Översikt över distribution av regler för minskning av attackytan

Gäller för:

Attackytor är alla platser där din organisation är sårbar för cyberhot och attacker. Att minska din attackyta innebär att skydda organisationens enheter och nätverk, vilket gör att angripare får färre sätt att attackera. Det kan vara till hjälp att konfigurera Microsoft Defender för Endpoint regler för minskning av attackytan.

Regler för minskning av attackytan är inriktade på vissa programvarubeteenden, till exempel:

- Starta körbara filer och skript som försöker ladda ned eller köra filer

- Köra dolda eller på annat sätt misstänkta skript

- Beteenden som appar vanligtvis inte förekommer under normalt dagligt arbete

Genom att minska de olika attackytorna kan du förhindra att attacker sker i första hand.

Den här distributionssamlingen innehåller information om följande aspekter av reglerna för minskning av attackytan:

- krav på regler för minskning av attackytan

- planera för distribution av regler för minskning av attackytan

- regler för minskning av testangreppsytan

- konfigurera och aktivera regler för minskning av attackytan

- metodtips för att minska attackytan

- regler för minskning av attackytan avancerad jakt

- loggboken regler för minskning av attackytan

Distributionssteg för regler för minskning av attackytan

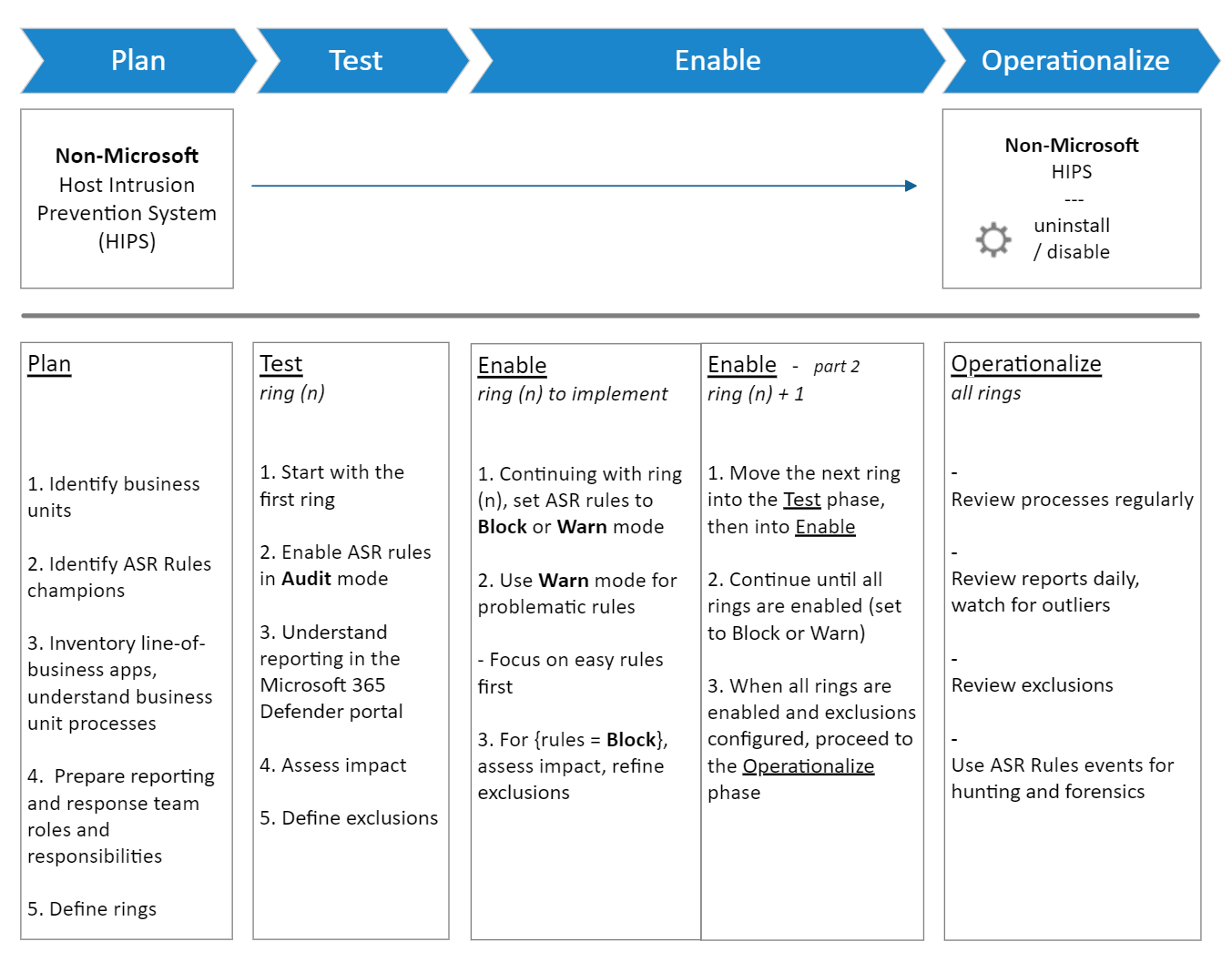

Precis som med alla nya, storskaliga implementeringar, som potentiellt kan påverka verksamhetsspecifika åtgärder, är det viktigt att vara metodisk i planeringen och implementeringen. Noggrann planering och distribution av regler för minskning av attackytan är nödvändigt för att säkerställa att de fungerar bäst för dina unika kundarbetsflöden. För att arbeta i din miljö måste du planera, testa, implementera och operationalisera reglerna för minskning av attackytan noggrant.

Viktig varning för fördistribution

Vi rekommenderar att du aktiverar följande tre standardskyddsregler. Se Regler för minskning av attackytan efter typ för viktig information om de två typerna av regler för minskning av attackytan.

- Blockera stöld av autentiseringsuppgifter från undersystemet för windows lokala säkerhetsmyndighet (lsass.exe)

- Blockera missbruk av utnyttjade sårbara signerade drivrutiner

- Blockera beständighet via WMI-händelseprenumeration (Windows Management Instrumentation)

Vanligtvis kan du aktivera standardskyddsreglerna med minimal till ingen märkbar inverkan på slutanvändaren. En enkel metod för att aktivera standardskyddsreglerna finns i Alternativet Förenklat standardskydd.

Obs!

För kunder som använder en ICKE-Microsoft HIPS och övergår till Microsoft Defender för Endpoint regler för minskning av attackytan rekommenderar Microsoft att du kör HIPS-lösningen tillsammans med distribution av regler för minskning av attackytan tills du övergår från granskningsläge till blockeringsläge. Tänk på att du måste kontakta antivirusleverantören som inte kommer från Microsoft för att få undantagsrekommendationer.

Innan du börjar testa eller aktivera regler för minskning av attackytan

Under den första förberedelsen är det viktigt att förstå funktionerna i de system som du har infört. Att förstå funktionerna hjälper dig att avgöra vilka regler för minskning av attackytan som är viktigast för att skydda din organisation. Dessutom finns det flera krav som du måste ta hand om när du förbereder distributionen av attackytans minskning.

Viktigt

Den här guiden innehåller bilder och exempel som hjälper dig att bestämma hur du ska konfigurera regler för minskning av attackytan. dessa avbildningar och exempel kanske inte återspeglar de bästa konfigurationsalternativen för din miljö.

Innan du börjar kan du läsa Översikt över minskning av attackytan och Avmystifiera regler för minskning av attackytan – del 1 för grundläggande information. Bekanta dig med den aktuella uppsättningen regler för minskning av attackytan för att förstå täckningsområden och potentiella effekter. se Referens för regler för minskning av attackytan. När du bekantar dig med reglerna för minskning av attackytan bör du anteckna GUID-mappningarna per regel. se Regeln för minskning av attackytan till GUID-matris.

Regler för minskning av attackytan är bara en funktion i funktionerna för minskning av attackytan i Microsoft Defender för Endpoint. Det här dokumentet beskriver mer detaljerat hur du effektivt distribuerar regler för minskning av attackytan för att stoppa avancerade hot som utpressningstrojaner som drivs av människor och andra hot.

Lista över regler för minskning av attackytan efter kategori

I följande tabell visas regler för minskning av attackytan efter kategori:

| Polymorfa hot | Lateral förflyttning & stöld av autentiseringsuppgifter | Regler för produktivitetsappar | Email regler | Skriptregler | Felregler |

|---|---|---|---|---|---|

| Blockera körbara filer från att köras om de inte uppfyller en prevalens (1 000 datorer), ålders- eller betrodda listkriterier | Blockera processskapanden från PSExec- och WMI-kommandon | Blockera Office-appar från att skapa körbart innehåll | Blockera körbart innehåll från e-postklienten och webbmeddelandet | Blockera dold JS/VBS/PS/makrokod | Blockera missbruk av utnyttjade sårbara signerade drivrutiner [1] |

| Blockera obetrodda och osignerade processer som körs från USB | Blockera stöld av autentiseringsuppgifter från undersystemet windows local security authority (lsass.exe)[2] | Blockera Office-appar från att skapa underordnade processer | Blockera endast Office-kommunikationsprogram från att skapa underordnade processer | Blockera JS/VBS från att starta nedladdat körbart innehåll | |

| Använda avancerat skydd mot utpressningstrojaner | Blockera beständighet via WMI-händelseprenumeration | Blockera Office-appar från att mata in kod i andra processer | Blockera Office-kommunikationsappar från att skapa underordnade processer | ||

| Blockera Adobe Reader från att skapa underordnade processer |

(1) Blockera missbruk av utnyttjade sårbara signerade drivrutiner är nu tillgängligt under Endpoint Security>Attack Surface Reduction.

(2) Vissa regler för minskning av attackytan genererar betydande brus, men blockerar inte funktioner. Om du till exempel uppdaterar Chrome kommer Chrome åtlsass.exe; lösenord lagras i lsass på enheten. Chrome bör dock inte ha åtkomst till den lokala enheten lsass.exe. Om du aktiverar regeln för att blockera åtkomst till lsass visas många händelser. Dessa händelser är bra händelser eftersom programuppdateringsprocessen inte bör komma åt lsass.exe. Med den här regeln blockeras Chrome-uppdateringar från att komma åt lsass, men blockerar inte Chrome från att uppdateras. Detta gäller även för andra program som gör onödiga anrop till lsass.exe. Blockåtkomsten till lsass-regeln blockerar onödiga anrop till lsass, men blockerar inte programmet från att köras.

Infrastrukturkrav för minskning av attackytan

Även om flera metoder för att implementera regler för minskning av attackytan är möjliga baseras den här guiden på en infrastruktur som består av

- Microsoft Entra ID

- Microsoft Intune

- Windows 10 och Windows 11 enheter

- Microsoft Defender för Endpoint E5- eller Windows E5-licenser

För att dra full nytta av regler och rapportering för minskning av attackytan rekommenderar vi att du använder en Microsoft Defender XDR E5- eller Windows E5-licens och A5. Läs mer i Minimikrav för Microsoft Defender för Endpoint.

Obs!

Det finns flera metoder för att konfigurera regler för minskning av attackytan. Regler för minskning av attackytan kan konfigureras med hjälp av: Microsoft Intune, PowerShell, grupprincip, Microsoft Configuration Manager (ConfigMgr), Intune OMA-URI. Om du använder en annan infrastrukturkonfiguration än vad som anges för infrastrukturkrav kan du lära dig mer om att distribuera regler för minskning av attackytan med hjälp av andra konfigurationer här: Aktivera regler för minskning av attackytan.

Beroenden för regler för minskning av attackytan

Microsoft Defender Antivirus måste vara aktiverat och konfigurerat som primär antiviruslösning och måste vara i följande läge:

- Primär lösning för antivirus/program mot skadlig kod

- Tillstånd: Aktivt läge

Microsoft Defender Antivirus får inte vara i något av följande lägen:

- Passiv

- Passivt läge med slutpunktsidentifiering och svar (EDR) i blockläge

- Begränsad periodisk genomsökning (LPS)

- Av

Mer information finns i Molnlevererad skydd och Microsoft Defender Antivirus.

Cloud Protection (MAPS) måste vara aktiverat för att aktivera regler för minskning av attackytan

Microsoft Defender Antivirus fungerar sömlöst med Microsofts molntjänster. Dessa molnskyddstjänster, även kallade Microsoft Advanced Protection Service (MAPS), förbättrar standardskyddet i realtid, vilket förmodligen ger det bästa antivirusskyddet. Molnskydd är viktigt för att förhindra intrång från skadlig kod och en viktig del av reglerna för minskning av attackytan. Aktivera molnlevererad skydd i Microsoft Defender Antivirus.

Microsoft Defender Antivirus-komponenter måste vara aktuella versioner för regler för minskning av attackytan

Följande Microsoft Defender Antivirus-komponentversioner får inte vara fler än två versioner som är äldre än den mest tillgängliga versionen:

- Microsoft Defender antivirusplattformens uppdateringsversion – Microsoft Defender Antivirus-plattformen uppdateras varje månad.

- Microsoft Defender antivirusmotorversion – Microsoft Defender Antivirusmotor uppdateras varje månad.

- Microsoft Defender Antivirus Security Intelligence – Microsoft uppdaterar kontinuerligt Microsoft Defender säkerhetsinformation (kallas även definition och signatur) för att hantera de senaste hoten och för att förfina identifieringslogik.

Att hålla Microsoft Defender antivirusversioner aktuella hjälper till att minska reglerna för minskning av attackytan falska positiva resultat och förbättrar Microsoft Defender antivirusidentifieringsfunktioner. Mer information om aktuella versioner och hur du uppdaterar de olika Microsoft Defender Antivirus-komponenterna finns i Microsoft Defender antivirusplattformsstöd.

Varning

Vissa regler fungerar inte bra om de är osignerade, internt utvecklade program och skript har hög användning. Det är svårare att distribuera regler för minskning av attackytan om kodsignering inte tillämpas.

Andra artiklar i den här distributionssamlingen

Testa regler för minskning av attackytan

Aktivera regler för minskning av attackytan

Operationalisera regler för minskning av attackytan

Referens för regler för minskning av attackytan

Referens

Bloggar

Avmystifiera regler för minskning av attackytan – del 1

Avmystifiera regler för minskning av attackytan – del 2

Avmystifiera regler för minskning av attackytan – del 3

Avmystifiera regler för minskning av attackytan – del 4

Insamling av regler för minskning av attackytan

Översikt för minskning av attackytan

Använda regler för minskning av attackytan för att förhindra skadlig kod

Aktivera regler för minskning av attackytan – alternativa konfigurationer

Referens för regler för minskning av attackytan

Vanliga frågor och svar för minskning av attackytan

Microsoft Defender

Åtgärda falska positiva/negativa i Microsoft Defender för Endpoint

Molnbaserat skydd och Microsoft Defender Antivirus

Aktivera molnlevererad skydd i Microsoft Defender Antivirus

Konfigurera och validera undantag baserat på tillägg, namn eller plats

Microsoft Defender Antivirus plattformsstöd

Översikt över inventering i Microsoft 365-applikationer administrationscenter

Skapa en distributionsplan för Windows

Använd rollbaserad åtkomstkontroll (RBAC) och omfångstaggar för distribuerad IT i Intune

Tilldela enhetsprofiler i Microsoft Intune

Hanteringsplatser

Microsoft Intune administrationscenter

Konfigurationer av regler för minskning av attackytan

Undantag för regler för minskning av attackytan

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för