Implementera regler för minskning av attackytan

Gäller för:

Om du implementerar regler för minskning av attackytan flyttas den första testringen till ett aktiverat funktionstillstånd.

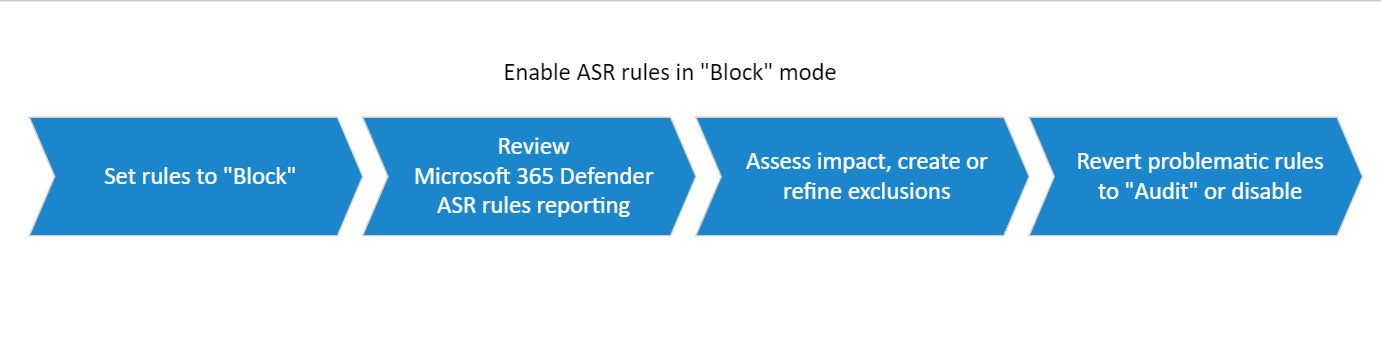

Steg 1: Regler för minskning av övergångsangreppsytan från Granskning till Blockera

- När alla undantag har fastställts i granskningsläge börjar du ställa in vissa regler för minskning av attackytan på "blockeringsläge", med början i regeln som har minst utlösta händelser. Se Aktivera regler för minskning av attackytan.

- Granska rapporteringssidan i Microsoft Defender-portalen. Se Hotskyddsrapport i Microsoft Defender för Endpoint. Läs även feedback från dina mästare.

- Förfina undantag eller skapa nya undantag efter behov.

- Växla tillbaka problematiska regler till Granskning.

Obs!

För problematiska regler (regler som skapar för mycket brus) är det bättre att skapa undantag än att inaktivera regler eller växla tillbaka till Granskning. Du måste bestämma vad som är bäst för din miljö.

Tips

När det är tillgängligt kan du dra nytta av inställningen Varna läge i regler för att begränsa störningar. Genom att aktivera regler för minskning av attackytan i varningsläget kan du fånga upp utlösta händelser och visa deras potentiella störningar, utan att blockera slutanvändaråtkomsten. Läs mer: Varningsläge för användare.

Hur fungerar varningsläget?

Varningsläget är i praktiken en blockeringsinstruktion, men med alternativet att "avblockera" efterföljande körningar av det angivna flödet eller appen. Varningsläget avblockera på en kombination av per enhet, användare, fil och process. Varningslägesinformationen lagras lokalt och har en varaktighet på 24 timmar.

Steg 2: Expandera distributionen till ring n + 1

När du är säker på att du har konfigurerat reglerna för minskning av attackytan korrekt för ring 1 kan du bredda distributionens omfattning till nästa ring (ring n + 1).

Distributionsprocessen, steg 1–3, är i stort sett densamma för varje efterföljande ring:

- Testregler i Granskning

- Granska granskningshändelser som utlöses av minskning av attackytan i Microsoft Defender-portalen

- Skapa undantag

- Granska: förfina, lägga till eller ta bort undantag efter behov

- Ange att regler ska "blockera"

- Granska rapporteringssidan i Microsoft Defender-portalen.

- Skapa undantag.

- Inaktivera problematiska regler eller växla tillbaka dem till Granskning.

Anpassa regler för minskning av attackytan

När du fortsätter att utöka distributionen av reglerna för minskning av attackytan kan det vara nödvändigt eller fördelaktigt att anpassa reglerna för minskning av attackytan som du har aktiverat.

Exkludera filer och mappar

Du kan välja att undanta filer och mappar från att utvärderas av regler för minskning av attackytan. När den undantas blockeras inte filen från att köras även om en regel för minskning av attackytan identifierar att filen innehåller skadligt beteende.

Tänk till exempel på regeln för utpressningstrojaner:

Regeln för utpressningstrojaner är utformad för att hjälpa företagskunder att minska riskerna för utpressningstrojanattacker samtidigt som affärskontinuiteten säkerställs. Som standard är utpressningstrojanregelfel på sidan av försiktighet och skyddar mot filer som ännu inte har uppnått tillräckligt rykte och förtroende. För att ändra storlek utlöses endast regeln för utpressningstrojaner på filer som inte har fått tillräckligt med positivt rykte och prevalens, baserat på användningsstatistik för miljontals av våra kunder. Vanligtvis är blocken självupplösade eftersom varje fils "rykte och förtroende"-värden uppgraderas stegvis när icke-problematisk användning ökar.

I fall där block inte är självupplösta i tid kan kunderna – på egen risk – använda antingen självbetjäningsmekanismen eller en IOK-baserad "allowlist"-funktion för att avblockera själva filerna.

Varning

Om du exkluderar eller avblockerar filer eller mappar kan det hända att osäkra filer kan köras och infektera dina enheter. Om du undantar filer eller mappar kan skyddet som tillhandahålls av regler för minskning av attackytan avsevärt minskas. Filer som skulle ha blockerats av en regel kommer att kunna köras och det kommer inte att finnas någon rapport eller händelse registrerad.

Ett undantag kan gälla för alla regler som tillåter undantag eller gäller för specifika regler som använder undantag per regel. Du kan ange en enskild fil, mappsökväg eller det fullständigt kvalificerade domännamnet för en resurs.

Ett undantag tillämpas endast när det exkluderade programmet eller tjänsten startar. Om du till exempel lägger till ett undantag för en uppdateringstjänst som redan körs fortsätter uppdateringstjänsten att utlösa händelser tills tjänsten stoppas och startas om.

Minskning av attackytan stöder miljövariabler och jokertecken. Information om hur du använder jokertecken finns i Använda jokertecken i filnamns- och mappsökvägen eller undantagslistorna för tillägg. Om du stöter på problem med regler som identifierar filer som du anser inte bör identifieras använder du granskningsläget för att testa regeln.

Mer information om varje regel finns i referensartikeln om regler för minskning av attackytan .

Använd grupprincip för att exkludera filer och mappar

Öppna Konsolen för grupprinciphantering på datorn för grupprinciphantering. Högerklicka på det grupprincip objekt som du vill konfigurera och välj Redigera.

I Redigeraren för grupprinciphantering går du till Datorkonfiguration och väljer Administrativa mallar.

Expandera trädet till Windows-komponenter>Microsoft Defender Antivirus>Microsoft Defender Minskning av attackytan för Exploit Guard>.

Dubbelklicka på inställningen Exkludera filer och sökvägar från inställningen Regler för minskning av attackytan och ange alternativet till Aktiverad. Välj Visa och ange varje fil eller mapp i kolumnen Värdenamn . Ange 0 i kolumnen Värde för varje objekt.

Varning

Använd inte citattecken eftersom de inte stöds för kolumnen Värdenamn eller Kolumnen Värde .

Använda PowerShell för att exkludera filer och mappar

Skriv powershell i Start-menyn, högerklicka Windows PowerShell och välj Kör som administratör.

Kör följande cmdlet:

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>"Fortsätt att använda

Add-MpPreference -AttackSurfaceReductionOnlyExclusionsför att lägga till fler mappar i listan.Viktigt

Använd

Add-MpPreferenceför att lägga till eller lägga till appar i listan. Om du använder cmdletenSet-MpPreferenceskrivs den befintliga listan över.

Använda MDM-CSP:er för att exkludera filer och mappar

Använd ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionOnlyExclusions configuration service provider (CSP) för att lägga till undantag.

Anpassa aviseringen

Du kan anpassa meddelandet för när en regel utlöses och blockerar en app eller fil. Se artikeln Windows-säkerhet.

Ytterligare artiklar i den här distributionssamlingen

Översikt över distribution av regler för minskning av attackytan

Planera distribution av regler för minskning av attackytan

Testa regler för minskning av attackytan

Operationalisera regler för minskning av attackytan

Referens för regler för minskning av attackytan

Se även

Tips

Vill du veta mer? Engage med Microsofts säkerhetscommunity i vår Tech Community: Microsoft Defender för Endpoint Tech Community.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för