Planering av Power BI-implementering: Dataförlustskydd för Power BI

Kommentar

Den här artikeln är en del av planeringsserien för Power BI-implementering. Den här serien fokuserar främst på Power BI-arbetsbelastningen i Microsoft Fabric. En introduktion till serien finns i Implementeringsplanering för Power BI.

Den här artikeln beskriver planeringsaktiviteter som rör implementering av dataförlustskydd (DLP) i Power BI. Den riktar sig till:

- Power BI-administratörer: De administratörer som ansvarar för att övervaka Power BI i organisationen. Power BI-administratörer måste samarbeta med informationssäkerhetsteam och andra relevanta team.

- Center of Excellence-, IT- och BI-team: Andra som ansvarar för att övervaka Power BI i organisationen. De kan behöva samarbeta med Power BI-administratörer, informationssäkerhetsteam och andra relevanta team.

Viktigt!

Dataförlustskydd (DLP) är ett betydande organisationsomfattande åtagande. Dess omfång och påverkan är mycket större än enbart Power BI. Den här typen av initiativ kräver finansiering, prioritering och planering. Räkna med att involvera flera tvärfunktionella team i planerings-, användnings- och tillsynsarbetet.

Vi rekommenderar att du följer en stegvis, stegvis metod för att distribuera DLP för Power BI. En beskrivning av de typer av distributionsfaser som du bör överväga finns i Information protection for Power BI (Distributionsfaser).

Syftet med DLP

Dataförlustskydd (DLP) avser aktiviteter och metoder som skyddar organisationens data. Målet för DLP är att minska risken för dataläckage, vilket kan inträffa när känsliga data delas med obehöriga personer. Även om ansvarsfullt användarbeteende är en viktig del av att skydda data refererar DLP vanligtvis till principer som är automatiserade.

Med DLP kan du:

- Identifiera och informera administratörer när riskfylld, oavsiktlig eller olämplig delning av känsliga data har inträffat. Mer specifikt kan du:

- Förbättra den övergripande säkerhetskonfigurationen för din Power BI-klientorganisation med automatisering och information.

- Aktivera analysanvändningsfall som omfattar känsliga data.

- Ange granskningsinformation för säkerhetsadministratörer.

- Ge användarna sammanhangsbaserade meddelanden. Mer specifikt kan du:

- Hjälp användarna att fatta rätt beslut under sitt normala arbetsflöde.

- Vägleda användarna att följa din dataklassificerings- och skyddsprincip utan att påverka produktiviteten negativt.

DLP-tjänster

I stort sett finns det två olika tjänster som kan implementera dataförlustskydd.

- Microsoft Purview DLP-principer för Power BI

- Microsoft Defender för Cloud Apps

Microsoft Purview DLP-principer för Power BI

En DLP-princip för Power BI konfigureras i efterlevnadsportal i Microsoft Purview. Den kan identifiera känsliga data i en semantisk modell (tidigare känd som en datamängd) som har publicerats till en Premium-arbetsyta i Power BI-tjänst.

Viktigt!

Ibland refererar den här artikeln till Power BI Premium eller dess kapacitetsprenumerationer (P SKU:er). Tänk på att Microsoft för närvarande konsoliderar köpalternativ och drar tillbaka Power BI Premium per kapacitets-SKU:er. Nya och befintliga kunder bör överväga att köpa kapacitetsprenumerationer för Infrastrukturresurser (F SKU:er) i stället.

Mer information finns i Viktig uppdatering som kommer till Power BI Premium-licensiering och Vanliga frågor och svar om Power BI Premium.

Målet med den här typen av DLP-princip är att öka användarnas medvetenhet och informera administratörer om var känsliga data lagras. DLP-principen kan generera användaraviseringar och administratörsaviseringar baserat på typer av känslig information eller känslighetsetiketter. Du kan till exempel avgöra om kreditkortsinformation eller personligt identifierbar information (PII) lagras i en semantisk modell.

Kommentar

DLP för Power BI är i fokus för den här artikeln.

Microsoft Defender för Cloud Apps

Microsoft Defender för molnet Apps är ett verktyg med många funktioner. Vissa principer som kan konfigureras i Microsoft Defender för molnet-appar (med integrering med Microsoft Entra-ID – tidigare kallat Azure Active Directory) inkluderar DLP. Dessa principer kan blockera, logga eller avisera när vissa användaraktiviteter inträffar. När en användare till exempel försöker ladda ned en rapport från Power BI-tjänst som har tilldelats en känslighetsetikett med hög begränsning blockeras nedladdningsåtgärden.

I artikeln Defender för molnet Apps for Power BI beskrivs hur du använder Defender för molnet-appar för övervakning av Power BI-tjänst. Resten av den här artikeln fokuserar på DLP för Power BI.

Viktigt!

En DLP-princip för Power BI som har konfigurerats i efterlevnadsportal i Microsoft Purview kan endast användas för innehåll som lagras på en Power BI Premium-arbetsyta. Principer som har konfigurerats i Defender för molnet Appar har dock inte ett liknande Power BI Premium-krav. Tänk på att funktionerna, syftet och de tillgängliga åtgärderna skiljer sig åt för de två verktygsuppsättningarna. För att uppnå maximal effekt rekommenderar vi att du överväger att använda båda verktygsuppsättningarna.

Krav för DLP för Power BI

Nu bör du ha slutfört planeringsstegen på organisationsnivå som beskrivs i artikeln Information protection for Power BI (Informationsskydd för Power BI ). Innan du fortsätter bör du ha klarhet om:

- Aktuellt tillstånd: Det aktuella tillståndet för DLP i din organisation. Du bör ha en förståelse för i vilken utsträckning DLP redan används och vem som ansvarar för att hantera den.

- Mål och krav: De strategiska målen för att implementera DLP i din organisation. Att förstå målen och kraven fungerar som en guide för ditt implementeringsarbete.

Vanligtvis implementerar du informationsskydd (beskrivs i artikeln Informationsskydd för Power BI ) innan du implementerar DLP. Det är dock inte en förutsättning för att använda DLP för Power BI. Om känslighetsetiketter publiceras kan de användas med DLP för Power BI. Du kan också använda typer av känslig information med DLP för Power BI. Båda typerna beskrivs i den här artikeln.

Viktiga beslut och åtgärder

Avsikten med en DLP-princip är att konfigurera en automatiserad åtgärd, baserat på regler och villkor, på det innehåll som du tänker skydda. Du måste fatta några beslut om de regler och villkor som stöder dina mål och krav.

Fördelen med att definiera separata regler i en enda DLP-princip är att du kan aktivera anpassade aviseringar eller användarmeddelanden.

Det finns en hierarkisk prioritet för listan över DLP-principer samt DLP-principregler att överväga. Prioriteten påverkar vilken princip som anropas när den först påträffas.

Varning

Det här avsnittet är inte en fullständig lista över alla möjliga DLP-beslut för alla möjliga program. Se till att du samarbetar med andra intressenter och systemadministratörer för att fatta beslut som fungerar bra för alla program och användningsfall. Vi rekommenderar till exempel att du undersöker ytterligare DLP-principer för att skydda källfiler och exporterade filer som lagras i OneDrive eller SharePoint. Den här uppsättningen artiklar fokuserar bara på innehåll i Power BI-tjänst.

Typ av känsliga data

En DLP-princip för Power BI som har konfigurerats i efterlevnadsportal i Microsoft Purview kan baseras på antingen en känslighetsetikett eller en typ av känslig information.

Viktigt!

Även om du kan tilldela känslighetsetiketter till de flesta typer av objekt i Power BI, fokuserar DLP-principerna som beskrivs i den här artikeln specifikt på semantiska modeller. Semantikmodellen måste publiceras till en Premium-arbetsyta.

Känslighetsmarkering

Du kan använda känslighetsetiketter för att klassificera innehåll, allt från mindre känsligt till känsligare.

När en DLP-princip för Power BI anropas kontrollerar en regel för känslighetsetiketter semantiska modeller (som publiceras till Power BI-tjänst) för förekomsten av en viss känslighetsetikett. Enligt beskrivningen i artikeln Informationsskydd för Power BI kan en etikett tilldelas antingen av en användare eller av en automatiserad process (till exempel en ärvd etikett eller en standardetikett).

Här följer några exempel på när du kan skapa en DLP-regel baserat på en känslighetsetikett.

- Regelefterlevnad: Du har en känslighetsetikett som är reserverad för data som omfattas av ett visst regelkrav. Du vill skapa en avisering för säkerhetsadministratörerna när användarna tilldelar känslighetsetiketten till en semantisk modell i Power BI-tjänst.

- Påminnelser för innehållsskapare om konfidentiella data: Du har en känslighetsetikett som används för konfidentiella data. Du vill generera ett användarmeddelande när en användare visar sidan semantisk modellinformation i datahubben i Power BI-tjänst. Du kan till exempel påminna användarna om hur de hanterar konfidentiella data på rätt sätt.

Andra överväganden om användarmeddelanden och aviseringar beskrivs i nästa avsnitt i den här artikeln.

Checklista – När du överväger behovet av regler för känslighetsetiketter omfattar viktiga beslut och åtgärder:

- Kontrollera det aktuella tillståndet för informationsskydd: Kontrollera att känslighetsetiketter distribueras i organisationen och att de är redo att användas av DLP-principer.

- Kompilera användningsfall för DLP baserat på känslighetsetiketter: Bestäm vilka känslighetsetiketter som skulle ha nytta av att ha DLP-principer på plats. Tänk på dina mål, regler och interna krav.

- Prioritera listan över användningsfall för DLP baserat på känslighetsetiketter: Diskutera de främsta prioriteringarna med ditt team. Identifiera vilka objekt som ska prioriteras i projektplanen.

Kommentar

DLP-principer automatiseras vanligtvis. Men ansvarsfulla användaråtgärder spelar också en avgörande roll för att skydda data.

Mer information finns i Information protection for Power BI (Data classification and protection policy). Den beskriver en intern styrningsprincip som ger vägledning om vad användare kan och inte kan göra med innehåll som har tilldelats en viss känslighetsetikett.

Typer av känslig information

Alla typer av data är inte desamma. vissa typer av data är mer känsliga än andra. Det finns många olika typer av känslig information (SIT). Beroende på din bransch och efterlevnadskraven gäller endast vissa SIT:er för din organisation.

Några vanliga exempel på SIT:ar är:

- Pass, personnummer och körkortsnummer

- Bankkonto- och routningsnummer

- Kreditkorts- och debetkortsnummer

- Skatteidentifiering och nationella ID-nummer

- Hälso-ID-nummer och medicinsk information

- Fysiska adresser

- Kontonycklar, lösenord och databas anslutningssträng

Dricks

Om känsliga data inte har ett analytiskt värde kan du fråga dig själv om de ska finnas i ett analyssystem. Vi rekommenderar att du utbildar innehållsskapare så att de kan fatta bra beslut om vilka data som ska lagras i Power BI.

SIT:er är mönsterbaserade klassificerare. De letar efter ett känt mönster i text med hjälp av reguljära uttryck.

Du hittar många förkonfigurerade SIT:er i efterlevnadsportal i Microsoft Purview. När de uppfyller dina krav bör du använda en förkonfigurerad SIT för att spara tid. Överväg kreditkortsnumret som är förkonfigurerat SIT: Det identifierar rätt mönster för alla större kort utfärdare, säkerställer checksummans giltighet och söker efter ett relevant nyckelord i närheten av kreditkortsnumret.

Om de förkonfigurerade SIT:erna inte uppfyller dina behov eller om du har egna datamönster kan du skapa en anpassad SIT. Du kan till exempel skapa en anpassad SIT för att matcha mönstret för ditt medarbetar-ID-nummer.

När SIT har konfigurerats anropas en DLP-princip för Power BI när en semantisk modell laddas upp eller uppdateras. Vid den tidpunkten kontrollerar en regel för typ av känslig information semantiska modeller (i Power BI-tjänst) om det finns typer av känslig information.

Här följer några exempel på när du kan skapa en DLP-regel baserat på en typ av känslig information.

- Regelefterlevnad: Du har en typ av känslig information som omfattas av regelkrav. Du vill generera en avisering för säkerhetsadministratörerna när den typen av data identifieras i en semantisk modell i Power BI-tjänst.

- Interna krav: Du har en typ av känslig information som behöver särskild hantering. För att uppfylla interna krav vill du generera ett användarmeddelande när en användare visar semantiska modellinställningar eller sidan med semantisk modellinformation i datahubben (i Power BI-tjänst).

Checklista – När du överväger behovet av typer av känslig information, omfattar viktiga beslut och åtgärder:

- Kompilera användningsfall för DLP baserat på typer av känslig information: Avgör vilka typer av känslig information som skulle ha nytta av att ha DLP-principer på plats. Tänk på dina mål, regler och interna krav.

- Testa befintliga typer av känslig information: Arbeta med informationssäkerhetsteamet för att kontrollera att de förkonfigurerade SIT:erna uppfyller dina behov. Använd testdata för att bekräfta att mönster och nyckelord identifieras korrekt.

- Skapa anpassade typer av känslig information: Om tillämpligt kan du samarbeta med ditt informationssäkerhetsteam för att skapa SIT så att de kan användas i DLP för Power BI.

- Prioritera listan över användningsfall: Diskutera de främsta prioriteringarna med ditt team. Identifiera vilka objekt som ska prioriteras i projektplanen.

Användarmeddelanden

När du har identifierat användningsfall för DLP med känslighetsetiketter och SIT bör du tänka på vad som händer när en DLP-regelmatchning inträffar. Vanligtvis innebär det ett användarmeddelande.

Användarmeddelanden för DLP-principer kallas även för principtips. De är användbara när du vill ge användarna mer vägledning och medvetenhet under det normala arbetet. Det är mer troligt att användarna läser och absorberar användarmeddelanden om de gör följande:

- Specifikt: Om du korrelerar meddelandet till regeln blir det mycket enklare att förstå.

- Åtgärdsbar: Erbjuda ett förslag på vad användaren behöver göra eller hur du hittar mer information.

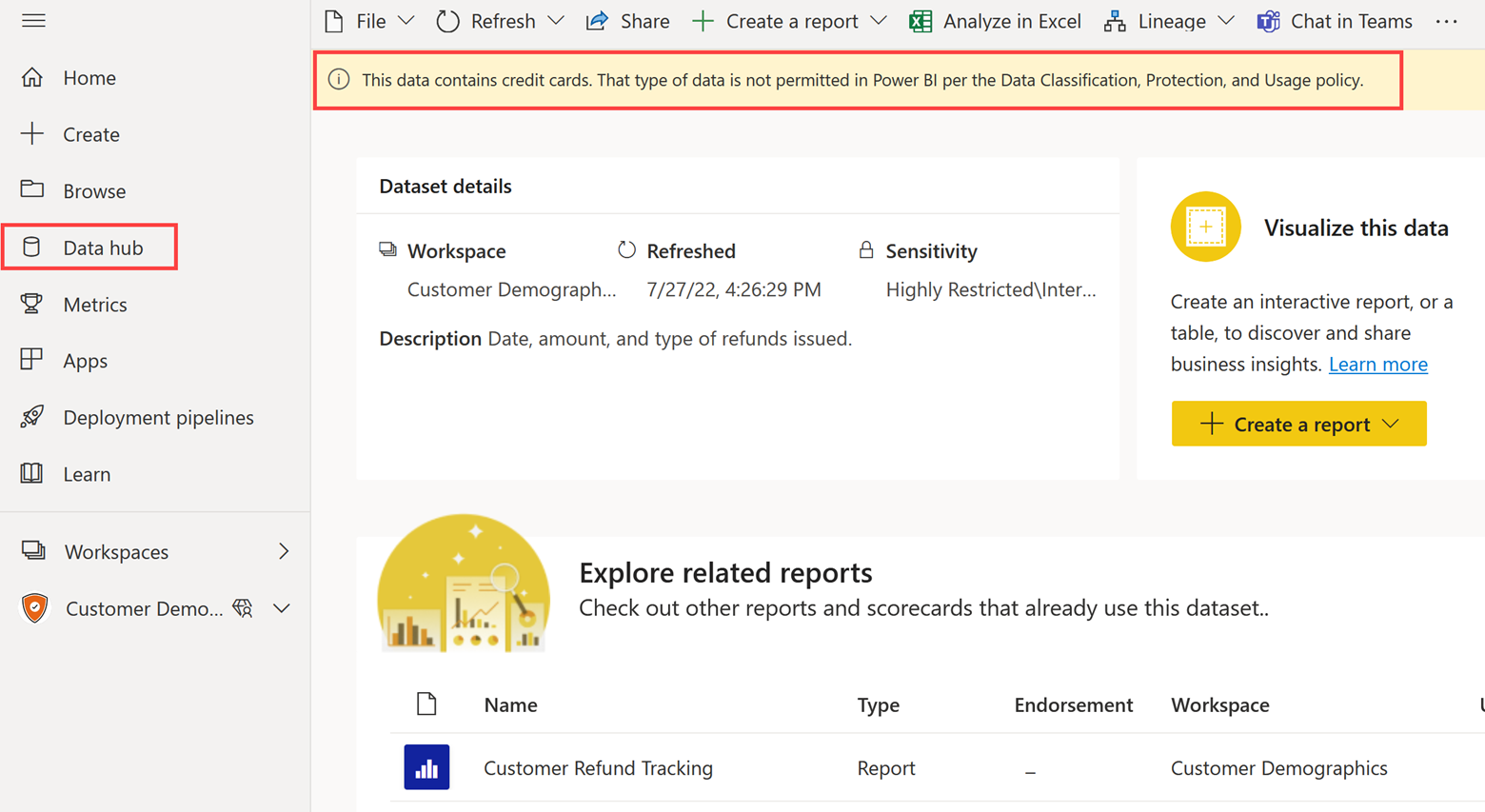

För DLP i Power BI visas användarmeddelanden i inställningarna för semantisk modell. De visas också överst på sidan med semantisk modellinformation i datahubben, enligt följande skärmbild. I det här fallet lyder meddelandet: Dessa data innehåller kreditkort. Den typen av data tillåts inte i Power BI enligt policyn för dataklassificering, skydd och användning.

Du kan definiera en eller flera regler för varje DLP-princip. Varje regel kan ha ett annat principtips som visas för användarna.

Tänk på följande exempel på hur du kan definiera en DLP-princip för att identifiera finansiella data som lagras i semantiska modeller i Power BI-tjänst. DLP-principen använder SIT och har två regler.

- Regel 1: Den första regeln identifierar kreditkortsnummer. Den anpassade principtipstexten lyder: Dessa data innehåller kreditkortsnummer. Den typen av data tillåts inte i Power BI enligt principen för dataklassificering och skydd.

- Regel 2: Den andra regeln identifierar finansiella konton. Den anpassade principtipstexten lyder: Dessa data innehåller känslig ekonomisk information. Den kräver användning av etiketten Strikt begränsad. Se dataklassificerings- och skyddspolicyn för krav vid lagring av finansiella data.

Regel 1 är mer brådskande än regel 2. Regel 1 är avsedd att meddela att det finns ett problem som kräver åtgärder. Den andra regeln är mer informationsbaserad. För brådskande problem är det en bra idé att konfigurera aviseringar. Aviseringar för administratörer beskrivs i nästa avsnitt.

När du bestämmer vilka meddelanden användarna ska få rekommenderar vi att du bara fokuserar på att visa mycket viktiga meddelanden. Om det finns för många principmeddelanden kan användarna bli överväldigade av dem. Resultatet är att vissa meddelanden kan förbises.

Användare kan vidta åtgärder genom att rapportera ett problem när de tror att det är en falsk positiv (felidentifierad). Det går också att tillåta att användaren åsidosätter principen. Dessa funktioner är avsedda att tillåta kommunikation mellan Power BI-användare och säkerhetsadministratörer som hanterar DLP för Power BI.

Checklista – När du överväger DLP-användarmeddelanden omfattar viktiga beslut och åtgärder:

- Bestäm när användarmeddelanden behövs: För varje DLP-regel som du tänker skapa ska du avgöra om ett anpassat användarmeddelande krävs.

- Skapa anpassade principtips: För varje meddelande definierar du vilket meddelande som ska visas för användarna. Planera för att korrelera meddelandet med DLP-regeln så att den är specifik och åtgärdsbar.

Administratörsaviseringar

Aviseringar är användbara för vissa DLP-regler när du vill spåra incidenter när en principöverträdelse inträffade. När du definierar DLP-principregler bör du överväga om aviseringar ska genereras.

Dricks

Aviseringar är utformade för att uppmärksamma en administratör på vissa situationer. De passar bäst när du planerar att aktivt undersöka och lösa viktiga aviseringar. Du hittar alla DPS-regelmatchningar i aktivitetsutforskaren i efterlevnadsportal i Microsoft Purview.

Aviseringar är användbara när du vill:

- Gör dina säkerhets- och efterlevnadsadministratörer medvetna om att något har inträffat via instrumentpanelen för DLP-aviseringshantering. Du kan också skicka ett e-postmeddelande till en viss uppsättning användare.

- Se mer information om en händelse som inträffade.

- Tilldela en händelse till någon för att undersöka den.

- Hantera status för en händelse eller lägg till kommentarer i den.

- Visa andra aviseringar som genererats för aktivitet av samma användare.

Varje avisering kan definieras av en allvarlighetsgrad, som kan vara låg, medel eller hög. Allvarlighetsgraden hjälper till att prioritera granskningen av öppna aviseringar.

Här är två exempel på hur aviseringar kan användas.

Exempel 1: Du har definierat en DLP-princip för att identifiera finansiella data som lagras i semantiska modeller i Power BI-tjänst. DLP-principen använder typer av känslig information. Den har två regler.

- Regel 1: Den här regeln identifierar kreditkortsnummer. Aviseringar är aktiverade med hög allvarlighetsgrad. Ett e-postmeddelande genereras också.

- Regel 2: Den här regeln identifierar finansiella konton. Aviseringar är aktiverade med hög allvarlighetsgrad.

Exempel 2: Du har definierat en DLP-princip som anropas när känslighetsetiketten Strikt begränsad\Verkställande kommitté och styrelseledamöter tilldelas till en semantisk modell i Power BI-tjänst. Det genererar inget användarmeddelande. I den här situationen kanske du inte vill generera en avisering eftersom du bara vill logga förekomsten. Om det behövs kan du hämta mer information från aktivitetsutforskaren.

När en e-postavisering krävs rekommenderar vi att du använder en e-postaktiverad säkerhetsgrupp. Du kan till exempel använda en grupp med namnet Säkerhets- och sekretessadministratörsaviseringar.

Dricks

Tänk på att DLP-regler för Power BI kontrolleras varje gång en semantisk modell laddas upp eller uppdateras. Det innebär att en avisering kan genereras varje gång semantikmodellen uppdateras. Regelbundna eller frekventa datauppdateringar kan resultera i ett överväldigande antal loggade händelser och aviseringar.

Checklista – När du överväger DLP-aviseringar för administratörer är viktiga beslut och åtgärder:

- Bestäm när aviseringar krävs: För varje DLP-regel som du tänker skapa avgör du vilka situationer som motiverar användning av aviseringar.

- Förtydliga roller och ansvarsområden: Fastställa förväntningar och specifika åtgärder som ska vidtas när en avisering genereras.

- Ta reda på vem som får aviseringar: Bestäm vilka säkerhets- och efterlevnadsadministratörer som ska hantera öppna aviseringar. Kontrollera att behörigheter och licensieringskrav uppfylls för varje administratör som ska använda efterlevnadsportal i Microsoft Purview.

- Skapa e-postgrupper: Skapa vid behov nya e-postaktiverade säkerhetsgrupper för att hantera aviseringar.

Arbetsytor i omfång

En DLP-princip för Power BI som har konfigurerats i efterlevnadsportal i Microsoft Purview är avsedd att rikta in sig på semantiska modeller. Mer specifikt stöder den genomsökning av semantiska modeller som har publicerats till en Premium-arbetsyta.

Du kan konfigurera DLP-principen för att genomsöka alla Premium-arbetsytor. Du kan också välja att inkludera eller exkludera specifika arbetsytor. Du kan till exempel undanta vissa utvecklings- eller testarbetsytor som anses vara lägre risk (särskilt om de inte innehåller verkliga produktionsdata). Du kan också skapa separata principer för vissa utvecklings- eller testarbetsytor.

Dricks

Om du bestämmer dig för att endast en delmängd av dina Premium-arbetsytor ska inkluderas för DLP bör du överväga underhållsnivån. DLP-regler är enklare att underhålla när alla Premium-arbetsytor ingår. Om du väljer att endast inkludera en delmängd av Premium-arbetsytor kontrollerar du att du har en granskningsprocess på plats så att du snabbt kan identifiera om en ny arbetsyta saknas i DLP-principen.

Mer information om arbetsytan finns i planeringsartiklarna för arbetsytor .

Checklista – När du överväger vilka arbetsytor som ska ingå i omfånget för DLP, omfattar viktiga beslut och åtgärder:

- Bestäm vilka Premium-arbetsytor som ska ha DLP tillämpat: Överväg om DLP-principerna ska påverka alla Power BI Premium-arbetsytor eller endast en delmängd av dem.

- Skapa dokumentation för arbetsytetilldelningar: Om tillämpligt dokumenterar du vilka arbetsytor som omfattas av DLP. Inkludera kriterier och orsaker till varför arbetsytor inkluderas eller exkluderas.

- Korrelera DLP-beslut med din styrning av arbetsytor: Om tillämpligt uppdaterar du dokumentationen för styrning av arbetsytor så att du får information om hur DLP hanteras.

- Överväg andra viktiga filplatser: Förutom Power BI-tjänst kan du avgöra om det är nödvändigt att skapa andra DLP-principer för att skydda källfiler och exporterade filer som lagras i OneDrive eller SharePoint.

Licensieringskrav

Det finns flera licenskrav för att använda DLP. En Microsoft Purview Information Protection-licens krävs för administratörer som ska konfigurera, hantera och övervaka DLP. Du kanske redan har dessa licenser eftersom de ingår i vissa licenspaket, till exempel Microsoft 365 E5. Alternativt kan Microsoft 365 E5 Efterlevnadsfunktioner köpas som en fristående licens.

Dessutom kräver DLP-principer för Power BI Power BI Premium. Det här licenskravet kan uppfyllas med en Premium-kapacitet eller en PPU-licens (Premium per användare).

Dricks

Om du behöver klargöranden om licensieringskrav kan du prata med ditt Microsoft-kontoteam. Observera att Microsoft 365 E5 Compliance-licensen innehåller andra DLP-funktioner som är utanför omfånget för den här artikeln.

Checklista – När du utvärderar DLP-licenskrav omfattar viktiga beslut och åtgärder:

- Granska produktlicenskraven: Kontrollera att du har granskat alla licensieringskrav för DLP.

- Granska Krav för Premium-licensiering: Kontrollera att de arbetsytor som du vill konfigurera för DLP är Premium-arbetsytor.

- Skaffa ytterligare licenser: Köp om tillämpligt fler licenser för att låsa upp de funktioner som du tänker använda.

- Tilldela licenser: Tilldela en licens till var och en av dina säkerhets- och efterlevnadsadministratörer som behöver en.

Användardokumentation och utbildning

Innan du distribuerar DLP för Power BI rekommenderar vi att du skapar och publicerar användardokumentation. En SharePoint-sida eller en wiki-sida i den centraliserade portalen kan fungera bra eftersom den blir lätt att underhålla. Ett dokument som laddats upp till ett delat bibliotek eller en Teams-webbplats är också en bra lösning.

Målet med dokumentationen är att uppnå en smidig användarupplevelse. När du förbereder användardokumentationen ser du också till att du har övervägt allt.

Inkludera information om vem som ska kontaktas när användare har frågor eller tekniska problem. Eftersom informationsskydd är ett organisationsomfattande projekt tillhandahålls support ofta av IT.

Vanliga frågor och svar och exempel är särskilt användbara för användardokumentation.

Dricks

Mer information finns i Information protection for Power BI (Data classification and protection policy). Den beskriver förslag på hur du skapar en dataklassificerings- och skyddsprincip så att användarna förstår vad de kan och inte kan göra med känslighetsetiketter.

Checklista – När du förbereder användardokumentation och utbildning är viktiga beslut och åtgärder:

- Uppdatera dokumentationen för innehållsskapare och konsumenter: Uppdatera vanliga frågor och svar och exempel så att de innehåller relevant vägledning om DLP-principer.

- Publicera hur du får hjälp: Se till att användarna vet hur de får hjälp när de upplever något oväntat eller som de inte förstår.

- Fastställ om specifik utbildning behövs: Skapa eller uppdatera användarutbildningen så att den innehåller användbar information, särskilt om det finns ett regelkrav för att göra det.

Användarsupport

Det är viktigt att kontrollera vem som ansvarar för användarsupporten. Det är vanligt att DLP stöds av en centraliserad IT-supportavdelning.

Du kan behöva skapa vägledning för supportavdelningen (kallas ibland för en runbook). Du kan också behöva utföra kunskapsöverföringssessioner för att säkerställa att supportavdelningen är redo att svara på supportförfrågningar.

Checklista – När du förbereder dig för användarsupportfunktionen inkluderar viktiga beslut och åtgärder:

- Identifiera vem som ska ge användarsupport: När du definierar roller och ansvarsområden måste du ta hänsyn till hur användarna får hjälp med problem som rör DLP.

- Se till att användarsupportteamet är redo: Skapa dokumentation och genomföra kunskapsöverföringssessioner för att säkerställa att supportavdelningen är redo att stödja DLP.

- Kommunicera mellan team: Diskutera användarmeddelanden och processen för att lösa DLP-aviseringar med supportteamet, samt dina Power BI-administratörer och Center of Excellence. Se till att alla inblandade är förberedda på potentiella frågor från Power BI-användare.

Sammanfattning av implementering och testning

När besluten har fattats och kraven har uppfyllts är det dags att börja implementera och testa DLP för Power BI.

DLP-principer för Power BI konfigureras i efterlevnadsportal i Microsoft Purview (kallades tidigare Microsoft 365 Efterlevnadscenter) i Administrationscenter för Microsoft 365.

Dricks

Processen för att konfigurera DLP för Power BI i efterlevnadsportal i Microsoft Purview omfattar bara ett steg, i stället för två, för att konfigurera principen. Den här processen skiljer sig från när du konfigurerar informationsskydd i efterlevnadsportal i Microsoft Purview (beskrivs i artikeln Information protection for Power BI). I så fall fanns det två separata steg för att konfigurera etiketten och publicera en etikettprincip. I det här fallet för DLP finns det bara ett steg i implementeringsprocessen.

Följande checklista innehåller en sammanfattad lista över implementeringsstegen från slutpunkt till slutpunkt. Många av stegen innehåller annan information som beskrivs i tidigare avsnitt i den här artikeln.

Checklista – När du implementerar DLP för Power BI är viktiga beslut och åtgärder:

- Kontrollera aktuellt tillstånd och mål: Kontrollera att du har klarhet i det aktuella tillståndet för DLP för användning med Power BI. Alla mål och krav för att implementera DLP bör vara tydliga och användas aktivt för att driva beslutsprocessen.

- Fatta beslut: Granska och diskutera alla beslut som krävs. Den här uppgiften bör utföras innan du konfigurerar något i produktion.

- Granska licenskraven: Se till att du förstår kraven på produktlicensiering och användarlicensiering. Om det behövs kan du skaffa och tilldela fler licenser.

- Publicera användardokumentation: Publicera information som användarna behöver för att besvara frågor och klargöra förväntningarna. Ge vägledning, kommunikation och utbildning till dina användare så att de är förberedda.

- Skapa DLP-principer: I efterlevnadsportal i Microsoft Purview skapar och konfigurerar du varje DLP-princip. Se alla beslut som tidigare fattats för att konfigurera DLP-reglerna.

- Utför inledande testning: Utför en första uppsättning tester för att kontrollera att allt har konfigurerats korrekt. Använd testläge med exempeldata för att avgöra om allt fungerar som förväntat, samtidigt som påverkan på användarna minimeras. Använd en liten delmängd av Premium-arbetsytor från början. Överväg att använda en icke-produktionsklient när du har åtkomst till en.

- Samla in användarfeedback: Få feedback om processen och användarupplevelsen. Identifiera områden med förvirring eller oväntade resultat med typer av känslig information och andra tekniska problem.

- Fortsätt iterativa versioner: Lägg gradvis till fler Premium-arbetsytor i DLP-principen tills alla ingår.

- Övervaka, justera och justera: Investera resurser för att granska principmatchningsaviseringar och granskningsloggar regelbundet. Undersök falska positiva identifieringar och justera principer vid behov.

Dricks

Dessa checklistobjekt sammanfattas i planeringssyfte. Mer information om dessa checklistobjekt finns i föregående avsnitt i den här artikeln.

Andra åtgärder som kan utföras utöver den första distributionen finns i Defender för molnet Appar med Power BI.

Löpande övervakning

När du har slutfört implementeringen bör du rikta din uppmärksamhet mot övervakning, framtvingande och justering av DLP-principer baserat på deras användning.

Power BI-administratörer och säkerhets- och efterlevnadsadministratörer måste samarbeta då och då. För Power BI-innehåll finns det två målgrupper för övervakning.

- Power BI-administratörer: En post i Power BI-aktivitetsloggen registreras varje gång det finns en DLP-regelmatchning. Inmatningen i Power BI-aktivitetsloggen innehåller information om DLP-händelsen, inklusive användare, datum och tid, objektnamn, arbetsyta och kapacitet. Den innehåller även information om principen, till exempel principnamn, regelnamn, allvarlighetsgrad och det matchade villkoret.

- Säkerhets- och efterlevnadsadministratörer: Organisationens säkerhets- och efterlevnadsadministratörer använder vanligtvis Microsoft Purview-rapporter, aviseringar och granskningsloggar.

Varning

Övervakning för DLP för Power BI-principer sker inte i realtid eftersom det tar tid för DLP-loggar och aviseringar att genereras. Om målet är realtidsframtvingande kan du läsa Defender för molnet Appar för Power BI (realtidsprinciper).

Checklista – När du övervakar DLP för Power BI omfattar viktiga beslut och åtgärder:

- Verifiera roller och ansvarsområden: Se till att du är tydlig med vem som ansvarar för vilka åtgärder. Utbilda och kommunicera med dina Power BI-administratörer eller säkerhetsadministratörer om de är direkt ansvariga för vissa aspekter av DLP-övervakning.

- Skapa eller verifiera din process för granskning av aktivitet: Kontrollera att säkerhets- och efterlevnadsadministratörerna är tydliga med förväntningarna på att regelbundet granska aktivitetsutforskaren.

- Skapa eller verifiera processen för att lösa aviseringar: Se till att dina säkerhets- och efterlevnadsadministratörer har en process för att undersöka och lösa DLP-aviseringar när en principmatchning inträffar.

Dricks

Mer information om granskning finns i Granskning av informationsskydd och dataförlustskydd för Power BI.

Relaterat innehåll

I nästa artikel i den här serien får du lära dig mer om hur du använder Defender för molnet-appar med Power BI.

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för