Begränsa omfattningen och effekten av utpressningstrojanattacker

Nästa steg för att förhindra utpressningstrojanattacker är att skydda privilegierade roller – den typ av jobb där människor hanterar mycket privilegierad information i en organisation.

Den här fasen av förebyggande av utpressningstrojaner syftar till att förhindra att cyberbrottslingar får mycket åtkomst till dina system.

Ju mer åtkomst en cyberbrottslighet har till din organisation och dina enheter, desto högre är risken för skador på dina data och system.

Viktigt!

Läs serien om förebyggande av utpressningstrojaner och gör din organisation svår att utföra cyberattacker.

Skapa en strategi för privilegierad åtkomst för utpressningstrojaner

Du måste tillämpa en grundlig och omfattande strategi för att minska risken för privilegierad åtkomstkompromiss.

Alla andra säkerhetskontroller som du tillämpar kan enkelt ogiltigförklaras av en angripare med privilegierad åtkomst i din miljö. Utpressningstrojaner använder privilegierad åtkomst som en snabb väg för att kontrollera alla kritiska tillgångar i organisationen för angrepp och efterföljande utpressning.

Vem är ansvarig i programmet eller projektet

I den här tabellen beskrivs en strategi för privilegierad åtkomst för att förhindra utpressningstrojaner i form av en hierarki för sponsring/programhantering/projekthantering för att skapa resultat.

| Lead | Implementor | Ansvar |

|---|---|---|

| CISO eller CIO | Chefssponsring | |

| Programledare | Skapa resultat och samarbete mellan team | |

| IT- och säkerhetsarkitekter | Prioritera komponenter som integreras i arkitekturer | |

| Identitets- och nyckelhantering | Implementera identitetsändringar | |

| Central IT-produktivitet /slutanvändarteam | Implementera ändringar i enheter och Office 365-klientorganisation | |

| Säkerhetsprincip och standarder | Uppdatera standarder och principdokument | |

| Hantering av säkerhetsefterlevnad | Övervaka för att säkerställa efterlevnad | |

| Användarutbildningsteam | Uppdatera eventuella lösenordsvägledning | |

Checklista för utpressningstrojaner för privilegierad åtkomststrategi

Skapa en strategi i flera delar med hjälp av vägledningen på https://aka.ms/SPA som innehåller den här checklistan.

| Klart | Uppgift | beskrivning |

|---|---|---|

| Framtvinga sessionssäkerhet från slutpunkt till slutpunkt. | Verifierar uttryckligen användarnas och enheternas förtroende innan du tillåter åtkomst till administrativa gränssnitt (med microsoft entra villkorlig åtkomst). | |

| Skydda och övervaka identitetssystem. | Förhindrar privilegiereskaleringsattacker, inklusive kataloger, identitetshantering, administratörskonton och grupper samt konfiguration av medgivandebeviljande. | |

| Minimera lateral bläddering. | Säkerställer att komprometterande av en enskild enhet inte omedelbart leder till kontroll över många eller alla andra enheter med hjälp av lokala kontolösenord, lösenord för tjänstkonto eller andra hemligheter. | |

| Se till att det finns snabba hot. | Begränsar en angripares åtkomst och tid i miljön. Mer information finns i Identifiering och svar . | |

Implementeringsresultat och tidslinjer

Försök att uppnå dessa resultat om 30–90 dagar:

- 100 % av administratörerna måste använda säkra arbetsstationer

- 100 % lokala arbetsstationer/serverlösenord randomiseras

- 100 % privilegierade eskaleringsreduceringar distribueras

Identifiering och svar för utpressningstrojaner

Din organisation behöver dynamisk identifiering och reparation av vanliga attacker på slutpunkter, e-post och identiteter. Minuter spelar roll.

Du måste snabbt åtgärda vanliga startpunkter för attacker för att begränsa angriparens tid att gå igenom organisationen i sidled.

Vem är ansvarig i programmet eller projektet

Den här tabellen beskriver förbättringen av din identifierings- och svarskapacitet mot utpressningstrojaner när det gäller en hierarki för sponsring/programhantering/projekthantering för att fastställa och driva resultat.

| Lead | Implementor | Ansvar |

|---|---|---|

| CISO eller CIO | Chefssponsring | |

| Programledare från Security Operations | Skapa resultat och samarbete mellan team | |

| Team för central IT-infrastruktur | Implementera klient- och serveragenter/funktioner | |

| Säkerhetsåtgärder | Integrera alla nya verktyg i säkerhetsåtgärdsprocesser | |

| Central IT-produktivitet /slutanvändarteam | Aktivera funktioner för Defender för Endpoint, Defender för Office 365, Defender för identitet och Defender för molnet-appar | |

| Centralt IT-identitetsteam | Implementera Microsoft Entra-säkerhet och Defender for Identity | |

| Säkerhetsarkitekter | Råd om konfiguration, standarder och verktyg | |

| Säkerhetsprincip och standarder | Uppdatera standarder och principdokument | |

| Hantering av säkerhetsefterlevnad | Övervaka för att säkerställa efterlevnad | |

Checklista för identifiering och svar av utpressningstrojaner

Använd dessa metodtips för att förbättra identifiering och svar.

| Klart | Uppgift | beskrivning |

|---|---|---|

| Prioritera vanliga startpunkter: – Använd integrerade XDR-verktyg (Extended Detection and Response) som Microsoft Defender XDR för att tillhandahålla högkvalitativa aviseringar och minimera friktion och manuella steg under svar. - Övervaka för råstyrkeförsök som lösenordsspray. |

Utpressningstrojaner (och andra) operatörer föredrar slutpunkt, e-post, identitet och RDP som startpunkter. | |

| Övervaka för en angripare som inaktiverar säkerhet (detta är ofta en del av en attackkedja), till exempel: – Rensning av händelseloggar, särskilt loggar för säkerhetshändelse och PowerShell-drift. - Inaktivering av säkerhetsverktyg och kontroller. |

Angripare riktar in sig på säkerhetsidentifieringsanläggningar för att fortsätta sina attacker på ett säkrare sätt. | |

| Ignorera inte skadlig kod. | Utpressningstrojaner köper regelbundet åtkomst till målorganisationer från mörka marknader. | |

| Integrera externa experter i processer för att komplettera expertis, till exempel Microsoft Detection and Response Team (DART). | Erfarenhetsantal för identifiering och återställning. | |

| Isolera snabbt komprometterade datorer med Hjälp av Defender för Endpoint. | Windows 11- och 10-integrering gör det enkelt. | |

Gå vidare

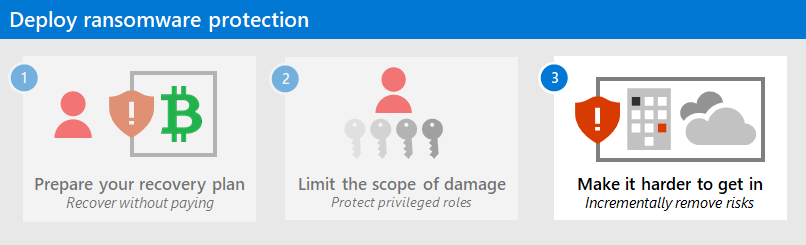

Fortsätt med fas 3 för att göra det svårt för en angripare att komma in i din miljö genom att stegvis ta bort risker.

Ytterligare resurser för utpressningstrojaner

Viktig information från Microsoft:

- Det växande hotet från utpressningstrojaner, blogginlägget Microsoft On the Issues den 20 juli 2021

- Utpressningstrojaner som drivs av människor

- Skydda snabbt mot utpressningstrojaner och utpressning

- 2021 Microsofts rapport om digitalt försvar (se sidorna 10-19)

- Utpressningstrojan: En omfattande och pågående hotanalysrapport i Microsoft Defender-portalen

- Microsofts metod för utpressningstrojaner för identifiering och svarsteam (DART) och fallstudie

Microsoft 365:

- Distribuera skydd mot utpressningstrojaner för din Microsoft 365-klientorganisation

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Återställa från en utpressningstrojanattack

- Skydd mot skadlig kod och utpressningstrojaner

- Skydda din Windows 10-dator från utpressningstrojaner

- Hantera utpressningstrojaner i SharePoint Online

- Hotanalysrapporter för utpressningstrojaner i Microsoft Defender-portalen

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses för utpressningstrojanattack

- Maximera återhämtning av utpressningstrojaner med Azure och Microsoft 365

- Säkerhetskopierings- och återställningsplan för att skydda mot utpressningstrojaner

- Skydda mot utpressningstrojaner med Microsoft Azure Backup (26 minuters video)

- Återställning från systemisk identitetskompromiss

- Avancerad attackidentifiering i flera steg i Microsoft Sentinel

- Fusionsidentifiering för utpressningstrojaner i Microsoft Sentinel

Microsoft Defender för molnet-appar:

Blogginlägg för Microsoft Security-teamet:

3 steg för att förhindra och återställa från utpressningstrojaner (september 2021)

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 1 (september 2021)

Viktiga steg om hur Microsofts team för identifiering och svar (DART) utför utpressningstrojanincidenter.

En guide för att bekämpa utpressningstrojaner som drivs av människor: Del 2 (september 2021)

Rekommendationer och metodtips.

-

Se avsnittet Utpressningstrojaner .

Attacker mot utpressningstrojaner som kan förebyggas (mars 2020)

Innehåller analys av angreppskedjan av faktiska attacker.

Utpressningstrojansvar – att betala eller inte betala? (december 2019)

Norsk Hydro svarar på utpressningstrojanattacker med transparens (december 2019)

Feedback

Kommer snart: Under hela 2024 kommer vi att fasa ut GitHub-problem som feedbackmekanism för innehåll och ersätta det med ett nytt feedbacksystem. Mer information finns i: https://aka.ms/ContentUserFeedback.

Skicka och visa feedback för