Uygulamanızı bir Azure sanal ağı ile tümleştirme

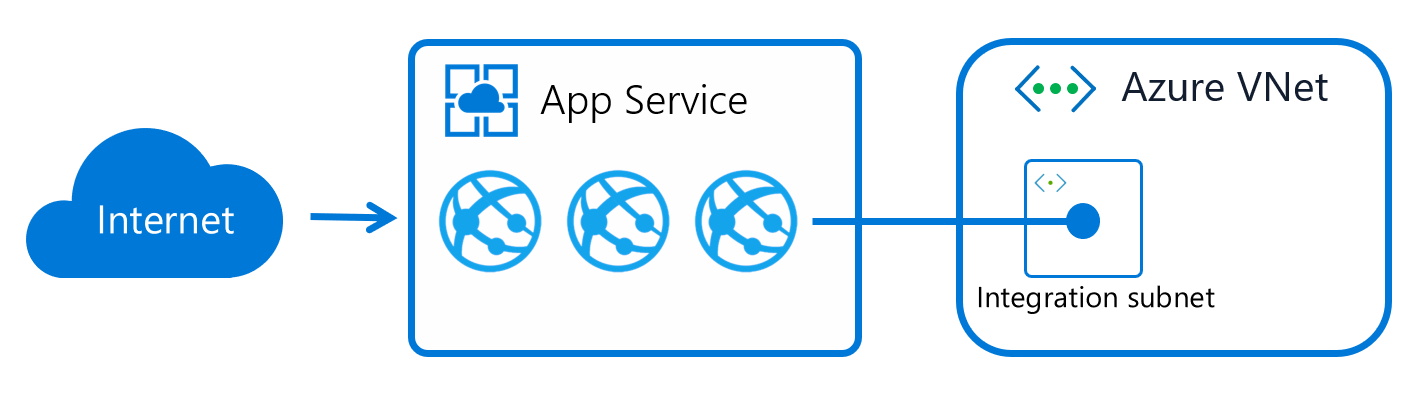

Bu makalede, Azure Uygulaması Hizmeti sanal ağ tümleştirme özelliği ve App Service'teki uygulamalarla nasıl ayarlanacağı açıklanır. Azure sanal ağlarıyla Azure kaynaklarınızın çoğunu İnternet'e yönlendirilemeyen bir ağa yerleştirebilirsiniz. App Service sanal ağ tümleştirme özelliği, uygulamalarınızın sanal ağ içindeki veya sanal ağ üzerinden kaynaklara erişmesini sağlar.

Not

Ağ geçidi için gerekli sanal ağ tümleştirmesi hakkındaki bilgiler yeni bir konuma taşındı.

App Service'in iki varyasyonu vardır:

- Temel, Standart, Premium, Premium v2 ve Premium v3 içeren ayrılmış işlem fiyatlandırma katmanları.

- Ayrılmış destek altyapısıyla doğrudan sanal ağınıza dağıtılan ve Yalıtılmış ve Yalıtılmış v2 fiyatlandırma katmanlarını kullanan App Service Ortamı.

Sanal ağ tümleştirme özelliği, Azure Uygulaması Hizmeti ayrılmış işlem fiyatlandırma katmanlarında kullanılır. Uygulamanız bir App Service Ortamı ise, zaten bir sanal ağ ile tümleşir ve aynı sanal ağdaki kaynaklara ulaşmak için sanal ağ tümleştirme özelliğini yapılandırmanızı gerektirmez. Tüm ağ özellikleri hakkında daha fazla bilgi için bkz . App Service ağ özellikleri.

Sanal ağ tümleştirmesi, uygulamanızın sanal ağınızdaki kaynaklara erişmesine izin verir, ancak sanal ağdan uygulamanıza gelen özel erişim izni vermez. Özel site erişimi, bir uygulamanın yalnızca azure sanal ağı içinde olduğu gibi özel bir ağ üzerinden erişilebilir olmasını ifade eder. Sanal ağ tümleştirmesi yalnızca uygulamanızdan sanal ağınıza giden çağrılar yapmak için kullanılır. Gelen özel erişim için özel uç noktaya bakın.

Sanal ağ tümleştirme özelliği:

- Desteklenen bir Temel veya Standart, Premium, Premium v2, Premium v3 veya Elastik Premium App Service fiyatlandırma katmanı gerektirir.

- TCP ve UDP'i destekler.

- App Service uygulamaları, işlev uygulamaları ve Logic apps ile çalışır.

Sanal ağ tümleştirmenin desteklemediği bazı şeyler vardır, örneğin:

- Sürücü takma.

- Windows Server Active Directory etki alanına katılma.

- Netbıos.

Sanal ağ tümleştirmesi, aynı bölgedeki bir sanal ağa bağlanmayı destekler. Sanal ağ tümleştirmesini kullanmak, uygulamanızın aşağıdakilere erişmesini sağlar:

- Tümleştirdiğiniz sanal ağdaki kaynaklar.

- Uygulamanızın tümleşik olduğu sanal ağ ile eşlenen sanal ağlardaki kaynaklar, genel eşleme bağlantıları da dahil olmak üzere.

- Azure ExpressRoute bağlantıları genelindeki kaynaklar.

- Hizmet uç noktası güvenlikli hizmetler.

- Özel uç nokta özellikli hizmetler.

Sanal ağ tümleştirmesini kullanırken aşağıdaki Azure ağ özelliklerini kullanabilirsiniz:

- Ağ güvenlik grupları (NSG): Tümleştirme alt ağınızda kullandığınız bir NSG ile giden trafiği engelleyebilirsiniz. Uygulamanıza gelen erişim sağlamak için sanal ağ tümleştirmesini kullanamadığınızdan gelen kurallar geçerli değildir.

- Yönlendirme tabloları (UDF'ler): Giden trafiği istediğiniz yere göndermek için tümleştirme alt asına bir yönlendirme tablosu yerleştirebilirsiniz.

- NAT ağ geçidi: Ayrılmış bir giden IP almak ve SNAT bağlantı noktası tükenmesini azaltmak için NAT ağ geçidini kullanabilirsiniz.

Sanal ağ tümleştirmesini etkinleştirmeyi öğrenin.

Sanal ağ tümleştirmesi nasıl çalışır?

App Service'teki uygulamalar çalışan rollerinde barındırılır. Sanal ağ tümleştirmesi, sanal arabirimleri temsilci alt ağındaki adreslerle çalışan rollerine bağlama yoluyla çalışır. Kullanılan sanal arabirimler, müşterilerin doğrudan erişimi olan kaynaklar değildir. Kimden adresi sanal ağınızda olduğundan, sanal ağınızdaki bir VM gibi sanal ağınızdaki veya sanal ağınızdaki çoğu şeye erişebilir.

Sanal ağ tümleştirmesi etkinleştirildiğinde, uygulamanız sanal ağınız üzerinden giden çağrılar yapar. Uygulama özellikleri portalında listelenen giden adresler, uygulamanız tarafından hala kullanılan adreslerdir. Ancak, giden çağrınız tümleştirme sanal ağı veya eşlenmiş sanal ağdaki bir sanal makineye veya özel uç noktaya yönelikse, giden adres tümleştirme alt ağından alınan bir adrestir. Bir örneğe atanan özel IP, WEBSITE_PRIVATE_IP ortam değişkeni aracılığıyla kullanıma sunulur.

Tüm trafik yönlendirmesi etkinleştirildiğinde, tüm giden trafik sanal ağınıza gönderilir. Tüm trafik yönlendirmesi etkinleştirilmemişse sanal ağa yalnızca özel trafik (RFC1918) ve tümleştirme alt ağında yapılandırılmış hizmet uç noktaları gönderilir. İnternet'e giden trafik doğrudan uygulamadan yönlendirilir.

Sanal ağ tümleştirme özelliği çalışan başına iki sanal arabirimi destekler. Çalışan başına iki sanal arabirim, App Service planı başına iki sanal ağ tümleştirmesi anlamına gelir. Başka bir deyişle App Service planında en fazla iki alt ağ/sanal ağ ile sanal ağ tümleştirmeleri olabilir. Aynı App Service planındaki uygulamalar belirli bir alt ağ ile sanal ağ tümleştirmelerinden yalnızca birini kullanabilir; bu da bir uygulamanın belirli bir anda yalnızca tek bir sanal ağ tümleştirmesine sahip olabileceği anlamına gelir.

Alt ağ gereksinimleri

Sanal ağ tümleştirmesi ayrılmış bir alt ağa bağlıdır. Bir alt ağ oluşturduğunuzda, Azure alt ağı başlangıçtan beş IP kullanır. Her App Service planı örneği için tümleştirme alt ağından bir adres kullanılır. Uygulamanızı dört örneğe ölçeklendirirseniz dört adres kullanılır.

Örnek boyutunda ölçeği artırdığınızda/azalttığınızda, ölçeklendirme işlemi tamamlanırken App Service planı tarafından kullanılan IP adresi miktarı geçici olarak iki katına çıkar. Mevcut örneklerin sağlamasını kaldırmadan önce yeni örneklerin tamamen çalışır durumda olması gerekir. Ölçeklendirme işlemi, belirli bir alt ağ boyutu için gerçek, kullanılabilir desteklenen örnekleri etkiler. Platform yükseltmeleri, yükseltmelerin giden trafikte kesinti olmadan gerçekleşmesini sağlamak için ücretsiz IP adreslerine ihtiyaç duyar. Son olarak, ölçeği artırdıktan, azaltıldıktan veya işlemlerde tamamlandıktan sonra, IP adreslerinin yayımlanması için kısa bir süre olabilir. Nadir durumlarda bu işlem 12 saate kadar sürebilir.

Atamadan sonra alt ağ boyutu değiştirilemediği için, uygulamanızın ulaşabileceği ölçeğe uyum sağlamak için yeterince büyük bir alt ağ kullanın. Ayrıca platform yükseltmeleri için IP adreslerini ayırmanız gerekir. Alt ağ kapasitesiyle ilgili sorunları önlemek için 64 adres içeren bir /26 kullanın. Azure portalında sanal ağ ile tümleştirmenin bir parçası olarak alt ağlar oluştururken en düşük boyut /27 gereklidir. Portal aracılığıyla tümleştirmeden önce alt ağ zaten varsa, bir /28 alt ağ kullanabilirsiniz.

Çok planlı alt ağa katılma (MPSJ) ile aynı alt ağda birden çok App Service planına katılabilirsiniz. Tüm App Service planlarının aynı abonelikte olması gerekir, ancak sanal ağ/alt ağ farklı bir abonelikte olabilir. Her App Service planındaki her örnek için alt ağdan bir IP adresi ve MPSJ kullanmak için en düşük alt ağ boyutu /26 gereklidir. Birçok ve/veya büyük ölçekli planı birleştirmeyi planlıyorsanız, daha büyük alt ağ aralıkları planlamanız gerekir.

Not

Çok planlı alt ağa katılma şu anda genel önizleme aşamasındadır. Önizleme sırasında aşağıdaki bilinen sınırlamalara dikkat edilmelidir:

- alt ağ boyutu

/26için en düşük gereksinim şu anda zorunlu değildir, ancak GA'da zorunlu kılınacaktır. Önizleme sırasında daha küçük bir alt ağa birden çok plana katıldıysanız bunlar çalışmaya devam eder, ancak ek planları bağlayamazsınız ve bağlantıyı keserseniz yeniden bağlanamazsınız. - Şu anda alt ağda kullanılabilir IP'ler varsa doğrulama yoktur, bu nedenle N+1 planına katılabilirsiniz, ancak örnekler ip alamaz. Kullanılabilir IP'leri, alt ağa zaten bağlı olan uygulamalarda Azure portalındaki Sanal ağ tümleştirme sayfasında görüntüleyebilirsiniz.

Windows Kapsayıcıları'nın belirli sınırları

Windows Kapsayıcıları, her App Service planı örneği için uygulama başına ek bir IP adresi kullanır ve alt ağı buna göre boyutlandırmanız gerekir. Örneğin, dört uygulamanın çalıştığı 10 Windows Container App Service planı örneğine sahipseniz, yatay (içeri/dışarı) ölçeği desteklemek için 50 IP adresi ve ek adres gerekir.

Örnek hesaplama:

Her App Service planı örneği için şunları yapmanız gerekir: 4 Windows Container apps = 4 IP adresi App Service planı örneği başına 1 IP adresi 4 + 1 = 5 IP adresi

10 örnek için: App Service planı başına 5 x 10 = 50 IP adresi

1 App Service planınız olduğundan, 1 x 50 = 50 IP adresi.

Ayrıca, kullanılan çalışan katmanında kullanılabilir çekirdek sayısıyla da sınırlısınız. Her çekirdek üç ağ birimi ekler. Çalışanın kendisi bir birim kullanır ve her sanal ağ bağlantısı bir birim kullanır. Kalan birimler uygulamalar için kullanılabilir.

Örnek hesaplama:

Sanal ağ tümleştirmesini çalıştıran ve kullanan dört uygulama içeren App Service planı örneği. Uygulamalar iki farklı alt ağa (sanal ağ bağlantıları) bağlıdır. Bu yapılandırma yedi ağ birimi (1 çalışan + 2 bağlantı + 4 uygulama) gerektirir. Bu yapılandırmayı çalıştırmak için en düşük boyut I2v2 (dört çekirdek x 3 birim = 12 birim) olacaktır.

I1v2 ile aynı (1) bağlantıyı kullanarak en fazla dört uygulama veya 2 bağlantı kullanarak 3 uygulama çalıştırabilirsiniz.

İzinler

Azure portalı, CLI aracılığıyla veya site özelliğini doğrudan ayarlarken virtualNetworkSubnetId sanal ağ tümleştirmesini yapılandırmak için alt ağda veya daha üst düzeyde en az aşağıdaki Rol tabanlı erişim denetimi izinlerine sahip olmanız gerekir:

| Eylem | Açıklama |

|---|---|

| Microsoft.Network/virtualNetworks/read | Sanal ağ tanımını okuyun |

| Microsoft.Network/virtualNetworks/subnets/read | Sanal ağ alt ağ tanımını okuma |

| Microsoft.Network/virtualNetworks/subnets/join/action | Sanal ağa katılır |

Sanal ağ uygulamadan farklı bir abonelikteyse, sanal ağa sahip aboneliğin kaynak sağlayıcısı için Microsoft.Web kayıtlı olduğundan emin olmanız gerekir. Bu belgeleri izleyerek sağlayıcıyı açıkça kaydedebilirsiniz, ancak bir abonelikte ilk web uygulamasını oluştururken de otomatik olarak kaydolabilir.

Rotalar

Sanal ağ tümleştirmesi aracılığıyla trafiğin neler olduğunu denetleyebilirsiniz. Sanal ağ tümleştirmesini yapılandırırken göz önünde bulundurmanız gereken üç yönlendirme türü vardır. Uygulama yönlendirme , uygulamanızdan ve sanal ağa yönlendirilen trafiği tanımlar. Yapılandırma yönlendirmesi , uygulamanızın başlatılmasından önce veya sırasında gerçekleşen işlemleri etkiler. Örnek olarak Key Vault başvurusuna sahip kapsayıcı görüntüsü çekme ve uygulama ayarları verilebilir. Ağ yönlendirme , hem uygulama hem de yapılandırma trafiğinin sanal ağınızdan nasıl yönlendirilip çıkarıldığını işleyebilme özelliğidir.

Uygulama yönlendirme veya yapılandırma yönlendirme seçenekleri aracılığıyla, sanal ağ tümleştirmesi aracılığıyla hangi trafiğin gönderileceğini yapılandırabilirsiniz. Trafik yalnızca sanal ağ tümleştirmesi aracılığıyla gönderilirse ağ yönlendirmesine tabidir.

Başvuru rotası

Uygulama yönlendirme, uygulamanız başlatıldıktan sonra uygulamanızdan gönderilen trafiğe uygulanır. Bkz. Başlatma sırasında trafik için yapılandırma yönlendirmesi . Uygulama yönlendirmeyi yapılandırırken tüm trafiği veya yalnızca özel trafiği (RFC1918 trafik olarak da bilinir) sanal ağınıza yönlendirebilirsiniz. Bu davranışı giden İnternet trafiği ayarı aracılığıyla yapılandırabilirsiniz. Giden İnternet trafiği yönlendirme devre dışı bırakılırsa uygulamanız yalnızca özel trafiği sanal ağınıza yönlendirir. Tüm giden uygulama trafiğinizi sanal ağınıza yönlendirmek istiyorsanız, giden İnternet trafiğinin etkinleştirildiğinden emin olun.

- Yalnızca uygulama veya yapılandırma yönlendirmesinde yapılandırılan trafik, tümleştirme alt ağınıza uygulanan NSG'lere ve UDF'lere tabidir.

- Giden İnternet trafiği yönlendirme etkinleştirildiğinde, uygulamanızdan giden trafiğinizin kaynak adresi yine de uygulama özelliklerinizde listelenen IP adreslerinden biridir. Trafiğinizi bir güvenlik duvarı veya NAT ağ geçidi üzerinden yönlendirirseniz, kaynak IP adresi bu hizmetten kaynaklanır.

Uygulama yönlendirmeyi yapılandırmayı öğrenin.

Not

SMTP trafiği sanal ağ tümleştirmesi üzerinden yönlendirildiğinde App Service için giden SMTP bağlantısı (bağlantı noktası 25) desteklenir. Desteklenebilirlik, sanal ağın dağıtıldığı abonelikte bir ayar tarafından belirlenir. 1'in öncesinde oluşturulan sanal ağlar/alt ağlar için. Ağustos 2022'de, ayarın abonelikten eşitlenmesi için sanal ağda/alt ağda geçici bir yapılandırma değişikliği başlatmanız gerekir. Geçici bir alt ağ eklemek, bir NSG'yi geçici olarak ilişkilendirmek/ilişkilendirmek veya hizmet uç noktasını geçici olarak yapılandırmak buna örnek olabilir. Daha fazla bilgi için bkz . Azure'da giden SMTP bağlantı sorunlarını giderme.

Yapılandırma yönlendirmesi

Sanal ağ tümleştirmesi kullanırken, yapılandırma trafiğinin bölümlerinin nasıl yönetildiğini yapılandırabilirsiniz. Varsayılan olarak, yapılandırma trafiği doğrudan genel yol üzerinden gider, ancak bahsedilen tek tek bileşenler için sanal ağ tümleştirmesi aracılığıyla yönlendirilecek şekilde etkin bir şekilde yapılandırabilirsiniz.

İçerik paylaşımı

İçerik paylaşımının İşlevler uygulamasının bir parçası olarak yapılandırıldığı İşlevler'de genellikle kullanılan içerik için kendi depolama alanınızı getirme.

İçerik paylaşımı trafiğini sanal ağ tümleştirmesi aracılığıyla yönlendirmek için yönlendirme ayarının yapılandırıldığından emin olmanız gerekir. İçerik paylaşımı yönlendirmesini yapılandırmayı öğrenin.

Yönlendirmeyi yapılandırmaya ek olarak, alt ağdan gelen trafikte yapılandırılmış tüm güvenlik duvarlarının veya Ağ Güvenlik Grubunun 443 ve 445 numaralı bağlantı noktasına giden trafiğe izin vermesinden de emin olmanız gerekir.

Kapsayıcı görüntüsü çekme

Özel kapsayıcıları kullanırken kapsayıcıyı sanal ağ tümleştirmesi üzerinden çekebilirsiniz. Kapsayıcı çekme trafiğini sanal ağ tümleştirmesi aracılığıyla yönlendirmek için yönlendirme ayarının yapılandırıldığından emin olmanız gerekir. Görüntü çekme yönlendirmesini yapılandırmayı öğrenin.

Yedekleme/geri yükleme

App Service'te yerleşik yedekleme/geri yükleme vardır, ancak kendi depolama hesabınıza yedeklemek istiyorsanız, özel yedekleme/geri yükleme özelliğini kullanabilirsiniz. Trafiği sanal ağ tümleştirmesi aracılığıyla depolama hesabına yönlendirmek istiyorsanız, yol ayarını yapılandırmanız gerekir. Veritabanı yedekleme sanal ağ tümleştirmesi üzerinden desteklenmez.

Key Vault başvurularını kullanan uygulama ayarları

Key Vault başvurularını kullanan uygulama ayarları, gizli dizileri genel yol üzerinden almaya çalışır. Key Vault genel trafiği engelliyorsa ve uygulama sanal ağ tümleştirmesi kullanıyorsa, sanal ağ tümleştirmesi aracılığıyla gizli dizileri almaya çalışılır.

Not

- Özel Anahtar Kasalarından SSL/TLS sertifikalarını yapılandırma şu anda desteklenmemektedir.

- App Service Günlükleri'nin özel depolama hesapları şu anda desteklenmiyor. Tanılama Günlüğü'nün kullanılmasını ve depolama hesabı için Güvenilen Hizmetler'e izin vermenizi öneririz.

Yönlendirme uygulaması ayarları

App Service'in uygulama ve yapılandırma yönlendirmesini yapılandırmak için mevcut uygulama ayarları vardır. Site özellikleri, her ikisi de varsa uygulama ayarlarını geçersiz kılar. Site özellikleri, Azure İlkesi ile denetlenebilir ve yapılandırma sırasında doğrulanabilir olma avantajına sahiptir. Site özelliklerini kullanmanızı öneririz.

Uygulama yönlendirmeyi yapılandırmak için mevcut WEBSITE_VNET_ROUTE_ALL uygulama ayarını kullanmaya devam edebilirsiniz.

Bazı yapılandırma yönlendirme seçenekleri için uygulama ayarları da mevcuttur. Bu uygulama ayarları ve WEBSITE_PULL_IMAGE_OVER_VNETolarak adlandırılırWEBSITE_CONTENTOVERVNET.

Ağ yönlendirmesi

Uygulamanızdan giden trafiği kısıtlama olmadan yönlendirmek için yönlendirme tablolarını kullanabilirsiniz. Yaygın hedefler güvenlik duvarı cihazlarını veya ağ geçitlerini içerebilir. Sanal ağınızdaki veya İnternet'teki kaynaklara giden trafiği engellemek için bir ağ güvenlik grubu (NSG) de kullanabilirsiniz. Tümleştirme alt ağınıza uyguladığınız bir NSG, tümleştirme alt ağınıza uygulanan yol tablolarından bağımsız olarak etkindir.

Yönlendirme tabloları ve ağ güvenlik grupları yalnızca sanal ağ tümleştirmesi aracılığıyla yönlendirilen trafiğe uygulanır. Ayrıntılar için bkz . uygulama yönlendirme ve yapılandırma yönlendirmesi . Yollar gelen uygulama isteklerinden gelen yanıtlara uygulanmaz ve NSG'deki gelen kurallar uygulamanıza uygulanmaz. Sanal ağ tümleştirmesi yalnızca uygulamanızdan giden trafiği etkiler. Uygulamanıza gelen trafiği denetlemek için erişim kısıtlamaları özelliğini veya özel uç noktaları kullanın.

Giden trafiğe uygulanan ağ güvenlik gruplarını veya yol tablolarını yapılandırırken, uygulama bağımlılıklarınızı dikkate aldığınızdan emin olmanız gerekir. Uygulama bağımlılıkları, çalışma zamanı sırasında uygulamanızın ihtiyaç duyduğu uç noktaları içerir. Uygulamanın çağıracağı API'ler ve hizmetlerin yanı sıra, bu uç noktalar sertifika iptal listesi (CRL) denetim uç noktaları ve kimlik/kimlik doğrulama uç noktası gibi türetilmiş uç noktalar da (örneğin, Microsoft Entra Id) olabilir. App Service'te sürekli dağıtım kullanıyorsanız, türüne ve diline bağlı olarak uç noktalara da izin vermeniz gerekebilir. Linux sürekli dağıtımı için özellikle izin oryx-cdn.microsoft.io:443vermeniz gerekir. Python için ek olarak , pypi.orgöğesine izin files.pythonhosted.orgvermeniz gerekir.

Giden trafiği şirket içinde yönlendirmek istediğinizde, Azure ExpressRoute ağ geçidinize giden trafik göndermek için bir yönlendirme tablosu kullanabilirsiniz. Trafiği bir ağ geçidine yönlendirirseniz, yanıtları geri göndermek için dış ağdaki yolları ayarlayın. Sınır Ağ Geçidi Protokolü (BGP) yolları da uygulama trafiğinizi etkiler. ExpressRoute ağ geçidi gibi bir ağ geçidinden BGP yollarınız varsa, uygulama giden trafiğiniz etkilenir. Kullanıcı tanımlı yollara benzer şekilde BGP yolları da trafiği yönlendirme kapsamı ayarınıza göre etkiler.

Hizmet uç noktaları

Sanal ağ tümleştirmesi, hizmet uç noktalarıyla güvenliği sağlanan Azure hizmetlerine ulaşmanızı sağlar. Uç nokta güvenliği sağlanan bir hizmete erişmek için şu adımları izleyin:

- Tümleştirme için belirli bir alt ağa bağlanmak üzere web uygulamanızla sanal ağ tümleştirmesini yapılandırın.

- Hedef hizmete gidin ve tümleştirme alt ağıyla hizmet uç noktalarını yapılandırın.

Özel uç noktalar

Özel uç noktalara çağrı yapmak istiyorsanız, DNS aramalarınızın özel uç noktaya çözümlenmesinden emin olun. Bu davranışı aşağıdaki yollardan biriyle zorunlu kılabilirsiniz:

- Azure DNS özel bölgeleriyle tümleştirme. Sanal ağınızda özel bir DNS sunucusu olmadığında, bölgeler sanal ağa bağlandığında tümleştirme otomatik olarak gerçekleştirilir.

- Uygulamanız tarafından kullanılan DNS sunucusunda özel uç noktayı yönetin. Yapılandırmayı yönetmek için özel uç nokta IP adresini bilmeniz gerekir. Ardından A kaydı kullanarak ulaşmaya çalıştığınız uç noktayı bu adrese işaret edin.

- Kendi DNS sunucunuzu Azure DNS özel bölgelerine iletecek şekilde yapılandırın.

Azure DNS özel bölgeleri

Uygulamanız sanal ağınızla tümleştirildikten sonra, sanal ağınızın yapılandırıldığı DNS sunucusunu kullanır. Özel DNS belirtilmezse Azure varsayılan DNS'sini ve sanal ağa bağlı özel bölgeleri kullanır.

Sınırlamalar

Sanal ağ tümleştirmesi kullanmanın bazı sınırlamaları vardır:

- Bu özellik, Premium v2 ve Premium v3'teki tüm App Service dağıtımlarında kullanılabilir. Temel ve Standart katmanda da kullanılabilir ancak yalnızca daha yeni App Service dağıtımlarından kullanılabilir. Daha eski bir dağıtım kullanıyorsanız bu özelliği yalnızca Premium v2 App Service planından kullanabilirsiniz. Bu özelliği Temel veya Standart App Service planında kullanabileceğinizden emin olmak istiyorsanız, uygulamanızı Premium v3 App Service planında oluşturun. Bu planlar yalnızca en yeni dağıtımlarımızda desteklenir. Plan oluşturulduktan sonra isterseniz ölçeği azaltabilirsiniz.

- Bu özellik, bir App Service Ortamı Yalıtılmış plan uygulamalarında kullanılamaz.

- Klasik sanal ağlarla eşleme bağlantıları arasında kaynaklara ulaşamazsınız.

- Bu özellik, Azure Resource Manager sanal ağında IPv4

/28bloğu veya daha büyük bir kullanılmayan alt ağ gerektirir. MPSJ bir blok veya daha büyük bir/26blok gerektirir. - Uygulama ve sanal ağ aynı bölgede olmalıdır.

- Tümleştirme sanal ağında tanımlı IPv6 adres alanları olamaz.

- Tümleştirme alt ağı, hizmet uç noktası ilkelerini etkinleştiremez.

- Tümleşik bir uygulamayla sanal ağı silemezsiniz. Sanal ağı silmeden önce tümleştirmeyi kaldırın.

- App Service planı başına ikiden fazla sanal ağ tümleştirmeniz olamaz. Aynı App Service planındaki birden çok uygulama aynı sanal ağ tümleştirmesini kullanabilir.

- Sanal ağ tümleştirmesi kullanan bir uygulama varken bir uygulamanın veya planın aboneliğini değiştiremezsiniz.

Şirket içi kaynaklara erişme

Sanal ağ tümleştirme özelliğinin sanal ağınızdan şirket içi kaynaklara ulaşması için ek yapılandırma gerekmez. ExpressRoute veya siteden siteye VPN kullanarak sanal ağınızı şirket içi kaynaklara bağlamanız yeterlidir.

Eşleme

Eşlemeyi sanal ağ tümleştirmesi ile kullanıyorsanız, daha fazla yapılandırma yapmanız gerekmez.

Sanal ağ tümleştirmeyi yönetme

Sanal ağ ile Bağlan ve bağlantısını kesmek bir uygulama düzeyindedir. Birden çok uygulama arasında sanal ağ tümleştirmesini etkileyebilecek işlemler App Service planı düzeyindedir. Ağ >sanal ağ>tümleştirme portalından sanal ağınızla ilgili ayrıntıları alabilirsiniz. Benzer bilgileri App Service planı düzeyinde App Service planı>Ağ sanal ağ>tümleştirme portalında görebilirsiniz.

Sanal ağ tümleştirme örneğinizin uygulama görünümünde uygulamanızın sanal ağ bağlantısını kesebilir ve uygulama yönlendirmesini yapılandırabilirsiniz. Uygulamanızın sanal ağ bağlantısını kesmek için Bağlantıyı Kes'i seçin. Sanal ağ bağlantısını kestiğinizde uygulamanız yeniden başlatılır. Bağlantıyı kesmek sanal ağınızı değiştirmez. Alt ağ kaldırılmaz. Daha sonra sanal ağınızı silmek istiyorsanız, önce uygulamanızın sanal ağ bağlantısını kesin.

Örneğe atanan özel IP, WEBSITE_PRIVATE_IP ortam değişkeni aracılığıyla kullanıma sunulur. Kudu konsol kullanıcı arabirimi, web uygulamasında kullanılabilen ortam değişkenlerinin listesini de gösterir. Bu IP, tümleşik alt ağın adres aralığından atanır. Bu IP, web uygulaması tarafından Azure sanal ağı üzerinden kaynaklara bağlanmak için kullanılır.

Not

WEBSITE_PRIVATE_IP değeri değişebilir. Ancak, tümleştirme alt ağdaki adres aralığı içinde bir IP olacaktır, bu nedenle adres aralığının tamamından erişime izin vermeniz gerekir.

Fiyatlandırma ayrıntıları

Sanal ağ tümleştirme özelliği, App Service planı fiyatlandırma katmanı ücretlerinin ötesinde kullanım için ek ücret ödemez.

Sorun giderme

Özelliği ayarlamak kolaydır, ancak bu, deneyiminizin sorunsuz olduğu anlamına gelmez. İstediğiniz uç noktaya erişirken sorunlarla karşılaşırsanız, neleri gözlemlediğinize bağlı olarak uygulayabileceğiniz çeşitli adımlar vardır. Daha fazla bilgi için bkz . sanal ağ tümleştirme sorunlarını giderme kılavuzu.

Not

- App Service'teki Docker Compose senaryolarında sanal ağ tümleştirmesi desteklenmez.

- Erişim kısıtlamaları, özel uç nokta üzerinden gelen trafiğe uygulanmaz.

Ağ tümleştirmesinin bağlantısını kesmeden önce App Service planını veya uygulamasını silme

Önce sanal ağ tümleştirmesinin bağlantısını kesmeden uygulamayı veya App Service planını sildiyseniz, silinen kaynakla tümleştirme için kullanılan sanal ağda veya alt ağda herhangi bir güncelleştirme/silme işlemi yapamazsınız. Alt ağınıza 'Microsoft.Web/serverFarms' alt ağ temsilcisi atanır ve güncelleştirme ve silme işlemlerini engeller.

Alt ağı veya sanal ağı yeniden güncelleştirmek/silmek için, sanal ağ tümleştirmesini yeniden oluşturmanız ve ardından bağlantısını kesmeniz gerekir:

- App Service planını ve uygulamasını yeniden oluşturun (önceden olduğu gibi tam olarak aynı web uygulaması adını kullanmak zorunlu).

- Azure portalında uygulamada Ağ iletişimi'ne gidin ve sanal ağ tümleştirmesini yapılandırın.

- Sanal ağ tümleştirmesi yapılandırıldıktan sonra 'Bağlantıyı Kes' düğmesini seçin.

- App Service planını veya uygulamasını silin.

- Alt ağı veya sanal ağı güncelleştirin/silin.

Bu adımları takip ettikten sonra sanal ağ tümleştirmesiyle ilgili sorunlarla karşılaşmaya devam ederseniz Microsoft Desteği başvurun.