Bu mimari, iş yükü kaynaklarından herhangi birine İnternet'ten yetkisiz genel erişimi önlemek için katı ağ denetimlerine sahip görev açısından kritik bir iş yükü tasarlamaya yönelik rehberlik sağlar. Amaç, sistemin genel güvenilirliğinin etkilenmemesi için ağ katmanında saldırı vektörlerini durdurmaktır. Örneğin, işaretsiz bırakılırsa Dağıtılmış Hizmet Reddi (DDoS) saldırısı, bir kaynağın gayrimeşru trafikle boğarak kullanılamaz duruma gelmesine neden olabilir.

Ağ denetimleri olmadan güvenilirliği ve operasyonel verimliliği en üst düzeye çıkarmaya odaklanan görev açısından kritik temel mimariyi temel alır. Bu mimari, Azure Sanal Ağ(VNet) ve özel uç noktalar, Azure Özel Bağlantı, Azure Özel DNS Bölgesi ve diğerleri gibi uygun buluta özel özellikleri kullanarak giriş ve çıkış yollarını kısıtlamaya yönelik özellikler ekler.

Bu makaleye devam etmeden önce temeli tanımanız önerilir.

Temel tasarım stratejileri

Görev açısından kritik taban çizgisi için tasarım stratejileri bu kullanım örneğinde hala geçerlidir. Bu mimari için ağ konusunda dikkat edilmesi gereken ek noktalar şunlardır:

Giriş trafiğini denetleme

Kötü amaçlı saldırıları önlemek için sanal ağa giriş veya gelen iletişim kısıtlanmalıdır.

Saldırı kaynağına daha yakın olan ağ kenarında saldırıları durdurmak için genel düzeyde Web Uygulaması Güvenlik Duvarı (WAF) özelliklerini uygulayın.

Azure hizmetlerine genel bağlantıyı ortadan kaldırın. Yaklaşımlardan biri özel uç noktaları kullanmaktır.

Trafiği ağa girmeden önce inceleyin. Alt ağlardaki ağ güvenlik grupları (NSG) yapılandırılan IP adreslerine ve bağlantı noktalarına akışa izin vererek veya trafiği reddederek trafiği filtrelemeye yardımcı olur. Bu denetim düzeyi ayrıntılı günlüğe kaydetmeye de yardımcı olur.

Çıkış trafiğini denetleme

Sanal ağdan bu ağın dışındaki varlıklara çıkış trafiği kısıtlanmalıdır. Denetimlerin olmaması kötü amaçlı üçüncü taraf hizmetlerinin veri sızdırma saldırılarına yol açabilir.

Azure Güvenlik Duvarı kullanarak İnternet'e giden trafiği kısıtlayın. Güvenlik duvarı, tam etki alanı adını (FQDN) kullanarak trafiği ayrıntılı olarak filtreleyebilir.

Dengelemeleri güvenlikle dengeleme

Güvenlik özellikleri bir iş yükü mimarisine eklendiğinde önemli dengeler vardır. Performans, operasyonel çeviklik ve hatta güvenilirlik üzerinde bazı etkiler olduğunu fark edebilirsiniz. Ancak , Hizmet Reddi (DDoS), veri yetkisiz erişim ve diğerleri gibi saldırılar sistemin genel güvenilirliğini hedefleyebilir ve sonunda kullanılamazlığa neden olabilir.

Stratejiler, iyi tasarlanmış görev açısından kritik iş yüklerinde görev açısından kritik iş yükleri için sağlanan genel rehberliğe dayanır. Kendi görev açısından kritik mimarinizi tanımlarken öneriler ve en iyi yöntemler için ağ ve bağlantının tasarım alanını keşfetmenizi öneririz.

Mimari

Bu mimarinin bir Visio dosyasını indirin.

Bu mimarinin bileşenleri bu şekilde geniş bir şekilde kategorilere ayrılmış olabilir. Azure hizmetleri hakkında ürün belgeleri için bkz . İlgili kaynaklar.

Genel kaynaklar

Küresel kaynaklar uzun ömürlü ve sistemin ömrünü paylaşıyor. Bunlar, çok bölgeli dağıtım modeli bağlamında genel olarak kullanılabilir olma özelliğine sahiptir. Daha fazla bilgi için bkz. Genel kaynaklar.

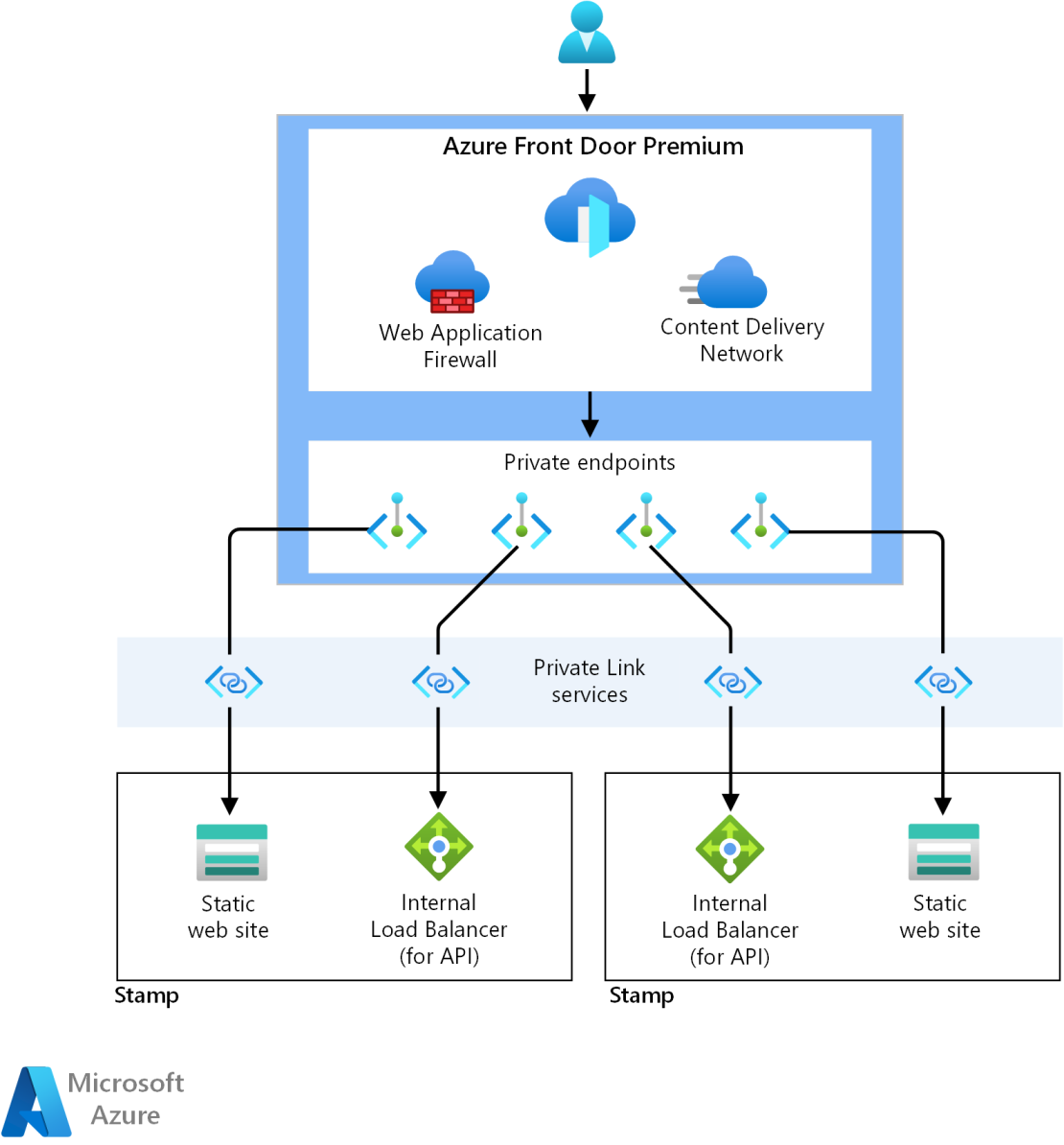

Azure Front Door Premium SKU , trafiği özel uç noktalar aracılığıyla kullanıma sunulan bölgesel dağıtımlara güvenilir bir şekilde yönlendirmek için genel yük dengeleyici olarak kullanılır.

İyi tasarlanmış görev açısından kritik iş yükleri: Genel trafik yönlendirme bölümüne bakın.

NoSQL için Azure Cosmos DB , durumu işlem kümesinin dışında depolamak için hala kullanılır ve güvenilirlik için temel yapılandırma ayarlarına sahiptir. Erişim, yetkili özel uç nokta bağlantılarıyla sınırlıdır.

İyi tasarlanmış görev açısından kritik iş yükleri: Genel olarak dağıtılmış çok yazmalı veri deposuna bakın.

Azure Container Registry, coğrafi çoğaltma özelliklerine sahip tüm kapsayıcı görüntülerini depolamak için kullanılır. Erişim, yetkili özel uç nokta bağlantılarıyla sınırlıdır.

İyi tasarlanmış görev açısından kritik iş yüklerine bakın: Kapsayıcı kayıt defteri.

Bölgesel kaynaklar

Bölgesel kaynaklar, tek bir Azure bölgesine dağıtım damgasının parçası olarak sağlanır. Kullanıcılara daha fazla dayanıklılık, ölçek ve yakınlık sağlamak için kısa sürelidir. Bu kaynaklar başka bir bölgedeki kaynaklarla hiçbir şey paylaşmaz. Bunlar bağımsız olarak kaldırılabilir veya başka bölgelere çoğaltılabilir. Ancak bu kişiler, küresel kaynakları birbirleri arasında paylaşır. Daha fazla bilgi için bkz . Bölgesel damga pulu kaynakları.

Azure Depolama Hesabı'ndaki statik web sitesi , arka uç hizmetlerine istek gönderen tek sayfalı bir uygulamayı (SPA) barındırır. Bu bileşen temel ön uçla aynı yapılandırmaya sahiptir. Erişim, yetkili özel uç nokta bağlantılarıyla sınırlıdır.

Azure Sanal Ağları , iş yükü ve yönetim işlemlerini çalıştırmak için güvenli ortamlar sağlar.

uygulama kaynağı iç yük dengeleyicidir . Front Door, Özel Bağlantı kullanarak arka uçla özel ve doğrudan bağlantı kurmak için bu kaynağı kullanır.

Azure Kubernetes Service (AKS), bir uygulamayı çalıştıran ve durum bilgisi olmayan arka uç işlemi için düzenleyicidir. AKS kümesi özel küme olarak dağıtılır. Bu nedenle Kubernetes API sunucusu genel İnternet'e açık değildir. API sunucusuna erişim özel ağ ile sınırlıdır. Daha fazla bilgi için bu mimarinin İşlem kümesi makalesine bakın.

İyi tasarlanmış görev açısından kritik iş yüklerine bakın: Kapsayıcı Düzenlemesi ve Kubernetes.

Azure Güvenlik Duvarı, Azure Sanal Ağ kaynaklarından gelen tüm çıkış trafiğini inceler ve korur.

Azure Event Hubsileti aracısı olarak kullanılır. Erişim, yetkili özel uç nokta bağlantılarıyla sınırlıdır.

İyi tasarlanmış görev açısından kritik iş yükleri: Gevşek şekilde bağlanmış olay odaklı mimariye bakın.

Azure Key Vaultbölgesel gizli dizi deposu olarak kullanılır. Erişim, yetkili özel uç nokta bağlantılarıyla sınırlıdır.

İyi tasarlanmış görev açısından kritik iş yüklerine bakın: Veri bütünlüğü koruması.

Dağıtım işlem hattı kaynakları

Görev açısından kritik bir uygulama için derleme ve yayın işlem hatları, doğrulanmış damga pulu dağıtmanın tutarlı bir yolunu garanti etmek için tam olarak otomatikleştirilmelidir.

GitHub , yüksek oranda kullanılabilir git tabanlı bir platform olarak kaynak denetimi için hala kullanılmaktadır.

Azure Pipelines , üretim öncesi ve üretim ortamlarında iş yükü oluşturmak, test etmek ve dağıtmak için gereken işlem hatlarını otomatikleştirmek için seçilir.

İyi tasarlanmış görev açısından kritik iş yükleri: DevOps süreçlerine bakın.

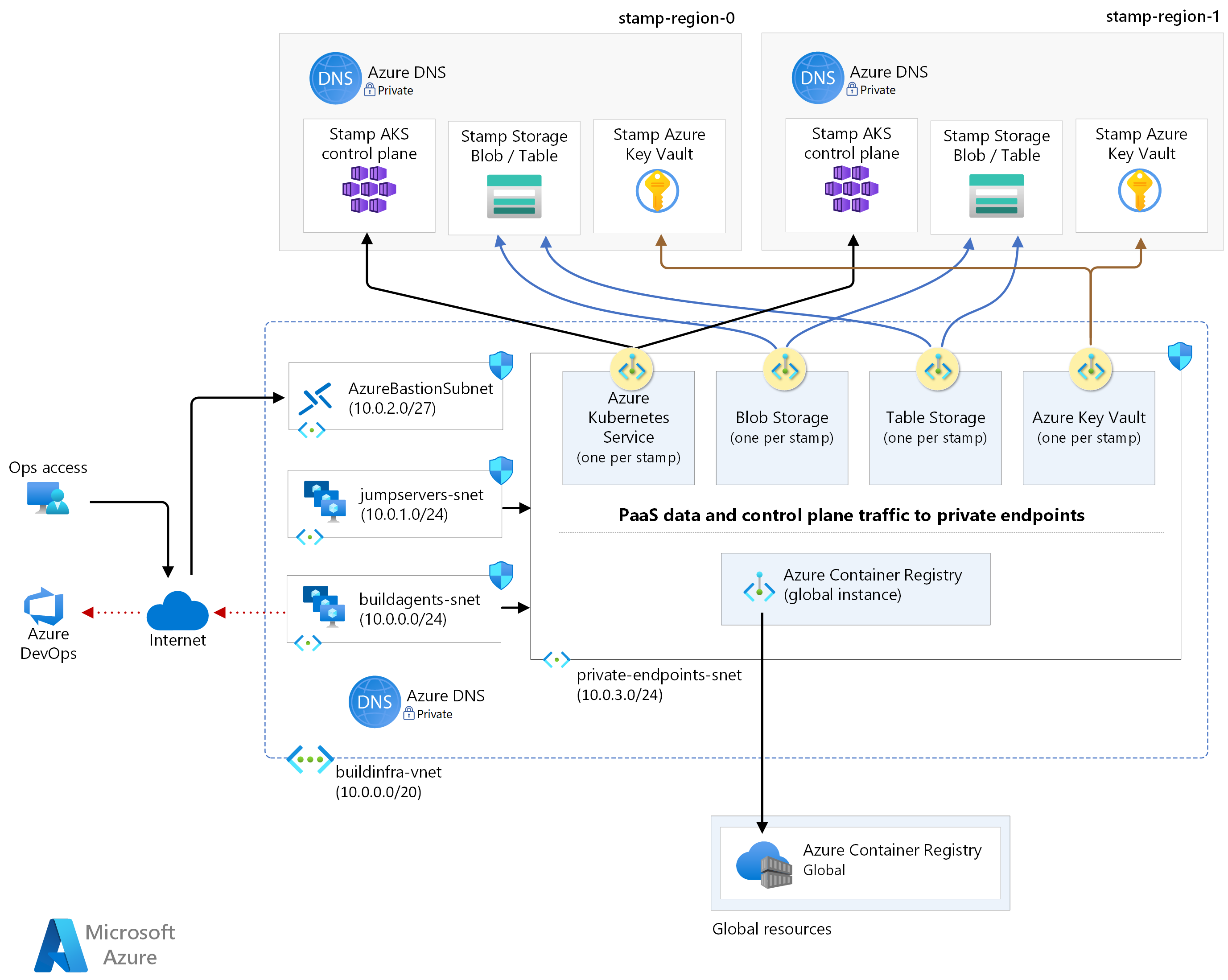

Şirket içinde barındırılan Azure DevOps derleme aracısı havuzları , derlemeler ve dağıtımlar üzerinde daha fazla denetim sahibi olmak için kullanılır. İşlem kümesi ve tüm PaaS kaynakları özel olduğundan, Microsoft tarafından barındırılan derleme aracılarında mümkün olmayan bir ağ düzeyi tümleştirmesi gerektirdiğinden bu özerklik düzeyi gereklidir.

Gözlemlenebilirlik kaynakları

Genel kaynaklar ve bölgesel kaynaklar için izleme verileri bağımsız olarak depolanır. Tek bir hata noktasını önlemek için tek bir merkezi gözlemlenebilirlik deposu önerilmez. Daha fazla bilgi için bkz. Gözlemlenebilirlik kaynakları.

Azure Log Analytics , tüm uygulama ve altyapı bileşenlerinin günlüklerini ve ölçümlerini depolamak için birleşik bir havuz olarak kullanılır.

Azure Uygulaması Insights, tüm uygulama izleme verilerini toplamak ve doğrudan Log Analytics'te depolamak için bir Uygulama Performansı Yönetimi (APM) aracı olarak kullanılır.

Yönetim kaynakları

Temel mimariden önemli bir tasarım değişikliği, işlem kümesidir. Bu tasarımda AKS kümesi özeldir. Bu değişiklik, erişim kazanmak için ek kaynakların sağlanmasını gerektirir.

Özel derleme aracıları için Azure Sanal Makine Ölçek Kümeleri ve kümede kubectl gibi araçları çalıştırmak için atlama kutusu örnekleri.

Azure Bastion , atlama kutusu VM'lerine güvenli erişim sağlar ve VM'lerin genel IP'lere sahip olması gereksinimini ortadan kaldırır.

PaaS hizmetleri için özel uç noktalar

İş veya dağıtım işlemlerini işlemek için uygulamanın ve derleme aracılarının küresel olarak, bölge içinde ve hatta damga pulu içinde sağlanan çeşitli Azure PaaS hizmetlerine ulaşması gerekir. Temel mimaride bu iletişim, hizmetlerin genel uç noktaları üzerinden yapılır.

Bu tasarımda, bu hizmetler genel İnternet erişiminden kaldırmak için özel uç noktalarla korunmaktadır. Bu yaklaşım, beklenmeyen kaynaklardan doğrudan hizmet kurcalamayı azaltmak için genel saldırı yüzeyi alanını azaltır. Ancak, başka bir olası hata noktasına neden olur ve karmaşıklığı artırır. Bu yaklaşımı benimsemeden önce güvenlikle ilgili dengeleri dikkatle değerlendirin.

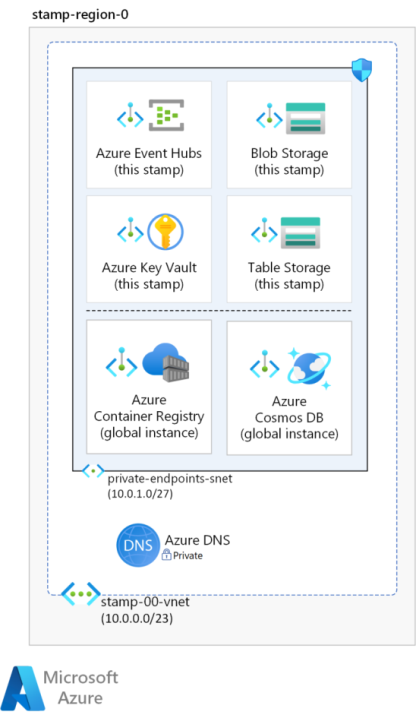

Özel uç noktalar, damga pulu sanal ağının ayrılmış bir alt ağına yerleştirilmelidir. Özel uç noktalara özel IP adresleri bu alt ağdan atanır. Temelde, sanal ağdaki herhangi bir kaynak özel IP adresine ulaşarak hizmetle iletişim kurabilir. Adres alanının, bu damga pulu için gerekli tüm özel uç noktaları barındıracak kadar büyük olduğundan emin olun.

Özel uç nokta üzerinden bağlanmak için bir DNS kaydına ihtiyacınız vardır. Hizmetlerle ilişkili DNS kayıtlarının Azure DNS tarafından hizmet sunulan Azure Özel DNS bölgelerinde tutulması önerilir. Tam etki alanı adının (FQDN) özel IP adresine çözümlenmiş olduğundan emin olun.

Bu mimaride Azure Container Registry, Azure Cosmos DB, Key Vault, Depolama kaynakları ve Event Hubs için özel uç noktalar yapılandırıldı. Ayrıca AKS kümesi, kümenin ağında Kubernetes API hizmeti için özel bir uç nokta oluşturan özel bir küme olarak dağıtılır.

Bu tasarımda sağlanan iki sanal ağ vardır ve her ikisinin de tüm bu hizmetler için özel uç noktaları barındıracak ayrılmış alt ağları vardır. Ağ düzeni Sanal ağ düzeni bölümünde açıklanmıştır.

Mimariye daha fazla bileşen ekledikçe daha fazla özel uç nokta eklemeyi göz önünde bulundurun. Örneğin, gözlemlenebilirlik kaynaklarına kısıtlamalar ekleyebilirsiniz. Hem Azure Log Analytics hem de Azure Uygulaması Insights özel uç noktaların kullanımını destekler. Ayrıntılar için bkz. Ağları Azure İzleyici'ye bağlamak için Azure Özel Bağlantı kullanma.

Bunlar aynı sanal ağ içinde aynı veya farklı alt ağlarda oluşturulabilir. Abonelikte oluşturabileceğiniz özel uç nokta sayısının sınırları vardır. Daha fazla bilgi için bkz. Azure sınırları.

Alt ağdaki ağ güvenlik gruplarını kullanarak hizmetlere erişimi daha fazla denetleyin.

Özel giriş

Azure Front Door Premium SKU, tüm gelen istemci trafiği için genel giriş noktası olarak kullanılır. Ağ kenarında trafiğe izin vermek veya trafiği reddetmek için Web Uygulaması Güvenlik Duvarı (WAF) özelliklerini kullanır. Yapılandırılan WAF kuralları, damga sanal ağlarına girmeden önce bile saldırıları engeller.

Bu mimari, Front Door'un arka uçlarda genel IP'ler/uç noktalar kullanmadan uygulama kaynağına erişmek için Azure Özel Bağlantı kullanma özelliğinden de yararlanır. Bunun için damga sanal ağında bir iç yük dengeleyici gerekir. Bu kaynak, kümede çalışan Kubernetes Giriş Denetleyicisi'nin önündedir. Bu özel Load Balancer üzerinde, AKS tarafından Front Door'tan özel bağlantı için kullanılan bir Özel Bağlantı hizmeti oluşturulur.

Bağlantı kurulduktan sonra Front Door ağındaki Özel uç noktaların, Özel Bağlantı üzerinden damga ağındaki yük dengeleyici ve statik web sitesiyle doğrudan bağlantısı vardır.

Daha fazla bilgi için bkz. Özel Bağlantı nasıl çalışır?

İyi tasarlanmış görev açısından kritik iş yüklerine bakın: Uygulama teslim hizmetleri.

Kısıtlı çıkış

Uygulamalar için bazı giden İnternet bağlantısı gerekebilir. Trafiğin denetlenmesi, çıkış trafiğini sınırlamak, izlemek ve kısıtlamak için bir yol sağlar. Aksi takdirde, beklenmeyen içeriden dışarı erişim güvenliğin aşılmasına ve potansiyel olarak güvenilir olmayan bir sistem durumuna yol açabilir. Kısıtlı çıkış, veri sızdırma gibi diğer güvenlik sorunlarını da çözebilir.

Güvenlik duvarı ve Ağ Güvenlik Gruplarının (NSG) kullanılması, uygulamadan giden trafiğin incelendiğinden ve günlüğe kaydedildiğinden emin olabilir.

Bu mimaride Azure Güvenlik Duvarı tek çıkış noktasıdır ve sanal ağdan kaynaklanan tüm giden trafiği incelemek için kullanılır. Kullanıcı tanımlı yollar (UDR) uygulama alt ağı gibi çıkış trafiği oluşturabilen alt ağlarda kullanılır.

Giden trafiği kısıtlama hakkında bilgi için bkz. Azure Kubernetes Service(AKS) içindeki küme düğümleri için çıkış trafiğini denetleme.

Sanal ağ düzeni

Bölgesel kaynakları ve yönetim kaynaklarını ayrı sanal ağlarda yalıtma. Bunlar ayrı özelliklere, amaçlara ve güvenlik konularına sahiptir.

Trafik türü: İş operasyonlarının işlenmesine katılan bölgesel kaynaklar daha yüksek güvenlik denetimlerine ihtiyaç duyar. Örneğin, işlem kümesinin doğrudan İnternet trafiğine karşı korunması gerekir. Yönetim kaynakları yalnızca operasyonların bölgesel kaynaklarına erişmek için sağlanır.

Yaşam süresi: Bu kaynakların beklenen yaşam süreleri de farklıdır. Bölgesel kaynakların kısa ömürlü (kısa ömürlü) olması beklenir. Dağıtım damgasının bir parçası olarak oluşturulurlar ve damga yıkıldığında yok edilirler. Yönetim kaynakları bölgenin ömrünü paylaşır ve damga kaynaklarını canlı olarak kullanır.

Bu mimaride iki sanal ağ vardır: damga ağı ve işlem ağı. Alt ağlar arasındaki iletişimin güvenliğini sağlamak için alt ağları ve ağ güvenlik gruplarını (NSG) kullanarak her sanal ağda daha fazla yalıtım oluşturun.

İyi tasarlanmış görev açısından kritik iş yüklerine bakın: Yalıtılmış sanal ağlar.

Bölgesel damga sanal ağı

Dağıtım damgası her bölgede bir sanal ağ sağlar.

Sanal ağ bu ana alt ağlara ayrılır. Sanal ağdan yetkisiz erişimi engellemek için tüm alt ağlara Ağ Güvenlik Grupları (NSG) atanmıştır. NSG'ler uygulama alt ağı ile ağdaki diğer bileşenler arasındaki trafiği kısıtlar.

Uygulama alt ağı

AKS kümesi düğüm havuzları bir alt ağda yalıtılır. Sistem düğümü havuzunu çalışan düğümü havuzundan daha fazla yalıtmanız gerekiyorsa, bunları ayrı alt ağlara yerleştirebilirsiniz.

Giriş alt aya damgalama

Her damganın giriş noktası, ayrılmış bir alt ağa yerleştirilen bir iç Azure Standart Load Balancer. Front Door'dan özel bağlantı için kullanılan Özel Bağlantı hizmeti de buraya yerleştirilir.

Her iki kaynak da damga dağıtımının bir parçası olarak sağlanır.

Çıkış alt akını damgalama

Azure Güvenlik Duvarı ayrı bir alt ağa yerleştirilir ve kullanıcı tanımlı bir yol (UDR) kullanarak uygulama alt ağından çıkış trafiğini inceler.

Özel uç noktalar alt ağı

Uygulama alt ağı, bölgesel damga pulu, Key Vault ve diğerleri için PaaS hizmetlerine erişmesi gerekir. Ayrıca kapsayıcı kayıt defteri gibi genel kaynaklara erişim de gereklidir. Bu mimaride , tüm PaaS hizmeti kilitlenir ve yalnızca özel uç noktalar üzerinden erişilebilir. Bu nedenle, bu uç noktalar için başka bir alt ağ oluşturulur. Bu alt ağa gelen erişimin güvenliği yalnızca uygulamadan gelen trafiğe izin veren NSG ile sağlanır.

Özel uç noktalar için UDR desteğini kullanarak daha fazla kısıtlama ekleyebilirsiniz, böylece bu trafik damga çıkış alt ağından da çıkabilir.

İşletim sanal ağı

İşletimsel trafik ayrı bir sanal ağda yalıtılır. AKS kümesinin API hizmeti bu mimaride özel olduğundan, tüm dağıtım ve işletim trafiği şirket içinde barındırılan derleme aracıları ve atlama kutuları gibi özel kaynaklardan da gelmelidir. Bu kaynaklar, kendi özel uç noktaları kümesi aracılığıyla uygulama kaynaklarına doğrudan bağlantısı olan ayrı bir sanal ağda dağıtılır. Derleme aracıları ve atlama kutuları ayrı alt ağlarda bulunur.

Özel uç noktaları kullanmak yerine alternatif bir yaklaşım sanal ağ eşlemesi kullanmaktır. Ancak eşleme, özellikle sanal ağlar kısa ömürlü olacak şekilde tasarlandığında yönetilmesi zor olabilecek karmaşıklığı artırır.

Hem derleme aracılarının (hem de isteğe bağlı olarak atlama kutularının) genel olarak ve bölgesel damga pulu içinde bulunan PaaS hizmetlerine erişmesi gerekir. Bölgesel damga sanal ağına benzer şekilde, gerekli PaaS hizmetlerinin özel uç noktaları için ayrılmış bir alt ağ oluşturulur. Bu alt ağ üzerindeki NSG, yalnızca yönetim ve dağıtım alt ağlarından gelen giriş trafiğine izin verildiğinden emin olur.

Yönetim işlemleri

Tipik bir kullanım örneği, bir operatörün yönetim araçlarını ve komutlarını çalıştırmak için işlem kümesine erişmesi gerektiği durumdur. Özel kümedeki API hizmetine doğrudan erişilemiyor. Bu nedenle atlama kutuları, operatörün araçları çalıştırabileceği bir yerde sağlanır. Atlama kutuları için ayrı bir alt ağ vardır.

Ancak, bu atlama kutularının yetkisiz erişime karşı da korunması gerekir. RDP/SSH bağlantı noktalarını açarak atlama kutularına doğrudan erişimden kaçınılmalıdır. Azure Bastion bu amaç için önerilir ve bu sanal ağda ayrılmış bir alt ağ gerektirir.

Dikkat

Azure Bastion ve atlama kutuları aracılığıyla bağlantı, hata ayıklama araçlarını çalıştırmak ek işlem gerektirir gibi geliştirici üretkenliğini etkileyebilir. Görev açısından kritik iş yükünüz için güvenliği sağlamlaştırmaya karar vermeden önce bu etkilere dikkat edin.

Yalnızca SSH üzerinden Bastion alt ağından gelen trafiğe izin veren bir NSG kullanarak atlama kutusu alt ağına erişimi daha da kısıtlayabilirsiniz.

Dağıtım işlemleri

Dağıtım işlem hatları oluşturmak için, derleme aracılarını çalıştırmak için ek işlem sağlamanız gerekir. Bu kaynaklar iş yükünün çalışma zamanı kullanılabilirliğini doğrudan etkilemez, ancak güvenilirlik hatası görev açısından kritik ortamınızı dağıtma veya hizmet verme becerisini tehlikeye atabilir. Bu nedenle güvenilirlik özellikleri bu kaynaklara genişletilmelidir.

Bu mimaride hem derleme aracıları hem de atlama kutuları (tek VM'lerin aksine) için Sanal Makine Ölçek Kümeleri kullanılır. Ayrıca, alt ağların kullanımıyla ağ segmentasyonu sağlanır. Giriş, Azure DevOps ile sınırlıdır.

Maliyetle ilgili konular

Görev açısından kritik iş yüklerinin maliyeti üzerinde önemli bir etki vardır. Bu mimaride, Azure Front Door Premium SKU'yu kullanma ve her damga pulunda Azure Güvenlik Duvarı sağlama gibi teknoloji seçimleri maliyetlerin artmasına yol açacaktır. Bakım ve işletim kaynaklarıyla ilgili ek maliyetler de vardır. Temel mimarinin ağ denetimli bir sürümünü benimsemeden önce bu tür ödünler dikkatle değerlendirilmelidir.

Bu mimariyi dağıt

Bu mimarinin ağ özellikleri Görev Açısından Kritik Bağlı uygulamasında uygulanır.

Not

Bağlı uygulama, kuruluş kaynaklarına dayalı, diğer iş yükleriyle tümleşen ve paylaşılan hizmetleri kullanan görev açısından kritik bir iş yükünü göstermek için tasarlanmıştır. Bu mimariyi temel alır ve bu makalede açıklanan ağ denetimlerini kullanır. Ancak Bağlı senaryo, sanal özel ağın veya Azure Özel DNS Bölgesi'nin Azure giriş bölgeleri bağlantı aboneliğinde zaten mevcut olduğunu varsayar.

Sonraki adımlar

Bu mimaride alınan tasarım kararları hakkında ayrıntılı bilgi için Azure İyi Tasarlanmış Çerçeve'de görev açısından kritik iş yükleri için ağ ve bağlantı tasarım alanını gözden geçirin.

İlgili kaynaklar

Bu mimaride kullanılan Azure hizmetleriyle ilgili ürün belgeleri için bu makalelere bakın.