Hizmet olarak altyapı (IaaS) uygulamalarını Azure'a dağıtmak için dikkat edilmesi gereken birçok güvenlik konusu vardır. Bu makale, Azure güvenlik temellerini temel alarak Azure'da son derece hassas IaaS iş yükleri için güvenliğe odaklanmak üzere sanal makine tabanlı iş yükleri ve karma ağ altyapıları için başvuru mimarilerini temel alır.

Ayrıca bkz . Azure sanal makineleri güvenliğine genel bakış ve Azure'da IaaS iş yükleri için en iyi güvenlik yöntemleri.

Azure VM’leri

Azure'ın işlem platformu, makine sanallaştırmayı temel alır. Hiper yönetici , her Azure düğümünün veya ağ uç noktasının fiziksel donanımında çalışır ve düğümde değişken sayıda konuk Hyper-V sanal makinesi (VM) oluşturur. Tüm kullanıcı kodu VM'lerde yürütülür. Temel Azure VM dağıtım yönergeleri için bkz. Azure'da Linux VM çalıştırma veya Azure'da Windows VM çalıştırma. Dağıtım işlemlerinin çoğu iki işletim sistemi (işletim sistemi) için aynıdır, ancak disk şifrelemesi gibi işletim sistemine özgü araçlar farklılık gösterebilir.

VM düzeltme eki yönetimi ve kötü amaçlı yazılımdan koruma araçlarını dağıtmak ve izlemek için Bulut için Microsoft Defender kullanabilirsiniz. Alternatif olarak, mevcut altyapıları Azure'a genişletirken veya geçirirken yaygın olarak kullanılan kendi veya üçüncü taraf düzeltme eki uygulama ve kötü amaçlı yazılımdan koruma araçlarınızı yönetebilirsiniz.

Microsoft, Azure platformunun bir parçası olarak Temel dağıtılmış hizmet reddi (DDoS) koruması sağlar. Genel uç noktaları olan uygulamalar ek koruma için Standart Azure DDoS Koruması'nı kullanabilir. Ancak, son derece hassas iş yükleri genellikle genel uç noktalara sahip değildir ve yalnızca sanal özel ağ (VPN) veya kiralanan hat üzerinden belirli konumlardan erişilebilir.

N katmanlı mimariler

Birçok IaaS uygulaması, birden çok VM'de barındırılan web katmanı, iş katmanı ve veri katmanı gibi birden çok katmandan oluşur. Azure VM'lerinde n katmanlı uygulama mimarileri dağıtmanın temel yönleri şunlardır:

- Yüksek kullanılabilirlik (HA). HA uygulamalarının %99,9'dan fazla kullanılabilir olması gerekir. Farklı Azure kullanılabilirlik alanlarına (AZ' ler) katmanlı VM'lerin yerleştirilmesi, AZ'lerin bir veya daha fazla veri merkezine yayılması ve veri merkezi hatasına karşı dayanıklılık sağlaması nedeniyle HA'yı güvence altına alır. AZ'leri desteklemeyen bölgeler, VM'leri birden çok yalıtılmış donanım düğümüne dağıtan kullanılabilirlik kümelerini (AS) kullanabilir.

- Yük dengeleme. Yük dengeleyiciler , yükü dengelemek ve vm başarısız olduğunda dayanıklılık için trafiği VM'ler arasında dağıtır. Uygulama yük dengelemeyi yönetiyorsa ve tek tek VM'ler çağıran tarafından biliniyorsa yük dengeleyicilere ihtiyacınız yoktur.

- Sanal ağlar. Sanal ağlar ve alt ağlar ağınızı segmentlere ayırır ve daha kolay güvenlik yönetimi ve gelişmiş yönlendirme sağlar.

- Etki Alanı Adı Sistemi (DNS). Azure DNS , yüksek oranda kullanılabilir ve güvenli bir DNS hizmeti sağlar. Azure DNS'deki özel bölge, sanal ağlarınızın içinde özel etki alanları kullanmanıza olanak tanır.

Yedekleme ve geri yükleme

İnsan hatasına, kötü amaçlı veri silmeye ve fidye yazılımlarına karşı koruma sağlamak için en azından veri katmanı VM'lerinizi yedeklemeniz gerekir. Azure Backup, Azure Key Vault'taki şifreleme anahtarlarına erişebiliyorsa şifrelenmiş VM'leri yedekleyebilir ve geri yükleyebilir.

Web ve iş katmanları için, güvenliği aşılmış VM'leri otomatik olarak yok etmek ve temel görüntüden yeni VM örnekleri dağıtmak için sanal makine ölçek kümesi otomatik ölçeklendirme kurallarını kullanabilirsiniz.

İşlem yalıtımı

Her Azure düğümünde veya ağ uç noktasında hiper yönetici ve özel bir kök işletim sistemi, konuk VM'lerin fiziksel konak sunucusuna erişememesini ve kullanıcı kodunun yalnızca konuk VM'lerde yürütülmesini sağlar. Bu yalıtım, kullanıcıların sisteme ham okuma, yazma veya yürütme erişimi almasını engeller ve kaynak paylaşımı riskini azaltır. Azure, hiper yönetici ve gelişmiş vm yerleştirme algoritması aracılığıyla bilinen tüm yan kanal saldırılarına ve gürültülü komşulara karşı koruma sağlar. Daha fazla bilgi için bkz . İşlem yalıtımı.

Son derece hassas iş yükleri için yalıtılmış VM'ler veya ayrılmış konaklarla yan kanal saldırılarına karşı ek koruma ekleyebilirsiniz.

Yalıtılmış VM'ler

Yalıtılmış VM'ler, belirli bir donanım türüne göre yalıtılmış ve tek bir müşteriye ayrılmış büyük VM boyutlarıdır. Yalıtılmış VM boyutu kullanmak, vm'nizin belirli bir sunucu örneğinde çalışan tek vm olduğunu garanti eder. İç içe sanal makineler için Azure desteği kullanarak yalıtılmış VM'lerin kaynaklarını daha da alt bölümlere ayırabilirsiniz.

Yalıtılmış bir VM'nin en düşük boyutu 64 sanal CPU çekirdeği ve 256 GiB bellektir. Bu VM'ler çoğu n katmanlı uygulamanın gerektirdiğinden çok daha büyüktür ve büyük bir maliyet yükü oluşturabilir. Ek yükü azaltmak için, iç içe sanallaştırmaya sahip tek bir VM'de veya farklı işlemlerde veya kapsayıcılarda birden çok uygulama katmanı çalıştırabilirsiniz. Dayanıklılık için AZ'lerde farklı VM'ler dağıtmanız ve ayrı VM'lerde demilitarized zone (DMZ) gereçleri çalıştırmanız gerekir. Ekonomik nedenlerle birden çok uygulamayı tek bir altyapıda birleştirmek, kurumsal uygulama ayrım ilkeleriyle de çakışabilir.

Azure bölge özellikleri zaman içinde genişledikçe, Azure bir yıllık bildirimle belirli VM boyutlarından yalıtım garantilerini de kaldırabilir.

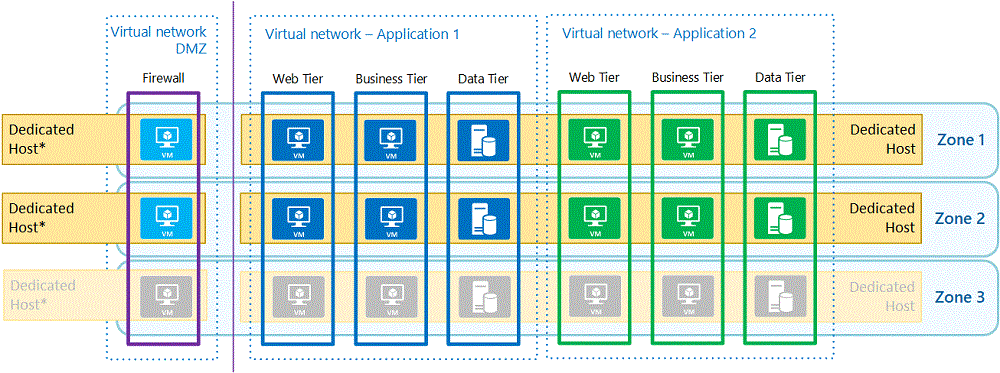

Azure Ayrılmış Konakları

Azure Ayrılmış Ana Bilgisayar , son derece hassas iş yükleri için tercih edilen işlem yalıtımı çözümüdür. Ayrılmış konak, birden çok VM barındırmak için bir müşteriye ayrılmış fiziksel bir sunucudur. Ayrılmış konaklar, VM'leri yalıtmanın yanı sıra gürültülü komşulardan kaçınmak için bakım ve VM yerleşimini denetlemenize olanak tanır.

Ayrılmış konaklar, yalıtılmış VM'lerle aynı minimum boyuta ve aynı boyutlandırma konularının çoğuna sahiptir. Ancak, ayrılmış bir konak, uygulama ayrıştırma ilkelerini karşılamak için farklı sanal ağlarda bulunan VM'leri barındırabilir. DMZ'de güvenliği aşılmış bir VM'den gelen yan kanal saldırılarını önlemek için DMZ VM'lerini farklı bir konakta çalıştırmanız gerekir.

Şifreleme

Veri şifreleme, iş yüklerinin güvenliğini sağlamanın önemli bir bileşenidir. Şifreleme bilgileri kodlayarak yalnızca yetkili alıcıların bir anahtar veya sertifika kullanarak kodu çözebilmesini sağlar. Şifreleme, bekleyen veri şifrelemesi için disk şifrelemesini ve ağlar üzerinden aktarım sırasında şifreleme için Aktarım Düzeyi Güvenliği'yi (TLS) içerir.

Azure Key Vault

Şifreleme anahtarlarını ve sertifikalarını, Federal Bilgi İşleme Standartları (FIPS) 140-2 Düzey 2 için doğrulanmış bir bulut Donanım Güvenlik Modülü (HSM) çözümü olan Azure Key Vault'ta depolayarak koruyabilirsiniz. Yalnızca yetkili uygulamaların ve kullanıcıların Key Vault'a erişmesine izin vermek için en iyi yöntemler için bkz . Anahtar kasasına güvenli erişim.

Key Vault'taki anahtarları korumak için geçici silmeyi etkinleştirerek silinen anahtarların kurtarılabilir olmasını sağlayabilirsiniz. Ek koruma için tek tek anahtarları, aynı coğrafyadaki başka bir Azure bölgesine geri yüklemek için kullanabileceğiniz şifrelenmiş bir dosyaya yedekleyebilirsiniz.

VM'de SQL Server barındırırken saydam veri şifrelemesi (TDE), sütun düzeyinde şifreleme (CLE) ve yedekleme şifrelemesi anahtarlarını almak için Microsoft Azure Key Vault için SQL Server Bağlayıcısı kullanabilirsiniz. Ayrıntılar için bkz . Azure sanal makinelerinde SQL Server için Azure Key Vault tümleştirmesini yapılandırma.

Azure Disk Şifrelemesi

Azure Disk Şifrelemesi, Azure VM'lerinin işletim sistemi ve veri diskleri için birim şifrelemesi sağlamak için BitLocker dış anahtar koruyucusu kullanır ve disk şifreleme anahtarlarını ve gizli dizilerini denetlemenize ve yönetmenize yardımcı olmak için Azure Key Vault ile tümleştirilebilir. Her VM kendi şifreleme anahtarlarını oluşturur ve Bunları Azure Key Vault'ta depolar. Azure Key Vault'u Azure Disk Şifrelemesi etkinleştirecek şekilde yapılandırmak için bkz. Azure Disk Şifrelemesi için anahtar kasası oluşturma ve yapılandırma.

Son derece hassas iş yükleri için ek bir güvenlik katmanı için anahtar şifreleme anahtarı (KEK) de kullanmanız gerekir. KEK belirttiğinizde, Azure Disk Şifrelemesi Key Vault'a yazmadan önce şifreleme gizli dizilerini sarmak için bu anahtarı kullanır. Azure Key Vault'ta KEK oluşturabilirsiniz, ancak daha güvenli bir yöntem, şirket içi HSM'nizde bir anahtar oluşturmak ve bunu Azure Key Vault'a aktarmaktır. Bu senaryo genellikle kendi anahtarını getir veya KAG olarak adlandırılır. İçeri aktarılan anahtarlar HSM sınırından çıkamadığından, anahtarı HSM'nizde oluşturmak şifreleme anahtarlarının tam denetiminin size ait olmasını sağlar.

HSM korumalı anahtarlar hakkında daha fazla bilgi için bkz . Azure Key Vault için HSM korumalı anahtarlar oluşturma ve aktarma.

Ağ trafiği şifrelemesi

HTTPS gibi ağ protokolleri aktarımdaki verileri sertifikalarla şifreler. İstemciden uygulamaya trafik genellikle güvenilen bir sertifika yetkilisinden (CA) bir sertifika kullanır. İç uygulamalar, bir iç CA'dan veya DigiCert veya GlobalSign gibi bir genel CA'dan sertifika kullanabilir. Katmandan katmana iletişim genellikle iç CA tarafından verilen bir sertifikayı veya otomatik olarak imzalanan bir sertifikayı kullanır. Azure Key Vault bu sertifika türlerinden herhangi birini barındırabilir. Farklı sertifika türleri oluşturma hakkında daha fazla bilgi için bkz . Sertifika oluşturma yöntemleri.

Azure Key Vault, katmandan katmana trafik için otomatik olarak imzalanan sertifika CA'sı olarak görev yapabilir. Key Vault VM uzantısı, kullanım örneğine bağlı olarak özel anahtarla veya özel anahtar olmadan VM'lerde belirtilen sertifikaların izlenmesini ve otomatik olarak yenilenmesini sağlar. Key Vault VM uzantısını kullanmak için bkz . Linux için Key Vault sanal makine uzantısı veya Windows için Key Vault sanal makine uzantısı.

Key Vault, sertifika kullanmayan ağ protokollerinin anahtarlarını da depolayabilir. Özel iş yükleri, Key Vault'tan anahtar alan ve uygulamaların kullanması için depolayan özel bir betik uzantısı betik oluşturmayı gerektirebilir. Uygulamalar, doğrudan Key Vault'tan gizli dizileri almak için vm'nin yönetilen kimliğini de kullanabilir.

Ağ güvenliği

Ağ güvenlik grupları (NSG) Azure sanal ağlarındaki kaynaklar arasındaki trafiği filtreler. NSG güvenlik kuralları, IP adreslerine ve bağlantı noktalarına göre Azure kaynaklarına gelen veya bu kaynaklardan gelen ağ trafiğine izin verir veya reddeder. Varsayılan olarak, NSG'ler İnternet'ten gelen trafiği engeller, ancak VM'lerden İnternet'e giden bağlantılara izin verir. Yanlışlıkla giden trafiği önlemek için, tüm gelen ve giden trafiği engellemek için mümkün olan en düşük önceliğe (4096) sahip özel bir kural ekleyin. Daha sonra belirli trafiğe izin vermek için daha yüksek öncelikli kurallar ekleyebilirsiniz.

NSG'ler mevcut bağlantılar için akış kayıtları oluşturur ve akış kaydının bağlantı durumuna göre iletişime izin verir veya reddeder. Akış kaydı, NSG'nin durum bilgisi olmasını sağlar. Örneğin, bağlantı noktası 443 üzerinden herhangi bir adrese giden güvenlik kuralı belirtirseniz, yanıt için bir gelen güvenlik kuralı da belirtmeniz gerekmez. Yalnızca iletişim dışarıdan başlatılırsa bir gelen güvenlik kuralı belirtmeniz gerekir.

Azure hizmetlerinin çoğu NSG yerine sanal ağ hizmet etiketi kullanmanıza olanak tanır. Hizmet etiketi, bir Azure hizmetinden bir ip adresi ön eki grubunu temsil eder ve sık ağ güvenlik kuralı güncelleştirmelerinin karmaşıklığını en aza indirmeye yardımcı olur. Azure Key Vault hizmet etiketi, vm'nin Azure Key Vault'tan sertifika, anahtar ve gizli dizi almasına izin verebilir.

Ağ güvenliğini denetlemenin bir diğer yolu da sanal ağ trafiği yönlendirme ve zorlamalı tünellemedir. Azure, sistem yollarını otomatik olarak oluşturur ve bir sanal ağ içindeki her alt ağa bu yolları atar. Sistem yolları oluşturamaz veya kaldıramazsınız, ancak bazı sistem yollarını özel yollarla geçersiz kılabilirsiniz. Özel yönlendirme, trafiği güvenlik duvarı veya ara sunucu gibi bir ağ sanal gereci (NVA) üzerinden yönlendirmenize veya istenmeyen trafiği bırakmanıza olanak tanır. Bu, NSG ile trafiği engellemeye benzer bir etkiye sahiptir.

Ağ trafiğine izin vermek, bunları engellemek ve incelemek için Azure Güvenlik Duvarı gibi NVA'ları kullanabilirsiniz. Azure Güvenlik Duvarı, yönetilen, yüksek oranda kullanılabilir bir platform güvenlik duvarı hizmetidir. Azure Market üçüncü taraf NVA'ları da dağıtabilirsiniz. Bu NVA'ları yüksek oranda kullanılabilir hale getirmek için bkz . Yüksek oranda kullanılabilir ağ sanal gereçleri dağıtma.

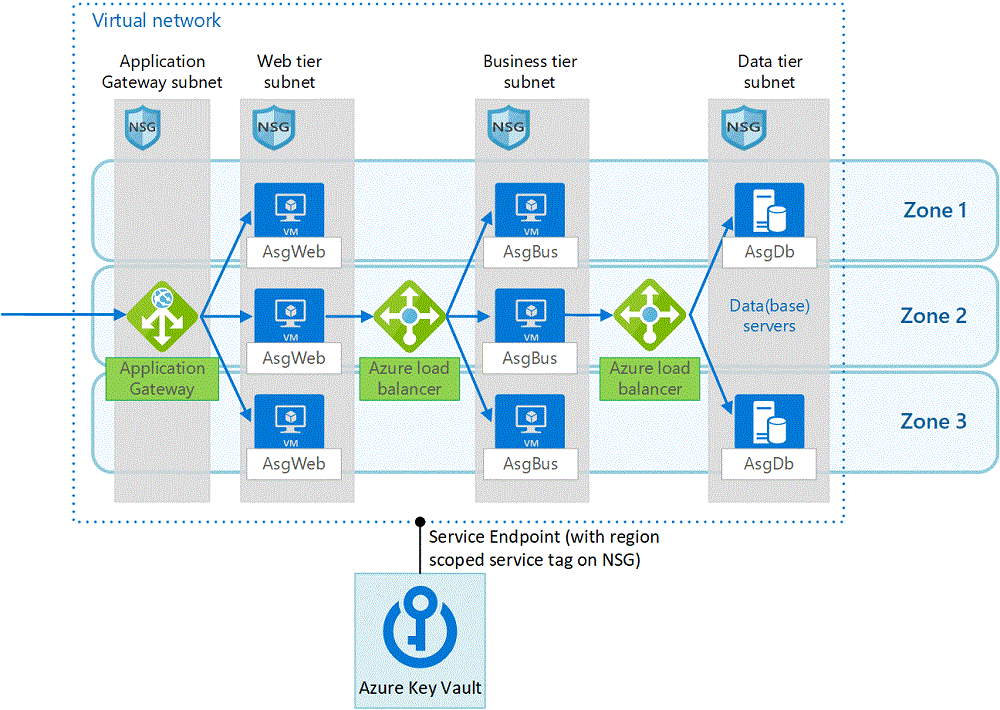

Uygulama güvenliği grupları

Sanal ağ içindeki uygulama katmanları arasındaki trafiği filtrelemek için Uygulama güvenlik gruplarını (ASG' ler) kullanın. ASG'ler, ağ güvenliğini bir uygulama yapısının uzantısı olarak yapılandırmanıza olanak tanır ve vm'leri gruplandırmanıza ve gruplara göre ağ güvenlik ilkeleri tanımlamanıza olanak tanır. Açık IP adreslerini el ile tutmadan güvenlik ilkenizi uygun ölçekte yeniden kullanabilirsiniz.

ASG'ler alt ağ yerine bir ağ arabirimine uygulandığından mikro segmentlere ayırmayı etkinleştirir. Hangi VM'lerin birbiriyle konuşabileceğini sıkı bir şekilde denetleyebilirsiniz, hatta aynı katmandaki VM'ler arasındaki trafiği engelleyebilir ve bu VM'den ASG'leri kaldırarak vm'yi karantinaya almayı kolaylaştırabilirsiniz.

Hibrit ağlar

Hibrit mimariler, şirket içi ağları Azure gibi genel bulutlara bağlar. Şirket içi ağları Azure'da çalışan uygulamalara bağlamanın birkaç yolu vardır:

- İnternet üzerinden genel uç nokta. Uygulamayı korumak için kimlik, aktarım düzeyi güvenliği (HTTPS) ve uygulama ağ geçidine güvenebilirsiniz. Bu, bir güvenlik duvarıyla birlikte olabilir. Ancak, son derece hassas iş yükleri için genel uç noktanın İnternet üzerinden kullanıma açıklanması önerilmez.

- Azure veya üçüncü taraf VPN ağ geçidi. Azure VPN ağ geçidi kullanarak şirket içi ağı Azure'a bağlayabilirsiniz. Trafik İnternet üzerinden, ancak TLS kullanan şifrelenmiş bir tünel üzerinden hareket eder. Azure VPN ağ geçidi tarafından desteklenmeyen belirli gereksinimleriniz varsa vm'de üçüncü taraf ağ geçidi de çalıştırabilirsiniz.

- ExpressRoute. ExpressRoute bağlantıları, üçüncü taraf bir bağlantı sağlayıcısı aracılığıyla özel, ayrılmış bir bağlantı kullanır. Özel bağlantı, şirket içi ağınızı Azure'a genişletir ve ölçeklenebilirlik ve güvenilir bir hizmet düzeyi sözleşmesi (SLA) sağlar.

- VPN yük devretmesi ile ExpressRoute. Bu seçenek normal koşullarda ExpressRoute kullanır, ancak ExpressRoute bağlantı hattında bağlantı kaybı olması durumunda vpn bağlantısına yük devrederek daha yüksek kullanılabilirlik sağlar.

- ExpressRoute üzerinden VPN. Bu seçenek, son derece hassas iş yükleri için en iyisidir. ExpressRoute ölçeklenebilirlik ve güvenilirlik ile özel bir bağlantı hattı sağlar ve VPN, belirli bir Azure sanal ağında şifrelenmiş bağlantıyı sonlandıran ek bir koruma katmanı sağlar.

Farklı karma bağlantı türleri arasında seçim yapma konusunda daha fazla kılavuz için bkz . Şirket içi ağı Azure'a bağlamak için bir çözüm seçme.

DMZ dağıtma

Şirket içi ve Azure ortamlarını Bağlan şirket içi kullanıcılara Azure uygulamalarına erişim sağlar. Çevre ağı veya askeri olmayan bölge (DMZ), yüksek oranda hassas iş yükleri için ek koruma sağlar.

Azure ile şirket içi veri merkezi arasındaki Ağ DMZ'sindeki gibi bir mimari, DMZ ve uygulama alt ağlarını yalıtmak için NSG kuralları ve kullanıcı tanımlı yollar ile tüm DMZ ve uygulama hizmetlerini aynı sanal ağa dağıtır. Bu mimari, şirket içi ağ geçidi kullanılamasa bile uygulamaları yönetmek için yönetim alt akını genel İnternet üzerinden kullanılabilir hale getirir. Ancak, son derece hassas iş yükleri için yalnızca bir kesme camı senaryosunda ağ geçidinin atlanmasına izin vermelisiniz. Daha iyi bir çözüm, genel IP adreslerinin kullanıma açık olmasını sınırlarken doğrudan Azure portalından erişim sağlayan Azure Bastion'ı kullanmaktır.

Ayrıca, uzaktan yönetim için Tam Zamanında (JIT) VM erişimini kullanabilir ve genel IP adreslerinin açığa çıktısını sınırlayabilirsiniz. JIT VM erişimiyle NSG, uzak masaüstü protokolü (RDP) ve güvenli kabuk (SSH) gibi uzaktan yönetim bağlantı noktalarını varsayılan olarak engeller. JIT VM erişimi, istek üzerine bağlantı noktasını yalnızca belirli bir zaman penceresi için ve potansiyel olarak belirli bir IP adresi veya aralığı için etkinleştirir. JIT erişimi yalnızca özel IP adresleri olan VM'lerde de çalışır. JIT VM erişimi etkinleştirilene kadar VM'ye gelen trafiği engellemek için Azure Bastion'ı kullanabilirsiniz.

Daha fazla uygulama dağıtmak için Merkez sanal ağında DMZ ve uç sanal ağlarındaki uygulamalar ile Azure'da merkez-uç ağ topolojisi kullanabilirsiniz. Merkez sanal ağı bir VPN ve/veya ExpressRoute ağ geçidi, güvenlik duvarı NVA'sı, yönetim konakları, kimlik altyapısı ve diğer paylaşılan hizmetleri içerebilir. Uç sanal ağları, sanal ağ eşlemesi ile hub'a bağlanır. Azure sanal ağı, merkez üzerinden bir uçtan diğerine geçişli yönlendirmeye izin vermez. Uç-uç trafiği yalnızca merkezdeki güvenlik duvarı gereçleri aracılığıyla mümkündür. Bu mimari, uygulamaları birbirinden etkili bir şekilde yalıtıyor.

Çok bölgeli dağıtım

İş sürekliliği ve olağanüstü durum kurtarma, uygulamanızın birden çok Azure bölgesine dağıtılmasını gerektirebilir ve bu da veri yerleşimini ve güvenliği etkileyebilir. Çok bölgeli dağıtımlar için başvuru mimarisi için bkz . Yüksek kullanılabilirlik için birden çok Azure bölgesinde N katmanlı bir uygulama çalıştırma.

Bölgesel çiftler

Azure coğrafyası, her biri bir veya daha fazla veri merkezine sahip en az bir Azure bölgesi içeren, dünya çapında tanımlanmış bir alandır. Her Azure bölgesi, bölgesel bir çiftte aynı coğrafyadaki başka bir bölgeyle eşleştirilir. Bölgesel çiftlerin her ikisi de aynı anda güncelleştirilmez ve her iki bölgede de olağanüstü durum olursa, öncelikle bölgelerden birinin yeniden çevrimiçi olması önceliklendirilir. İş sürekliliği için, çok hassas uygulamaları birden çok bölgede dağıtıyorsanız en azından bölgesel çiftlere dağıtmanız gerekir.

Daha fazla ayrıntı için bkz . İş sürekliliği ve olağanüstü durum kurtarma (BCDR): Azure Eşleştirilmiş Bölgeleri. Azure ile uyumlu veri yerleşimi ve güvenliği elde etme teknik incelemesi, veri yerleşimini ve veri yerleşimi gereksinimlerini karşılamak için yapılması gerekenleri açıklar.

Bölgeler arasında çoğaltma

IaaS mimarilerinde verilerin bölgeler arasında çoğaltılması uygulamanın sorumluluğundadır. En yaygın çoğaltma senaryosu SQL Server Always On Kullanılabilirlik Grupları, Oracle Data Guard veya MySQL Çoğaltma gibi veritabanı sunucusu ürününde yerleşik olarak bulunan veritabanı çoğaltma teknolojilerini kullanır.

IaaS veritabanı sunucuları arasında çoğaltmayı ayarlamak kolay değildir ve iş sürekliliği gereksinimlerini dikkate almanız gerekir. Azure SQL Veritabanı, MySQL için Azure Veritabanı ve Azure Cosmos DB gibi Azure veritabanı hizmetleri bölgeler arasında çoğaltmayı kolaylaştırır, ancak son derece hassas iş yükleri için güvenlik gereksinimlerini karşılamayabilir.

Çok bölgeli SQL Server ve Oracle dağıtımları hakkında daha fazla bilgi ve kılavuz için bkz:

- Farklı bölgelerde SQL Server çalıştıran Azure sanal makinelerinde kullanılabilirlik grubu yapılandırma

- Azure ortamında oracle database 12c veritabanı için olağanüstü durum kurtarma

Bölgeler arası eşleme

Genel sanal ağ eşlemesini kullanarak farklı bölgelerdeki sanal ağlar arasında güvenli iletişimi etkinleştirebilirsiniz. Genel eşleme, bölge içi eşlemeyle aynı şekilde çalışır. Bölgeler arasındaki trafik Microsoft omurgası üzerinden çalışır, İnternet'ten geçiş yapmaz ve diğer trafiklerden yalıtılır. Daha fazla güvenlik için vpn NVA'larını her iki bölgeye dağıtabilir ve DMZ dağıtımına benzer şekilde NVA'lar üzerinden bölgeler arasında trafiği zorlamak için kullanıcı tanımlı yollar kullanabilirsiniz.

Yük devretme trafiği yönlendirme

Genel uç noktalarda, trafiği etkin-etkin yük devretme yapılandırmasındaki etkin bölgeye veya en yakın bölgeye yönlendirmek için Traffic Manager veya Azure Front Door kullanabilirsiniz. Ancak Traffic Manager ve Azure Front Door kullanılabilirliği izlemek için ortak uç noktaları gerektirir ve ilgili DNS girişleri geneldir. Son derece hassas iş yükleri için alternatif çözüm, şirket içi DNS dağıtmak ve girişleri yük devretme için etkin bölgeye değiştirmektir.

Yönetim ve idare

Son derece hassas IaaS uygulamalarınızın güvenliğini sağlamak için yalnızca doğru mimarileri dağıtmak ve ağ güvenlik kuralları uygulamaktan fazlası gerekir. Bulut ortamları kolayca değiştirildiğinden, değişikliklerin yalnızca belirli izinlerle ve güvenlik ilkelerinin sınırları içinde yapılabilmesi özellikle önemlidir. Örneğin, kötü amaçlı bir aktörün İnternet'ten gelen trafiğe izin verecek şekilde ağ güvenlik kuralını değiştirebilmesini engellemeniz gerekir.

Azure'da iş yüklerini dağıtmak için bir veya daha fazla yönetim hesabına ihtiyacınız vardır. Yönetim hesaplarının güvenliğini sağlamak, iş yüklerinizin güvenliğini sağlamak için kritik öneme sahiptir. Daha fazla bilgi için bkz . Microsoft Entra Id'de karma ve bulut dağıtımları için güvenli ayrıcalıklı erişim.

Yalnızca bu katmanı yönetmesi gereken kişilere uygulama katmanı erişimi vermek için yönetim alt ağınızdaki kaynakları kullanın. Örneğin, Microsoft Identity Manager'ı Microsoft Entra Id ile kullanabilirsiniz. Ancak bulutta yerel senaryolar için Microsoft Entra Privileged Identity Management (PIM) tercih edilir.

Azure rollerini ve ilkelerini denetlemenin birkaç yolu daha vardır:

- Azure kaynakları için Azure rol tabanlı erişim denetimi (Azure RBAC), kullanıcılara yerleşik veya özel roller atamanızı sağlar, böylece yalnızca ihtiyaç duydukları ayrıcalıklara sahip olurlar. Azure RBAC'yi PIM ile birleştirerek sınırlı bir süre için ayrıcalıkları yükselten bir denetimli onay iş akışı uygulayabilirsiniz.

- İlkeler kurumsal kuralları, standartları ve SLA'ları zorunlu kılar. Azure İlkesi, ilkeleri oluşturan, atayan ve yöneten ve kaynaklarınızı ilke uyumluluğu için değerlendiren bir Azure hizmetidir.

- Azure Blueprints rol atamalarını, ilke atamalarını ve dağıtım şablonlarını bir araya getirerek bir kuruluşun standartlarını, desenlerini ve gereksinimlerini uygulayan ve bunlara uyan çoğaltılabilir bir Azure kaynakları kümesi tanımlar. Şemalar, kaynak şablonlarının ve diğer yapıtların dağıtımını düzenlemenin bildirim temelli bir yoludur. Şemaları kendiniz oluşturabilir veya mevcut şemalardan yararlanabilirsiniz. Örneğin, ISO 27001 Paylaşılan Hizmetler şeması , değiştirebileceğiniz ve kuruluşunuzun gereksinimlerine genişletebileceğiniz bir paylaşılan hizmetler hub'ı dağıtır.

İzleme

Bulut için Microsoft Defender, ortamınızın güvenliğini sağlamanıza yardımcı olan izleme ve uyarılar sağlar. Ücretsiz hizmet eksik işletim sistemi düzeltme ekleri, güvenlik yanlış yapılandırması ve temel ağ güvenliği gibi güvenlik açıklarını otomatik olarak denetler. Standart ücretli sürüm davranış analizi, Uyarlamalı Ağ Sağlamlaştırma ve JIT VM erişimi gibi ek özellikler sunar. Özelliklerin tam listesi için bkz . Makineler için özellik kapsamı. Bulut için Defender, Azure Key Vault gibi diğer kaynaklar için de tehdit koruması sağlar.

Daha fazla izleme ve analiz için Azure İzleyici'yi kullanabilirsiniz. Kimlik ve erişimi izlemek için Microsoft Entra etkinlik günlüklerini Azure İzleyici'ye yönlendirebilirsiniz. Ayrıca VM'leri, ağları ve Azure Güvenlik Duvarı izleyebilir ve içeri aktarılan günlükleri güçlü günlük sorgusu özelliğiyle analiz edebilirsiniz. Azure İzleyici'yi, üçüncü taraf SIEM veya Microsoft Sentinel olabilecek Güvenlik Bilgileri ve Olay Yöneticisi (SIEM) ile tümleştirebilirsiniz.

İlgili kaynaklar

- N katmanlı mimariler hakkında daha fazla bilgi için bkz . Apache Cassandra ile Azure'da Linux n katmanlı uygulama.

- Azure Key Vault sanal makine uzantısını kullanma hakkında uçtan uca bir öğretici için bkz . Key Vault'ta depolanan SSL sertifikaları ile Azure'da Windows sanal makinesinde bir web sunucusunun güvenliğini sağlama.

- Azure Disk Şifrelemesi hakkında daha fazla bilgi için bkz. Linux VM'leri için Azure Disk Şifrelemesi veya Windows VM'leri için Azure Disk Şifrelemesi.

- Azure ağ güvenliği hakkında daha fazla bilgi için bkz . Azure ağ güvenliğine genel bakış.