Şifrelenmiş Azure sanal makinelerini yedekleme ve geri yükleme

Bu makalede, Azure Backup hizmetini kullanarak şifrelenmiş disklerle Windows veya Linux Azure sanal makinelerinin (VM) nasıl yedekleneceği ve geri yükleneceği açıklanır. Daha fazla bilgi için bkz . Azure VM yedeklemelerini şifreleme.

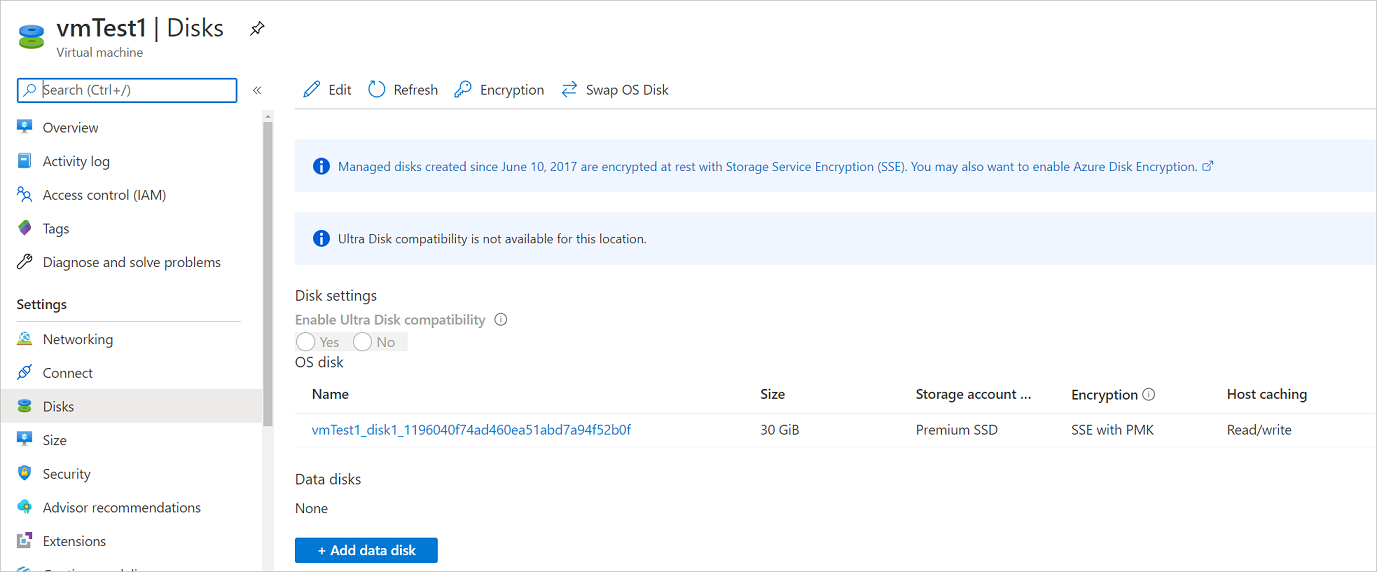

Platform tarafından yönetilen anahtarları kullanarak şifreleme

Varsayılan olarak, VM'lerinizdeki tüm diskler depolama hizmeti şifrelemesi kullanan platform tarafından yönetilen anahtarlar (PMK) kullanılarak bekleme sırasında otomatik olarak şifrelenir. Bu VM'leri Azure Backup'ı kullanarak, sizin ucunuzda şifrelemeyi desteklemek için gereken belirli eylemler olmadan yedekleyebilirsiniz. Platform tarafından yönetilen anahtarlarla şifreleme hakkında daha fazla bilgi için bu makaleye bakın.

Müşteri tarafından yönetilen anahtarları kullanarak şifreleme

Diskleri müşteri tarafından yönetilen anahtarlarla (CMK) şifrelediğinizde, diskleri şifrelemek için kullanılan anahtar Azure Key Vault'ta depolanır ve sizin tarafınızdan yönetilir. CMK kullanan Depolama Hizmet Şifrelemesi (SSE), Azure Disk Şifrelemesi (ADE) şifrelemesinden farklıdır. ADE, işletim sisteminin şifreleme araçlarını kullanır. SSE, depolama hizmetindeki verileri şifreleyerek VM'leriniz için herhangi bir işletim sistemi veya görüntü kullanmanızı sağlar.

Disklerini şifrelemek için müşteri tarafından yönetilen anahtarları kullanan VM'lerin yedeklenmesi veya geri yüklenmesi için herhangi bir açık eylem gerçekleştirmeniz gerekmez. Kasada depolanan bu VM'lerin yedekleme verileri, kasada kullanılan şifreleme ile aynı yöntemlerle şifrelenir.

Yönetilen diskleri müşteri tarafından yönetilen anahtarlarla şifreleme hakkında daha fazla bilgi için bu makaleye bakın.

ADE kullanarak şifreleme desteği

Azure Backup, işletim sistemi/veri disklerinin Azure Disk Şifrelemesi (ADE) ile şifrelenmesini sağlayan Azure VM'lerinin yedeklenmesini destekler. ADE, Windows VM'lerini şifrelemek için BitLocker'ı ve Linux VM'leri için dm-crypt özelliğini kullanır. ADE, disk şifreleme anahtarlarını ve gizli dizilerini yönetmek için Azure Key Vault ile tümleşir. Key Vault Anahtar Şifreleme Anahtarları (KEK'ler) ek bir güvenlik katmanı eklemek ve şifreleme gizli dizilerini Key Vault'a yazmadan önce şifrelemek için kullanılabilir.

Azure Backup, aşağıdaki tabloda özetlenen şekilde Microsoft Entra uygulamasıyla ve microsoft entra uygulaması olmadan ADE kullanarak Azure VM'lerini yedekleyebilir ve geri yükleyebilir.

| VM disk türü | ADE (BEK/dm-crypt) | ADE ve KEK |

|---|---|---|

| Yönetilme -yen | Evet | Evet |

| Yönetilen | Evet | Evet |

- ADE, Key Vault ve KEK'ler hakkında daha fazla bilgi edinin.

- Azure VM disk şifrelemesi hakkında SSS bölümünü okuyun.

Sınırlamalar

- Aynı abonelik içindeki ADE şifrelenmiş VM'leri yedekleyebilir ve geri yükleyebilirsiniz.

- Azure Backup, tek başına anahtarlar kullanılarak şifrelenmiş VM'leri destekler. VM'yi şifrelemek için kullanılan bir sertifikanın parçası olan anahtarlar şu anda desteklenmemekte.

- Azure Backup, şifrelenmiş Azure VM'lerinin Eşleştirilmiş Azure bölgelerine Bölgeler Arası Geri Yüklemesini destekler. Daha fazla bilgi için bkz . destek matrisi.

- ADE şifrelenmiş VM'ler dosya/klasör düzeyinde kurtarılamaz. Dosyaları ve klasörleri geri yüklemek için vm'nin tamamını kurtarmanız gerekir.

- Vm'yi geri yüklerken, ADE şifreli VM'ler için mevcut VM'yi değiştir seçeneğini kullanamazsınız. Bu seçenek yalnızca şifrelenmemiş yönetilen diskler için desteklenir.

Başlamadan önce

Başlamadan önce aşağıdakileri yapın:

- ADE etkin bir veya daha fazla Windows veya Linux VM'niz olduğundan emin olun.

- Azure VM yedeklemesi için destek matrisini gözden geçirin

- Kurtarma Hizmetleri Yedekleme kasanız yoksa oluşturun .

- Yedekleme için zaten etkinleştirilmiş vm'ler için şifrelemeyi etkinleştirirseniz yedeklemelerin kesintiye uğramadan devam edebilmesi için Yedekleme'ye Key Vault'a erişim izinleri sağlamanız yeterlidir. Bu izinleri atama hakkında daha fazla bilgi edinin.

Buna ek olarak, bazı durumlarda yapmanız gerekebilecek birkaç şey vardır:

- VM aracısını VM'ye yükleme: Azure Backup, makinede çalışan Azure VM aracısına bir uzantı yükleyerek Azure VM'lerini yedekler. VM'niz bir Azure Market görüntüsünden oluşturulduysa aracı yüklenir ve çalışır. Özel bir VM oluşturursanız veya şirket içi makineyi geçirirseniz aracıyı el ile yüklemeniz gerekebilir.

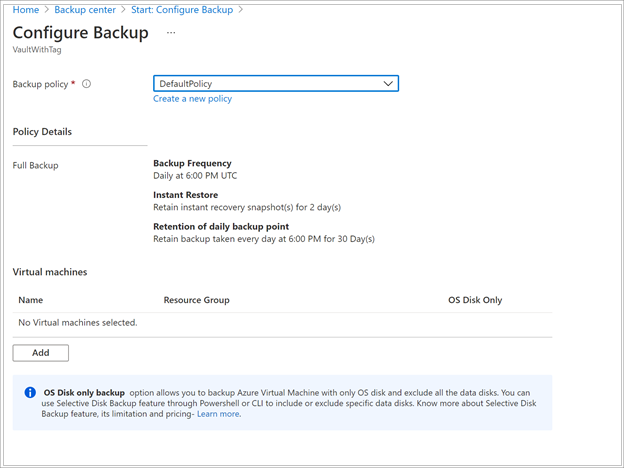

Yedekleme ilkesi yapılandırma

Henüz bir Kurtarma Hizmetleri yedekleme kasası oluşturmadıysanız bu yönergeleri izleyin.

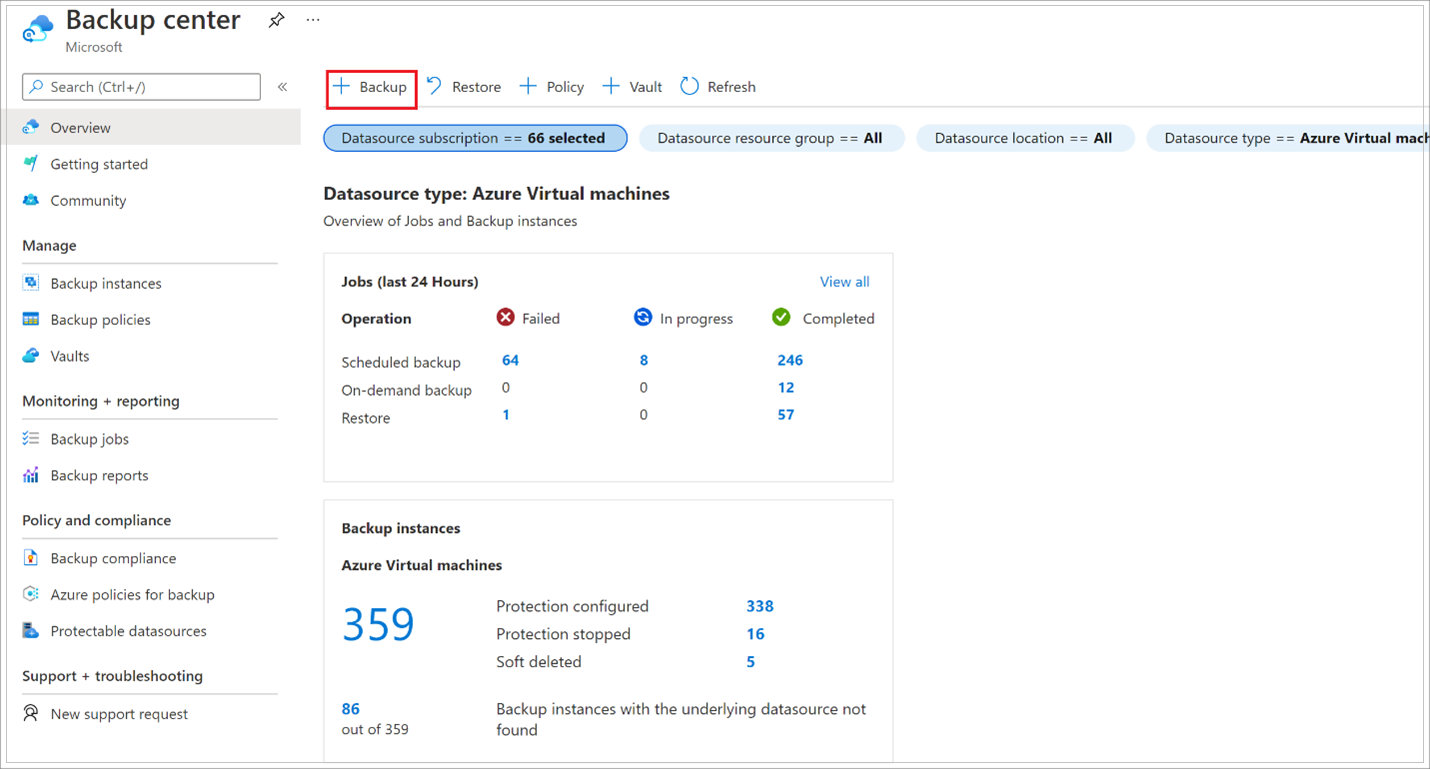

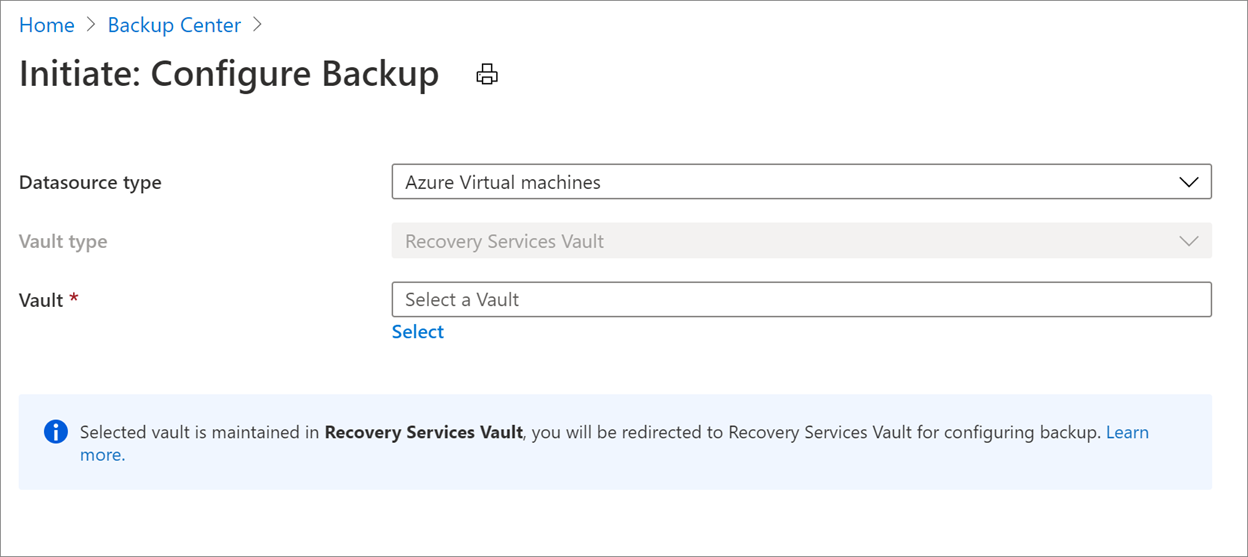

Yedekleme merkezine gidin ve Genel Bakış sekmesinden +Yedekleme'ye tıklayın

Veri kaynağı türü olarak Azure Sanal makineleri'niseçin ve oluşturduğunuz kasayı seçin, ardından Devam'a tıklayın.

Kasayla ilişkilendirmek istediğiniz ilkeyi seçin ve ardından Tamam'ı seçin.

- Yedekleme ilkesi, yedeklemelerin ne zaman alındığını ve ne kadar süreyle depolandığını belirtir.

- Varsayılan ilkenin ayrıntıları, açılan menü altında listelenir.

Varsayılan ilkeyi kullanmak istemiyorsanız Yeni Oluştur'u seçin ve özel bir ilke oluşturun.

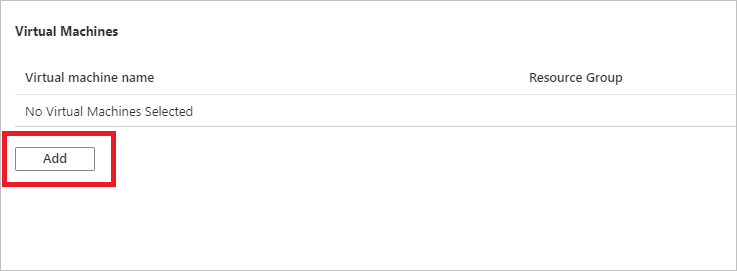

Sanal Makineler altında Ekle'yi seçin.

İlkeyi seçin ve Tamam'ı kullanarak yedeklemek istediğiniz şifrelenmiş VM'leri seçin.

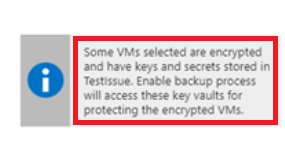

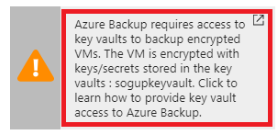

Azure Key Vault kullanıyorsanız, kasa sayfasında Azure Backup'ın Key Vault'taki anahtarlara ve gizli dizilere salt okunur erişime ihtiyacı olduğunu belirten bir ileti görürsünüz.

Bu iletiyi alırsanız herhangi bir eylem gerekmez.

Bu iletiyi alırsanız, aşağıdaki yordamda açıklandığı gibi izinleri ayarlamanız gerekir.

Kasada yedekleme ilkesini dağıtmak ve seçili VM'ler için yedeklemeyi etkinleştirmek için Yedeklemeyi Etkinleştir'i seçin.

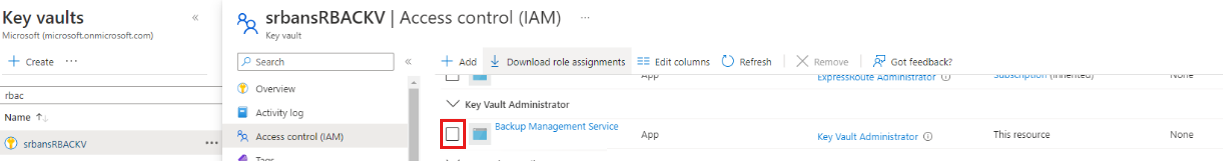

RBAC özellikli anahtar kasaları ile ADE şifreli VM'leri yedekleme

Azure RBAC özellikli anahtar kasalarını kullanarak ADE şifreli VM'lerde yedeklemeleri etkinleştirmek için, Anahtar Kasası Erişim Denetimi'ne bir rol ataması ekleyerek Yedekleme Yönetimi Hizmeti Microsoft Entra uygulamasına Key Vault Yönetici istrator rolü atamanız gerekir.

Farklı kullanılabilir roller hakkında bilgi edinin. Key Vault Yönetici istrator rolü hem gizli dizi hem de anahtar alma, listeleme ve yedekleme izinlerine izin verebilir.

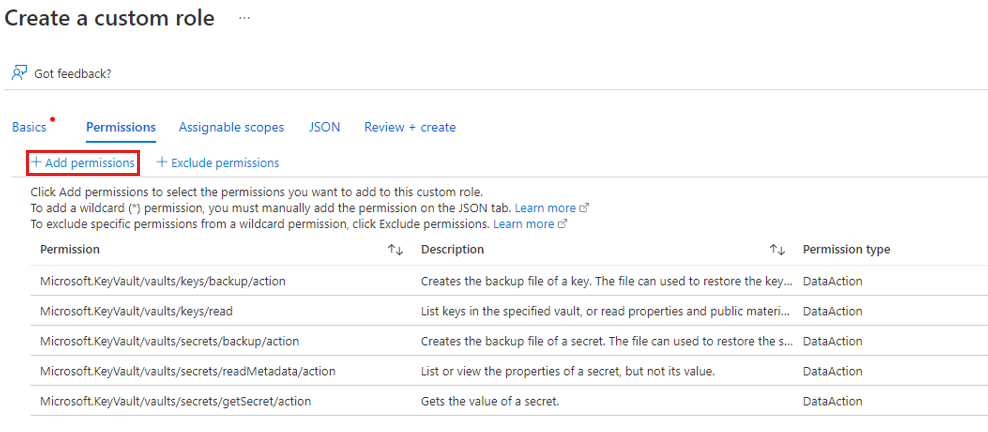

Azure RBAC özellikli anahtar kasaları için aşağıdaki izin kümesiyle özel rol oluşturabilirsiniz. Özel rol oluşturmayı öğrenin.

| Eylem | Tanım |

|---|---|

| Microsoft.KeyVault/vaults/keys/backup/action | Bir anahtarın yedekleme dosyasını oluşturur. |

| Microsoft.KeyVault/vaults/secrets/backup/action | Bir gizli dizinin yedek dosyasını oluşturur. |

| Microsoft.KeyVault/vaults/secrets/getSecret/action | Gizli dizi değerini alır. |

| Microsoft.KeyVault/vaults/keys/read | Belirtilen kasadaki anahtarları listeleyin veya özellikleri ve genel malzemeleri okuyun. |

| Microsoft.KeyVault/vaults/secrets/readMetadata/action | Bir gizli dizinin özelliklerini listeleyin veya görüntüleyin, ancak değerlerini görüntülemeyin. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Yedekleme işini tetikleme

İlk yedekleme zamanlamaya uygun olarak çalışır, ancak hemen aşağıdaki gibi çalıştırabilirsiniz:

- Yedekleme merkezine gidin ve Yedekleme Örnekleri menü öğesini seçin.

- Veri kaynağı türü olarak Azure Sanal makineleri'ni seçin ve yedekleme için yapılandırdığınız VM'yi arayın.

- İlgili satıra sağ tıklayın veya diğer simgesini (...) seçin ve Şimdi Yedekle'ye tıklayın.

- Şimdi Yedekle'de, kurtarma noktasının tutulacağı son günü seçmek için takvim denetimini kullanın. Ardından Tamam'ı seçin.

- Portal bildirimlerini izleyin. İşin ilerleme durumunu izlemek için Yedekleme merkezi>Yedekleme İşleri'negidin ve Devam eden işler listesine filtreleyin. VM’nizin boyutuna bağlı olarak, ilk yedeklemenin oluşturulması biraz zaman alabilir.

İzinleri sağlama

Azure Backup'ın anahtarları ve gizli dizileri ve ilişkili VM'leri yedeklemek için salt okunur erişime ihtiyacı vardır.

- Key Vault'unuz Azure aboneliğinin Microsoft Entra kiracısıyla ilişkilendirilir. Üye kullanıcıysanız, Azure Backup başka bir işlem yapmadan Key Vault'a erişim elde eder.

- Konuk kullanıcıysanız Azure Backup'ın anahtar kasasına erişmesi için izinler sağlamanız gerekir. Şifrelenmiş VM'ler için Yedekleme'yi yapılandırmak için anahtar kasalarına erişiminiz olmalıdır.

Key Vault'ta Azure RBAC izinleri sağlamak için bu makaleye bakın.

İzinleri ayarlamak için:

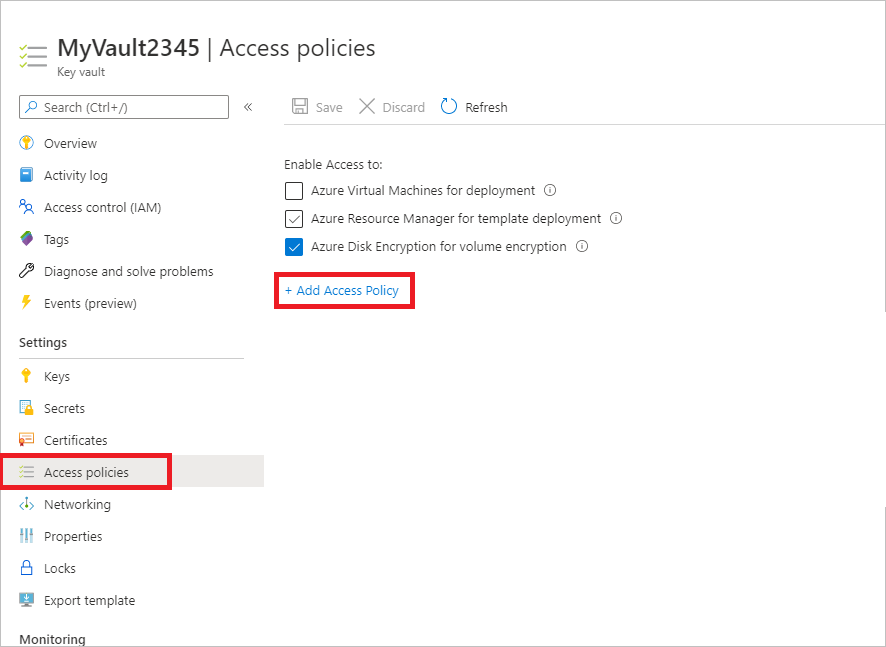

Azure portalında Tüm hizmetler'i seçin ve Anahtar kasaları'nı arayın.

Yedeklediğiniz şifrelenmiş VM ile ilişkili anahtar kasasını seçin.

Bahşiş

Vm'nin ilişkili anahtar kasasını tanımlamak için aşağıdaki PowerShell komutunu kullanın. Kaynak grubu adınızı ve VM adınızı değiştirin:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusAnahtar kasasının adını şu satırda arayın:

SecretUrl : https://<keyVaultName>.vault.azure.netErişim ilkeleri>Erişim İlkesi Ekle'yi seçin.

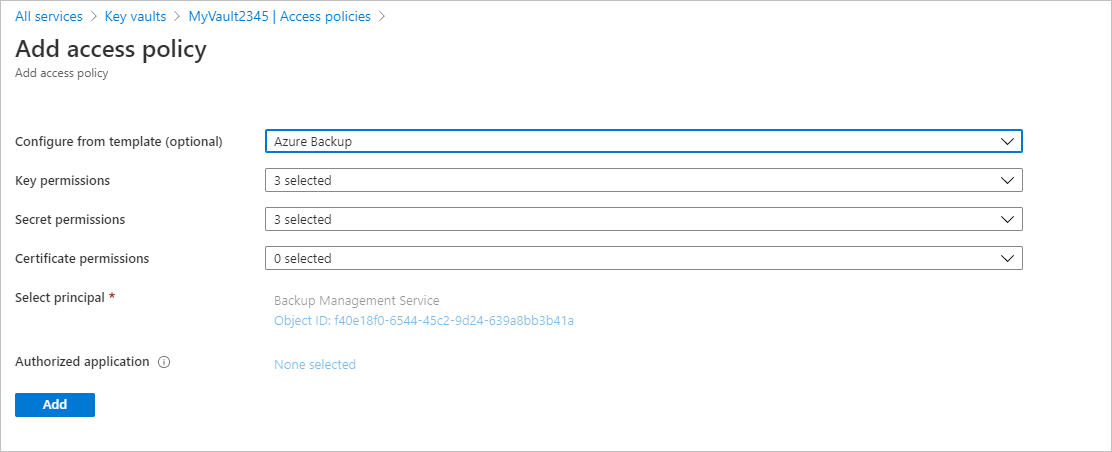

Erişim ilkesi>ekle Şablondan yapılandır (isteğe bağlı) bölümünde Azure Backup'ı seçin.

- Anahtar izinleri ve Gizli dizi izinleri için gerekli izinler önceden doldurulur.

- VM'niz yalnızca BEK kullanılarak şifreleniyorsa, yalnızca gizli diziler için izinlere ihtiyacınız olduğundan Anahtar izinleri seçimini kaldırın.

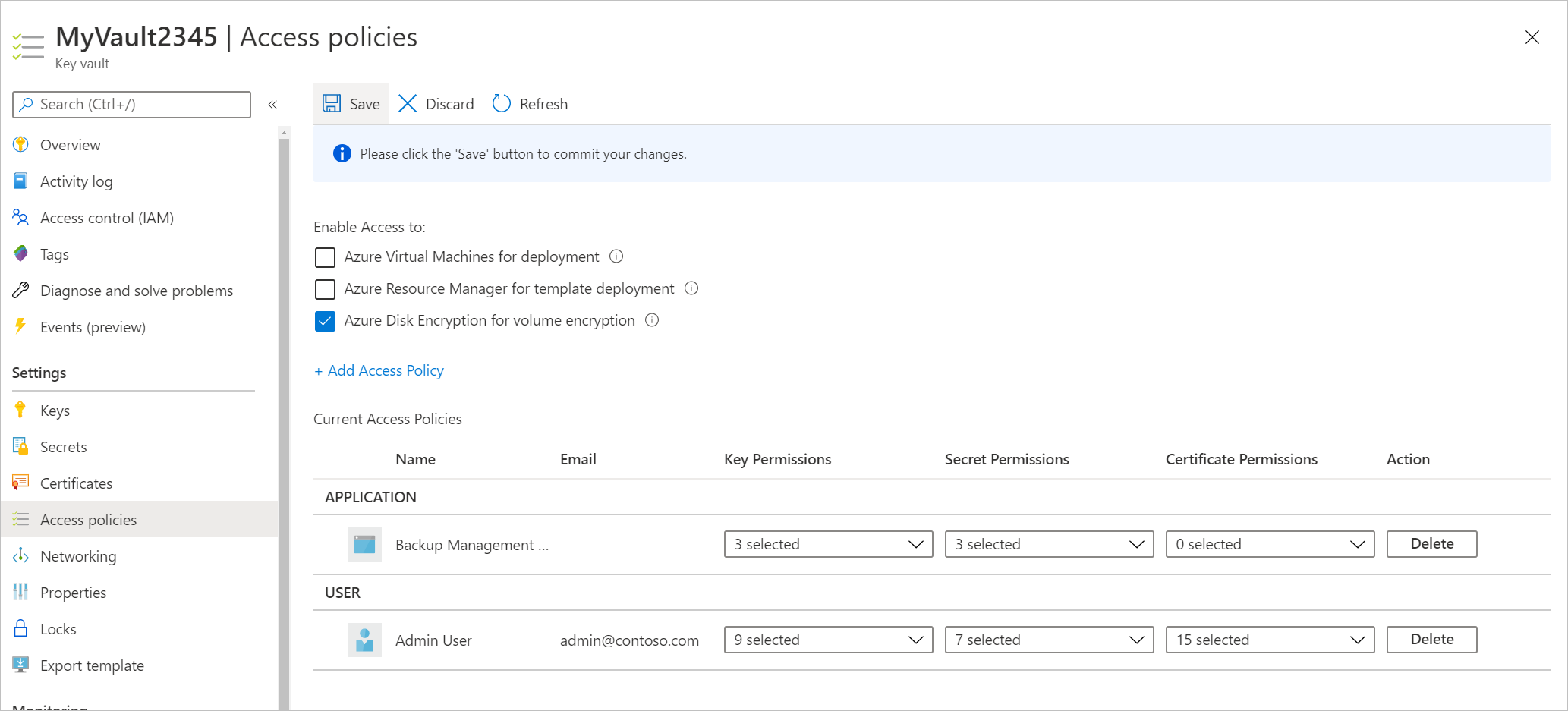

Ekle'yi seçin. Yedekleme Yönetimi Hizmeti, Erişim ilkelerine eklenir.

Azure Backup'a izinleri sağlamak için Kaydet'i seçin.

Erişim ilkesini PowerShell veya CLI kullanarak da ayarlayabilirsiniz.

Sonraki adımlar

Şifrelenmiş Azure sanal makinelerini geri yükleme

Herhangi bir sorunla karşılaşırsanız şu makaleleri gözden geçirin: