Premium Redis için Azure Cache örneği için sanal ağ (VNet) desteğini yapılandırma

Azure Sanal Ağ dağıtımı ile birlikte gelişmiş güvenlik ve yalıtım sağlar: alt ağlar, erişim denetimi ilkeleri ve erişimi daha fazla kısıtlamak için diğer özellikler. bir Redis için Azure Cache örneği bir sanal ağ ile yapılandırıldığında genel olarak ele alınamaz. Bunun yerine, örneğe yalnızca sanal ağ içindeki sanal makinelerden ve uygulamalardan erişilebilir. Bu makalede, Premium katmanlı bir Redis için Azure Cache örneği için sanal ağ desteğinin nasıl yapılandırıldığı açıklanır.

Dekont

Klasik dağıtım modeli Ağustos 2024'te kullanıma kaldırılıyor. Daha fazla bilgi için bkz . Cloud Services (klasik) dağıtım modeli 31 Ağustos 2024'te emekli oluyor.

Önemli

Redis için Azure Cache, ağ mimarisini basitleştiren ve Azure'daki uç noktalar arasındaki bağlantının güvenliğini sağlayan Azure Özel Bağlantı kullanılmasını önerir. Sanal ağ içindeki bir alt ağdan özel IP adresi atanmış olan özel uç nokta aracılığıyla bir sanal ağdan Azure Cache örneğine bağlanabilirsiniz. Azure Özel Bağlantılar, tüm katmanlarımızda sunulur, Azure İlkesi desteğini ve basitleştirilmiş NSG kural yönetimini içerir. Daha fazla bilgi için, bkz. Özel Bağlantı Belgeleri. Sanal ağ ekleme önbelleklerinizi Özel Bağlantıya geçirmek için, bkz. Sanal ağ ekleme önbelleklerinden Özel Bağlantı önbelleklerine geçiş yapma.

Sanal ağ ekleme sınırlamaları

- Sanal ağ yapılandırmalarının oluşturulması ve bakımının sağlanması genellikle hataya açıktır. Sorun giderme de zordur. Yanlış sanal ağ yapılandırmaları sorunlara yol açabilir:

- önbellek örneklerinizden engellenen ölçüm iletimi

- çoğaltma düğümünün birincil düğümden verileri çoğaltma hatası

- olası veri kaybı

- ölçeklendirme gibi yönetim işlemlerinin başarısızlığı

- en ciddi senaryolarda kullanılabilirlik kaybı

- Sanal ağa eklenen önbellekler diğer katmanlar için değil yalnızca Premium katman Redis için Azure Cache kullanılabilir.

- Sanal ağa eklenen bir önbellek kullanırken, sanal ağınızı CRL/PKI, AKV, Azure Depolama, Azure İzleyici ve daha fazlası gibi bağımlılıkları önbelleğe almak için değiştirmeniz gerekir.

- Mevcut bir Redis için Azure Cache örneğini bir Sanal Ağ ekleyemezsiniz. Önbelleği oluştururken bu seçeneği belirlemeniz gerekir.

Sanal ağ desteğini ayarlama

Sanal ağ desteği, önbellek oluşturma sırasında Yeni Redis için Azure Cache bölmesinde yapılandırılır.

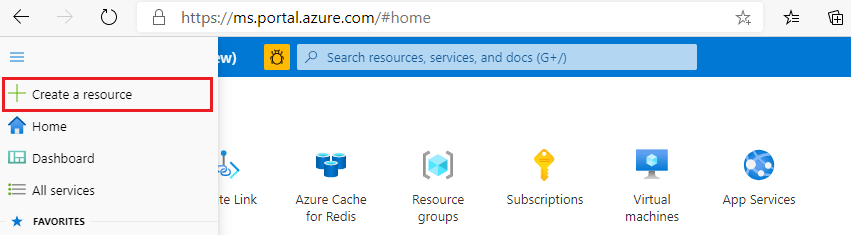

Premium katman önbelleği oluşturmak için Azure portalında oturum açın ve Kaynak oluştur'u seçin. Ayrıca Resource Manager şablonlarını, PowerShell'i veya Azure CLI'yı kullanarak da oluşturabilirsiniz. Redis için Azure Cache örneği oluşturma hakkında daha fazla bilgi için bkz. Önbellek oluşturma.

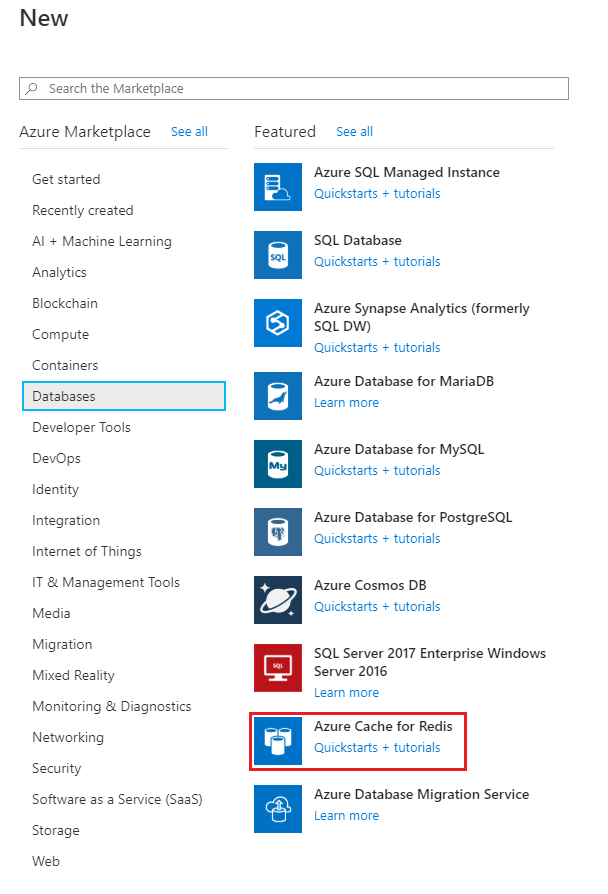

Yeni sayfasında Veritabanları'nı seçin. Ardından Redis için Azure Cache'ı seçin.

Yeni Redis Önbelleği sayfasında, yeni Premium katmanlı önbelleğinizin ayarlarını yapılandırın.

Ayar Önerilen değer Açıklama DNS adı Genel olarak benzersiz bir ad girin. Önbellek adı yalnızca sayı, harf veya kısa çizgi içeren 1 ile 63 karakter arasında bir dize olmalıdır. Adın bir sayı veya harfle başlayıp bitmesi gerekir ve ardışık kısa çizgi içeremez. Önbellek örneğinizin ana bilgisayar adı olacaktır \<DNS name>.redis.cache.windows.net.Abonelik Açılan listeden aboneliğinizi seçin. Bu yeni Redis için Azure Cache örneğinin oluşturulacağı abonelik. Kaynak grubu Açılan listeden bir kaynak grubu seçin veya Yeni oluştur'u seçip yeni bir kaynak grubu adı girin. Önbelleğinizin ve diğer kaynakların oluşturulacağı kaynak grubunun adı. Tüm uygulama kaynaklarınızı tek bir kaynak grubuna yerleştirerek bunları kolayca yönetebilir veya silebilirsiniz. Konum Açılan listeden bir konum seçin. Önbelleğinizi kullanacak diğer hizmetlerin yakınında bir bölge seçin. Önbellek türü Premium katman özelliklerini yapılandırmak için açılan listeden bir Premium katmanlı önbellek seçin. Daha fazla bilgi için bkz. fiyatlandırma Redis için Azure Cache. Fiyatlandırma katmanı önbellek için kullanılabilen boyut, performans ve özellikleri belirler. Daha fazla bilgi için bkz. Redis için Azure Cache genel bakış. Ağ sekmesini seçin veya sayfanın en altındaki Ağ düğmesini seçin.

Ağ sekmesinde bağlantı yönteminiz olarak Sanal Ağ s seçeneğini belirleyin. Yeni bir sanal ağ kullanmak için önce Azure portalını kullanarak sanal ağ oluşturma veya Azure portalını kullanarak sanal ağ oluşturma (klasik) adımlarını izleyerek oluşturun. Ardından Premium katman önbelleğinizi oluşturmak ve yapılandırmak için Yeni Redis için Azure Cache bölmesine dönün.

Önemli

Redis için Azure Cache bir Resource Manager sanal ağına dağıttığınızda, önbelleğin Redis için Azure Cache örnekleri dışında başka kaynak içermeyen ayrılmış bir alt ağda olması gerekir. Redis için Azure Cache örneğini başka kaynaklar içeren veya NAT Gateway atanmış olan bir Resource Manager sanal alt ağına dağıtmaya çalışırsanız dağıtım başarısız olur. Hatanın nedeni, Redis için Azure Cache NAT Ağ Geçidi ile uyumlu olmayan temel bir yük dengeleyici kullanmasıdır.

Ayar Önerilen değer Açıklama Sanal ağ Açılan listeden sanal ağınızı seçin. Önbelleğinizle aynı abonelikte ve konumda yer alan bir sanal ağ seçin. Alt ağ Açılan listeden alt ağınızı seçin. Alt ağın adres aralığı CIDR gösteriminde olmalıdır (örneğin, 192.168.1.0/24). Sanal ağın adres alanı tarafından kapsanmalıdır. Statik IP adresi (İsteğe bağlı) Statik bir IP adresi girin. Statik IP adresi belirtmezseniz, otomatik olarak bir IP adresi seçilir. Önemli

Azure her alt ağ içinde belirli IP adreslerini ayırır ve bu adresler kullanılamaz. Alt ağların ilk ve son IP adresleri protokol uyumluluğu için ayrılırken, üç adres de Azure hizmetleri için kullanılır. Daha fazla bilgi için bkz. Bu alt ağlarda IP adreslerini kullanmayla ilgili kısıtlamalar var mı?

Azure sanal ağ altyapısı tarafından kullanılan IP adreslerinin yanı sıra alt ağdaki her Redis için Azure Cache örneği parça başına iki IP adresi ve yük dengeleyici için ek bir IP adresi kullanır. Kümelenmemiş bir önbellekte tek bir parça olduğu varsayılır.

İleri: Gelişmiş sekmesini seçin veya sayfanın en altındaki İleri: Gelişmiş düğmesini seçin.

Premium katmanlı önbellek örneğinin Gelişmiş sekmesinde TLS olmayan bağlantı noktası, kümeleme ve veri kalıcılığı ayarlarını yapılandırın.

Sonraki: Etiketler sekmesini seçin veya sayfanın en altındaki İleri: Etiketler düğmesini seçin.

İsteğe bağlı olarak, kaynağı kategorilere ayırmak istiyorsanız Etiketler sekmesinde adı ve değeri girin.

Gözden geçir ve oluştur’u seçin. Azure'ın yapılandırmanızı doğruladığı Gözden Geçir ve oluştur sekmesine yönlendirilirsiniz.

Yeşil Doğrulama başarılı iletisi görüntülendiğinde Oluştur'u seçin.

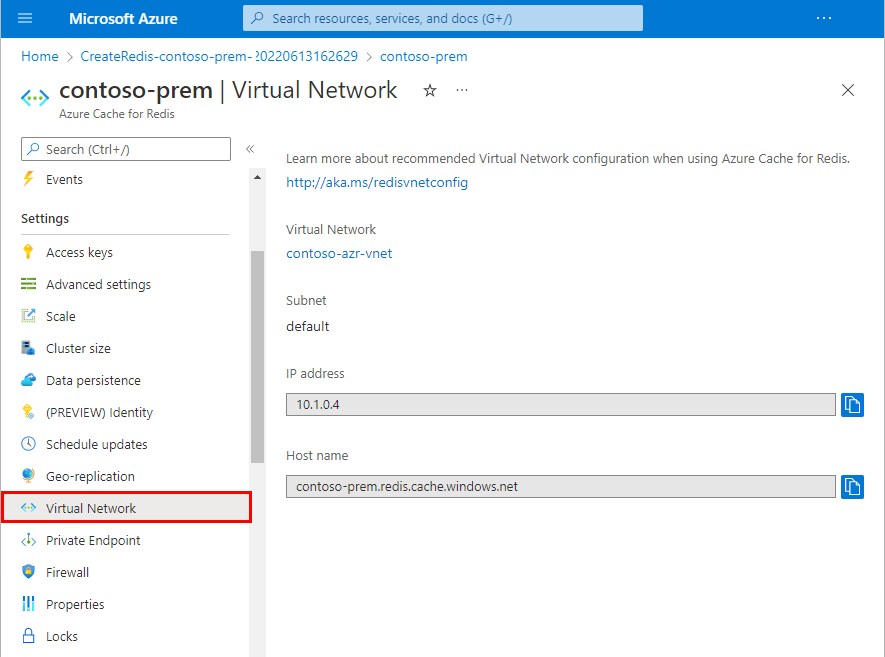

Önbelleğin oluşturulması biraz zaman alır. İlerleme durumunu Redis için Azure Cache Genel Bakış sayfasından izleyebilirsiniz. Durum Çalışıyor olarak gösterildiğinde önbellek kullanıma hazırdır. Önbellek oluşturulduktan sonra, Kaynak menüsünden Sanal Ağ seçerek sanal ağın yapılandırmasını görüntüleyebilirsiniz.

Redis için Azure Cache sanal ağı hakkında SSS

Aşağıdaki liste, Redis için Azure Cache ağ hakkında sık sorulan soruların yanıtlarını içerir.

- Redis için Azure Cache ve sanal ağlarla ilgili bazı yaygın yanlış yapılandırma sorunları nelerdir?

- Önbelleğimin bir sanal ağda çalıştığını nasıl doğrularım?

- Sanal ağdaki Redis için Azure Cache örneğime bağlanmaya çalıştığımda neden uzak sertifikanın geçersiz olduğunu belirten bir hata alıyorum?

- Sanal ağları standart veya temel önbellekle kullanabilir miyim?

- Redis için Azure Cache örneği oluşturma işlemi neden bazı alt ağlarda başarısız oluyor, diğer alt ağlarda başarısız oluyor?

- Alt ağ adres alanı gereksinimleri nelerdir?

- Eşlenmiş bir sanal ağdan önbelleğime bağlanabilir miyim?

- Azure Lighthouse'un etkinleştirildiği bir önbellekte sanal ağ ekleme desteklenir mi?

- Bir önbellek sanal ağda barındırıldığında tüm önbellek özellikleri çalışır mı?

- Azure Lighthouse'un etkinleştirildiği bir önbellekte sanal ağ ekleme desteklenir mi?

Redis için Azure Cache ve sanal ağlarla ilgili bazı yaygın yanlış yapılandırma sorunları nelerdir?

Redis için Azure Cache bir sanal ağda barındırıldığında, aşağıdaki tablolardaki bağlantı noktaları kullanılır.

Önemli

Aşağıdaki tablolardaki bağlantı noktaları engellenirse önbellek düzgün çalışmayabilir. Bu bağlantı noktalarından birinin veya daha fazlasının engellenmesi, sanal ağda Redis için Azure Cache kullandığınızda en yaygın yanlış yapılandırma sorunudur.

Giden bağlantı noktası gereksinimleri

Dokuz giden bağlantı noktası gereksinimi vardır. Bu aralıklardaki giden istekler şunlardır: a) önbelleğin çalışması için gerekli olan diğer hizmetlere giden veya b) düğümler arası iletişim için Redis alt ağı için iç. Coğrafi çoğaltma için, birincil ve çoğaltma önbelleğinin alt ağları arasındaki iletişim için başka giden gereksinimler vardır.

| Bağlantı noktaları | Yön | Aktarım protokolü | Amaç | Yerel IP | Uzak IP |

|---|---|---|---|---|---|

| 80, 443 | Giden | TCP | Azure Depolama/PKI'da Redis bağımlılıkları (internet) | (Redis alt ağı) | * 4 |

| 443 | Giden | TCP | Azure Key Vault ve Azure İzleyici'ye Redis bağımlılığı | (Redis alt ağı) | AzureKeyVault, AzureMonitor 1 |

| 53 | Giden | TCP/UDP | DNS'de Redis bağımlılıkları (internet/sanal ağ) | (Redis alt ağı) | 168.63.129.16 ve 169.254.169.254 2 ve alt ağ 3 için herhangi bir özel DNS sunucusu |

| 8443 | Giden | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

| 10221-10231 | Giden | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

| 20226 | Giden | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

| 13000-13999 | Giden | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

| 15000-15999 | Giden | TCP | Redis ve coğrafi çoğaltma için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) (Coğrafi çoğaltma eş alt ağı) |

| 6379-6380 | Giden | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

1 Resource Manager ağ güvenlik grupları (NSG) ile AzureKeyVault ve AzureMonitor hizmet etiketlerini kullanabilirsiniz.

2 Microsoft'un sahip olduğu bu IP adresleri, Azure DNS'ye hizmet veren konak VM'yi ele almak için kullanılır.

3 Bu bilgiler, özel DNS sunucusu olmayan alt ağlar veya özel DNS'i yoksayan daha yeni Redis önbellekleri için gerekli değildir.

4 Daha fazla bilgi için bkz . Ek sanal ağ bağlantı gereksinimleri.

Coğrafi çoğaltma eş bağlantı noktası gereksinimleri

Azure sanal ağlarındaki önbellekler arasında coğrafi çoğaltma kullanıyorsanız: a) hem gelen hem de giden yönlerde tüm alt ağ için 15000-15999 bağlantı noktalarının engellemesini kaldırın ve b) her iki önbellek için de. Bu yapılandırmayla, gelecekte coğrafi yük devretme olsa bile alt ağdaki tüm çoğaltma bileşenleri birbiriyle doğrudan iletişim kurabilir.

Gelen bağlantı noktası gereksinimleri

Sekiz gelen bağlantı noktası aralığı gereksinimi vardır. Bu aralıklardaki gelen istekler, aynı sanal ağda barındırılan diğer hizmetlerden gelen isteklerdir. Ya da Redis alt ağı iletişimlerinin içindedirler.

| Bağlantı noktaları | Yön | Aktarım protokolü | Amaç | Yerel IP | Uzak IP |

|---|---|---|---|---|---|

| 6379, 6380 | Gelen | TCP | Redis ile istemci iletişimi, Azure yük dengeleme | (Redis alt ağı) | (Redis alt ağı), (İstemci alt ağı), AzureLoadBalancer 1 |

| 8443 | Gelen | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

| 8500 | Gelen | TCP/UDP | Azure yük dengeleme | (Redis alt ağı) | AzureLoadBalancer |

| 10221-10231 | Gelen | TCP | Redis Kümeleri ile istemci iletişimi, Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı), (İstemci alt ağı), AzureLoadBalancer |

| 13000-13999 | Gelen | TCP | Redis Kümeleri ile istemci iletişimi, Azure yük dengeleme | (Redis alt ağı) | (Redis alt ağı), (İstemci alt ağı), AzureLoadBalancer |

| 15000-15999 | Gelen | TCP | Redis Kümeleri, Azure yük dengeleme ve coğrafi çoğaltma ile istemci iletişimi | (Redis alt ağı) | (Redis alt ağı), (İstemci alt ağı), AzureLoadBalancer, (Coğrafi çoğaltma eş alt ağı) |

| 16001 | Gelen | TCP/UDP | Azure yük dengeleme | (Redis alt ağı) | AzureLoadBalancer |

| 20226 | Gelen | TCP | Redis için iç iletişimler | (Redis alt ağı) | (Redis alt ağı) |

1 Resource Manager için AzureLoadBalancer hizmet etiketini veya NSG kurallarını yazmak için klasik dağıtım modeli için AZURE_LOADBALANCER kullanabilirsiniz.

Ek sanal ağ bağlantı gereksinimleri

Redis için Azure Cache için başlangıçta sanal ağda karşılanmayabilecek ağ bağlantısı gereksinimleri vardır. Redis için Azure Cache, bir sanal ağ içinde kullanıldığında aşağıdaki öğelerin tümünün düzgün çalışmasını gerektirir:

- Dünya genelindeki Azure Key Vault uç noktalarına giden ağ bağlantısı. Azure Key Vault uç noktaları DNS etki alanı

vault.azure.netaltında çözülür. - Dünya çapında Azure Depolama uç noktalarına giden ağ bağlantısı. Redis için Azure Cache örneğiyle aynı bölgede bulunan uç noktalar ve diğer Azure bölgelerinde bulunan depolama uç noktaları dahil edilir. Azure Depolama uç noktaları şu DNS etki alanları altında çözülür:

table.core.windows.net,blob.core.windows.net,queue.core.windows.netvefile.core.windows.net. - , , ,

crl4.digicert.com,ocsp.msocsp.com,mscrl.microsoft.com,crl3.digicert.com,cacerts.digicert.comoneocsp.microsoft.comvecrl.microsoft.comile giden ağ bağlantısıocsp.digicert.com. TLS/SSL işlevselliğini desteklemek için bu bağlantı gereklidir. - Sanal ağın DNS yapılandırmasının, önceki noktalarda belirtilen tüm uç noktaları ve etki alanlarını çözümleyebilmesi gerekir. Bu DNS gereksinimleri, sanal ağ için geçerli bir DNS altyapısının yapılandırıldığından ve korunağından emin olunarak karşılanabilir.

- Aşağıdaki DNS etki alanları altında çözümlenen aşağıdaki Azure İzleyici uç noktalarına giden ağ bağlantısı:

shoebox2-black.shoebox2.metrics.nsatc.net,north-prod2.prod2.metrics.nsatc.net,azglobal-black.azglobal.metrics.nsatc.net,shoebox2-red.shoebox2.metrics.nsatc.net,east-prod2.prod2.metrics.nsatc.net, ,azglobal-red.azglobal.metrics.nsatc.net,shoebox3-black.prod.microsoftmetrics.comazredis-red.prod.microsoftmetrics.comshoebox3.prod.microsoftmetrics.comshoebox3-red.prod.microsoftmetrics.comve .azredis-black.prod.microsoftmetrics.com

Önbelleğimin bir sanal ağda çalıştığını nasıl doğrularım?

Önemli

Sanal ağda barındırılan bir Redis için Azure Cache örneğine bağlandığınızda, önbellek istemcilerinizin aynı sanal ağda veya aynı Azure bölgesinde sanal ağ eşlemesi etkinleştirilmiş bir sanal ağda olması gerekir. Genel sanal ağ eşlemesi şu anda desteklenmiyor. Bu gereksinim, tüm test uygulamaları veya tanılama amaçlı ping gönderme araçları için geçerlidir. İstemci uygulamanın barındırıldığı yerden bağımsız olarak NSG’ler veya diğer ağ katmanları, istemcinin ağ trafiğinin Redis için Azure Cache örneğine erişmesine izin verecek şekilde yapılandırılmalıdır.

Bağlantı noktası gereksinimleri önceki bölümde açıklandığı gibi yapılandırıldıktan sonra aşağıdaki adımları izleyerek önbelleğinizin çalıştığını doğrulayabilirsiniz:

- Tüm önbellek düğümlerini yeniden başlatın . Tüm gerekli önbellek bağımlılıklarına ulaşılamıyorsa--- Gelen bağlantı noktası gereksinimleri ve Giden bağlantı noktası gereksinimleri bölümünde belgelenmişse önbellek başarıyla yeniden başlatılamaz.

- Önbellek düğümleri yeniden başlatıldıktan sonra, Azure portalındaki önbellek durumu tarafından bildirildiği gibi aşağıdaki testleri yapabilirsiniz:

kullanarak önbellekle aynı sanal ağ içindeki bir makineden 6380 numaralı bağlantı noktasını kullanarak

tcpingönbellek uç noktasına ping yapın. Örneğin:tcping.exe contosocache.redis.cache.windows.net 6380tcpingAraç bağlantı noktasının açık olduğunu bildirirse, önbellek sanal ağdaki istemcilerden bağlantı için kullanılabilir.Test etmenin başka bir yolu: Önbelleğe bağlanan bir test önbelleği istemcisi oluşturun, ardından önbellekten bazı öğeleri ekleyip alır. Test önbelleği istemcisi StackExchange.Redis kullanan bir konsol uygulaması olabilir. Örnek istemci uygulamasını önbellekle aynı sanal ağda bulunan bir VM'ye yükleyin. Ardından önbelleğin bağlantısını doğrulamak için çalıştırın.

Sanal ağdaki Redis için Azure Cache örneğime bağlanmaya çalıştığımda neden uzak sertifikanın geçersiz olduğunu belirten bir hata alıyorum?

Sanal ağdaki bir Redis için Azure Cache örneğine bağlanmaya çalıştığınızda, aşağıdaki gibi bir sertifika doğrulama hatası görürsünüz:

{"No connection is available to service this operation: SET mykey; The remote certificate is invalid according to the validation procedure.; …"}

Bunun nedeni, ana bilgisayara IP adresiyle bağlanıyor olmanız olabilir. Ana bilgisayar adını kullanmanızı öneririz. Başka bir deyişle, aşağıdaki dizeyi kullanın:

[mycachename].redis.cache.windows.net:6380,password=xxxxxxxxxxxxxxxxxxxx,ssl=True,abortConnect=False

IP adresini aşağıdaki bağlantı dizesi benzer şekilde kullanmaktan kaçının:

10.128.2.84:6380,password=xxxxxxxxxxxxxxxxxxxx,ssl=True,abortConnect=False

DNS adını çözümleyemiyorsanız, bazı istemci kitaplıkları StackExchange.Redis istemcisi tarafından sağlanan gibi sslHostyapılandırma seçeneklerini içerir. Bu seçenek, sertifika doğrulaması için kullanılan ana bilgisayar adını geçersiz kılmanızı sağlar. Örneğin:

10.128.2.84:6380,password=xxxxxxxxxxxxxxxxxxxx,ssl=True,abortConnect=False;sslHost=[mycachename].redis.cache.windows.net

Sanal ağları standart veya temel önbellekle kullanabilir miyim?

Sanal ağlar yalnızca Premium katmanlı önbelleklerle kullanılabilir.

Redis için Azure Cache örneği oluşturma işlemi neden bazı alt ağlarda başarısız oluyor, diğer alt ağlarda başarısız oluyor?

Sanal ağa bir Redis için Azure Cache örneği dağıtıyorsanız, önbellek başka kaynak türü içermeyen ayrılmış bir alt ağda olmalıdır. Redis için Azure Cache örneğini diğer kaynakları içeren bir Resource Manager sanal ağ alt ağına dağıtma girişiminde bulunulsa---Such as Azure Uygulaması lication Gateway örnekleri ve Giden NAT--- dağıtım genellikle başarısız olur. Yeni bir Redis için Azure Cache örneği oluşturmadan önce diğer türlerdeki mevcut kaynakları silin.

Ayrıca alt ağda yeterli IP adresine sahip olmanız gerekir.

Alt ağ adres alanı gereksinimleri nelerdir?

Azure her alt ağ içinde belirli IP adreslerini ayırır ve bu adresler kullanılamaz. Alt ağların ilk ve son IP adresleri protokol uyumluluğu için ayrılırken, üç adres de Azure hizmetleri için kullanılır. Daha fazla bilgi için bkz. Bu alt ağlarda IP adreslerini kullanmayla ilgili kısıtlamalar var mı?

Azure sanal ağ altyapısı tarafından kullanılan IP adreslerine ek olarak, alt ağdaki her Redis için Azure Cache örneği küme parçası başına iki IP adresi ve varsa ek çoğaltmalar için IP adresleri kullanır. Yük dengeleyici için bir IP adresi daha kullanılır. Kümelenmemiş bir önbelleğin tek bir parçaya sahip olduğu kabul edilir.

Eşlenmiş bir sanal ağdan önbelleğime bağlanabilir miyim?

Sanal ağlar aynı bölgedeyse, sanal ağ eşlemesi veya VPN Gateway sanal ağdan sanal ağa bağlantı kullanarak bunları bağlayabilirsiniz.

Eşlenen Azure sanal ağları farklı bölgelerdeyse: 1. bölgedeki bir istemci VM, temel yük dengeleyicilerle ilgili bir kısıtlama nedeniyle 2. bölgedeki önbelleğe yük dengeli IP adresi üzerinden erişemez. Diğer bir ifadeyle, şu anda yalnızca kullanılabilirlik alanlarıyla oluşturulmuş bir önbellek olan standart yük dengeleyiciye sahip bir önbellek olmadığı sürece.

Sanal ağ eşleme kısıtlamaları hakkında daha fazla bilgi için bkz. Sanal Ağ - Eşleme - Gereksinimler ve kısıtlamalar. Bir çözüm, sanal ağ eşlemesi yerine VPN Gateway sanal ağdan sanal ağa bağlantı kullanmaktır.

Bir önbellek sanal ağda barındırıldığında tüm önbellek özellikleri çalışır mı?

Önbelleğiniz bir sanal ağın parçası olduğunda, önbelleğe yalnızca sanal ağdaki istemciler erişebilir. Sonuç olarak, aşağıdaki önbellek yönetimi özellikleri şu anda çalışmaz:

- Redis Konsolu: Redis Konsolu yerel tarayıcınızda çalıştığından---uysal olarak sanal ağa bağlı olmayan bir geliştirici makinesinde çalıştırıldığından--- önbelleğinize bağlanamazsınız.

Azure Lighthouse'un etkinleştirildiği bir önbellekte sanal ağ ekleme desteklenir mi?

Hayır, aboneliğinizde Azure Lighthouse etkinleştirildiyse Redis için Azure Cache örneğinde sanal ağ ekleme özelliğini kullanamazsınız. Bunun yerine özel bağlantıları kullanın.

ExpressRoute'u Redis için Azure Cache ile kullanma

Müşteriler bir Azure ExpressRoute bağlantı hattını sanal ağ altyapılarına bağlayabilir. Bu şekilde şirket içi ağlarını Azure'a genişletirler.

Varsayılan olarak, yeni oluşturulan bir ExpressRoute bağlantı hattı, sanal ağda zorlamalı tünel (varsayılan bir yolun tanıtımı, 0.0.0.0/0) kullanmaz. Sonuç olarak, doğrudan sanal ağdan giden İnternet bağlantısına izin verilir. İstemci uygulamaları, Redis için Azure Cache örneği içeren diğer Azure uç noktalarına bağlanabilir.

Yaygın bir müşteri yapılandırması, giden İnternet trafiğini şirket içi akışa zorlayan zorlamalı tünel (varsayılan bir yol tanıtma) kullanmaktır. Bu trafik akışı, giden trafik daha sonra şirket içinde engellenirse Redis için Azure Cache ile bağlantıyı keserek Redis için Azure Cache örneğin bağımlılıklarıyla iletişim kuramamasına neden olur.

Çözüm, Redis için Azure Cache örneğini içeren alt ağda bir veya daha fazla kullanıcı tanımlı yol (UDR) tanımlamaktır. UDR, varsayılan yol yerine alt ağa özgü yolları tanımlar.

Mümkünse aşağıdaki yapılandırmayı kullanın:

- ExpressRoute yapılandırması 0.0.0.0/0'ı tanıtarak varsayılan olarak şirket içi tüm giden trafiğe zorlamalı tüneller oluşturur.

- Redis için Azure Cache örneğini içeren alt ağa uygulanan UDR, genel İnternet'e giden TCP/IP trafiği için bir çalışma yolu ile 0.0.0.0/0'ı tanımlar. Örneğin, sonraki atlama türünü İnternet'e ayarlar.

Bu adımların birleştirilmiş etkisi, alt ağ düzeyinde UDR'nin ExpressRoute zorlamalı tünelden öncelikli olması ve Redis için Azure Cache örneğinden giden İnternet erişimi sağlamasıdır.

ExpressRoute kullanarak şirket içi bir uygulamadan Redis için Azure Cache örneğine Bağlan, performans nedeniyle tipik bir kullanım senaryosu değildir. En iyi performans için Redis için Azure Cache istemcilerin Redis için Azure Cache örneğiyle aynı bölgede olması gerekir.

Önemli

Bir UDR'de tanımlanan yolların ExpressRoute yapılandırması tarafından tanıtılan tüm yollardan öncelikli olacak kadar özel olması gerekir . Aşağıdaki örnek geniş 0.0.0.0/0 adres aralığını kullanır ve bu nedenle, daha belirli adres aralıkları kullanan yol tanıtımları yanlışlıkla geçersiz kılınabilir.

Uyarı

Redis için Azure Cache, ortak eşleme yolundan özel eşleme yoluna giden yolları yanlış bir şekilde çapraz tanıtan ExpressRoute yapılandırmalarında desteklenmez. Genel eşleme yapılandırılmış ExpressRoute yapılandırmaları, büyük bir Microsoft Azure IP adresi aralığı kümesi için Microsoft'tan yol tanıtımları alır. Bu adres aralıkları özel eşleme yolunda yanlış bir şekilde çapraz tanıtılıyorsa, sonuç olarak Redis için Azure Cache örneğin alt ağından giden tüm ağ paketlerinin müşterinin şirket içi ağ altyapısına yanlış şekilde zorlamalı tünel oluşturması gerekir. Bu ağ akışı Redis için Azure Cache keser. Bu sorunun çözümü, genel eşleme yolundan özel eşleme yoluna çapraz reklam yollarını durdurmaktır.

UDR'ler hakkında arka plan bilgileri Sanal ağ trafiği yönlendirmesi bölümünde sağlanır.

ExpressRoute hakkında daha fazla bilgi için bkz . ExpressRoute teknik genel bakış.

İlgili içerik

Redis için Azure Cache özellikleri hakkında daha fazla bilgi edinin.