将应用与 Microsoft Entra ID 集成的五个步骤

了解如何将应用程序与 Microsoft Entra ID(一种基于云的标识和访问管理 (IAM) 服务)相集成。 组织可以使用 Microsoft Entra ID 进行安全的身份验证和授权,以便客户、合作伙伴和员工可以访问应用程序。

在 Microsoft Entra ID 中,可以使用条件访问、Microsoft Entra 多重身份验证、单一登录 (SSO) 和应用程序预配等功能,来使标识和访问管理变得更易于管理且更安全。

了解详细信息:

如果你的公司有 Microsoft 365 订阅,则你可能已在使用 Microsoft Entra ID。 但是,可以对应用程序使用 Microsoft Entra ID。 如果你要集中进行应用程序管理,可以将标识管理功能、工具和策略用于应用组合。 这样做的好处是可以通过一个统一的解决方案来提高安全性、降低成本、提高生产力并满足合规要求。 此外,还可以远程访问本地应用。

了解详细信息:

新应用程序的 Microsoft Entra ID

如果你的企业购买了新应用程序,请将其添加到 Microsoft Entra 租户。 制定有关将新应用添加到 Microsoft Entra ID 的公司策略。

请参阅:快速入门:添加企业应用程序

Microsoft Entra ID 提供了一个集成应用程序库以方便入门。 将库应用添加到 Microsoft Entra 组织(参阅上一链接),并学习有关集成服务型软件 (SaaS) 的教程。

请参阅:有关使用 Microsoft Entra ID 集成 SaaS 应用程序的教程

集成教程

使用以下教程了解如何将常用工具与 Microsoft Entra 单一登录 (SSO) 相集成。

- 教程:Microsoft Entra SSO 与 ServiceNow 的集成

- 教程:Microsoft Entra SSO 与 Workday 的集成

- 教程:Microsoft Entra SSO 与 Salesforce 的集成

- 教程:Microsoft Entra SSO 与 AWS Single-Account Access 的集成

- 教程:Microsoft Entra SSO 与 Slack 的集成

库中未包含的应用

你可以集成未出现在库中的应用程序,包括你的组织中的应用程序,或供应商的第三方应用程序。 请提交请求以在库中发布你的应用。 若要了解如何集成内部开发的应用,请参阅集成开发人员构建的应用。

了解详细信息:

确定应用程序的用途并指定集成优先级

发现员工使用的应用程序,并指定将应用与 Microsoft Entra ID 集成的工作优先级。 使用 Microsoft Defender for Cloud Apps Cloud Discovery 工具来发现和管理不由你的 IT 团队管理的应用。 Microsoft Defender for Endpoint(以前称为 Microsoft Defender 高级威胁防护)简化并扩展了发现过程。

了解详细信息:

此外,可以使用 Azure 门户中的 Active Directory 联合身份验证服务 (AD FS) 来发现组织中的 AD FS 应用。 发现已登录到应用的唯一用户,并查看有关集成兼容性的信息。

请参阅:查看应用程序活动报告

应用程序迁移

在环境中发现应用后,指定要迁移和集成的应用的优先级。 考虑以下参数:

- 最常使用的应用

- 风险最大的应用

- 要停用(因此不需要迁移)的应用

- 保留在本地的应用

请参阅:用于将应用程序迁移到 Microsoft Entra ID 的资源

集成应用和标识提供者

在发现期间,IT 团队可能未跟踪某些应用程序,这可能会造成漏洞。 某些应用程序使用替代的标识解决方案,包括 AD FS 或其他标识提供者 (IdP)。 建议整合标识和访问管理。 优势包括:

- 降低本地用户设置、身份验证和 IdP 许可费用

- 通过简化的标识和访问管理过程来降低管理开销

- 在“我的应用”门户中启用应用程序的单一登录 (SSO) 访问

- 请参阅:在“我的应用”门户中创建集合

- 使用标识保护和条件访问来提高应用中数据的使用率,并将优势扩展到最近添加的应用

应用所有者意识

为了帮助管理应用与 Microsoft Entra ID 的集成,请使用以下材料来提高应用程序所有者的意识和兴趣。 使用品牌修改材料。

可以下载:

- Zip 文件:可编辑的 Microsoft Entra 应用集成单页材料

- Microsoft PowerPoint 演示文稿:Microsoft Entra 应用程序集成指南

Active Directory 联合身份验证服务

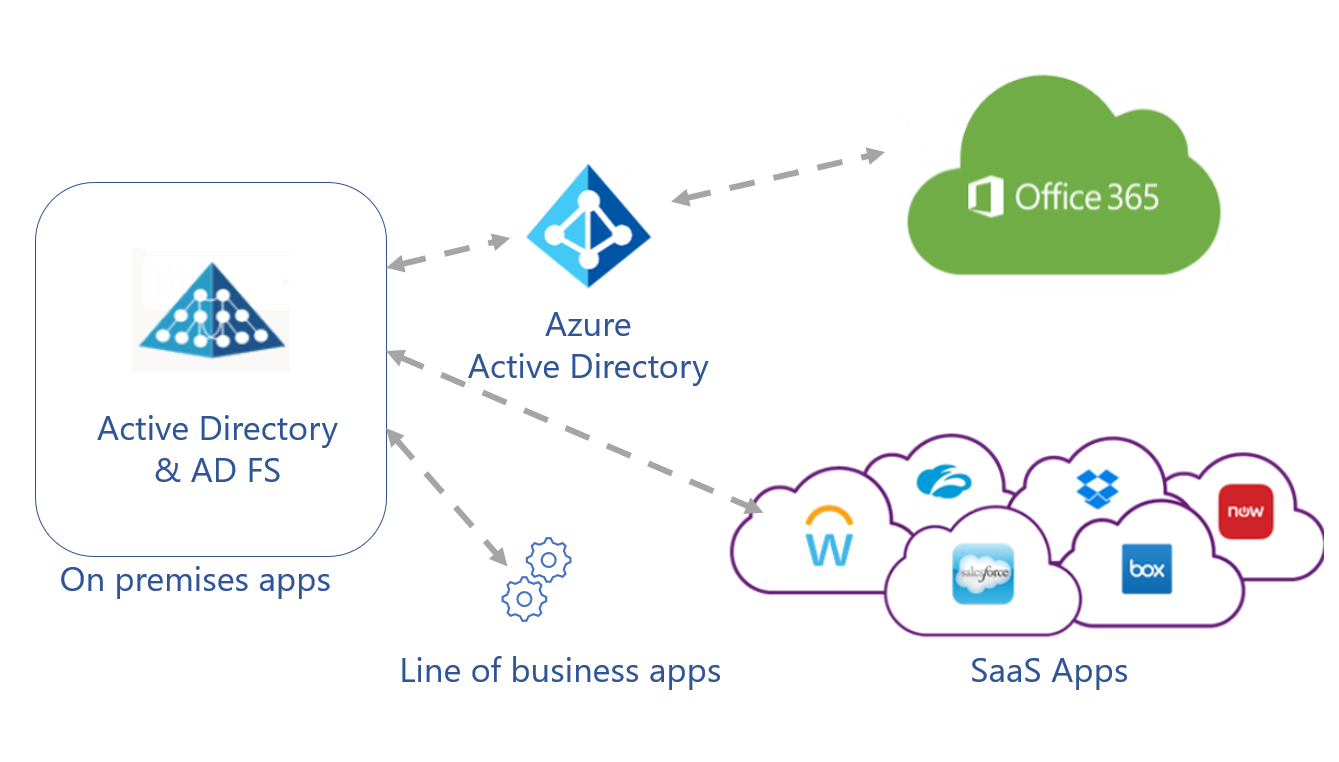

评估在 SaaS 应用、业务线 (LOB) 应用以及 Microsoft 365 和 Microsoft Entra 应用中使用 AD FS 进行身份验证的好处。

通过将应用程序身份验证迁移到 Microsoft Entra ID 来改进上图中所示的配置。 使用“我的应用”门户启用应用登录并简化应用程序发现。

了解详细信息:

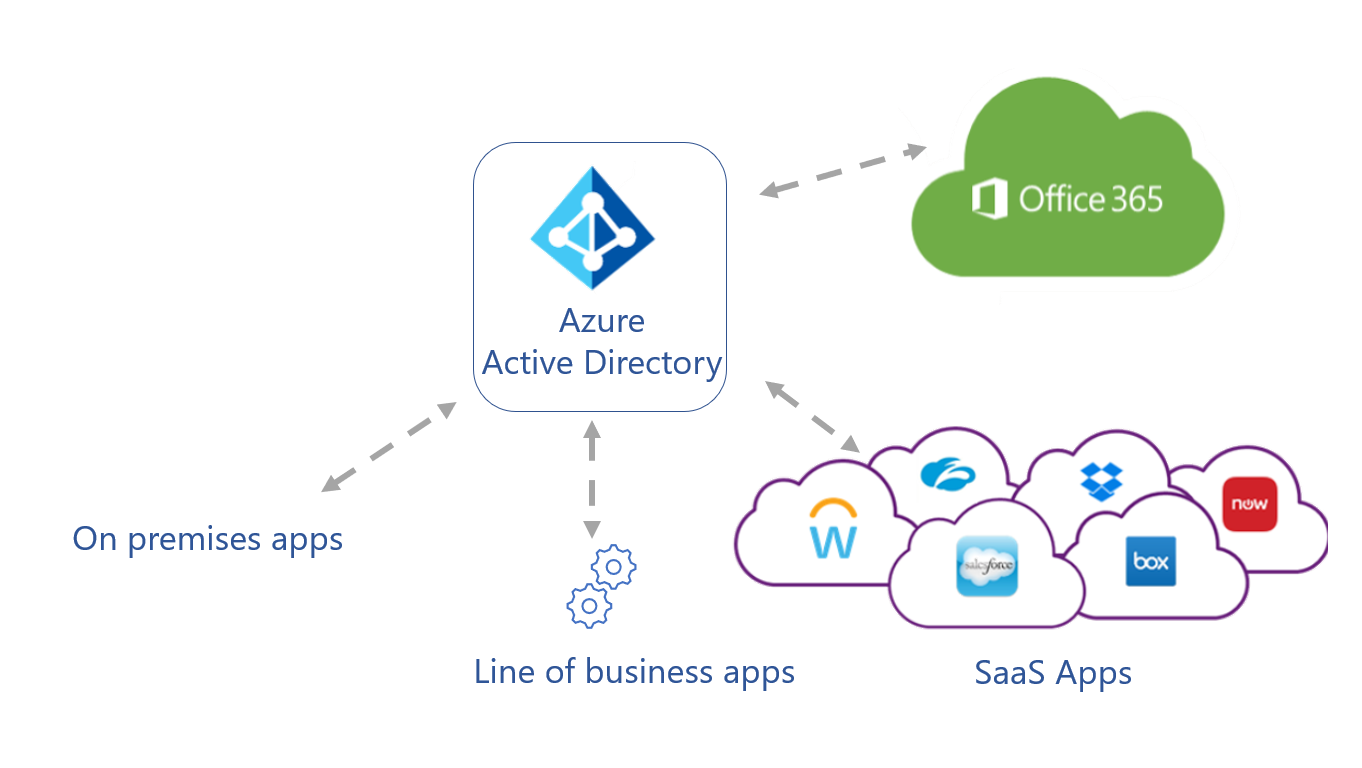

请参阅下图,了解 Microsoft Entra ID 如何简化应用身份验证。

在 Microsoft Entra ID 成为中心 IdP 后,你可以停止使用 AD FS。

可以迁移使用其他基于云的 IdP 的应用。 你的组织可能有多个标识访问管理 (IAM) 解决方案。 迁移到一个 Microsoft Entra 基础结构可以减少对 IAM 许可证的依赖并降低基础结构成本。 如果你已购买含有 Microsoft 365 的 Microsoft Entra ID 许可证,则有可能不必购买其他 IAM 解决方案。

集成本地应用程序

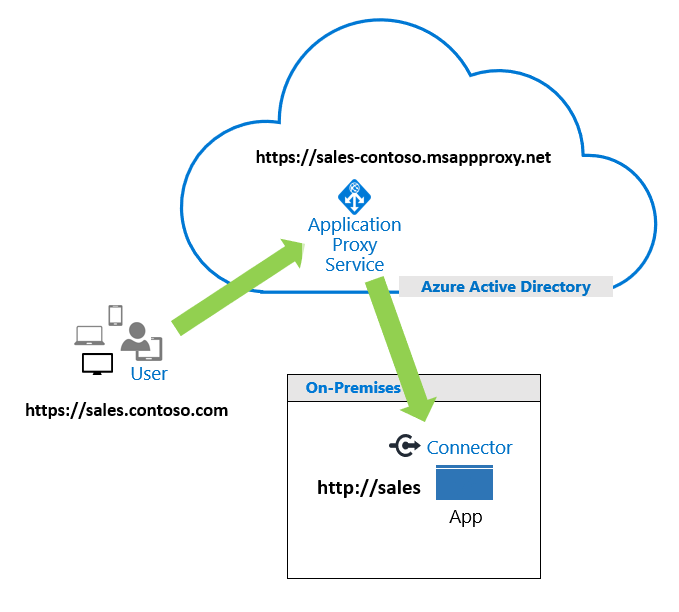

在传统上,应用程序安全性允许在连接到公司网络期间进行访问。 但是,组织往往会授予客户、合作伙伴和/或员工对应用的访问权限,而不管他们位于何处。 Microsoft Entra 中的应用程序代理服务可将本地应用连接到 Microsoft Entra ID,且不需要边缘服务器或更多基础结构。

请参阅:使用 Microsoft Entra 应用程序代理为远程用户发布本地应用

下图演示了应用程序代理服务如何处理用户请求。

请参阅:教程:添加本地应用程序以通过 Microsoft Entra ID 中的应用程序代理进行远程访问

此外,可以将应用程序传送控制器(例如 F5 BIG-IP APM 或 Zscaler Private Access)与 Microsoft Entra ID 相集成。 优势包括可以获得新式身份验证和标识管理、流量管理和安全功能。 我们将这种解决方案称为安全混合访问。

请参阅:安全混合访问:使用 Microsoft Entra ID 保护旧式应用

对于以下服务,我们提供了 Microsoft Entra 集成教程。

- 教程:Microsoft Entra SSO 与 Akamai 的集成

- 教程:Microsoft Entra SSO 与 Citrix ADC Security Assertion Markup Language (SAML) Connector for Microsoft Entra ID(基于 Kerberos 的身份验证)的集成

- 以前称为 Citrix NetScaler

- 将 F5 BIG-IP 与 Microsoft Entra ID 集成

- 教程:将 Zscaler Private Access (ZPA) 与 Microsoft Entra ID 集成

集成开发人员构建的应用

对于开发人员的应用,可以使用 Microsoft 标识平台进行身份验证和授权。 集成应用程序的注册和管理方式与解决方案组合中的其他应用一样。

了解详细信息:

开发人员可将该平台用于内部和面向客户的应用。 例如,使用 Microsoft 身份验证库 (MSAL) 可以启用多重身份验证和安全性来访问应用。

了解详细信息: