你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

在 Azure 开发测试实验室中使用客户管理的密钥加密磁盘

服务器端加密 (SSE) 可保护数据,并帮助实现组织安全性和符合性承诺。 将 Azure 中的托管磁盘(OS 磁盘和数据磁盘)上存储的数据保存到云时,SSE 在默认情况下会自动对这些数据进行静态加密。 详细了解 Azure 上的磁盘加密。

在开发测试实验室中,作为实验室的一部分创建的所有 OS 磁盘和数据磁盘都使用平台管理的密钥进行加密。 但是,作为实验室所有者,你可以选择使用自己的密钥来加密实验室虚拟机磁盘。 如果你选择使用自己的密钥来管理加密,可以指定一个客户管理的密钥,用于加密实验室磁盘中的数据。 若要详细了解采用客户管理的密钥的服务器端加密 (SSE) 以及其他托管磁盘加密类型,请参阅客户管理的密钥。 另请参阅使用客户管理的密钥时的限制。

注意

- 此设置应用于实验室中新创建的磁盘。 如果你选择在某个时间点更改磁盘加密集,则实验室中较早的磁盘将继续使用以前的磁盘加密集进行加密。

以下部分介绍了实验室所有者如何使用客户管理的密钥设置加密。

先决条件

如果没有磁盘加密集,请按照设置 Key Vault 和磁盘加密集一文的要求操作。 请注意磁盘加密集的以下要求:

- 磁盘加密集需要与实验室位于同一区域和订阅中。

- 请确保你(实验室所有者)至少对将用于加密实验室磁盘的磁盘加密集具有“读者级别访问权限”。

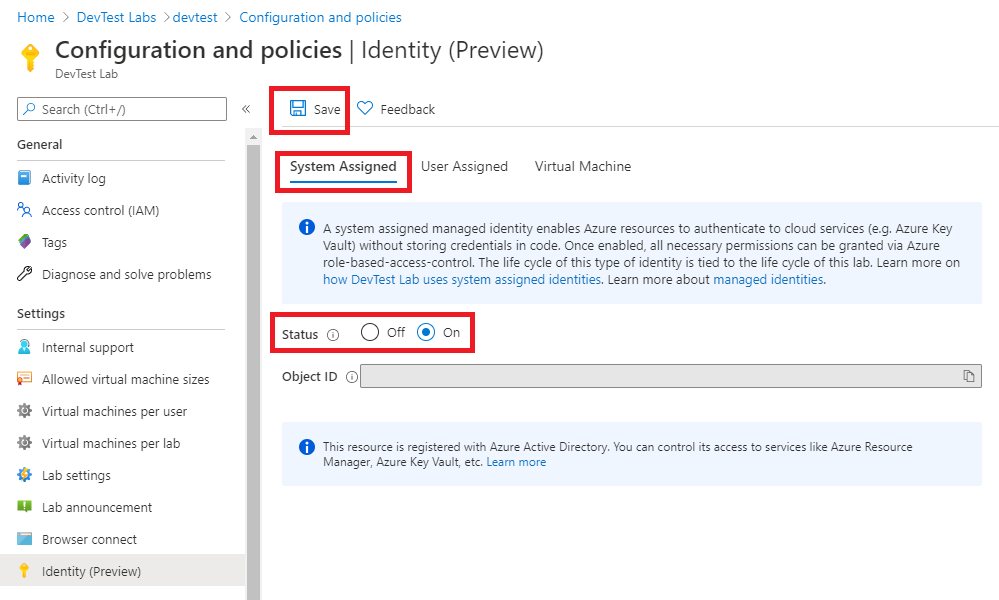

对于在 2020 年 8 月 1 日之前创建的实验室,实验室所有者需要确保启用实验室系统分配的标识。 为此,实验室所有者可以转到其实验室,单击“配置和策略”,接着单击“标识(预览版)”边栏选项卡,将系统分配的标识的“状态”更改为“启用”,然后单击“保存”。 对于在 2020 年 8 月 1 日之后创建的新实验室,将默认启用实验室的系统分配的标识。

为了使实验室能够处理所有实验室磁盘的加密,实验室所有者需要在磁盘加密集上显式授予实验室的系统分配标识读者角色,并在基础 Azure 订阅上显式授予虚拟机参与者角色。 实验室所有者可以通过完成以下步骤来执行此操作:

确保你是 Azure 订阅级别的“用户访问管理员”角色的成员,以便你可以管理用户对 Azure 资源的访问。

在“磁盘加密集”页上,至少将读取者角色分配给要为其使用磁盘加密集的实验室名称。

有关详细步骤,请参阅使用 Azure 门户分配 Azure 角色。

导航到 Azure 门户中的“订阅”页。

将虚拟机参与者角色分配给实验室名称(实验室的系统分配的标识)。

使用客户管理的密钥加密实验室 OS 磁盘

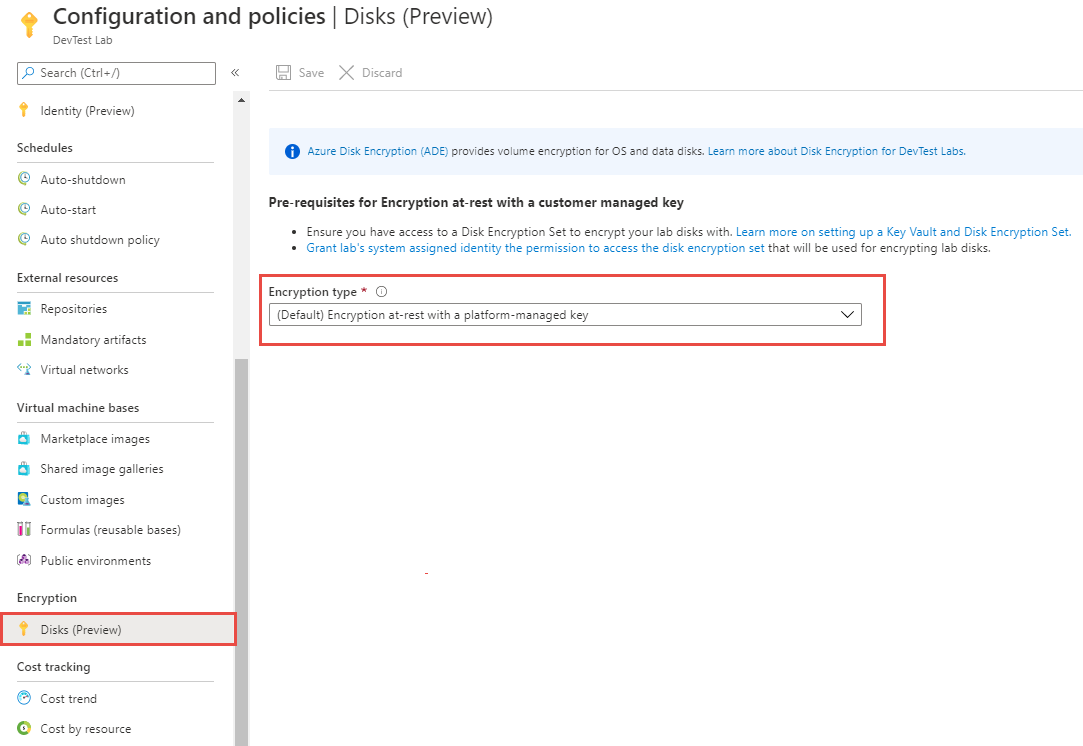

在 Azure 门户中的实验室主页上,选择左侧菜单中的“配置和策略”。

在“配置和策略”页上,选择“加密”部分的“磁盘(预览版)”。 默认情况下,“加密类型”设置为“使用平台管理的密钥进行静态加密”。

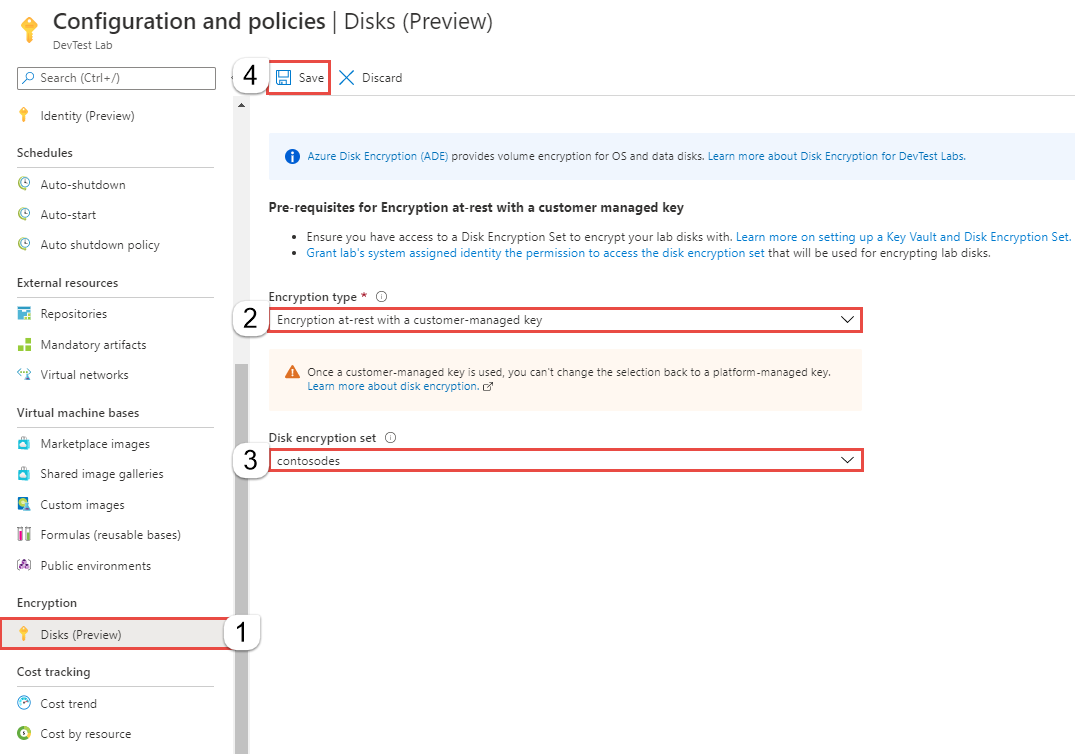

对于“加密类型”,请从下拉列表中选择“使用客户管理的密钥进行静态加密”。

对于“磁盘加密集”,请选择之前创建的磁盘加密集。 它与实验室的系统分配标识可访问的磁盘加密集相同。

在工具栏上选择“保存”。

在包含以下文本的消息框上选择“确定”:此设置将应用于实验室中新创建的计算机。旧 OS 磁盘仍将使用旧磁盘加密集保持加密。

配置完成后,将使用通过磁盘加密集提供的客户管理的密钥来加密实验室磁盘。

如何验证磁盘是否被加密

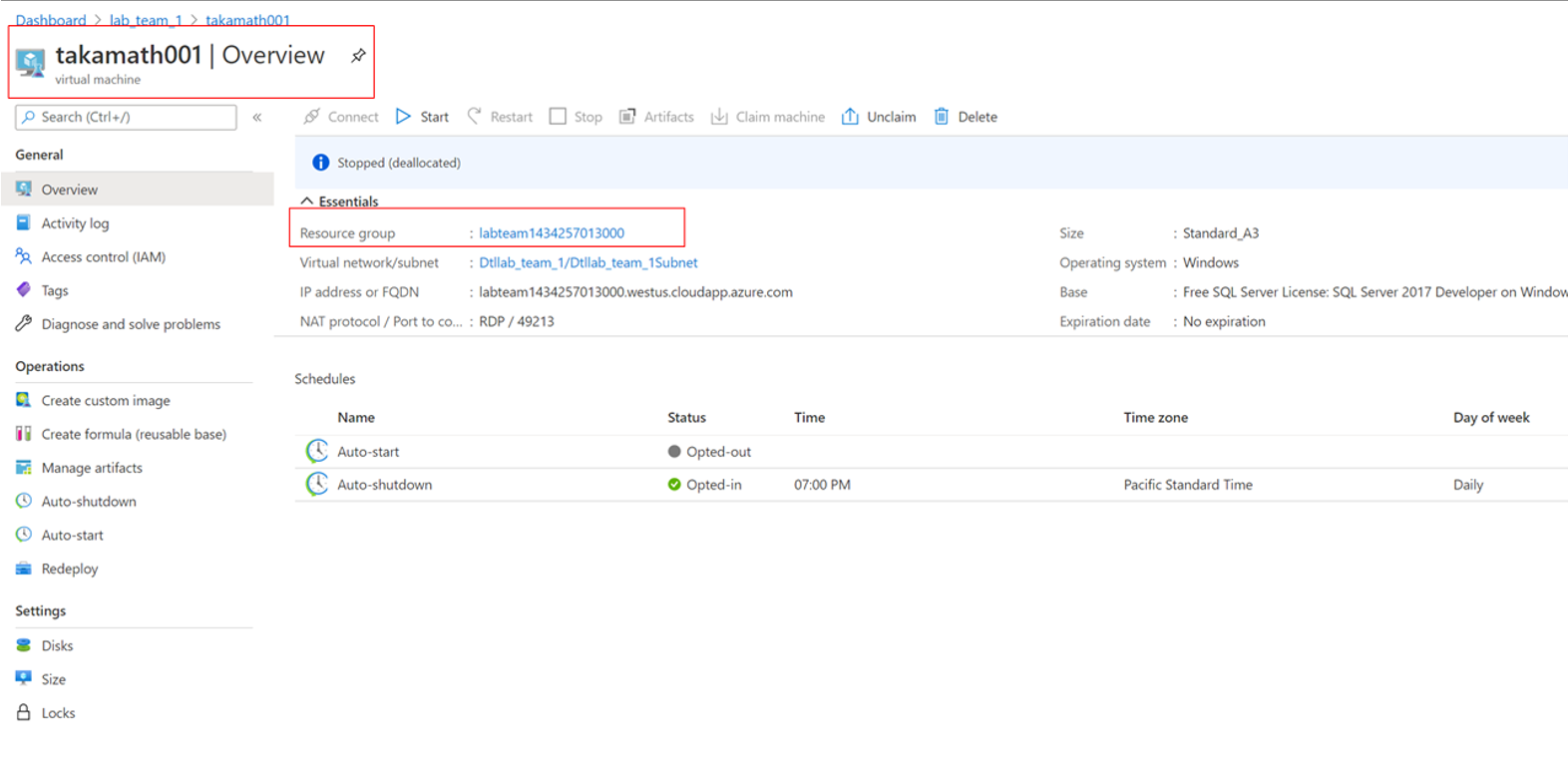

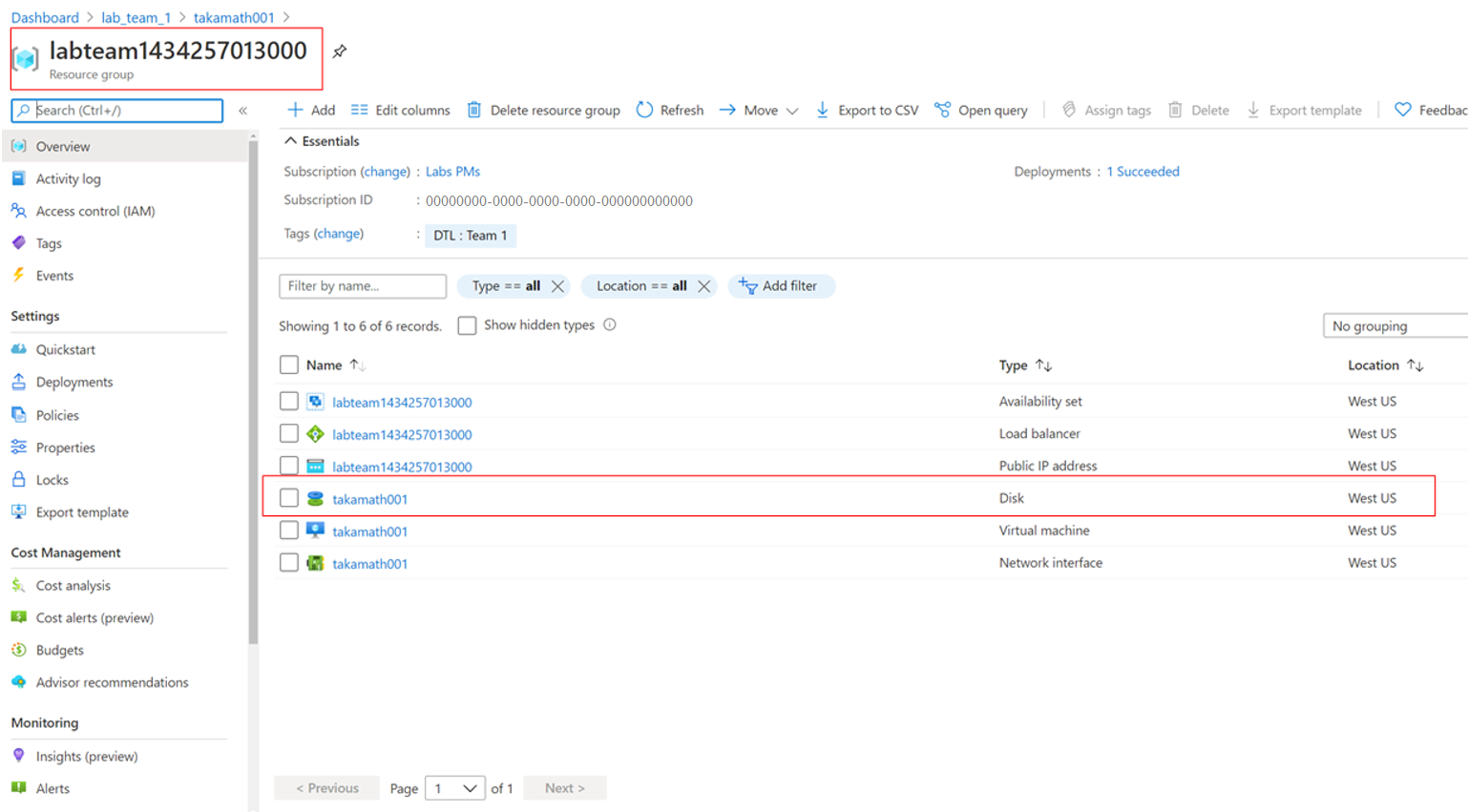

转到一个实验室虚拟机,该虚拟机是在实验室中启用通过客户管理的密钥进行磁盘加密的功能后创建的。

单击 VM 的资源组,然后单击 OS 磁盘。

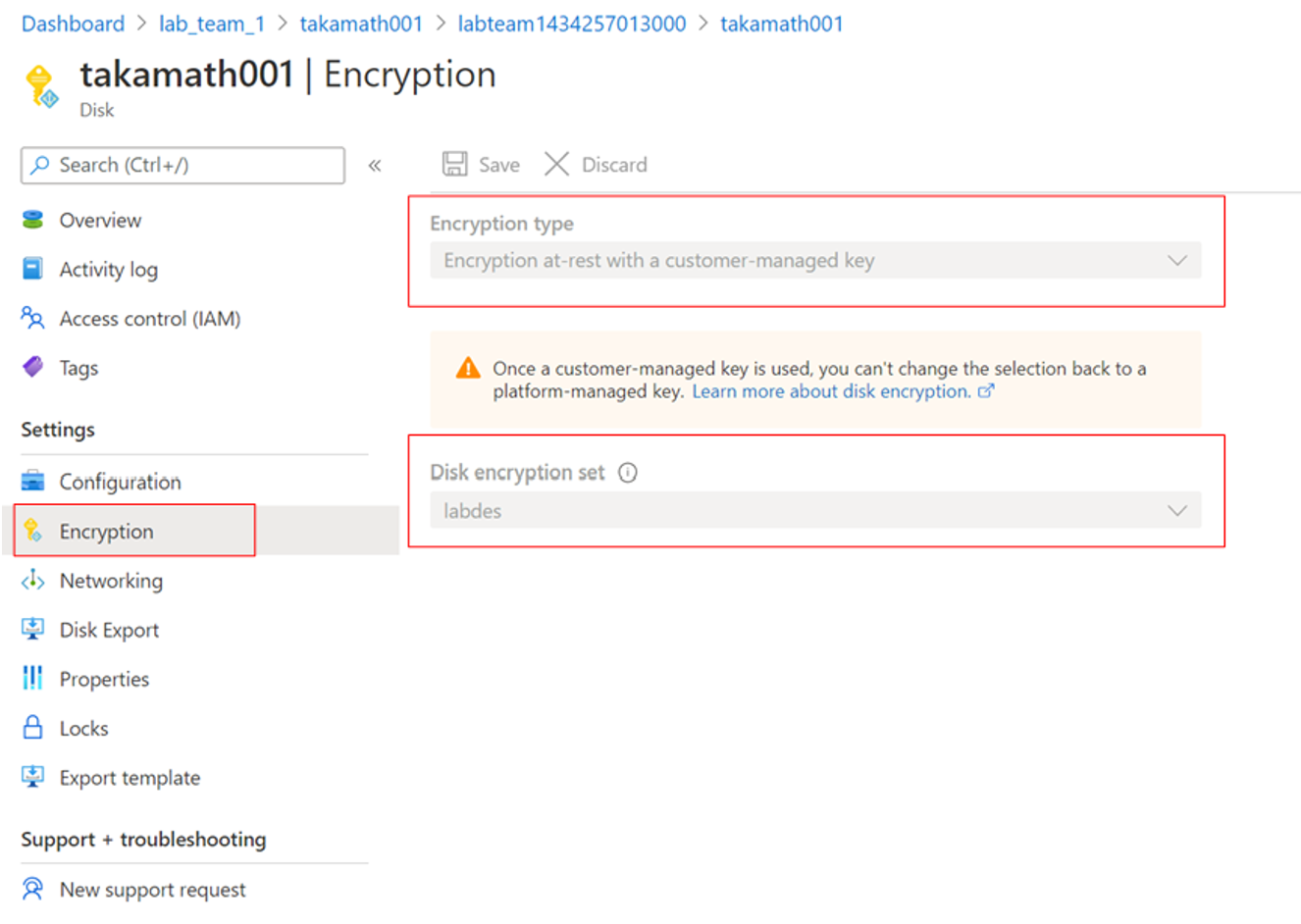

转到“加密”,验证是否已通过所选磁盘加密集将加密设置为客户管理的密钥。

后续步骤

请参阅以下文章:

反馈

即将发布:在整个 2024 年,我们将逐步淘汰作为内容反馈机制的“GitHub 问题”,并将其取代为新的反馈系统。 有关详细信息,请参阅:https://aka.ms/ContentUserFeedback。

提交和查看相关反馈