Defender for Cloud Apps 如何帮助保护 Google Workspace 环境

作为云文件存储和协作工具,Google Workspace 使用户能够以简化和高效的方式在组织和合作伙伴之间共享文档。 使用 Google Workspace 不仅会在内部暴露敏感数据,还会暴露给外部协作者,甚至更糟糕的是,通过共享链接公开这些数据。 此类事件可能是由恶意行为者或不知情的员工造成的。 Google Workspace 还提供大型第三方应用生态系统,以帮助提高工作效率。 使用这些应用可能会使组织暴露于恶意应用,或使用权限过大的应用的风险。

将 Google Workspace 连接到 Defender for Cloud Apps 可以让你更好地了解用户的活动,使用基于机器学习的异常情况检测、信息保护检测(例如检测外部信息共享)并启用自动修复控制,以提供威胁检测。

主要威胁

- 帐户被盗用和内部威胁

- 数据泄露

- 安全意识不足

- 恶意第三方应用和 Google 加载项

- 恶意软件

- 勒索软件

- 非管理的自带设备办公 (BYOD)

Defender for Cloud Apps 如何保护你的环境

- 检测云威胁、帐户被盗用和恶意内部人员

- 发现、分类、标记和保护存储在云中的受监管敏感数据

- 发现和管理有权访问环境的 OAuth 应用

- 对云中存储的数据强制执行 DLP 和合规性策略

- 限制共享数据的暴露并强制执行协作策略

- 使用活动审核线索进行取证调查

SaaS 安全状况管理

连接 Google Workspace 自动获取 Microsoft 安全功能分数中的安全建议。 在“安全功能分数”中,选择“建议”操作,然后按 Product = Google Workspace 进行筛选。

Google Workspace 支持启用 MFA 强制实施的安全建议。

有关详细信息,请参阅:

使用内置策略和策略模板控制 Google Workspace

可以使用以下内置策略模板来检测潜在威胁并向你发出通知:

| 类型 | 名称 |

|---|---|

| 内置异常情况检测策略 | 来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 不可能旅行 已离职用户执行的活动(需要 Microsoft Entra ID 作为 IdP) 恶意软件检测 多次失败的登录尝试 异常管理活动 |

| 活动策略模板 | 从风险性 IP 地址登录 |

| 文件策略模板 | 检测与未经授权的域共享的文件 检测与个人电子邮件地址共享的文件 使用 PII/PCI/PHI 检测文件 |

有关创建策略的详细信息,请参阅创建策略。

自动执行治理控制

除了监视潜在威胁之外,你还可以应用并自动执行以下 Google Workspace 治理操作,来修复检测到的威胁:

| 类型 | 操作 |

|---|---|

| 数据管理 | - 应用 Microsoft Purview 信息保护敏感度标签 - 授予对域的读取权限 - 在 Google 云端硬盘中将文件/文件夹设为专用 - 减少对文件/文件夹的公开访问 - 从文件中移除协作者 - 移除 Microsoft Purview 信息保护敏感度标签 - 移除文件/文件夹的外部协作者 - 移除文件编辑器的共享功能 - 移除对文件/文件夹的公开访问 - 要求用户重置 Google 密码 - 向文件所有者发送 DLP 违反摘要 - 将 DLP 违反摘要发送到最后一个文件编辑器 - 转移文件所有权 - 回收站文件 |

| 用户治理 | - 暂停用户 - 发出警报时通知用户(通过 Microsoft Entra ID) - 要求用户再次登录(通过 Microsoft Entra ID) - 暂停用户(通过 Microsoft Entra ID) |

| OAuth 应用治理 | - 撤销 OAuth 应用权限 |

有关修复应用威胁的更多信息,请参阅治理连接的应用。

实时保护 Google Workspace

查看保护外部用户并与之协作以及阻止和防止敏感数据下载到非管理的或有风险的设备的最佳做法。

将 Google Workspace 连接到 Microsoft Defender for Cloud Apps

本部分提供有关使用连接器 API 将 Microsoft Defender for Cloud Apps 连接到现有 Google Workspace 帐户的说明。 通过此连接,可以实现对 Google Workspace 使用的可见性和控制。 有关 Defender for Cloud Apps 如何保护 Google Workspace 的信息,请参阅保护 Google Workspace。

注意

Google Workspace 的文件下载活动不会在 Defender for Cloud Apps 中显示。

配置 Google Workspace

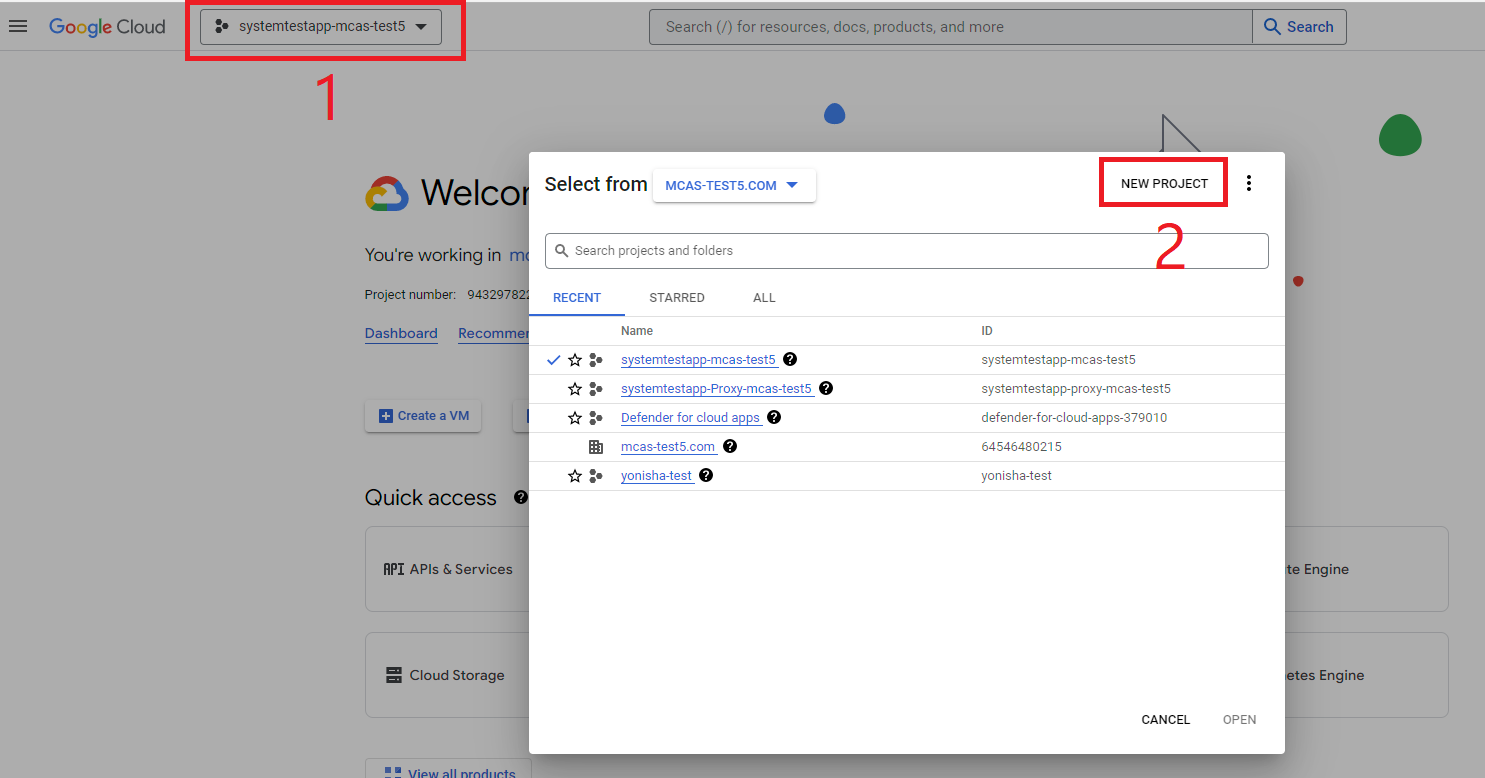

以 Google Workspace 超级管理员的身份登录到 https://console.cloud.google.com。

选择顶部功能区中的项目下拉列表,然后选择“新建项目”,以启动新项目。

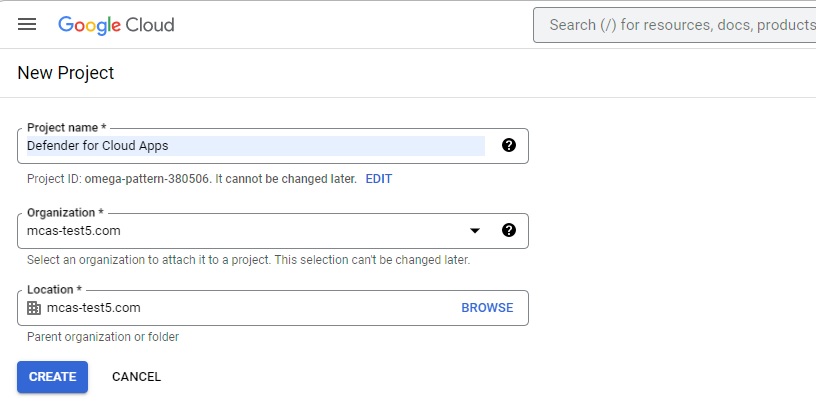

在“新建项目”页面中,按如下所示命名项目:Defender for Cloud Apps,然后选择“创建”。

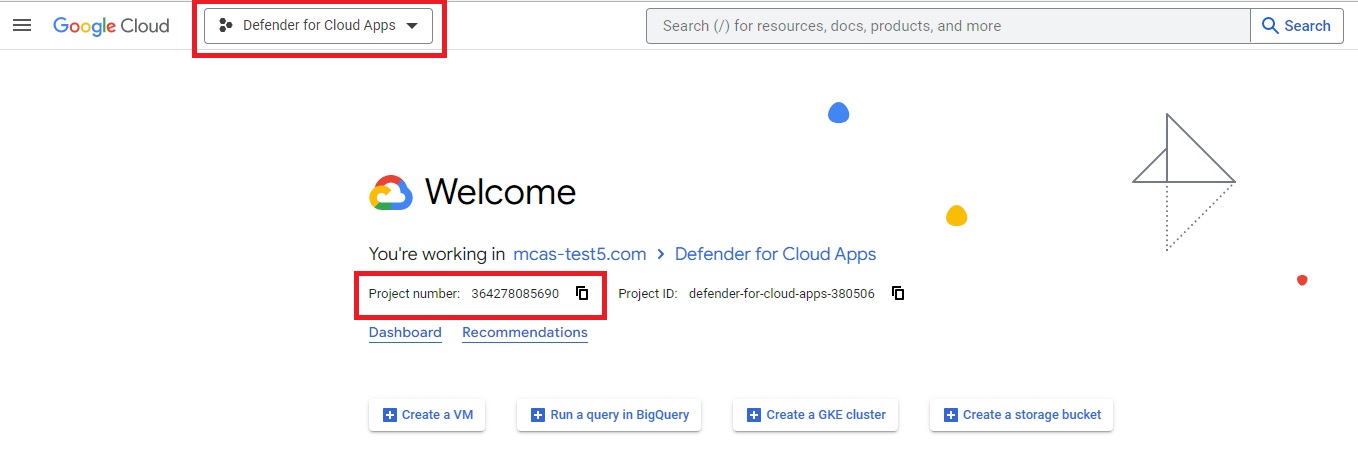

创建项目后,从顶部功能区中选择已创建的项目。 复制项目编号,稍后将需要用到它。

在导航菜单中,转到 API 和服务>库。 启用以下 API(如果 API 未列出,请使用搜索栏):

- 管理员 SDK API

- Google 云端硬盘 API

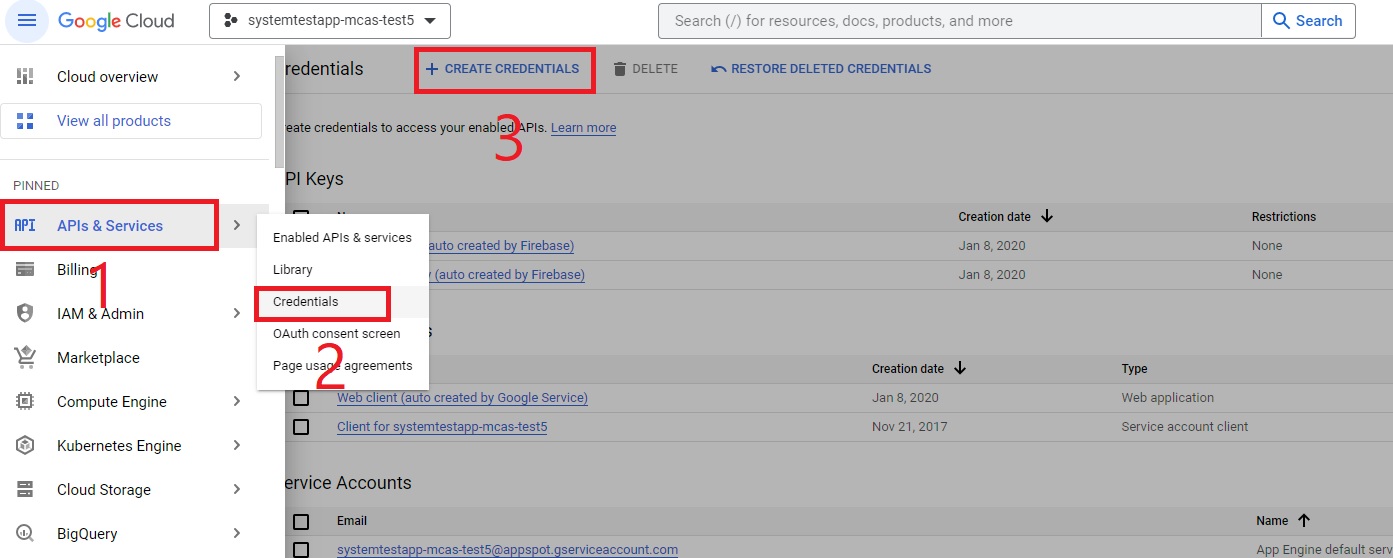

在导航菜单中,转到 API 和服务>凭据并执行以下步骤:

选择“创建凭证”。

选择“服务帐户”。

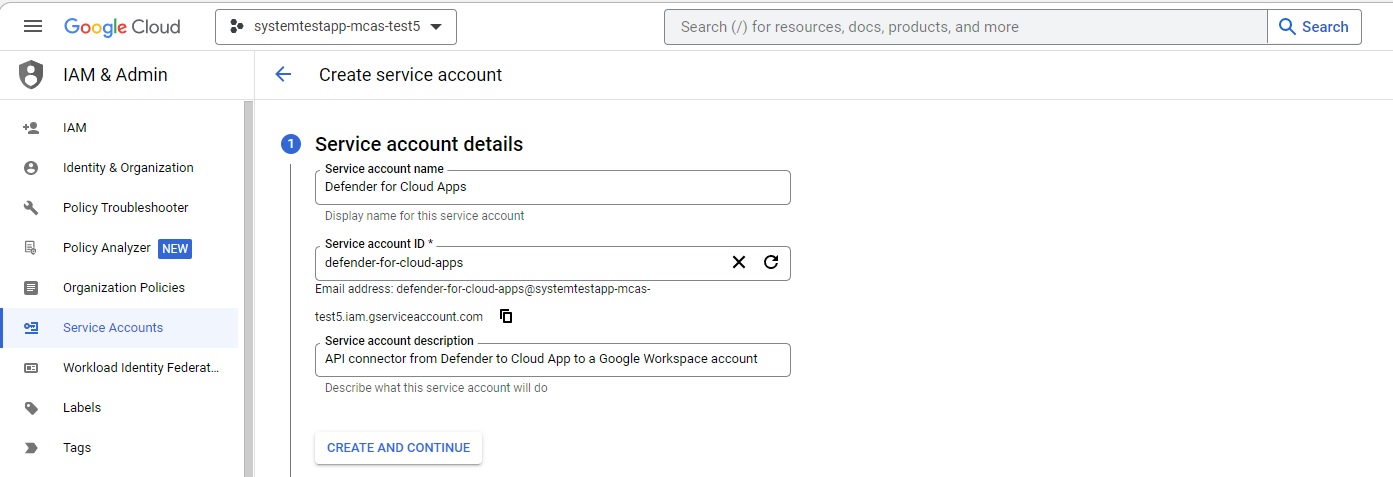

服务帐户详细信息:提供“Defender for Cloud Apps”作为名称,以及“从 Defender for Cloud Apps 到 Google Workspace 帐户的 API 连接器”作为说明。

选择“创建并继续”。

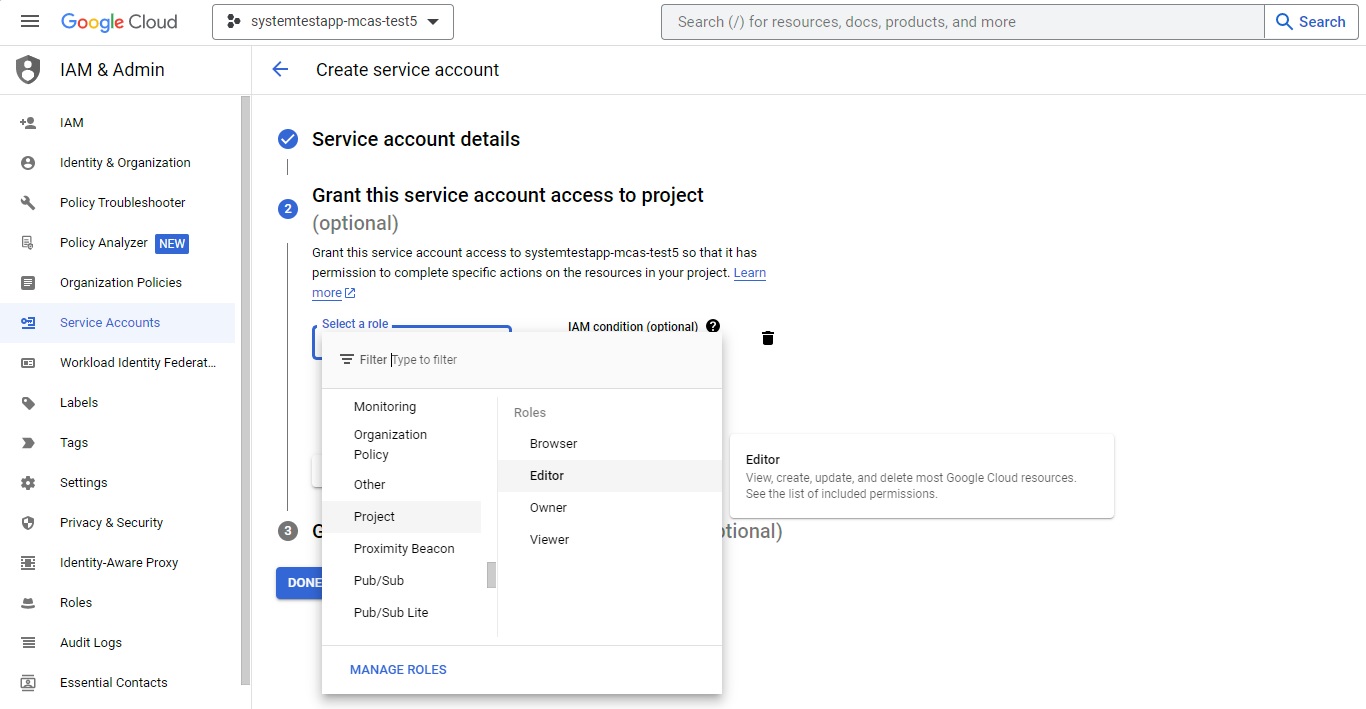

在“授予此服务帐户对项目的访问权限”下,对于“角色”,选择“项目 > 编辑器”,然后选择“完成”。

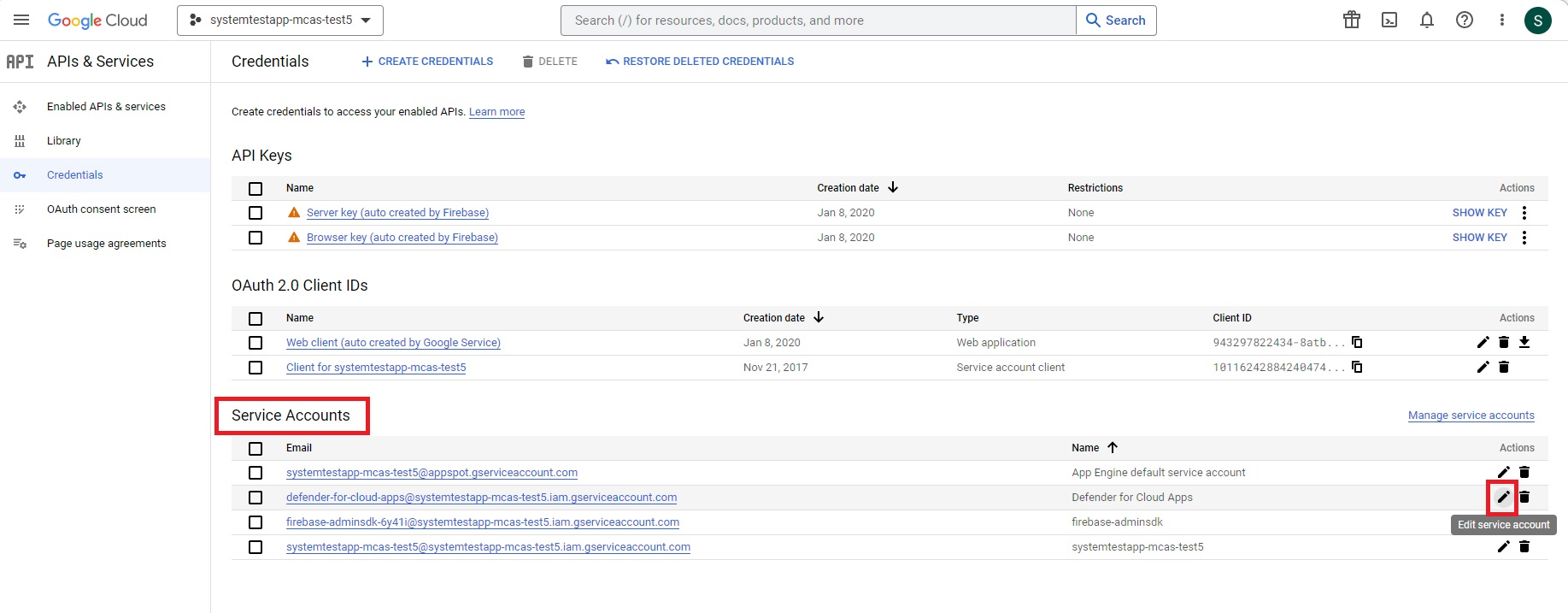

在导航菜单中,返回到 API 和服务>凭据。

在“服务帐户”下,选择铅笔图标来查找和编辑之前创建的服务帐户。

复制电子邮件地址。 稍后需要用到此信息。

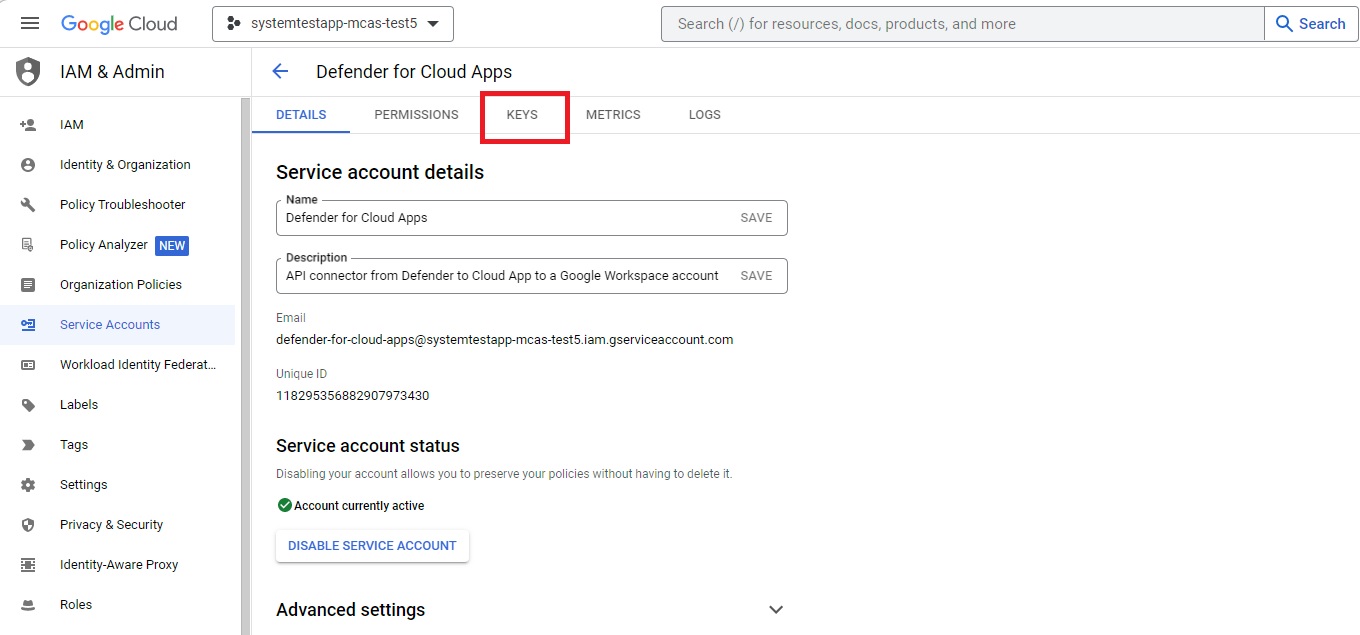

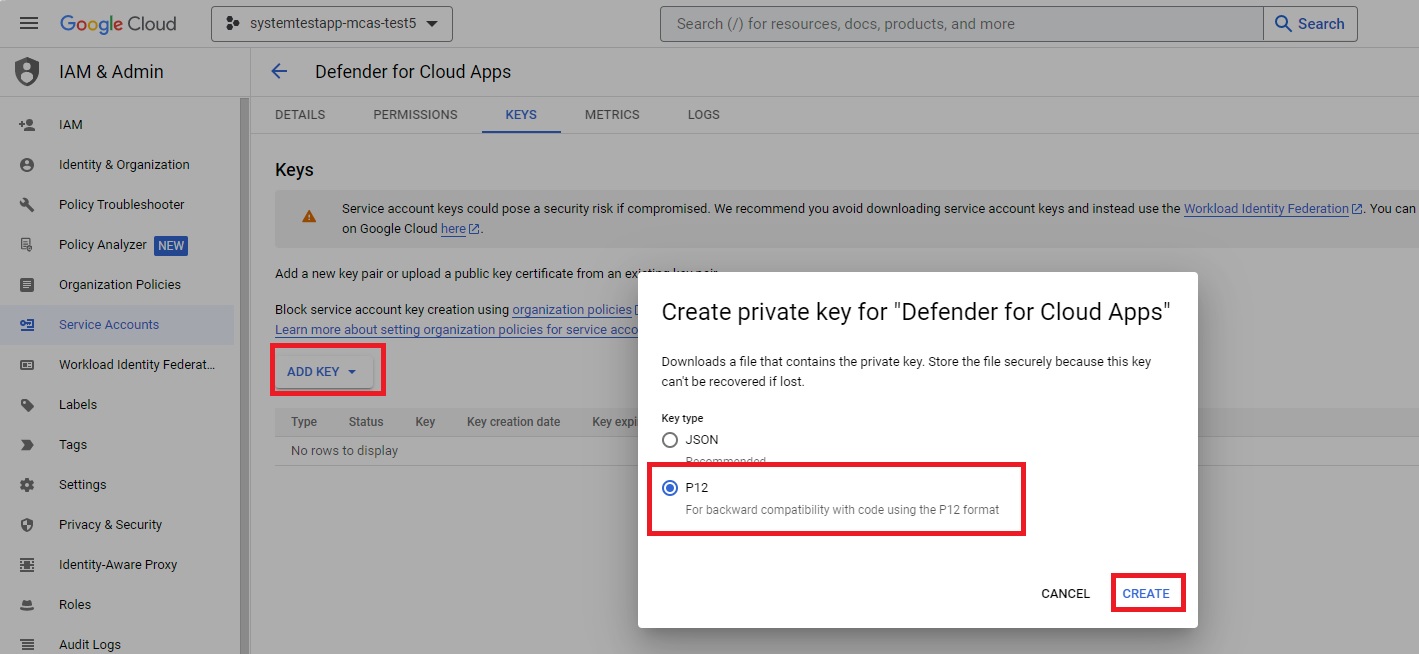

从顶部功能区导航到“密钥”。

在“添加密钥”菜单中,选择“创建新密钥”。

选择“P12”,然后选择“创建”。 保存下载的文件,以及使用该文件所需的密码。

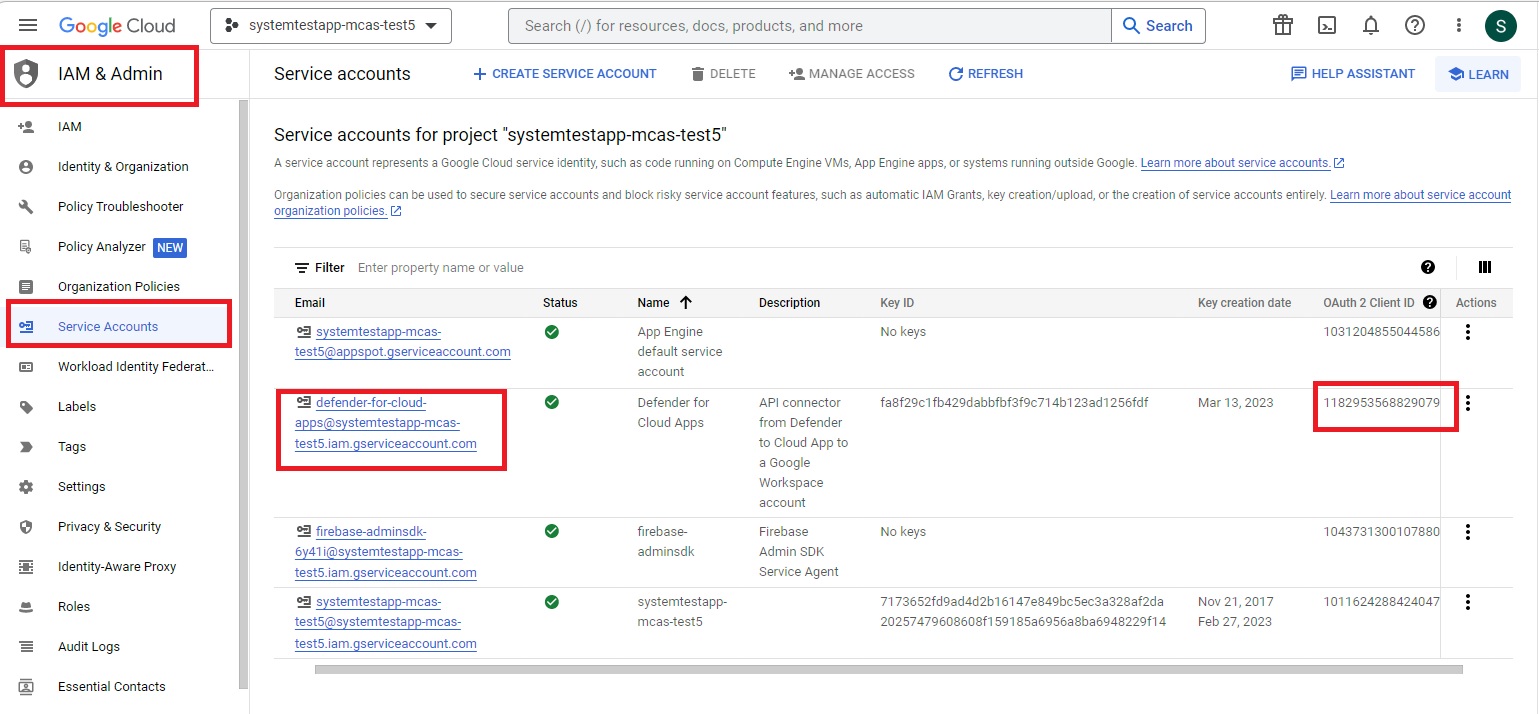

在导航菜单中,转到 IAM 和 管理员>Service 帐户。 复制分配给刚刚创建的服务帐户的客户端 ID - 稍后将需要它。

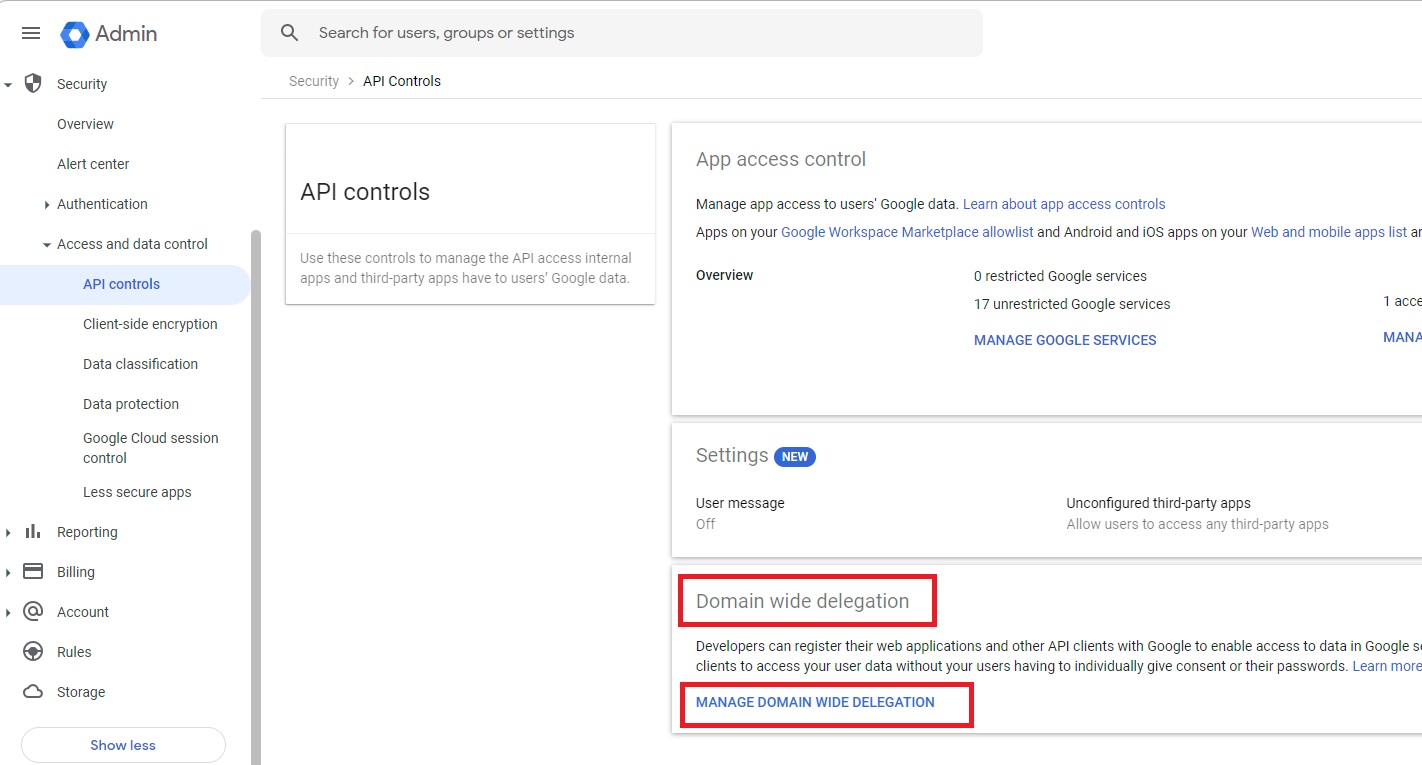

转到 admin.google.com 并在导航菜单中,转到“安全性”>“访问和数据控制”>“API 控制”。 然后执行以下操作:

在“域范围委派”下,选择“管理域范围委派”。

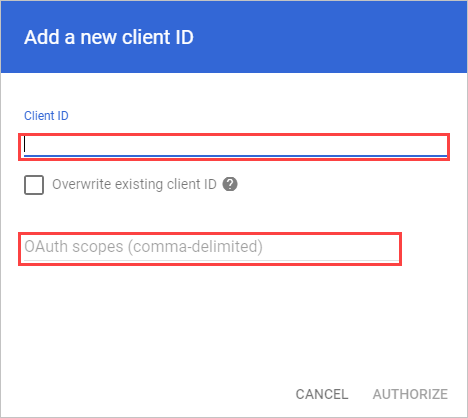

选择“新增”。

在“客户端 ID”框中,输入之前复制的客户端 ID。

在“OAuth 范围”框中,输入以下所需范围的列表(复制文本并将其粘贴到框中):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

选择“授权”。

配置 Defender for Cloud Apps

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。

要提供 Google Workspace 连接详细信息,在“应用连接器”下执行以下操作之一:

对于已连接 GCP 实例的 Google Workspace 组织

- 在连接器的列表中,在 GCP 实例所在行的末尾,选择三个点,然后选择“连接 Google Workspace 实例”。

对于还没有连接 GCP 实例的 Google Workspace 组织

- 在连接的应用页面,选择“+ 连接应用”,然后选择“Google Workspace”。

在“实例名称”窗口,为连接器命名。 然后选择“下一步”。

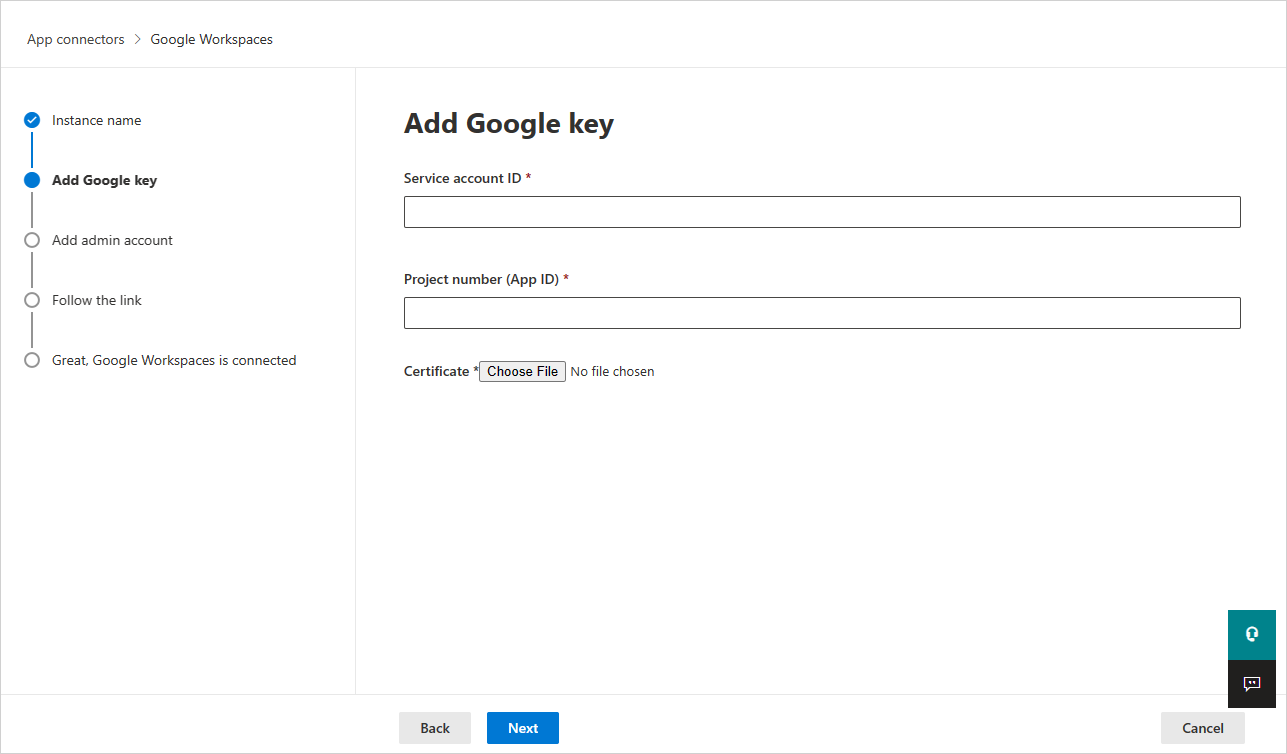

在“添加 Google 密钥”中,填写以下信息:

输入服务帐户 ID,即之前复制的电子邮件地址。

输入之前复制的项目编号(应用 ID)。

上传之前保存的 P12 证书文件。

输入 Google Workspace 管理员的一个管理员帐户电子邮件地址。

如果有 Google Workspace 商业版或企业版帐户,请选中此复选框。 要了解 Defender for Cloud Apps 中适用于 Google Workspace 商业版或企业版的功能,请参阅为应用启用即时可见性、保护和治理操作。

选择“连接 Google Workspaces”。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。 确保连接的应用连接器为已连接状态。

连接 Google Workspace 后,将收到连接前七天内的所有事件。

连接 Google Workspace 后,Defender for Cloud Apps 会执行完全扫描。 根据具体的文件和用户数量,完成完全扫描可能需要一段时间。 若要启用近实时扫描,请将在其中检测到活动的文件移到扫描队列的开头。 例如,经编辑、更新或共享的文件会立即得到扫描。 这不适用于不一定会得到修改的文件。 例如,经查看、预览、打印或导出的文件会在定期扫描期间进行扫描。

SaaS 安全状况管理 (SSPM) 数据(预览版)显示在 Microsoft Defender 门户的“安全功能分数”页面上。 有关详细信息,请参阅适用于 SaaS 应用程序的安全状况管理。

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。