Defender for Cloud 应用如何帮助保护 ServiceNow 环境

作为主要的 CRM 云提供商,ServiceNow 包含了大量有关组织内部客户、内部流程、事件和报表的敏感信息。 作为业务关键型应用,ServiceNow 由组织内部的人员及其外部的人员(如合作伙伴和承包商)访问和使用,以便实现各种目的。 在许多情况下,访问 ServiceNow 的很大一部分用户中安全意识较低,可能会因无意共享而使您的敏感信息面临风险。。 在其他情况下,恶意参与者可能会获取对最敏感的客户相关资产的访问权限。

将 ServiceNow 连接到 Defender for Cloud Apps 可以更好地了解用户活动,使用基于机器学习的异常情况检测提供威胁检测,以及信息保护检测,例如识别敏感客户信息何时上传到 ServiceNow 云。

使用此应用连接器,可以通过 Microsoft 安全功能分数中反映的安全控制,访问 SaaS 安全状况管理 (SSPM) 功能。 了解详细信息。

主要威胁

- 帐户被盗用和内部威胁

- 数据泄露

- 安全意识不足

- 非管理的自带设备办公 (BYOD)

Defender for Cloud Apps 如何保护你的环境

- 检测云威胁、帐户被盗用和恶意内部人员

- 发现、分类、标记和保护存储在云中的受监管敏感数据

- 对云中存储的数据强制执行 DLP 和合规性策略

- 限制共享数据的暴露并强制执行协作策略

- 使用活动审核线索进行取证调查

SaaS 安全状况管理

连接 ServiceNow 自动获取 Microsoft 安全功能分数中 ServiceNow 的安全建议。

在“安全功能分数”中,选择“建议”操作并按 Product = ServiceNow 进行筛选。 例如,ServiceNow 的建议包括:

- 启用 MFA

- 激活显式角色插件

- 启用高安全性插件

- 启用脚本请求授权

有关详细信息,请参阅:

使用内置策略和策略模板控制 ServiceNow

可以使用以下内置策略模板来检测潜在威胁并发出通知:

| 类型 | 名称 |

|---|---|

| 内置异常情况检测策略 | 来自匿名 IP 地址的活动 来自不常见国家/地区的活动 来自可疑 IP 地址的活动 不可能旅行 已离职用户执行的活动(需要 Microsoft Entra ID 作为 IdP) 多次失败的登录尝试 勒索软件检测 异常的多文件下载活动 |

| 活动策略模板 | 从风险性 IP 地址登录 单个用户的大容量下载 |

| 文件策略模板 | 检测与未经授权的域共享的文件 检测与个人电子邮件地址共享的文件 使用 PII/PCI/PHI 检测文件 |

有关创建策略的详细信息,请参阅创建策略。

自动执行治理控制

除了监视潜在威胁之外,还可以应用并自动执行以下 ServiceNow 治理操作来修正检测到的威胁:

| 类型 | 操作 |

|---|---|

| 用户治理 | - 发出警报时通知用户(通过 Microsoft Entra ID) - 要求用户再次登录(通过 Microsoft Entra ID) - 暂停用户(通过 Microsoft Entra ID) |

有关修正应用威胁的更多信息,请参阅管理已连接的应用。

实时保护 ServiceNow

查看保护外部用户并与之协作以及阻止和防止敏感数据下载到非管理的或有风险的设备的最佳做法。

将 ServiceNow 连接到 Microsoft Defender for Cloud Apps

本文提供使用应用连接器 API 将 Microsoft Defender for Cloud Apps 连接到现有 ServiceNow 帐户的说明。 通过此连接,可以实现对 ServiceNow 使用的可见性和控制。 有关 Defender for Cloud Apps 如何保护 ServiceNow 的信息,请参阅保护 ServiceNow。

使用此应用连接器,可以通过 Microsoft 安全功能分数中反映的安全控制,访问 SaaS 安全状况管理 (SSPM) 功能。 了解详细信息。

先决条件

Defender for Cloud Apps 支持以下 ServiceNow 版本:

- 尤里卡

- 斐济

- 日内瓦

- 赫尔辛基

- 伊斯坦布尔

- 雅加达

- 金斯敦

- 伦敦

- 犹他

- 马德里

- 纽约

- 奥兰多

- 巴黎

- 魁北克

- 罗马

- 圣地亚哥

- 东京

- 温哥华

要将 ServiceNow 与 Defender for Cloud Apps 连接,你必须具有管理员角色,并确保 ServiceNow 实例支持 API 访问。

有关详细信息,请参阅 ServiceNow 产品文档。

提示

建议使用 OAuth 应用令牌部署 ServiceNow,该操作适用于斐济及之后的版本。 有关详细信息,请参阅相关的 ServiceNow 文档。

对于早期版本,可基于用户/密码,使用旧连接模式。 提供的用户名/密码仅用于 API 令牌生成,并且在初始连接过程完成后不会进行保存。

如何使用 OAuth 将 ServiceNow 连接到 Defender for Cloud Apps

使用管理员帐户登录到 ServiceNow 帐户。

注意

提供的用户名/密码仅用于 API 令牌生成,并且在初始连接过程完成后不会进行保存。

在“筛选器导航”搜索栏中,键入“OAuth”,然后选择“应用程序注册表”。

在“应用程序注册表”菜单栏上,选择“新建”创建新的 OAuth 配置文件。

在“何种 OAuth 应用程序?”下,选择“为外部客户端创建 OAuth API 终结点”。

在“应用程序注册表新纪录”下,填写以下字段:

在“名称”字段中,命名新的 OAuth 配置文件,例如 CloudAppSecurity。

将自动生成客户端 ID。 复制此 ID,因为需要将其粘贴到 Defender for Cloud Apps 中才能完成连接。

在“客户端密码”字段中,输入一个字符串。 如果留空,则会自动生成随机密码。 复制并保存该密码,供稍后使用。

将“访问令牌有效期”增加到至少 3,600。

选择“提交”。

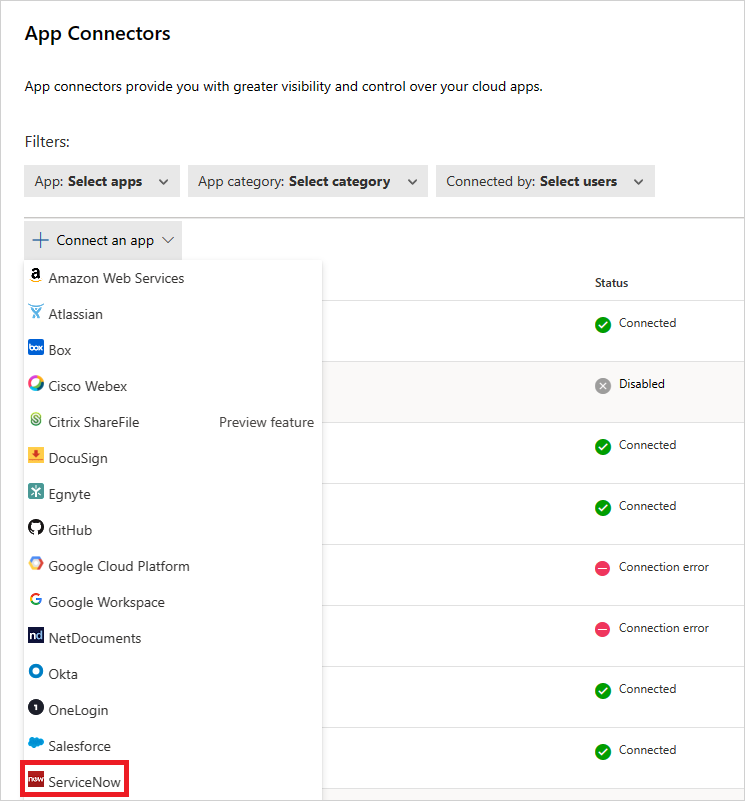

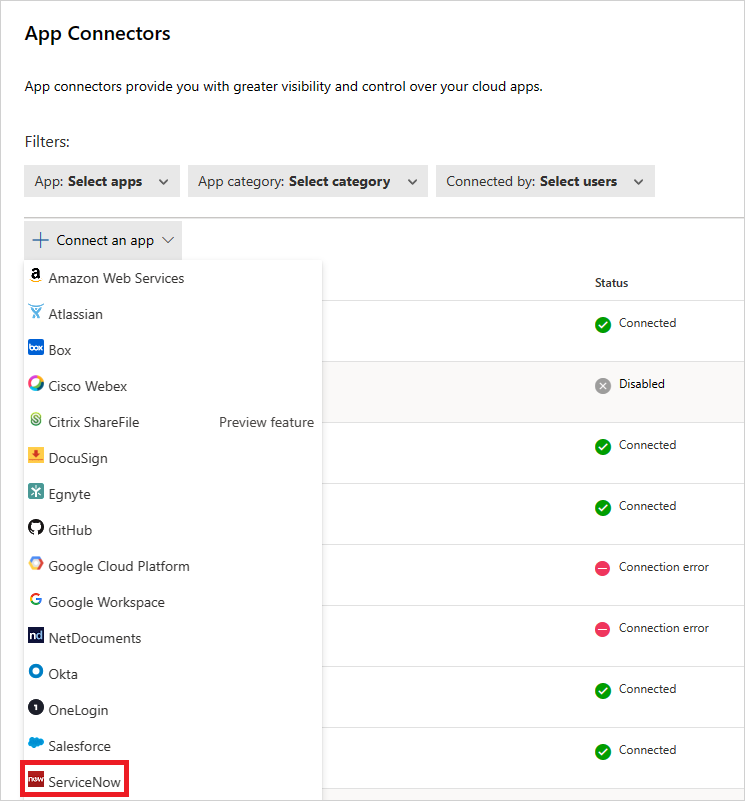

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。

在“应用连接器”页面,选择“+连接应用”,然后选择“ServiceNow”。

在下一个窗口,为连接命名,然后选择“下一步”。

在“输入详细信息”页面,选择“使用 OAuth 令牌连接(建议)”。 选择下一步。

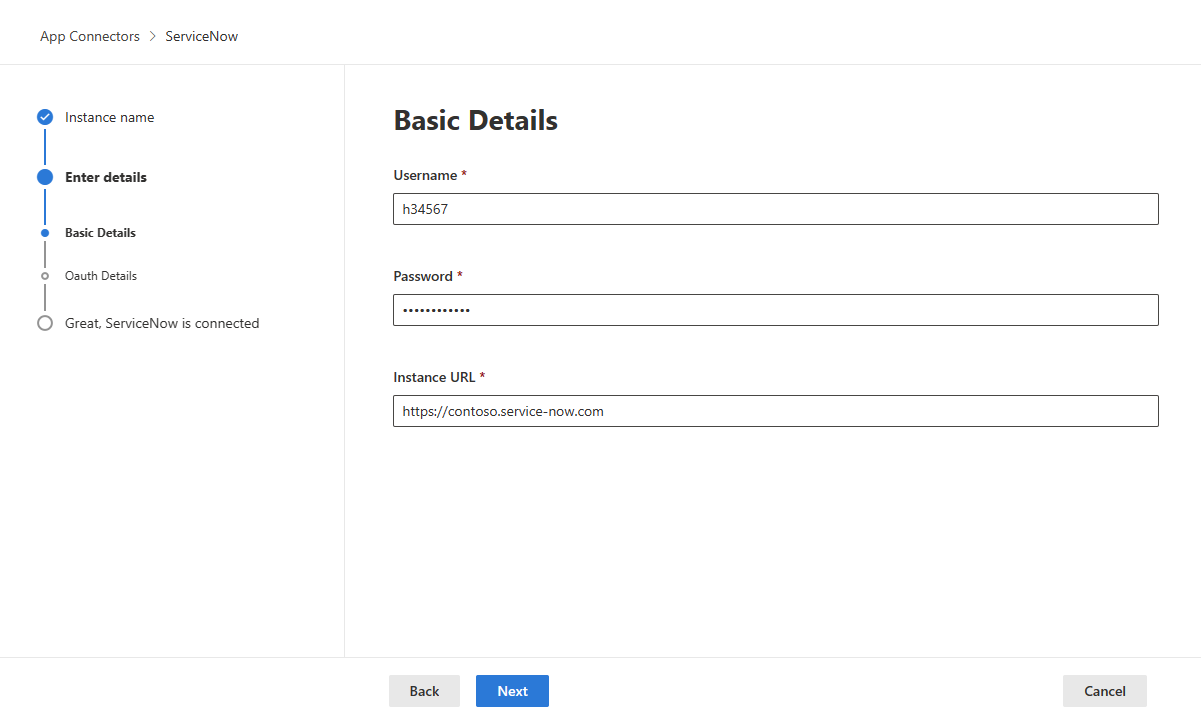

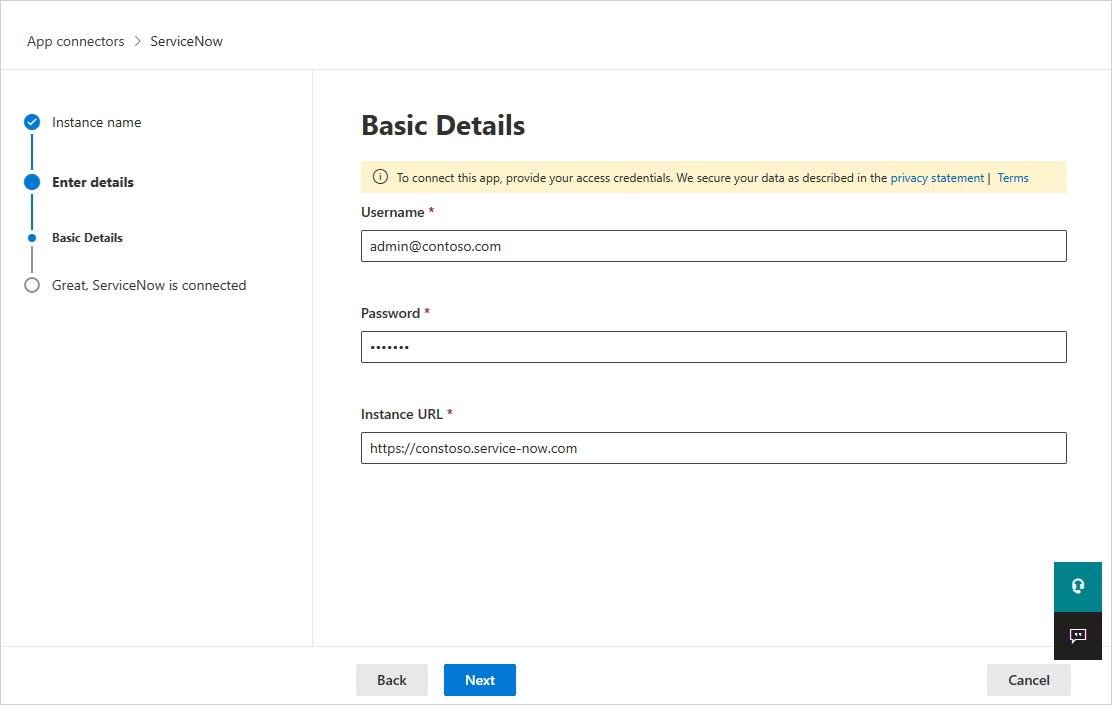

在“基本详细信息”页面的相应框中,添加 ServiceNow 用户 ID、密码和实例 URL。 选择下一步。

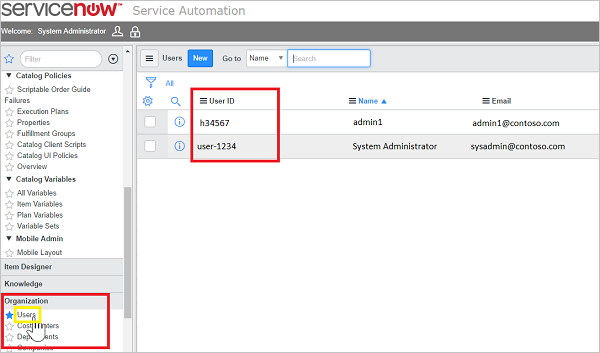

要查找 ServiceNow 用户 ID,请在 ServiceNow 门户中转到“用户”,然后在表中找到姓名。

在“OAuth 详细信息”页面,输入客户端 ID和客户端密码。 选择下一步。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。 确保连接的应用连接器为已连接状态。

连接 ServiceNow 后,你将收到连接前 7 天内的所有事件。

旧版 ServiceNow 连接

要将 ServiceNow 与 Defender for Cloud Apps 连接,你必须具有管理员级别的权限,并确保 ServiceNow 实例支持 API 访问。

使用管理员帐户登录到 ServiceNow 帐户。

为 Defender for Cloud Apps 新建服务帐户并将管理员角色附加到新建的帐户。

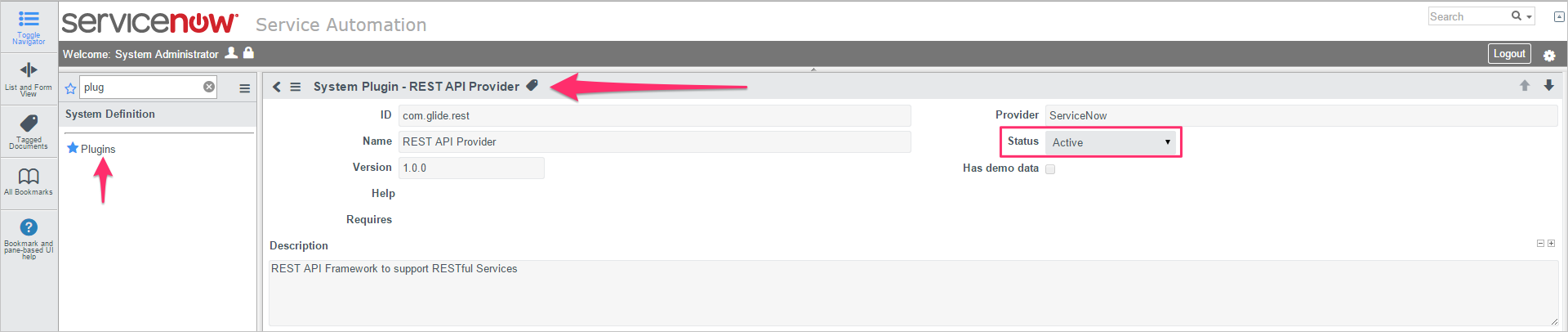

请确保 REST API 插件已打开。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。

在“应用连接器”页面,选择“+连接应用”,然后选择“ServiceNow”。

在下一个窗口,为连接命名,然后选择“下一步”。

在“输入详细信息”页面,选择“仅使用用户名和密码连接”。 选择下一步。

在“基本详细信息”页面的相应框中,添加 ServiceNow 用户 ID、密码和实例 URL。 选择下一步。

选择“连接”。

在 Microsoft Defender 门户中,选择“设置”。 然后选择“Cloud Apps”。 在“连接的应用”下,选择“应用连接器”。 确保连接的应用连接器为已连接状态。 连接 ServiceNow 后,你将收到连接前 7 天内的所有事件。

后续步骤

如果遇到任何问题,我们可以提供帮助。 要获取产品问题的帮助或支持,请开立支持票证。