使用 Azure Bastion 建立 Windows VM 的 RDP 連線

本文說明如何直接透過 Azure 入口網站,安全且順暢地為 Azure 虛擬網路中的 Windows VM 建立 RDP 連線。 使用 Azure Bastion 後,VM 就無須用戶端、代理程式或其他軟體。 您也可以使用 SSH 連線至 Windows VM。 如需相關資訊,請參閱建立 Windows VM 的 SSH 連線。

Azure Bastion 可為佈建所在虛擬網路中的所有 VM 提供安全連線。 使用 Azure Bastion 來保護您的虛擬機器免於向外公開 RDP/SSH 連接埠,同時提供使用 RDP/SSH 的安全存取。 如需詳細資訊,請參閱什麼是 Azure Bastion?

必要條件

開始之前,請驗證您已符合下列準則:

已安裝具有 Bastion 主機的 VNet。

- 請確定已在 VM 所在的虛擬網路中設定 Azure Bastion 主機。 在虛擬網路中佈建及部署 Bastion 服務之後,您就可以使用該服務連線到此虛擬網路中的任何 VM。

- 若要設定 Azure Bastion 主機,請參閱建立堡壘主機。 如果您打算設定自訂連接埠值,請務必在設定 Bastion 時選取 [標準 SKU]。

虛擬網路中的 Windows 虛擬機器。

所需角色

- 虛擬機器上的讀取者角色。

- 虛擬機器的私人 IP 位址與 NIC 上的讀取者角色。

- Azure Bastion 資源上的讀者角色。

- 目標虛擬機器的虛擬網路上讀取者角色 (若 Bastion 部署位於對等互連的虛擬網路中)。

連接埠

若要連線至 Windows VM,您必須在 Windows VM 上開啟下列連接埠:

- 輸入連接埠:RDP (3389) 或

- 輸入連接埠:自訂值 (透過 Azure Bastion 連線到 VM 後,您就需要指定此自訂連接埠)

注意

若您想要指定自訂連接埠值,就必須使用標準 SKU 來設定 Azure Bastion。 基本 SKU 不允許您指定自訂連接埠。

目標 VM 上的權限

當使用者透過 RDP 連線到 Windows VM 時,他們必須在目標 VM 上具有權限。 如果使用者不是本機管理員,請將使用者新增至目標 VM 上的遠端桌面使用者群組。

如需其他需求,請參閱 Azure Bastion 常見問題集。

連線

在 Azure 入口網站中,前往您要連線的虛擬機器。 在 [概觀] 頁面上,選取 [連線],然後從下拉式清單中選取 Bastion,以開啟 Bastion 頁面。 您也可以從左窗格選取 Bastion。

在 Bastion 頁面上,輸入必要的驗證認證,然後按一下 [連線]。 如果您使用標準 SKU 設定堡壘主機,您會在此頁面上看到其他認證選項。 如果 VM 已加入網域,您必須使用下列格式:username@domain.com。

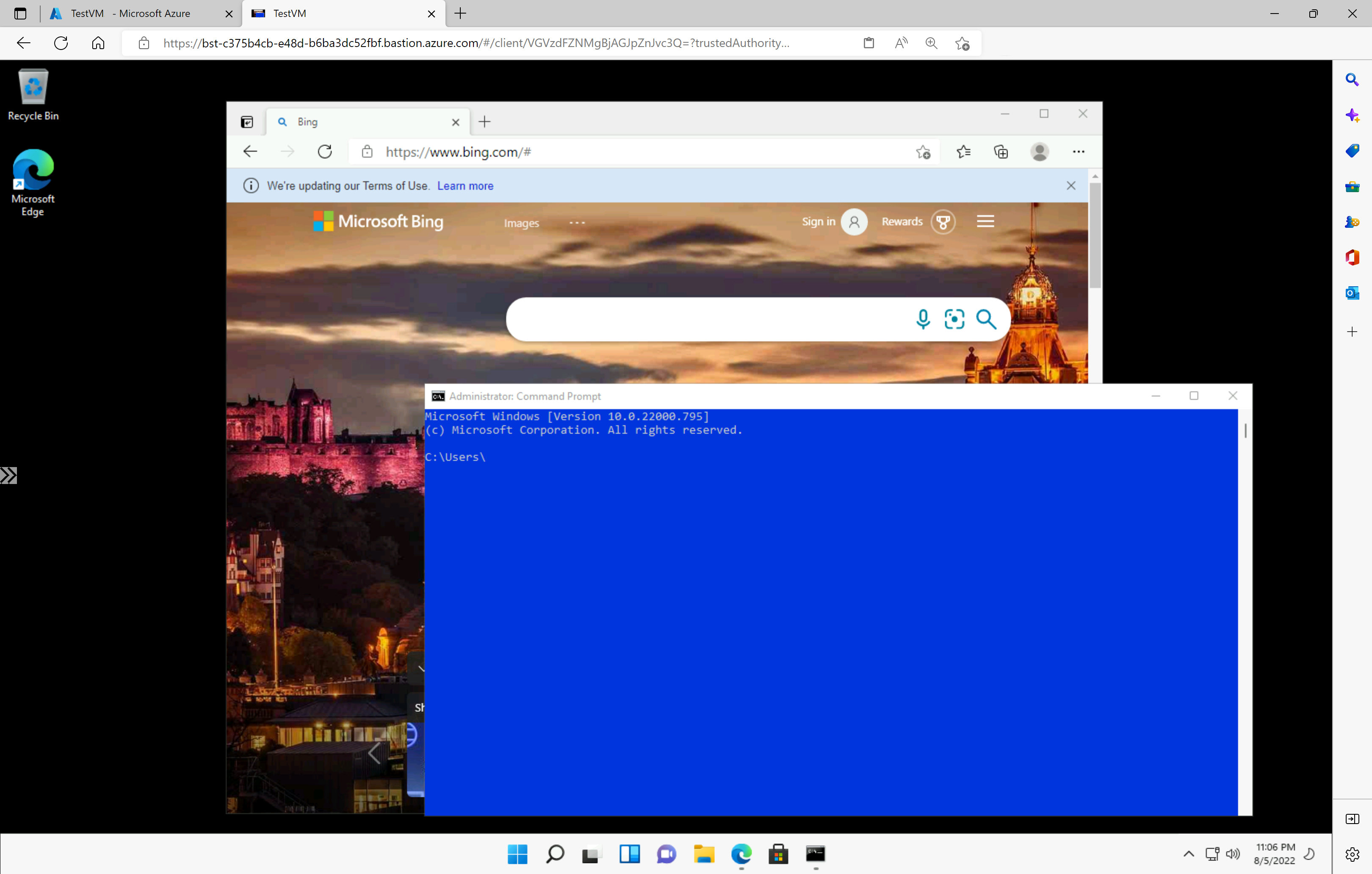

按一下 [連線] 時,透過 Bastion 對此虛擬機器的 RDP 連線,會使用連接埠 443 和 Bastion 服務開啟 (透過 HTML5) 在您的瀏覽器中開啟。 下列範例示範在新瀏覽器索引標籤中連線至 Windows 11 虛擬機器的連線。您看到的頁面取決於所連線的 VM。

使用 VM 時,使用鍵盤快速鍵的效果可能與本機電腦上的快速鍵不同。 例如,從 Windows 用戶端連線到 Windows VM 時,CTRL+ALT+END 是本機電腦上的 CTRL+ALT+Delete 鍵盤快速鍵。 若要在連線到 Windows VM 之後從 Mac 上這樣做,鍵盤快速鍵為 Fn+CTRL+ALT+退格鍵。

下一步

如需更多連線資訊,請閱讀 Bastion 常見問題集。