Zabezpečení externího přístupu k Microsoft Teams, SharePointu a OneDrivu pomocí Microsoft Entra ID

V tomto článku můžete určit a nakonfigurovat externí spolupráci vaší organizace pomocí Microsoft Teams, OneDrive pro firmy a SharePointu. Běžným problémem je vyvážení zabezpečení a snadné spolupráce pro koncové uživatele a externí uživatele. Pokud je schválená metoda spolupráce považována za omezující a jednorázovou, koncovým uživatelům se schválená metoda vyhne. Koncoví uživatelé můžou poslat nezabezpečený obsah e-mailem nebo nastavit externí procesy a aplikace, jako je osobní Dropbox nebo OneDrive.

Než začnete

Tento článek je číslo 9 v řadě 10 článků. Doporučujeme, abyste si články prostudovali v pořadí. Pokud chcete zobrazit celou řadu, přejděte do části Další kroky .

Nastavení externích identit a ID Microsoft Entra

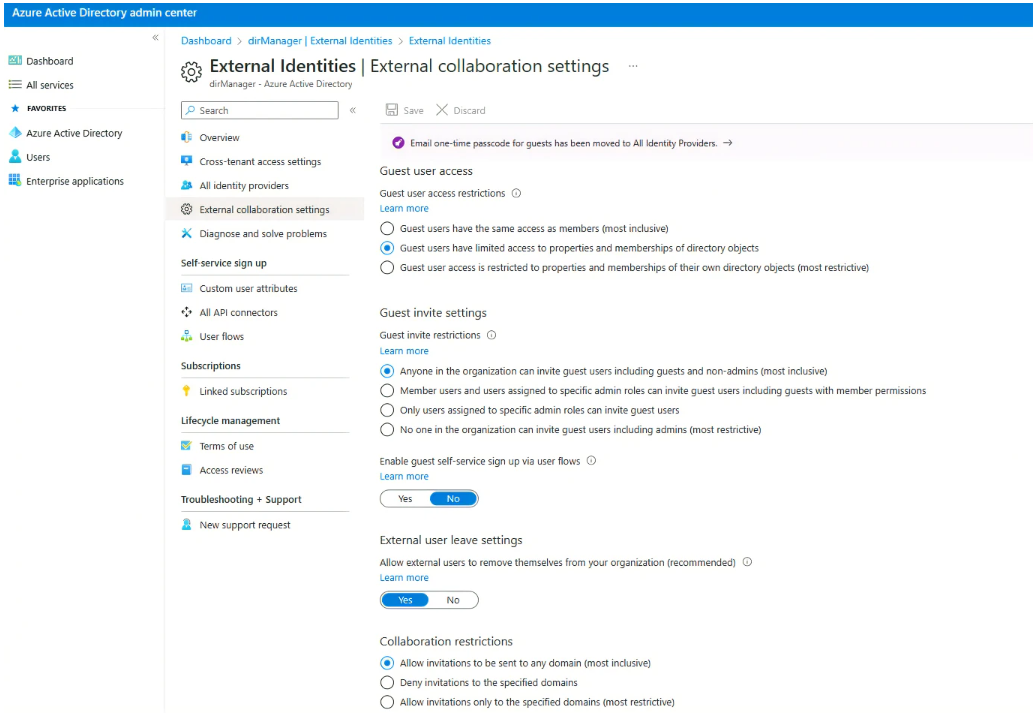

Sdílení v Microsoftu 365 se částečně řídí externími identitami, nastavením externí spolupráce v Microsoft Entra ID. Pokud je externí sdílení zakázané nebo omezené v Microsoft Entra ID, přepíše nastavení sdílení nakonfigurované v Microsoftu 365. Výjimkou je, pokud není povolená integrace Microsoft Entra B2B. SharePoint a OneDrive můžete nakonfigurovat tak, aby podporovaly jednorázové sdílení prostřednictvím jednorázového hesla (OTP). Následující snímek obrazovky ukazuje dialogové okno Externí identity, nastavení externí spolupráce.

Další informace:

Přístup uživatele typu host

Uživatelé typu host mají přístup k prostředkům.

- Přihlaste se do Centra pro správu Microsoft Entra.

- Přejděte do nastavení externí spolupráce Identita>externích>identit.

- Najděte možnosti přístupu uživatele typu host.

- Pokud chcete zabránit přístupu uživatele typu host k jiným podrobnostem o uživateli typu host a zabránit výčtu členství ve skupině, vyberte možnost Uživatelé typu host mají omezený přístup k vlastnostem a členství objektů adresáře.

Nastavení pozvání hosta

Nastavení pozvání hostů určuje, kdo zve hosty a jak jsou pozvaní hosté. Pokud je povolená integrace B2B, jsou tato nastavení povolená. Doporučuje se, aby je mohli pozvat správci a uživatelé v roli Pozvat hosta. Toto nastavení umožňuje nastavit řízené procesy spolupráce. Příklad:

Vlastník týmu odešle lístek s žádostí o přiřazení k roli Pozvat hosta:

- Odpovědnost za pozvánky hostů

- Souhlasí s tím, že nepřidávejte uživatele do SharePointu.

- Provádí pravidelné kontroly přístupu.

- Odvolá přístup podle potřeby.

It tým:

- Po dokončení školení it tým udělí roli Pozvat hosta.

- Zajišťuje, že pro vlastníky skupin Microsoftu 365, kteří budou kontrolovat licence Microsoft Entra ID P2, dostatek licencí Microsoft Entra ID P2.

- Vytvoří kontrolu přístupu ke skupině Microsoftu 365.

- Potvrzení, že dochází k kontrolám přístupu

- Odebere uživatele přidané do SharePointu.

- Vyberte banner pro jednorázové heslo e-mailu pro hosty.

- Pokud chcete povolit samoobslužnou registraci hosta prostřednictvím toků uživatelů, vyberte Ano.

Omezení spolupráce

U možnosti Omezení spolupráce určují obchodní požadavky organizace volbu pozvánky.

- Povolit posílání pozvánek do jakékoli domény (nejvíce inkluzivních) – pozvat můžete libovolného uživatele.

- Odepřít pozvánky na zadané domény – můžete pozvat libovolného uživatele mimo tyto domény.

- Povolit pozvánky jenom na zadané domény (nejvíce omezující) – žádný uživatel mimo tyto domény se nedá pozvat.

Externí uživatelé a uživatelé typu host v Teams

Týmy rozlišují mezi externími uživateli (mimo vaši organizaci) a uživateli typu host (účty hostů). Nastavení spolupráce můžete spravovat v Centru pro správu Microsoft Teams v nastavení pro celou organizaci. K přihlášení k portálu Teams Správa se vyžadují přihlašovací údaje autorizovaného účtu.

- Externí přístup – Teams ve výchozím nastavení umožňuje externí přístup. Organizace může komunikovat se všemi externími doménami.

- Použití nastavení externího přístupu k omezení nebo povolení domén

- Přístup hostů – správa přístupu hostů v Teams

Další informace: Použití přístupu hostů a externího přístupu ke spolupráci s lidmi mimo vaši organizaci

Funkce spolupráce externích identit v Microsoft Entra ID řídí oprávnění. V Teams můžete zvýšit omezení, ale omezení nemohou být nižší než nastavení Microsoft Entra.

Další informace:

- Správa externích schůzek a chatu v Microsoft Teams

- Krok 1. Určení modelu cloudové identity

- Modely identit a ověřování pro Microsoft Teams

- Popisky citlivosti pro Microsoft Teams

Řízení přístupu na SharePointu a OneDrivu

Správci SharePointu můžou najít nastavení pro celou organizaci v Centru pro správu SharePointu. Doporučujeme, aby nastavení pro celou organizaci byla minimální úrovní zabezpečení. Podle potřeby zvyšte zabezpečení na některých webech. Například u vysoce rizikového projektu omezte uživatele na určité domény a zakažte členům pozvání hostů.

Další informace:

- Centrum pro správu SharePointu – Vyžaduje se přístupová oprávnění

- Začínáme s Centrem pro správu SharePointu

- Přehled externího sdílení

Integrace SharePointu a OneDrivu s Microsoft Entra B2B

Jako součást vaší strategie řízení externí spolupráce doporučujeme povolit integraci SharePointu a OneDrivu s Microsoft Entra B2B. Microsoft Entra B2B má ověřování a správu uživatelů typu host. S integrací SharePointu a OneDrivu používejte jednorázové heslo pro externí sdílení souborů, složek, položek seznamu, knihoven dokumentů a webů.

Další informace:

- Jednorázové ověřování hesla e-mailem

- Integrace SharePointu a OneDrivu s Microsoft Entra B2B

- Přehled spolupráce B2B

Pokud povolíte integraci Microsoft Entra B2B, pak sdílení SharePointu a OneDrivu podléhá nastavení vztahů organizace Microsoft Entra, jako jsou členové můžou pozvat a Hosté můžou pozvat.

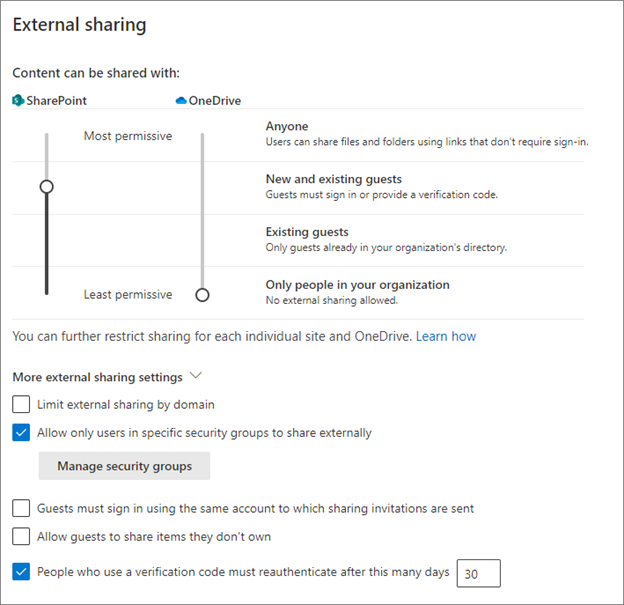

Zásady sdílení na SharePointu a OneDrivu

Na webu Azure Portal můžete pomocí nastavení externího sdílení pro SharePoint a OneDrive nakonfigurovat zásady sdílení. Omezení OneDrivu nemůžou být přesvědčivější než nastavení SharePointu.

Další informace: Přehled externího sdílení

Doporučení pro nastavení externího sdílení

Při konfiguraci externího sdílení použijte pokyny v této části.

- Nikdo - Nedoporučuje se. Pokud je tato možnost povolená bez ohledu na stav integrace, pro tento typ propojení se nepoužijí žádné zásady Azure.

- Nepovolovat tuto funkci pro řízenou spolupráci

- Použijte ho pro omezení na jednotlivých webech.

- Noví a stávající hosté – doporučuje se, pokud je povolená integrace.

- Integrace Microsoft Entra B2B povolena: noví a aktuální hosté mají účet hosta Microsoft Entra B2B, který můžete spravovat pomocí zásad Microsoft Entra

- Integrace Microsoft Entra B2B není povolená: Noví hosté nemají účet Microsoft Entra B2B a nejde ho spravovat z ID Microsoft Entra

- Hosté mají účet Microsoft Entra B2B podle toho, jak byl host vytvořen.

- Stávající hosté – doporučeno, pokud nemáte povolenou integraci

- Když je tato možnost povolená, můžou uživatelé sdílet s ostatními uživateli ve vašem adresáři.

- Jenom lidé ve vaší organizaci – Nedoporučuje se při spolupráci externích uživatelů.

- Bez ohledu na stav integrace můžou uživatelé sdílet s ostatními uživateli ve vaší organizaci.

- Omezit externí sdílení podle domény – Ve výchozím nastavení umožňuje SharePoint externí přístup. Sdílení je povolené s externími doménami.

- Tato možnost slouží k omezení nebo povolení domén pro SharePoint.

- Povolit externí sdílení jenom uživatelům v konkrétních skupinách zabezpečení – Pomocí tohoto nastavení můžete omezit, kdo sdílí obsah na SharePointu a OneDrivu. Nastavení v Microsoft Entra ID platí pro všechny aplikace. Pomocí omezení nasměrujte uživatele na školení o zabezpečeném sdílení. Dokončení je signál, který je přidá do skupiny zabezpečení sdílení. Pokud je toto nastavení vybrané a uživatelé se nemůžou stát schváleným sdílejírem, můžou najít neschválené způsoby sdílení.

- Povolte hostům sdílení položek, které nevlastní – nedoporučuje se. Pokyny slouží k zakázání této funkce.

- Lidé, kteří používají ověřovací kód, se musí po uplynutí tohoto počtu dnů znovu ověřit (výchozí hodnota je 30) – doporučeno

Ovládací prvky přístupu

Nastavení řízení přístupu má vliv na všechny uživatele ve vaší organizaci. Vzhledem k tomu, že možná nebudete moct řídit, jestli mají externí uživatelé zařízení vyhovující předpisům, nebudou se ovládací prvky řešit v tomto článku.

- Odhlášení z nečinné relace – doporučeno

- Tato možnost slouží k upozornění a odhlášení uživatelů na nespravovaných zařízeních po určité době nečinnosti.

- Můžete nakonfigurovat dobu nečinnosti a upozornění.

- Síťové umístění – Nastavením tohoto ovládacího prvku povolíte přístup z IP adres, které vaše organizace vlastní.

- Pro externí spolupráci nastavte tento ovládací prvek, pokud externí partneři přistupuje k prostředkům ve vaší síti nebo s virtuální privátní sítí (VPN).

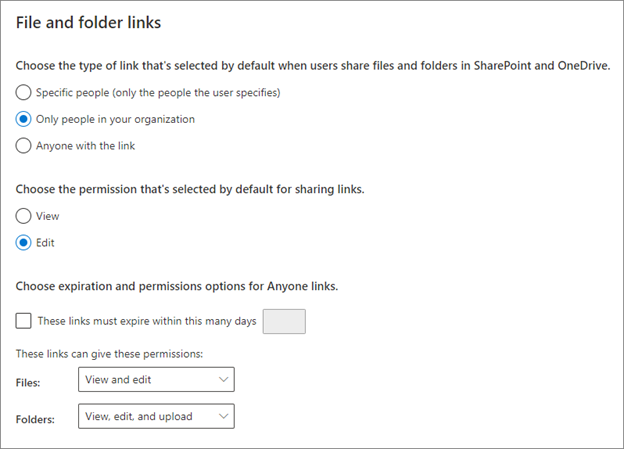

Odkazy na soubory a složky

V Centru pro správu SharePointu můžete nastavit způsob sdílení odkazů na soubory a složky. Nastavení pro každou lokalitu můžete nakonfigurovat.

Pokud je povolená integrace Microsoft Entra B2B, sdílení souborů a složek s uživateli mimo organizaci vede k vytvoření uživatele B2B.

- Pokud chcete zvolit typ odkazu, který je ve výchozím nastavení vybraný, když uživatelé sdílejí soubory a složky na SharePointu a OneDrivu, vyberte Jenom lidé ve vaší organizaci.

- U možnosti Zvolit oprávnění vybraná ve výchozím nastavení pro sdílení odkazů vyberte Upravit.

Toto nastavení můžete přizpůsobit pro výchozí nastavení pro jednotlivé weby.

Odkazy komukoli

Povolení odkazů Komukoli se nedoporučuje. Pokud ho povolíte, nastavíte vypršení platnosti a omezíte uživatele na zobrazení oprávnění. Pokud vyberete Možnost Zobrazit pouze oprávnění pro soubory nebo složky, uživatelé nemůžou změnit odkazy Komukoli tak, aby zahrnovaly oprávnění pro úpravy.

Další informace:

Další kroky

V následujících sérii článků se dozvíte o zabezpečení externího přístupu k prostředkům. Doporučujeme postupovat podle uvedeného pořadí.

Určení stavu zabezpečení pro externí přístup pomocí Microsoft Entra ID

Zjištění aktuálního stavu externí spolupráce ve vaší organizaci

Vytvoření plánu zabezpečení pro externí přístup k prostředkům

Zabezpečení externího přístupu pomocí skupin v Microsoft Entra ID a Microsoftu 365

Přechod na řízenou spolupráci pomocí spolupráce Microsoft Entra B2B

Správa externího přístupu pomocí správy nároků Microsoft Entra

Správa externího přístupu k prostředkům pomocí zásad podmíněného přístupu

Řízení externího přístupu k prostředkům v Microsoft Entra ID pomocí popisků citlivosti

Převod místních účtů hostů na účty hosta Microsoft Entra B2B