Začínáme: Implementace zabezpečení v podnikovém prostředí

Zabezpečení pomáhá vytvářet záruky důvěrnosti, integrity a dostupnosti pro firmu. Úsilí o zabezpečení se zaměřuje na ochranu před potenciálním dopadem na operace způsobené vnitřními i vnějšími škodlivými a neúmyslnými činy.

Tato úvodní příručka popisuje klíčové kroky, které zmírní nebo se vyhne obchodním rizikům před útoky na kybernetickou bezpečnost. Pomůže vám rychle vytvořit základní postupy zabezpečení v cloudu a integrovat zabezpečení do procesu přechodu na cloud.

Kroky v této příručce jsou určeny pro všechny role, které podporují záruky zabezpečení pro cloudová prostředí a cílové zóny. Mezi úkoly patří priority okamžitého zmírnění rizik, pokyny k vytvoření moderní strategie zabezpečení, zprovoznění přístupu a provádění této strategie.

Dodržování kroků v této příručce vám pomůže integrovat zabezpečení v kritických bodech procesu. Cílem je vyhnout se překážkám při přechodu na cloud a omezit zbytečné obchodní nebo provozní přerušení.

Microsoft má vytvořené možnosti a prostředky, které vám pomůžou urychlit implementaci těchto pokynů k zabezpečení v Microsoft Azure. Tyto zdroje informací najdete v tomto průvodci. Jsou navržené tak, aby vám pomohly vytvořit, monitorovat a vynucovat zabezpečení a často se aktualizují a kontrolují.

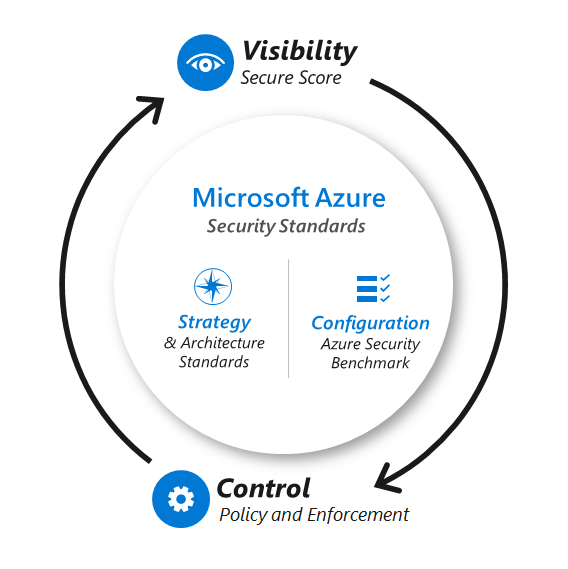

Následující diagram znázorňuje holistický přístup k používání pokynů k zabezpečení a nástrojů platformy k zajištění viditelnosti zabezpečení a kontroly nad cloudovými prostředky v Azure. Tento přístup doporučujeme.

Pomocí těchto kroků naplánujte a spusťte strategii zabezpečení cloudových prostředků a použití cloudu k modernizaci operací zabezpečení.

Krok 1: Vytvoření základních postupů zabezpečení

Zabezpečení v cloudu začíná používáním nejdůležitějších postupů zabezpečení u lidí, procesů a technologických prvků vašeho systému. Kromě toho některá rozhodnutí o architektuře jsou základní a je velmi obtížné se později změnit, takže je třeba je pečlivě použít.

Bez ohledu na to, jestli už pracujete v cloudu, nebo plánujete budoucí přijetí, doporučujeme postupovat podle těchto 11 základních postupů zabezpečení (kromě splnění explicitních požadavků na dodržování právních předpisů).

Lidé:

Proces:

- Přiřazení odpovědnosti za rozhodnutí o zabezpečení cloudu

- Aktualizace procesů reakce na incidenty pro cloud

- Vytvoření správy stavu zabezpečení

Technologie:

- Vyžadování bez hesla nebo vícefaktorového ověřování

- Integrace nativní brány firewall a zabezpečení sítě

- Integrace nativní detekce hrozeb

Rozhodnutí o základní architektuře:

- Standardizace jednoho adresáře a identity

- Použití řízení přístupu na základě identity (místo klíčů)

- Vytvoření jedné sjednocené strategie zabezpečení

Poznámka

Každá organizace by měla definovat vlastní minimální standardy. Stav rizika a následná tolerance k danému riziku se mohou lišit v závislosti na odvětví, kultuře a dalších faktorech. Například banka nemusí tolerovat žádné potenciální škody ve své pověsti, a to ani z menšího útoku na testovací systém. Některé organizace by rády přijali stejné riziko, pokud by urychlila digitální transformaci o tři až šest měsíců.

Krok 2: Modernizace strategie zabezpečení

Efektivní zabezpečení v cloudu vyžaduje strategii, která odráží aktuální prostředí hrozeb a povahu cloudové platformy, která hostuje podnikové prostředky. Jasná strategie zlepšuje úsilí všech týmů o zajištění zabezpečeného a udržitelného podnikového cloudového prostředí. Strategie zabezpečení musí umožňovat definované obchodní výsledky, snížit riziko na přijatelnou úroveň a umožnit zaměstnancům produktivitu.

Strategie zabezpečení cloudu poskytuje pokyny všem týmům pracujícím na technologii, procesech a připravenosti lidí na tento přechod. Strategie by měla informovat cloudovou architekturu a technické možnosti, řídit architekturu zabezpečení a možnosti a ovlivnit školení a vzdělávání týmů.

Dodávky:

Krok strategie by měl vést k dokumentu, který lze snadno sdělit mnoha zúčastněným stranám v rámci organizace. Zúčastněné strany můžou potenciálně zahrnovat vedoucí pracovníky v týmu vedení organizace.

Doporučujeme zachytit strategii v prezentaci, abychom usnadnili snadnou diskuzi a aktualizaci. Tato prezentace může být podporována v dokumentu v závislosti na jazykové verzi a předvolbách.

Prezentace strategie: Můžete mít jednu prezentaci strategie nebo můžete také vytvořit souhrnné verze pro cílové skupiny vedení.

- Úplná prezentace: Tato možnost by měla obsahovat úplnou sadu prvků pro strategii zabezpečení v hlavní prezentaci nebo ve volitelných referenčních snímcích.

- Shrnutí vedení: Verze, které se použijí u vedoucích pracovníků a členů správní rady, můžou obsahovat pouze kritické prvky, které jsou relevantní pro jejich roli, jako je chuť k riziku, hlavní priority nebo přijatá rizika.

V šabloně strategie a plánu můžete také zaznamenávat motivace, výsledky a obchodní odůvodnění.

Osvědčené postupy pro vytváření strategie zabezpečení:

Úspěšné programy začleňují tyto prvky do procesu strategie zabezpečení:

Sladění s obchodní strategií: Charta zabezpečení je ochrana obchodní hodnoty. Je důležité sladit veškeré úsilí o zabezpečení s tímto účelem a minimalizovat vnitřní konflikt.

- Vytvořte si sdílené znalosti obchodních, IT a bezpečnostních požadavků.

- Integrujte zabezpečení v rané fázi přechodu na cloud, abyste se vyhnuli krizím za poslední chvíli, aby se zabránilo rizikům, kterým se dá vyhnout.

- Pomocí agilního přístupu můžete okamžitě stanovit minimální požadavky na zabezpečení a průběžně zlepšovat záruky zabezpečení v průběhu času.

- Podporovat změnu kultury zabezpečení prostřednictvím úmyslných proaktivních akcí vedení.

Další informace najdete v tématu Transformace, myšlenky a očekávání.

Modernizace strategie zabezpečení: Strategie zabezpečení by měla zahrnovat aspekty všech aspektů moderního technologického prostředí, aktuálního prostředí hrozeb a prostředků komunity zabezpečení.

- Přizpůsobte se modelu sdílené odpovědnosti cloudu.

- Zahrňte všechny typy cloudu a nasazení s více cloudy.

- Preferujte nativní cloudové kontroly, abyste se vyhnuli zbytečným a škodlivým třením.

- Integrujte komunitu zabezpečení, abyste udrželi krok s vývojem útočníka.

Související prostředky pro další kontext:

Aspekty strategie pro architekturu přechodu na cloud:

| Zodpovědný tým | Zodpovědné a podpůrné týmy |

|---|---|

Schválení strategie:

Tuto strategii by měli schvalovat vedoucí pracovníci vedení a vedoucí pracovníci s odpovědností za výsledky nebo rizika obchodních linek v organizaci. Tato skupina může v závislosti na organizaci zahrnovat správní radu.

Krok 3: Vývoj plánu zabezpečení

Plánování zavádí strategii zabezpečení do akce definováním výsledků, milníků, časových os a vlastníků úkolů. Tento plán také popisuje role a odpovědnosti týmů.

Plánování zabezpečení a plánování přechodu na cloud by se nemělo provádět izolovaně. Je důležité pozvat tým zabezpečení cloudu do plánovacího cyklu včas, aby se zabránilo zastavení práce nebo zvýšenému riziku, že se problémy zabezpečení nezjistí příliš pozdě. Plánování zabezpečení funguje nejlépe s podrobnými znalostmi a povědomím o digitálních aktivech a stávajícím it portfoliu, které pochází z plné integrace do procesu plánování cloudu.

Dodávky:

Plán zabezpečení: Plán zabezpečení by měl být součástí hlavní dokumentace k plánování cloudu. Může se jednat o dokument, který používá šablonu strategie a plánu, podrobnou prezentaci nebo soubor projektu. Nebo se může jednat o kombinaci těchto formátů v závislosti na velikosti, jazykové verzi a standardních postupech organizace.

Plán zabezpečení by měl obsahovat všechny tyto prvky:

Plán organizačních funkcí, takže týmy vědí, jak se aktuální role zabezpečení a zodpovědnosti změní při přechodu do cloudu.

Plán dovedností zabezpečení pro podporu členů týmu při procházení významných změn v technologiích, rolích a zodpovědnostech.

Plán architektury a možností technického zabezpečení, který vás provede technickými týmy.

Microsoft poskytuje referenční architektury a technologické možnosti, které vám pomůžou při vytváření architektury a plánu, včetně následujících:

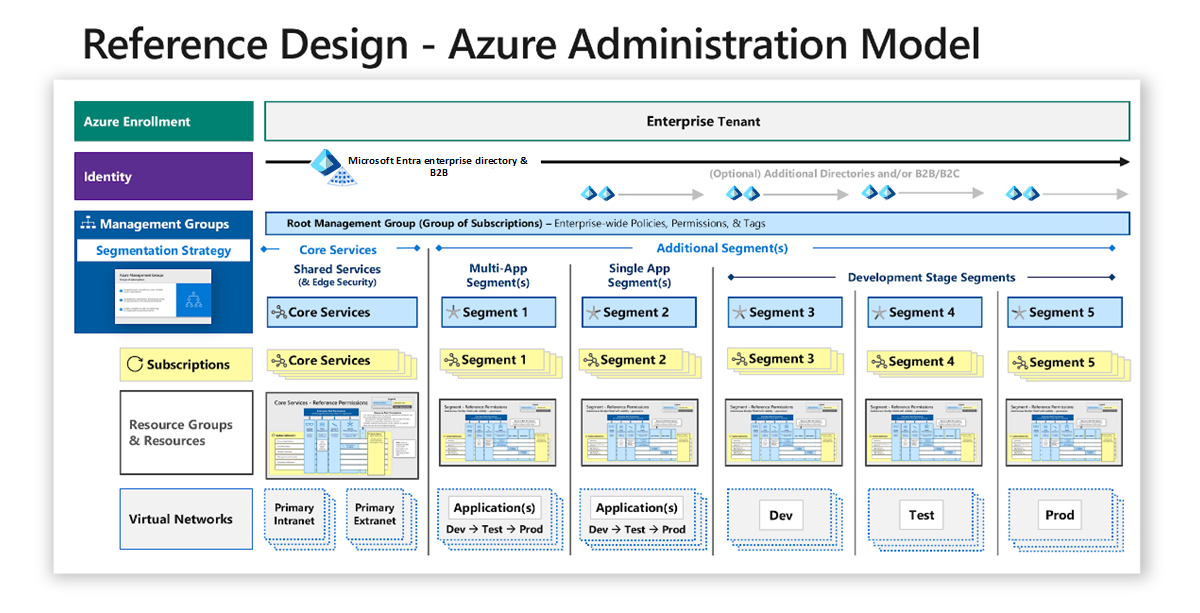

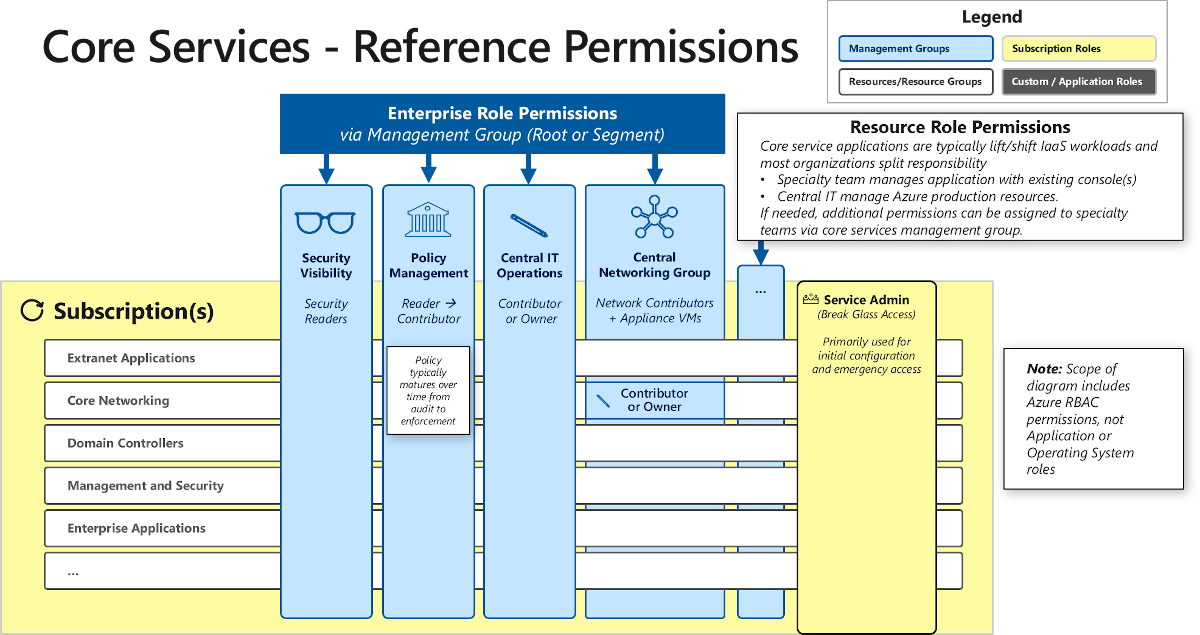

Seznamte se s komponentami a referenčním modelem Azure, abyste urychlili plánování a návrh rolí zabezpečení Azure.

Referenční architektura kyberbezpečnosti Microsoftu k vytvoření architektury kybernetické bezpečnosti pro hybridní podnik, který zahrnuje místní a cloudové prostředky.

Referenční architektura centra zabezpečení (SOC) k modernizaci detekce zabezpečení, odezvy a obnovení

Referenční architektura přístupu uživatelů s nulovou důvěryhodností pro modernizaci architektury řízení přístupu pro generování cloudu

Microsoft Defender for Cloud a Microsoft Defender for Cloud Apps pomáhají zabezpečit cloudové prostředky.

Plán informovanosti o zabezpečení a vzdělávání, takže všechny týmy mají základní důležité znalosti zabezpečení.

Označení citlivosti prostředků k určení citlivých prostředků pomocí taxonomie, která je sladěná s obchodním dopadem. Taxonomie je vytvořená společně obchodními účastníky, bezpečnostními týmy a dalšími zúčastněnými stranami.

Změny zabezpečení v cloudovém plánu: Aktualizujte další části plánu přechodu na cloud tak, aby odrážely změny aktivované plánem zabezpečení.

Osvědčené postupy pro plánování zabezpečení:

Váš plán zabezpečení bude pravděpodobně úspěšnější, pokud vaše plánování provede následující přístup:

Předpokládejme hybridní prostředí: To zahrnuje aplikace SaaS (software jako služba) a místní prostředí. Zahrnuje také několik poskytovatelů cloudové infrastruktury jako služby (IaaS) a poskytovatelů paaS (platforma jako služba), pokud je to možné.

Přijmout agilní zabezpečení: Nejprve vytvořte minimální požadavky na zabezpečení a přesuňte všechny nekritické položky na seznam dalších kroků s prioritou. To by nemělo být tradiční podrobný plán 3–5 let. Cloud a prostředí hrozeb se mění příliš rychle, aby tento typ plánu byl užitečný. Váš plán by se měl zaměřit na vývoj počátečních kroků a koncového stavu:

- Rychlé výhry pro okamžitou budoucnost, které budou mít vysoký dopad před tím, než začnou dlouhodobé iniciativy. Časový rámec může být 3 až 12 měsíců v závislosti na organizační kultuře, standardních postupech a dalších faktorech.

- Jasná vize požadovaného koncového stavu pro vedení procesu plánování jednotlivých týmů (což může trvat několik let).

Podělte se o plán široce: Zvyšte povědomí o tom, zpětnou vazbu od zúčastněných stran a kupujte je.

Splnění strategických výsledků: Ujistěte se, že váš plán odpovídá strategickým výsledkům popsaným ve strategii zabezpečení a dosahuje ho.

Nastavení vlastnictví, odpovědnosti a konečných termínů: Zajistěte, aby byli identifikováni vlastníci jednotlivých úkolů a zavázali se k dokončení úkolu v určitém časovém rámci.

Připojení s lidskou stranou bezpečnosti: Zapojení lidí během této doby transformace a nových očekávání:

Aktivně podporuje transformaci členů týmu s jasnou komunikací a koučováním na:

- Jaké dovednosti se potřebují učit.

- Proč se potřebují naučit dovednosti (a výhody tohoto procesu).

- Jak získat tyto znalosti (a poskytnout jim zdroje, které jim pomůžou naučit se).

Plán můžete zdokumentovat pomocí strategie a šablony plánu. A online školení k zabezpečení Microsoftu můžete využít k tomu, abyste pomohli se vzděláváním členů týmu.

Zapojte se do povědomí o zabezpečení, abyste lidem pomohli skutečně spojit se s jejich součástí, aby organizace byla v bezpečí.

Projděte si poznatky a pokyny Microsoftu: Společnost Microsoft publikovala přehledy a perspektivy, které vaší organizaci pomůžou naplánovat její transformaci na cloud a moderní strategii zabezpečení. Mezi tyto materiály patří zaznamenané školení, dokumentace a osvědčené postupy zabezpečení a doporučené standardy.

Technické pokyny, které vám pomůžou s sestavením plánu a architektury, najdete v dokumentaci k zabezpečení Microsoftu.

| Zodpovědný tým | Zodpovědné a podpůrné týmy |

|---|---|

Schválení plánu zabezpečení:

Tým vedoucích pracovníků zabezpečení (CISO nebo ekvivalentní) by měl plán schválit.

Krok 4: Zabezpečení nových úloh

Je mnohem jednodušší začít v zabezpečeném stavu, než zpětně přizpůsobit zabezpečení později do vašeho prostředí. Důrazně doporučujeme začít se zabezpečenou konfigurací, aby se zajistilo, že se úlohy migrují a vyvíjejí a testují v zabezpečeném prostředí.

Během implementace cílové zóny může mnoho rozhodnutí ovlivnit profily zabezpečení a rizik. Tým zabezpečení cloudu by měl zkontrolovat konfiguraci cílové zóny a ujistit se, že splňuje standardy zabezpečení a požadavky v standardních hodnotách zabezpečení vaší organizace.

Dodávky:

- Ujistěte se, že nové cílové zóny splňují požadavky organizace na dodržování předpisů a zabezpečení.

Pokyny pro podporu dokončení dodávky:

Prolnutí stávajících požadavků a doporučení pro cloud: Začněte doporučenými pokyny a pak ho přizpůsobte vašim jedinečným požadavkům na zabezpečení. Viděli jsme výzvy při pokusu o vynucení stávajících místních zásad a standardů, protože se často označují zastaralé technologie nebo přístupy k zabezpečení.

Společnost Microsoft publikovala pokyny, které vám pomůžou vytvářet standardní hodnoty zabezpečení:

- Standardy zabezpečení Azure pro strategii a architekturu: Strategie a doporučení k architektuře pro tvar stavu zabezpečení vašeho prostředí

- Srovnávací testy zabezpečení Azure: Konkrétní doporučení konfigurace pro zabezpečení prostředí Azure

- Trénování standardních hodnot zabezpečení Azure

Poskytovat mantinely: Sejf guardy by měly zahrnovat automatizované auditování a vynucování zásad. V těchto nových prostředích by se týmy měly snažit auditovat i vynucovat standardní hodnoty zabezpečení organizace. Toto úsilí může pomoct minimalizovat překvapení zabezpečení při vývoji úloh a také průběžné integrace a průběžné nasazování (CI/CD) úloh.

Microsoft nabízí v Azure několik nativních funkcí, které umožňují:

- Skóre zabezpečení: Pomocí hodnocení stavu zabezpečení Azure můžete sledovat úsilí o zabezpečení a projekty ve vaší organizaci.

- Azure Blueprints: Cloudové architekty a centralizované skupiny IT můžou definovat opakovatelnou sadu prostředků Azure, které implementují a dodržují standardy, vzory a požadavky organizace.

- Azure Policy: Toto je základ možností viditelnosti a řízení, které ostatní služby používají. Služba Azure Policy je integrovaná do Azure Resource Manageru, takže můžete auditovat změny a vynucovat zásady napříč jakýmkoli prostředkem v Azure před jeho vytvořením nebo po jeho vytvoření.

- Zlepšení operací cílové zóny: Použijte osvědčené postupy pro zlepšení zabezpečení v cílové zóně.

| Zodpovědný tým | Zodpovědné a podpůrné týmy |

|---|---|

Krok 5: Zabezpečení existujících cloudových úloh

Řada organizací už nasadila prostředky do podnikových cloudových prostředí bez použití osvědčených postupů zabezpečení a vytváření zvýšeného obchodního rizika.

Jakmile zajistíte, aby nové aplikace a cílové zóny dodržovaly osvědčené postupy zabezpečení, měli byste se zaměřit na přenesení stávajících prostředí do stejných standardů.

Dodávky:

- Ujistěte se, že všechna existující cloudová prostředí a cílové zóny splňují požadavky organizace na dodržování předpisů a zabezpečení.

- Otestujte provozní připravenost produkčních nasazení pomocí zásad pro standardní hodnoty zabezpečení.

- Ověřte dodržování pokynů k návrhu a požadavků na zabezpečení pro standardní hodnoty zabezpečení.

Pokyny pro podporu dokončení dodávky:

- Použijte stejné standardní hodnoty zabezpečení, které jste vytvořili v kroku 4 jako ideální stav. Možná budete muset některá nastavení zásad upravit tak, aby se auditovala jenom místo vynucování.

- Vyvážení provozních a bezpečnostních rizik Vzhledem k tomu, že tato prostředí můžou hostovat produkční systémy, které umožňují důležité obchodní procesy, možná budete muset implementovat vylepšení zabezpečení přírůstkově, abyste se vyhnuli riziku provozního výpadku.

- Určete prioritu zjišťování a nápravy rizik zabezpečení podle důležitosti podniku. Začněte s úlohami, které mají vysoký obchodní dopad v případě ohrožení zabezpečení a úloh, které mají vysokou expozici riziku.

Další informace najdete v tématu Identifikace a klasifikace důležitých obchodníchaplikacích

| Zodpovědný tým | Zodpovědné a podpůrné týmy |

|---|---|

Krok 6: Řízení správy a zlepšení stavu zabezpečení

Stejně jako všechny moderní disciplíny je zabezpečení iterativní proces, který by se měl soustředit na průběžné vylepšování. Stav zabezpečení se také může zhoršovat, pokud se na ni organizace v průběhu času nezaměřují.

Konzistentní aplikace požadavků na zabezpečení pochází z osvědčených disciplín zásad správného řízení a automatizovaných řešení. Jakmile tým zabezpečení cloudu definuje standardní hodnoty zabezpečení, měly by se tyto požadavky auditovat, aby se zajistilo, že se budou používat konzistentně ve všech cloudových prostředích (a vynucují se tam, kde je to možné).

Dodávky:

- Ujistěte se, že se standardní hodnoty zabezpečení organizace použijí na všechny relevantní systémy. Auditujte anomálie pomocí bezpečnostního skóre nebo podobného mechanismu.

- Dokumentujte zásady, procesy a pokyny k návrhu standardních hodnot zabezpečení v šabloně disciplíny standardních hodnot zabezpečení.

Pokyny pro podporu dokončení dodávky:

- Použijte stejné mechanismy zabezpečení a mechanismy auditování, které jste vytvořili v kroku 4 jako technické komponenty monitorování standardních hodnot. Tyto směrné plány doplňují lidmi a ovládacími prvky procesů, aby se zajistila konzistence.

- Zajistěte, aby všechny úlohy a prostředky dodržovaly správné zásady vytváření názvů a označování. Vynucujte konvence označování pomocí služby Azure Policy se specifickým důrazem na značky pro citlivost dat.

- Pokud s zásadami správného řízení v cloudu začínáte, nastavte zásady správného řízení, procesy a disciplíny pomocí metodologie řízení.

| Zodpovědný tým | Zodpovědné a podpůrné týmy |

|---|---|

Další kroky

Kroky v této příručce vám pomohly implementovat strategii, kontroly, procesy, dovednosti a kulturu potřebnou k konzistentní správě rizik zabezpečení v celém podniku.

Až budete pokračovat v provozním režimu cloudového zabezpečení, zvažte následující kroky:

- Projděte si dokumentaci k zabezpečení Microsoftu. Poskytuje technické pokyny, které odborníkům na zabezpečení pomůžou vytvářet a zlepšovat strategii kybernetické bezpečnosti, architekturu a plány stanovení priorit.

- Projděte si informace o zabezpečení v integrovaných bezpečnostních prvcích pro služby Azure.

- Projděte si nástroje a služby zabezpečení Azure v dostupných službách a technologiích zabezpečení v Azure.

- Přečtěte si Centrum zabezpečení Microsoftu. Obsahuje rozsáhlé pokyny, sestavy a související dokumentaci, které vám můžou pomoct provádět posouzení rizik v rámci procesů dodržování právních předpisů.

- Projděte si dostupné nástroje třetích stran, které vám usnadní splnění požadavků na zabezpečení. Další informace najdete v tématu Integrace řešení zabezpečení v programu Microsoft Defender for Cloud.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro