Jak Defender for Cloud Apps pomáhá chránit vaše prostředí Microsoftu 365

Jako hlavní sada produktivity, která poskytuje cloudové úložiště souborů, spolupráci, BI a CRM nástroje, Microsoft 365 umožňuje uživatelům sdílet své dokumenty napříč vaší organizací a partnery zjednodušeným a efektivním způsobem. Používání Microsoftu 365 může vaše citlivá data zveřejnit nejen interně, ale také externím spolupracovníkům nebo dokonce ještě horším způsobem, aby byla veřejně dostupná prostřednictvím sdíleného odkazu. K takovým incidentům může dojít kvůli škodlivému herci nebo kvůli nesvěděnému zaměstnanci. Microsoft 365 také poskytuje velký ekosystém aplikací třetích stran, který pomáhá zvýšit produktivitu. Používání těchto aplikací může vaši organizaci vystavit riziku škodlivých aplikací nebo používání aplikací s nadměrnými oprávněními.

Připojení Microsoft 365 to Defender for Cloud Apps poskytuje vylepšené přehledy o aktivitách uživatelů, poskytuje detekci hrozeb pomocí detekcí anomálií založených na strojovém učení, detekcí ochrany informací (například zjišťování externích informací), umožňuje automatizované kontroly nápravy a detekuje hrozby z povolených aplikací třetích stran ve vaší organizaci.

Defender for Cloud Apps se integruje přímo s protokoly auditu Microsoftu 365 a poskytuje ochranu pro všechny podporované služby. Seznam podporovaných služeb najdete v tématu Služby Microsoftu 365, které podporují auditování.

Pomocí tohoto konektoru aplikace můžete získat přístup k funkcím správy stavu zabezpečení (SSPM) SaaS prostřednictvím bezpečnostních prvků, které se projeví ve skóre zabezpečení Microsoftu. Další informace.

Vylepšení kontroly souborů pro Microsoft 365

Defender for Cloud Apps přidal nová vylepšení vyhledávání souborů pro SharePoint a OneDrive:

Rychlejší vyhledávání souborů na SharePointu a OneDrivu téměř v reálném čase

Lepší identifikace úrovně přístupu k souboru v SharePointu: Úroveň přístupu k souboru v SharePointu se ve výchozím nastavení označí jako Interní a ne jako soukromé (protože každý soubor v SharePointu je přístupný vlastníkem webu, a ne pouze vlastníkem souboru).

Poznámka:

Tato změna může mít vliv na zásady souborů (pokud zásady souborů hledají interní nebo soukromé soubory na SharePointu).

Hlavní hrozby

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Nedostatečné povědomí o zabezpečení

- Škodlivé aplikace třetích stran

- Malware

- Phishing

- ransomare,

- Nespravované používání vlastního zařízení (BYOD)

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Zjišťování, klasifikace, označování a ochrana regulovaných a citlivých dat uložených v cloudu

- Zjišťování a správa aplikací OAuth, které mají přístup k vašemu prostředí

- Vynucení zásad ochrany před únikem informací a dodržování předpisů pro data uložená v cloudu

- Omezení vystavení sdílených dat a vynucení zásad spolupráce

- Použití záznamu auditu aktivit pro forenzní šetření

Řízení Microsoftu 365 pomocí předdefinovaných zásad a šablon zásad

K detekci a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Název |

|---|---|

| Předdefinované zásady detekce anomálií | Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Nemožné cestování Aktivita prováděná ukončeným uživatelem (vyžaduje ID Microsoft Entra jako zprostředkovatele identity) Detekce malwaru Několik neúspěšných pokusů o přihlášení Detekce ransomwaru Podezřelá aktivita odstranění e-mailu (Preview) Podezřelé přeposílání doručené pošty Neobvyklé aktivity odstranění souborů Neobvyklé aktivity sdílené složky Neobvyklé aktivity stahování více souborů |

| Šablona zásad aktivit | Přihlášení z rizikové IP adresy Hromadné stahování jedním uživatelem Potenciální aktivita ransomwaru Změna úrovně přístupu (Teams) Přidání externího uživatele (Teams) Hromadné odstranění (Teams) |

| Šablona zásad souborů | Zjištění souboru sdíleného s neoprávněnou doménou Zjištění souboru sdíleného s osobními e-mailovými adresami Detekce souborů pomocí PII,PCI/PHI |

| Zásady detekce anomálií aplikací OAuth | Zavádějící název aplikace OAuth Zavádějící název vydavatele pro aplikaci OAuth Souhlas aplikace OAuth se zlými úmysly |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete použít a automatizovat následující akce zásad správného řízení Microsoftu 365 pro nápravu zjištěných hrozeb:

| Typ | Akce |

|---|---|

| Zásady správného řízení dat | OneDrive: – Dědit oprávnění nadřazené složky – Nastavení souboru nebo složky jako soukromé – Umístění souboru nebo složky do karantény správce – Umístění souboru nebo složky do karantény uživatele – Košový soubor nebo složka – Odebrání konkrétního spolupracovníka – Odebrání externích spolupracovníků v souboru nebo složce – Použití popisku citlivosti Microsoft Purview Information Protection – Odebrání popisku citlivosti Microsoft Purview Information Protection Sharepoint: – Dědit oprávnění nadřazené složky – Nastavení souboru nebo složky jako soukromé – Umístění souboru nebo složky do karantény správce – Umístění souboru nebo složky do karantény uživatele – Umístění souboru nebo složky do karantény uživatele a přidání oprávnění vlastníka – Košový soubor nebo složka – Odebrání externích spolupracovníků v souboru nebo složce – Odebrání konkrétního spolupracovníka – Použití popisku citlivosti Microsoft Purview Information Protection – Odebrání popisku citlivosti Microsoft Purview Information Protection |

| Zásady správného řízení uživatelů | - Upozornit uživatele na upozornění (přes Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) - Pozastavit uživatele (přes Microsoft Entra ID) |

| Zásady správného řízení aplikací OAuth | – Odvolání oprávnění aplikace OAuth |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana Microsoftu 365 v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s externími uživateli a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Integrace Defenderu for Cloud Apps s Microsoftem 365

Defender for Cloud Apps podporuje starší platformu Microsoft 365 Dedicated Platform i nejnovější nabídky služeb Microsoft 365, které se běžně označují jako řada verzí vNext Microsoftu 365.

V některých případech se verze služby vNext mírně liší na úrovních správy a správy od standardní nabídky Microsoftu 365.

Protokolování auditu

Defender for Cloud Apps se integruje přímo s protokoly auditu Microsoftu 365 a přijímá všechny auditované události ze všech podporovaných služeb. Seznam podporovaných služeb najdete v tématu Služby Microsoftu 365, které podporují auditování.

Protokolování auditu správce Exchange, které je ve výchozím nastavení povolené v Microsoftu 365, zaznamená událost v protokolu auditu Microsoftu 365, když správce (nebo uživatel s přiřazenými oprávněními správce) provede změnu ve vaší organizaci Exchange Online. Změny provedené pomocí centra pro správu Exchange nebo spuštěním rutiny ve Windows PowerShellu se zaznamenají do protokolu auditu správce Exchange. Podrobnější informace o protokolování auditu správce v Exchangi najdete v tématu Protokolování auditu správce.

Události z Exchange, Power BI a Teams se zobrazí až po zjištění aktivit z těchto služeb na portálu.

Více geografická nasazení se podporují jenom pro OneDrive.

Integrace Microsoft Entra

Pokud je vaše ID Microsoft Entra nastavené tak, aby se automaticky synchronizovalo s uživateli v místním prostředí služby Active Directory, nastavení v místním prostředí přepíše nastavení Microsoft Entra a použití akce Pozastavit zásady správného řízení uživatelů se vrátí.

V případě aktivit přihlašování k Microsoft Entra poskytuje Defender for Cloud Apps jenom interaktivní aktivity přihlašování a přihlašovací aktivity ze starších protokolů, jako je ActiveSync. Neinteraktivní aktivity přihlašování se můžou zobrazit v protokolu auditu Microsoft Entra.

Pokud jsou povolené aplikace Office, skupiny, které jsou součástí Microsoftu 365, se také importují do Defenderu pro Cloud Apps z konkrétních aplikace Office, například pokud je povolený SharePoint, skupiny Microsoftu 365 se naimportují také jako skupiny SharePointu.

Podpora karantény

V SharePointu a OneDrivu podporuje Defender for Cloud Apps karanténu uživatelů jenom pro soubory v knihovnách sdílených dokumentů (SharePoint Online) a soubory v knihovně Dokumentů (OneDrive pro firmy).

V SharePointu podporuje Defender for Cloud Apps úkoly karantény jenom pro soubory se sdílenými dokumenty v cestě v angličtině.

Připojení Microsoft 365 do Microsoft Defenderu for Cloud Apps

Tato část obsahuje pokyny pro připojení Microsoft Defenderu for Cloud Apps k existujícímu účtu Microsoft 365 pomocí rozhraní API konektoru aplikace. Toto připojení vám poskytne přehled o používání Microsoftu 365 a kontrolu nad nimi. Informace o tom, jak Defender for Cloud Apps chrání Microsoft 365, najdete v tématu Ochrana Microsoftu 365.

Pomocí tohoto konektoru aplikace můžete získat přístup k funkcím správy stavu zabezpečení (SSPM) SaaS prostřednictvím bezpečnostních prvků, které se projeví ve skóre zabezpečení Microsoftu. Další informace.

Požadavky:

Abyste mohli připojit Microsoft 365 k Defenderu for Cloud Apps, musíte mít alespoň jednu přiřazenou licenci Microsoftu 365.

Pokud chcete povolit monitorování aktivit Microsoftu 365 v Defenderu for Cloud Apps, musíte povolit auditování v Portál dodržování předpisů Microsoft Purview.

Protokolování auditu poštovní schránky Exchange musí být zapnuté pro každou poštovní schránku uživatele, než se zaprotokoluje aktivita uživatele v Exchangi Online, viz aktivity poštovní schránky Exchange.

Pokud chcete protokoly získat odsud, musíte v Power BI povolit auditování. Po povolení auditování začne Defender for Cloud Apps dostávat protokoly (se zpožděním 24 až 72 hodin).

Pokud chcete protokoly získat odsud, musíte v Dynamics 365 povolit auditování. Po povolení auditování začne Defender for Cloud Apps dostávat protokoly (se zpožděním 24 až 72 hodin).

Připojení Microsoftu 365 k Defenderu for Cloud Apps:

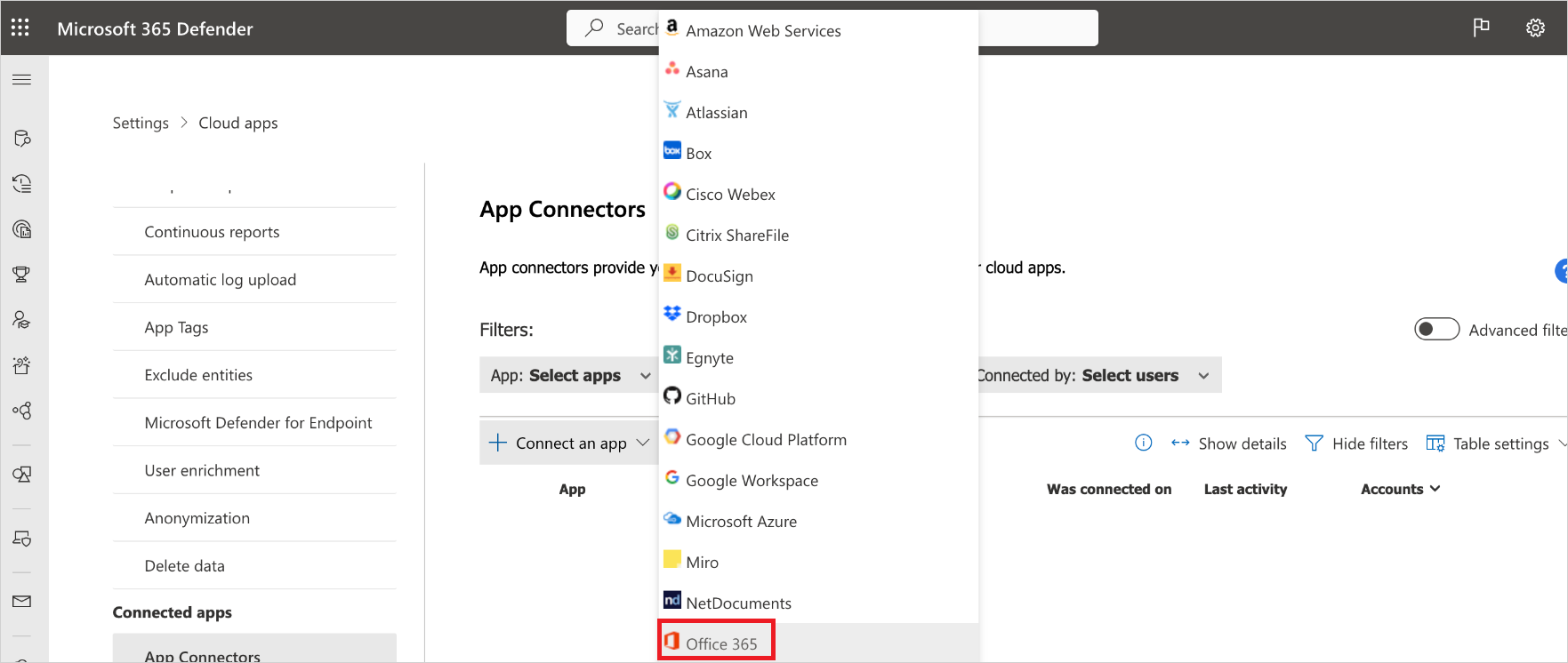

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojení ed apps (Aplikace) vyberte App Připojení ors (Připojení ors).

Na stránce Konektor aplikace s vyberte +Připojení aplikaci a pak vyberte Microsoft 365.

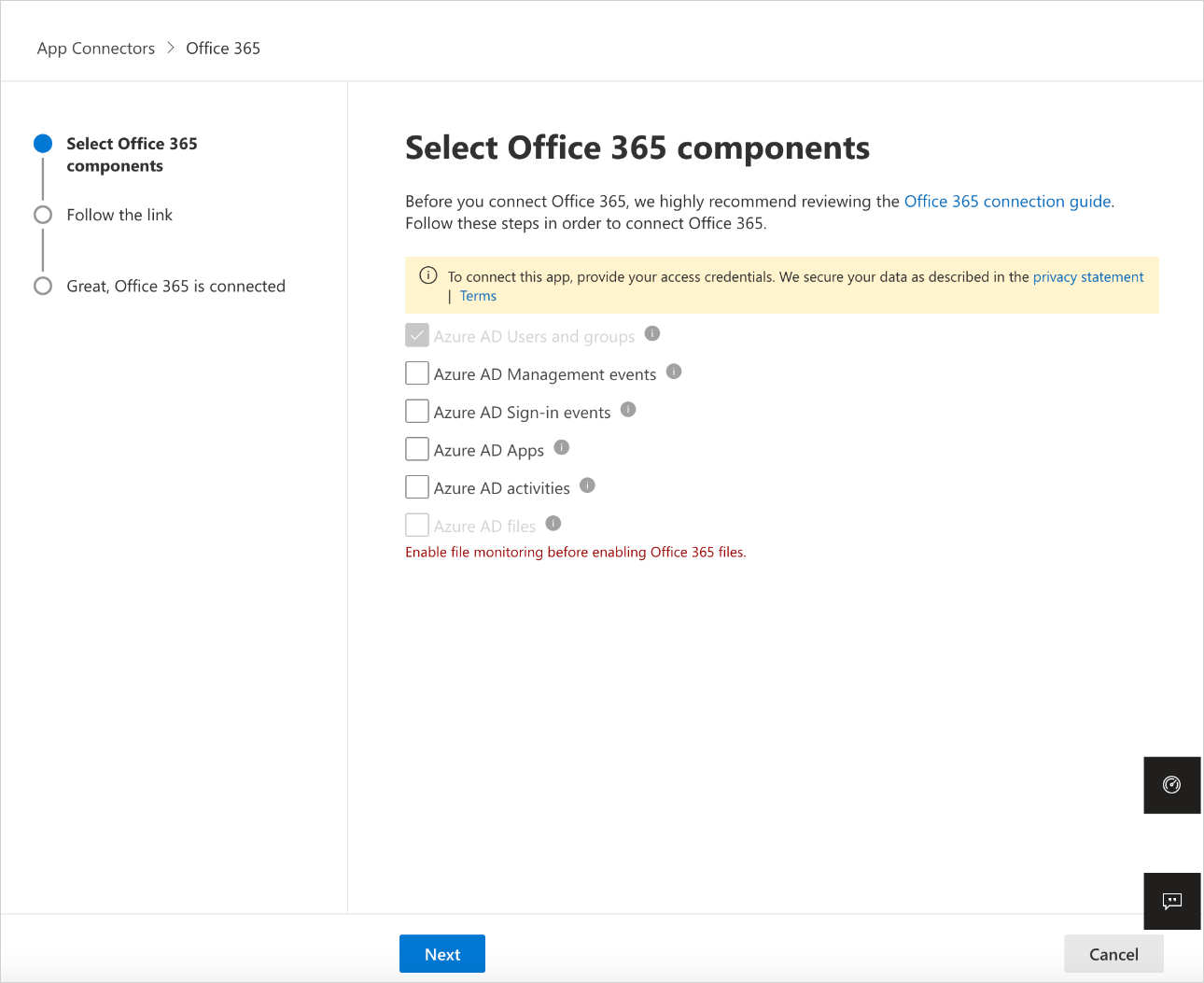

Na stránce Vybrat součásti Microsoftu 365 vyberte požadované možnosti a pak vyberte Připojení.

Poznámka:

- Pro zajištění nejlepší ochrany doporučujeme vybrat všechny komponenty Microsoftu 365.

- Komponenta souborů Azure AD vyžaduje komponentu aktivit Azure AD a monitorování souborů Defender for Cloud Apps (Nastavení> Cloud Apps>Files>Povolit monitorování souborů).

Na stránce Sledovat odkaz vyberte Připojení Microsoft 365.

Po úspěšném připojení Microsoftu 365 vyberte Hotovo.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojení ed apps (Aplikace) vyberte App Připojení ors (Připojení ors). Ujistěte se, že je stav připojené aplikace Připojení or Připojení.

Data správy stavu zabezpečení SaaS (SSPM) se zobrazují na portálu Microsoft Defender na stránce Skóre zabezpečení. Další informace najdete v tématu Správa stavu zabezpečení pro aplikace SaaS.

Poznámka:

Po připojení Microsoftu 365 se zobrazí data z týdne, včetně všech aplikací třetích stran připojených k Microsoftu 365, které načítají rozhraní API. U aplikací třetích stran, které před připojením nepřetahovaly rozhraní API, se zobrazí události od okamžiku, kdy připojíte Microsoft 365, protože Defender for Cloud Apps ve výchozím nastavení zapne všechna rozhraní API, která byla ve výchozím nastavení vypnutá.

Pokud máte s připojením aplikace nějaké problémy, přečtěte si téma Řešení potíží s Připojení ory aplikací.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.