Povolení přihlášení klíče zabezpečení FIDO2 k zařízením s Windows 10 a 11 pomocí Microsoft Entra ID

Tento dokument se zaměřuje na povolení ověřování bez hesla založeného na klíči zabezpečení FIDO2 na zařízeních s Windows 10 a 11. Po dokončení kroků v tomto článku se můžete přihlásit ke svému ID Microsoft Entra i k hybridním zařízením s Windows připojeným k Microsoft Entra pomocí účtu Microsoft Entra pomocí klíče zabezpečení FIDO2.

Požadavky

| Typ zařízení | Připojení k Microsoft Entra | Hybridní připojení k Microsoft Entra |

|---|---|---|

| Vícefaktorové ověřování Microsoft Entra | X | X |

| Kombinovaná registrace bezpečnostních údajů | X | X |

| Kompatibilní klíče zabezpečení FIDO2 | X | X |

| WebAuthN vyžaduje Windows 10 verze 1903 nebo vyšší. | X | X |

| Zařízení připojená k Microsoft Entra vyžadují Windows 10 verze 1909 nebo vyšší | X | |

| Zařízení připojená k hybridnímu připojení microsoftu Entra vyžadují Windows 10 verze 2004 nebo vyšší | X | |

| Plně opravené řadiče domény s Windows Serverem 2016/2019 | X | |

| Modul Microsoft Entra Hybrid Authentication Management | X | |

| Microsoft Intune (volitelné) | X | X |

| Zřizovací balíček (volitelné) | X | X |

| Zásady skupiny (volitelné) | X |

Nepodporované scénáře

Následující scénáře se nepodporují:

- Přihlášení nebo odemknutí zařízení s Windows pomocí klíče v Microsoft Authenticatoru

- Nasazení připojené k doméně služby Windows Server Doména služby Active Directory Services (AD DS) (pouze místní zařízení)

- Scénáře, jako jsou RDP, VDI a Citrix, které používají jiný klíč zabezpečení než přesměrování webového ověřování.

- S/MIME s použitím klíče zabezpečení.

- Spustit jako pomocí klíče zabezpečení.

- Přihlaste se k serveru pomocí klíče zabezpečení.

- Pokud k přihlášení k zařízení nepoužíváte bezpečnostní klíč, nemůžete ho použít k přihlášení nebo odemknutí offline.

- Přihlášení nebo odemknutí zařízení s Windows pomocí klíče zabezpečení obsahujícího více účtů Microsoft Entra Tento scénář využívá poslední účet přidaný do klíče zabezpečení. WebAuthN umožňuje uživatelům zvolit účet, který chce použít.

- Odemknutí zařízení s Windows 10 verze 1809 Nejlepších možností dosáhnete, když použijete Windows 10 verze 1903 nebo vyšší.

Příprava zařízení

Zařízení připojená k Microsoft Entra musí používat Windows 10 verze 1909 nebo vyšší.

Zařízení připojená k hybridnímu připojení Microsoft Entra musí používat Windows 10 verze 2004 nebo novější.

Povolení klíčů zabezpečení pro přihlášení k Windows

Organizace se můžou rozhodnout použít jednu nebo více následujících metod, které umožní použití klíčů zabezpečení pro přihlášení k Windows na základě požadavků organizace:

- Povolení v Microsoft Intune

- Cílené nasazení Microsoft Intune

- Povolení pomocí zřizovacího balíčku

- Povolení pomocí zásad skupiny (pouze zařízení připojená k hybridnímu připojení Microsoftu entra)

Důležité

Organizace s hybridními zařízeními připojenými k Microsoft Entra musí také provést kroky uvedené v článku, povolit ověřování FIDO2 místním prostředkům před tím, než ověřování pomocí klíče zabezpečení FIDO2 ve Windows 10 FIDO2 funguje.

Organizace se zařízeními připojenými k Microsoft Entra to musí udělat, aby se jejich zařízení mohly ověřit v místních prostředcích pomocí klíčů zabezpečení FIDO2.

Povolení v Microsoft Intune

Pokud chcete povolit používání klíčů zabezpečení pomocí Intune, proveďte následující kroky:

- Přihlaste se do Centra pro správu Microsoft Intune.

- Přejděte k registraci zařízení>>s Windows> Windows Hello pro firmy.

- Nastavte možnost Použít klíče zabezpečení pro přihlášení na Povoleno.

Konfigurace klíčů zabezpečení pro přihlášení není závislá na konfiguraci Windows Hello pro firmy.

Poznámka:

Tím se na již zřízených zařízeních nepovolí klíče zabezpečení. V takovém případě použijte další metodu (výběrové nasazení Intune).

Cílené nasazení Intune

Pokud chcete cílit na konkrétní skupiny zařízení, abyste povolili poskytovatele přihlašovacích údajů, použijte následující vlastní nastavení prostřednictvím Intune:

- Přihlaste se do Centra pro správu Microsoft Intune.

- Přejděte na Profily>konfigurace zařízení>s Windows>Vytvořit profil.

- Nakonfigurujte nový profil s následujícím nastavením:

- Platforma: Windows 10 a novější

- Typ profilu: Vlastní šablony >

- Název: Klíče zabezpečení pro přihlášení k Windows

- Popis: Povolí použití klíčů zabezpečení FIDO při přihlášení k systému Windows.

- Vyberte Další>přidat a v řádku Přidat přidejte následující vlastní nastavení OMA-URI:

- Název: Zapnutí klíčů zabezpečení FIDO pro přihlášení k Windows

- Popis: (Nepovinné)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Datový typ: Celé číslo

- Hodnota: 1

- Přiřaďte zbývající část nastavení zásad, včetně konkrétních uživatelů, zařízení nebo skupin. Další informace najdete v tématu Přiřazení profilů uživatelů a zařízení v Microsoft Intune.

Povolení pomocí zřizovacího balíčku

U zařízení, která nespravuje Microsoft Intune, je možné nainstalovat zřizovací balíček, aby se povolily funkce. Aplikaci Windows Configuration Designer je možné nainstalovat z Microsoft Storu. Provedením následujících kroků vytvořte zřizovací balíček:

- Spusťte Nástroj Windows Configuration Designer.

- Vyberte Soubor>nový projekt.

- Pojmenujte projekt a poznamenejte si cestu, ve které je projekt vytvořen, a pak vyberte Další.

- Jako pracovní postup vybraného projektu ponechte vybraný balíček zřizování a vyberte Další.

- V části Zvolte, která nastavení chcete zobrazit a nakonfigurovat, vyberte Všechny desktopové edice Windows a pak vyberte Další.

- Vyberte Dokončit.

- V nově vytvořeném projektu přejděte do nastavení>modulu runtime WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Nastavte useSecurityKeyForSignIn na Povoleno.

- >Výběr exportu zřizovacího balíčku

- V okně Sestavení ponechte výchozí hodnoty v části Popis zřizovacího balíčku a pak vyberte Další.

- V okně Sestavení ponechte výchozí hodnoty v části Vybrat podrobnosti zabezpečení pro zřizovací balíček a vyberte Další.

- Poznamenejte si nebo změňte cestu v oknech sestavení v části Vyberte, kam chcete uložit zřizovací balíček, a vyberte Další.

- Na stránce Sestavit zřizovací balíček vyberte Sestavit.

- Uložte tyto dva soubory vytvořené (ppkg a kočka) do umístění, kde je můžete použít na počítače později.

- Pokud chcete použít vytvořený zřizovací balíček, přečtěte si téma Použití zřizovacího balíčku.

Poznámka:

Zařízení s Windows 10 verze 1903 musí také povolit sdílený režim počítače (EnableSharedPCMode). Další informace o povolení této funkce najdete v tématu Nastavení sdíleného nebo hostovaného počítače s Windows 10.

Povolení pomocí zásad skupiny

V případě zařízení připojených k hybridní službě Microsoft Entra můžou organizace nakonfigurovat následující nastavení zásad skupiny, aby se povolilo přihlašování pomocí klíče zabezpečení FIDO. Nastavení najdete v části Konfigurace> počítače Správa istrativní šablony>>Přihlášení>systému Zapnout přihlášení pomocí klíče zabezpečení:

- Nastavení této zásady na Povoleno umožňuje uživatelům přihlásit se pomocí klíčů zabezpečení.

- Nastavení této zásady na Zakázáno nebo Nenakonfigurováno zabrání uživatelům v přihlášení pomocí klíčů zabezpečení.

Toto nastavení zásad skupiny vyžaduje aktualizovanou verzi CredentialProviders.admx šablony zásad skupiny. Tato nová šablona je dostupná s další verzí Windows Serveru a s Windows 10 20H1. Toto nastavení je možné spravovat pomocí zařízení s jednou z těchto novějších verzí Windows nebo centrálně podle těchto pokynů: Jak vytvořit a spravovat Centrální úložiště pro zásady skupiny Správa istrativní šablony ve Windows.

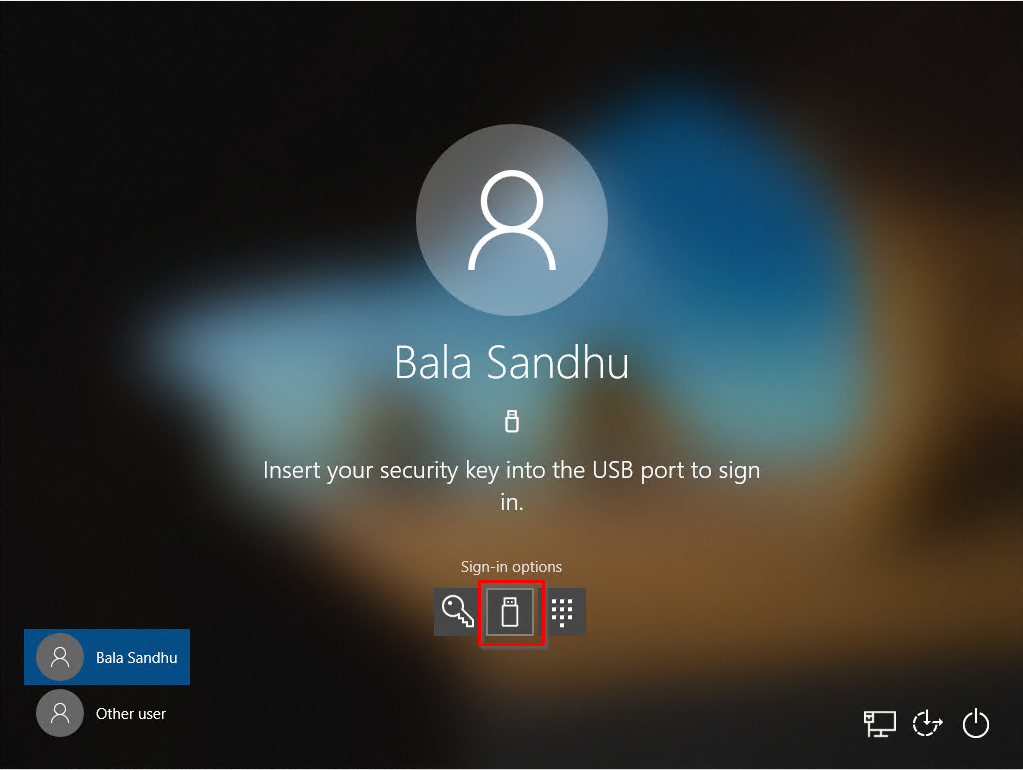

Přihlášení pomocí klíče zabezpečení FIDO2

V tomto příkladu už uživatel s názvem Bala Sandhu zřídil svůj klíč zabezpečení FIDO2 pomocí kroků v předchozím článku Povolení přihlášení k klíči zabezpečení bez hesla. U zařízení připojených k hybridnímu připojení Microsoft Entra se ujistěte, že jste také povolili přihlášení k místním prostředkům bez hesla. Bala si může vybrat zprostředkovatele přihlašovacích údajů klíče zabezpečení na zamykací obrazovce Windows 10 a vložit klíč zabezpečení pro přihlášení do Windows.

Správa biometrického klíče zabezpečení, PIN kódu nebo resetování klíče zabezpečení

- Windows 10 verze 1903 nebo novější

- Uživatelé můžou otevřít Windows Nastavení na klíč zabezpečení účtů>zařízení.>

- Uživatelé můžou změnit svůj PIN kód, aktualizovat biometrické údaje nebo resetovat svůj bezpečnostní klíč.

Řešení potíží a zpětná vazba

Pokud chcete sdílet zpětnou vazbu nebo narazit na problémy s touto funkcí, sdílejte ji prostřednictvím aplikace Centrum Windows Feedback pomocí následujícího postupu:

- Spusťte Centrum Feedback a ujistěte se, že jste přihlášení.

- Odešlete zpětnou vazbu pod následující kategorizací:

- Kategorie: Zabezpečení a ochrana osobních údajů

- Podkategorie: FIDO

- Pokud chcete zaznamenat protokoly, použijte možnost Znovu vytvořit můj problém.