Skupiny zabezpečení sítě se službou Azure Site Recovery

Skupiny zabezpečení sítě se používají k omezení síťového provozu do prostředků ve virtuální síti. Skupina zabezpečení sítě (NSG) obsahuje seznam pravidel zabezpečení, která povolují nebo zakazují příchozí nebo odchozí síťový provoz na základě zdrojové nebo cílové IP adresy, portu a protokolu.

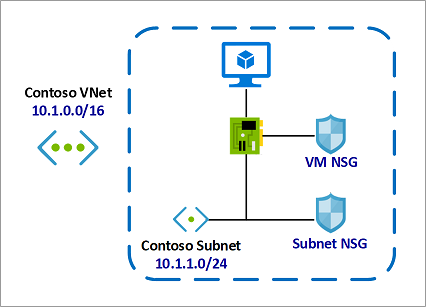

V rámci modelu nasazení Resource Manager je možné skupiny zabezpečení sítě přidružit k podsítím nebo jednotlivým síťovým rozhraním. Pokud je skupina zabezpečení sítě přidružená k podsíti, pravidla se vztahují na všechny prostředky, které jsou připojené k příslušné podsíti. Provoz je možné dále omezit také přidružením skupiny zabezpečení sítě k jednotlivým síťovým rozhraním v rámci podsítě, která už má přidruženou skupinu zabezpečení sítě.

Tento článek popisuje, jak používat skupiny zabezpečení sítě s Azure Site Recovery.

Použití skupin zabezpečení sítě

K jednotlivým podsítím může být přidružená nula nebo jedna skupina zabezpečení sítě. K jednotlivým síťovým rozhraním může být také přiřazena nula nebo jedna skupina zabezpečení sítě. Můžete tak efektivně omezit duální provoz virtuálního počítače tím, že nejprve přidružujete skupinu zabezpečení sítě k podsíti a pak další skupinu zabezpečení sítě k síťovému rozhraní virtuálního počítače. Použití pravidel NSG v tomto případě závisí na směru provozu a prioritě použitých pravidel zabezpečení.

Podívejte se na jednoduchý příklad s jedním virtuálním počítačem následujícím způsobem:

- Virtuální počítač se umístí do podsítě Contoso.

- Podsíť Contoso je přidružená ke skupině zabezpečení sítě podsítě.

- Síťové rozhraní virtuálního počítače je navíc přidružené ke skupině zabezpečení sítě virtuálního počítače.

V tomto příkladu se pro příchozí provoz nejprve vyhodnotí skupina zabezpečení sítě podsítě. Všechny přenosy povolené prostřednictvím skupiny zabezpečení sítě podsítě se pak vyhodnocují skupinou zabezpečení sítě virtuálního počítače. Naopak platí pro odchozí provoz, přičemž skupina zabezpečení sítě virtuálních počítačů se vyhodnocuje jako první. Všechny přenosy povolené prostřednictvím skupiny zabezpečení sítě virtuálních počítačů se pak vyhodnocují skupinou zabezpečení sítě podsítě.

To umožňuje podrobnou aplikaci pravidel zabezpečení. Můžete například chtít povolit příchozí internetový přístup několika virtuálním počítačům aplikace (například front-endovým virtuálním počítačům) v podsíti, ale omezit příchozí internetový přístup na jiné virtuální počítače (například databáze a další back-endové virtuální počítače). V takovém případě můžete mít ve skupině zabezpečení sítě podsítě přísnější pravidlo, které povolí internetový provoz a omezí přístup ke konkrétním virtuálním počítačům odepřením přístupu ve skupině zabezpečení sítě virtuálního počítače. Totéž se dá použít pro odchozí provoz.

Při nastavování takových konfigurací NSG se ujistěte, že jsou na pravidla zabezpečení uplatněny správné priority. Pravidla se zpracovávají v pořadí podle priority, přičemž nižší čísla, která mají vyšší prioritu, se zpracovávají před vyššími čísly. Jakmile provoz odpovídá pravidlu, zpracování se zastaví. V důsledku toho se nezpracují žádná existující pravidla s nižší prioritou (vyšší čísla), která mají stejné atributy jako pravidla s vyšší prioritou.

Ne vždy musíte mít přehled o použití skupin zabezpečení sítě na síťové rozhraní i podsíť. Agregační pravidla použitá na síťové rozhraní můžete ověřit zobrazením platných pravidel zabezpečení pro síťové rozhraní. K určení, jestli je povolená komunikace do síťového rozhraní nebo ze síťového rozhraní, můžete také použít funkci ověření toku protokolu IP v Azure Network Watcher. Tento nástroj vám řekne, jestli je povolená komunikace, a které pravidlo zabezpečení sítě povoluje nebo odepírá provoz.

Replikace z místního prostředí do Azure pomocí skupiny zabezpečení sítě

Azure Site Recovery umožňuje zotavení po havárii a migraci do Azure pro místní virtuální počítače Hyper-V, virtuální počítače VMware a fyzické servery. Ve všech scénářích z místního prostředí do Azure se replikační data odesílají do účtu služby Azure Storage a ukládají se do jeho účtu. Během replikace neplatíte žádné poplatky za virtuální počítač. Když spustíte převzetí služeb při selhání do Azure, Site Recovery automaticky vytvoří virtuální počítače Azure IaaS.

Po vytvoření virtuálních počítačů po převzetí služeb při selhání do Azure je možné použít skupiny zabezpečení sítě k omezení síťového provozu do virtuální sítě a virtuálních počítačů. Site Recovery nevytvoří skupiny zabezpečení sítě jako součást operace převzetí služeb při selhání. Před zahájením převzetí služeb při selhání doporučujeme vytvořit požadované skupiny zabezpečení sítě Azure. Skupiny zabezpečení sítě pak můžete přidružit k převzetí služeb při selhání virtuálních počítačů automaticky během převzetí služeb při selhání pomocí automatizačních skriptů s výkonnými plány obnovení Site Recovery.

Pokud se například konfigurace virtuálního počítače po převzetí služeb při selhání podobá příkladu popsanému výše:

- Virtuální síť Contoso a podsíť Contoso můžete vytvořit v rámci plánování zotavení po havárii v cílové oblasti Azure.

- V rámci stejného plánování zotavení po havárii můžete také vytvořit a nakonfigurovat skupinu zabezpečení sítě podsítě i skupinu zabezpečení sítě virtuálních počítačů.

- Skupinu zabezpečení sítě podsítě je pak možné okamžitě přidružit k podsíti Contoso, protože skupina zabezpečení sítě i podsíť už jsou k dispozici.

- Skupina zabezpečení sítě virtuálního počítače může být přidružená k virtuálním počítačům během převzetí služeb při selhání pomocí plánů obnovení.

Po vytvoření a konfiguraci skupin zabezpečení sítě doporučujeme spustit testovací převzetí služeb při selhání , které ověří přidružení skupin zabezpečení sítě se skriptem a připojení virtuálních počítačů po převzetí služeb při selhání.

Replikace z Azure do Azure se skupinou zabezpečení sítě

Azure Site Recovery umožňuje zotavení po havárii virtuálních počítačů Azure. Při povolení replikace pro virtuální počítače Azure může Site Recovery vytvořit virtuální sítě repliky (včetně podsítí a podsítí brány) v cílové oblasti a vytvořit požadovaná mapování mezi zdrojovou a cílovou virtuální sítí. Můžete také předem vytvořit cílové sítě a podsítě a použít je při povolování replikace. Site Recovery před převzetím služeb při selhání nevytvoří žádné virtuální počítače v cílové oblasti Azure.

V případě replikace virtuálních počítačů Azure se ujistěte, že pravidla NSG ve zdrojové oblasti Azure umožňují odchozí připojení pro provoz replikace. Tato požadovaná pravidla můžete také otestovat a ověřit prostřednictvím této ukázkové konfigurace skupiny zabezpečení sítě.

Site Recovery nevytvoří ani nereplikuje skupiny zabezpečení sítě v rámci operace převzetí služeb při selhání. Před zahájením převzetí služeb při selhání doporučujeme vytvořit požadované skupiny zabezpečení sítě v cílové oblasti Azure. Skupiny zabezpečení sítě pak můžete přidružit k převzetí služeb při selhání virtuálních počítačů automaticky během převzetí služeb při selhání pomocí automatizačních skriptů s výkonnými plány obnovení Site Recovery.

S ohledem na výše popsaný ukázkový scénář :

- Site Recovery může vytvořit repliky virtuální sítě Contoso a podsítě Contoso v cílové oblasti Azure, pokud je pro virtuální počítač povolená replikace.

- V cílové oblasti Azure můžete vytvořit požadované repliky skupiny zabezpečení sítě podsítě a skupiny zabezpečení sítě virtuálních počítačů (například s názvem Cílová skupina zabezpečení sítě podsítě a skupina zabezpečení sítě cílových virtuálních počítačů), což umožní všechna další pravidla vyžadovaná pro cílovou oblast.

- Skupina zabezpečení sítě cílové podsítě se pak dá okamžitě přidružit k podsíti cílové oblasti, protože skupina zabezpečení sítě i podsíť jsou již k dispozici.

- Skupina zabezpečení sítě cílového virtuálního počítače může být přidružená k virtuálním počítačům během převzetí služeb při selhání pomocí plánů obnovení.

Po vytvoření a konfiguraci skupin zabezpečení sítě doporučujeme spustit testovací převzetí služeb při selhání , které ověří přidružení skupin zabezpečení sítě se skriptem a připojení virtuálních počítačů po převzetí služeb při selhání.

Další kroky

- Přečtěte si další informace o skupinách zabezpečení sítě.

- Přečtěte si další informace o pravidlech zabezpečení NSG.

- Přečtěte si další informace o účinných pravidlech zabezpečení pro NSG.

- Přečtěte si další informace o plánech obnovení pro automatizaci převzetí služeb při selhání aplikací.