Konfigurace klienta VPN pro point-to-site: RADIUS – ověřování certifikátů

Pokud se chcete připojit k virtuální síti přes point-to-site (P2S), musíte nakonfigurovat klientské zařízení, ze kterého se budete připojovat. Tento článek vám pomůže vytvořit a nainstalovat konfiguraci klienta VPN pro ověřování certifikátů RADIUS.

Pokud používáte ověřování radius, existuje několik pokynů k ověřování: ověřování certifikátů, ověřování heslem a další metody ověřování a protokoly. Konfigurace klienta VPN se pro každý typ ověřování liší. Ke konfiguraci klienta VPN použijte konfigurační soubory klienta, které obsahují požadovaná nastavení.

Poznámka

Od 1. července 2018 se začíná rušit podpora protokolu TLS 1.0 a 1.1 ve službě Azure VPN Gateway. Služba VPN Gateway bude podporovat pouze protokol TLS 1.2. Jsou ovlivněna pouze připojení typu point-to-site; Připojení typu site-to-site nebudou ovlivněna. Pokud pro sítě VPN typu point-to-site na Windows 10 nebo novějších klientech používáte protokol TLS, nemusíte provádět žádnou akci. Pokud používáte protokol TLS pro připojení typu point-to-site ve Windows 7 a Windows 8 klientech, přečtěte si pokyny k aktualizaci v nejčastějších dotazech k VPN Gateway.

Pracovní postup

Pracovní postup konfigurace pro ověřování P2S RADIUS je následující:

Získejte konfiguraci klienta VPN pro možnost ověřování podle vašeho výběru a použijte ji k nastavení klienta VPN (tento článek).

Důležité

Pokud po vygenerování konfiguračního profilu klienta VPN dojde k nějakým změnám konfigurace sítě VPN, jako je typ protokolu VPN nebo typ ověřování, musíte na zařízení uživatelů vygenerovat a nainstalovat novou konfiguraci klienta VPN.

Můžete vytvořit konfigurační soubory klienta VPN pro ověřování certifikátů RADIUS, které používají protokol EAP-TLS. Certifikát vystavený podnikem se obvykle používá k ověření uživatele sítě VPN. Ujistěte se, že všichni připojující se uživatelé mají na svých zařízeních nainstalovaný certifikát a že váš server RADIUS může certifikát ověřit.

V příkazech -AuthenticationMethod je EapTls. Během ověřování certifikátem klient ověří server RADIUS ověřením jeho certifikátu. -RadiusRootCert je soubor .cer, který obsahuje kořenový certifikát, který se používá k ověření serveru RADIUS.

Každé klientské zařízení VPN vyžaduje nainstalovaný klientský certifikát. Někdy má zařízení s Windows více klientských certifikátů. Během ověřování se může zobrazit automaticky otevírané dialogové okno se seznamem všech certifikátů. Uživatel pak musí zvolit certifikát, který se má použít. Správný certifikát lze odfiltrovat zadáním kořenového certifikátu, ke kterému by se měl klientský certifikát zřetězovat.

-ClientRootCert je soubor .cer, který obsahuje kořenový certifikát. Jedná se o volitelný parametr. Pokud má zařízení, ze kterého se chcete připojit, jenom jeden klientský certifikát, nemusíte tento parametr zadávat.

Generování konfiguračních souborů klienta VPN

Konfigurační soubory klienta VPN můžete vygenerovat pomocí Azure Portal nebo pomocí Azure PowerShell.

portál Azure

Přejděte na bránu virtuální sítě.

Klikněte na Konfigurace typu point-to-site.

Klikněte na Stáhnout klienta VPN.

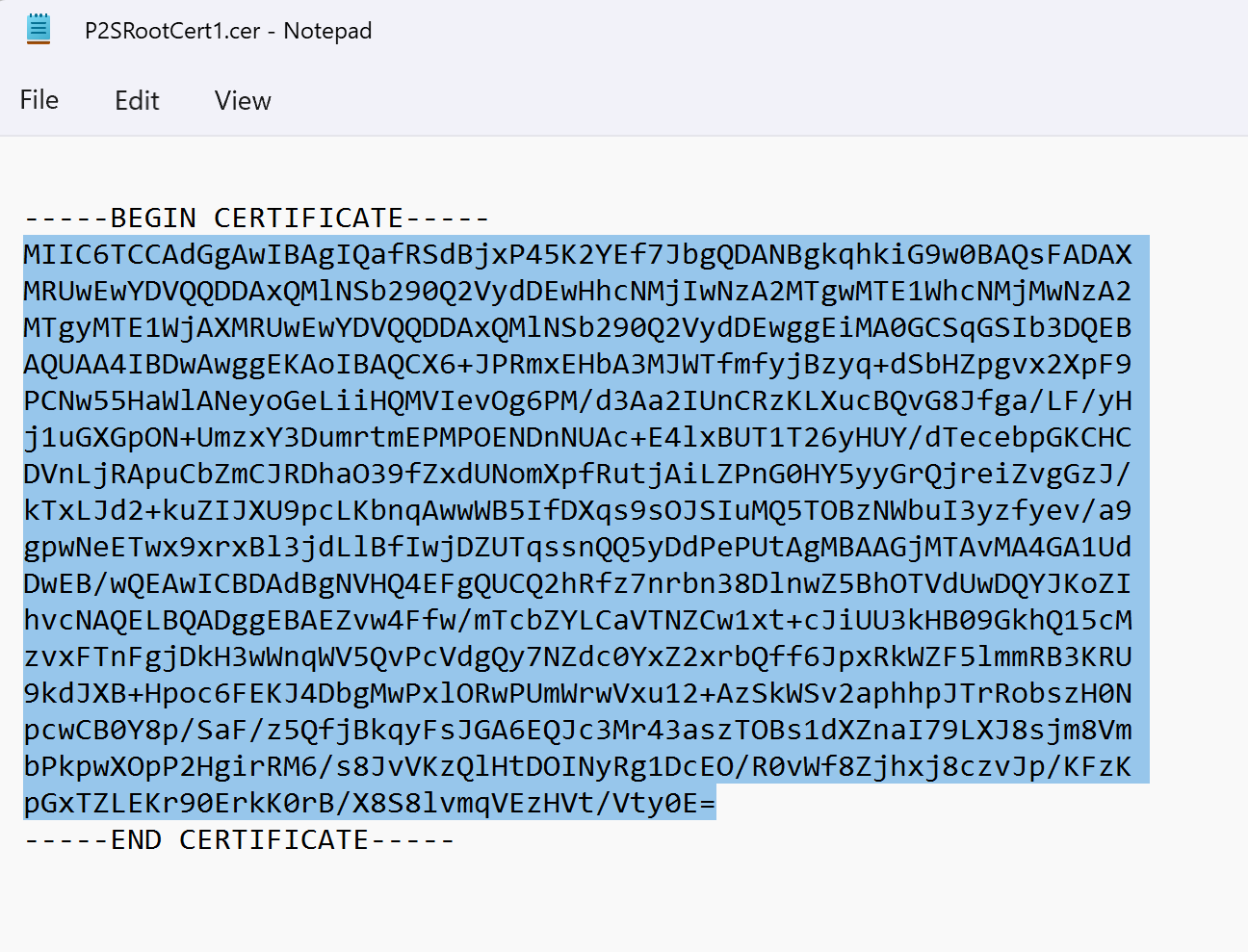

Vyberte klienta a vyplňte požadované informace. V závislosti na konfiguraci můžete být požádáni o nahrání kořenového certifikátu Radius na portál. Exportujte certifikát v požadovaném X.509 s kódováním Base-64 (. CER) a otevřete ho pomocí textového editoru, například Poznámkového bloku. Zobrazí se text podobný následujícímu příkladu. Modře zvýrazněný oddíl obsahuje informace, které zkopírujete a nahrajete do Azure.

Pokud váš soubor nevypadá podobně jako v příkladu, obvykle to znamená, že jste ho neexportovali pomocí X.509(s kódováním Base-64. FORMÁT CER). Pokud navíc používáte jiný textový editor než Poznámkový blok, mějte na paměti, že některé editory můžou na pozadí zavést nezamýšlené formátování. To může způsobovat problémy při nahrání textu z tohoto certifikátu do Azure.

Kliknutím na Stáhnout vygenerujte soubor .zip.

Soubor .zip se stáhne, obvykle do složky Stažené soubory.

Azure PowerShell

Vygenerujte konfigurační soubory klienta VPN pro použití s ověřováním certifikátů. Konfigurační soubory klienta VPN můžete vygenerovat pomocí následujícího příkazu:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls" -RadiusRootCert <full path name of .cer file containing the RADIUS root> -ClientRootCert <full path name of .cer file containing the client root> | fl

Spuštění příkazu vrátí odkaz. Zkopírujte a vložte odkaz do webového prohlížeče, abyste si mohli stáhnout VpnClientConfiguration.zip. Rozbalte soubor a zobrazte následující složky:

- WindowsAmd64 a WindowsX86: Tyto složky obsahují 64bitové a 32bitové instalační balíčky systému Windows.

- GenericDevice: Tato složka obsahuje obecné informace, které slouží k vytvoření vlastní konfigurace klienta VPN.

Pokud jste již vytvořili konfigurační soubory klienta, můžete je načíst pomocí rutiny Get-AzVpnClientConfiguration . Pokud ale změníte konfiguraci sítě VPN typu P2S, například typ protokolu VPN nebo typ ověřování, konfigurace se automaticky neaktualizuje. Pokud chcete vytvořit novou konfiguraci ke stažení, musíte spustit New-AzVpnClientConfiguration rutinu .

K načtení dříve vygenerovaných konfiguračních souborů klienta použijte následující příkaz:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" | fl

Nativní klient VPN pro Windows

Pokud jste nakonfigurovali IKEv2 nebo SSTP, můžete použít nativního klienta VPN.

Vyberte konfigurační balíček a nainstalujte ho do klientského zařízení. V případě 64bitové architektury procesoru zvolte instalační balíček VpnClientSetupAmd64 . Pro architekturu 32bitového procesoru zvolte instalační balíček VpnClientSetupX86 . Pokud se zobrazí automaticky otevírané okno Filtru SmartScreen, vyberte Další informace>Přesto spustit. Můžete také balíček uložit k instalaci na další klientské počítače.

Každý klient vyžaduje klientský certifikát pro ověřování. Nainstalujte klientský certifikát. Informace o klientských certifikátech najdete v tématu Klientské certifikáty pro point-to-site. Informace o instalaci vygenerovaného certifikátu najdete v tématu Instalace certifikátu na klienty s Windows.

Na klientském počítači přejděte na Nastavení sítě a vyberte VPN. Připojení k síti VPN zobrazuje název virtuální sítě, ke které se připojuje.

Nativní klient VPN pro Mac (macOS)

Pro každé zařízení Mac, které se připojuje k virtuální síti Azure, musíte vytvořit samostatný profil. Důvodem je to, že tato zařízení vyžadují, aby byl v profilu zadán uživatelský certifikát pro ověřování. Kromě toho můžete použít nativního klienta VPN pro macOS pouze v případě, že jste do konfigurace zahrnuli typ tunelu IKEv2. Složka Generic obsahuje všechny informace potřebné k vytvoření profilu:

- VpnSettings.xml obsahuje důležitá nastavení, jako je adresa serveru a typ tunelu.

- VpnServerRoot.cer obsahuje kořenový certifikát, který se vyžaduje k ověření brány VPN během instalace připojení P2S.

- RadiusServerRoot.cer obsahuje kořenový certifikát, který se vyžaduje k ověření serveru RADIUS během ověřování.

Pomocí následujícího postupu nakonfigurujte nativního klienta VPN na počítači Mac pro ověřování certifikátů:

Naimportujte kořenové certifikáty VpnServerRoot a RadiusServerRoot do počítače Mac. Zkopírujte každý soubor na Mac, poklikejte na něj a pak vyberte Přidat.

Každý klient vyžaduje klientský certifikát pro ověřování. Nainstalujte klientský certifikát na klientské zařízení.

Otevřete dialogové okno Síť v části Předvolby sítě. Vyberte + , pokud chcete vytvořit nový profil připojení klienta VPN pro připojení P2S k virtuální síti Azure.

Hodnota Rozhraní je VPN a hodnota typ sítě VPN je IKEv2. Do pole Název služby zadejte název profilu a pak výběrem možnosti Vytvořit vytvořte profil připojení klienta VPN.

Ve složce Generic zkopírujte ze souboru VpnSettings.xml hodnotu značky VpnServer . Vložte tuto hodnotu do polí Adresa serveru a Vzdálené ID profilu. Pole Místní ID nechte prázdné.

Vyberte Nastavení ověřování a vyberte Certifikát.

Klikněte na Vybrat a zvolte certifikát, který chcete použít k ověřování.

Volba Identita zobrazí seznam certifikátů, ze které si můžete vybrat. Vyberte správný certifikát a pak vyberte Pokračovat.

Do pole Místní ID zadejte název certifikátu (z kroku 6). V tomto příkladu je to ikev2Client.com. Pak vyberte tlačítko Použít a uložte změny.

V dialogovém okně Síť vyberte Použít a uložte všechny změny. Pak vyberte Připojit a spusťte připojení P2S k virtuální síti Azure.

Další kroky

Vraťte se k článku a dokončete konfiguraci P2S.

Informace o řešení potíží s P2S najdete v tématu Řešení potíží s připojením Azure typu point-to-site.