Konfigurace klienta VPN pro point-to-site: RADIUS – ověřování heslem

Pokud se chcete připojit k virtuální síti přes point-to-site (P2S), musíte nakonfigurovat klientské zařízení, ze kterého se budete připojovat. Připojení VPN typu P2S můžete vytvářet z klientských zařízení s Windows, macOS a Linuxem. Tento článek vám pomůže vytvořit a nainstalovat konfiguraci klienta VPN pro ověřování radius pomocí uživatelského jména a hesla.

Pokud používáte ověřování RADIUS, existuje několik pokynů k ověřování: ověřování certifikátů, ověřování hesla a další metody ověřování a protokoly. Konfigurace klienta VPN se pro každý typ ověřování liší. Ke konfiguraci klienta VPN použijete konfigurační soubory klienta, které obsahují požadovaná nastavení.

Poznámka:

Od 1. července 2018 se začíná rušit podpora protokolu TLS 1.0 a 1.1 ve službě Azure VPN Gateway. Služba VPN Gateway bude podporovat pouze protokol TLS 1.2. Ovlivněná jsou pouze připojení typu point-to-site; Připojení typu site-to-site nebudou ovlivněna. Pokud používáte protokol TLS pro sítě VPN typu point-to-site ve Windows 10 nebo novějších klientech, nemusíte provádět žádnou akci. Pokud používáte protokol TLS pro připojení typu point-to-site v klientech s Windows 7 a Windows 8, přečtěte si nejčastější dotazy ke službě VPN Gateway s pokyny k aktualizaci.

Workflow

Pracovní postup konfigurace pro ověřování protokolu RADIUS P2S je následující:

- Nastavte bránu Azure VPN pro připojení P2S.

- Nastavte server RADIUS pro ověřování.

- Získejte konfiguraci klienta VPN pro možnost ověřování podle vašeho výběru a použijte ji k nastavení klienta VPN (tento článek).

- Dokončete konfiguraci P2S a připojte se.

Důležité

Pokud po vygenerování konfiguračního profilu klienta VPN typu point-to-site dojde k nějakým změnám, jako je typ protokolu VPN nebo typ ověřování, musíte vygenerovat a nainstalovat novou konfiguraci klienta VPN na zařízeních uživatelů.

Ověřování pomocí uživatelského jména a hesla můžete nakonfigurovat tak, aby používaly službu Active Directory nebo nepoužívá službu Active Directory. V obou scénářích se ujistěte, že všichni připojující se uživatelé mají přihlašovací údaje pro uživatelské jméno a heslo, které je možné ověřit prostřednictvím protokolu RADIUS.

Při konfiguraci ověřování pomocí uživatelského jména a hesla můžete vytvořit konfiguraci pouze pro ověřovací protokol EAP-MSCHAPv2. V příkazech -AuthenticationMethod je EapMSChapv2.

Generování konfiguračních souborů klienta VPN

Konfigurační soubory klienta VPN můžete vygenerovat pomocí webu Azure Portal nebo pomocí Azure PowerShellu.

portál Azure

- Přejděte k bráně virtuální sítě.

- Klikněte na konfigurace typu Point-to-Site.

- Klikněte na Stáhnout klienta VPN.

- Vyberte klienta a vyplňte všechny požadované informace.

- Kliknutím na tlačítko Stáhnout vygenerujete soubor .zip.

- Soubor .zip se stáhne, obvykle do složky Stažené soubory.

Azure PowerShell

Vygenerujte konfigurační soubory klienta VPN pro použití s ověřováním uživatelským jménem a heslem. Konfigurační soubory klienta VPN můžete vygenerovat pomocí následujícího příkazu:

New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapMSChapv2"

Spuštění příkazu vrátí odkaz. Zkopírujte a vložte odkaz do webového prohlížeče a stáhněte VpnClientConfiguration.zip. Rozbalte soubor a zobrazte následující složky:

- WindowsAmd64 a WindowsX86: Tyto složky obsahují 64bitové a 32bitové instalační balíčky windows.

- Obecné: Tato složka obsahuje obecné informace, které používáte k vytvoření vlastní konfigurace klienta VPN. Pro konfiguraci ověřování uživatelským jménem a heslem tuto složku nepotřebujete.

- Mac: Pokud jste při vytváření brány virtuální sítě nakonfigurovali IKEv2, zobrazí se složka s názvem Mac , která obsahuje soubor mobileconfig . Tento soubor použijete ke konfiguraci klientů systému Mac.

Pokud jste už vytvořili konfigurační soubory klienta, můžete je načíst pomocí rutiny Get-AzVpnClientConfiguration . Pokud ale provedete jakékoli změny konfigurace P2S VPN, jako je typ protokolu VPN nebo typ ověřování, konfigurace se automaticky neaktualizuje. Spuštěním rutiny New-AzVpnClientConfiguration je nutné vytvořit nový soubor ke stažení konfigurace.

Pokud chcete načíst dříve vygenerované konfigurační soubory klienta, použijte následující příkaz:

Get-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW"

Klient VPN systému Windows

Stejný konfigurační balíček klienta VPN můžete použít na každém klientském počítači s Windows, pokud verze odpovídá architektuře klienta. Seznam podporovaných klientských operačních systémů najdete v nejčastějších dotazech.

Pomocí následujícího postupu nakonfigurujte nativního klienta VPN systému Windows pro ověřování certifikátů:

Vyberte konfigurační soubory klienta VPN, které odpovídají architektuře počítače s Windows. Pro 64bitovou architekturu procesoru zvolte instalační balíček VpnClientSetupAmd64 . Pro 32bitovou architekturu procesoru zvolte instalační balíček VpnClientSetupX86 .

Pokud chcete balíček nainstalovat, poklikejte na něj. Pokud se zobrazí automaticky otevírané okno SmartScreen, vyberte Přesto spustit další informace>.

Na klientském počítači přejděte do síťového Nastavení a vyberte VPN. Připojení k síti VPN zobrazuje název virtuální sítě, ke které se připojuje.

Klient VPN pro Mac (macOS)

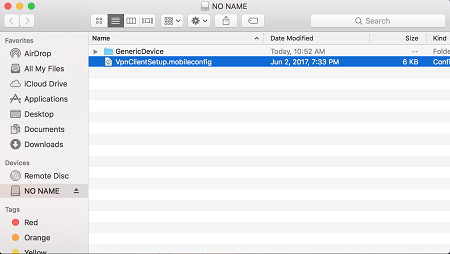

Vyberte soubor mobileconfig VpnClientSetup a odešlete ho každému uživateli. Můžete použít e-mail nebo jinou metodu.

Na počítači Mac vyhledejte soubor mobileconfig.

Volitelný krok – Pokud chcete zadat vlastní DNS, přidejte do souboru mobileconfig následující řádky:

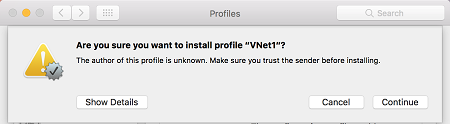

<key>DNS</key> <dict> <key>ServerAddresses</key> <array> <string>10.0.0.132</string> </array> <key>SupplementalMatchDomains</key> <array> <string>TestDomain.com</string> </array> </dict>Poklikáním na profil ho nainstalujte a vyberte Pokračovat. Název profilu je stejný jako název vaší virtuální sítě.

Vyberte Pokračovat , chcete-li důvěřovat odesílateli profilu, a pokračujte v instalaci.

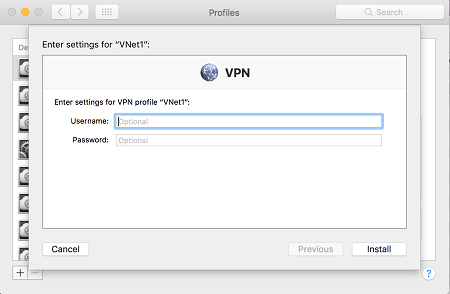

Během instalace profilu můžete zadat uživatelské jméno a heslo pro ověřování VPN. Tyto informace není povinné zadávat. Pokud ano, informace se uloží a automaticky použijí při zahájení připojení. Pokračujte výběrem možnosti Nainstalovat .

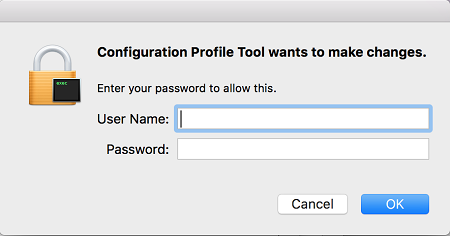

Zadejte uživatelské jméno a heslo pro oprávnění požadovaná k instalaci profilu do počítače. Vyberte OK.

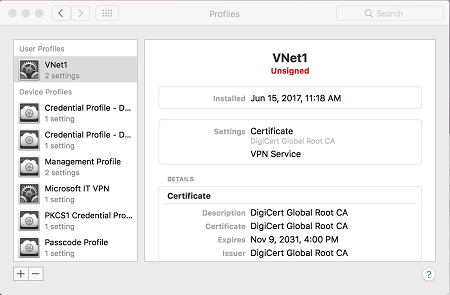

Po instalaci profilu se zobrazí v dialogovém okně Profily . Toto dialogové okno můžete otevřít také později v předvolbách systému.

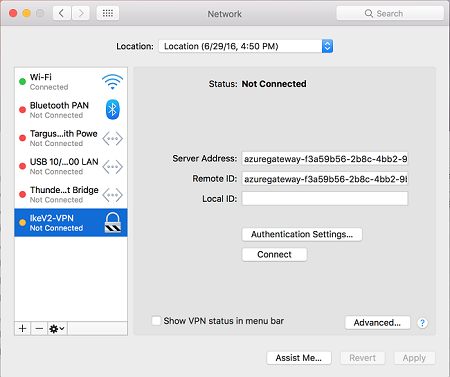

Pokud chcete získat přístup k připojení VPN, otevřete dialogové okno Síť v předvolbách systému.

Připojení VPN se zobrazí jako IkeV2-VPN. Název můžete změnit aktualizací souboru mobileconfig .

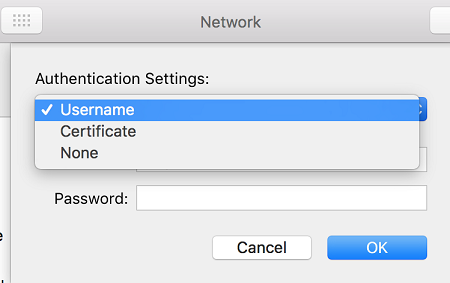

Vyberte Nastavení ověřování. V seznamu vyberte uživatelské jméno a zadejte svoje přihlašovací údaje. Pokud jste zadali přihlašovací údaje dříve, uživatelské jméno se automaticky vybere v seznamu a uživatelské jméno a heslo se předem vyplní. Vyberte OK a uložte nastavení.

Zpět v dialogovém okně Síť vyberte Použít , chcete-li uložit změny. Pokud chcete zahájit připojení, vyberte Připojení.

Klient VPN s Linuxem – strongSwan

Následující pokyny byly vytvořeny prostřednictvím strongSwan 5.5.1 na Ubuntu 17.0.4. Skutečné obrazovky se můžou lišit v závislosti na vaší verzi Linuxu a strongSwanu.

Spuštěním příkazu v příkladu otevřete terminál a nainstalujte strongSwan a jeho Správce sítě. Pokud se zobrazí chyba, která souvisí s

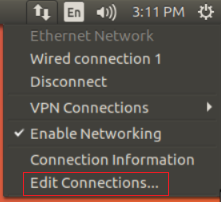

libcharon-extra-plugins, nahraďte jistrongswan-plugin-eap-mschapv2.sudo apt-get install strongswan libcharon-extra-plugins moreutils iptables-persistent network-manager-strongswanVyberte ikonu Správce sítě (šipka nahoru nebo šipka dolů) a vyberte Upravit Připojení iony.

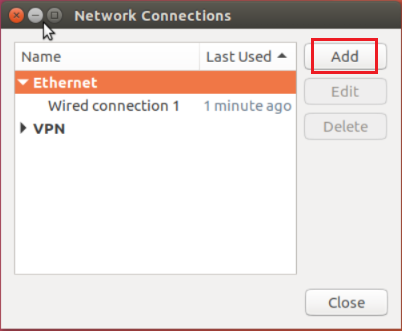

Výběrem tlačítka Přidat vytvořte nové připojení.

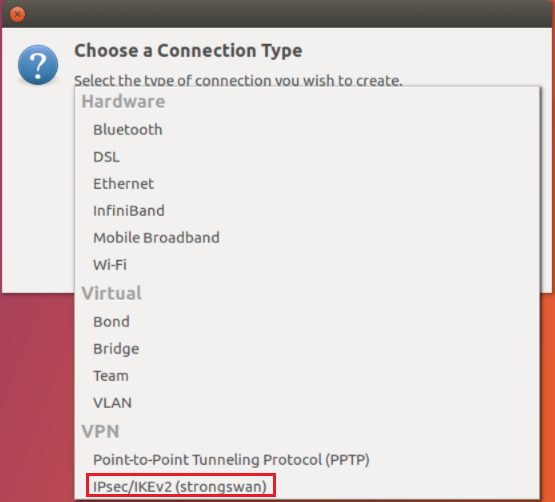

V rozevírací nabídce vyberte IPsec/IKEv2 (strongswan) a pak vyberte Vytvořit. Připojení můžete v tomto kroku přejmenovat.

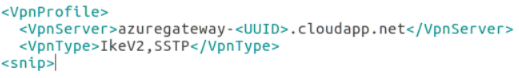

Otevřete soubor Vpn Nastavení.xml ze složky Generic stažených konfiguračních souborů klienta. Vyhledejte volanou

VpnServerznačku a zkopírujte název, počínajeazuregatewaya končí na.cloudapp.net.Tento název vložte do pole Adresa nového připojení VPN v části Brána . Dále vyberte ikonu složky na konci pole Certifikát, přejděte do obecné složky a vyberte soubor VpnServerRoot.

V části Klient připojení vyberte protokol EAP pro ověřování a zadejte své uživatelské jméno a heslo. Abyste mohli tyto informace uložit, budete možná muset vpravo vybrat ikonu zámku. Potom vyberte Uložit.

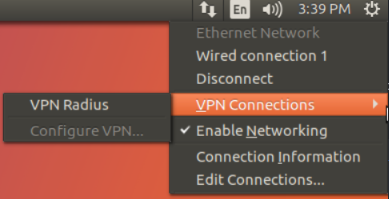

Vyberte ikonu Network Manageru (šipka nahoru nebo šipka dolů) a najeďte myší na Připojení VPN. Zobrazí se připojení VPN, které jste vytvořili. Pokud chcete zahájit připojení, vyberte ho.

Další kroky pro virtuální počítač Azure

V případě, že provádíte postup na virtuálním počítači Azure s Linuxem, je potřeba provést další kroky.

Upravte soubor /etc/netplan/50-cloud-init.yaml tak, aby zahrnoval následující parametr rozhraní.

renderer: NetworkManagerPo úpravě souboru spusťte následující dva příkazy, které načtou novou konfiguraci.

sudo netplan generatesudo netplan applyZastavte nebo spusťte nebo znovu nasaďte virtuální počítač.

Další kroky

Vraťte se do článku a dokončete konfiguraci P2S.

Informace o řešení potíží s P2S najdete v tématu Řešení potíží s připojeními Azure typu point-to-site.