Nul tillid udrulningsplan med Microsoft 365

Denne artikel indeholder en udrulningsplan til oprettelse Nul tillid sikkerhed med Microsoft 365. Nul tillid er en ny sikkerhedsmodel, der forudsætter brud og kontrollerer hver anmodning, som om den stammer fra et ikke-kontrolleret netværk. Uanset hvor anmodningen stammer fra, eller hvilken ressource den får adgang til, lærer Nul tillid-modellen os at "hav aldrig tillid til, bekræft altid".

Brug denne artikel sammen med denne plakat.

Nul tillid sikkerhedsarkitektur

En Nul tillid tilgang strækker sig over hele den digitale ejendom og fungerer som en integreret sikkerhedsfilosofi og end-to-end-strategi.

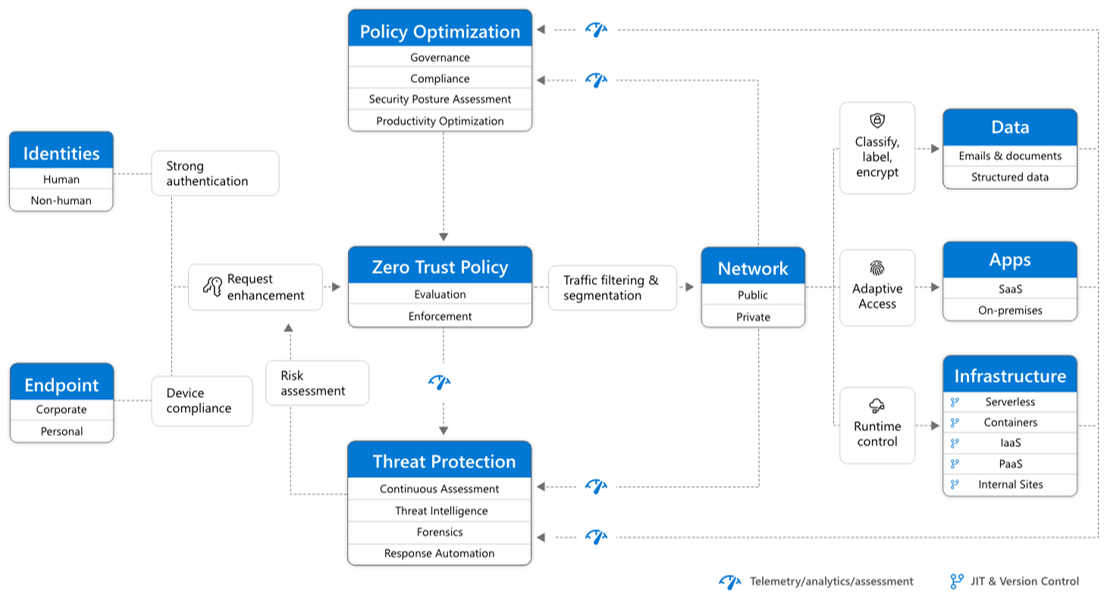

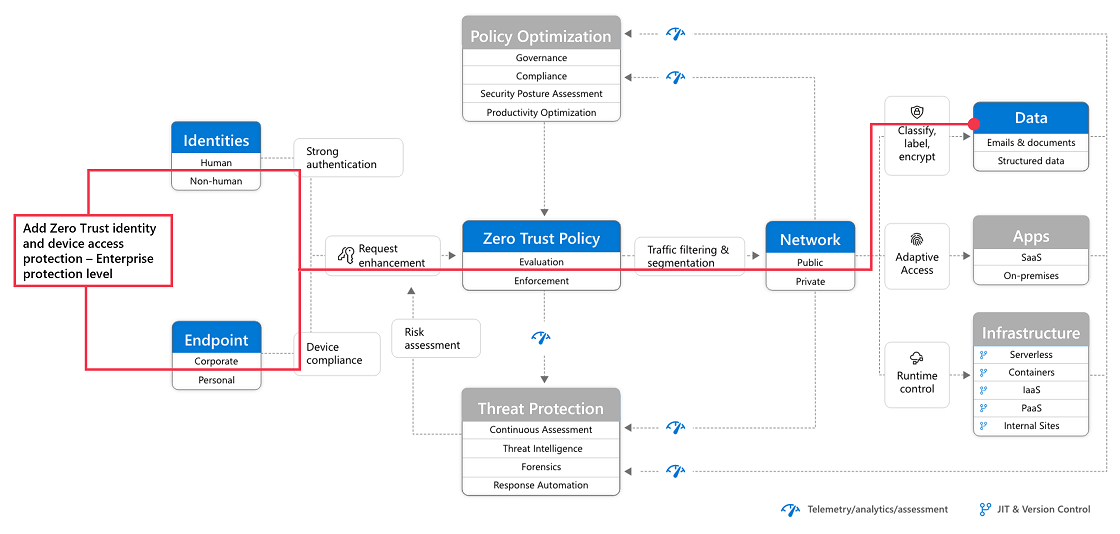

Denne illustration indeholder en repræsentation af de primære elementer, der bidrager til Nul tillid.

I illustrationen:

- Håndhævelse af sikkerhedspolitik er midt i en Nul tillid arkitektur. Dette omfatter multifaktorgodkendelse med betinget adgang, der tager højde for brugerkontorisici, enhedsstatus og andre kriterier og politikker, som du angiver.

- Identiteter, enheder, data, apps, netværk og andre infrastrukturkomponenter er alle konfigureret med den relevante sikkerhed. Politikker, der er konfigureret for hver af disse komponenter, koordineres med din overordnede Nul tillid strategi. Enhedspolitikker bestemmer f.eks. kriterierne for sunde enheder og politikker for betinget adgang kræver sunde enheder for at få adgang til bestemte apps og data.

- Trusselsbeskyttelse og -intelligens overvåger miljøet, viser aktuelle risici og udfører automatiserede handlinger for at afhjælpe angreb.

Du kan finde flere oplysninger om Nul tillid i Microsofts Nul tillid Guidance Center.

Udrulning af Nul tillid til Microsoft 365

Microsoft 365 er udviklet med vilje med mange funktioner til beskyttelse af sikkerhed og oplysninger for at hjælpe dig med at bygge Nul tillid i dit miljø. Mange af funktionerne kan udvides for at beskytte adgangen til andre SaaS-apps, som din organisation bruger, og dataene i disse apps.

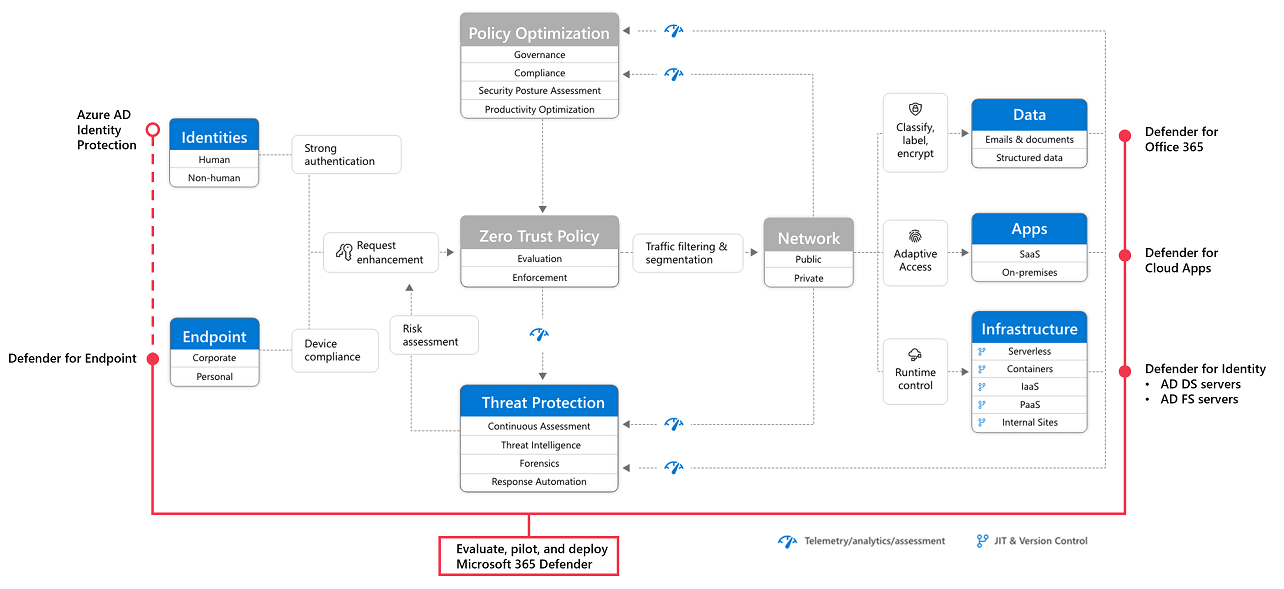

Denne illustration repræsenterer arbejdet med at udrulle Nul tillid egenskaber. Dette arbejde opdeles i arbejdsenheder, der kan konfigureres sammen, startende fra bunden og arbejder til toppen for at sikre, at det påkrævede arbejde er fuldført.

I denne illustration:

- Nul tillid begynder med et fundament af identitets- og enhedsbeskyttelse.

- Trusselsbeskyttelsesfunktioner er bygget oven på dette fundament for at levere overvågning og afhjælpning af sikkerhedstrusler i realtid.

- Beskyttelse og styring af oplysninger leverer avancerede kontroller, der er målrettet til bestemte typer data, for at beskytte dine mest værdifulde oplysninger og for at hjælpe dig med at overholde angivne standarder, herunder beskyttelse af personlige oplysninger.

I denne artikel antages det, at du bruger et cloud-id. Hvis du har brug for vejledning til denne målsætning, skal du se Udrul din identitetsinfrastruktur til Microsoft 365.

Tip

Når du forstår trinnene og installationsprocessen fra slutpunkt til slutpunkt, kan du bruge den avancerede installationsvejledning til Microsoft Nul tillid sikkerhedsmodel, når du er logget på Microsoft 365 Administration. Denne vejledning fører dig gennem anvendelse af Nul tillid principper for standard- og avancerede teknologisøjler. Hvis du vil gennemgå vejledningen uden at logge på, skal du gå til Microsoft 365-installationsportalen.

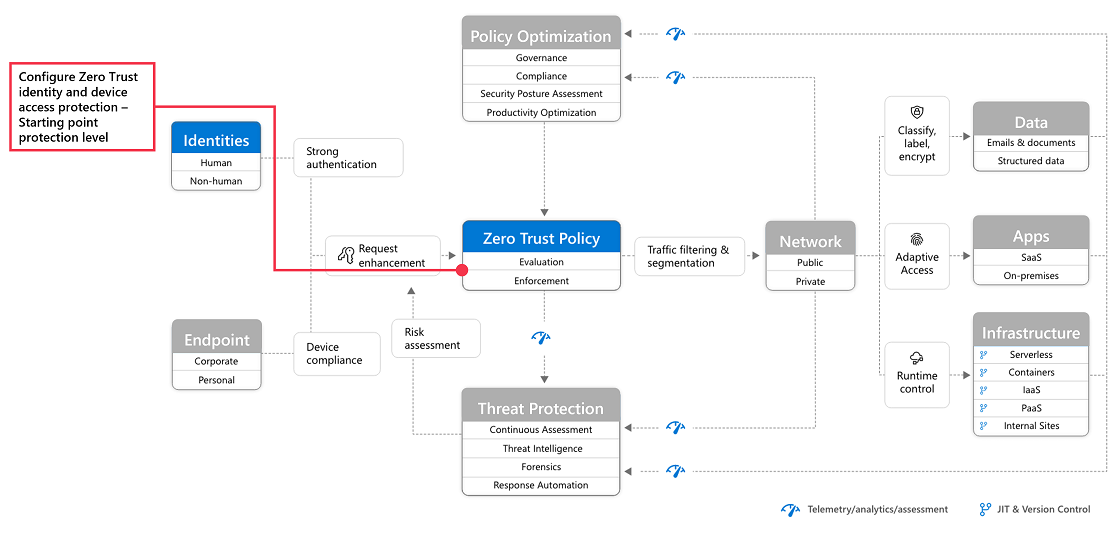

Trin 1: Konfigurer Nul tillid beskyttelse af identitet og enhedsadgang: Startpunktspolitikker

Det første trin er at opbygge dit Nul tillid fundament ved at konfigurere beskyttelse mod identitets- og enhedsadgang.

Gå til Nul tillid beskyttelse af identitet og enhedsadgang for at få en detaljeret præskriptiv vejledning. I denne artikelserie beskrives et sæt konfigurationer af forudsætninger for identitet og enhedsadgang og et sæt Microsoft Entra betinget adgang, Microsoft Intune og andre politikker til sikring af adgang til Cloudapps og -tjenester i Microsoft 365 til virksomheder, andre SaaS-tjenester og programmer i det lokale miljø, der er publiceret med Microsoft Entra program Proxy.

| Omfatter | Forudsætninger | Omfatter ikke |

|---|---|---|

Anbefalede politikker for identitets- og enhedsadgang for tre beskyttelsesniveauer:

Yderligere anbefalinger til:

|

Microsoft E3 eller E5 Microsoft Entra ID i en af disse tilstande:

|

Enhedsregistrering for politikker, der kræver administrerede enheder. Se trin 2. Administrer slutpunkter med Intune til at tilmelde enheder |

Start med at implementere startpunktniveauet. Disse politikker kræver ikke, at du tilmelder enheder til administration.

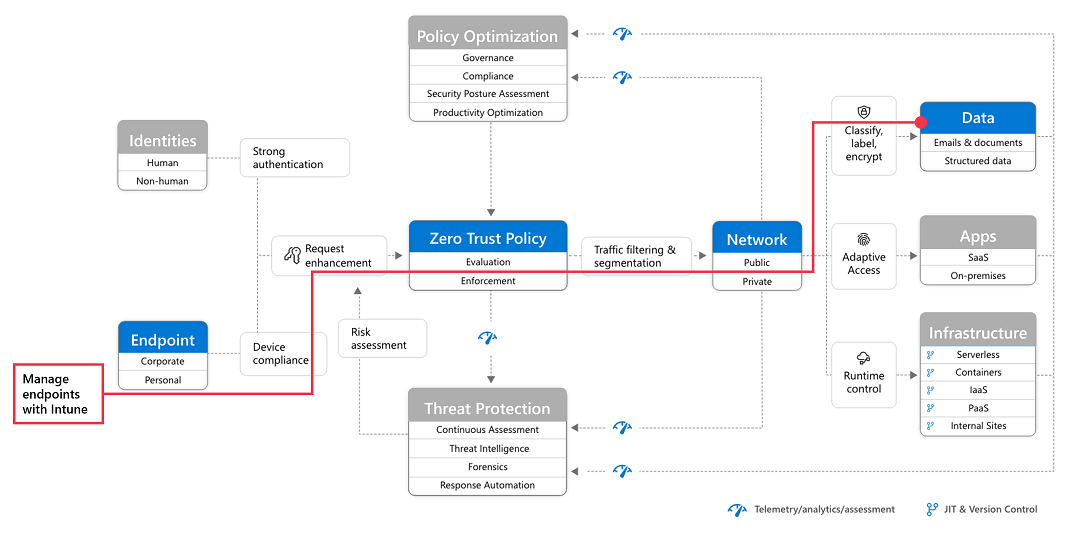

Trin 2: Administrer slutpunkter med Intune

Derefter skal du tilmelde dine enheder til administration og begynde at beskytte dem med mere avancerede kontrolelementer.

Se Administrer enheder med Intune for at få en detaljeret præskriptiv vejledning.

| Omfatter | Forudsætninger | Omfatter ikke |

|---|---|---|

Tilmeld enheder med Intune:

Konfigurer politikker:

|

Registrer slutpunkter med Microsoft Entra ID | Konfiguration af funktioner til beskyttelse af oplysninger, herunder:

Du kan se disse funktioner under Trin 5. Beskyt og styr følsomme data (senere i denne artikel). |

Du kan få flere oplysninger under Nul tillid for Microsoft Intune.

Trin 3: Tilføj Nul tillid beskyttelse mod identitet og enhedsadgang: Virksomhedspolitikker

Med enheder, der er tilmeldt administration, kan du nu implementere det fulde sæt anbefalede Nul tillid politikker for identitet og enhedsadgang, hvilket kræver kompatible enheder.

Vend tilbage til Almindelige politikker for identitets- og enhedsadgang , og tilføj politikkerne på virksomhedsniveau.

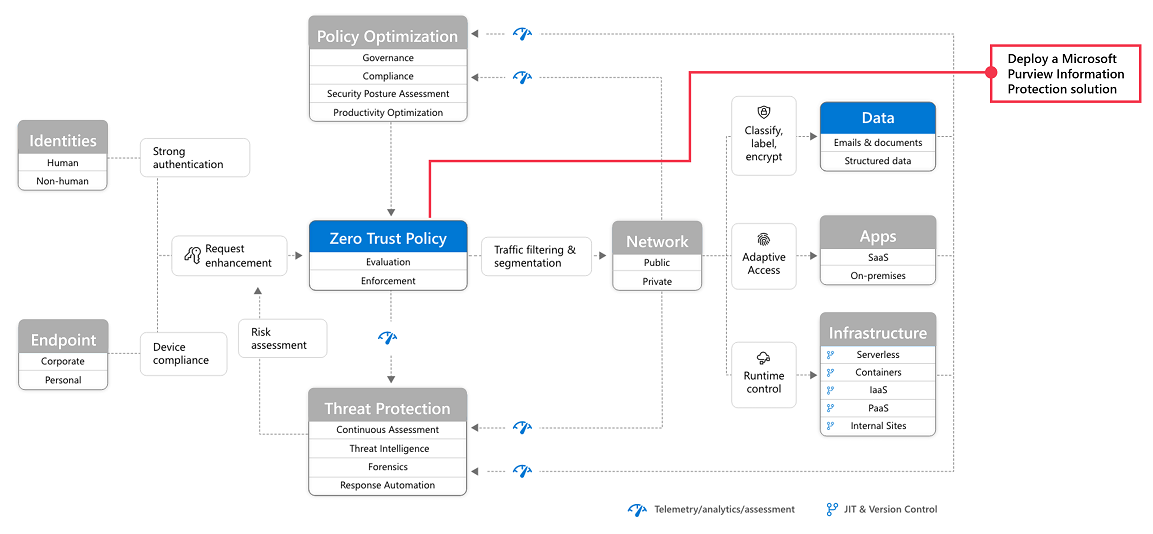

Trin 4: Evaluer, pilot og udrul Microsoft Defender XDR

Microsoft Defender XDR er en udvidet løsning til registrering og svar (XDR), der automatisk indsamler, korrelerer og analyserer signal-, trussels- og beskeddata fra hele dit Microsoft 365-miljø, herunder slutpunkt, mail, programmer og identiteter.

Gå til Evaluer og pilot Microsoft Defender XDR for at få en metodisk vejledning i pilotering og installation af Microsoft Defender XDR komponenter.

| Omfatter | Forudsætninger | Omfatter ikke |

|---|---|---|

Konfigurer evaluerings- og pilotmiljøet for alle komponenter:

Beskyt mod trusler Undersøg og reager på trusler |

Se vejledningen for at læse om arkitekturkravene for hver komponent i Microsoft Defender XDR. | Microsoft Entra ID-beskyttelse er ikke inkluderet i denne løsningsvejledning. Den er inkluderet i trin 1. Konfigurer Nul tillid beskyttelse mod identitet og enhedsadgang. |

Du kan finde flere oplysninger i disse yderligere Nul tillid artikler:

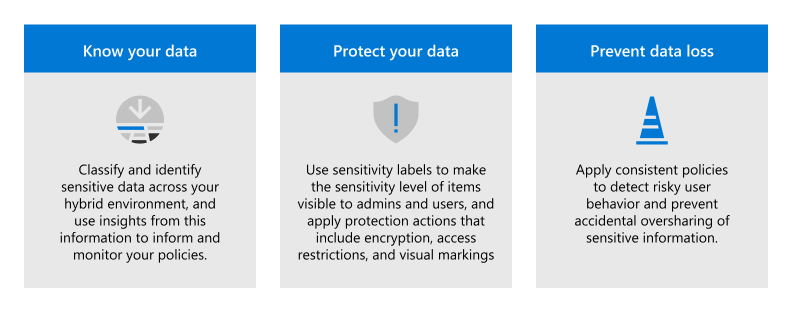

Trin 5: Beskyt og styr følsomme data

Implementer Microsoft Purview Information Protection for at hjælpe dig med at finde, klassificere og beskytte følsomme oplysninger, uanset hvor de bor eller rejser.

Microsoft Purview Information Protection funktioner er inkluderet i Microsoft Purview og giver dig værktøjerne til at kende dine data, beskytte dine data og forhindre tab af data.

Selvom dette arbejde er repræsenteret øverst i udrulningsstakken, der er illustreret tidligere i denne artikel, kan du starte dette arbejde når som helst.

Microsoft Purview Information Protection indeholder en struktur, proces og egenskaber, som du kan bruge til at nå dine specifikke forretningsmål.

Du kan få flere oplysninger om, hvordan du planlægger og installerer beskyttelse af oplysninger, under Installér en Microsoft Purview Information Protection løsning.

Hvis du udruller beskyttelse af oplysninger i forbindelse med regler for beskyttelse af personlige oplysninger, indeholder denne løsningsvejledning en anbefalet ramme for hele processen: Udrul regler om beskyttelse af personlige oplysninger med Microsoft 365.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om