In diesem Artikel wird beschrieben, wie eine cloudbasierte SIEM-Lösung (Security Information and Event Management) wie Microsoft SentinelBedrohungsindikatoren nutzen kann, um vorhandene oder potenzielle Cyberbedrohungen zu erkennen, im Kontext zu betrachten und darauf zu reagieren.

Aufbau

Laden Sie eine Visio-Datei dieser Architektur herunter.

Workflow

Sie können Microsoft Sentinel für Folgendes verwenden:

- Importieren von Bedrohungsindikatoren von STIX- (Structured Threat Information Expression) und TAXII-Servern (Trusted Automated Exchange of Intelligence Information) oder aus einer beliebigen TIP-Lösung (Threat Intelligence Platform)

- Anzeigen und Abfragen von Daten zu Bedrohungsindikatoren

- Erstellen von Analyseregeln zum Generieren von Sicherheitswarnungen, Incidents und automatisierten Reaktionen anhand von CTI-Daten (Cyber Threat Intelligence)

- Visualisieren von wichtigen CTI-Informationen in Arbeitsmappen

Datenconnectors für Bedrohungsindikatoren

Microsoft Sentinel importiert Bedrohungsindikatoren – wie alle anderen Ereignisdaten auch – über Datenconnectors. Es gibt zwei Microsoft Sentinel-Datenconnectors für Bedrohungsindikatoren:

- Threat Intelligence – TAXII

- Threat Intelligence-Plattformen

Je nachdem, woher Ihre Organisation Daten zu Bedrohungsindikatoren bezieht, können Sie einen oder beide Datenconnectors verwenden. Aktivieren Sie die Datenconnectors in jedem Arbeitsbereich, in dem die Daten empfangen werden sollen.

Datenconnector „Threat Intelligence – TAXII“

Das STIX-Datenformat und das TAXII-Protokoll sind der gängigste Branchenstandard für die CTI-Übertragung. Organisationen, die Bedrohungsindikatoren aus Lösungen der aktuellen STIX/TAXII-Version 2.x beziehen, können mit dem Datenconnector Threat Intelligence – TAXII ihre Bedrohungsindikatoren in Microsoft Sentinel importieren. Der integrierte Microsoft Sentinel-TAXII-Client importiert Informationen zu Bedrohungen von TAXII 2.x-Servern.

Weitere Informationen zum Importieren von STIX/TAXII-Bedrohungsindikatoren in Microsoft Sentinel finden Sie unter Importieren von Bedrohungsindikatoren mit dem TAXII-Datenconnector.

Datenconnector „Threat Intelligence-Plattformen“

Viele Organisationen verwenden TIP-Lösungen wie MISP, Anomali ThreatStream, ThreatConnect oder Palo Alto Networks MineMeld, um Bedrohungsindikator-Feeds aus verschiedenen Quellen zu aggregieren. Organisationen nutzen die TIP, um die Daten zusammenzustellen. Anschließend entscheiden sie, welche Bedrohungsindikatoren auf Sicherheitslösungen wie Netzwerkgeräte, fortgeschrittene Lösungen zum Schutz gegen Bedrohungen oder SIEMs wie Microsoft Sentinel angewendet werden sollen. Der Datenconnector Threat Intelligence-Plattformen ermöglicht es Organisationen, ihre integrierte TIP-Lösung mit Microsoft Sentinel zu verwenden.

Der Datenconnector „Threat Intelligence-Plattformen“ verwendet die Microsoft Graph-Sicherheits-API „tiIndicators“. Jede Organisation mit einer benutzerdefinierten TIP kann mit diesem Datenconnector die API tiIndicators verwenden und Indikatoren an Microsoft Sentinel sowie an andere Microsoft-Sicherheitslösungen wie Defender ATP senden.

Weitere Informationen zum Importieren von TIP-Daten in Microsoft Sentinel finden Sie unter Importieren von Bedrohungsindikatoren mit dem Plattformen-Datenconnector.

Bedrohungsindikatorprotokolle

Nachdem Sie Bedrohungsindikatoren mit dem Datenconnector Threat Intelligence – TAXII oder Threat Intelligence-Plattformen in Microsoft Sentinel importiert haben, können Sie die importierten Daten in der Tabelle ThreatIntelligenceIndicator unter Protokolle anzeigen, wo alle Microsoft Sentinel-Ereignisdaten gespeichert sind. Diese Tabelle wird auch von Microsoft Sentinel-Funktionen wie Analytics und Arbeitsmappen verwendet.

Weitere Informationen zum Arbeiten mit dem Bedrohungsindikatorprotokoll finden Sie unter Arbeiten mit Bedrohungsindikatoren in Microsoft Sentinel.

Microsoft Sentinel Analytics

Die wichtigste Verwendung für Bedrohungsindikatoren in SIEM-Lösungen sind Analysen, in denen Ereignisse Bedrohungsindikatoren zugeordnet werden, um Sicherheitswarnungen, Incidents und automatisierte Reaktionen zu generieren. Microsoft Sentinel Analytics erstellt Analyseregeln, die geplant ausgelöst werden und Warnungen generieren. Sie drücken Regelparameter als Abfragen aus. Dann konfigurieren Sie, wie oft die Regel ausgeführt wird, welche Abfrageergebnisse zu Sicherheitswarnungen und Incidents führen und welche automatischen Maßnahmen als Reaktion auf die Warnmeldungen ergriffen werden.

Sie können völlig neue Analyseregeln oder Analyseregeln anhand einer Reihe von integrierten Microsoft Sentinel-Regelvorlagen erstellen, die Sie unverändert verwenden oder entsprechend den jeweiligen Anforderungen anpassen können. Alle Vorlagen für Analyseregeln, die Bedrohungsindikatoren mit Ereignisdaten abgleichen, weisen einen Titel auf, der mit TI map beginnt. Sie funktionieren alle ähnlich.

Die Vorlagen unterscheiden sich darin, welche Art von Bedrohungsindikatoren verwendet werden (z. B. Domäne, E-Mail-Adresse, Dateihash, IP-Adresse oder URL) und welche Ereignistypen abgeglichen werden sollen. Jede Vorlage listet die Datenquellen auf, die für das Funktionieren der Regel erforderlich sind, sodass Sie erkennen können, ob Sie die nötigen Ereignisse bereits in Microsoft Sentinel importiert haben.

Weitere Informationen zum Erstellen einer Analyseregel anhand einer Vorlage finden Sie unter Erstellen einer Analyseregel aus einer Vorlage.

In Microsoft Sentinel sind aktivierte Analyseregeln auf der Registerkarte Aktive Regeln des Abschnitts Analytics aufgelistet. Sie können aktive Regeln bearbeiten, aktivieren, deaktivieren, duplizieren oder löschen.

Generierte Sicherheitswarnungen finden Sie im Abschnitt Protokolle von Microsoft Sentinel in der Tabelle SecurityAlert. Die Sicherheitswarnungen generieren außerdem Sicherheitsvorfälle im Abschnitt Incidents. Teams für Sicherheitsvorgänge können die Vorfälle selektieren und untersuchen, um angemessene Reaktionen zu ermitteln. Weitere Informationen finden Sie unter Tutorial: Untersuchen von Vorfällen mit Microsoft Sentinel.

Sie können auch Automation festlegen, die ausgelöst wird, wenn die Regeln Sicherheitswarnungen generieren. Für die Automatisierung in Microsoft Sentinel werden Playbooks aus Azure Logic Apps verwendet. Weitere Informationen finden Sie im Tutorial: Einrichten automatisierter Reaktionen auf Bedrohungen in Microsoft Sentinel.

Threat Intelligence-Arbeitsmappe von Microsoft Sentinel

Mit Arbeitsmappen verfügen Sie über leistungsstarke interaktive Dashboards, über die Sie Einblicke in alle Aspekte von Microsoft Sentinel erhalten. Sie können eine Microsoft Sentinel-Arbeitsmappe verwenden, um wichtige CTI-Informationen visuell darzustellen. Die Vorlagen dienen als Ausgangspunkt, die Sie ganz einfach an Ihre Geschäftsanforderungen anpassen können. Sie können neue Dashboards erstellen, die viele verschiedene Datenquellen kombinieren und Ihre Daten auf einzigartige Weise visualisieren. Microsoft Sentinel-Arbeitsmappen basieren auf Azure Monitor-Arbeitsmappen, daher sind eine umfassende Dokumentation und viele Vorlagen verfügbar.

Weitere Informationen zum Anzeigen und Bearbeiten der Threat Intelligence-Arbeitsmappe von Microsoft Sentinel finden Sie unter Anzeigen und Bearbeiten der Threat Intelligence-Arbeitsmappe.

Alternativen

- Bedrohungsindikatoren liefern nützlichen Kontext in anderen Microsoft Sentinel-Funktionen wie Hunting und Notebooks. Weitere Informationen zum Verwenden von CTI in Notebooks finden Sie unter Jupyter Notebooks in Sentinel.

- Jede Organisation mit einer benutzerdefinierten TIP kann mit der Microsoft Graph-Sicherheits-API „tiIndicators“ Bedrohungsindikatoren an andere Microsoft-Sicherheitslösungen wie Defender ATP senden.

- Microsoft Sentinel bietet viele weitere integrierte Datenconnectors für Lösungen wie Microsoft Threat Protection, Microsoft 365-Quellen und Microsoft Defender for Cloud Apps. Darüber hinaus stehen integrierte Connectors für Sicherheitslösungen von anderen Anbietern als Microsoft zur Verfügung. Sie können auch Common Event Format (CEF), Syslog oder eine REST-API verwenden, um Ihre Datenquellen mit Microsoft Sentinel zu verbinden. Weitere Informationen finden Sie unter Herstellen einer Verbindung zu Datenquellen.

Szenariodetails

Cyber Threat Intelligence (CTI) kann aus vielen Quellen stammen, z. B. aus Open-Source-Datenfeeds, Communitys zum Teilen von Threat Intelligence, kostenpflichtigen Intelligence-Feeds sowie Sicherheitsuntersuchungen in Unternehmen.

CTI kann von schriftlichen Berichten zu den Beweggründen, Infrastrukturen und Techniken eines Bedrohungsakteurs bis hin zu konkreten Beobachtungen mit IP-Adressen, Domänen und Dateihashes reichen. CTI bietet grundlegenden Kontext zu ungewöhnlichen Aktivitäten, sodass das Sicherheitspersonal schnell handeln und Personen und Ressourcen schützen kann.

Die am häufigsten genutzte CTI in SIEM-Lösungen wie Microsoft Sentinel sind Daten zu Bedrohungsindikatoren, die gelegentlich auch als Indicators of Compromise (IoCs) bezeichnet werden. Bedrohungsindikatoren ordnen URLs, Dateihashes, IP-Adressen und andere Daten bekannten Bedrohungsaktivitäten wie Phishing, Botnets oder Malware zu.

Diese Form der Threat Intelligence wird oft als taktische Bedrohungsanalyse, bezeichnet, da Sicherheitsprodukte und -automatisierung damit in großem Umfang Schutzmaßnahmen ergreifen und potenzielle Bedrohungen erkennen können. Microsoft Sentinel kann Ihnen helfen, bösartige Cyberaktivitäten zu erkennen, darauf zu reagieren und den entsprechenden Kontext zu liefern.

Mögliche Anwendungsfälle

- Stellen Sie eine Verbindung mit Open-Source-Daten zu Bedrohungsindikatoren von öffentlichen Servern her, um Bedrohungsaktivitäten zu erkennen, zu analysieren und darauf zu reagieren.

- Verwenden Sie vorhandene Threat Intelligence-Plattformen oder benutzerdefinierte Lösungen mit der Microsoft Graph-API

tiIndicators, um eine Verbindung mit Daten zu Bedrohungsindikatoren herzustellen und den Zugriff darauf zu steuern. - Stellen Sie CTI-Kontext und -Berichte für Sicherheitsadministratoren und Beteiligte bereit.

Überlegungen

- Die Threat Intelligence-Datenconnectors von Microsoft Sentinel befinden sich derzeit in der Public Preview-Phase. Manche Features werden möglicherweise nicht unterstützt oder sind nur eingeschränkt verwendbar.

- Microsoft Sentinel verwendet die rollenbasierte Zugriffssteuerung in Azure (Azure Role-Based Access Control, Azure RBAC), um Benutzer*innen, Gruppen und Azure-Diensten die integrierten Rollen „Mitwirkender“, „Leser“ und „Antwortberechtigter“ zuzuweisen. Diese Rollen können mit Azure-Rollen (Besitzer, Mitwirkender, Leser) und Log Analytics-Rollen (Log Analytics-Leser, Log Analytics-Mitwirkender) interagieren. Sie können benutzerdefinierte Rollen erstellen und die erweiterte Azure RBAC für die Daten verwenden, die Sie in Microsoft Sentinel speichern. Weitere Informationen hierzu finden Sie unter Berechtigungen in Microsoft Sentinel.

- Microsoft Sentinel ist in allen Azure Monitor Log Analytics Arbeitsbereichen für die ersten 31 Tage kostenlos. Anschließend können Sie für die erfassten und gespeicherten Daten ein nutzungsbasiertes Zahlungsmodell oder eine Kapazitätsreservierung verwenden. Weitere Informationen finden Sie unter Preise für Microsoft Sentinel.

Bereitstellen dieses Szenarios

Die folgenden Abschnitte enthalten Schrittanleitungen für folgende Aufgaben:

- Aktivieren der Datenconnectors Threat Intelligence – TAXII und Threat Intelligence-Plattformen

- Erstellen eines Beispiels für eine Microsoft Sentinel-Analyseregel, um Sicherheitswarnungen und Vorfälle anhand von CTI-Daten zu erstellen

- Anzeigen und Bearbeiten der Threat Intelligence-Arbeitsmappe von Microsoft Sentinel

Importieren von Bedrohungsindikatoren mit dem TAXII-Datenconnector

Warnung

Die folgenden Anweisungen verwenden Limo, den kostenlose STIX/TAXII-Feed von Anomali. Dieser Feed hat das Ende seiner Lebensdauer erreicht und wird nicht mehr aktualisiert. Die folgenden Anweisungen können nicht wie beschrieben abgeschlossen werden. Sie können diesen Feed durch einen anderen API-kompatiblen Feed ersetzen, auf den Sie zugreifen können.

TAXII 2.x-Server kündigen API-Stammadressen an, bei denen es sich um URLs handelt, unter denen Threat Intelligence-Sammlungen gehostet werden. Wenn Ihnen bereits die API-Stammadresse und die Sammlungs-ID des TAXII-Servers bekannt sind, mit denen Sie arbeiten möchten, können Sie diesen Abschnitt überspringen und den TAXII-Connector in Microsoft Sentinel aktivieren.

Wenn Ihnen die API-Stammadresse nicht bekannt ist, können Sie diese im Allgemeinen der Dokumentationsseite des Threat Intelligence-Anbieters entnehmen. Gelegentlich ist jedoch nur die Ermittlungsendpunkt-URL verfügbar. Sie können die API-Stammadresse mit dem Ermittlungsendpunkt bestimmen. Im folgenden Beispiel wird der Ermittlungsendpunkt des ThreatStream TAXII 2.0-Servers Anomali Limo verwendet.

Wechseln Sie in einem Browser zum Ermittlungsendpunkt des ThreatStream TAXII 2.0-Servers,

https://limo.anomali.com/taxii. Melden Sie sich mit dem Benutzernamen guest und dem Kennwort guest an. Nach erfolgter Anmeldung werden die folgenden Informationen angezeigt:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Geben Sie zum Durchsuchen der Sammlungen die im vorherigen Schritt abgerufene API-Stammadresse in Ihren Browser ein:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Es werden Informationen wie die Folgenden angezeigt:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Sie verfügen nun über die erforderlichen Informationen, um Microsoft Sentinel mit mindestens einer TAXII-Serversammlung zu verbinden, die von Anomali Limo bereitgestellt wird. Beispiel:

| API-Stamm | Sammlungs-ID |

|---|---|

| Phish Tank | 107 |

| CyberCrime | 41 |

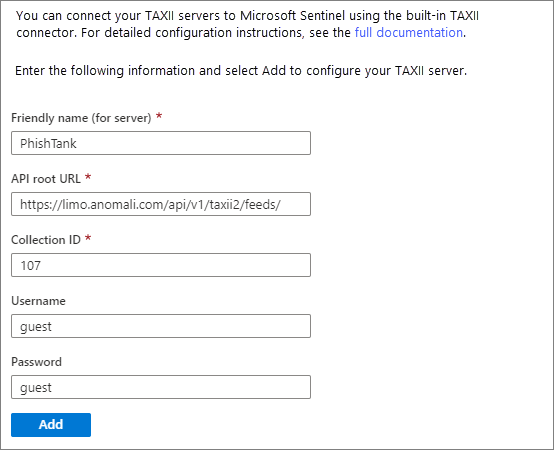

So aktivieren Sie den TAXII-Datenconnectors für Threat Intelligence in Microsoft Sentinel:

Suchen Sie im Azure-Portal nach Microsoft Sentinel, und wählen Sie den Eintrag aus.

Wählen Sie den Arbeitsbereich aus, in den Sie Bedrohungsindikatoren aus dem TAXII-Dienst importieren möchten.

Wählen Sie im Bereich ganz links Datenconnectors aus. Suchen Sie nach Threat Intelligence – TAXII (Vorschau) , wählen Sie die Option aus, und klicken Sie auf Connectorseite öffnen.

Geben Sie auf der Seite Konfiguration einen Anzeigenamen (für Server) ein, z. B. den Titel der Sammlung. Geben Sie die API-Stamm-URL und die Sammlungs-ID ein, die Sie importieren möchten. Geben Sie bei Bedarf einen Benutzernamen und ein Kennwort ein, und wählen Sie Hinzufügen aus.

Sie finden Ihre Verbindung unter einer Liste der konfigurierten TAXII 2.0-Server. Wiederholen Sie die Konfigurationsschritte für jede Sammlung auf diesem oder anderen TAXII-Servern, mit der Sie eine Verbindung herstellen möchten.

Importieren von Bedrohungsindikatoren mit dem Plattformen-Datenconnector

Die API tiIndicators benötigt die Anwendungs-ID (Client), die Verzeichnis-ID (Mandant) und den geheimen Clientschlüssel aus Ihrer TIP- oder benutzerdefinierten Lösung zum Herstellen einer Verbindung mit und zum Senden von Bedrohungsindikatoren an Microsoft Sentinel. Sie erhalten diese Informationen, indem Sie die TIP- oder Lösungs-App in Microsoft Entra ID registrieren und ihr die benötigten Berechtigungen erteilen.

Siehe auch: Verbinden Ihrer Threat Intelligence-Plattform (TP) mit Microsoft Sentinel.

Erstellen einer Analyseregel aus einer Vorlage

In diesem Beispiel wird die Regelvorlage TI map IP entity to AzureActivity verwendet, die Bedrohungsindikatoren vom Typ IP-Adresse mit all Ihren Azure Aktivität-IP-Adressereignissen vergleicht. Jede Übereinstimmung generiert eine Sicherheitswarnung und einen entsprechenden Incident, der von Ihrem Team für Sicherheitsvorgänge zu untersuchen ist.

Im Beispiel wird angenommen, dass Sie einen oder beide der Threat Intelligence-Datenconnectors verwenden, und dass mit dem Datenconnector für Azure-Aktivitäten Ereignisse auf Azure-Abonnementebene importiert werden. Für die erfolgreiche Verwendung dieser Analyseregel benötigen Sie beide Datentypen.

Suchen Sie im Azure-Portal nach Microsoft Sentinel, und wählen Sie den Eintrag aus.

Wählen Sie den Arbeitsbereich aus, in den Sie Bedrohungsindikatoren mit einem Threat Intelligence-Datenconnector importiert haben.

Wählen Sie im Bereich ganz links die Option Analyse aus.

Suchen Sie auf der Registerkarte Regelvorlagen nach der Regel TI map IP entity to AzureActivity (TI: IP-Entität zu Azure-Aktivität zuordnen). Wählen Sie Regel erstellen aus.

Stellen Sie auf der ersten Seite Assistent für Analyseregeln – Neue Regel aus Vorlage erstellen sicher, dass die Regel Status auf Aktiviert festgelegt ist. Ändern Sie optional den Namen oder die Beschreibung der Regel. Klicken Sie auf Weiter: Regellogik festlegen.

Die Seite mit der Regellogik enthält die Abfrage für die Regel, zuzuordnende Entitäten, Regelplanung und die Anzahl der Abfrageergebnisse, bei der eine Sicherheitswarnung erstellt wird. Die Vorlageneinstellungen werden einmal pro Stunde ausgeführt. Sie identifizieren alle Indikatoren für eine Kompromittierung (IoCs) von IP-Adressen, die mit IP-Adressen aus Azure-Ereignissen übereinstimmen. Außerdem generieren sie Sicherheitswarnungen für alle Übereinstimmungen. Sie können diese Einstellungen beibehalten oder entsprechend den jeweiligen Anforderungen ändern. Wählen Sie anschließend Weiter: Incidenteinstellungen (Vorschau) aus.

Vergewissern Sie sich unter Incidenteinstellungen (Vorschau), dass Incidents aus Warnungen erstellen, die von dieser Analyseregel ausgelöst werden auf Aktiviert festgelegt ist. Wählen Sie Weiter: Automatisierte Antwort aus.

In diesem Schritt können Sie eine Automatisierung konfigurieren, die ausgelöst wird, wenn die Regel eine Sicherheitswarnung generiert. Für die Automatisierung in Microsoft Sentinel werden Playbooks aus Azure Logic Apps verwendet. Weitere Informationen finden Sie im Tutorial: Einrichten automatisierter Reaktionen auf Bedrohungen in Microsoft Sentinel. Wählen Sie für dieses Beispiel Weiter: Überprüfen aus. Überprüfen Sie die Einstellungen, und wählen Sie anschließend Erstellen aus.

Die Regel wird sofort nach der Erstellung aktiviert und dann nach dem regulären Zeitplan ausgelöst.

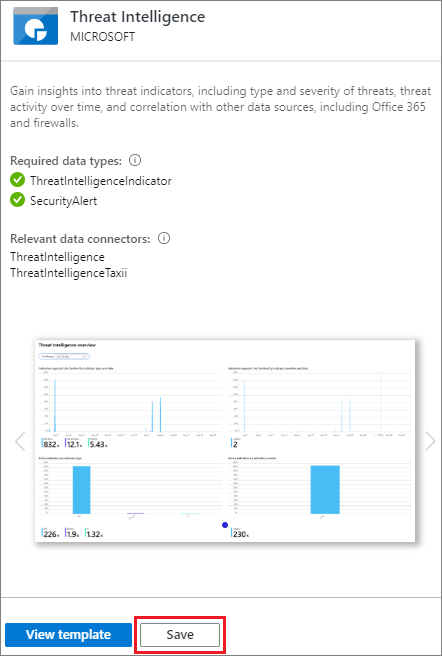

Anzeigen und Bearbeiten der Threat Intelligence-Arbeitsmappe

Suchen Sie im Azure-Portal nach Microsoft Sentinel, und wählen Sie den Eintrag aus.

Wählen Sie den Arbeitsbereich aus, in den Sie Bedrohungsindikatoren mit einem Threat Intelligence-Datenconnector importiert haben.

Wählen Sie im Bereich ganz links die Option Arbeitsmappen aus.

Suchen Sie nach der Arbeitsmappe Threat Intelligence, und wählen Sie sie aus.

Vergewissern Sie sich, dass Sie über die angegebenen benötigten Daten und Verbindungen verfügen. Wählen Sie Speichern aus.

Wählen Sie im Popupfenster einen Speicherort aus, und wählen Sie anschließend OK aus. Durch diesen Schritt wird die Arbeitsmappe gespeichert, sodass Sie sie ändern und die vorgenommenen Änderungen speichern können.

Wählen Sie Gespeicherte Arbeitsmappe anzeigen aus, um die Arbeitsmappe zu öffnen und die Standarddiagramme in der Vorlage einzusehen.

Um die Arbeitsmappe zu bearbeiten, wählen Sie Bearbeiten aus. Sie können Bearbeiten neben einem Diagramm auswählen, um die Abfrage und die Einstellungen für das betreffende Diagramm zu bearbeiten.

So fügen Sie ein neues Diagramm hinzu, in dem Bedrohungsindikatoren nach Bedrohungstyp angezeigt werden:

Wählen Sie Bearbeiten aus. Scrollen Sie auf der Seite nach unten, und wählen Sie Hinzufügen>Abfrage hinzufügen aus.

Geben Sie unter Log Analytics-Arbeitsbereich – Protokollabfragen folgende Abfrage ein:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeWählen Sie im Dropdownfeld Visualisierung die Option Balkendiagramm und dann Bearbeitung abgeschlossen aus.

Wählen Sie oben auf der Seite Bearbeitung abgeschlossen aus. Wählen Sie das Symbol Speichern aus, um das neue Diagramm und die Arbeitsmappe zu speichern.

Nächste Schritte

Wechseln Sie zum Microsoft Sentinel-Repo auf GitHub, um Beiträge der gesamten Community und von Microsoft anzuzeigen. Hier finden Sie neue Ideen, Vorlagen und Unterhaltungen zu allen Funktionsbereichen von Microsoft Sentinel.

Microsoft Sentinel-Arbeitsmappen basieren auf Azure Monitor-Arbeitsmappen, daher sind eine umfassende Dokumentation und viele Vorlagen verfügbar. Einen hervorragenden Einstieg bietet Erstellen interaktiver Berichte mit Azure Monitor-Arbeitsmappen. Es gibt eine Sammlung von communitygesteuerten Azure Workbook-Arbeitsmappenvorlagen auf GitHub, um sie herunterzuladen.

Weitere Informationen zu den vorgestellten Technologien finden Sie hier:

- Was ist Microsoft Sentinel?

- Schnellstart: Durchführen des Onboardings für Microsoft Sentinel

- Microsoft Graph-Sicherheits-API „tiIndicators“

- Tutorial: Untersuchen von Incidents mit Microsoft Sentinel

- Tutorial: Einrichten automatisierter Reaktionen auf Bedrohungen in Microsoft Sentinel