Integrieren Sie Ihre Remotedesktopgateway-Infrastruktur mithilfe der Netzwerkrichtlinienserver-Erweiterung (Network Policy Server, NPS) und Microsoft Entra ID.

Dieser Artikel bietet weitere Informationen zur Integration Ihrer Remotedesktopgateway-Infrastruktur mithilfe der Netzwerkrichtlinienserver-Erweiterung (Network Policy Server, NPS) für Microsoft Azure in die Microsoft Entra-Multi-Faktor-Authentifizierung.

Die Netzwerkrichtlinienserver-Erweiterung (NPS) für Azure ermöglicht Kunden, ihre RADIUS-Clientauthentifizierung (Remote Authentication Dial-In User Service) mithilfe der cloudbasierten Multi-Faktor-Authentifizierung von Azure zu schützen. Diese Lösung ermöglicht die zweistufige Überprüfung, um eine zweite Sicherheitsebene für Benutzeranmeldungen und Transaktionen hinzuzufügen.

Dieser Artikel enthält ausführliche Anleitungen zum Integrieren der NPS-Infrastruktur in die Microsoft Entra-Multi-Faktor-Authentifizierung mithilfe der NPS-Erweiterung für Azure. Dies ermöglicht eine sichere Überprüfung von Benutzern, die sich bei einem Remotedesktopgateway anmelden.

Hinweis

Dieser Artikel sollte nicht für Bereitstellungen von MFA-Server verwendet werden, sondern nur für (cloudbasierte) Bereitstellungen der Microsoft Entra-Multi-Faktor-Authentifizierung.

Die Netzwerkrichtlinien- und Zugriffsdienste (Network Policy and Access Services, NPS) bieten Organisationen folgende Möglichkeiten:

- Definieren zentraler Orte für die Verwaltung und Steuerung von Netzwerkanforderungen, um Folgendes anzugeben: wer eine Verbindung herstellen kann, zu welchen Tageszeiten Verbindungen zugelassen sind, die Dauer der Verbindungen und die Sicherheitsstufe, die Clients verwenden müssen, um eine Verbindung herstellen zu können usw. Anstatt diese Richtlinien auf jedem VPN oder Remotedesktopgateway-Server (RD) anzugeben, können diese Richtlinien einmal an einem zentralen Ort angegeben werden. Das RADIUS-Protokoll ermöglicht die zentralisierte Authentifizierung, Autorisierung und Ressourcenerfassung (Authentication, Authorization, Accounting – AAA).

- Richten Sie Netzwerkzugriffsschutz-Clientintegritätsrichtlinien (Network Access Protection, NAP) ein, die bestimmen, ob Geräten uneingeschränkter oder eingeschränkter Zugriff auf Netzwerkressourcen gewährt wird, und erzwingen Sie deren Durchsetzung.

- Bieten Sie eine Möglichkeit zum Erzwingen der Authentifizierung und Autorisierung für den Zugriff auf 802.1x-fähige Drahtloszugriffspunkte und Ethernet-Switches.

In der Regel verwenden Organisationen NPS (RADIUS) zur Vereinfachung und Zentralisierung der Verwaltung von VPN-Richtlinien. Viele Organisationen verwenden NPS jedoch auch zur Vereinfachung und Zentralisierung der Verwaltung der RD-Verbindungsautorisierungsrichtlinien (RD-CAPs, Remote Desktop Connection Authorization Policies).

Organisationen können NPS auch in die Microsoft Entra-Multi-Faktor-Authentifizierung integrieren, um die Sicherheit zu erhöhen und ein hohes Maß an Konformität bereitzustellen. Dadurch wird sichergestellt, dass Benutzer die zweistufige Überprüfung zur Anmeldung beim Remotedesktopgateway einrichten. Damit Benutzern Zugriff gewährt wird, müssen sie die von ihnen festgelegte Kombination aus Benutzername und Kennwort angeben. Diese Informationen müssen vertrauenswürdig und dürfen nicht problemlos duplizierbar sein, z.B. eine Mobiltelefonnummer, Festnetznummer, Anwendung auf einem mobilen Gerät usw. RDG unterstützt derzeit Telefonanrufe sowie Pushbenachrichtigungen zum Genehmigen/Ablehnen in der Microsoft Authenticator-App für die Zwei-Faktor-Authentifizierung (2FA). Weitere Informationen zu unterstützten Authentifizierungsmethoden finden Sie im Abschnitt Bestimmen Sie die Authentifizierungsmethoden, die Ihre Benutzer verwenden können.

Wenn Ihr Unternehmen Remotedesktopgateway verwendet und die Benutzer*innen für einen TOTP-Code zusammen mit Authenticator-Pushbenachrichtigungen registriert sind, können sie die MFA-Abfrage nicht erfüllen, und die Anmeldung beim Remotedesktopgateway schlägt fehl. In diesem Fall können Sie OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE festlegen, um Pushbenachrichtigungen mit „Genehmigen“/„Ablehnen“ durch Authenticator als Fallback zu verwenden.

Damit eine NPS-Erweiterung weiterhin für Benutzer*innen des Remotedesktopgateways funktioniert, muss dieser Registrierungsschlüssel auf dem NPS-Server erstellt werden. Öffnen Sie auf dem NPS-Server den Registrierungs-Editor. Navigieren Sie zu:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Erstellen Sie das folgende Zeichenfolge/Wert-Paar:

Name: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Wert = FALSE

Vor der Verfügbarkeit der NPS-Erweiterung für Azure musste Kundschaft, die die zweistufige Überprüfung für integrierte Umgebungen mit NPS und Microsoft Entra-Multi-Faktor-Authentifizierung implementieren wollte, einen separaten MFA-Server in der lokalen Umgebung konfigurieren und verwalten, wie in Remotedesktopgateway und Azure-Multi-Factor-Authentication-Server mithilfe von RADIUS dokumentiert.

Die Verfügbarkeit der NPS-Erweiterung für Azure bietet Organisationen jetzt die Möglichkeit, entweder eine lokal basierte oder eine cloudbasierte MFA-Lösung zum Schützen der RADIUS-Clientauthentifizierung bereitzustellen.

Authentifizierungsablauf

Damit Benutzern der Zugriff auf Netzwerkressourcen über ein Remotedesktopgateway erteilt wird, müssen sie die in einer Remotedesktop-Verbindungsautorisierungsrichtlinie (RD-CAP) und einer Remotedesktop-Ressourcenautorisierungsrichtlinie (RD Resource Authorization Policy, RD-RAP) angegebenen Bedingungen erfüllen. RD-CAPs geben an, wer zum Herstellen einer Verbindung mit RD-Gateways autorisiert ist. RD-RAPs geben die Netzwerkressourcen an, wie z.B. Remotedesktops oder Remote-Apps, mit denen der Benutzer über das RD-Gateway eine Verbindung mit zulässig ist.

Ein RD-Gateway kann konfiguriert werden, um einen zentralen Richtlinienspeicher für RD-CAPs zu verwenden. RD-RAPs können keine zentrale Richtlinie verwenden, da sie auf dem RD-Gateway verarbeitet werden. Ein Beispiel eines RD-Gateways, das zur Verwendung eines zentralen Richtlinienspeichers für RD-CAPs konfiguriert ist, ist ein RADIUS-Client einer anderen NPS-Serverinstanz, die als zentraler Richtlinienspeicher dient.

Wenn die NPS-Erweiterung für Azure in NPS und Remotedesktopgateway integriert ist, lautet der erfolgreiche Authentifizierungsablauf wie folgt:

- Der Remotedesktopgateway-Server empfängt eine Authentifizierungsanforderung von einem Remotedesktop-Benutzer zum Herstellen der Verbindung mit einer Ressource, z.B. einer Remotedesktopsitzung. Als RADIUS-Client fungierend konvertiert der Remotedesktopgateway-Server die Anforderung in eine RADIUS-Zugriffsanforderungsnachricht und sendet die Nachricht an den RADIUS-Server (NPS), auf dem die NPS-Erweiterung installiert ist.

- Die Kombination aus Benutzername und Kennwort wird in Active Directory überprüft, und der Benutzer ist authentifiziert.

- Wenn alle Bedingungen gemäß den Angaben in der NPS-Verbindungsanforderung und in den Netzwerkrichtlinien erfüllt sind (z. B. Uhrzeit- oder Gruppenmitgliedschaftseinschränkungen), löst die NPS-Erweiterung eine Anforderung zur sekundären Authentifizierung über die Microsoft Entra-Multi-Faktor-Authentifizierung aus.

- Microsoft Entra-Multi-Faktor-Authentifizierung kommuniziert mit Microsoft Entra ID, um die Details des Benutzers abzurufen, und führt die sekundäre Authentifizierung mithilfe unterstützter Methoden.

- Bei erfolgreicher MFA-Überprüfung übermittelt die Microsoft Entra-Multi-Faktor-Authentifizierung das Ergebnis an die NPS-Erweiterung.

- Der NPS-Server, auf dem die Erweiterung installiert ist, sendet eine RADIUS-Zugriffsakzeptierungsnachricht für die RD-CAP-Richtlinie an den Remotedesktopgateway-Server.

- Der Benutzer erhält über das RD-Gateway Zugriff auf die angeforderte Netzwerkressource.

Voraussetzungen

In diesem Abschnitt werden die erforderlichen Voraussetzungen zur Integration der Microsoft Entra-Multi-Faktor-Authentifizierung mit dem Remotedesktopgateway erörtert. Bevor Sie beginnen, müssen folgende Voraussetzungen erfüllt sein:

- Remotedesktopdienste-Infrastruktur (Remote Desktop Services, RDS)

- Lizenz für die Microsoft Entra-Multi-Faktor-Authentifizierung

- Windows Server-Software

- Netzwerkrichtlinien- und Zugriffsdienste-Rolle (Network Policy and Access Services, NPS)

- Microsoft Entra synchronisiert mit lokalem Active Directory

- Microsoft Entra-GUID-ID

Remotedesktopdienste-Infrastruktur (Remote Desktop Services, RDS)

Eine funktionsfähige Remotedesktopdienste-Infrastruktur (RDS) muss vorhanden sein. Wenn dies nicht der Fall ist, können Sie diese Infrastruktur mithilfe der folgenden Schnellstartvorlage schnell in Azure erstellen: Erstellen der Bereitstellung einer Remotedesktopsitzungs-Sammlung.

Wenn Sie eine lokale RDS-Infrastruktur schnell manuell zu Testzwecken erstellen möchten, führen Sie die Schritte zu deren Bereitstellung aus. Weitere Informationen:Nahtlose RDS-Bereitstellung mit ARM und Azure Marketplace und Bereitstellen Ihrer Remotedesktopumgebung.

Windows Server-Software

Die NPS-Erweiterung erfordert Windows Server 2008 R2 SP1 oder höher mit installiertem NPS-Rollendienst. Alle Schritte in diesem Abschnitt wurden mit Windows Server 2016 ausgeführt.

Netzwerkrichtlinien- und Zugriffsdienste-Rolle (Network Policy and Access Services, NPS)

Der NPS-Rollendienst bietet sowohl die RADIUS-Server- und -Clientfunktionalität als auch den Netzwerkzugriffsrichtlinien-Integritätsdienst. Diese Rolle muss auf mindestens zwei Computern in Ihrer Infrastruktur installiert werden: Das Remotedesktopgateway und ein weiterer Mitgliedsserver oder Domänencontroller. Standardmäßig ist die Rolle bereits auf dem Computer vorhanden, der als Remotedesktopgateway konfiguriert ist. Sie müssen auch die NPS-Rolle auf mindestens einem anderen Computer installieren, z.B. einen Domänencontroller oder Mitgliedsserver.

Informationen zum Installieren des NPS-Rollendiensts für Windows Server 2012 oder älter finden Sie unter Install a NAP Health Policy Server (Installieren eines NAP-Integritätsrichtlinienservers). Eine Beschreibung der bewährten Methoden für NPS einschließlich der Empfehlung zum Installieren von NPS auf einem Domänencontroller finden Sie unter Best Practices for NPS (Bewährte Methoden für NPS).

Microsoft Entra synchronisiert mit lokalem Active Directory

Um die NPS-Erweiterung zu verwenden, müssen lokale Benutzer mit Microsoft Entra ID synchronisiert und für MFA aktiviert werden. Dieser Abschnitt setzt voraus, dass lokale Benutzer mithilfe von AD Connect mit Microsoft Entra ID synchronisiert werden. Informationen zu Microsoft Entra Connect finden Sie unter Integrieren Ihrer lokalen Verzeichnisse in Microsoft Entra ID.

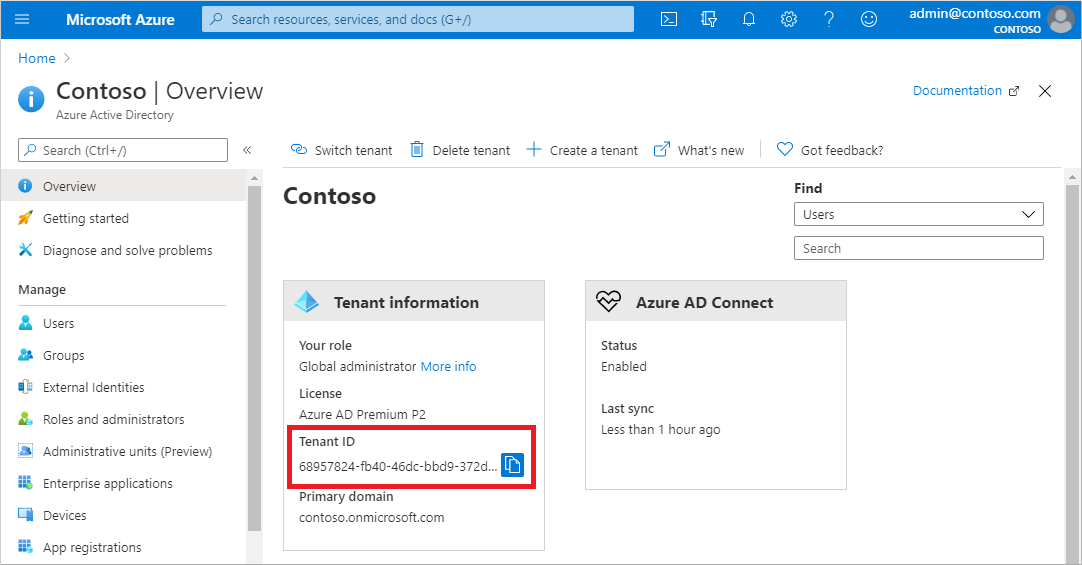

Microsoft Entra-GUID-ID

Um die NPS-Erweiterung zu installieren, müssen Sie die GUID der Microsoft Entra ID-Instanz kennen. Anweisungen zum Ermitteln der GUID der Microsoft Entra ID-Instanz finden Sie unten.

Konfigurieren der mehrstufigen Authentifizierung

Dieser Abschnitt enthält Anweisungen zur Integration der Microsoft Entra-Multi-Faktor-Authentifizierung mit dem Remotedesktopgateway. Als Administrator müssen Sie den Microsoft Entra-Multi-Faktor-Authentifizierungsdienst konfigurieren, bevor Benutzer ihre Multi-Faktor-Geräte oder -Anwendungen selbst registrieren können.

Führen Sie die Schritte unter Erste Schritte mit Microsoft Entra-Multi-Faktor-Authentifizierung in der Cloud aus, um MFA für Ihre Microsoft Entra-Benutzer zu aktivieren.

Konfigurieren von Konten für die zweistufige Überprüfung

Nachdem ein Konto für MFA aktiviert wurde, können Sie sich erst dann bei Ressourcen anmelden, die der MFA-Richtlinie unterliegen, wenn Sie erfolgreich ein vertrauenswürdiges Gerät für den zweiten Authentifizierungsfaktor konfiguriert und die Authentifizierung mit der zweistufigen Überprüfung durchgeführt haben.

Führen Sie die Schritte in Was ist die Microsoft Entra-Multi-Faktor-Authentifizierung? aus, um Ihre Geräte ordnungsgemäß mit Ihrem Benutzerkonto für MFA zu konfigurieren.

Wichtig

Das Anmeldeverhalten für das Remotedesktopgateway umfasst keine Option zum Eingeben eines Prüfcodes über die Microsoft Entra-Multi-Faktor-Authentifizierung. Benutzerkonten müssen für die Verifizierung per Telefon oder die Microsoft Authenticator-App mit Pushbenachrichtigungen zum Genehmigen/Ablehnen konfiguriert sein.

Wenn weder die Verifizierung per Telefon noch die Microsoft Authenticator-App mit Pushbenachrichtigungen zum Genehmigen/Ablehnen konfiguriert ist, können Benutzer die Überprüfung durch die Microsoft Entra-Multi-Faktor-Authentifizierung nicht abschließen und sich nicht beim Remotedesktopgateway anmelden.

Die SMS-Textmethode funktioniert bei Remotedesktopgateway nicht, weil Remotedesktopgateway keine Option zum Eingeben eines Prüfcodes bietet.

Installieren und Konfigurieren der NPS-Erweiterung

Dieser Abschnitt enthält Anweisungen zum Konfigurieren der RDS-Infrastruktur zur Verwendung der Microsoft Entra-Multi-Faktor-Authentifizierung für die Clientauthentifizierung mit dem Remotedesktopgateway.

Abrufen der Verzeichnismandanten-ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Im Rahmen der Konfiguration der NPS-Erweiterung müssen Sie Administratoranmeldeinformationen und die ID Ihres Microsoft Entra-Mandanten angeben. Führen Sie die folgenden Schritte aus, um die Mandanten-ID abzurufen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Globaler Administrator an.

Navigieren Sie zu Identität>Einstellungen.

Installieren der NPS-Erweiterung

Installieren Sie die NPS-Erweiterung auf einem Server, auf dem die Netzwerkrichtlinien- und Zugriffsdienste-Rolle (NPS) installiert ist. Diese fungiert als RADIUS-Server für den Entwurf.

Wichtig

Installieren Sie die NPS-Erweiterung nicht auf Ihrem Remotedesktop-Gatewayserver. Der Remotedesktop-Gatewayserver verwendet mit seinem Client das RADIUS-Protokoll nicht und kann daher die Erweiterung weder interpretieren noch die mehrstufige Authentifizierung (MFA) ausführen.

Auch wenn der Remotedesktop-Gatewayserver und der NPS-Server mit NPS-Erweiterung unterschiedliche Server sind, verwendet der Remotedesktop-Gatewayserver doch intern die Netzwerkrichtlinien- und Zugriffsdienste-Rolle (NPS) für die Kommunikation mit anderen NPS-Servern und RADIUS als Protokoll für die ordnungsgemäße Kommunikation.

- Laden Sie die NPS-Erweiterung herunter.

- Kopieren Sie die ausführbare Setupdatei (NpsExtnForAzureMfaInstaller.exe) auf den NPS-Server.

- Doppelklicken Sie auf dem NPS-Server auf NpsExtnForAzureMfaInstaller.exe. Klicken Sie nach Aufforderung auf Ausführen.

- Überprüfen Sie im Dialogfeld „NPS-Erweiterung für die Microsoft Entra-Multi-Faktor-Authentifizierung einrichten“ die Softwarelizenzbedingungen, aktivieren Sie Ich stimme den Lizenzbedingungen zu, und klicken Sie auf Installieren.

- Klicken Sie im Dialogfeld „NPS-Erweiterung für Microsoft Entra-Multi-Faktor-Authentifizierung einrichten“ auf Schließen.

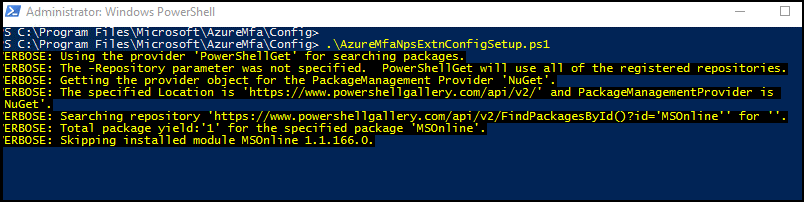

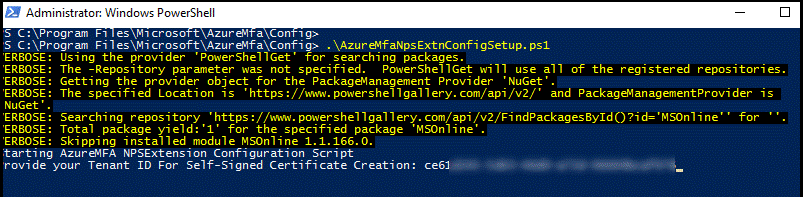

Konfigurieren von Zertifikaten für die Verwendung mit der NPS-Erweiterung mithilfe eines PowerShell-Skripts

Als Nächstes müssen Sie Zertifikate für die Verwendung durch die NPS-Erweiterung konfigurieren, um die sichere Kommunikation zu gewährleisten. Die NPS-Komponenten umfassen ein PowerShell-Skript, das ein selbstsigniertes Zertifikat zur Verwendung mit NPS konfiguriert.

Dieses Skript führt folgende Aktionen aus:

- Erstellen eines selbstsignierten Zertifikats

- Zuordnen des öffentlichen Schlüssels des Zertifikats zum Dienstprinzipal in Microsoft Entra ID

- Speichern des Zertifikats im Speicher des lokalen Computers

- Gewähren des Zugriffs auf den privaten Zertifikatschlüssel für den Netzwerkbenutzer

- Neustart des Netzwerkrichtlinienserver-Diensts

Wenn Sie Ihre eigenen Zertifikate verwenden möchten, müssen Sie den öffentlichen Schlüssel Ihres Zertifikats dem Dienstprinzipal in Microsoft Entra ID zuordnen usw.

Um das Skript zu verwenden, geben Sie der Erweiterung Ihre Microsoft Entra-Administratoranmeldeinformationen und die zuvor kopierte Microsoft Entra-Mandanten-ID an. Führen Sie das Skript auf jedem NPS-Server aus, auf dem Sie die NPS-Erweiterung installiert haben. Gehen Sie wie folgt vor:

Öffnen Sie eine administrative Windows PowerShell-Eingabeaufforderung.

Geben Sie an der PowerShell-Eingabeaufforderung

cd 'c:\Program Files\Microsoft\AzureMfa\Config'ein, und drücken Sie die EINGABETASTE.Geben Sie

.\AzureMfaNpsExtnConfigSetup.ps1ein, und drücken Sie die EINGABETASTE. Das Skript überprüft, ob das PowerShell-Modul installiert ist. Wenn es nicht installiert ist, installiert das Skript das Modul für Sie.

Nachdem das Skript die Installation des PowerShell-Moduls überprüft hat, wird das Dialogfeld des PowerShell-Moduls angezeigt. Geben Sie im Dialogfeld Ihre Microsoft Entra-Administratoranmeldeinformationen und das Kennwort ein, und klicken Sie auf Anmelden.

Wenn Sie aufgefordert werden, fügen Sie die Mandanten-ID ein, die Sie vorher in die Zwischenablage kopiert haben, und drücken Sie die EINGABETASTE.

Das Skript erstellt ein selbstsigniertes Zertifikat und führt andere Änderungen an der Konfiguration durch. Die Ausgabe sollte dem folgenden Bild ähneln.

Konfigurieren von NPS-Komponenten auf dem Remotedesktopgateway

In diesem Abschnitt konfigurieren Sie die Verbindungsautorisierungsrichtlinien für das Remotedesktopgateway und andere RADIUS-Clienteinstellungen.

Der Authentifizierungsablauf erfordert, dass RADIUS-Nachrichten zwischen dem Remotedesktopgateway und dem NPS-Server ausgetauscht werden, auf dem die NPS-Erweiterung installiert ist. Dies bedeutet, dass Sie RADIUS-Clienteinstellungen sowohl auf dem Remotedesktopgateway als auch dem NPS-Server, auf dem die NPS-Erweiterung installiert ist, konfigurieren müssen.

Konfigurieren von Verbindungsautorisierungsrichtlinien für das Remotedesktopgateway zur Verwendung im zentralen Speicher

Verbindungsautorisierungsrichtlinien für Remotedesktop (RD-CAPs) geben die Anforderungen für das Herstellen einer Verbindung mit einem Remotedesktopgateway-Server an. RD-CAPs können lokal gespeichert werden (Standard) oder in einem zentralen RD-CAP-Speicher, wo NPS ausgeführt wird. Um die Integration der Microsoft Entra-Multi-Faktor-Authentifizierung mit RDS zu konfigurieren, müssen Sie die Verwendung eines zentralen Speichers angeben.

Öffnen Sie auf dem RD-Gatewayserver den Server-Manager.

Klicken Sie auf der Menüleiste auf Tools, zeigen Sie auf Remotedesktopdienste, und klicken Sie dann auf Remotedesktopgateway-Manager.

Klicken Sie im RD-Gateway-Manager mit der rechten Maustaste auf [Servername] (Lokal), und klicken Sie auf Eigenschaften.

Wählen Sie im Dialogfeld „Eigenschaften“ die Registerkarte RD-CAP-Speicher aus.

Wählen Sie auf der Registerkarte „RD-CAP-Speicher“ die Option Zentraler NPS-Server.

Geben Sie in das Feld Name oder IP-Adresse für den Server mit NPS eingeben: die IP-Adresse bzw. den Servernamen des Servers ein, auf dem Sie die NPS-Erweiterung installiert haben.

Klicken Sie auf Hinzufügen.

Geben Sie im Dialogfeld Gemeinsamer geheimer Schlüssel einen gemeinsamen geheimen Schlüssel ein, und klicken Sie dann auf OK. Denken Sie daran, diesen gemeinsamen geheimen Schlüssel zu notieren und die Notiz an einem sicheren Ort aufzubewahren.

Hinweis

Mit dem gemeinsamen geheimen Schlüssel wird eine Vertrauensstellung zwischen den RADIUS-Servern und -Clients hergestellt. Erstellen Sie ein langes und komplexes Geheimnis.

Klicken Sie auf OK , um das Dialogfeld zu schließen.

Konfigurieren des RADIUS-Timeoutwerts für Remotedesktopgateway-NPS

Um sicherzustellen, dass genügend Zeit zum Überprüfen der Anmeldeinformationen des Benutzers, Ausführen der zweistufigen Überprüfung, Empfangen von Antworten und Antworten auf RADIUS-Nachrichten zur Verfügung steht, müssen Sie den RADIUS-Timeoutwert anpassen.

Öffnen Sie auf dem RD-Gatewayserver den Server-Manager. Klicken Sie im Menü auf Extras und dann auf Netzwerkrichtlinienserver.

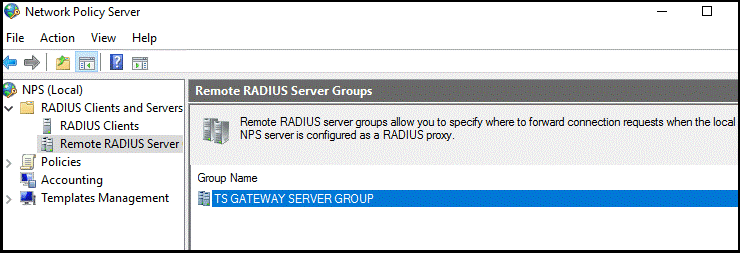

Erweitern Sie in der Konsole NPS (Lokal)RADIUS-Clients und Server, und wählen Sie Remote-RADIUS-Server.

Doppelklicken Sie im Detailbereich auf TS-GATEWAYSERVERGRUPPE.

Hinweis

Diese RADIUS-Server-Gruppe wurde erstellt, als Sie den zentralen Server für die NPS-Richtlinien konfigurierten. Das RD-Gateway leitet RADIUS-Nachrichten an diesen Server weiter, bzw. an eine Gruppe von Servern, wenn mehrere Server vorhanden sind.

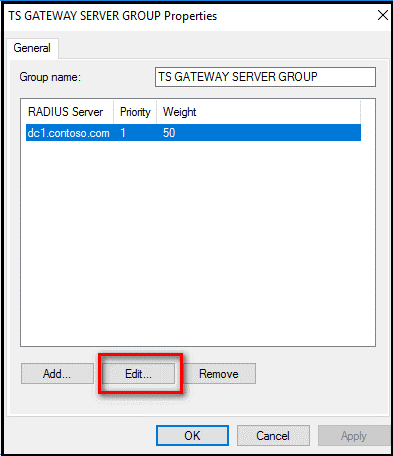

Wählen Sie im Dialogfeld TS-GATEWAYSERVERGRUPPEN-Eigenschaften die IP-Adresse oder den Namen des NPS-Servers, den Sie zum Speichern von RD-CAPs konfiguriert haben, und klicken Sie dann auf Bearbeiten.

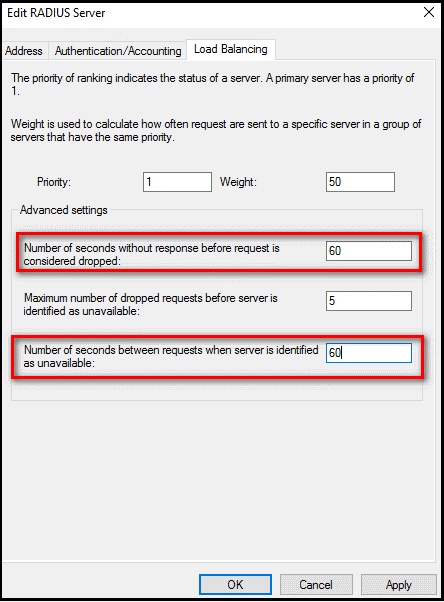

Wählen Sie im Dialogfeld RADIUS-Server bearbeiten die Registerkarte Lastenausgleich.

Ändern Sie in der Registerkarte Lastenausgleich im Feld Sekunden ohne Antwort, bevor eine Anforderung als verworfen gilt den Standardwert von 3 in einen Wert zwischen 30 und 60 Sekunden.

Ändern Sie im Feld Sekunden zwischen Anforderungen, nach denen der Server als nicht verfügbar identifiziert wird den Standardwert von 30 Sekunden in einen Wert, der mindestens so groß ist wie der Wert, den Sie im vorherigen Schritt angegeben haben.

Klicken Sie zweimal auf OK, um die Dialogfelder zu schließen.

Überprüfen der Verbindungsanforderungsrichtlinien

Wenn Sie das RD-Gateway zur Verwendung eines zentralen Richtlinienspeichers für Verbindungsautorisierungsrichtlinien konfigurieren, wird standardmäßig das RD-Gateway zum Weiterleiten von CAP-Anforderungen an den NPS-Server konfiguriert. Der NPS-Server, auf dem die Microsoft Entra-Multi-Faktor-Authentifizierungserweiterung installiert ist, verarbeitet die RADIUS-Zugriffsanforderung. In den folgenden Schritten lernen Sie das Überprüfen der Standard-Verbindungsanforderungsrichtlinie.

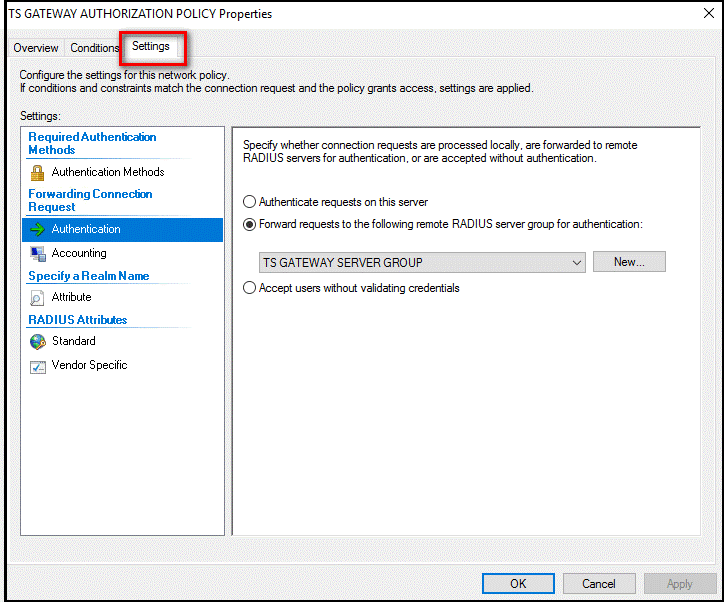

Erweitern Sie auf dem RD-Gateway in der Konsole „NPS (Lokal)“ Richtlinien, und wählen Sie Verbindungsanforderungsrichtlinien.

Doppelklicken Sie auf TS-GATEWAYAUTORISIERUNGSRICHTLINIE.

Klicken Sie im Dialogfeld TS-GATEWAYAUTORISIERUNGSRICHTLINIE-Eigenschaften auf die Registerkarte Einstellungen.

Klicken Sie auf der Registerkarte Einstellungen unter „Weiterleitungsverbindungsanforderung“ auf Authentifizierung. Der RADIUS-Client ist zum Weiterleiten von Anforderungen für die Authentifizierung konfiguriert.

Klicken Sie auf Abbrechen.

Hinweis

Weitere Informationen zum Erstellen einer Verbindungsanforderungsrichtlinie finden im Artikel „Konfigurieren von Verbindungsanforderungsrichtlinien“ unter Hinzufügen einer Verbindungsanforderungsrichtlinie.

Konfigurieren von NPS auf dem Server, auf dem die NPS-Erweiterung installiert ist

Der NPS-Server, auf dem die NPS-Erweiterung installiert ist, muss die RADIUS-Nachrichten mit dem NPS-Server auf dem Remotedesktopgateway austauschen können. Um diesen Nachrichtenaustausch zu aktivieren, müssen Sie die NPS-Komponenten auf dem Server konfigurieren, auf dem der NPS-Erweiterungsdienst installiert ist.

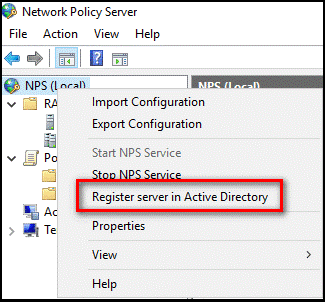

Registrieren des Servers in Active Directory

Die ordnungsgemäße Funktionsweise des NPS-Servers in diesem Szenario setzt seine Registrierung in Active Directory voraus.

Öffnen Sie auf dem NPS-Server den Server-Manager.

Klicken Sie im Server-Manager auf Tools und dann auf Netzwerkrichtlinienserver.

Klicken Sie in der Netzwerkrichtlinienserver-Konsole mit der rechten Maustaste auf NPS (Lokal) , und klicken Sie dann auf Server in Active Directory registrieren.

Klicken Sie zweimal auf OK.

Lassen Sie die Konsole für den nächsten Vorgang geöffnet.

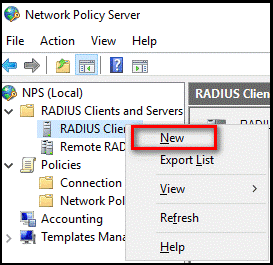

Erstellen und Konfigurieren des RADIUS-Clients

Das Remotedesktopgateway muss als RADIUS-Client des NPS-Servers konfiguriert werden.

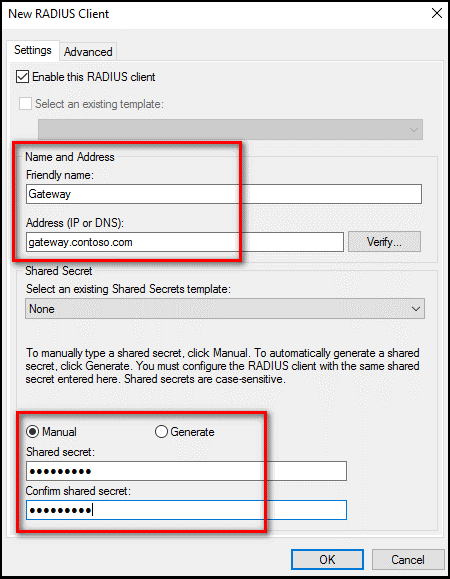

Klicken Sie auf dem NPS-Server, wo die NPS-Erweiterung installiert ist, in der NPS (Lokal) -Konsole mit der rechten Maustaste auf RADIUS-Clients, und klicken Sie auf Neu.

Geben Sie im Dialogfeld Neuer RADIUS-Client einen Anzeigenamen wie z.B. Gateway und die IP-Adresse oder den DNS-Namen des Remotedesktopgateway-Servers an.

Geben Sie in den Feldern Gemeinsamer geheimer Schlüssel und Gemeinsamen geheimen Schlüssel bestätigen: den gleichen geheimen Schlüssel ein, den Sie zuvor verwendet haben.

Klicken Sie auf OK, um das Dialogfeld „Neuer RADIUS-Client“ zu schließen.

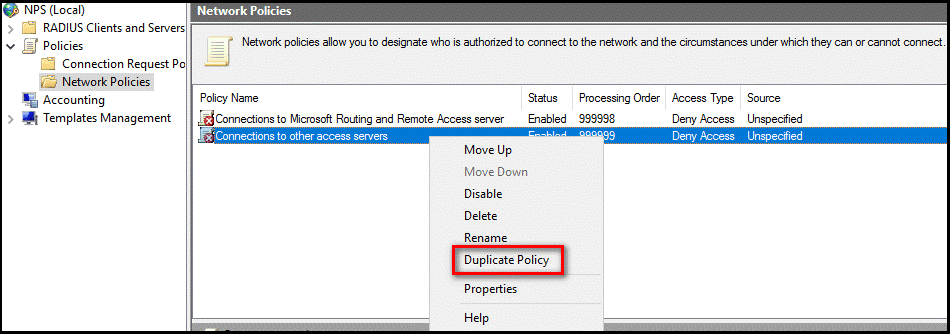

Konfigurieren der Netzwerkrichtlinie

Denken Sie daran, dass der NPS-Server mit der Microsoft Entra-Multi-Faktor-Authentifizierungserweiterung der angegebene zentrale Richtlinienspeicher für die Verbindungsautorisierungsrichtlinie (CAP) ist. Aus diesem Grund müssen Sie auf dem NPS-Server eine CAP zum Autorisieren gültiger Verbindungsanforderungen implementieren.

Öffnen Sie auf dem NPS-Server die Konsole „NPS (Lokal)“, erweitern Sie Richtlinien, und klicken Sie auf Netzwerkrichtlinien.

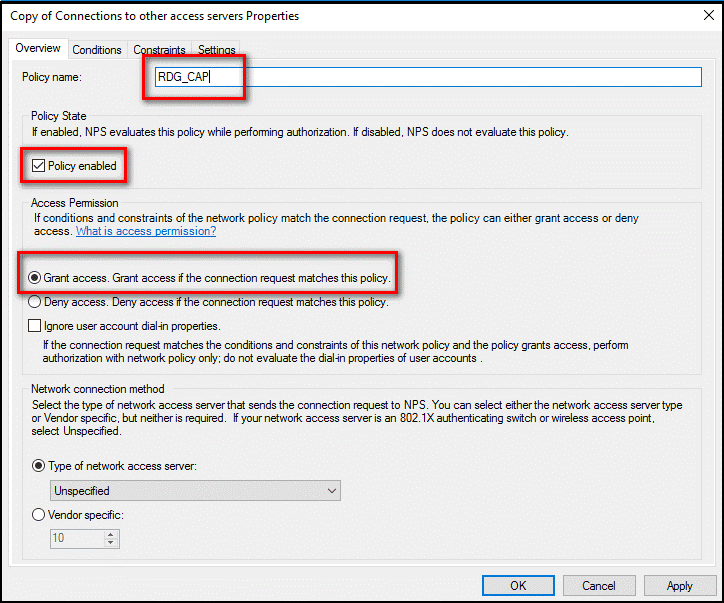

Klicken Sie mit der rechten Maustaste auf Verbindungen mit anderen Zugriffsservern, und klicken Sie auf Duplizieren der Richtlinie.

Klicken Sie mit der rechten Maustaste auf Kopie von Verbindungen mit anderen Zugriffsservern, und klicken Sie auf Eigenschaften.

Geben Sie im Dialogfeld Kopie der Verbindungen mit anderen Zugriffsservern unter Richtlinienname einen geeigneten Namen ein, z.B. RDG_CAP. Aktivieren Sie Richtlinie aktiviert, und wählen Sie Zugriff gewähren aus. Wählen Sie optional unter Typ des Netzwerkzugriffs die Option Remotedesktopgateway aus, oder behalten Sie Nicht angegeben bei.

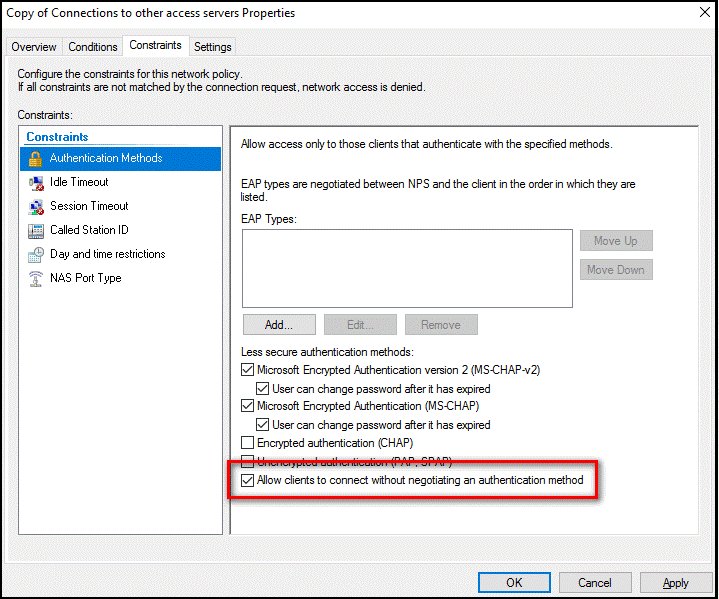

Klicken Sie auf die Registerkarte Einschränkungen, und aktivieren Sie Clientverbindungen ohne Aushandlung einer Authentifizierungsmethode zulassen.

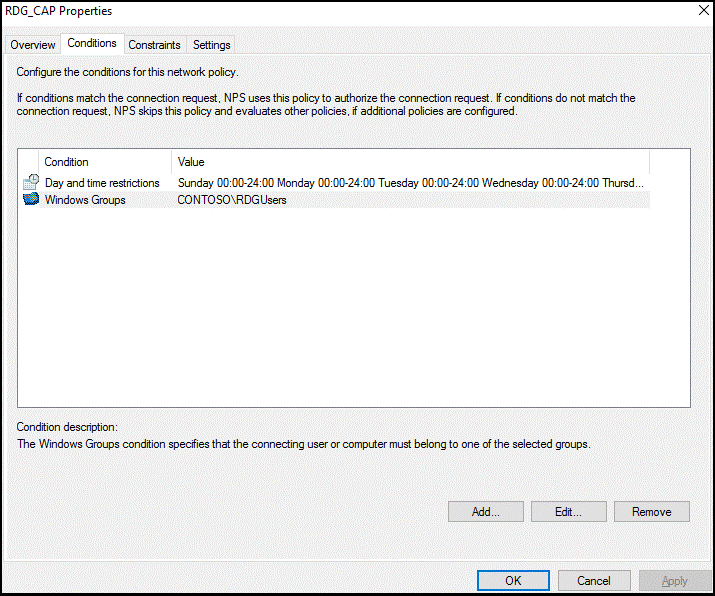

Klicken Sie optional auf die Registerkarte Bedingungen, und fügen Sie Bedingungen hinzu, die für die Autorisierung der Verbindung erfüllt werden müssen, z.B. die Mitgliedschaft in einer bestimmten Windows-Gruppe.

Klicken Sie auf OK. Wenn Sie gefragt werden, ob Sie das entsprechende Hilfethema anzeigen möchten, klicken Sie auf Nein.

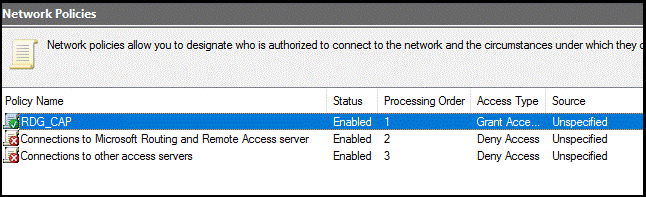

Stellen Sie sicher, dass Ihre neue Richtlinie am oberen Rand der Liste angezeigt wird, dass die Richtlinie aktiviert ist und Zugriff gewährt.

Überprüfen der Konfiguration

Um die Konfiguration zu überprüfen, müssen Sie sich mit einem geeigneten RDP-Client beim Remotedesktopgateway anmelden. Achten Sie darauf, ein Konto zu verwenden, das von Ihren Verbindungsautorisierungsrichtlinien zugelassen und für die Microsoft Entra-Multi-Faktor-Authentifizierung aktiviert ist.

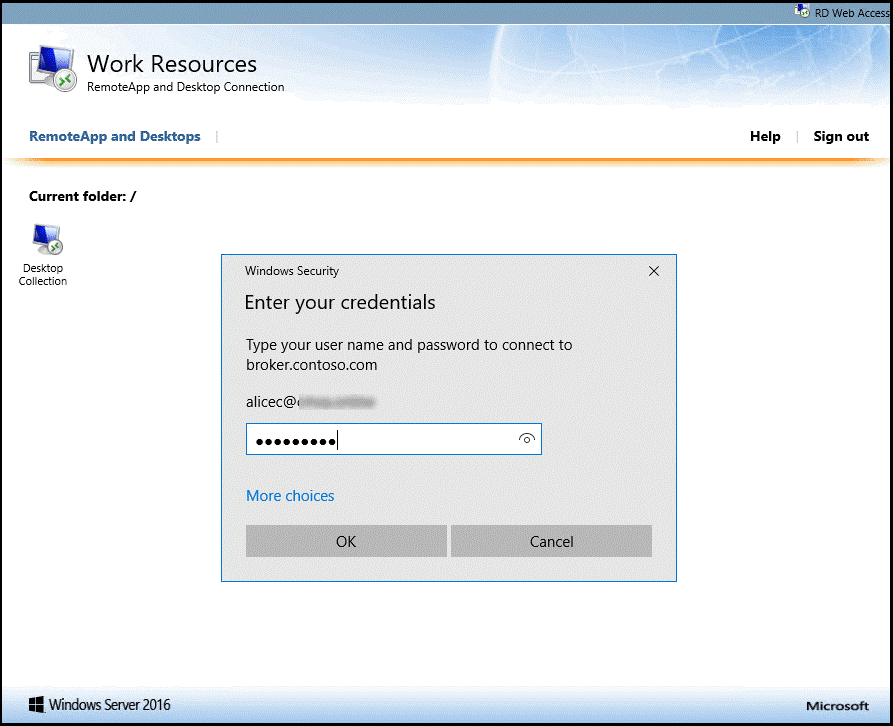

Wie im folgenden Bild gezeigt, können Sie die Seite Web Access für Remotedesktop verwenden.

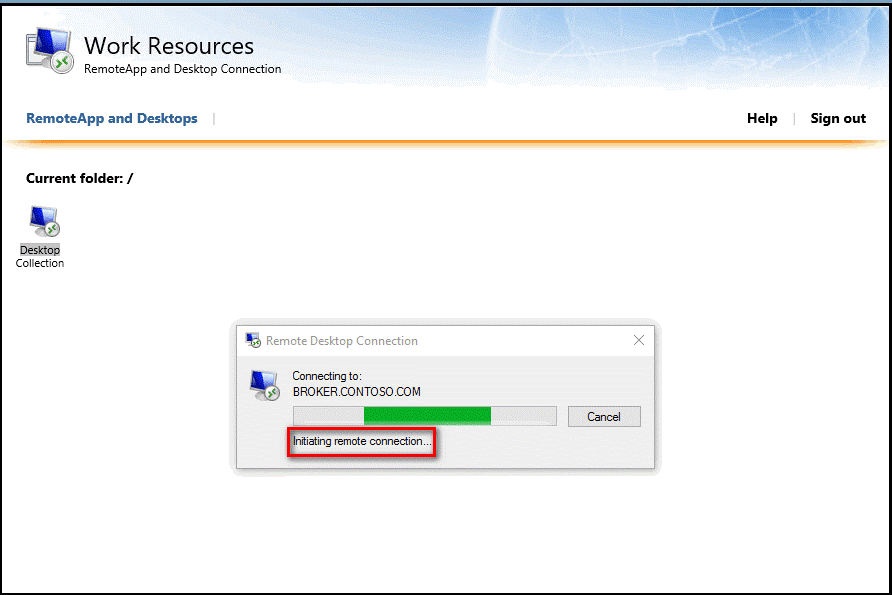

Nach erfolgreicher Eingabe Ihrer Anmeldeinformationen für die primäre Authentifizierung zeigt das Dialogfeld „Remotedesktopverbindung“ wie unten dargestellt den Status „Remoteverbindung wird initiiert“ an.

Nach Ihrer erfolgreichen Authentifizierung mit der sekundären Authentifizierungsmethode, die Sie zuvor in der Microsoft Entra-Multi-Faktor-Authentifizierung konfiguriert haben, wird eine Verbindung mit der Ressource hergestellt. Wenn die sekundäre Authentifizierung jedoch nicht erfolgreich ist, wird Ihnen der Zugriff auf die Ressource verweigert.

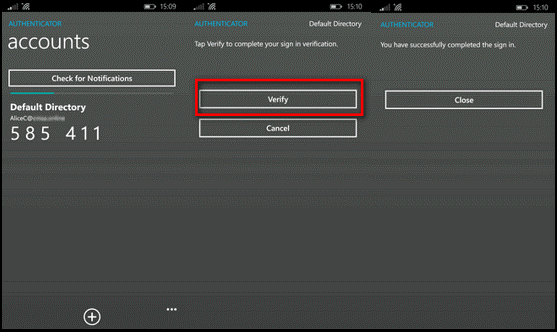

Im folgenden Beispiel wird die Authenticator-App auf einem Windows Phone verwendet, um die sekundäre Authentifizierung bereitzustellen.

Nachdem Sie erfolgreich mit der sekundären Authentifizierungsmethode authentifiziert wurden, werden Sie wie gewohnt beim Remotedesktopgateway angemeldet. Weil Sie eine sekundäre Authentifizierungsmethode mit einer mobilen App auf einem vertrauenswürdigen Gerät verwenden müssen, ist der Anmeldeprozess jedoch sicherer als sonst.

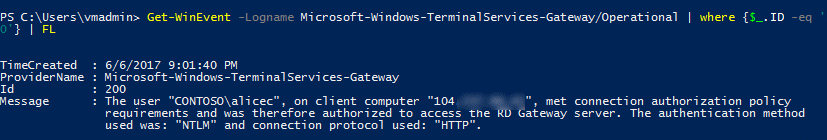

Anzeigen der Protokolle der Ereignisanzeige für erfolgreiche Anmeldeereignisse

Um die erfolgreichen Anmeldeereignisse in den Protokollen der Windows-Ereignisanzeige anzuzeigen, können Sie den folgenden PowerShell-Befehl zum Abfragen der Windows-Terminaldienste und Windows-Sicherheitsprotokolle ausgeben.

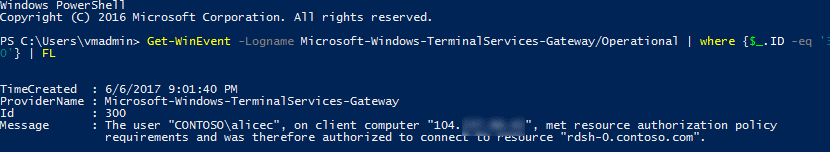

Verwenden Sie zur Abfrage erfolgreicher Anmeldungsereignisse in den Gatewaybetriebsprotokollen (Ereignisanzeige\Anwendungs- und Dienstprotokolle\Microsoft\Windows\TerminalServices-Gateway\Operational) die folgenden PowerShell-Befehle:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Dieser Befehl zeigt Windows-Ereignisse an, die belegen, dass der Benutzer die Anforderungen der Ressourcenautorisierungsrichtlinie (RD-RAP) erfüllt hat und ihm Zugriff erteilt wurde.

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Dieser Befehl zeigt Ereignisse an, die belegen, dass der Benutzer die Anforderungen der Verbindungsautorisierungsrichtlinie erfüllt hat.

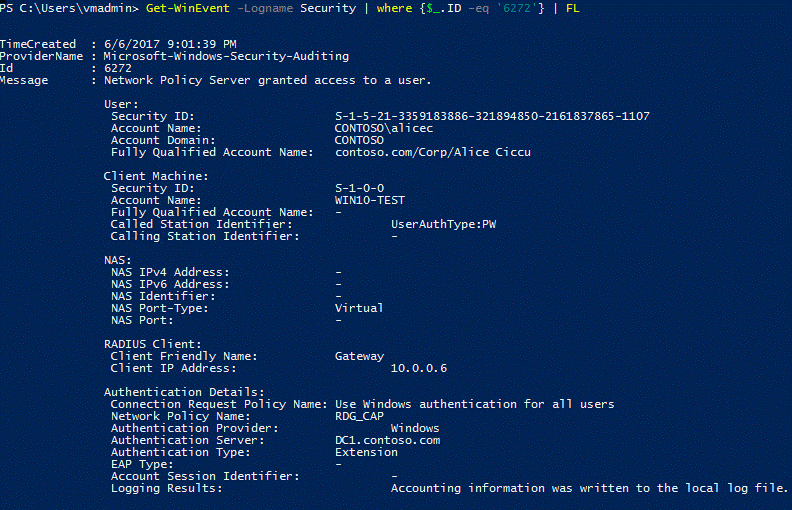

Sie können bei der Anzeige dieses Protokolls auch nach den Ereignis-IDs 300 und 200 filtern. Verwenden Sie zum Abfragen erfolgreicher Anmeldeereignisse in den Protokollen der Sicherheitsereignisanzeige den folgenden Befehl:

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Dieser Befehl kann entweder auf dem zentralen NPS oder dem RD-Gatewayserver ausgeführt werden.

Sie können auch das Sicherheitsprotokoll oder die benutzerdefinierte Ansicht der Netzwerkrichtlinien- und Zugriffsdienste anzeigen, wie unten dargestellt:

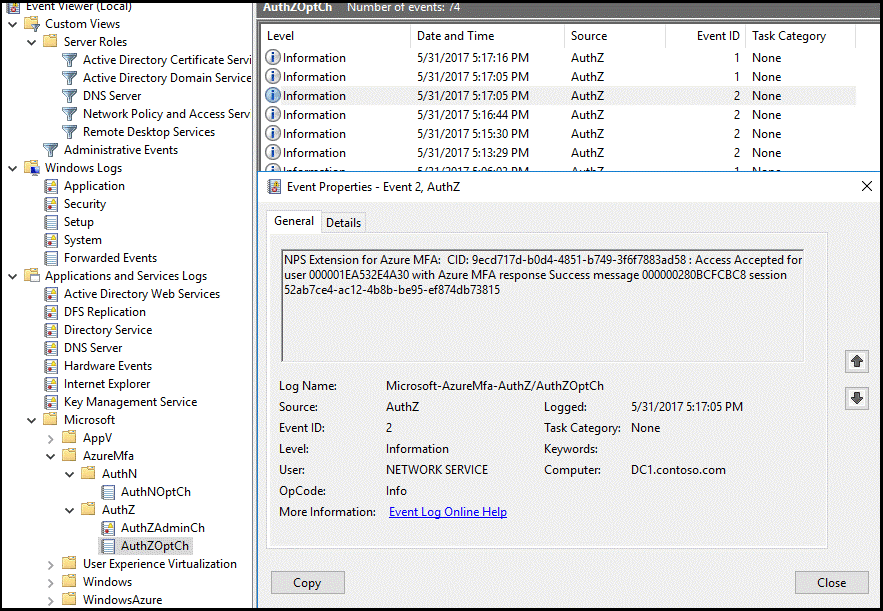

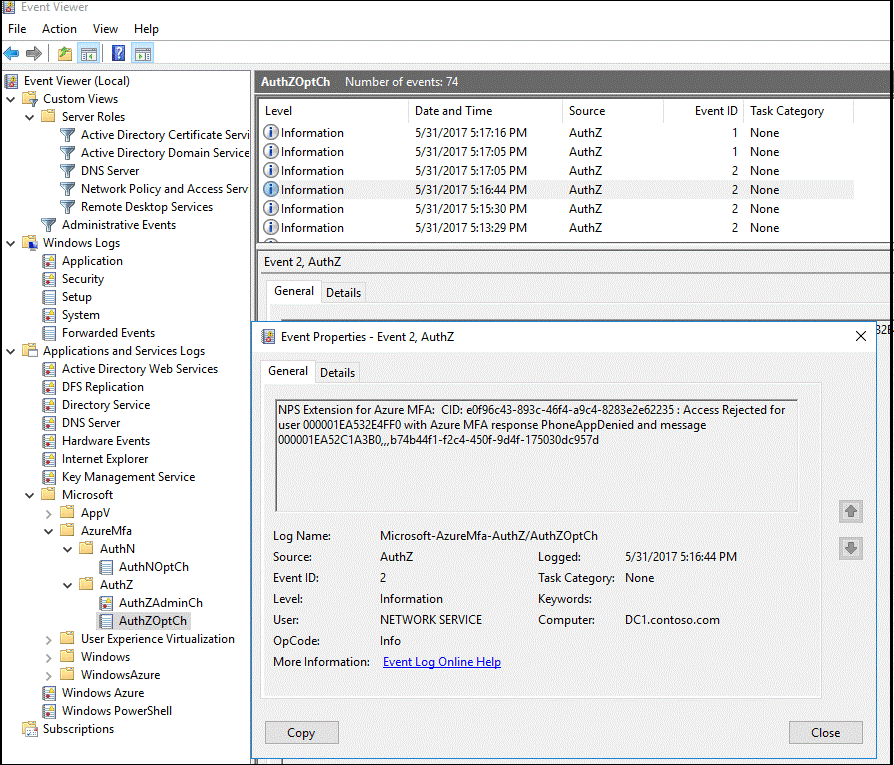

Auf dem Server, auf dem Sie die NPS-Erweiterung für die Microsoft Entra-Multi-Faktor-Authentifizierung installiert haben, finden Sie im Verzeichnis Anwendungs- und Dienstprotokolle\Microsoft\AzureMfa spezifische Anwendungsprotokolle der Ereignisanzeige für die Erweiterung.

Leitfaden zur Problembehandlung

Wenn die Konfiguration nicht wie erwartet funktioniert, sollten Sie die Problembehandlung idealerweise mit der Überprüfung beginnen, ob der Benutzer für die Verwendung der Microsoft Entra-Multi-Faktor-Authentifizierung konfiguriert ist. Lassen Sie den/die Benutzer*in sich beim Microsoft Entra Admin Center anmelden. Wenn der Benutzer zur sekundären Überprüfung aufgefordert wird und sich erfolgreich authentifizieren kann, können Sie eine fehlerhafte Konfiguration der Microsoft Entra-Multi-Faktor-Authentifizierung ausschließen.

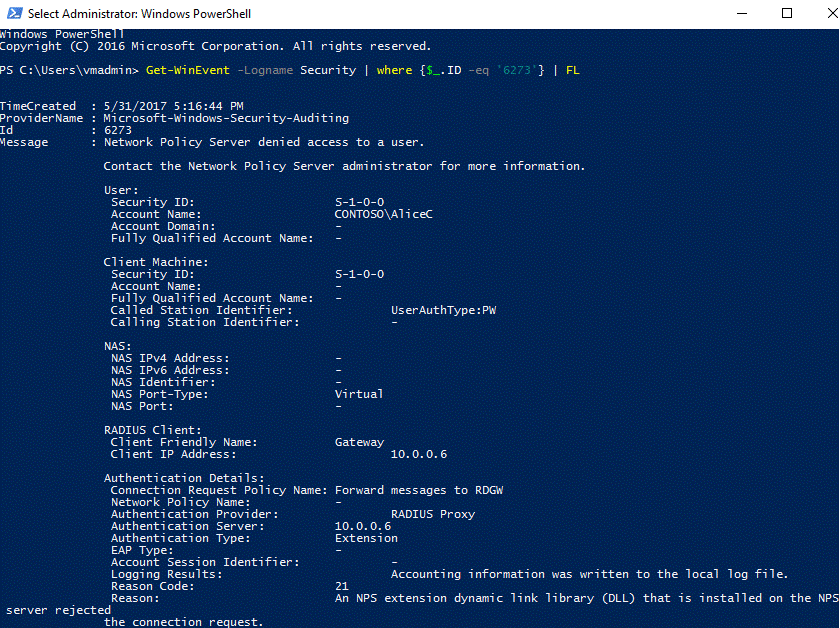

Wenn die Microsoft Entra-Multi-Faktor-Authentifizierung funktioniert, sollten Sie die entsprechenden Ereignisprotokolle überprüfen. Dazu gehören die Sicherheitsereignis-, Gatewaybetriebs- und Microsoft Entra-Multi-Faktor-Authentifizierungsprotokolle, die im vorherigen Abschnitt erläutert wurden.

Es folgt eine Beispielausgabe des Sicherheitsprotokolls mit einem fehlerhaften Anmeldeereignis (Ereignis-ID 6273):

Es folgt ein verwandtes Ereignis aus den Azure MFA-Protokollen:

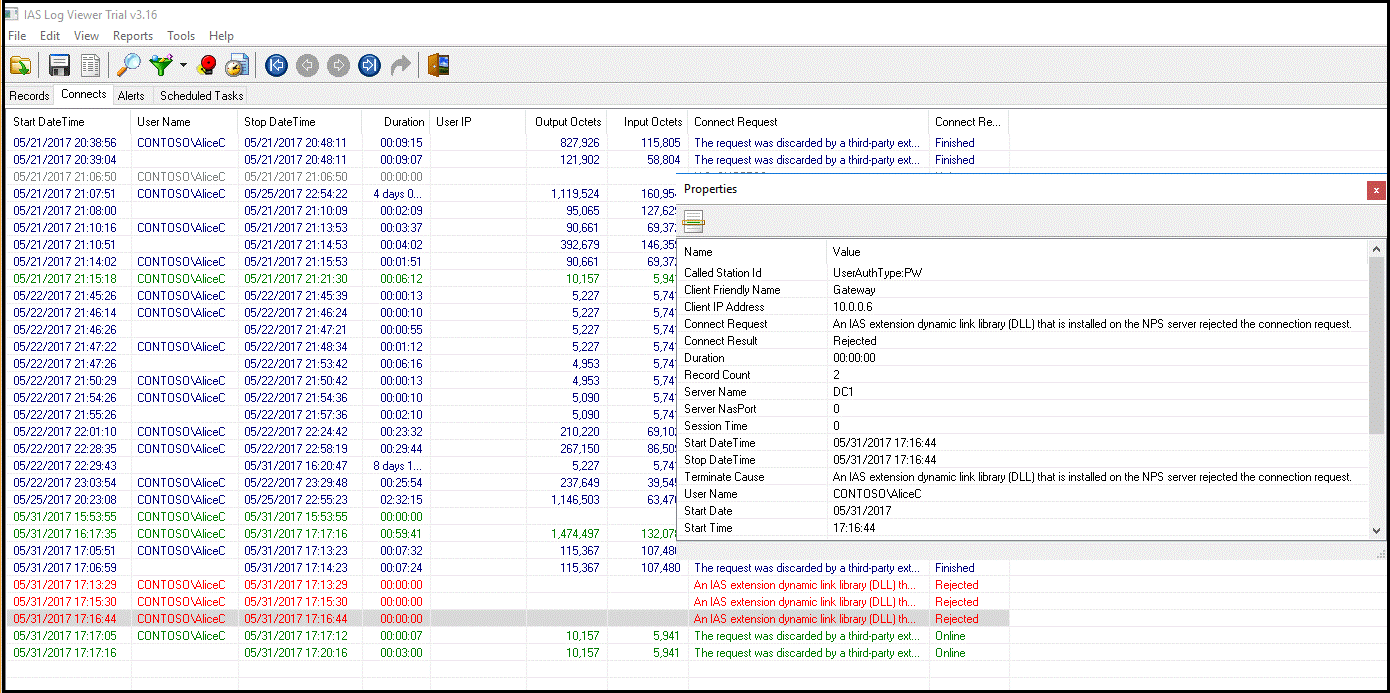

Zum Ausführen erweiterter Problembehandlungsoptionen nutzen Sie die NPS-Datenbankformat-Protokolldateien dort, wo der NPS-Dienst installiert ist. Diese Protokolldateien werden im Ordner %SystemRoot%\System32\Logs als durch Trennzeichen getrennte Textdateien erstellt.

Eine Beschreibung dieser Protokolldateien finden Sie unter Interpret NPS Database Format Log Files (Interpretieren von NPS-Datenbankformat-Protokolldateien). Die Einträge in diesen Protokolldateien können schwierig zu interpretieren sein, ohne sie in eine Tabelle oder eine Datenbank zu importieren. Sie finden online mehrere IAS-Parser, die Ihnen die Interpretation der Protokolldateien erleichtern.

Das folgende Bild zeigt die Ausgabe einer solchen herunterladbaren Sharewareanwendung.

Nächste Schritte

Beziehen der Microsoft Entra-Multi-Faktor-Authentifizierung

Remotedesktop-Gateway und Azure Multi-Factor Authentication-Server mithilfe von RADIUS

Integrieren Ihrer lokalen Verzeichnisse in Microsoft Entra ID