Herstellen einer Verbindung mit Azure Blob Storage über Workflows in Azure Logic Apps

Gilt für: Azure Logic Apps (Verbrauch + Standard)

In diesem Anleitungshandbuch wird gezeigt, wie Sie mit dem Azure Blob Storage-Connector über einen Workflow in Azure Logic Apps auf Ihr Azure Blob Storage-Konto und -Container zugreifen. Dieser Connector bietet Trigger und Aktionen, die Ihr Workflow für Blobvorgänge verwenden kann. Anschließend können Sie automatisierte Workflows erstellen, die ausgelöst durch Ereignisse in Ihrem Speichercontainer oder anderen Systemen ausgeführt werden und Aktionen zum Verwalten Ihrer Daten in Ihrem Speicher ausführen. Sie können beispielsweise auf Dateien zugreifen und sie verwalten, die als Blobs in Ihrem Azure-Speicherkonto gespeichert sind.

Sie können eine Verbindung mit Azure Blob Storage über einen Workflow in den Ressourcentypen Logik-App (Verbrauch) und Logik-App (Standard) herstellen. Sie können den Connector mit Logik-App-Workflows in mehrinstanzenfähigen Azure Logic Apps, in Azure Logic Apps mit einem Mandanten und in der Integrationsdienstumgebung (Integration Service Environment, ISE) verwenden. Mit Logic-App (Standard) können Sie entweder die integriertenAzure Blob-Vorgänge oder die Azure Blob Storage-Vorgänge für verwaltete Connectors verwenden.

Technische Referenz für den Connector

Der Azure Blob Storage-Connector hat verschiedene Versionen, die auf dem Typ der logischen Anwendung und der Hostumgebung basieren.

| Logik-App | Environment | Connector-Version |

|---|---|---|

| Verbrauch | Azure Logic Apps mit mehreren Mandanten | Verwalteter Connector (Standardklasse). Weitere Informationen finden Sie in der folgenden Dokumentation: - Referenz zum verwalteten Azure Blob Storage-Connector - Verwaltete Connectors in Azure Logic Apps |

| Verbrauch | Integrationsdienstumgebung (Integration Service Environment, ISE) | Verwalteter Connector (Standardklasse) und ISE-Version, die unterschiedliche Nachrichtenlimits als die Standardklasse aufweist. Weitere Informationen finden Sie in der folgenden Dokumentation: - Referenz zum verwalteten Azure Blob Storage-Connector - ISE-Nachrichtenlimits - Verwaltete Connectors in Azure Logic Apps |

| Standard | Einzelmandanten-Azure Logic Apps und App Service-Umgebung v3 (nur Windows-Pläne) | Verwalteter Connector (in Azure gehostet) und integrierter Connector, der auf dem Dienstanbieter basiert. Die integrierte Version unterscheidet sich wie folgt: – Die integrierte Version stellt eine direkte Verbindung mit Ihrem Azure Storage-Konto her und erfordert nur eine Verbindungszeichenfolge. - Die integrierte Version kann direkt auf virtuelle Azure-Netzwerke zugreifen. Weitere Informationen finden Sie in der folgenden Dokumentation: - Referenz zum verwalteten Azure Blob Storage-Connector - Integrierte Azure Blob-Connectorreferenz - Integrierte Connectors in Azure Logic Apps |

Begrenzungen

Für Logik-App-Workflows, die in einer Integrationsdienstumgebung (ISE) ausgeführt werden, verwendet die mit ISE bezeichnete Version dieses Connectors stattdessen die ISE-Nachrichtengrenzwerte.

Verwaltete Connectoraktionen von Azure Blob Storage können Dateien lesen oder schreiben, die 50 MB oder kleiner sind. Zum Verarbeiten von Dateien, die größer als 50 MB und maximal 1.024 MB groß sind, unterstützen Azure Blob Storage-Aktionen Nachrichtensegmentierung. Die Blob Storage-Aktion namens "Blob-Inhalt abrufen" verwendet implizit Blockierung.

Während verwaltete und integrierte Trigger von Azure Blob Storage keine Blockierung unterstützen, können die integrierten Trigger Dateien mit 50 MB oder mehr verarbeiten. Wenn jedoch ein verwalteter Trigger Dateiinhalte anfordert, wählt der Trigger nur Dateien aus, die 50 MB oder kleiner sind. Befolgen Sie das folgende Muster, um Dateien abzurufen, die größer als 50 MB sind:

Verwenden Sie einen Blobtrigger, der Dateieigenschaften zurückgibt, z. B. Wenn ein Blob hinzugefügt oder geändert wird (nur Eigenschaften).

Lassen Sie auf den Trigger die von Azure Blob Storage verwalteten Connector-Aktion namens Blobinhalt abrufen folgen, die die vollständige Datei liest und implizit Segmentierung verwendet.

Grenzwerte für Azure Blob Storage-Trigger

- Der Trigger für verwalteten Connector ist auf 30.000 Blobs im virtuellen Abrufordner beschränkt.

- Der integrierte Connectortrigger ist auf 10.000 Blobs im gesamten Abrufcontainer beschränkt.

Wenn der Grenzwert überschritten wird, kann ein neuer Blob den Workflow möglicherweise nicht auslösen, sodass der Trigger übersprungen wird.

Voraussetzungen

Ein Azure-Konto und ein Azure-Abonnement. Wenn Sie nicht über ein Azure-Abonnement verfügen, können Sie sich für ein kostenloses Azure-Konto registrieren.

Der Logik-App-Workflow, von dem aus Sie auf Ihr Azure Storage-Konto zugreifen möchten. Um Ihren Workflow mit einem Azure Blob-Trigger zu starten, benötigen Sie einen leeren Workflow. Um eine Azure Blob-Aktion zu verwenden, starten Sie Ihren Workflow mit jedem Trigger.

Hinzufügen eines Blobtriggers

Ein Logik-App-Verbrauchsworkflow kann nur den verwalteten Azure Blob Storage-Connector verwenden. Ein Logik-App-Standardworkflow kann jedoch den verwalteten Azure Blob Storage-Connector und den integrierten Azure Blob-Connector verwenden. Obwohl beide Connectorversionen nur einen Blob-Trigger bereitstellen, unterscheidet sich der Triggername wie folgt, je nachdem, ob Sie mit einem Verbrauch- oder Standardworkflow arbeiten:

| Logik-App | Connector-Version | Triggername | Beschreibung |

|---|---|---|---|

| Verbrauch | Nur verwalteter Connector | When a blob is added or modified (properties only) (Beim Hinzufügen oder Ändern eines Blobs (nur Eigenschaften)) | Der Trigger wird ausgelöst, wenn Eigenschaften eines Blobs im Stammordner Ihres Speichercontainer hinzugefügt oder aktualisiert werden. Wenn Sie den verwalteten Trigger einrichten, ignoriert die verwaltete Version vorhandene Blobs in Ihrem Speichercontainer. |

| Standard | - Integrierter Verbinder – Verwalteter Connector |

– Integriert: Beim Hinzufügen oder Aktualisieren eines Blobs – Verwaltet: Beim Hinzufügen oder Ändern eines Blobs (nur Eigenschaften) |

– Integriert: Der Trigger wird ausgelöst, wenn ein Blob in Ihrem Speichercontainer hinzugefügt oder aktualisiert wird, und wird für alle geschachtelten Ordner in Ihrem Speichercontainer ausgelöst, nicht nur für den Stammordner. Wenn Sie den integrierten Trigger einrichten, verarbeitet die integrierte Version alle vorhandenen Blobs in Ihrem Speichercontainer. – Verwaltet: Der Trigger wird ausgelöst, wenn Eigenschaften eines Blobs im Stammordner Ihres Speichercontainer hinzugefügt oder aktualisiert werden. Wenn Sie den verwalteten Trigger einrichten, ignoriert die verwaltete Version vorhandene Blobs in Ihrem Speichercontainer. |

In den folgenden Schritte wird das Azure-Portal verwendet. Mit der entsprechenden Azure Logic Apps-Erweiterung können Sie aber auch die folgenden Tools verwenden, um Logik-App-Workflows zu erstellen:

Logik-App-Workflows für den Verbrauch: Visual Studio oder Visual Studio Code

Standard-Logik-App-Workflows: Visual Studio Code

Öffnen Sie im Azure-Portal Ihre Verbrauchslogik-App und deren leeren Workflow im Workflow-Designer.

Wählen Sie im Designer unter dem Suchfeld "Standard" aus, und führen Sie dann die folgenden allgemeinen Schritte aus, um den gewünschten Azure Blob Storage-verwalteten Trigger hinzuzufügen.

Dieses Beispiel wird mit dem Trigger namens Beim Hinzufügen oder Ändern eines Blobs (nur Eigenschaften) fortgesetzt.

Wenn Sie dazu aufgefordert werden, geben Sie für Ihre Verbindung mit Ihrem Speicherkonto die folgenden Informationen an. Wählen Sie Erstellen, wenn Sie fertig sind.

Eigenschaft Erforderlich BESCHREIBUNG Verbindungsname Ja Ein Name für Ihre Verbindung Authentifizierungstyp Ja Der Authentifizierungstyp für Ihr Speicherkonto. Weitere Informationen finden Sie unter Authentifizierungstypen für Trigger und Aktionen, die die Authentifizierung unterstützen: Schützen des Zugriffs und der Daten. Diese Verbindung verwendet beispielsweise die Zugriffsschlüsselauthentifizierung und stellt den Zugriffsschlüsselwert für das Speicherkonto zusammen mit den folgenden Eigenschaftswerten bereit:

Eigenschaft Erforderlich Wert Beschreibung Name des Azure Storage-Kontos Ja, aber nur für die Authentifizierung per Zugriffsschlüssel <storage-account-name> Der Name des Azure-Speicherkontos, in dem sich Ihr Blobcontainer befindet

Hinweis: Um den Namen des Speicherkontos zu ermitteln, öffnen Sie im Azure-Portal Ihre Speicherkontoressource. Wählen Sie im Ressourcenmenü unter Sicherheit und Netzwerk die Option Zugriffsschlüssel aus. Kopieren Sie unter Speicherkontoname den Namen, und speichern Sie ihn.Zugriffsschlüssel für das Azure Storage-Konto Ja

aber nur für die Authentifizierung per Zugriffsschlüssel<storage-account-access-key> Der Zugriffsschlüssel für Ihr Azure-Speicherkonto

Hinweis: Um den Zugriffsschlüssel zu ermitteln, öffnen Sie im Azure-Portal Ihre Speicherkontoressource. Wählen Sie im Ressourcenmenü unter Sicherheit und Netzwerk die Option Zugriffsschlüssel>key1>Show aus. Kopieren und speichern Sie den Wert für den Primärschlüssel.Wenn das Triggerinformationsfeld angezeigt wird, geben Sie die erforderlichen Informationen an.

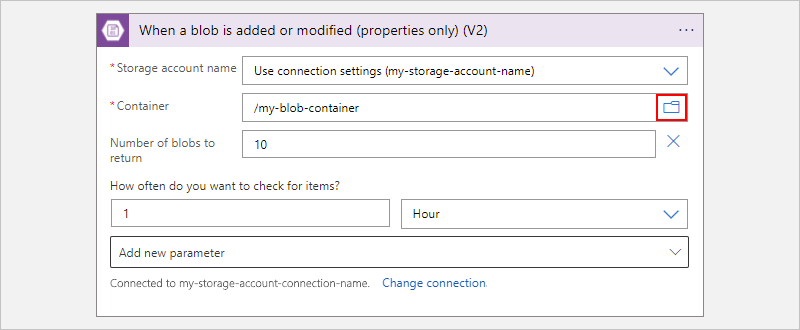

Wählen Sie für den Eigenschaftswert Container das Ordnersymbol aus, um nach Ihrem Blob-Container zu suchen. Oder geben Sie manuell den Pfad mit der Syntax /<Containername> ein, z. B.:

Wenn Sie für diesen Trigger weitere Eigenschaften hinzufügen möchten, öffnen Sie die Liste Neue Parameter hinzufügen und wählen Sie die gewünschten Eigenschaften aus.

Weitere Informationen finden Sie unter Triggereigenschaften für verwaltete Azure Blob Storage-Connectors.

Fügen Sie alle weiteren Aktionen hinzu, die Ihr Workflow erfordert.

Wenn Sie fertig sind, speichern Sie Ihren Workflow. Wählen Sie auf der Symbolleiste des Designers Speichern aus.

Hinzufügen einer Blobaktion

Ein Logik-App-Verbrauchsworkflow kann nur den verwalteten Azure Blob Storage-Connector verwenden. Ein Logik-App-Standardworkflow kann jedoch den verwalteten Azure Blob Storage-Connector und den integrierten Azure Blob-Connector verwenden. Jede Version verfügt über mehrere, aber unterschiedlich benannte Aktionen. Beispielsweise verfügen sowohl Versionen verwalteter als auch integrierter Connectors über eigene Aktionen, um Dateimetadaten und Dateiinhalte abzurufen.

Verwaltete Connector-Aktionen: Diese Aktionen werden in einem Verbrauchs- oder Standardworkflow ausgeführt.

Integrierte Connector-Aktionen: Diese Aktionen werden nur in einem Standardworkflow ausgeführt.

In den folgenden Schritte wird das Azure-Portal verwendet. Mit der entsprechenden Azure Logic Apps-Erweiterung können Sie aber auch die folgenden Tools verwenden, um Logik-App-Workflows zu erstellen und zu bearbeiten:

Logik-App-Workflows für den Verbrauch: Visual Studio oder Visual Studio Code

Standard-Logik-App-Workflows: Visual Studio Code

Öffnen Sie im Azure-Portal Ihre Verbrauchslogik-App und deren Workflow im Workflow-Designer.

Wenn Ihr Workflow leer ist, fügen Sie den für Ihr Szenario benötigten Trigger hinzu.

In diesem Beispiel wird der Serien-Trigger verwendet.

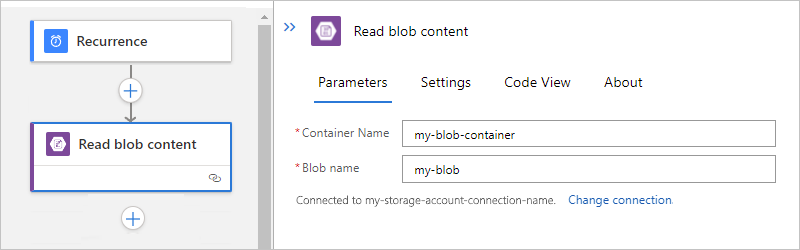

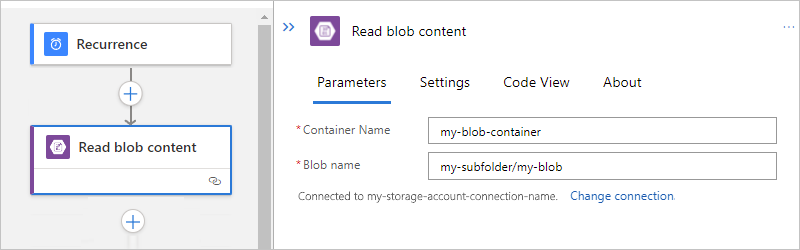

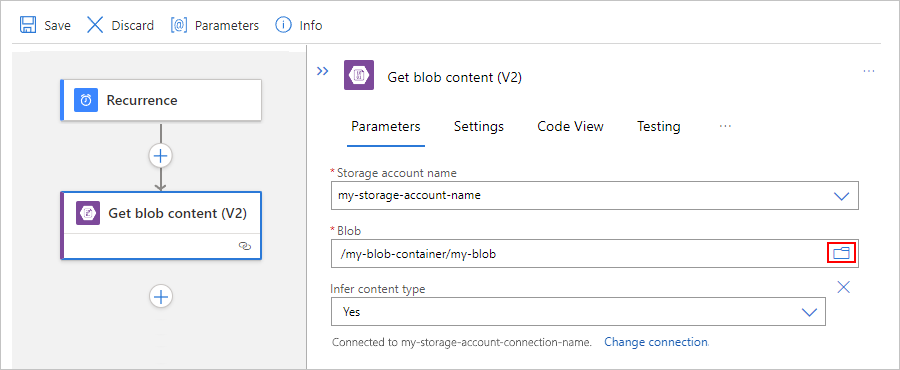

Führen Sie im Designer die folgenden allgemeinen Schritte aus, um die gewünschte verwaltete Azure Blob Storage-Aktion zu suchen und hinzuzufügen.

In diesem Beispiel wird weiterhin die Aktion Blobinhalt abrufen verwendet.

Wenn Sie dazu aufgefordert werden, geben Sie für Ihre Verbindung die folgenden Informationen an. Wählen Sie Erstellen, wenn Sie fertig sind.

Eigenschaft Erforderlich BESCHREIBUNG Verbindungsname Ja Ein Name für Ihre Verbindung Authentifizierungstyp Ja Der Authentifizierungstyp für Ihr Speicherkonto. Weitere Informationen finden Sie unter Authentifizierungstypen für Trigger und Aktionen, die die Authentifizierung unterstützen: Schützen des Zugriffs und der Daten. Diese Verbindung verwendet beispielsweise die Zugriffsschlüsselauthentifizierung und stellt den Zugriffsschlüsselwert für das Speicherkonto zusammen mit den folgenden Eigenschaftswerten bereit:

Eigenschaft Erforderlich Wert Beschreibung Name des Azure Storage-Kontos Ja

aber nur für die Authentifizierung per Zugriffsschlüssel<storage-account-name> Der Name des Azure-Speicherkontos, in dem sich Ihr Blobcontainer befindet

Hinweis: Um den Namen des Speicherkontos zu ermitteln, öffnen Sie im Azure-Portal Ihre Speicherkontoressource. Wählen Sie im Ressourcenmenü unter Sicherheit und Netzwerk die Option Zugriffsschlüssel aus. Kopieren Sie unter Speicherkontoname den Namen, und speichern Sie ihn.Zugriffsschlüssel für das Azure Storage-Konto Ja

aber nur für die Authentifizierung per Zugriffsschlüssel<storage-account-access-key> Der Zugriffsschlüssel für Ihr Azure-Speicherkonto

Hinweis: Um den Zugriffsschlüssel zu ermitteln, öffnen Sie im Azure-Portal Ihre Speicherkontoressource. Wählen Sie im Ressourcenmenü unter Sicherheit und Netzwerk die Option Zugriffsschlüssel>key1>Show aus. Kopieren und speichern Sie den Wert für den Primärschlüssel.Geben Sie im Aktionsinformationsfeld die erforderlichen Informationen an.

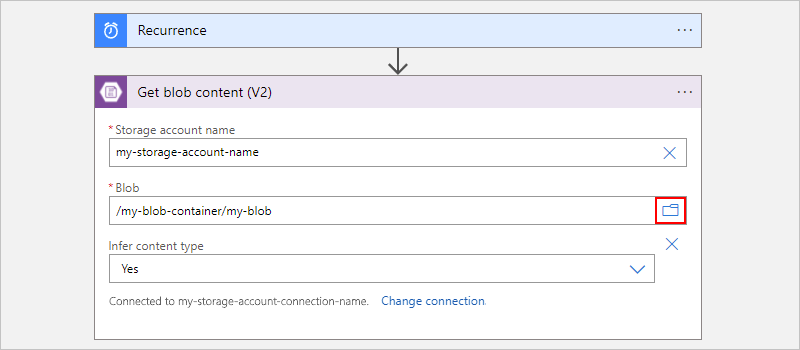

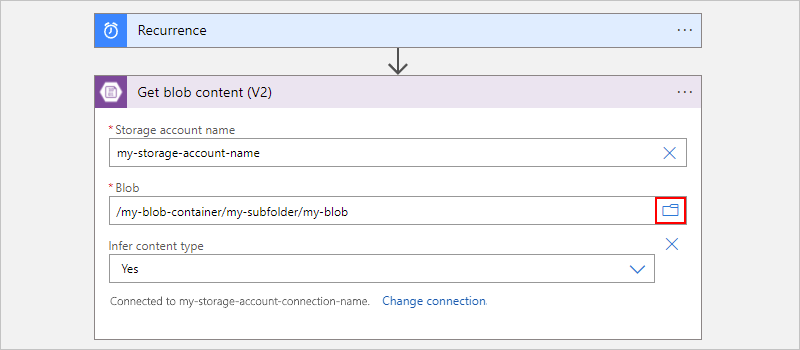

Geben Sie beispielsweise in der Aktion Blobinhalt abrufen den Namen Ihres Speicherkontos an. Wählen Sie für den Eigenschaftswert Blob das Ordnersymbol aus, um nach Ihrem Speichercontainer oder -ordner zu suchen. Oder geben Sie den Pfad manuell ein.

Aufgabe Blobpfadsyntax Rufen Sie den Inhalt aus einem bestimmten Blob im Stammordner ab. /<Containername>/<Blobname> Rufen Sie den Inhalt aus einem bestimmten Blob in einem Unterordner ab. /<Containername>/<Unterordner>/<Blobname> Das folgende Beispiel zeigt das Aktionssetup, das den Inhalt aus einem Blob im Stammordner abruft:

Das folgende Beispiel zeigt das Aktionssetup, das den Inhalt aus einem Blob im Unterordner abruft:

Fügen Sie alle weiteren Aktionen hinzu, die Ihr Workflow erfordert.

Wenn Sie fertig sind, speichern Sie Ihren Workflow. Wählen Sie auf der Symbolleiste des Designers Speichern aus.

Zugreifen auf Speicherkonten hinter Firewalls

Sie können ein Azure-Speicherkonto mit Netzwerksicherheit versehen, indem Sie den Zugriff mit einer Firewall und Firewallregeln einschränken. Dieses Setup stellt jedoch eine Herausforderung für Azure und andere Microsoft-Dienste dar, die Zugriff auf das Speicherkonto benötigen. Die lokale Kommunikation im Rechenzentrum abstrahiert die internen IP-Adressen, sodass nur der Datenverkehr über IP-Adressen nicht ausreicht, um die Kommunikation über die Firewall erfolgreich zuzulassen. Basierend darauf, welche Azure Blob Storage Connector Sie verwenden, stehen die folgenden Optionen zur Verfügung:

Informationen zum Zugreifen auf Speicherkonten hinter Firewalls mithilfe des verwalteten Azure Blob Storage-Connectors in Verbrauchs- und ISE-basierten Logik-Apps erhalten Sie in der folgenden Dokumentation:

Um auf Speicherkonten hinter Firewalls zuzugreifen, indem Sie den ISE-versionierten Azure Blob Storage Connector verwenden, der nur in einer ISE-basierten Logik-App verfügbar ist, überprüfen Sie Access-Speicherkonten über vertrauenswürdiges virtuelles Netzwerk.

Wenn Sie in Standardlogik-Apps auf Speicherkonten hinter Firewalls zugreifen möchten, lesen Sie die folgende Dokumentation:

Integrierter Azure Blob Storage-Connector: Zugreifen auf Speicherkonten über die Integration des virtuellen Netzwerks

Verwalteter Connector für Azure Blob Storage: Zugreifen auf Speicherkonten in anderen Regionen

Zugreifen auf Speicherkonten in anderen Regionen

Wenn Sie keine verwaltete Identitätsauthentifizierung verwenden, können Logik-App-Workflows nicht direkt auf Speicherkonten hinter Firewalls zugreifen, wenn sowohl die Logik-App-Ressource als auch das Speicherkonto in derselben Region vorhanden sind. Als Abhilfe können Sie Ihre Logik-App-Ressourcen in einer anderen Region als der Ihres Speicherkontos einrichten. Gewähren Sie anschließend Zugriff auf die ausgehenden IP-Adressen für die verwalteten Connectors in Ihrer Region.

Hinweis

Diese Lösung gilt nicht für den Azure Table Storage-Connector und den Azure Queue Storage-Connector. Um auf Ihren Table Storage oder Queue Storage zuzugreifen, können Sie stattdessen integrierte HTTP-Trigger und -Aktionen verwenden.

Um Sie Ihre ausgehenden IP-Adressen der Firewall des Speicherkontos hinzuzufügen, führen Sie die folgenden Schritte aus:

Beachten Sie die ausgehenden IP-Adressen des verwalteten Connectors für die Region Ihrer Logik-App-Ressource.

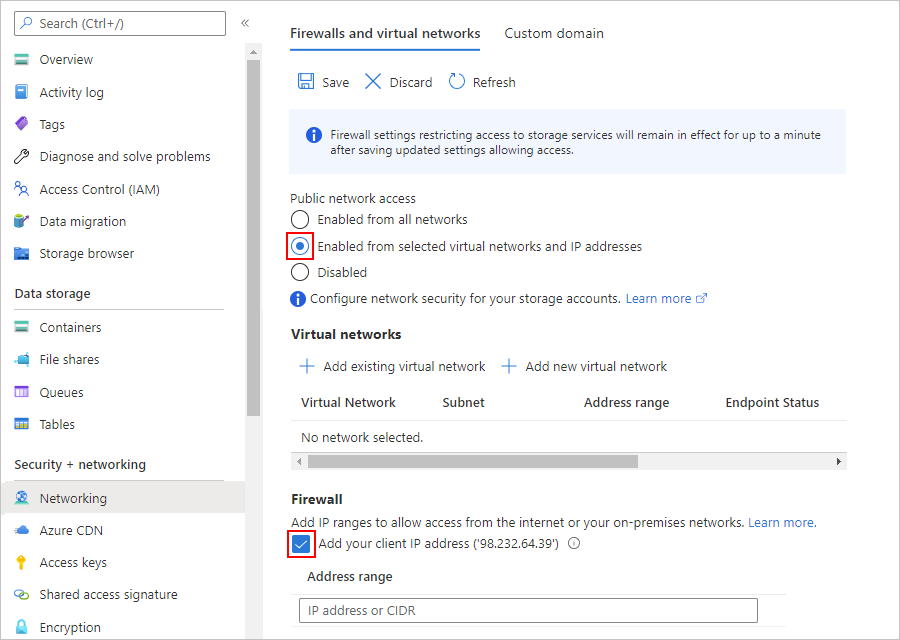

Suchen Sie nach Ihrer Speicherkontoressource im Azure-Portal, und öffnen Sie sie.

Wählen Sie im Navigationsmenü des Speicherkontos unter Sicherheit + Netzwerkbetrieb die Option Netzwerk aus.

Wählen Sie unter Zugriff zulassen von die Option Ausgewählten Netzwerken aus, um die relevanten Einstellungen anzuzeigen.

Fügen Sie unter Firewall die IP-Adressen oder -Bereiche hinzu, die Zugriff benötigen. Wenn Sie auf Ihrem Computer auf das Speicherkonto zugreifen müssen, wählen Sie die Option Client-IP-Adresse hinzufügen aus.

Klicken Sie auf Speichern, wenn Sie fertig sind.

Zugreifen auf Speicherkonten über ein vertrauenswürdiges virtuelles Netzwerk

Ihre Logik-App und Ihr Speicherkonto existieren im selben Bereich.

Sie können das Speicherkonto in einem virtuellen Azure-Netzwerk platzieren, indem Sie einen privaten Endpunkt erstellen und dieses virtuelle Netzwerk dann der Liste vertrauenswürdiger virtueller Netzwerke hinzufügen. Damit Ihre Logik-App über ein vertrauenswürdiges virtuelles Netzwerk auf das Speicherkonto zugreifen kann, müssen Sie diese Logik-App in einer Integration Service Environment (ISE, Integrationsdienstumgebung) bereitstellen, die eine Verbindung mit Ressourcen in einem virtuellen Netzwerk herstellen kann. Anschließend können Sie die Subnetze in dieser ISE der Liste vertrauenswürdiger Netzwerke hinzufügen. ISE-basierte Storage-Connectors wie der ISE-Versions-Azure Blob Storage Connector können direkt auf den Speichercontainer zugreifen. Dieses Setup ist mit der Verwendung der Dienstendpunkte aus einer ISE heraus identisch.

Ihre Logik-App und Ihr Speicherkonto existieren in denselben Bereichen.

Sie müssen keinen privaten Endpunkt erstellen. Sie können nur den Datenverkehr über die ausgehenden ISE-IPs im Speicherkonto zulassen.

Zugriff auf Speicherkonten über die Integration virtueller Netzwerke

Ihre Logik-App und Ihr Speicherkonto existieren im selben Bereich.

Sie können das Speicherkonto in einem virtuellen Azure-Netzwerk platzieren, indem Sie einen privaten Endpunkt erstellen und dieses virtuelle Netzwerk dann der Liste vertrauenswürdiger virtueller Netzwerke hinzufügen. Damit Ihre Logik-App auf das Speicherkonto zugreifen kann, müssen Sie ausgehenden Datenverkehr mithilfe der Integration virtueller Netzwerke einrichten, um die Verbindung mit Ressourcen in einem virtuellen Netzwerk zu ermöglichen. Anschließend können Sie das virtuelle Netzwerk zur Liste der vertrauenswürdigen virtuellen Netzwerke des Speicherkontos hinzufügen.

Ihre Logik-App und Ihr Speicherkonto existieren in denselben Bereichen.

Sie müssen keinen privaten Endpunkt erstellen. Sie können nur den Datenverkehr über die ausgehenden ISE-IPs im Speicherkonto zulassen.

Access Blob Storage in derselben Region mit systemseitig verwalteten Identitäten

Um eine Verbindung mit Azure Blob Storage in einem beliebigen Bereich herzustellen, können Sie verwaltete Identitäten für die Authentifizierung verwenden. Sie können eine Ausnahme erstellen, die vertrauenswürdigen Diensten von Microsoft, wie z. B. einer verwalteten Identität, den Zugriff auf Ihr Speicherkonto durch eine Firewall ermöglicht.

Hinweis

Diese Lösung gilt nicht für Standardlogik-Apps. Auch wenn Sie eine vom System zugewiesene verwaltete Identität mit einer Standardlogik-App verwenden, kann der verwaltete Azure Blob Storage-Connector keine Verbindung mit einem Speicherkonto in derselben Region herstellen.

So verwenden Sie verwaltete Identitäten in Ihrer Logik-App für den Zugriff auf Blob Storage:

Hinweis

Für diese Lösung gelten die folgenden Einschränkungen:

Zum Authentifizieren einer Speicherkontoverbindung muss eine systemseitig zugewiesene verwaltete Identität eingerichtet sein. Eine benutzerseitig zugewiesene verwaltete Identität kann nicht verwendet werden.

Konfigurieren des Zugriffs auf das Speicherkonto

Um die Unterstützung für Ausnahmen und verwaltete Identitäten einzurichten, konfigurieren Sie zunächst den entsprechenden Zugriff auf Ihr Speicherkonto:

Suchen Sie nach Ihrer Speicherkontoressource im Azure-Portal, und öffnen Sie sie.

Wählen Sie im Navigationsmenü des Speicherkontos unter Sicherheit + Netzwerkbetrieb die Option Netzwerk aus.

Wählen Sie unter Zugriff zulassen von die Option Ausgewählten Netzwerken aus, um die relevanten Einstellungen anzuzeigen.

Wenn Sie auf Ihrem Computer auf das Speicherkonto zugreifen müssen, wählen Sie unter Firewall die Option Client-IP-Adresse hinzufügen aus.

Wählen Sie unter Ausnahmen die Option Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben aus.

Wählen Sie Speichern aus, wenn Sie fertig sind.

Hinweis

Wenn Sie die Fehlermeldung 403 Forbidden erhalten, sobald Sie versuchen, sich in Ihrem Workflow mit dem Speicherkonto zu verbinden, gibt es mehrere mögliche Ursachen. Probieren Sie die folgende Lösung aus, bevor Sie mit zusätzlichen Schritten fortfahren. Deaktivieren Sie die Einstellung Vertrauenswürdigen Microsoft-Diensten den Zugriff auf dieses Speicherkonto erlauben, und speichern Sie Ihre Änderungen. Reaktivieren Sie dann die Einstellung, und speichern Sie die Änderungen erneut.

Erstellen einer Rollenzuweisung für Ihre Logik-App

Aktivieren Sie dann die Unterstützung für verwaltete Identitäten in Ihrer Logik-App-Ressource.

Die folgenden Schritte sind für Verbrauchs-Logik-Apps in mehrinstanzenfähigen Umgebungen und Standard-Logik-Apps in Umgebungen mit einem Mandanten identisch.

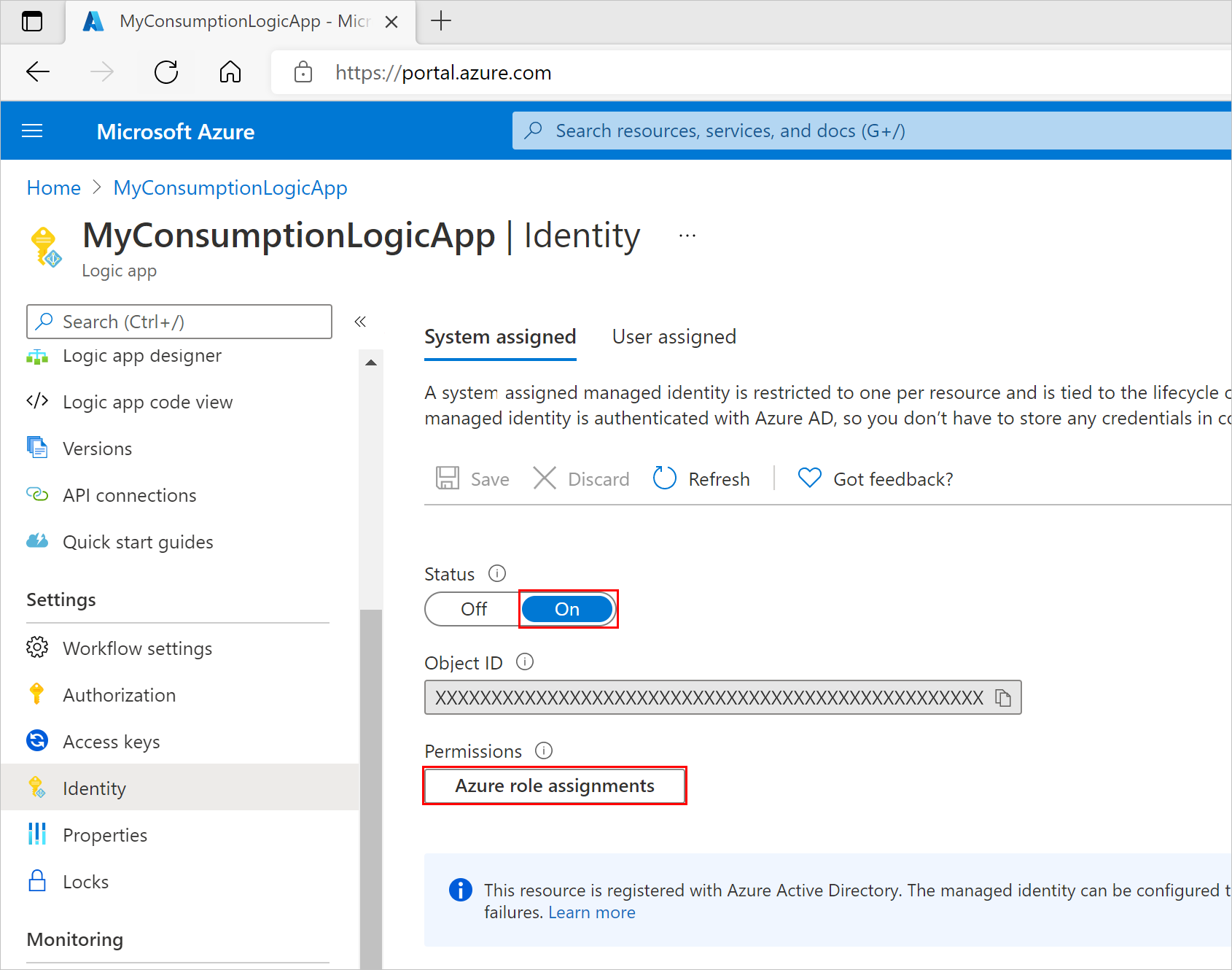

Öffnen Sie Ihre Logik-App-Ressource im Azure-Portal.

Wählen Sie im Navigationsmenü Ihrer Logik-App-Ressource unter Einstellungen die Option Identität aus.

Legen Sie den Status im Bereich Vom System zugewiesen auf Ein fest, wenn dieser noch nicht aktiviert ist, und wählen Sie Speichern aus, um Ihre Änderungen zu bestätigen. Wählen Sie unter Berechtigungen die Option Azure-Rollenzuweisungen aus.

Wählen Sie im Bereich Azure-Rollenzuweisungen die Option Rollenzuweisung hinzufügen aus.

Legen Sie im Bereich Rollenzuweisung hinzufügen die neue Rollenzuweisung mit den folgenden Werten fest:

Eigenschaft Wert Beschreibung Bereich <Ressourcenumfang> Den Ressourcensatz, auf den Sie die Rollenzuweisung anwenden möchten. Wählen Sie Speicher aus, um dieses Beispiel anzuzeigen. Abonnement <Azure-Abonnement> Das Azure-Abonnement für Ihr Speicherkonto Ressource <storage-account-name> Der Name des Speicherkontos, auf das Sie von Ihrem Logik-App-Workflow aus zugreifen möchten Rolle <Zuzuweisende Rolle> Die Rolle, die für Ihr Szenario erforderlich ist, damit Ihr Workflow mit der Ressource funktioniert. In diesem Beispiel ist die Rolle Mitwirkender an Storage-Blobdaten erforderlich, welche den Lese-, Schreib- und Löschzugriff auf Blobcontainer und Datum ermöglicht. Details zu den Berechtigungen werden angezeigt, wenn Sie mit der Maus auf das Informationssymbol neben einer Rolle im Dropdownmenü zeigen. Wenn Sie fertig sind, wählen Sie Speichern aus, um das Erstellen der Rollenzuweisung fertigzustellen.

Aktivieren von Unterstützung für verwaltete Identitäten für eine Logik-App

Führen Sie anschließend die folgenden Schritte aus:

Wenn Sie über einen leeren Workflow verfügen, fügen Sie einen Azure Blob Storage-Connector-Auslöser hinzu. Andernfalls fügen Sie eine Azure Blob Storage Connector-Aktion hinzu. Stellen Sie sicher, dass Sie eine neue Verbindung für den Auslöser oder die Aktion erstellen, anstatt eine vorhandene Verbindung zu verwenden.

Stellen Sie sicher, dass Sie die Authentifizierungsart so festlegen, dass die verwaltete Identität verwendet wird.

Nachdem Sie den Auslöser oder die Aktion konfiguriert haben, können Sie den Workflow speichern und den Auslöser oder die Aktion testen.

Beheben von Problemen beim Zugriff auf Speicherkonten

„Diese Anforderung ist zum Durchführen dieses Vorgangs nicht autorisiert.“

Der folgende Fehler ist ein häufig gemeldetes Problem, das geschieht, wenn Ihre Logik-App und Ihr Speicherkonto im selben Bereich vorhanden sind. Optionen sind jedoch verfügbar, um diese Einschränkung zu beheben, wie im Abschnitt beschrieben, Zugangsspeicherkonten hinter Firewalls.

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

Application Insights-Fehler

Fehler 404 und 409

Wenn Ihr Standardworkflow eine integrierte Azure Blob-Aktion verwendet, die Ihrem Speichercontainer ein Blob hinzufügt, erhalten Sie in Application Insights möglicherweise die Fehler 404 und 409 für fehlgeschlagene Anforderungen. Diese Fehler werden erwartet, da der Connector vor dem Hinzufügen des Blobs überprüft, ob die Blob-Datei vorhanden ist. Die Fehler treten auf, wenn die Datei nicht vorhanden ist. Trotz dieser Fehler fügt die integrierte Aktion das Blob erfolgreich hinzu.