Konfigurieren von Teams mit drei Ebenen des Dateifreigabeschutzes

Einige Features in diesem Artikel erfordern Microsoft Syntex – SharePoint Advanced Management

Einige Features in diesem Artikel erfordern Microsoft Syntex – SharePoint Advanced Management

Die Artikel in dieser Reihe enthalten Empfehlungen für die Konfiguration von Teams in Microsoft Teams und den zugehörigen SharePoint-Websites für den Dateischutz, der Sicherheit mit einfacher Zusammenarbeit in Einklang bringt.

In diesem Artikel werden vier verschiedene Konfigurationen, beginnend mit einem öffentlichen Team mit sehr offenen Freigaberichtlinien definiert. Jede zusätzliche Konfiguration stellt einen sinnvollen Schritt im Hinblick auf einen zusätzlichen Schutz dar, die Möglichkeit des Zugriffs auf und der Zusammenarbeit an Dateien in Teams wird jedoch auf die entsprechenden Teammitglieder reduziert.

Die Konfigurationen in diesem Artikel sind auf die Microsoft-Empfehlungen für drei Schutzebenen für Daten, Identitäten und Geräte ausgerichtet:

Grundlegender Schutz

Schutz sensibler Daten

Schutz vertraulicher Daten

Informationen zum Erstellen einer Teams-Besprechungsumgebung, die Ihre Complianceanforderungen erfüllt, finden Sie unter Konfigurieren von Teams-Besprechungen mit drei Schutzebenen.

Drei Ebenen auf einen Blick

Die folgende Tabelle enthält die Konfigurationen für jede Ebene. Verwenden Sie diese Konfigurationen als Ausgangsempfehlungen, und passen Sie die Websitekonfigurationen entsprechend den Bedürfnissen Ihrer Organisation an. Sie benötigen möglicherweise nicht jede Ebene.

| Basisplan (öffentlich) | Basisplan (privat) | Vertraulich | Streng vertraulich | |

|---|---|---|---|---|

| Privates oder öffentliches Team | Öffentlich | Private | Private | Private |

| Wer hat Zugriff? | Alle im organization, auch B2B-Gäste. | Nur Mitglieder des Teams. Andere Benutzer können den Zugriff auf die zugeordnete Website anfordern. | Nur Mitglieder des Teams. | Nur Mitglieder des Teams. |

| Private Kanäle | Teambesitzer und -mitglieder können private Kanäle erstellen. | Teambesitzer und -mitglieder können private Kanäle erstellen. | Nur Teambesitzer können private Kanäle erstellen. | Nur Teambesitzer können private Kanäle erstellen. |

| Gastzugriff auf Websiteebene | Neue und vorhandene Gäste (standardmäßig). | Neue und vorhandene Gäste (standardmäßig). | Neue und vorhandene Gäste oder Nur Personen in Ihrer Organisation, je nach den Teamanforderungen. | Neue und vorhandene Gäste oder Nur Personen in Ihrer Organisation, je nach den Teamanforderungen. |

| Bedingter Zugriff auf Standortebene | Vollzugriff über Desktop-Apps, mobile Apps und das Internet (standardmäßig). | Vollzugriff über Desktop-Apps, mobile Apps und das Internet (standardmäßig). | Eingeschränkten, reinen Webzugriff zulassen. | Benutzerdefinierte Richtlinie für bedingten Zugriff |

| Standardmäßiger Freigabe-Linktyp | Nur Personen in Ihrer Organisation | Nur Personen in Ihrer Organisation | Bestimmte Personen | Personen mit vorhandenem Zugriff |

| Vertraulichkeitsbezeichnungen | Keine | Keine | Vertraulichkeitsbezeichnung zur Klassifizierung des Teams und zur Steuerung der Gastfreigabe und des nicht verwalteten Gerätezugriffs. | Vertraulichkeitsbezeichnung, die verwendet wird, um das Team zu klassifizieren, die Gastfreigabe zu steuern und eine Richtlinie für bedingten Zugriff anzugeben. Die Standarddateibezeichnung wird für Dateien verwendet, um sie zu verschlüsseln. |

| Freigabeeinstellungen für Websites | Websitebesitzer und -mitglieder sowie Personen mit Bearbeitungsberechtigungen können Dateien und Ordner freigeben, aber nur Websitebesitzer können die Website freigeben. | Websitebesitzer und -mitglieder sowie Personen mit Bearbeitungsberechtigungen können Dateien und Ordner freigeben, aber nur Websitebesitzer können die Website freigeben. | Websitebesitzer und -mitglieder sowie Personen mit Bearbeitungsberechtigungen können Dateien und Ordner freigeben, aber nur Websitebesitzer können die Website freigeben. | N/V (Gesteuert durch die Richtlinie für eingeschränkte Zugriffssteuerung auf Websiteebene.) |

| Richtlinie für eingeschränkte Zugriffssteuerung auf Websiteebene | Keine | Keine | Keine | Nur Teammitglieder |

Der grundlegende Schutz enthält jeweils öffentliche und private Teams. Öffentliche Teams können von allen Benutzern in der Organisation ermittelt werden und alle haben Zugriff auf diese. Private Teams können nur von Mitgliedern des Standorts ermittelt werden und nur diese haben Zugriff auf diese. Beide Konfigurationen schränken die Freigabe der zugehörigen SharePoint-Website nur auf Teambesitzer ein, um die Berechtigungsverwaltung zu unterstützen.

Teams für vertraulichen und streng vertraulichen Schutz sind private Teams, in denen die Freigabe und das Anfordern von Zugriff für die zugeordnete Website eingeschränkt ist und Vertraulichkeitsbezeichnungen zum Festlegen von Richtlinien für die gemeinsame Nutzung, den Gerätezugriff und die Inhaltsverschlüsselung verwendet werden.

Vertraulichkeitsbezeichnungen

Die Ebenen „Vertraulich“ und „Streng vertraulich“ verwenden Vertraulichkeitsbezeichnungen, um das Team und die zugehörigen Dateien zu schützen. Um diese Ebenen zu implementieren, müssen Sie Vertraulichkeitsbezeichnungen aktivieren, um Inhalte in Microsoft Teams, Microsoft 365-Gruppen und SharePoint-Websites zu schützen.

Obwohl die Baselineebene keine Vertraulichkeitsbezeichnungen erfordert, sollten Sie eine "allgemeine" Bezeichnung erstellen und dann verlangen, dass alle Teams beschriftet werden. Dies trägt dazu bei, dass Benutzer eine bewusste Entscheidung über Vertraulichkeit treffen, wenn sie ein Team erstellen. Wenn Sie planen, die sensiblen oder hochsensiblen Ebenen bereitzustellen, empfiehlt es sich, eine "allgemeine" Bezeichnung zu erstellen, die Sie für Baselineteams und für Dateien verwenden können, die nicht vertraulich sind. Für die Ebene mit hoher Vertraulichkeit geben wir auch eine Standard-Vertraulichkeitsbezeichnung für Dokumentbibliotheken an, sodass diese Bezeichnung für Office-Dateien und andere kompatible Dateien automatisch angewendet wird, wenn sie hochgeladen werden.

Wenn Sie mit der Verwendung von Vertraulichkeitsbezeichnungen noch nicht vertraut sind, empfehlen wir Ihnen, Erste Schritte mit Vertraulichkeitsbezeichnungen zu lesen.

Wenn Sie in Ihrer Organisation bereits Vertraulichkeitsbezeichnungen eingeführt haben, sollten Sie bedenken, wie die in den Ebenen „Vertraulich“ und „Streng vertraulich“ verwendeten Bezeichnungen Ihrer Gesamtstrategie für Bezeichnungen entsprechen.

Die SharePoint-Website freigeben

Jedes Team verfügt über eine zugeordnete SharePoint-Website, auf der Dokumente gespeichert werden. (Dies ist die Registerkarte "Dateien" in einem Teams-Kanal.) Die SharePoint-Website behält ihre eigene Berechtigungsverwaltung, ist aber mit Teamberechtigungen verknüpft. Teambesitzer werden als Websitebesitzer und Teammitglieder als Websitemitglieder in der zugehörigen Website einbezogen.

Die resultierenden Berechtigungen ermöglichen Folgendes:

- Teambesitzer können die Website verwalten und haben Vollzugriff auf die Websiteinhalte.

- Teammitglieder können Dateien auf der Website erstellen und bearbeiten.

Standardmäßig können Teambesitzer und -mitglieder die Website selbst für Personen außerhalb des Teams freigeben, ohne Sie dem Team hinzuzufügen. Es wird davon abgeraten, da dies die Benutzerverwaltung erschwert und dazu führen kann, dass Personen, die keine Teammitglieder sind, Zugriff auf Teamdateien haben, ohne dass die Teambesitzer dies merken. Um dies zu verhindern, empfiehlt es sich den direkten Zugriff auf die Website von der grundlegenden Schutzebene auf zu ermöglichen.

Teams verfügen zwar nicht über eine Option für schreibgeschützte Berechtigungen, die SharePoint-Website jedoch. Wenn Sie Projektbeteiligte oder Partnergruppen haben, die Teamdateien anzeigen, aber nicht bearbeiten müssen, sollten Sie diese direkt zur SharePoint-Website mit Ansichtsberechtigungen hinzufügen.

Für die Hochsensible-Ebene beschränken wir den Zugriff auf die Website nur auf Mitglieder des Teams. Diese Einschränkung verhindert auch die Freigabe von Dateien für Personen außerhalb des Teams.

Freigeben von Dateien und Ordnern

Besitzer und Mitglieder des Teams können standardmäßig Dateien und Ordner für Personen außerhalb des Teams freigeben. Dies kann Personen außerhalb Ihrer organization sein, wenn Sie die Gastfreigabe zulassen. In allen drei Ebenen wird der standardmäßige Freigabe-Linktyp aktualisiert, um versehentliche Freigabe zu vermeiden. Wie oben erwähnt, ist der Dateizugriff in der hochsensiblen Ebene nur auf Teammitglieder beschränkt.

Freigabe für Personen außerhalb Ihrer Organisation

Wenn Sie Teams-Inhalte für Personen außerhalb Ihrer Organisation freigeben müssen, gibt es zwei Optionen:

- Gastfreigabe: Die Gastfreigabe verwendet Microsoft Entra B2B-Zusammenarbeit, mit der Benutzer Dateien, Ordner, Websites, Gruppen und Teams für Personen von außerhalb Ihrer organization freigeben können. Diese Personen greifen mithilfe von Gastkonten in Ihrem Verzeichnis auf freigegebene Ressourcen zu.

- Freigegebene Kanäle: Freigegebene Kanäle verwenden Microsoft Entra direkte B2B-Verbindung, mit der Benutzer Ressourcen in Ihrer organization für Personen aus anderen Microsoft Entra Organisationen freigeben können. Diese Personen greifen mit ihrem eigenen Geschäfts-, Schul- oder Unikonto auf die freigegebenen Kanäle in Teams zu. In Ihrer Organisation wird kein Gastkonto erstellt.

Sowohl die Gastfreigabe als auch freigegebene Kanäle sind je nach Situation hilfreich. Unter Planen der externen Zusammenarbeit finden Sie Details zu den einzelnen Szenarien und zur Entscheidung, welche für ein bestimmtes Szenario verwendet werden soll.

Wenn Sie die Gastfreigabe verwenden möchten, empfiehlt es sich, die SharePoint- und OneDrive-Integration mit Microsoft Entra B2B zu konfigurieren, um eine optimale Freigabe- und Verwaltungserfahrung zu erzielen.

Sie können die Teams-Gastfreigabe bei Bedarf in den sensiblen und hochsensiblen Ebenen verhindern, indem Sie eine Vertraulichkeitsbezeichnung verwenden. Freigegebene Kanäle sind standardmäßig aktiviert, erfordern jedoch das Einrichten organisationsübergreifender Beziehungen für jede Organisation, mit der Sie zusammenarbeiten möchten. Weitere Informationen finden Sie unterZusammenarbeit mit externen Teilnehmern in einem Kanal.

Auf der Ebene "Hochsensible" konfigurieren wir die Standard-Vertraulichkeitsbezeichnung der Bibliothek, um Dateien zu verschlüsseln, auf die sie angewendet wird. Wenn Sie möchten, dass Gäste auf diese Dateien zugreifen können, müssen Sie ihnen bei der Erstellung der Bezeichnung die entsprechenden Berechtigungen erteilen. Externen Teilnehmern in freigegebenen Kanälen können keine Berechtigungen für Vertraulichkeitsbezeichnungen erteilt werden, und sie können nicht auf Inhalte zugreifen, die durch eine Vertraulichkeitsbezeichnung verschlüsselt wurden.

Es wird dringend empfohlen, dass Sie die Gastfreigabe für die Grundebene aktiviert lassen und für die Ebenen „Vertraulich“ und „Streng vertraulich“ aktivieren, wenn Sie mit Personen außerhalb Ihrer Organisation zusammenarbeiten müssen. Die Gastfreigabefunktionen in Microsoft 365 bieten eine viel sicherere und steuerbare Freigabefunktionalität als das Senden von Dateien als Anlagen in E-Mail-Nachrichten. Außerdem verringert sich das Risiko der Schatten-IT, wenn Benutzer nicht geregelte Verbraucherprodukte verwenden, um mit legitimen externen Mitarbeiter Daten und Dateien auszutauschen.

Wenn Sie regelmäßig mit anderen Organisationen zusammenarbeiten, die Microsoft Entra ID verwenden, können freigegebene Kanäle eine gute Option sein. Freigegebene Kanäle werden nahtlos im Teams-Client des anderen organization angezeigt und ermöglichen es externen Teilnehmern, ihr reguläres Benutzerkonto für ihre organization zu verwenden, anstatt sich separat mit einem Gastkonto anmelden zu müssen.

Lesen Sie die folgenden Verweise, um eine sichere und produktive Gastumgebung für Ihre Organisation zu erstellen:

- Bewährte Methoden zum Freigeben von Dateien und Ordnern für nicht authentifizierte Benutzer

- Begrenzen der versehentlichen Gefährdung von Dateien bei der Freigabe für Personen außerhalb Ihrer Organisation

- Erstellen einer sicheren Gastfreigabeumgebung

Richtlinien für bedingten Zugriff

Microsoft Entra Bedingter Zugriff bietet viele Optionen, um zu bestimmen, wie Personen auf Microsoft 365 zugreifen, einschließlich Einschränkungen basierend auf Standort, Risiko, Gerätekonformität und anderen Faktoren. Wir empfehlen Ihnen, den Artikel Was ist bedingter Zugriff? zu lesen, und sich zu überlegen, welche zusätzlichen Richtlinien für Ihre Organisation geeignet sein könnten.

Für die Sensiblen und hochsensiblen Ebenen verwenden wir Vertraulichkeitsbezeichnungen, um den Zugriff auf SharePoint-Inhalte einzuschränken.

Für die sensible Ebene schränken wir den Zugriff auf nur das Web für nicht verwaltete Geräte ein. (Beachten Sie, dass Gäste häufig nicht über Geräte verfügen, die von Ihrem organization verwaltet werden. Wenn Sie Gäste in einer der Ebenen zulassen, überlegen Sie, welche Arten von Geräten sie für den Zugriff auf Teams und Websites verwenden, und legen Sie Ihre nicht verwalteten Geräterichtlinien entsprechend fest.)

Für die Hochsensible-Ebene verwenden wir Microsoft Entra Authentifizierungskontext mit der Vertraulichkeitsbezeichnung, um eine benutzerdefinierte Richtlinie für bedingten Zugriff auszulösen, wenn Personen auf die SharePoint-Website zugreifen, die dem Team zugeordnet ist.

Bedingter Zugriff auf Teams-bezogene Dienste

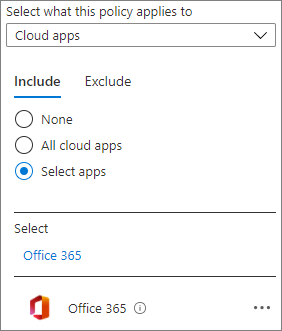

Die Einstellungen für bedingten Zugriff in Vertraulichkeitsbezeichnungen wirken sich nur auf den SharePoint-Zugriff aus. Wenn Sie den bedingten Zugriff über SharePoint hinaus erweitern möchten, können Sie die allgemeine Richtlinie für bedingten Zugriff verwenden: Stattdessen müssen Sie ein kompatibles Gerät, Microsoft Entra hybrid eingebundenes Gerät oder die mehrstufige Authentifizierung für alle Benutzer anfordern. Um diese Richtlinie speziell für Microsoft 365-Dienste zu konfigurieren, wählen Sie die Office 365-Cloud-App unter Cloud-Apps oder -Aktionen aus.

Die Verwendung einer Richtlinie, die alle Microsoft 365-Dienste betrifft, kann zu einer besseren Sicherheit und einer besseren Benutzererfahrung führen. Wenn Sie beispielsweise nur den Zugriff auf nicht verwaltete Geräte in SharePoint blockieren, können Benutzer auf den Chat in einem Team mit einem nicht verwalteten Gerät zugreifen, verlieren jedoch den Zugriff, wenn sie versuchen, auf die Registerkarte Dateien zuzugreifen. Durch die Verwendung der Office 365-Cloud-App können Probleme mit Dienstabhängigkeiten vermieden werden.

Nächster Schritt

Beginnen Sie mit dem Konfigurieren der grundlegenden Schutzebene. Bei Bedarf können Sie auch sensiblen Schutz und hochsensiblen Schutz hinzufügen.

Verwandte Themen

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für