Bereitstellen von Active Directory-Verbunddienste in Azure

Active Directory-Verbunddienste (Active Directory Federation Services, ADFS) bietet einen vereinfachten und sicheren Identitätsverbund sowie Funktionen für einmalige Webanmeldung (Single Sign-On, SSO). Mit dem Verbund mit Microsoft Entra ID oder Microsoft 365 können Benutzer sich mit lokalen Anmeldeinformationen authentifizieren und auf alle Cloudressourcen zugreifen. Daher ist es wichtig, dass eine hoch verfügbare AD FS-Infrastruktur vorhanden ist, um den Zugriff auf lokale Ressourcen und Ressourcen in der Cloud sicherzustellen.

Durch die Bereitstellung von AD FS in Azure kann die erforderliche Hochverfügbarkeit mit wenig Aufwand erzielt werden. Die Bereitstellung von AD FS in Azure bietet mehrere Vorteile:

- Hochverfügbarkeit – Mit der Leistungsfähigkeit von Azure-Verfügbarkeitssätzen stellen Sie eine Infrastruktur mit Hochverfügbarkeit bereit.

- Einfache Skalierung : Benötigen Sie eine höhere Leistung? Migrieren Sie mit nur wenigen Klicks in Azure einfach zu leistungsfähigeren Computern.

- Übergreifende Georedundanz – Mit Azure-Georedundanz können Sie sicher sein, dass Ihre Infrastruktur weltweit hoch verfügbar ist.

- Einfach zu verwalten – Mit stark vereinfachten Verwaltungsoptionen im Azure-Portal gelingt die Verwaltung Ihrer Infrastruktur einfach und problemlos.

Entwurfsprinzipien

Dieses Diagramm zeigt die empfohlene grundlegende Topologie, um mit der Bereitstellung Ihrer AD FS-Infrastruktur in Azure zu beginnen.

Im Folgenden werden die Prinzipien hinter den verschiedenen Komponenten der Topologie aufgeführt:

- DC/AD FS-Server: Wenn Sie weniger als 1.000 Benutzer haben, können Sie die AD FS-Rolle auf Ihren Domänencontrollern (DCs) installieren. Wenn Sie die Performance Ihrer DCs nicht beeinflussen wollen oder mehr als 1.000 Benutzer haben, stellen Sie AD FS auf separaten Servern bereit.

- WAP-Server – Sie müssen Webanwendungsproxy-Server bereitstellen, damit Benutzer die AD FS erreichen können, wenn sie sich nicht im Unternehmensnetzwerk befinden.

- DMZ: Die Webanwendungsproxy-Server werden im DMZ platziert. Nur der TCP/443-Zugriff ist zwischen dem DMZ und dem internen Subnetz zulässig.

- Lastenausgleichsmodule: Um eine Hochverfügbarkeit von AD FS und Webanwendungsproxy-Servern sicherzustellen, empfehlen wir die Verwendung eines internen Lastenausgleichsmoduls für AD FS-Server und ein Azure-Lastenausgleichsmodul für Webanwendungsproxy-Server.

- Verfügbarkeitssätze: Um Redundanz für Ihre AD FS-Bereitstellung bereitzustellen, empfehlen wir, zwei oder mehr virtuelle Maschinen (VMs) in einem Verfügbarkeitssatz für ähnliche Workloads zu gruppieren. Diese Konfiguration stellt sicher, dass während eines geplanten oder ungeplanten Wartungsereignisses mindestens eine VM verfügbar ist.

- Speicherkonten: Es wird empfohlen, über zwei Speicherkonten zu verfügen. Ein einzelnes Speicherkonto kann zu einem Single Point of Failure führen. Wenn Sie nur über ein Speicherkonto verfügen, kann dies dazu führen, dass die Bereitstellung nicht verfügbar ist, wenn das Speicherkonto in einem unwahrscheinlichen Fall fehlschlägt. Zwei Speicherkonten unterstützen auch die Zuordnung eines Speicherkontos für jede Fehlerzeile.

- Netzwerktrennung: Webanwendungsproxy-Server sollten in einem separaten DMZ-Netzwerk bereitgestellt werden. Sie können ein virtuelles Netzwerk in zwei Subnetze unterteilen und dann die Webanwendungsproxy-Server in einem isolierten Subnetz bereitstellen. Sie können die Einstellungen für die Netzwerksicherheitsgruppen für jedes Subnetz konfigurieren und nur die erforderliche Kommunikation zwischen den beiden Subnetzen zulassen. Weitere Details werden im folgenden Bereitstellungsszenario angegeben.

Schritte zum Bereitstellen von AD FS in Azure

In diesem Abschnitt werden die Schritte zum Bereitstellen einer AD FS-Infrastruktur in Azure beschrieben.

Bereitstellen des Netzwerks

Wie bereits erwähnt, können Sie entweder zwei Subnetze in einem einzigen virtuellen Netzwerk erstellen oder zwei verschiedene virtuelle Netzwerke erstellen. Dieser Artikel befasst sich mit der Bereitstellung eines einzelnen virtuellen Netzwerks und der Aufteilung in zwei Subnetze. Dieser Ansatz ist derzeit einfacher, da zwei separate virtuelle Netzwerke ein virtuelles Netzwerk für das virtuelle Netzwerkgateway für die Kommunikation erfordern würden.

Erstellen eines virtuellen Netzwerks

Melden Sie sich mit Ihrem Azure-Konto beim Azure-Portal an.

Suchen Sie im Portal nach der Option Virtuelle Netzwerke und wählen Sie sie aus.

Wählen Sie auf der Seite Virtuelle Netzwerke die Option Erstellen aus.

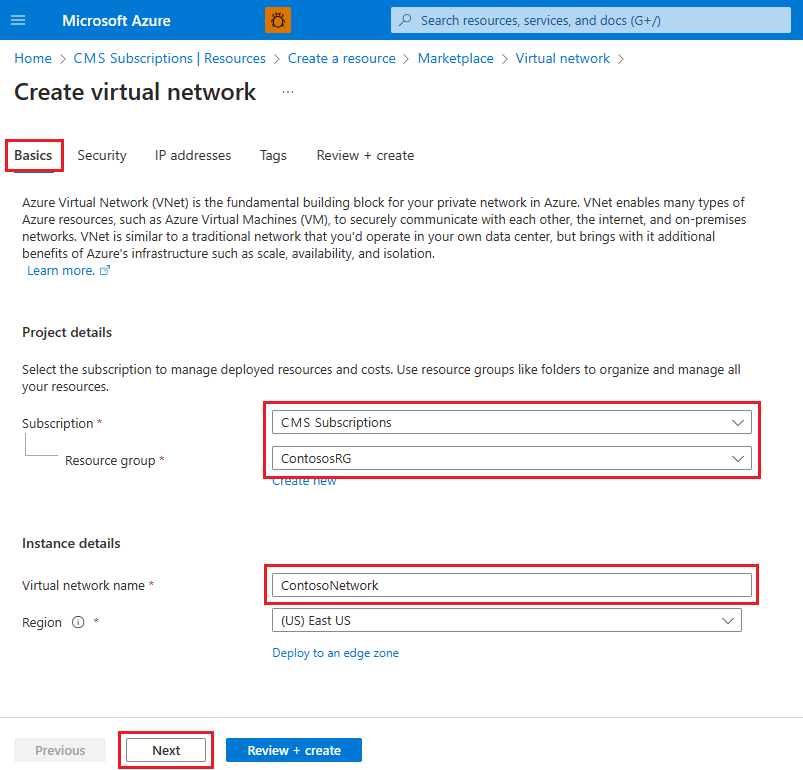

Geben Sie unter Virtuelles Netzwerk erstellen auf der Registerkarte Grundlegende Einstellungen die folgenden Informationen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Oder wählen Sie Neu erstellen aus, um eine zu erstellen. Instanzendetails Name des virtuellen Netzwerks Geben Sie einen Namen für Ihr virtuelles Netzwerk ein. Region Wählen Sie eine Region aus. Wählen Sie Weiter aus.

Aktivieren Sie auf der Registerkarte Sicherheit den gewünschten Sicherheitsdienst, und wählen Sie Weiter aus.

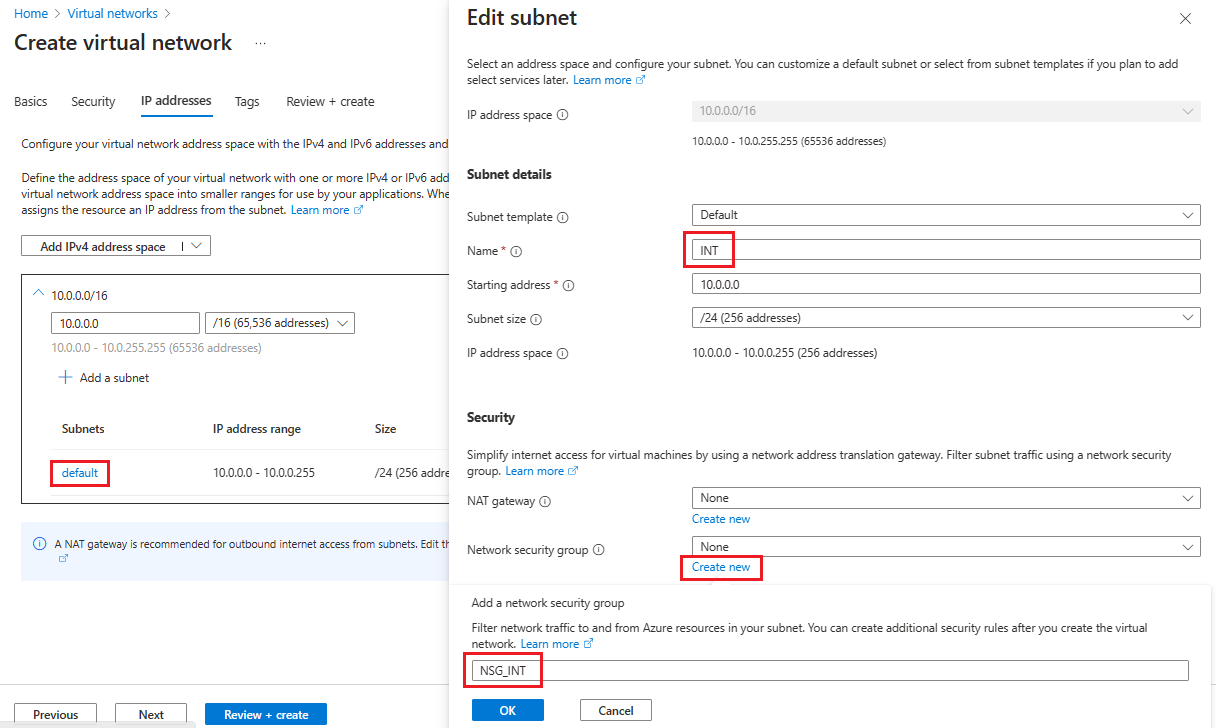

Auf der Registerkarte IP-Adressen ist bereits ein Standardsubnetz erstellt und bereit für das Hinzufügen von VMs. Wählen Sie in diesem Beispiel Standard aus, um das Subnetz zu bearbeiten.

- Benennen Sie auf der Seite Subnetz bearbeiten das Subnetz in INT um.

- Geben Sie in den Feldern IP-Adresse und Subnetzgröße Informationen ein, um einen IP-Adressraum zu definieren.

- Wählen Sie bei der Netzwerksicherheitsgruppe die Option Neu erstellen aus.

- Geben Sie in diesem Beispiel den Namen NSG_INT ein, und wählen Sie OKaus. Wählen Sie danach Speichern aus. Sie haben Ihr erstes Subnetz erstellt.

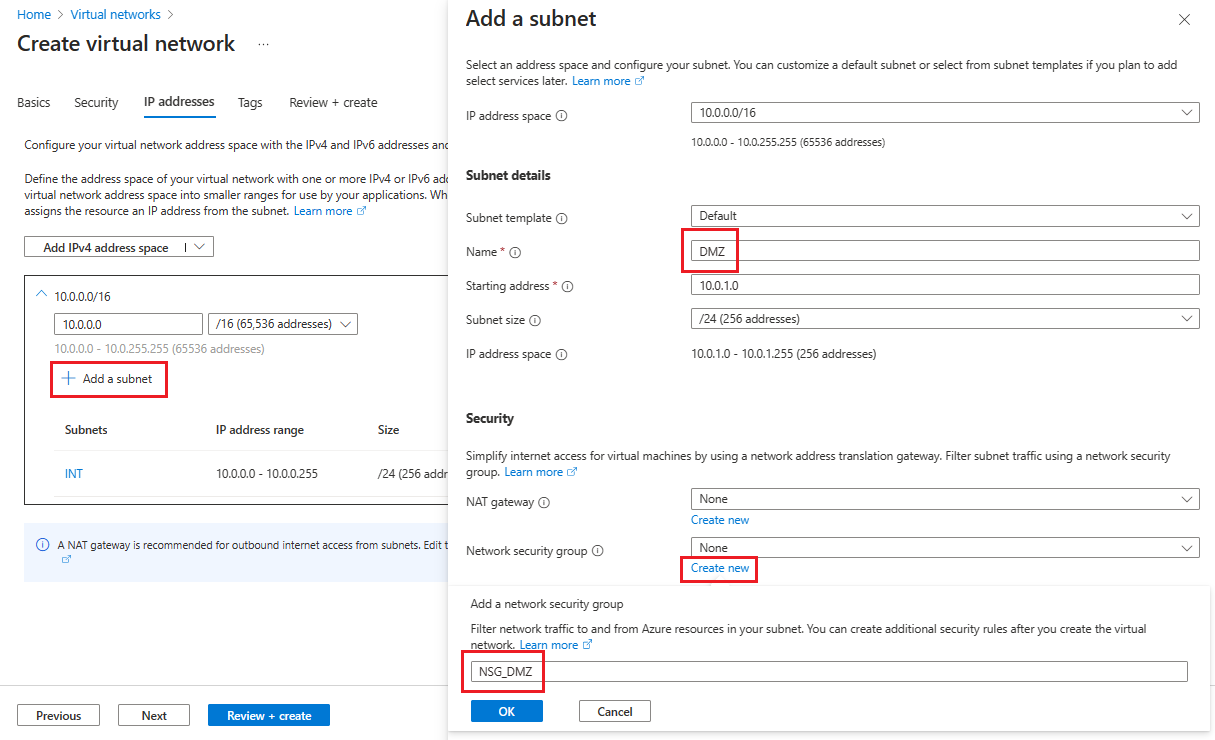

- Um Ihr zweites Subnetz zu erstellen, wählen Sie + Subnetz hinzufügen aus.

- Geben Sie auf der Seite Subnetz hinzufügenDMZ für den zweiten Subnetznamen ein. Geben Sie nach Bedarf Informationen ein, um einen IP-Adressraum zu definieren.

- Wählen Sie bei der Netzwerksicherheitsgruppe die Option Neu erstellen aus.

- Geben Sie den Namen NSG_DMZ ein und wählen Sie OK aus. Wählen Sie danach Hinzufügen aus.

Wählen Sie Überprüfen und erstellen aus. Wenn alles okay aussieht, wählen Sie Erstellen aus.

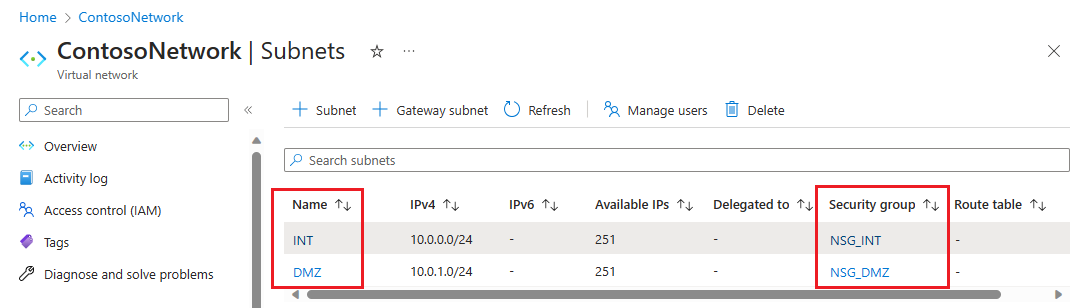

Sie verfügen jetzt über ein virtuelles Netzwerk, das zwei Subnetze enthält, jeweils mit einer zugeordneten Netzwerksicherheitsgruppe.

Sichern des virtuellen Netzwerks

Eine Netzwerksicherheitsgruppe (NSG) enthält eine Zugriffssteuerungsliste (Access Control List, ACL) zum Zulassen oder Verweigern von Netzwerkdatenverkehr an Ihre VM-Instanzen in einem virtuellen Netzwerk. NSGs können Subnetzen oder einzelnen VM-Instanzen innerhalb dieses Subnetzes zugeordnet werden. Wenn eine NSG einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VM-Instanzen in diesem Subnetz.

Die NSGs, die Ihren Subnetzen zugeordnet sind, enthalten automatisch einige Ein- und Ausgangsregeln. Sie können Standardsicherheitsregeln nicht löschen, können jedoch mit Regeln mit höherer Priorität überschreiben. Außerdem können Sie gemäß der gewünschten Sicherheitsstufe weitere Eingangs- und Ausgangsregeln hinzufügen.

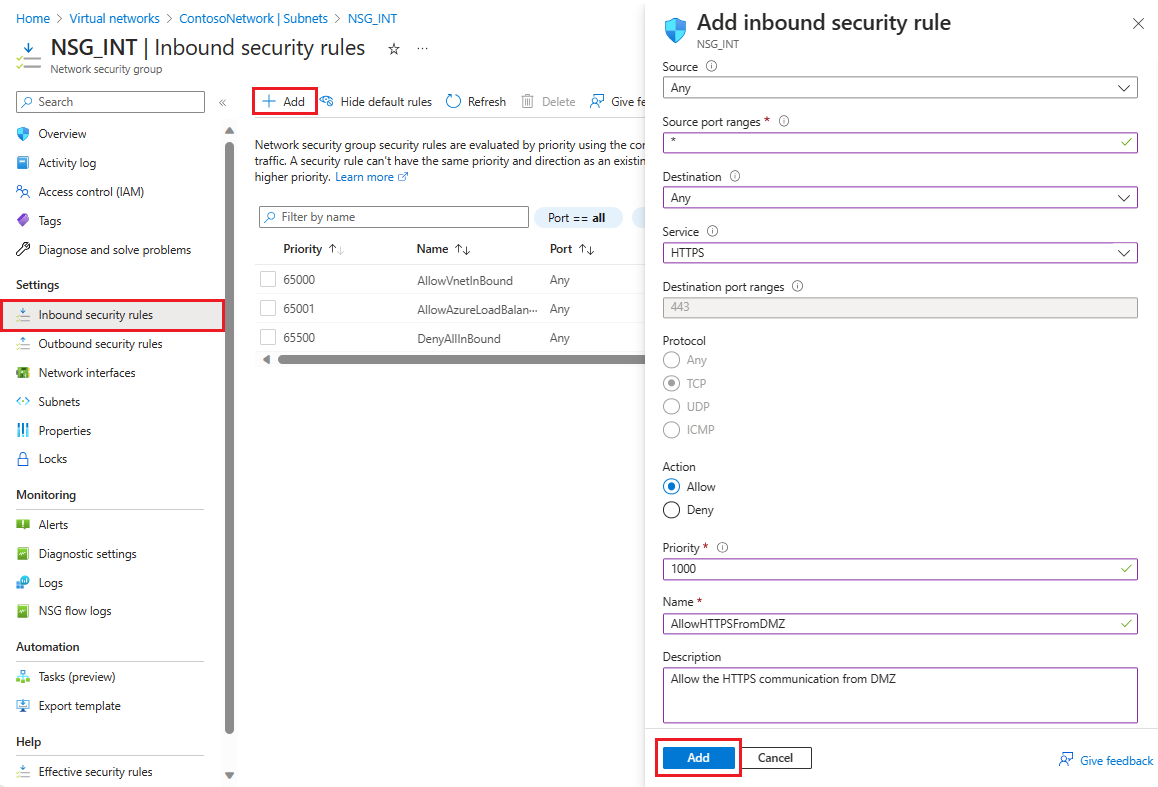

Fügen Sie nun beiden Sicherheitsgruppen Regeln hinzu. Im ersten Beispiel fügen wir der Sicherheitsgruppe NSG_INT eine eingehende Sicherheitsregel hinzu.

Wählen Sie auf der Seite Subnetze Ihres virtuellen Netzwerks NSG_INT aus.

Wählen Sie auf der linken Seite Eingehende Sicherheitsregeln aus, und wählen Sie dann + Hinzufügen aus.

Geben Sie in Eingehende Sicherheitsregel hinzufügen folgende Informationen ein, oder wählen Sie sie aus:

Einstellung Wert `Source` 10.0.1.0/24. Quellportbereiche Lassen Sie das Sternchen stehen (oder wählen Sie es aus). Ein Sternchen (*) ermöglicht Datenverkehr für jeden Port. Wählen Sie in diesem Beispiel ein Sternchen für alle von Ihnen erstellten Regeln aus. Destination 10.0.0.0/24. Dienst Wählen Sie HTTPS aus.

Die Einstellungen für Zielportbereiche und Protokoll werden basierend auf dem angegebenen Service automatisch ausgefüllt.Aktion Wählen Sie Zulassen aus. Priority 1010.

Regeln werden in der Reihenfolge der Priorität verarbeitet: je niedriger die Zahl, desto höher die Priorität.Name AllowHTTPSFromDMZ. Beschreibung Zulassen der HTTPS-Kommunikation vom DMZ. Nachdem Sie Ihre Auswahl getroffen haben, wählen Sie Hinzufügen aus.

Die neue eingehende Sicherheitsregel wird nun am Anfang der Liste der Regeln für NSG_INT hinzugefügt.

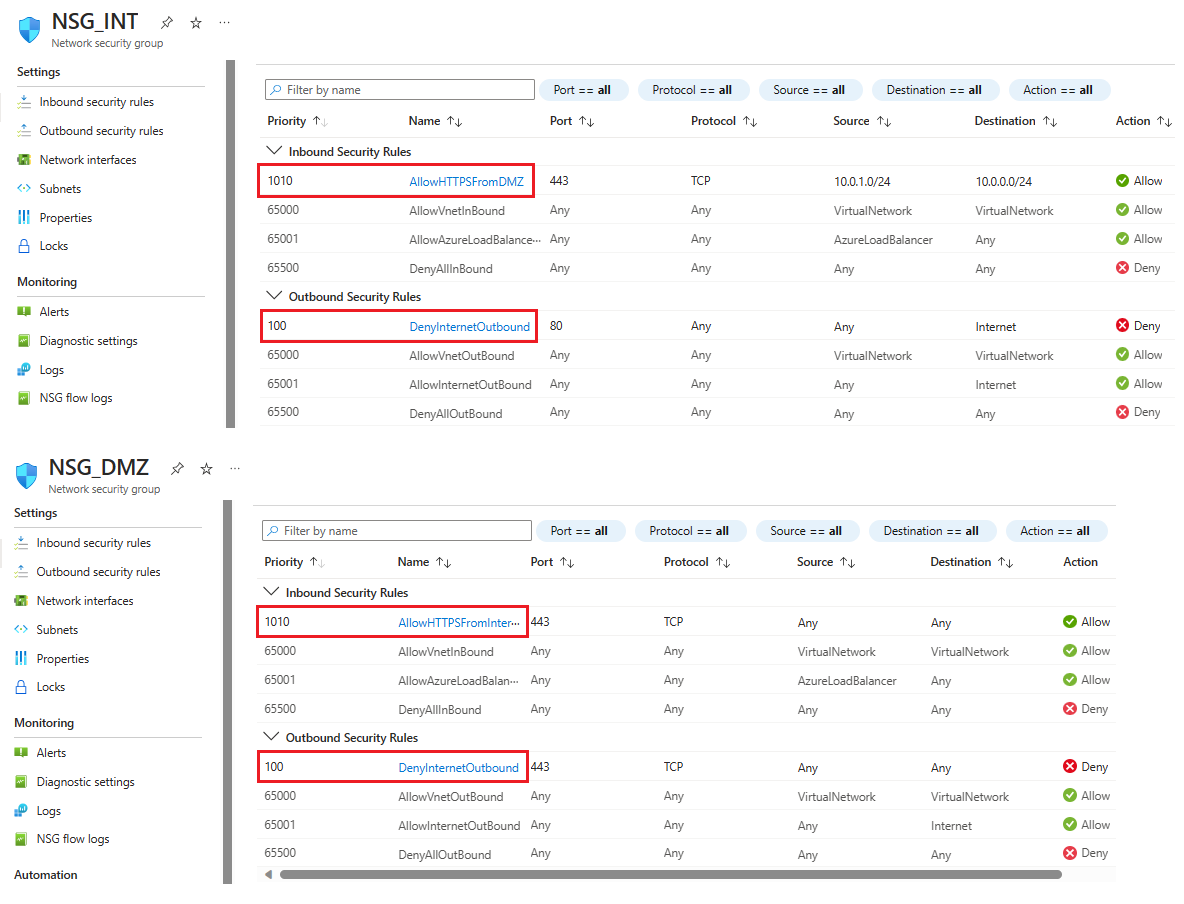

Die neue eingehende Sicherheitsregel wird nun am Anfang der Liste der Regeln für NSG_INT hinzugefügt.Wiederholen Sie diese Schritte mit den Werten, die in der folgenden Tabelle angezeigt werden. Zusätzlich zu der neuen Regel, die Sie erstellt haben, müssen Sie die folgenden zusätzlichen Regeln in der aufgeführten Prioritätsreihenfolge hinzufügen, um Ihr internes und DMZ-Subnetz zu schützen.

NSG Regeltyp `Source` Destination Dienst Aktion Priority Name Beschreibung NSG_INT Ausgehend Beliebig Diensttag/Internet Benutzerdefiniert (80/Beliebig) Verweigern 100 DenyInternetOutbound Kein Zugriff auf das Internet. NSG_DMZ Eingehend Any Any Benutzerdefiniert (Sternchen (*)/Beliebig) Zulassen 1010 AllowHTTPSFromInternet HTTPS von Internet zum DMZ zulassen. NSG_DMZ Ausgehend Beliebig Diensttag/Internet Benutzerdefiniert (80/Beliebig) Verweigern 100 DenyInternetOutbound Alles außer HTTPS im Internet wird blockiert. Nachdem Sie die Werte für jede neue Regel eingegeben haben, wählen Sie Hinzufügen aus, und fahren Sie mit der nächsten Regel fort, bis zwei neue Sicherheitsregeln für jede NSG hinzugefügt wurden.

Nach der Konfiguration sehen die NSG-Seiten wie im folgenden Beispiel aus:

Hinweis

Wenn eine Clientauthentifizierung mit Benutzerzertifikat (clientTLS-Authentifizierung mit X.509-Benutzerzertifikaten) erforderlich ist, muss für AD FS der TCP-Port 49443 für eingehenden Zugriff aktiviert werden.

Erstellen einer Verbindung mit der lokalen Umgebung

Sie benötigen eine Verbindung mit der lokalen Umgebung zur Bereitstellung des DC in Azure. Azure bietet verschiedene Optionen, um Ihre lokale Infrastruktur mit Ihrer Azure-Infrastruktur zu verbinden.

- Point-to-Site

- Site-to-Site virtuelles Netzwerk

- ExpressRoute

Wir empfehlen die Verwendung von ExpressRoute. ExpressRoute ermöglicht Ihnen das Herstellen privater Verbindungen zwischen Azure-Datencentern und einer Infrastruktur, die sich bei Ihnen vor Ort oder in einer Datenzusammenstellungsumgebung befindet. ExpressRoute-Verbindungen nutzen nicht das öffentliche Internet. Sie bieten höhere Zuverlässigkeit, schnellere Geschwindigkeiten, geringere Wartezeiten und größere Sicherheit als normale Verbindungen über das Internet.

Während die Verwendung von ExpressRoute empfohlen wird, können Sie eine beliebige Verbindungsmethode auswählen, die für Ihre Organisation am besten geeignet ist. Weitere Informationen zu ExpressRoute und den verschiedenen Verbindungsoptionen mit ExpressRoute finden Sie unter ExpressRoute – Technische Übersicht.

Speicherkonten erstellen

Erstellen Sie zwei Speicherkonten, um die Hochverfügbarkeit aufrechtzuerhalten und Abhängigkeiten von einem einzelnen Speicherkonto zu vermeiden. Teilen Sie die Computer in den einzelnen Verfügbarkeitsgruppen in zwei Gruppen auf, und weisen Sie dann jeder Gruppe ein separates Speicherkonto zu.

Um Ihre beiden Speicherkonten zu erstellen, suchen Sie nach Speicherkonten im Azure-Portal und wählen Sie die Option aus. Wählen Sie danach + Erstellen aus.

Geben Sie in Erstellen eines Speicherkontos die folgenden Informationen auf der Registerkarte Grundlegende Einstellungen ein oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Oder wählen Sie Neu erstellen aus, um eine zu erstellen. Instanzendetails Speicherkontoname Geben Sie einen Namen für Ihr Speicherkonto ein. Geben Sie für dieses Beispiel contososac1 ein. Region Wählen Sie Ihre Region aus. Leistung Wählen Sie Premium für die Leistungsstufe aus. Premium account type (Premium-Kontotyp) Wählen Sie den benötigten Speicherkontotyp aus: Block-BLOBs, Dateifreigaben oder Seiten-BLOBs. Redundanz Wählen Sie Lokal redundanter Speicher (LRS) aus. Fahren Sie mit den verbleibenden Registerkarten fort. Wenn Sie fertig sind, wählen Sie auf der Registerkarte Überprüfen die Option Erstellen aus.

Wiederholen Sie die vorherigen Schritte, um ein zweites Speicherkonto mit dem Namen contososac2 zu erstellen.

Erstellen von Verfügbarkeitsgruppen

Erstellen Sie für jede Rolle (DC/AD FS und WAP) Verfügbarkeitssätze, die mindestens zwei Computer enthalten. Diese Konfiguration trägt dazu bei, für jede Rolle eine höhere Verfügbarkeit zu erreichen. Beim Erstellen der Verfügbarkeitssätze müssen Sie sich für die folgenden Domänen entscheiden:

- Fehlerdomänen: VMs in der gleichen Fehlerdomäne besitzen die gleiche Stromquelle und den gleichen physikalischen Netzwerkswitch. Wir empfehlen mindestens zwei Fehlerdomänen. Der Standardwert ist „2“. Sie können ihn für diese Bereitstellung beibehalten.

- Updatedomänen: Computer, die der gleichen Updatedomäne angehören, werden während eines Updates gemeinsam neu gestartet. Wir empfehlen mindestens zwei Updatedomänen. Der Standardwert ist „5“. Sie können ihn für diese Bereitstellung beibehalten.

Um Verfügbarkeitssätze zu erstellen, suchen Sie im Azure-Portal nach Verfügbarkeitssätze und wählen Sie diese Option aus. Wählen Sie danach + Erstellen aus.

Geben Sie in Verfügbarkeitssatz erstellen die folgenden Informationen auf der Registerkarte Grundlegende Einstellungen ein, oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Oder wählen Sie Neu erstellen aus, um eine zu erstellen. Instanzendetails Name Geben Sie einen Namen für Ihren Verfügbarkeitssatz ein. Geben Sie für dieses Beispiel contosodcset ein. Region Wählen Sie Ihre Region aus. Fehlerdomänen 2 Updatedomänen 5 Verwenden von verwalteten Datenträgern Wählen Sie in diesem Beispiel Nein (klassisch) aus.

Nachdem Sie alle Einstellungen getroffen haben, wählen Sie Überprüfen + Erstellen aus. Wenn alles okay aussieht, wählen Sie Erstellen aus.

Wiederholen Sie die vorherigen Schritte, um einen zweiten Verfügbarkeitssatz mit dem Namen contososac2 zu erstellen.

Bereitstellen von virtuellen Computern

Der nächste Schritt besteht darin, VMs bereitzustellen, die die verschiedenen Rollen in Ihrer Infrastruktur hosten. Wir empfehlen mindestens zwei VMs in jedem Verfügbarkeitssatz. In diesem Beispiel erstellen wir also vier VMs für die grundlegende Bereitstellung.

Um VMs zu erstellen, suchen Sie nach Virtuelle Computer im Azure-Portal und wählen Sie die Option aus.

Wählen Sie auf der Seite Virtuelle Computer die Option + Erstellen und danach die Option Virtueller Azure-Computer aus.

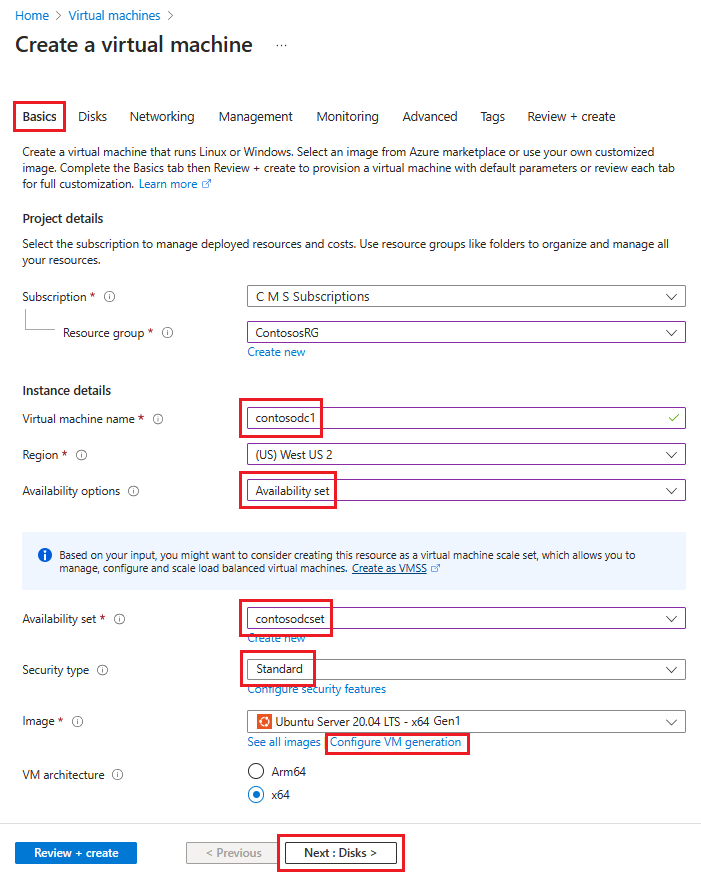

Geben Sie unter Virtuellen Computer erstellen auf der Registerkarte Grundlagen die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Oder wählen Sie Neu erstellen aus, um eine zu erstellen. Instanzendetails Name des virtuellen Computers Geben Sie einen Namen für Ihre VM ein. Geben Sie für den ersten Computer den Namen contosodc1 ein. Region Wählen Sie Ihre Region aus. Verfügbarkeitsoptionen Wählen Sie Verfügbarkeitsgruppe aus. Verfügbarkeitsgruppe Wählen Sie contosodcset aus. Sicherheitstyp Wählen Sie Standard aus. Image Wählen Sie Ihr Image aus. Wählen Sie dann VM-Generation konfigurieren und dann Gen 1 aus. In diesem Beispiel müssen Sie ein Gen 1-Image verwenden. Administratorkonto Authentifizierungsart Wählen Sie Öffentlicher SSH-Schlüssel aus. Username Geben Sie einen Benutzernamen ein. Schlüsselpaarname Geben Sie einen Schlüsselpaarnamen ein. Für alles, was nicht angegeben wurde, können Sie die Standardeinstellungen beibehalten. Wählen Sie danach Weiter: Datenträger aus.

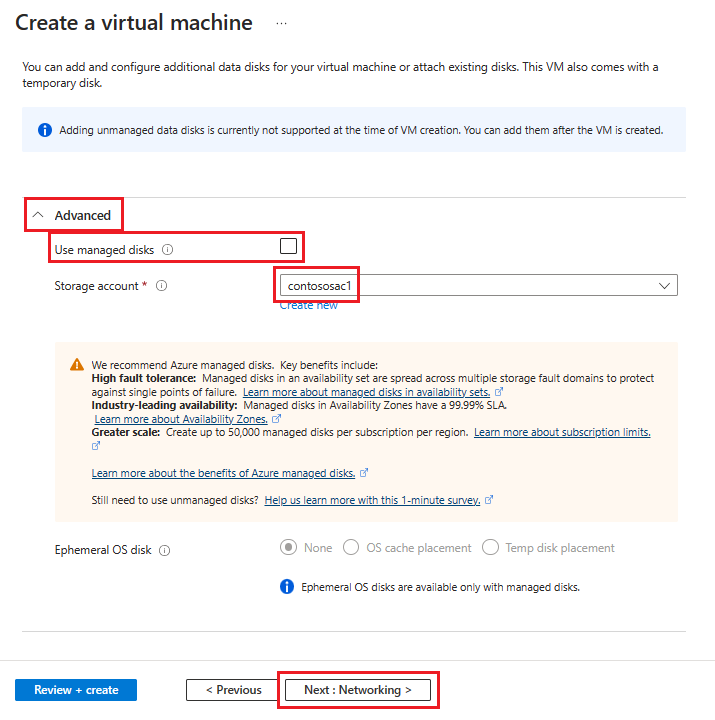

Deaktivieren Sie auf der Registerkarte Datenträger unter Erweitert die Option Verwaltete Datenträger verwenden. Wählen Sie danach das Speicherkonto contososac1 aus, das Sie zuvor erstellt haben. Wählen Sie danach Weiter: Netzwerk aus.

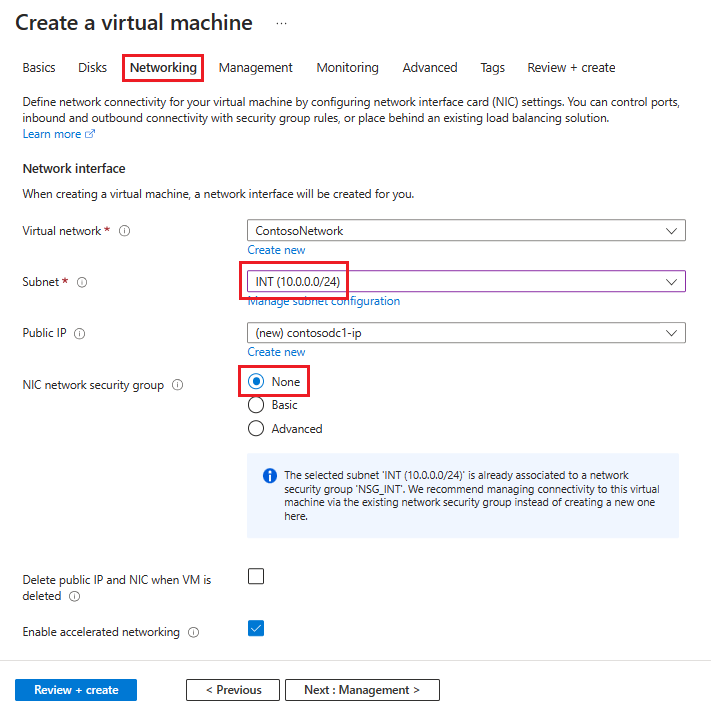

Geben Sie auf der Registerkarte Netzwerk die folgenden Informationen ein, bzw. wählen Sie sie aus:

Einstellung Wert Virtuelles Netzwerk Wählen Sie Ihr virtuelles Netzwerk aus, das die zuvor erstellten Subnetze enthält. Subnet Wählen Sie für diese erste VM Ihr Subnetz INT aus. NIC-Netzwerksicherheitsgruppe Wählen Sie Keine. Für alles, was nicht angegeben wurde, können Sie die Standardeinstellungen beibehalten.

Nachdem Sie alle Einstellungen getroffen haben, wählen Sie Überprüfen + Erstellen aus. Wenn alles okay aussieht, wählen Sie Erstellen aus.

Wiederholen Sie diese Schritte mithilfe der Informationen in dieser Tabelle, um die drei verbleibenden VMs zu erstellen:

| Name des virtuellen Computers | Subnet | Verfügbarkeitsoptionen | Verfügbarkeitsgruppe | Speicherkonto |

|---|---|---|---|---|

| contosodc2 | INT | Verfügbarkeitsgruppe | contosodcset | contososac2 |

| contosowap1 | DMZ | Verfügbarkeitsgruppe | contosowapset | contososac1 |

| contosowap2 | DMZ | Verfügbarkeitsgruppe | contosowapset | contososac2 |

Wie Sie vielleicht bemerkt haben, wird keine NSG angegeben, da Azure NSGs auf Subnetzebene verwenden kann. Anschließend können Sie den Computernetzwerkdatenverkehr mithilfe der einzelnen NSG steuern, die entweder dem Subnetz oder dem NIC-Objekt zugeordnet ist. Weitere Informationen finden Sie unter Was ist eine Netzwerksicherheitsgruppe (Network Security Group, NSG).

Wenn Sie den DNS verwalten, empfiehlt es sich, eine statische IP-Adresse zu verwenden. Sie können Azure DNS verwenden und auf die neuen Computer verweisen, indem Sie ihre Azure-FQDNs in den DNS-Einträgen für Ihre Domäne verwenden. Weitere Informationen finden Sie unter Ändern einer privaten IP-Adresse in eine statische.

Die Seite Virtueller Computer sollte alle vier VMs anzeigen, nachdem die Bereitstellung abgeschlossen ist.

Konfigurieren der DC/AD FS-Server

Um eingehende Anforderungen zu authentifizieren, muss AD FS sich an den DC wenden. Um die kostspielige Übertragung von Azure zur lokalen DC-Authentifizierung zu vermeiden, empfehlen wir Ihnen, ein Replikat des DC in Azure bereitzustellen. Um Hochverfügbarkeit zu erreichen, ist es besser, eine Verfügbarkeitsgruppe von mindestens zwei DCs zu erstellen.

| Domänencontroller | Rolle | Speicherkonto |

|---|---|---|

| contosodc1 | Replikat | contososac1 |

| contosodc2 | Replikat | contososac2 |

- Höherstufen der beiden Server als Replikat-DCs mit DNS

- Konfigurieren Sie die AD FS-Server, indem Sie die AD FS-Rolle mit dem Server-Manager installieren.

Erstellen und Bereitstellen des internen Lastenausgleichsmoduls (Internal Load Balancer, ILB)

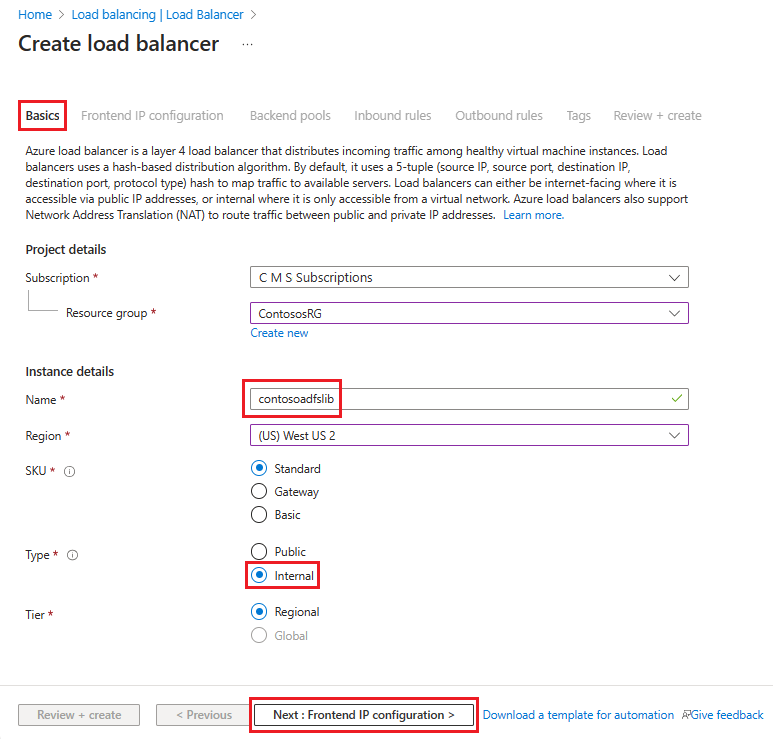

Um einen ILB zu erstellen und bereitzustellen, suchen Sie nach Lastenausgleichsmodule im Azure-Portal und wählen Sie die Option aus. Wählen Sie danach + Erstellen aus.

Geben Sie in Lastenausgleichsmodul erstellen die folgenden Informationen auf der Registerkarte Grundlegende Einstellungen ein oder wählen Sie sie aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Oder wählen Sie Neu erstellen aus, um eine zu erstellen. Instanzendetails Name Geben Sie einen Namen für Ihr Lastenausgleichsmodul ein. Region Wählen Sie Ihre Region aus. Typ Wählen Sie Intern aus, da dieses Lastenausgleichsmodul vor den AD FS-Servern platziert wird und nur für interne Netzwerkverbindungen bestimmt ist. Belassen Sie SKU und Ebene bei den Standardwerten. Wählen Sie dann Weiter: Front-End-IP-Konfiguration

aus.

aus.

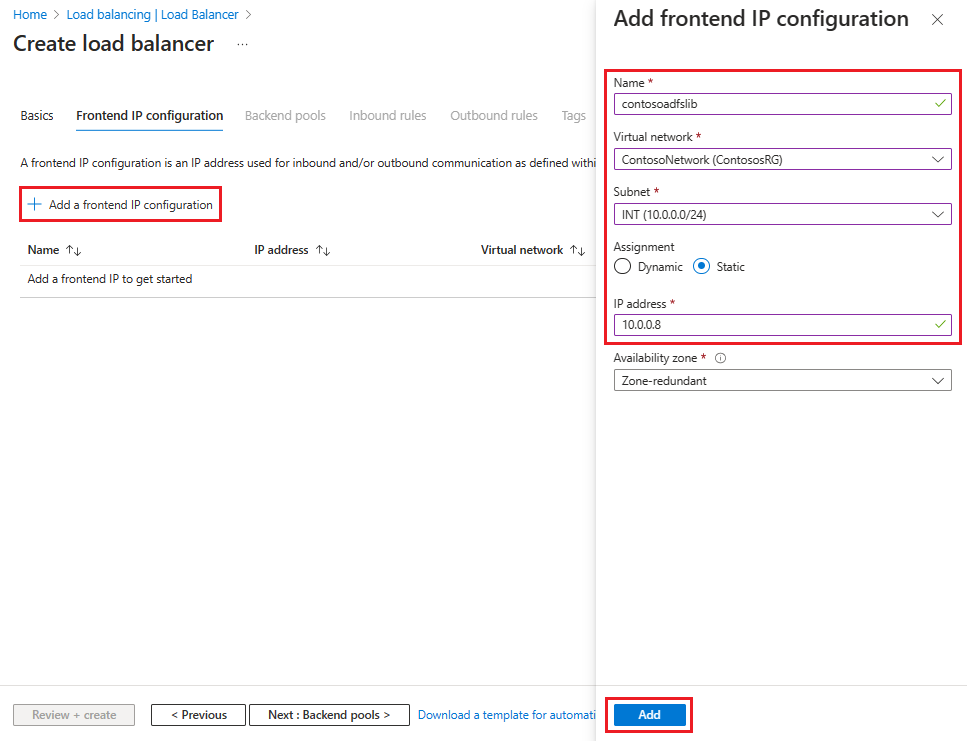

Wählen Sie + Front-End-IP-Konfiguration hinzufügen aus. Geben Sie die folgenden Informationen auf der Seite Front-End-IP-Konfiguration hinzufügen an oder wählen Sie sie aus.

Einstellung Wert Name Geben Sie einen Namen für die Frontend-IP-Konfiguration ein. Virtuelles Netzwerk Wählen Sie das virtuelle Netzwerk aus, in dem Sie Ihre AD FS bereitstellen. Subnet Wählen Sie das interne Subnetz INT aus. Zuweisung Wählen Sie Statisch aus. IP-Adresse Geben Sie Ihre IP-Adresse ein. Belassen Sie Verfügbarkeitszone bei den Standardwerten und wählen Sie dann Hinzufügen aus.

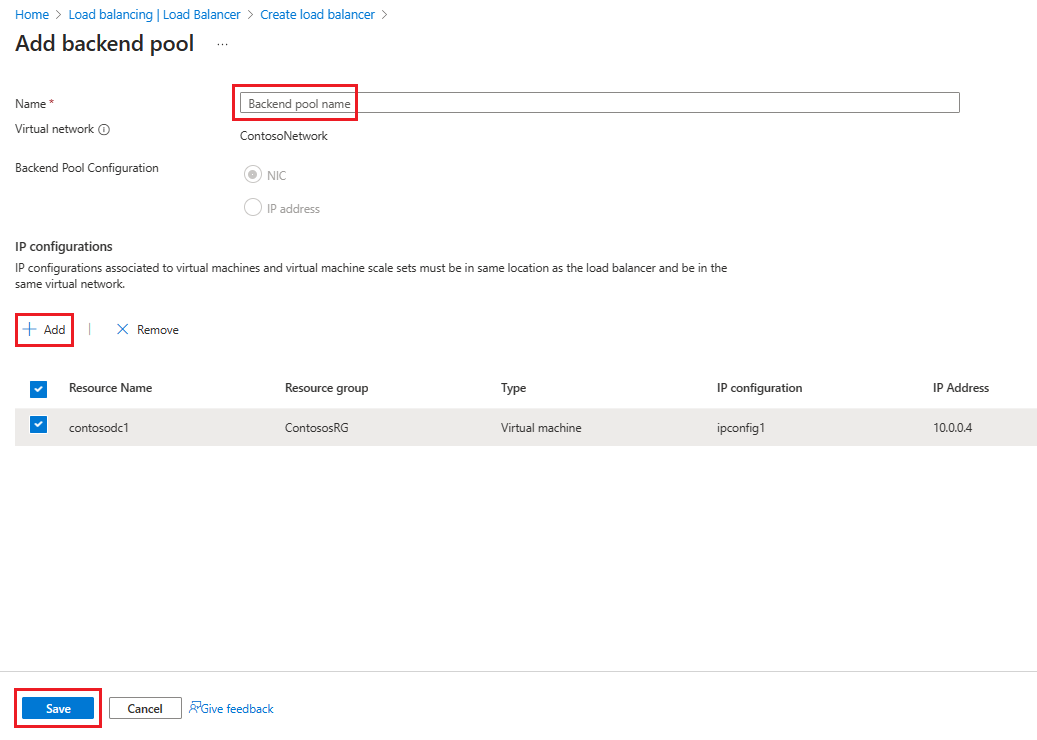

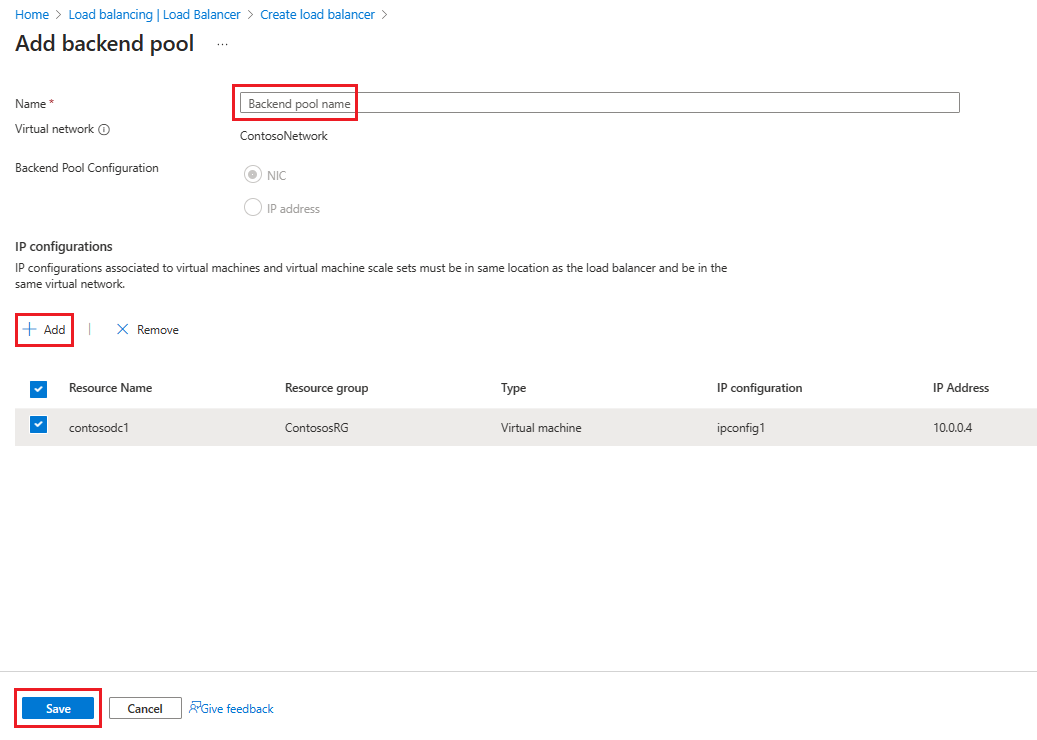

Wählen Sie Weiter: Back-End-Pools aus und danach + Back-End-Pool hinzufügen.

Geben Sie auf der Seite Back-End-Pool hinzufügen einen Namen ein. Wählen Sie danach im Bereich IP-Konfigurationen die Option + Hinzufügen aus.

Wählen Sie auf der Seite Back-End-Pool hinzufügen eine VM aus, die auf den Back-End-Pool ausgerichtet werden soll. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie Weiter: Eingehende Regeln aus.

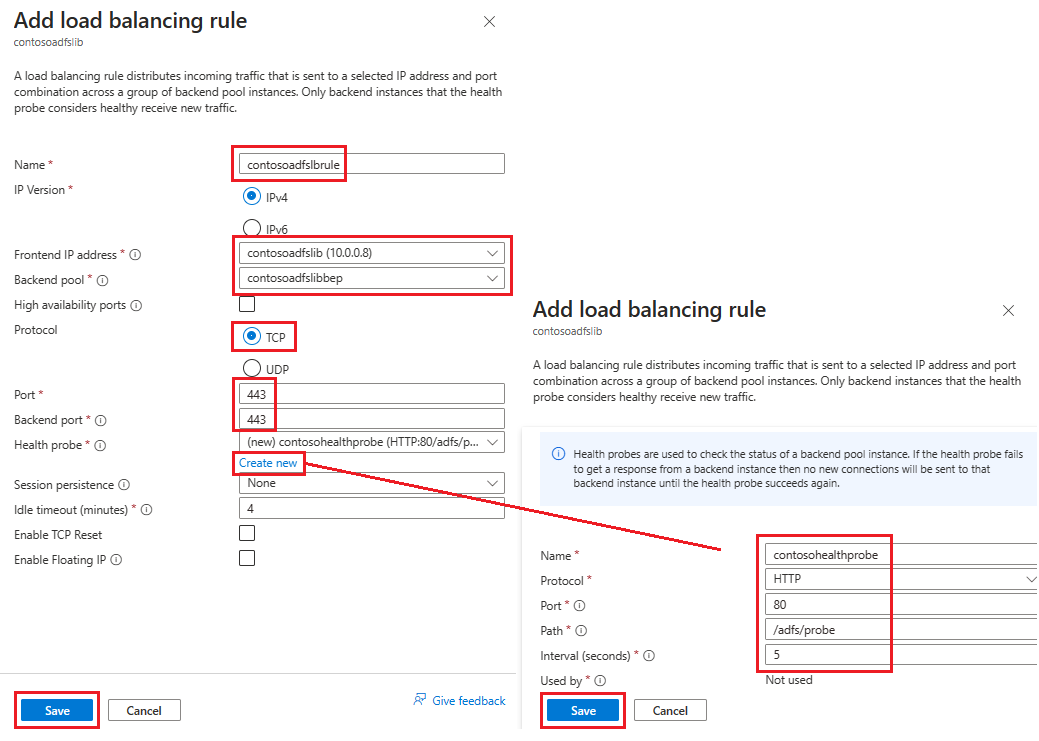

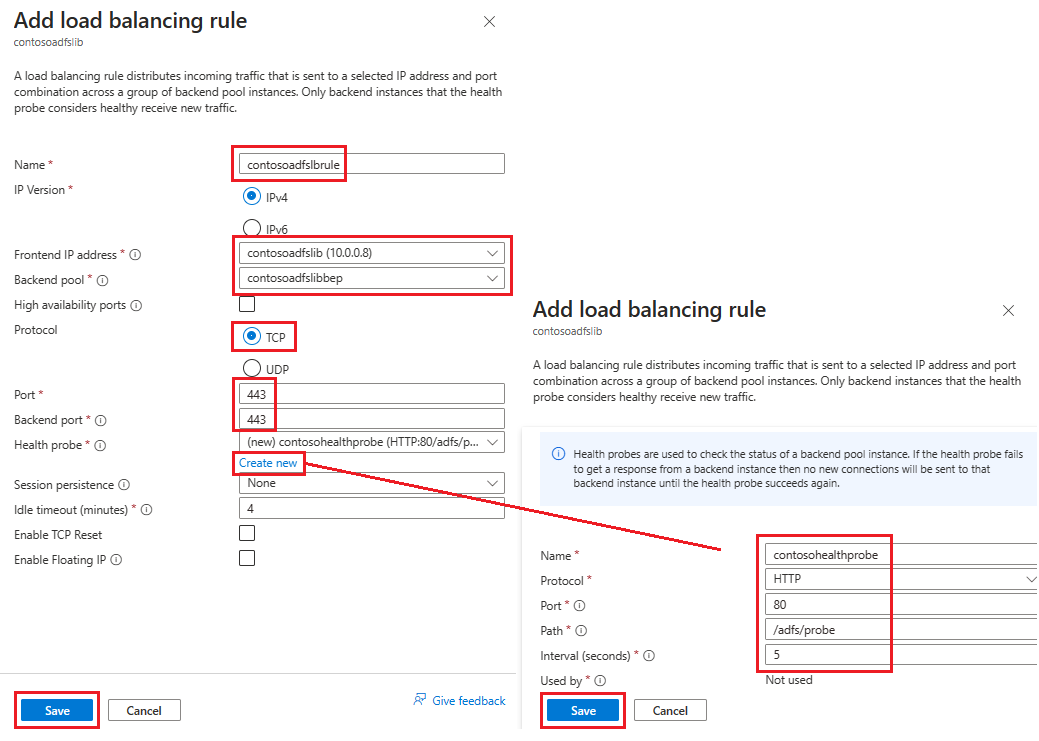

Wählen Sie auf der Registerkarte Eingehende Regeln die Option Lastenausgleichsregel hinzufügen aus. Geben Sie die folgenden Informationen auf der Seite Lastenausgleichsregel hinzufügen ein oder wählen Sie sie aus.

Einstellung Wert Name Geben Sie einen Namen für die Regel ein. Frontend IP address (Front-End-IP-Adresse) Wählen Sie die Front-End-IP-Adresse aus, die Sie in einem früheren Schritt erstellt haben. Back-End-Pool Wählen Sie den Back-End-Pool aus, den Sie in einem früheren Schritt erstellt haben. Protocol Wählen Sie TCP aus. Port Geben Sie 443 ein. Back-End-Port Geben Sie 443 ein. Integritätstest Wählen Sie Neu erstellen aus und geben Sie dann die folgenden Werte ein, um einen Integritätstest zu erstellen:

Name: Name des Integritätstests

Protokoll: HTTP

Port: 80 (HTTP)

Pfad: /adfs/probe

Intervall: 5 (Standardwert) – Das Intervall, in dem der ILB die Computer im Back-End-Pool durchsucht

Wählen Sie Speichern aus.Wählen Sie Speichern aus, um die eingehende Regel zu speichern.

Wählen Sie Überprüfen und erstellen aus. Wenn alles okay aussieht, wählen Sie Erstellen aus.

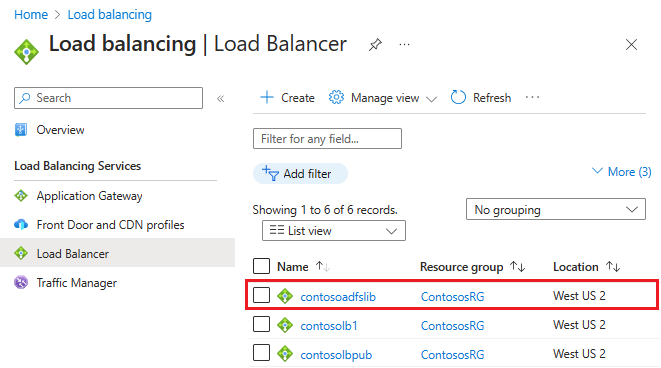

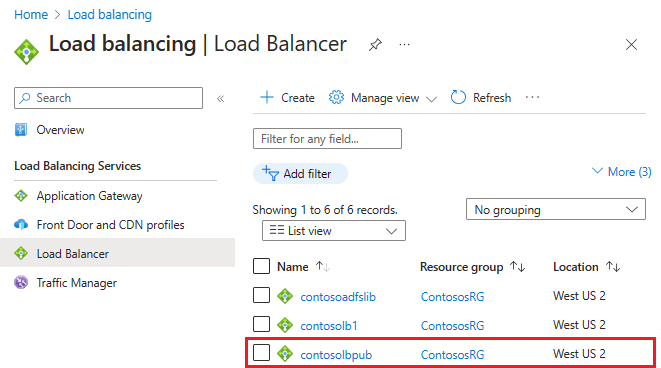

Nachdem Sie Erstellen ausgewählt und den ILB bereitgestellt haben, können Sie ihn in der Liste der Lastenausgleichsmodule sehen.

Aktualisieren des DNS-Servers mit dem ILB

Erstellen Sie mithilfe Ihres internen DNS-Servers einen A-Eintrag für den ILB. Der A-Eintrag sollte für den Verbunddienst gelten, und die IP-Adresse sollte auf die IP-Adresse des ILB verweisen. Wenn die ILB-IP-Adresse beispielsweise 10.3.0.8 lautet und der installierte Verbunddienst „fs.contoso.com“ ist, sollten Sie einen A-Eintrag für „fs.contoso.com“ erstellen, für den auf 10.3.0.8 verwiesen wird.

Diese Einstellung stellt sicher, dass alle an „fs.contoso.com“ übertragenen Daten den ILB passieren und richtig weitergeleitet werden.

Warnung

Wenn Sie die interne Windows-Datenbank (WID) für Ihre AD FS-Datenbank verwenden, setzen Sie diesen Wert, stattdessen vorübergehend auf Ihren primären AD FS-Server zu verweisen, da sonst die Registrierung des Webanwendungsproxys fehlschlägt. Nachdem Sie alle Webanwendungsproxy-Server erfolgreich registriert haben, ändern Sie diesen DNS-Eintrag so, dass er auf den Lastenausgleich verweist.

Hinweis

Wenn Ihre Bereitstellung auch IPv6 verwendet, erstellen Sie einen entsprechenden AAAA-Eintrag.

Konfigurieren der Webanwendungsproxy-Server, um AD FS-Server zu erreichen

Um sicherzustellen, dass Webanwendungsproxy-Server die AD FS-Server hinter dem ILB erreichen können, erstellen Sie einen Datensatz in der Datei %systemroot%\system32\drivers\etc\hosts für den ILB. Der Distinguished Name (DN) sollte der Verbunddienstname sein, z. B. fs.contoso.com. Der IP-Eintrag sollte der IP-Adresse (in diesem Beispiel 10.3.0.8) des ILB entsprechen.

Warnung

Wenn Sie die interne Windows-Datenbank (WID) für Ihre AD FS-Datenbank verwenden, setzen Sie diesen Wert, stattdessen vorübergehend auf Ihren primären AD FS-Server zu verweisen, da sonst die Registrierung des Webanwendungsproxys fehlschlägt. Nachdem Sie alle Webanwendungsproxy-Server erfolgreich registriert haben, ändern Sie diesen DNS-Eintrag so, dass er auf den Lastenausgleich verweist.

Installieren der Webanwendungsproxyrolle

Nachdem Sie sichergestellt haben, dass Webanwendungsproxy-Server die AD FS-Server hinter dem ILB erreichen können, können Sie als nächstes die Webanwendungsproxy-Server installieren. Webanwendungsproxy-Server müssen nicht mit der Domäne verbunden sein. Installieren Sie die Webanwendungsproxyrollen auf den beiden Webanwendungsproxy-Servern, indem Sie die Rolle Remotezugriff auswählen. Der Server-Manager führt Sie durch die WAP-Installation.

Weitere Informationen zum Bereitstellen von WAP finden Sie unter Installieren und Konfigurieren des Webanwendungsproxy-Servers.

Erstellen Sie das (öffentliche) Lastenausgleichsmodul mit Internetzugriff und stellen Sie es bereit.

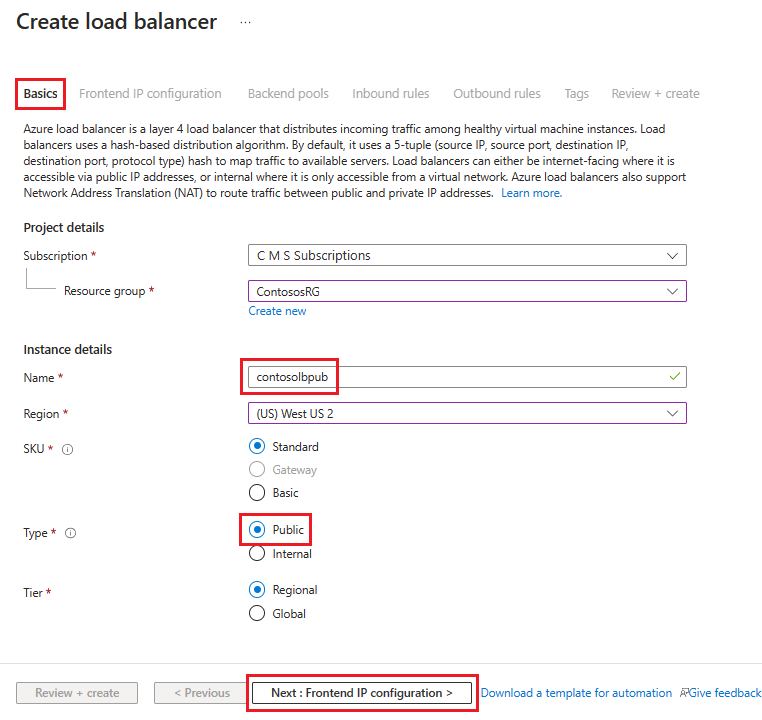

Wählen Sie im Azure-Portal Lastenausgleichsmodule und anschließend Hinzufügen aus.

Geben Sie in Lastenausgleichsmodul erstellen die folgenden Informationen ein, oder wählen Sie diese Informationen auf der Registerkarte Grundlegende Einstellungen aus:

Einstellung Wert Projektdetails Subscription Wählen Sie Ihr Abonnement aus. Ressourcengruppe Wählen Sie Ihre Ressourcengruppe aus. Oder wählen Sie Neu erstellen aus, um eine zu erstellen. Instanzendetails Name Geben Sie einen Namen für Ihr Lastenausgleichsmodul ein. Region Wählen Sie Ihre Region aus. Typ Da für dieses Lastenausgleichsmodul eine öffentliche IP-Adresse erforderlich ist, wählen Sie Öffentlich aus. Belassen Sie SKU und Ebene bei den Standardwerten. Wählen Sie dann Weiter: Front-End-IP-Konfiguration aus.

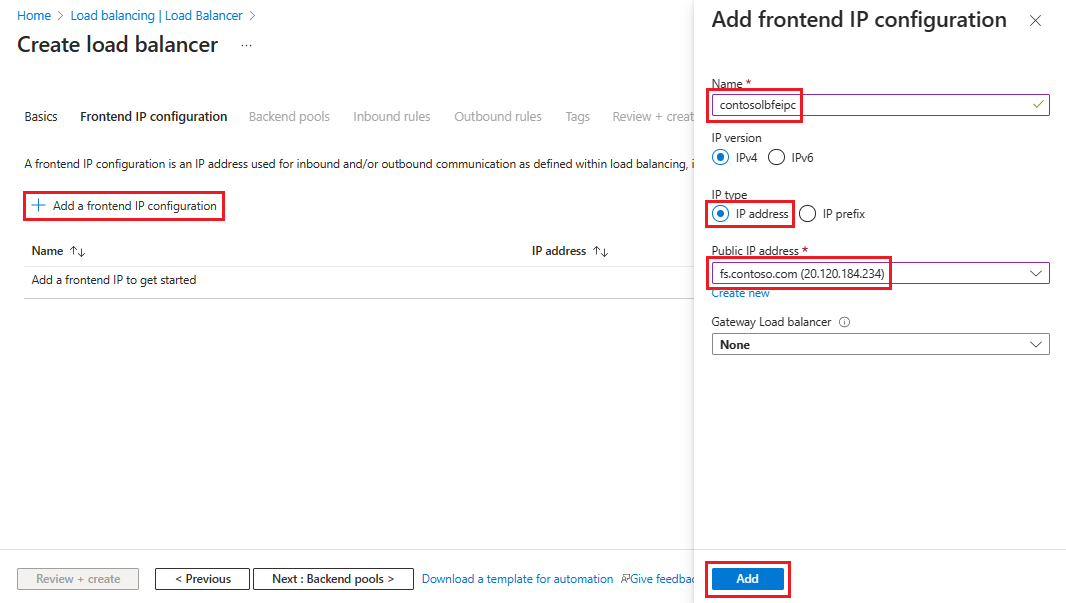

Wählen Sie + Front-End-IP-Konfiguration hinzufügen aus. Geben Sie die folgenden Informationen auf der Seite Front-End-IP-Konfiguration hinzufügen an oder wählen Sie sie aus.

Einstellung Wert Name Geben Sie einen Namen für die Frontend-IP-Konfiguration ein. IP-Typ Wählen Sie IP-Adresse aus. Öffentliche IP-Adresse Wählen Sie in der Dropdownliste eine öffentliche IP-Adresse aus oder erstellen Sie nach Bedarf eine neue IP-Adresse. Wählen Sie danach Hinzufügen aus.

Wählen Sie Weiter: Back-End-Pools aus und danach + Back-End-Pool hinzufügen.

Geben Sie auf der Seite Back-End-Pool hinzufügen einen Namen ein. Wählen Sie danach im Bereich IP-Konfigurationen die Option + Hinzufügen aus.

Wählen Sie auf der Seite Back-End-Pool hinzufügen eine VM aus, die auf den Back-End-Pool ausgerichtet werden soll. Wählen Sie Hinzufügen und dann Speichern aus.

Wählen Sie auf der Registerkarte Eingehende RegelnLastenausgleichsregel hinzufügen aus. Geben Sie die folgenden Informationen auf der Seite Lastenausgleichsregel hinzufügen ein oder wählen Sie sie aus.

Einstellung Wert Name Geben Sie einen Namen für die Regel ein. Frontend IP address (Front-End-IP-Adresse) Wählen Sie die Front-End-IP-Adresse aus, die Sie in einem früheren Schritt erstellt haben. Back-End-Pool Wählen Sie den Back-End-Pool aus, den Sie in einem früheren Schritt erstellt haben. Protocol Wählen Sie TCP aus. Port Geben Sie 443 ein. Back-End-Port Geben Sie 443 ein. Integritätstest Wählen Sie Neu erstellen aus und geben Sie dann die folgenden Werte ein, um einen Integritätstest zu erstellen:

Name: Name des Integritätstests

Protokoll: HTTP

Port: 80 (HTTP)

Pfad: /adfs/probe

Intervall: 5 (Standardwert) – Das Intervall, in dem der ILB die Computer im Back-End-Pool durchsucht

Wählen Sie Speichern aus.Wählen Sie Speichern aus, um die eingehende Regel zu speichern.

Wählen Sie Überprüfen und erstellen aus. Wenn alles okay aussieht, wählen Sie Erstellen aus.

Nachdem Sie Erstellen und den öffentlichen ILB bereitgestellt haben, können Sie ihn in der Liste der Lastenausgleichsmodule sehen.

Zuweisen einer DNS-Bezeichnung zur öffentlichen IP

Verwenden Sie die Funktion Suchressourcen und suchen Sie nach öffentlichen IP-Adressen. Führen Sie die folgenden Schritte aus, um die DNS-Bezeichnung für die öffentliche IP-Adresse zu konfigurieren.

- Wählen Sie Ihre Ressource unter Einstellungen aus. Wählen Sie Konfiguration aus.

- Fügen Sie unter DNS-Bezeichnung bereitstellen (optional) einen Eintrag im Textfeld (z. B. fs.contoso.com) hinzu, der in die DNS-Bezeichnung des externen Lastenausgleichsmoduls aufgelöst wird (z. B. contosofs.westus.cloudapp.azure.com).

- Wählen Sie Speichern aus, um die Zuweisung einer DNS-Bezeichnung abzuschließen.

Testen der AD FS-Anmeldung

Die einfachste Möglichkeit zum Testen von AD FS ist die Verwendung der Seite „IdpInitiatedSignon.aspx“. Dazu müssen Sie IdpInitiatedSignOn für die AD FS-Eigenschaften aktivieren. Führen Sie die folgenden Schritte aus, um die AD FS-Einrichtung zu überprüfen.

- Führen Sie in PowerShell das folgende cmdlet auf dem AD FS-Server aus, um es auf „Aktiviert“ festzulegen.

Set-AdfsProperties -EnableIdPInitiatedSignonPage $true - Greifen Sie von einer beliebigen VM aus auf

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspxzu. - Die folgende AD FS-Seite sollte angezeigt werden:

Bei erfolgreicher Anmeldung erhalten Sie eine Erfolgsmeldung, wie hier gezeigt:

Vorlage für die Bereitstellung von AD FS in Azure

Die Vorlage stellt eine Einrichtung von sechs Computern bereit, jeweils zwei für Domänencontroller, AD FS und WAP.

AD FS in Azure – Bereitstellungsvorlage

Sie können ein vorhandenes virtuelles Netzwerk verwenden oder ein neues virtuelles Netzwerk erstellen, während Sie diese Vorlage bereitstellen. In dieser Tabelle sind die verschiedenen Parameter aufgeführt, die zum Anpassen der Bereitstellung verfügbar sind, einschließlich einer Beschreibung der Verwendung der Parameter im Bereitstellungsprozess.

| Parameter | BESCHREIBUNG |

|---|---|

| Location | Die Region, in der die Ressourcen bereitgestellt werden sollen, z. B. East US |

| StorageAccountType | Der Typ des Speicherkontos, das erstellt wird |

| VirtualNetworkUsage | Gibt an, ob ein neues virtuelles Netzwerk erstellt oder ein vorhandenes Netzwerk verwendet werden soll |

| VirtualNetworkName | Der Name des zu erstellenden virtuellen Netzwerks, der sowohl für die vorhandene als auch für die neue virtuelle Netzwerknutzung obligatorisch ist |

| VirtualNetworkResourceGroupName | Gibt den Namen der Ressourcengruppe an, in der sich das vorhandene virtuelle Netzwerk befindet. Wenn Sie ein vorhandenes virtuelles Netzwerk verwenden, ist diese Option ein erforderlicher Parameter, damit die Bereitstellung die ID des vorhandenen virtuellen Netzwerks finden kann. |

| VirtualNetworkAddressRange | Der Adressbereich des neuen virtuellen Netzwerks. Erforderlich, wenn ein neues virtuelles Netzwerk erstellt wird |

| InternalSubnetName | Der Name des internen Subnetzes. Für beide Nutzungsoptionen des virtuellen Netzwerks erforderlich, neu oder vorhanden |

| InternalSubnetAddressRange | Der Adressbereich des internen Subnetzes, das die Domänencontroller und die AD FS-Server enthält. Diese Angabe ist obligatorisch, wenn Sie ein neues virtuelles Netzwerk erstellen. |

| DMZSubnetAddressRange | Der Adressbereich des DMZ-Subnetzes, das die Windows-Anwendungsproxy-Server und enthält. Die Angabe ist erforderlich, wenn Sie ein neues virtuelles Netzwerk erstellen |

| DMZSubnetName | Der Name des internen Subnetzes. Diese Angabe ist sowohl bei neuen als auch bei bereits vorhandenen virtuellen Netzwerken obligatorisch. |

| ADDC01NICIPAddress | Die interne IP-Adresse des ersten Domänencontroller. Diese IP-Adresse wird dem DC statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des internen Subnetzes sein. |

| ADDC02NICIPAddress | Die interne IP-Adresse des zweiten Domänencontroller. Diese IP-Adresse wird dem DC statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des internen Subnetzes sein. |

| ADFS01NICIPAddress | Die interne IP-Adresse des ersten AD FS-Servers. Diese IP-Adresse wird dem AD FS-Server statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des internen Subnetzes sein. |

| ADFS02NICIPAddress | Die interne IP-Adresse des zweiten AD FS-Servers. Diese IP-Adresse wird dem AD FS-Server statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des internen Subnetzes sein. |

| WAP01NICIPAddress | Die interne IP-Adresse des ersten WAP-Servers. Diese IP-Adresse wird dem WAP-Server statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des DMZ-Subnetzes sein. |

| WAP02NICIPAddress | Die interne IP-Adresse des zweiten WAP-Servers. Diese IP-Adresse wird dem WAP-Server statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des DMZ-Subnetzes sein. |

| ADFSLoadBalancerPrivateIPAddress | Die interne IP-Adresse des AD FS-Lastenausgleichs. Diese IP-Adresse wird dem Lastenausgleich statisch zugewiesen und muss eine gültige IP-Adresse innerhalb des internen Subnetzes sein. |

| ADDCVMNamePrefix | Präfix des VM-Namen für Domänencontroller |

| ADFSVMNamePrefix | Präfix des VM-Namen für AD FS-Server |

| WAPVMNamePrefix | Präfix des VM-Namen für WAP-Server |

| ADDCVMSize | Die VM-Größe der Domänencontroller |

| ADFSVMSize | Die VM-Größe der AD FS-Server |

| WAPVMSize | Die VM-Größe der WAP-Server |

| AdminUserName | Der Name des lokalen Administrators der VMs |

| AdminPassword | Das Kennwort für das lokale Administratorkonto der VMs |

Verwandte Links

- Verfügbarkeitsgruppen

- Azure-Lastenausgleich

- Interner Lastenausgleich

- Lastenausgleich mit Internetzugriff

- Speicherkonten

- Virtuelle Azure-Netzwerke

- AD FS- und Webanwendungsproxylinks