Materias de gobernanza para SAP en Azure

SAP es una tecnología común que muchas organizaciones usan en la actualidad en sus cargas de trabajo más cruciales. Al planear la arquitectura de SAP, debe prestar especial atención y asegurarse de que sea sólida y segura. El objetivo de este artículo es documentar los criterios de diseño de seguridad, cumplimiento y gobernanza para SAP en Azure a escala empresarial. El artículo describe recomendaciones de diseño, procedimientos recomendados y consideraciones de diseño específicas para la implementación de la plataforma SAP en Azure. Para prepararse completamente para la gobernanza de una solución empresarial, es importante revisar las instrucciones de Área de diseño de la zona de aterrizaje de Azure para la gobernanza y el cumplimiento de la seguridad

Inicialmente, las soluciones en la nube hospedaban aplicaciones únicas relativamente aisladas. A medida que las ventajas de las soluciones en la nube se hacían evidentes, la nube pasó a hospedar muchas cargas de trabajo a gran escala, como SAP en Azure. Dar respuesta a los problemas de seguridad, confiabilidad, rendimiento y costo de las implementaciones de una o varias regiones pasó a ser esencial en todo el ciclo de vida de los servicios en la nube.

El objetivo de la seguridad, el cumplimiento y la gobernanza de las zonas de aterrizaje a escala empresarial de SAP en Azure es ofrecer a las organizaciones herramientas y procesos para evitar riesgos y poder tomar decisiones efectivas. La zona de aterrizaje a escala empresarial define los roles y responsabilidades de seguridad, gobernanza y cumplimiento, de modo que todos los implicados saben lo que se espera de ellos.

Modelo de responsabilidad compartida

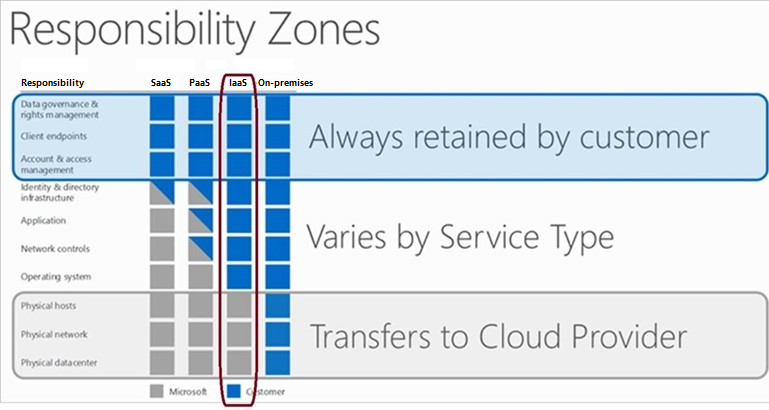

Para evaluar los servicios en la nube pública, es fundamental saber de qué tareas se ocupa el proveedor de servicios en la nube y de cuáles el cliente. En el modelo de responsabilidad compartida, la división de responsabilidades entre un proveedor de nube y sus clientes depende del modelo de hospedaje en la nube de la carga de trabajo: software como servicio (SaaS), plataforma como servicio (PaaS) o infraestructura como servicio (IaaS). Como cliente, siempre tiene la responsabilidad de los datos, los puntos de conexión y la administración de las cuentas y el acceso, independientemente del modelo de implementación en la nube.

En el siguiente diagrama se muestra la división de tareas entre las zonas de responsabilidad en el modelo de responsabilidad compartida en la nube de Microsoft:

Para más información sobre el modelo de responsabilidad compartida, consulte Responsabilidad compartida en la nube.

Recomendaciones de diseño de la seguridad

La seguridad es una responsabilidad compartida entre Microsoft y los clientes. Puede cargar su propia máquina virtual e imágenes de base de datos en Azure, o usar imágenes de Azure Marketplace. Sin embargo, estas imágenes necesitan controles de seguridad que cumplan los requisitos de la organización y la aplicación. Debe aplicar los controles de seguridad específicos del cliente al sistema operativo, los datos y el nivel de aplicación de SAP.

En lo que se refiere a las orientaciones de seguridad de aceptación general, consulte los procedimientos recomendados de ciberseguridad del Centro para la Seguridad de Internet, (CIS, Center for Internet Security).

Las zonas de aterrizaje de Azure tienen instrucciones específicas sobre la seguridad de red basada en confianza cero para proteger los flujos de tráfico y el perímetro de red. Para obtener más información, consulte Estrategias de seguridad de red de Azure.

Habilitar Microsoft Defender for Cloud

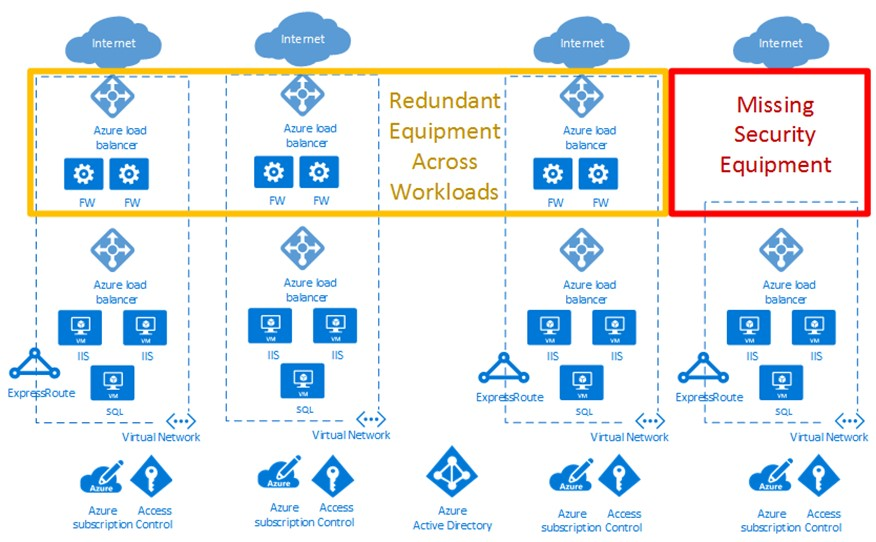

Las empresas que usan topologías de red en estrella tipo hub-and-spoke suelen implementar patrones de arquitectura en la nube en varias suscripciones de Azure. En el siguiente ejemplo de diagrama de implementación en la nube, el cuadro rojo resalta una brecha de seguridad. El recuadro amarillo muestra una oportunidad para optimizar las aplicaciones virtuales de la red en las cargas de trabajo y las suscripciones.

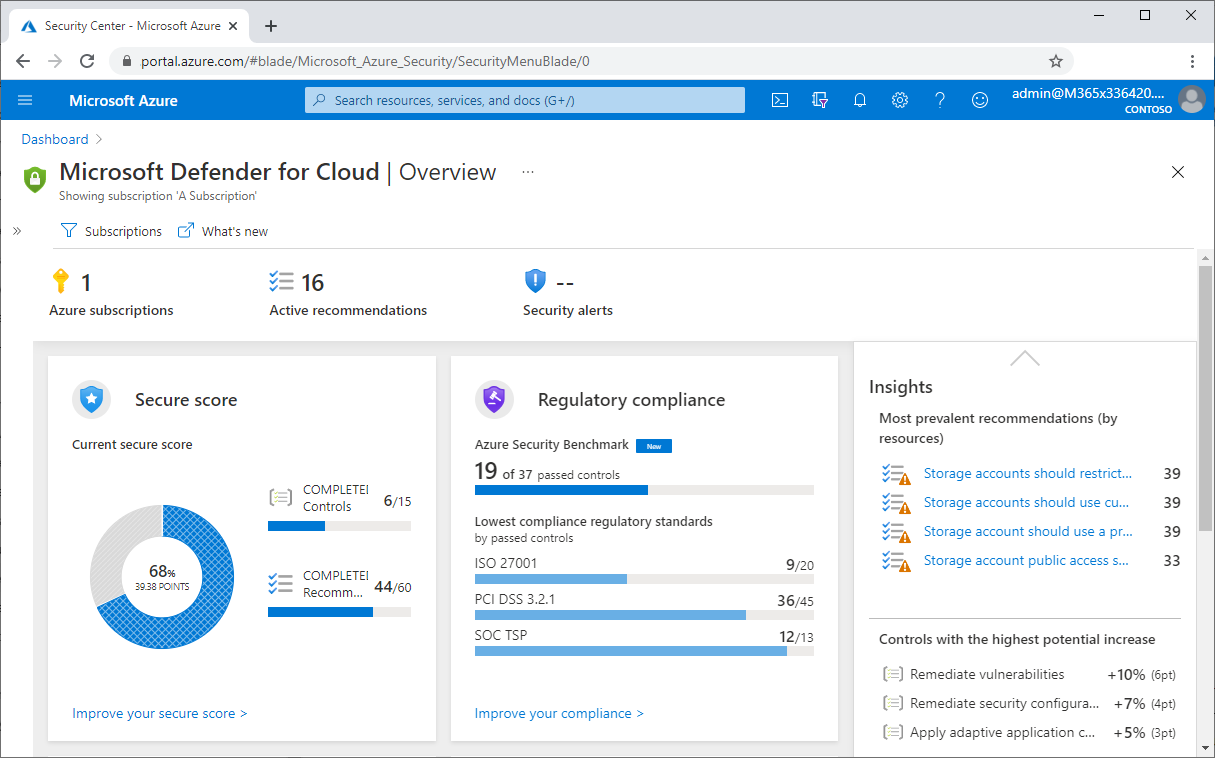

Microsoft Defender for Cloud proporciona protección contra amenazas y le ofrece una vista holística de la posición de seguridad de la empresa.

Habilite la versión estándar de Microsoft Defender for Cloud para suscripciones de SAP en Azure para:

Fortalecer la posición de seguridad de sus centros de datos y proporcionar protección contra amenazas avanzada para cargas de trabajo locales e híbridas en Azure y otras nubes.

Ver la posición de seguridad global en las suscripciones de SAP en Azure y la protección de la seguridad de los recursos en las máquinas virtuales, los discos y las aplicaciones de SAP.

Delegar un rol personalizado de administración de SAP con acceso Just-in-Time.

Cuando habilite la versión estándar de Microsoft Defender for Cloud para SAP, asegúrese de excluir los servidores de bases de datos de SAP de cualquier directiva que instale protección de puntos de conexión.

En la captura de pantalla siguiente se muestra el panel de protección de cargas de trabajo en Azure Portal:

Habilitación de Microsoft Sentinel

Microsoft Sentinel es una solución de administración de eventos e información de seguridad (SIEM) y una respuesta automatizada de orquestación de seguridad (SOAR) escalable y nativa de la nube. Microsoft Sentinel ofrece análisis de seguridad inteligente e inteligencia frente a amenazas en toda la empresa, de forma que proporciona una única solución para la detección de alertas, la visibilidad de amenazas, la búsqueda proactiva y la respuesta a amenazas.

Autenticación segura

El inicio de sesión único (SSO) es la base para la integración de los productos de Microsoft y SAP. Los tokens de Kerberos de Active Directory, junto con productos de seguridad de otros fabricantes, han habilitado esta funcionalidad tanto para las aplicaciones basadas en web como para la GUI de SAP durante años. Cuando un usuario inicia sesión en su estación de trabajo y se autentica correctamente, Active Directory emite un token de Kerberos. Un producto de seguridad de terceros usa ese token de Kerberos para controlar la autenticación en la aplicación de SAP sin que el usuario tenga que volver a autenticarse.

También puede cifrar los datos en tránsito desde el front-end del usuario hacia la aplicación SAP mediante la integración del producto de seguridad de terceros con comunicaciones de red seguras (SNC) para DIAG (GUI de SAP), RFC y SPNEGO para HTTPS.

Microsoft Entra ID con SAML 2.0 también puede proporcionar SSO a una variedad de aplicaciones y plataformas SAP como SAP NetWeaver, SAP HANA y SAP Cloud Platform.

Protección de sistemas operativos

Asegúrese de que protege el sistema operativo para erradicar puntos vulnerables que podrían provocar ataques en la base de datos de SAP.

Algunas comprobaciones adicionales garantizan una instalación de base segura:

- Compruebe la integridad de los archivos de sistema con regularidad.

- Restrinja el acceso al sistema operativo.

- Restrinja el acceso físico al servidor.

- Proteja el acceso al servidor en el nivel de red.

Aislamiento de redes virtuales

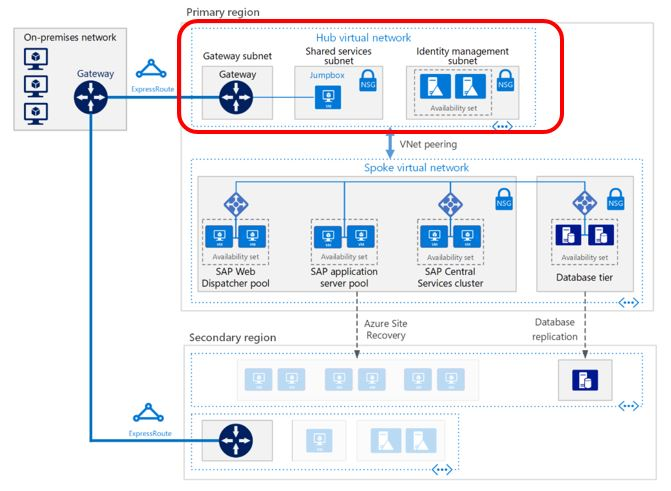

Aísle y restrinja el acceso a los protocolos y servicios de red. Para aplicar un control más estricto, puede proteger la arquitectura de red en estrella tipo hub-and-spoke mediante el uso de varios mecanismos de seguridad de Azure:

Aísle los servidores de aplicaciones y de bases de datos de SAP de Internet o de la red local haciendo que todo el tráfico pase a través de la red virtual de centro, que se conecta a la red de radios mediante el emparejamiento de red virtual. Las redes virtuales emparejadas garantizan que la solución SAP en Azure queda aislada de la red pública de Internet.

Supervise y filtre el tráfico mediante Azure Monitor, grupos de seguridad de red (NSG) de Azure o grupos de seguridad de aplicaciones.

Use Azure Firewall o cualquiera de las aplicaciones virtuales de red disponibles en el mercado.

Para aplicar medidas de seguridad de red más avanzadas, implemente una red perimetral. Para más información, consulte Implementación de una red híbrida segura.

Aísle la red perimetral y las aplicaciones virtuales de red del resto del patrimonio de SAP, configure Azure Private Link, y administre y controle de forma segura los recursos de SAP en Azure.

En el siguiente diagrama de la arquitectura se muestra cómo administrar una topología de red virtual de Azure con aislamiento y restricción de protocolos y servicios de red por medio de grupos de seguridad de red. Compruebe que la seguridad de red también cumple los requisitos de las directivas de seguridad de la organización.

Para más información sobre la seguridad de red de SAP en Azure, consulte el artículo sobre operaciones de seguridad de SAP en Azure.

Cifrado de datos en reposo

Los datos en reposo son información que se encuentra en el almacenamiento persistente de un soporte físico, en cualquier formato digital. El soporte puede hacer referencia a archivos de soportes ópticos o magnéticos, datos archivados y copias de seguridad de datos. Azure ofrece una variedad de soluciones de almacenamiento de datos, como archivos, discos, blobs y tablas. Parte del cifrado en reposo de los datos de Azure Storage sucede de manera predeterminada, con una configuración opcional por parte del cliente. Para más información, consulte Cifrado en reposo de datos de Azure e Información general del cifrado de Azure.

El cifrado del lado servidor (SSE) de las máquinas virtuales de SAP en Azure protege los datos y le ayuda a cumplir los compromisos de cumplimiento y seguridad de la organización. SSE cifra automáticamente los datos en reposo de los discos de datos y del sistema operativo administrados por Azure cuando se conservan los datos en la nube. SSE cifra los datos de los discos administrados por Azure de forma transparente mediante cifrado AES de 256 bits, uno de los cifrados de bloques más sólidos que hay disponibles y compatible con FIPS 140-2. SSE no afecta al rendimiento del disco administrado y no tiene ningún costo adicional. Para más información sobre los módulos criptográficos subyacentes en los discos administrados por Azure, consulte Cryptography API: Next Generation.

El cifrado de Azure Storage está habilitado para todas las cuentas de almacenamiento clásicas y de Resource Manager y no se puede deshabilitar. Como los datos están cifrados de manera predeterminada, no es necesario modificar el código ni las aplicaciones para usar el cifrado de Azure Storage.

Para el cifrado del servidor de bases de datos de SAP, use la tecnología de cifrado nativa de SAP HANA. Si utiliza Azure SQL Database, use el Cifrado de datos transparente (TDE) que ofrece el proveedor de DBMS para proteger los archivos de datos y de registro, y para asegurarse de que las copias de seguridad también se cifran.

Protección de los datos en tránsito

Los datos están en tránsito o en vuelo cuando se mueven de una ubicación a otra, ya sea internamente en el entorno local o dentro de Azure, o bien externamente, por ejemplo a través de Internet hasta llegar al usuario final. Azure ofrece varios mecanismos para mantener la privacidad de los datos en tránsito. Todos los mecanismos pueden utilizar métodos de protección como el cifrado. Estos mecanismos incluyen:

- Comunicación por medio de redes privadas virtuales (VPN) con el cifrado de IPsec/IKE

- Seguridad de la capa de transporte (TLS) 1.2 o una versión posterior por medio de componentes de Azure como Azure Application Gateway o Azure Front Door

- Protocolos disponibles en las máquinas virtuales de Azure, como Windows IPsec o SMB

El cifrado mediante MACsec, un estándar IEEE en el nivel de vínculo de datos, se habilita automáticamente para todo el tráfico de Azure entre los centros de datos de Azure. Este cifrado garantiza la confidencialidad e integridad de los datos del cliente. Para más información, consulte Protección de datos de cliente de Azure.

Administración de claves y secretos

Use Azure Key Vault para controlar y administrar claves y secretos de cifrado de disco para sistemas operativos que no son Windows o sistemas operativos Windows que no son HANA. Key Vault tiene funciones para el aprovisionamiento y la administración de certificados SSL/TLS. También puede proteger secretos con módulos de seguridad de hardware (HSM). SAP HANA no es compatible con Azure Key Vault, por lo que debe usar métodos alternativos como SAP ABAP o claves SSH.

Protección de aplicaciones web y móviles

En el caso de aplicaciones orientadas a Internet como SAP Fiori, asegúrese de distribuir la carga según los requisitos de la aplicación a la vez que mantiene los niveles de seguridad. Para una seguridad de nivel 7, puede usar un firewall de aplicaciones web (WAF) de terceros disponible en Azure Marketplace.

En el caso de las aplicaciones móviles, Microsoft Enterprise Mobility + Security puede integrar aplicaciones orientadas a Internet de SAP, ya que ayuda a proteger y asegurar la organización, a la vez que permite a los empleados trabajar de maneras nuevas y flexibles.

Administración del tráfico de forma segura

En el caso de las aplicaciones orientadas a Internet, debe asegurarse de distribuir la carga según los requisitos de la aplicación y mantener al tiempo los niveles de seguridad. El equilibrio de carga es la distribución de las cargas de trabajo entre varios recursos de proceso. El equilibrio de carga busca optimizar el uso de recursos, maximizar el rendimiento, minimizar el tiempo de respuesta y evitar la sobrecarga de un solo recurso. También puede mejorar la disponibilidad al compartir una carga de trabajo entre recursos de proceso redundantes.

Los equilibradores de carga dirigen el tráfico a las máquinas virtuales de la subred de aplicaciones. Para lograr una alta disponibilidad, en este ejemplo se usa SAP Web Dispatcher y Azure Standard Load Balancer. Estos dos servicios también admiten la ampliación de la capacidad gracias al escalado horizontal. También puede usar Azure Application Gateway u otros productos de asociados, según el tipo de tráfico y la funcionalidad que necesite, como la terminación y el reenvío de Capa de sockets seguros (SSL).

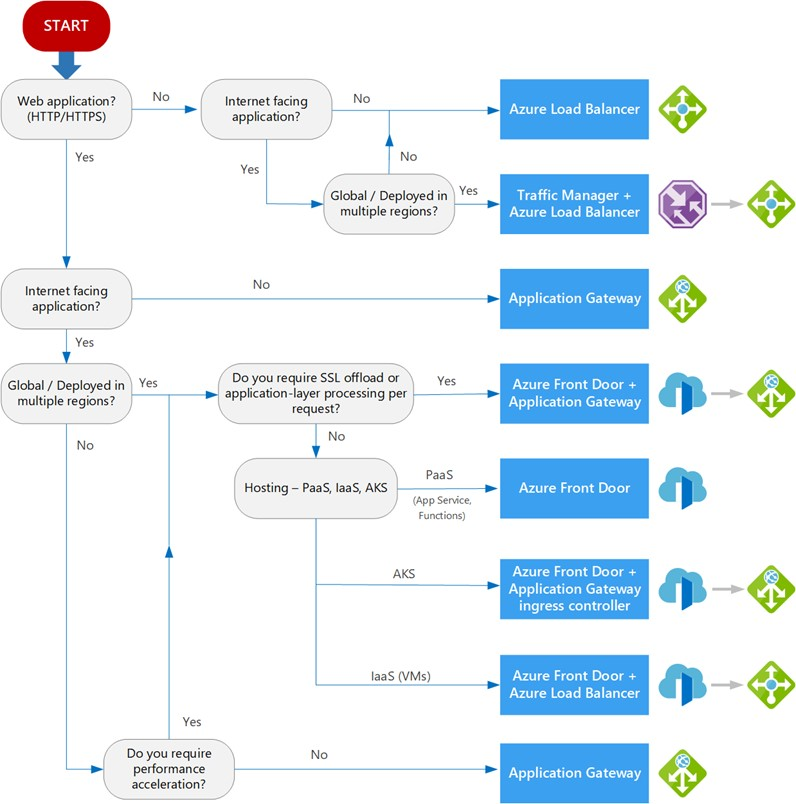

Puede clasificar los servicios de equilibrio de carga de Azure en función de dos dimensiones: si son globales o regionales o si son HTTP/S o no HTTP/S.

Los servicios globales de equilibrio de carga distribuyen el tráfico en servidores back-end regionales, nubes o servicios locales híbridos. Estos servicios enrutan el tráfico del usuario final al servidor de back-end disponible más cercano. También maximizan la disponibilidad y el rendimiento al reaccionar ante los cambios en la confiabilidad o el rendimiento del servicio. Puede pensar en ellos como sistemas que equilibran la carga entre los stamp, puntos de conexión o unidades de escalado de la aplicación hospedados en diferentes regiones o zonas geográficas.

Los servicios regionales de equilibrio de carga distribuyen el tráfico de las redes virtuales entre las máquinas virtuales o puntos de conexión de servicio zonales y con redundancia de zona de una región. Puede pensar en ellos como sistemas que equilibran la carga entre máquinas virtuales, contenedores o clústeres dentro de una región de una red virtual.

Los servicios de equilibrio de carga HTTP/S son equilibradores de carga de nivel 7 que solo aceptan tráfico HTTP/S y están diseñados para aplicaciones web u otros puntos de conexión HTTP/S. Los servicios de equilibrio de carga HTTP/S incluyen características como la descarga SSL, WAF, el equilibrio de carga basado en ruta de acceso y la afinidad de sesión.

Los servicios de equilibrio de carga que no son HTTP/S y que pueden controlar el tráfico que no es HTTP/S se recomiendan para las cargas de trabajo que no son web.

En la tabla siguiente se resumen los servicios de equilibrio de carga de Azure por categoría:

| Servicio | Global o regional | Tráfico recomendado |

|---|---|---|

| Azure Front Door | Global | HTTP/S |

| Traffic Manager | Global | No HTTP/S |

| Application Gateway | Regional | HTTP/S |

| Azure Load Balancer | Regional | No HTTP/S |

Front Door es una red de entrega de aplicaciones que proporciona equilibrio de carga global y un servicio de aceleración de sitios para las aplicaciones web. Ofrece funcionalidades de nivel 7, como la descarga SSL, el enrutamiento basado en rutas, la conmutación por error rápida y el almacenamiento en caché, entre otros, para mejorar el rendimiento y la disponibilidad de las aplicaciones.

Traffic Manager es un equilibrador de carga de tráfico basado en DNS que permite distribuir el tráfico de forma óptima a servicios de regiones globales de Azure, al tiempo que ofrece una alta disponibilidad y capacidad de respuesta. Dado que Traffic Manager es un servicio de equilibrio de carga basado en DNS, solo equilibra la carga en el nivel del dominio. Por ese motivo, no se puede conmutar por error tan rápidamente como con Front Door, debido a los desafíos comunes relacionados con el almacenamiento en caché de DNS y a los sistemas que no respetan los TTL de DNS.

Application Gateway proporciona un controlador de entrega de aplicaciones administrado, que ofrece diversas funcionalidades de equilibrio de carga de nivel 7. Puede usar Application Gateway para optimizar la productividad de las granjas de servidores web traspasando la carga de la terminación SSL con uso intensivo de la CPU a la puerta de enlace.

Azure Load Balancer proporciona un servicio de equilibrio de carga de nivel 4 con latencia muy baja y alto rendimiento de entrada y salida para todos los protocolos UDP y TCP. Controla millones de solicitudes por segundo. Tiene redundancia de zona, lo que garantiza una alta disponibilidad en las instancias de Availability Zones.

Consulte el siguiente árbol de decisión para tomar decisiones sobre el equilibrio de carga de las aplicaciones de SAP en Azure:

Cada aplicación de SAP tiene requisitos únicos, por lo que debe tratar el diagrama de flujo anterior y la recomendación como puntos de partida para una evaluación más detallada. Si la aplicación de SAP consta de varias cargas de trabajo, evalúe cada una de ellas por separado. Una solución completa puede incluir dos o más soluciones de equilibrio de carga.

Supervisión de la seguridad

Azure Monitor para soluciones de SAP es un producto de supervisión nativo de Azure para infraestructuras de SAP que funciona tanto con máquinas virtuales con SAP en Azure como con HANA (instancias grandes). Con Azure Monitor para soluciones de SAP, puede recopilar datos de telemetría de la infraestructura y las bases de datos de Azure en una ubicación central y correlacionar visualmente esos datos para una solución de problemas más rápida.

Decisiones sobre el ámbito de seguridad

Las siguientes recomendaciones se aplican a diversos escenarios de seguridad. Los requisitos de ámbito buscan conseguir una solución de seguridad rentable y escalable.

| Ámbito (escenario) | Recomendación | Notas |

|---|---|---|

| Consultar una vista consolidada de la posición global de seguridad de Azure y en el entorno local. | Versión estándar de Microsoft Defender for Cloud | La versión estándar de Microsoft Defender for Cloud ayuda a incorporar máquinas Windows y Linux desde el entorno local y la nube, y muestra una posición de seguridad consolidada. |

| Cifrar todas las bases de datos de SAP en Azure para cumplir los requisitos normativos. | Cifrado nativo de SAP HANA y SQL TDE | En el caso de las bases de datos, utilice la tecnología de cifrado nativa de SAP HANA. Si utiliza SQL Database, habilite TDE. |

| Proteger una aplicación SAP Fiori para usuarios globales con tráfico HTTPS. | Azure Front Door | Front Door es una red de entrega de aplicaciones que proporciona equilibrio de carga global y un servicio de aceleración de sitios para las aplicaciones web. |

Recomendaciones de diseño de cumplimiento y gobernanza

Azure Advisor es gratuito y ayuda a obtener una vista consolidada de las suscripciones de SAP en Azure. En Azure Advisor puede consultar recomendaciones de diseño sobre confiabilidad, resistencia, seguridad, rendimiento, costo y excelencia operativa.

Uso de Azure Policy

Azure Policy ayuda a aplicar los estándares de la organización y a evaluar el cumplimiento a gran escala desde su panel de cumplimiento. Azure Policy proporciona una vista agregada para evaluar el estado general del entorno, con la posibilidad de explorar en profundidad hasta el nivel de recurso y directiva.

Azure Policy también ayuda al cumplimiento de los recursos gracias a la corrección masiva de los recursos existentes y la corrección automática de los nuevos recursos. Algunas directivas de Azure de ejemplo son aplicar ubicaciones permitidas al grupo de administración, exigir una etiqueta y su valor en los recursos, crear una máquina virtual mediante un disco administrado o asignar nombre a las directivas.

Administración de los costos de SAP en Azure

La administración de los costos es muy importante. Microsoft ofrece varias maneras de optimizar los costos, como las reservas, el dimensionamiento correcto y el aplazamiento. Es importante comprender y establecer alertas para los límites de gasto de los costos de Azure. Esta supervisión se puede extender para integrarse con la solución global de Administración de servicios de TI (ITSM).

Automatización de las implementaciones de SAP

Si automatiza las implementaciones de SAP, ahorrará tiempo y reducirá los errores. La implementación de infraestructuras complejas de SAP en una nube pública no es una tarea sencilla. Los equipos de SAP Basic pueden estar muy familiarizados con las tareas tradicionales de instalación y configuración de sistemas SAP locales. Sin embargo, diseñar, compilar y probar implementaciones en la nube a menudo requiere un conocimiento adicional del dominio. Para más información, consulte Automatización de la plataforma y DevOps a escala empresarial para SAP.

Bloqueo de recursos para cargas de trabajo de producción

Cree los recursos necesarios de Azure al principio del proyecto de SAP. Cuando finalicen todas las adiciones, movimientos y cambios, y la implementación de SAP en Azure esté operativa, bloquee todos los recursos. Después, solo un superadministrador podrá desbloquear y permitir que se modifique un recurso, como una máquina virtual. Para obtener más información, vea Bloqueo de recursos para impedir cambios inesperados.

Implementación del control de acceso basado en roles

Personalice los roles de control de acceso basado en roles (RBAC) para las suscripciones de radio de SAP en Azure con el objetivo de evitar cambios accidentales relacionados con la red. Puede permitir que los miembros del equipo de infraestructura de SAP en Azure implementen máquinas virtuales en una red virtual de Azure e impedirles que cambien nada en la red virtual que esté emparejado con la suscripción del centro. Por otro lado, puede permitir que los miembros del equipo de redes creen y configuren redes virtuales, pero prohibirles implementar o configurar máquinas virtuales en redes virtuales donde se ejecutan las aplicaciones SAP.

Uso del conector de Azure para SAP LaMa

En un patrimonio típica de SAP, se suelen implementar varias infraestructuras de aplicación, como ERP, SCM y BW, y hay una constante necesidad de realizar copias y actualizaciones del sistema SAP. Algunos ejemplos son la creación de nuevos proyectos de SAP para versiones técnicas o de aplicaciones, o la actualización periódica de los sistemas de QA a partir de las copias de producción. El proceso completo de las copias y actualizaciones del sistema SAP puede llevar mucho tiempo y trabajo.

SAP Landscape Management (LaMa) Enterprise Edition puede conseguir la eficiencia operativa al automatizar varios pasos relacionados con la copia o la actualización del sistema SAP. El conector de Azure para LaMa permite copiar, eliminar y reubicar los discos administrados de Azure para ayudar a que el equipo de operaciones de SAP realice rápidamente las copias y actualizaciones del sistema SAP, reduciendo el trabajo manual.

En el caso de las operaciones de máquina virtual, el conector de Azure para LaMa puede reducir los costos de ejecución del patrimonio de SAP en Azure. Puede detener o desasignar e iniciar las máquinas virtuales de SAP, lo que le permite ejecutar determinadas cargas de trabajo con un perfil de uso reducido. Por ejemplo, por medio de la interfaz de LaMa puede programar la máquina virtual de espacio aislado de SAP S/4HANA para que esté en línea de 08:00 a 18:00, 10 horas al día, en lugar de estar en funcionamiento durante 24 horas. El conector de Azure para LaMa también permite cambiar el tamaño de las máquinas virtuales cuando hay demandas de rendimiento que proceden directamente de LaMa.

Decisiones de ámbito de cumplimiento y gobernanza

Las siguientes recomendaciones se aplican a diversos escenarios de cumplimiento y gobernanza. Los requisitos de ámbito buscan conseguir una solución rentable y escalable.

| Ámbito (escenario) | Recomendación | Notas |

|---|---|---|

| Configurar un modelo de gobernanza para las convenciones de nomenclatura estándar y obtener informes basados en el centro de costo. | Azure Policy y etiquetas de Azure | Use Azure Policy y el etiquetado combinados para cumplir los requisitos. |

| Evitar la eliminación accidental de recursos de Azure. | Bloqueos de recursos de Azure | Los bloqueos de recursos de Azure evitan la eliminación accidental de los recursos. |

| Obtener una vista consolidada de las áreas de oportunidad para la optimización de costos, la resistencia, la seguridad, la excelencia operativa y el rendimiento de los recursos de SAP en Azure | Azure Advisor | Azure Advisor es gratuito y ayuda a obtener una vista consolidada de las suscripciones de SAP en Azure. |

Pasos siguientes

- Introducción a la seguridad de Azure

- Guía de la arquitectura de SAP en Azure

- Lista de comprobación de planeamiento e implementación de cargas de trabajo de SAP en Azure

- Procedimientos recomendados para la migración de aplicaciones de SAP a Azure, parte 1

- SAP en Azure: diseño de la eficacia en las operaciones

- Implementación y planeamiento de Azure Virtual Machines para SAP NetWeaver

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de