Remarque

Pour obtenir des mises à jour sur la disponibilité des produits SWIFT dans le cloud, consultez le site web SWIFT.

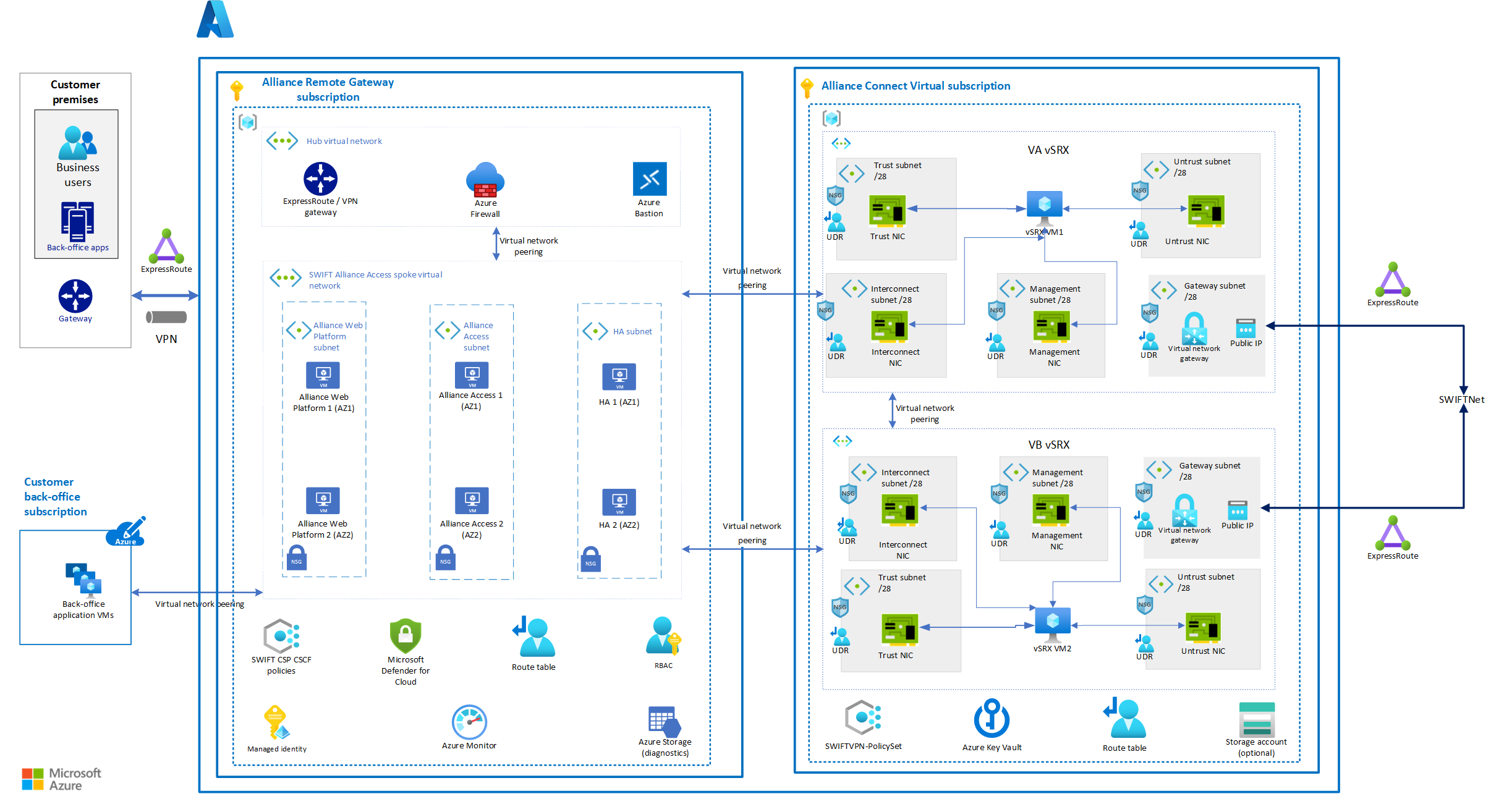

Cet article fournit une vue d'ensemble de la manière de déployer SWIFT Alliance Remote Gateway dans Azure. Alliance Remote Gateway est un service sécurisé basé sur le cloud que vous pouvez utiliser pour connecter Alliance Access ou Alliance Entry directement à SWIFT sans héberger un produit de connectivité sur site. Vous conservez un contrôle total sur vos systèmes Alliance Access et Alliance Entry.

Vous pouvez déployer la solution en utilisant un seul abonnement Azure. Toutefois, pour une meilleure gestion et gouvernance de la solution globale, vous devez utiliser deux abonnements Azure différents :

- Un abonnement contiendra les composants SWIFT Alliance Access.

- Le second abonnement contient les ressources dont vous avez besoin pour vous connecter au réseau SWIFT via Alliance Connect Virtual.

Architecture

* Téléchargez un fichier Visio contenant ce diagramme d'architecture.

Workflow

Le workflow suivant correspond au diagramme précédent.

Utilisateurs professionnels : Les utilisateurs professionnels se trouvent dans les locaux du client, généralement dans l'environnement d'une entreprise ou d'une institution financière. Ils accèdent au système par l'intermédiaire d'applications d'arrière-guichet.

Connectivité des locaux du client : Les utilisateurs professionnels se connectent aux applications hébergées par Azure via une connexion Azure ExpressRoute ou une passerelle Azure VPN, ce qui garantit une connectivité sécurisée et fiable.

Abonnement back-office du client : Cet abonnement contient des machines virtuelles (VM) d'applications de back-office qui font partie des services Azure. Il se connecte à l'infrastructure Azure principale par le biais du peering de réseau virtuel, qui indique une liaison réseau directe entre les réseaux virtuels Azure.

Abonnement Alliance Remote Gateway : La partie centrale de cette architecture est l'abonnement Alliance Remote Gateway. Cet abonnement contient les composants suivants :

- Réseau virtuel Hub : Joue le rôle de point central de connectivité via une connexion à ExpressRoute ou une passerelle VPN et un pare-feu Azure pour un accès internet sécurisé et filtré.

- Réseau virtuel SWIFT Alliance Access spoke : Contient l'infrastructure pour SWIFT Alliance Access avec des sous-réseaux pour les plateformes Web, les services d'accès et les machines virtuelles à haute disponibilité.

- Services de sécurité et de gestion : Gérez, sécurisez et surveillez l'environnement en utilisant des services tels que Microsoft Defender pour Cloud, les identités gérées Microsoft Entra, Azure Monitor et Azure Storage.

Les sous-réseaux et les machines virtuelles à haute disponibilité permettent de s'assurer que le système reste opérationnel même si des composants individuels tombent en panne.

L'abonnement Alliance Remote Gateway contient des ressources que vous gérez. Une fois que vous avez mis en œuvre un service, les systèmes Alliance Access ou Alliance Entry sur site se connectent au serveur Alliance Remote Gateway déployé dans les centres d'exploitation de SWIFT.

Vous gardez le contrôle total de la configuration et des fonctions d'Alliance Access ou d'Alliance Entry, y compris la saisie et l'affichage des messages, le routage, les définitions des opérateurs, la planification et l'impression manuelle ou automatisée.

Vous pouvez déployer les ressources pour Alliance Remote Gateway avec un modèle Azure Resource Manager (modèle ARM) pour créer l'infrastructure de base comme décrit dans cette architecture. Un déploiement d'Alliance Access dans Azure doit adhérer au programme de sécurité client (CSP) et au cadre des contrôles de sécurité client (CSCF) de SWIFT. Nous vous recommandons d’utiliser les stratégies Azure CSP-CSCF SWIFT dans cet abonnement.

Abonnement Alliance Connect Virtual : L'abonnement Alliance Connect Virtual contient les composants nécessaires pour permettre la connectivité au serveur Alliance Remote Gateway via un réseau IP sécurisé multifournisseur.

Lorsque vous déployez les composants respectifs du pare-feu virtuel Juniper vSRX que le schéma d'architecture précédent présente, vous activez la haute disponibilité en déployant les ressources redondantes dans deux zones de disponibilité Azure différentes. En outre, la machine virtuelle à haute disponibilité 1 et la machine virtuelle à haute disponibilité 2 surveillent et maintiennent les tables de routage pour fournir une résilience plus élevée et améliorer la disponibilité de la solution globale.

Cet abonnement est peering avec l'abonnement Alliance Remote Gateway. Il contient des sous-réseaux pour les zones de confiance, d'interconnexion et de non-confiance. Il comprend également les cartes d'interface réseau de chaque zone et les itinéraires définis par l'utilisateur pour contrôler le flux du trafic réseau.

Vous pouvez maintenir la connexion entre le serveur Alliance Remote Gateway et ces composants de réseau spécifiques au client via la connexion ExpressRoute dédiée ou via Internet. SWIFT propose trois options de connectivité différentes : Bronze, Silver et Gold. Choisissez l'option la mieux adaptée à vos volumes de trafic de messages et au niveau de résilience requis. Pour plus d'informations sur ces options de connectivité, consultez Alliance Connect : Les packages Bronze, Silver et Gold.

Connectivité externe : L'architecture comprend des connexions à SWIFTNet Link via la connexion ExpressRoute ou l'internet pour le transfert sécurisé de messages et de transactions financières.

Routage et stratégies : Les tables de routage et les stratégies telles que les stratégies SWIFT CSP-CSCF et la stratégie SWIFTNet Link régissent l'acheminement du trafic et mettent en œuvre la conformité en matière de sécurité au sein du déploiement.

Composants

Abonnement Azure : Vous avez besoin d'un abonnement Azure pour déployer Alliance Remote Gateway. Nous vous recommandons d'utiliser un nouvel abonnement Azure pour gérer et faire évoluer Alliance Remote Gateway et ses composants.

Groupe de ressources Azure : L'abonnement à la zone sécurisée d'Alliance Remote Gateway dispose d'un groupe de ressources Azure qui héberge les composants suivants d'Alliance Remote Gateway :

- Alliance Web Platform SE qui s'exécute sur une machine virtuelle Azure.

- Alliance Access qui s'exécute sur une machine virtuelle Azure. Le logiciel Alliance Access contient une base de données Oracle incorporée.

Réseau virtuel Azure : Le réseau virtuel fournit une limite de réseau privé autour du déploiement de SWIFT. Choisissez un espace d'adressage réseau qui n'entre pas en conflit avec vos sites sur site, comme le back-office, le module de sécurité du matériel et les sites des utilisateurs.

Sous-réseau de réseau virtuel : Vous devez déployer les composants d'Alliance Access dans des sous-réseaux distincts pour permettre le contrôle du trafic entre les composants via les groupes de sécurité du réseau Azure.

Table de routage Azure : vous pouvez contrôler la connectivité réseau entre les machines virtuelles Alliance Access et vos sites locaux grâce à une table de routage Azure.

Pare-feu Azure : Toute connectivité sortante des VM d'Alliance Access vers l'internet doit passer-through le pare-feu Azure. Les exemples typiques de cette connectivité sont les synchronisations horaires et les mises à jour des définitions d'antivirus.

Machines virtuelles Azure : les machines virtuelles fournissent des services de calcul pour l’exécution d’Alliance Access. Utilisez ces lignes directrices pour choisir le bon abonnement.

- Utilisez un abonnement optimisé en termes de calcul pour le front-end Alliance Web Platform SE.

- Utilisez un abonnement à mémoire optimisée pour Alliance Access avec une base de données Oracle intégrée.

Disques gérés Azure : Les disques gérés Azure Premium SSD offrent des performances de disque à haut débit et à faible latence pour les composants d'Alliance Access. Les composants peuvent également sauvegarder et restaurer les disques attachés aux machines virtuelles.

Groupes de placement de proximité Azure : Envisagez d'utiliser les groupes de placement de proximité Azure pour vous assurer que toutes les VM d'Alliance Access sont physiquement situées à proximité les unes des autres. Les groupes de placement de proximité réduisent la latence du réseau entre les composants Alliance Access.

Détails du scénario

Vous pouvez utiliser cette approche pour migrer la connectivité SWIFT d'un environnement sur site vers un environnement Azure, ou utiliser Azure pour établir une nouvelle connectivité SWIFT.

Cas d’usage potentiels

Cette solution est optimale pour le secteur financier. Elle s'adresse aux clients SWIFT existants et peut être utilisée lorsque vous migrez Alliance Access d'environnements sur site vers des environnements Azure.

Considérations

Ces considérations implémentent les piliers d’Azure Well-Architected Framework qui est un ensemble de principes directeurs qui permettent d’améliorer la qualité d’une charge de travail. Pour plus d'informations, consultez Microsoft Azure Well-Architected Framework.

Les remarques suivantes s’appliquent à cette solution. Pour plus d'informations, contactez l'équipe chargée de votre compte chez Microsoft pour vous aider à guider votre mise en œuvre d'Azure pour SWIFT.

Fiabilité

La fiabilité permet de s’assurer que votre application tient vos engagements auprès de vos clients. Pour plus d’informations, consultez la page Vue d’ensemble du pilier de fiabilité.

Lorsque vous déployez des composants SWIFT localement, vous devez prendre des décisions concernant la disponibilité et la résilience. Pour la résilience locale, nous vous recommandons de déployer des composants dans deux centres de données au minimum. Les mêmes considérations s'appliquent à Azure, mais certains concepts différents s'appliquent.

Vous pouvez déployer Alliance Access et Alliance Entry dans une infrastructure cloud Azure. L’infrastructure Azure doit se conformer aux exigences de l’application correspondante en matière de performances et de latence.

Pour plus d'informations sur le processus de récupération de la base de données, consultez la section 14 du guide d'administration d'Alliance Access sur le site Web de SWIFT.

Concepts de résilience Azure

Azure fournit des contrats de niveau de service (SLA) sur la disponibilité des machines virtuelles. Ces accords de niveau de service varient selon que vous déployez une seule machine virtuelle, plusieurs machines virtuelles dans un ensemble de disponibilité ou plusieurs machines virtuelles réparties sur plusieurs zones de disponibilité. Pour atténuer le risque d’une panne régionale, déployez SWIFT Alliance Access dans plusieurs régions Azure. Pour plus d’informations, consultez Options de disponibilité pour machines virtuelles Azure.

Résilience multi-active sur une seule région

Alliance Access utilise une base de données Oracle incorporée. Pour vous aligner sur un déploiement Alliance Access multi-actif, vous pouvez utiliser une architecture basée sur la résilience du chemin. Une architecture résiliente aux chemins d'accès place tous les composants SWIFT requis dans un chemin d'accès. Vous pouvez dupliquer chaque chemin autant de fois que nécessaire pour la résilience et la mise à l'échelle. En cas de défaillance, vous basculez un chemin entier au lieu d’un seul composant. Le diagramme suivant montre à quoi ressemble cette approche de résilience lorsque vous utilisez des zones de disponibilité. Cette architecture est plus facile à mettre en place, mais une défaillance de l'un des composants d'un chemin vous oblige à passer à un autre chemin.

L'ajout d'autres composants à cette architecture augmente généralement les coûts globaux. Il est important de prendre en compte ces composants dans la planification et la budgétisation du projet.

En combinant Alliance Web Platform SE et Alliance Access sur une seule machine virtuelle, vous réduisez le nombre de composants d'infrastructure susceptibles de tomber en panne. Vous pouvez envisager cette configuration en fonction du modèle d'utilisation des composants SWIFT. Pour les composants Alliance Access et les instances virtuelles Alliance Connect, déployez les systèmes associés dans la même zone Azure, comme indiqué dans le diagramme d’architecture précédent. Par exemple, déployez les VM d'Alliance Access Web Platform SE, les VM d'Alliance Access et les VM à haute disponibilité dans deux zones de disponibilité.

Étant donné que les composants SWIFT se connectent à des nœuds différents, vous ne pouvez pas utiliser Azure Load Balancer pour automatiser le basculement ni assurer l’équilibrage de charge. Au lieu de cela, vous devez compter sur les capacités du logiciel SWIFT pour détecter les défaillances et basculer vers un nœud secondaire. La durée de bon fonctionnement réelle que vous atteignez dépend de la vitesse à laquelle un composant peut détecter une défaillance et basculer. Lorsque vous utilisez des zones ou des ensembles de disponibilité, le contrat SLA de disponibilité des machines virtuelles pour chaque composant est bien défini.

Résilience multirégionale multi-active

Pour augmenter la résilience au-delà d'une seule région Azure, nous vous recommandons de déployer SWIFT Alliance Access dans plusieurs régions Azure en utilisant des régions jumelées Azure. Chaque région Azure est associée à une autre région de la même zone géographique. Azure sérialise les mises à jour de la plate-forme, ou la maintenance planifiée, entre les paires de régions, de sorte qu'une seule région jumelée soit mise à jour à la fois. Si une panne touche plusieurs régions, au moins une de chaque paire est prioritaire pour la récupération.

Sécurité

La sécurité fournit des garanties contre les attaques délibérées, et contre l’utilisation abusive de vos données et systèmes importants. Pour plus d’informations, consultez Vue d’ensemble du pilier Sécurité.

Vous pouvez utiliser Azure Network Watcher pour collecter les journaux de flux de groupe de sécurité réseau Azure et les captures de paquets. Vous pouvez envoyer des journaux de flux de groupe de sécurité de Network Watcher à des comptes Stockage Azure. Microsoft Sentinel fournit une orchestration et une automatisation intégrées des tâches courantes. Cette fonctionnalité peut collecter les journaux de flux, détecter et investiguer les menaces, ainsi que répondre aux incidents.

Microsoft Defender pour le cloud protège vos données hybrides, vos services natifs cloud et vos serveurs. Il s'intègre à vos workflows de sécurité existants, comme les solutions de gestion des informations et des événements de sécurité et Microsoft Threat Intelligence, pour rationaliser l'atténuation des menaces.

Azure Bastion assure la transparence de la connectivité depuis le portail Azure vers une machine virtuelle en utilisant le protocole de bureau à distance (RDP) ou le protocole Secure Shell (SSH). Étant donné qu'Azure Bastion exige que les administrateurs se connectent au portail Azure, vous pouvez appliquer l'authentification multifactorielle (MFA) de Microsoft Entra. Vous pouvez utiliser l'accès conditionnel Microsoft Entra pour appliquer d'autres restrictions. Par exemple, vous pouvez spécifier l’adresse IP publique que les administrateurs peuvent utiliser pour se connecter. Azure Bastion permet également un accès juste à temps, qui ouvre les ports requis à la demande lorsque vous avez besoin d'un accès à distance.

Authentification et autorisation

Les administrateurs qui gèrent l'infrastructure SWIFT dans Azure doivent disposer d'une identité dans le service Microsoft Entra ID du locataire Azure associé à l'abonnement. Microsoft Entra ID peut faire partie d’une configuration d’identité hybride d’entreprise qui intègre votre système d’identité d’entreprise local au cloud. Toutefois, les stratégies CSP-CSCF de SWIFT recommandent de séparer le système d'identité pour les déploiements SWIFT de votre système d'identité d'entreprise. Si votre locataire actuel est déjà intégré à votre répertoire sur site, vous pouvez créer un locataire distinct avec une instance Microsoft Entra ID distincte pour vous conformer à cette recommandation.

Les utilisateurs inscrits à Microsoft Entra ID peuvent se connecter au portail Azure ou s'authentifier en utilisant d'autres outils de gestion, comme Azure PowerShell ou Azure CLI. Vous pouvez configurer le MFA et d'autres mesures de protection telles que des restrictions de plage d'adresses IP en utilisant l'accès conditionnel. Les utilisateurs obtiennent des autorisations sur les abonnements Azure via le contrôle d'accès basé sur les rôles (RBAC), qui régit les opérations que les utilisateurs peuvent effectuer dans un abonnement.

L'instance Microsoft Entra ID associée à un abonnement permet uniquement la gestion des services Azure. Par exemple, vous pouvez configurer des machines virtuelles dans Azure dans le cadre d'un abonnement. Microsoft Entra ID fournit des informations d’identification pour se connecter à ces machines virtuelles uniquement si vous activez explicitement l’authentification Microsoft Entra. Pour en savoir plus sur l'utilisation de Microsoft Entra ID pour l'authentification des applications, voir Planifier la migration des applications vers Microsoft Entra ID.

Application des stratégies CSP-CSCF SWIFT

Vous pouvez utiliser Azure Policy pour définir des stratégies qui doivent être appliquées dans un abonnement Azure afin de respecter les impératifs de conformité ou de sécurité. Par exemple, vous pouvez utiliser Azure Policy pour empêcher les administrateurs de déployer certaines ressources ou pour appliquer des règles de configuration réseau qui bloquent le trafic vers Internet. Vous pouvez utiliser des stratégies intégrées ou créer vos propres stratégies.

SWIFT dispose d'un cadre de stratégie qui peut vous aider à appliquer un sous-ensemble d'exigences CSP-CSCF de SWIFT et à utiliser des stratégies Azure dans votre abonnement. Par souci de simplicité, vous pouvez créer un abonnement distinct dans lequel vous déployez des composants de zone sécurisée Swift et un autre abonnement pour d’autres composants potentiellement liés. En utilisant des abonnements séparés, vous pouvez appliquer les stratégies SWIFT CSP-CSCF et Azure uniquement aux abonnements qui contiennent une zone sécurisée SWIFT.

Il est recommandé de déployer des composants Swift au sein d’un abonnement distinct de toutes les applications back-office. En utilisant des abonnements séparés, vous pouvez vous assurer que les stratégies SWIFT CSP-CSCF s'appliquent uniquement aux composants SWIFT et non à vos propres composants. Envisagez d’utiliser la dernière implémentation des contrôles CSP SWIFT, mais consultez d’abord l’équipe Microsoft avec laquelle vous travaillez.

Méthodes de connectivité

Vous pouvez établir une connexion sécurisée depuis votre site local ou de colocation vers l'abonnement à la zone sécurisée de SWIFT Alliance Remote Gateway.

- Utilisez ExpressRoute pour connecter votre site sur site à Azure via une connexion privée.

- Utilisez le VPN site à site pour connecter votre site sur site à Azure via Internet.

- Utilisez RDP ou Azure Bastion pour connecter votre site sur site à Azure via Internet. Votre environnement Azure peut faire l'objet d'un peering.

Les systèmes d'applications métier du client SWIFT peuvent se connecter aux VM de passerelle Alliance Access ou Alliance Entry. Cependant, les utilisateurs professionnels peuvent se connecter uniquement à la plateforme Web Alliance SE. La plateforme configure le pare-feu Azure et le groupe de sécurité du réseau Azure recommandés pour autoriser uniquement le trafic approprié à passer vers la plateforme Web Alliance SE.

Excellence opérationnelle

L’excellence opérationnelle couvre les processus d’exploitation qui déploient une application et maintiennent son fonctionnement en production. Pour plus d’informations, consultez Vue d’ensemble du pilier Excellence opérationnelle.

Vous êtes responsable de l’exécution du logiciel Alliance Access et des ressources Azure sous-jacentes dans l’abonnement Alliance Access.

Monitor fournit un ensemble complet de fonctionnalités de surveillance. Vous pouvez l'utiliser pour surveiller l'infrastructure Azure, mais pas le logiciel SWIFT. Vous pouvez utiliser un agent de surveillance pour collecter des journaux d'événements, des compteurs de performances et d'autres journaux, et envoyer ces journaux et mesures à Monitor. Pour plus d’informations, consultez Vue d’ensemble des agents Azure Monitor.

Les alertes de Monitor utilisent les données de Monitor pour vous avertir lorsqu'il détecte des problèmes dans votre infrastructure ou votre application. Incorporez des alertes afin d'identifier et de résoudre les problèmes avant que vos clients ne les remarquent.

Vous pouvez utiliser Log Analytics dans Monitor pour modifier et exécuter des requêtes de journal par rapport aux données des journaux de Monitor.

Vous devez utiliser les modèles ARM pour configurer les composants de l'infrastructure Azure.

Vous devriez envisager d'utiliser les extensions de machines virtuelles Azure pour configurer d'autres composants de solution pour votre infrastructure Azure.

La machine virtuelle Alliance Access est le seul composant qui stocke des données d’entreprise et peut nécessiter des fonctionnalités de sauvegarde et de restauration. Les données dans Alliance Access sont stockées dans une base de données Oracle. Vous pouvez utiliser les outils intégrés pour sauvegarder et restaurer les données.

Efficacité des performances

L’efficacité des performances est la capacité de votre charge de travail à s’adapter à la demande des utilisateurs de façon efficace. Pour plus d’informations, consultez Vue d’ensemble du pilier d’efficacité des performances.

Envisagez de déployer des jeux d'échelle de machines virtuelles Azure pour exécuter des instances de machines virtuelles de serveur Web dans un groupe de placement de proximité. Cette approche colocalise les instances de machine virtuelle et réduit la latence entre les machines virtuelles.

Envisagez d'utiliser des machines virtuelles avec un réseau accéléré, qui fournit jusqu'à 30 Gbps de débit réseau.

Envisagez d'utiliser les disques gérés Azure Premium SSD. Les disques gérés offrent jusqu'à 20 000 opérations d'entrée/sortie par seconde et un débit de 900 Mbps.

Envisagez de rendre la mise en cache de l'hôte du disque Azure en lecture seule afin d'augmenter le débit du disque.

Contributeurs

Cet article est géré par Microsoft. Il a été écrit à l’origine par les contributeurs suivants.

Auteurs principaux :

- Gansu Adhinarayanan | Directeur - Stratégiste de la technologie partenaire

- Ravi Sharma | Architecte de solutions cloud senior

Pour afficher les profils LinkedIn non publics, connectez-vous à LinkedIn.

Étapes suivantes

- Qu’est-ce que le réseau virtuel Azure ?

- Machines virtuelles Linux sur Azure

- Extensions de machine virtuelle Azure

- Qu’est-ce qu’un pare-feu Azure ?

- Introduction aux disques managés Azure

- Zones de disponibilité

Ressources associées

Explorez les fonctionnalités et l’architecture des autres modules SWIFT :