Fonctionnalités techniques de la sécurité Azure

Cet article fournit une introduction aux services de sécurité d’Azure qui vous aident à protéger vos données, vos ressources et vos applications dans le cloud et à répondre aux besoins de sécurité de votre entreprise.

Plateforme Azure

Microsoft Azure est une plateforme cloud, composée de services d’infrastructure et d’application, avec des services de données intégrés et une analytique poussée, ainsi que des outils et des services de développement, tous hébergés dans les centres de données du cloud public de Microsoft. Les clients utilisent la plateforme Azure pour un grand nombre de fonctionnalités et scénarios différents : calcul de base, mise en réseau, stockage, services d’application web et mobiles, sans oublier les scénarios entièrement basés sur le cloud (par exemple Internet des objets). La plateforme peut être utilisée avec des technologies open source et déployée en tant que cloud hybride, ou être hébergée dans le centre de données d’un client. Azure fournit des technologies cloud qui permettent aux entreprises de réduire leurs coûts, d’innover rapidement et de gérer les systèmes de façon proactive. Lorsque vous générez ou faites migrer des ressources informatiques vers un fournisseur de cloud, vous comptez sur les capacités de cette organisation à protéger vos applications et vos données, avec les services et les contrôles qu’elle vous fournit pour gérer la sécurité de vos ressources cloud.

Microsoft Azure est le seul fournisseur de cloud computing à offrir une plateforme d’applications sécurisée et homogène et une infrastructure IaaS pour que les équipes travaillent selon leurs différentes compétences de cloud computing et niveaux de complexité de projets, avec des services de données intégrés et une analytique qui révèlent l’intelligence des données où qu’elles se trouvent, dans les plateformes Microsoft et non-Microsoft, dans des outils et des frameworks ouverts, en donnant le choix d’intégrer le cloud à l’environnement local et de déployer des services cloud Azure dans des centres de données locaux. Dans le cadre de la solution Microsoft Trusted Cloud, les clients comptent sur Azure et sur sa sécurité, sa fiabilité, sa conformité, sa confidentialité et son vaste réseau de personnes, de partenaires et de processus leaders sur le marché pour prendre en charge les organisations dans le cloud.

Avec Microsoft Azure, vous pouvez :

Innover plus vite avec le cloud

Prendre des décisions métier et des applications avec des insights

Créer sans limite et déployer où que vous soyez

Protéger vos activités

Gérer et contrôler l’identité et l’accès utilisateur

Azure vous aide à protéger les informations professionnelles et personnelles en vous permettant de gérer les informations d’identification et les identités des utilisateurs, et d’en contrôler l’accès.

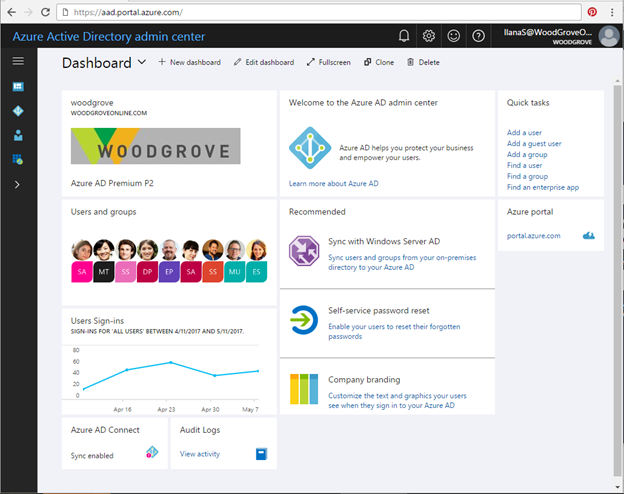

Microsoft Entra ID

Les solutions de supervision des identités et des accès de Microsoft aident les services informatiques à protéger l’accès aux applications et aux ressources dans le centre de données de l’entreprise, mais aussi dans le cloud. Elles activent des niveaux supplémentaires de validation comme l’authentification multifacteur et les stratégies d’accès conditionnel. En surveillant les activités suspectes via les fonctions avancées de reporting, d’audit et d’alertes de sécurité, vous êtes en mesure de limiter les problèmes de sécurité potentiels. Microsoft Entra ID P1 ou P2 fournit une authentification unique à des milliers d’applications cloud et assure un accès aux applications web que vous exécutez en local.

Les avantages de sécurité de Microsoft Entra ID incluent la possibilité de :

Création et gestion d’une identité unique pour chaque utilisateur de l’entreprise hybride, tout en maintenant la synchronisation des utilisateurs, des groupes et des appareils

Accès par authentification unique à vos applications, notamment à des milliers d’applications SaaS pré-intégrées

Sécuriser l’accès aux applications en appliquant l’authentification multifacteur basée sur des règles aussi bien aux applications en local qu’aux applications dans le cloud.

Fournir un accès à distance sécurisé aux applications web locales via le proxy d’application Microsoft Entra.

Voici les principales fonctionnalités de gestion des identités Azure :

Authentification unique

Authentification multifacteur

Surveillance de la sécurité, alertes et rapports Machine Learning

Gestion des identités et des accès des consommateurs

Enregistrement de l’appareil

Privileged Identity Management

Identity Protection

Authentification unique

Avec l’authentification unique (SSO), vous pouvez accéder à toutes les applications et à toutes les ressources dont vous avez besoin pour travailler, en vous connectant une seule fois avec un seul compte d’utilisateur. Une fois connecté, vous accédez à toutes les applications qui vous sont indispensables, sans avoir besoin de vous réauthentifier (par exemple, en tapant un mot de passe).

De nombreuses organisations s'appuient sur des applications SaaS telles que Microsoft 365, Box et Salesforce pour accroître la productivité des utilisateurs finaux. Historiquement, le personnel informatique devait créer et mettre à jour chaque compte d’utilisateur dans chaque application SaaS et les utilisateurs devaient mémoriser un mot de passe pour chaque application SaaS.

Microsoft Entra ID étend Active Directory local dans le cloud, ce qui permet aux utilisateurs d’utiliser leur compte professionnel principal, non seulement pour se connecter à leurs appareils liés au domaine et aux ressources de l’entreprise, mais aussi à toutes les applications SaaS et web nécessaires à leur travail.

Non seulement les utilisateurs n’ont plus besoin de gérer plusieurs noms d’utilisateur et mots de passe, mais l’accès aux applications peut être automatiquement activé ou désactivé en fonction des groupes de l’organisation et de leur statut d’employé. Microsoft Entra ID ajoute des contrôles de sécurité et de gouvernance de l’accès qui vous permettent de gérer de manière centralisée l’accès des utilisateurs sur les différentes applications SaaS.

Authentification multifacteur

L’authentification multifacteur (MFA) Microsoft Entra est une méthode d'authentification qui fait appel à plusieurs méthodes de vérification et ajoute une deuxième couche critique de sécurité aux connexions et transactions des utilisateurs. MFA contribue à sécuriser l’accès aux données et aux applications tout en répondant à la demande des utilisateurs souhaitant un processus d’authentification simple. Cette méthode fournit une authentification forte par le biais de diverses options de vérification : appel téléphonique, SMS, notification par application mobile ou code de vérification et jetons OAuth tiers.

Surveillance de la sécurité, alertes et rapports Machine Learning

Vous pouvez protéger votre entreprise grâce à la surveillance de la sécurité, aux alertes et aux rapports Machine Learning qui identifient les comportements d’accès incohérents. Vous pouvez utiliser les rapports d’accès et d’utilisation Microsoft Entra ID pour obtenir une visibilité complète sur l’intégrité et la sécurité du répertoire de votre société. Grâce à ces informations, un administrateur de répertoire est capable de déterminer plus précisément les risques de sécurité potentiels et donc de les atténuer au maximum.

Dans le portail Azure, les rapports sont classés de la façon suivante :

Rapports d’anomalies : contiennent les événements de connexion qui peuvent nous sembler anormaux. Notre objectif est de vous faire part de ces activités et de vous permettre de décider si un événement est suspect.

Rapports d’application intégrée : fournissent des indications sur l’utilisation des applications cloud au sein de votre organisation. Microsoft Entra ID permet d’intégrer des milliers d'applications du cloud.

Rapports d’erreurs : indiquent les erreurs qui peuvent survenir lors de la configuration de comptes sur des applications externes.

Rapports propres à l’utilisateur : affichent les données d’activité relatives aux appareils et connexions d’un utilisateur spécifique.

Journaux d’activité : contiennent un enregistrement de tous les événements audités durant les dernières 24 heures, les derniers 7 jours ou les derniers 30 jours, des modifications d’activité de groupes, et des activités d’enregistrement et de réinitialisation de mot de passe.

Gestion des identités et des accès des consommateurs

Pour les applications utilisées par les consommateurs, Azure Active Directory B2C offre un service de gestion de l’identité, global et hautement disponible, qui s’adapte à des centaines de millions d’identités. Le service peut être intégré sur l’ensemble des plateformes web et mobiles. Vos consommateurs peuvent se connecter à toutes vos applications via une expérience personnalisable en utilisant leurs comptes de réseaux sociaux existants ou en créant des comptes avec de nouvelles informations d’identification.

Dans le passé, les développeurs d'applications qui souhaitaient inscrire et connecter les consommateurs à leurs applications écrivaient leur propre code. Et ils auraient utilisé des systèmes ou des bases de données locaux pour stocker les noms d'utilisateur et les mots de passe. Azure Active Directory B2C offre à votre organisation un meilleur moyen d’intégrer la gestion des identités des consommateurs dans vos applications grâce à une plateforme sécurisée reposant sur des normes et à un ensemble complet de stratégies extensibles.

Lorsque vous utilisez Azure Active Directory B2C, vos consommateurs peuvent s’inscrire auprès de vos applications à l’aide de leurs comptes sociaux existants (Facebook, Google, Amazon, LinkedIn) ou en créant des informations d’identification (adresse de messagerie et mot de passe, ou nom d’utilisateur et mot de passe).

Enregistrement de l’appareil

L’inscription d’appareil Microsoft Entra constitue la base des scénarios d’accès conditionnel basé sur les appareils. Lors de l’inscription d’un appareil, Microsoft Entra Device Registration fournit une identité à l’appareil qui sera utilisée pour l’authentifier lors de la connexion de l’utilisateur. L’appareil authentifié et ses attributs peuvent alors être utilisés pour appliquer des stratégies d’accès conditionnel pour les applications qui sont hébergées sur le cloud et localement.

Quand ils sont associés à une solution de gestion des périphériques mobiles (GPM) comme Microsoft Intune, les attributs de l’appareil dans Microsoft Entra ID sont mis à jour avec des informations supplémentaires sur l’appareil. Cela vous permet de créer des règles d’accès conditionnel qui imposent que l’accès à partir des appareils réponde à vos critères de sécurité et de conformité.

Privileged Identity Management

Le service Microsoft Entra Privileged Identity Management vous permet de gérer, de contrôler et de surveiller vos identités privilégiées et l'accès aux ressources dans Microsoft Entra ID et dans d'autres services en ligne Microsoft, tels que Microsoft 365 ou Microsoft Intune.

Les utilisateurs doivent parfois effectuer des opérations privilégiées dans des ressources Azure ou Microsoft 365, ou dans d'autres applications SaaS. Cela signifie souvent que les entreprises doivent leur donner un accès privilégié permanent à Microsoft Entra ID. C’est un risque de sécurité croissant pour les ressources hébergées dans le cloud, car les entreprises ne peuvent pas suffisamment surveiller ce que ces utilisateurs font avec leurs privilèges d'administrateur. En outre, si un compte d’utilisateur disposant d’un accès privilégié est compromis, cette seule faille peut affecter sa sécurité globale sur le cloud. Microsoft Entra Privileged Identity Management contribue à minimiser ce risque.

Microsoft Entra Privileged Identity Management vous permet de :

Identifier les utilisateurs qui ont un rôle d’administrateur Microsoft Entra

Activer à la demande un accès administrateur « juste à temps » aux services Microsoft Online Services comme Microsoft 365 et Intune

Obtenir des rapports sur l'historique des accès administrateur et sur les modifications apportées aux affectations de l'administrateur

Recevoir des alertes sur l'accès à un rôle privilégié

Identity Protection

Microsoft Entra ID Protection est un service de sécurité offrant une vue centralisée des détections des risques et des vulnérabilités potentielles qui affectent les identités de votre organisation. Identity Protection utilise des fonctionnalités existantes de détection des anomalies de Microsoft Entra ID (disponibles via les rapports d’activités anormales de Microsoft Entra ID) et introduit de nouveaux types de détections des risque capables de détecter les anomalies en temps réel.

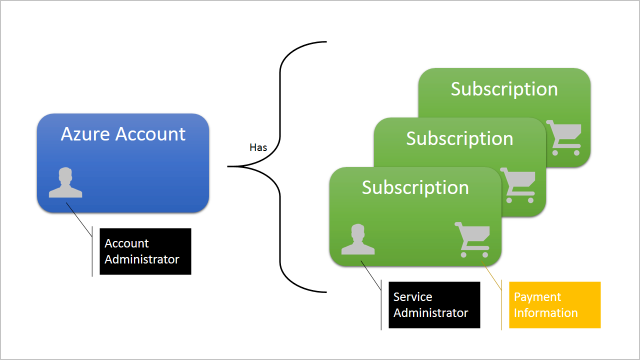

Sécuriser l’accès aux ressources

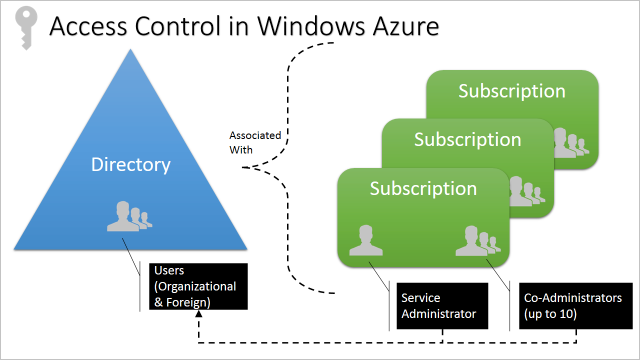

Le contrôle des accès dans Azure s’envisage d’abord dans une perspective de facturation. Le propriétaire d’un compte Azure accessible par le biais du Portail Azure est l’administrateur de compte. Les abonnements sont un conteneur de facturation, mais ils constituent également une limite de sécurité : chaque abonnement a un administrateur de service qui peut ajouter, supprimer et modifier des ressources Azure dans cet abonnement à l’aide du portail Azure. L'administrateur de sécurité par défaut d'un nouvel abonnement est l'administrateur de compte, mais ce dernier peut modifier l'administrateur de sécurité dans le Portail Azure.

Les abonnements sont également associés à un répertoire. Le répertoire définit un ensemble d'utilisateurs. Ceux-ci peuvent être des utilisateurs professionnels ou scolaires qui ont créé l’annuaire, ou bien des utilisateurs externes (autrement dit, des comptes Microsoft). Les abonnements sont accessibles par un sous-ensemble des utilisateurs du répertoire qui ont été affectés comme administrateur de service ou comme coadministrateur ; la seule exception est que, pour des raisons d'héritage, les comptes Microsoft (anciennement Windows Live ID) peuvent être affectés comme administrateur de service ou comme co-admistrateur sans être présents dans le répertoire.

Les entreprises orientées sécurité doivent s’efforcer de donner aux employés les autorisations exactes dont ils ont besoin. Un trop grand nombre d’autorisations peut exposer un compte aux attaquants. Si le nombre d’autorisations est trop faible, les employés ne peuvent pas effectuer leur travail efficacement. Le contrôle d’accès en fonction du rôle Azure (Azure RBAC) permet de résoudre ce problème en offrant une gestion précise de l’accès pour Azure.

Avec Azure RBAC, vous pouvez séparer les tâches au sein de votre équipe et accorder aux utilisateurs uniquement les accès nécessaires pour accomplir leur travail. Plutôt que de donner à tous des autorisations illimitées au sein de votre abonnement ou de vos ressources Azure, vous pouvez autoriser uniquement certaines actions. Par exemple, vous pouvez utiliser Azure RBAC pour permettre à un employé donné de gérer les machines virtuelles dans un abonnement, tandis qu’un autre pourra gérer les bases de données SQL au sein du même abonnement.

Chiffrement et sécurité des données

Pour assurer la protection des données dans le cloud, l’un des facteurs clés consiste à tenir compte des états que les données peuvent présenter, mais aussi des contrôles disponibles pour ces états. Pour les bonnes pratiques de chiffrement et de sécurité des données dans Azure, les recommandations que nous formulons s’articulent autour des états suivants des données :

- Au repos : Cela inclut tous les objets de stockage, conteneurs et types d’informations présents de manière statique sur un support physique, qu’il s’agisse d’un disque magnétique ou d’un disque optique.

- En transit : Lorsque des données sont transférées entre des composants, des emplacements ou des programmes (sur le réseau, par exemple) via un bus de service (depuis un emplacement local vers le cloud, ou vice-versa, y compris via des connexions hybrides comme ExpressRoute), ou lors d’un processus d’entrée/sortie, on parle de données « en transit ».

Chiffrement au repos

Le chiffrement au repos est détaillé dans Chiffrement de données Azure au repos.

Chiffrement en transit

La protection des données en transit doit être un aspect essentiel de votre stratégie de protection des données. Comme les données transitent entre différents emplacements, dans les deux sens, nous vous recommandons d’utiliser systématiquement les protocoles SSL/TLS pour ces déplacements de données. Dans certains cas, vous souhaiterez isoler l’intégralité du canal de communication entre votre infrastructure locale et sur le cloud, via un réseau privé virtuel (VPN).

Pour les données qui transitent entre votre infrastructure locale et Azure, vous devez envisager le recours aux dispositifs de protection appropriés, comme HTTPS ou VPN.

Pour les organisations devant sécuriser l’accès à Azure à partir de plusieurs postes de travail locaux, utilisez la fonction VPN de site à site d’Azure.

Pour les organisations devant sécuriser l’accès à Azure à partir d’un seul poste de travail local, utilisez la fonction VPN de point à site d’Azure.

Les jeux de données volumineux peuvent être transmis par le biais d’une liaison réseau étendu haut débit dédiée, comme ExpressRoute. Si vous choisissez d’utiliser ExpressRoute, vous pouvez également chiffrer les données au niveau des applications par le biais de SSL/TLS ou d’autres protocoles, pour optimiser la protection.

Si vous interagissez avec Azure Storage via le portail Azure, toutes les transactions se produisent via HTTPS. L’API de stockage REST par le biais de HTTPS peut également être utilisée pour interagir avec Stockage Azure et Azure SQL Database.

Vous pouvez en savoir plus sur l’option de VPN Azure en lisant l’article Planification et conception de la passerelle VPN.

Application du chiffrement des données au niveau fichier

Azure Rights Management (Azure RMS) utilise des stratégies de chiffrement, d’identité et d’autorisation pour vous permettre de sécuriser vos fichiers et vos e-mails. Azure RMS peut fonctionner sur plusieurs appareils (téléphones, tablettes et PC), en protégeant les données au sein de votre organisation et en dehors de celle-ci. Cette fonctionnalité est possible, car Azure RMS ajoute un niveau de protection qui reste avec les données, même lorsqu’elles quittent les limites de votre organisation.

Sécuriser votre application

Si Azure est responsable de la sécurisation de l’infrastructure et de la plateforme sur laquelle votre application s’exécute, il vous incombe de sécuriser votre application elle-même. En d’autres termes, vous devez développer, déployer et gérer votre code d’application et le contenu de manière sécurisée. Sinon, votre code d’application ou le contenu peut encore être vulnérable aux menaces.

Pare-feu d’application web

Le pare-feu d’applications Web (WAF, Web Application Firewall) est une fonctionnalité de Application Gateway qui protège vos applications web de manière centralisée contre les vulnérabilités et exploits courants.

Le pare-feu d’applications web suit les règles des Ensembles de règles de base OWASP. Les applications Web sont de plus en plus la cible d’attaques malveillantes qui exploitent des vulnérabilités connues. Les types d’attaques les plus courantes sont l’injection de code SQL, les attaques de script site à site, entre autres. Empêcher ces attaques dans le code d’application peut se révéler difficile et nécessiter une maintenance rigoureuse, des mises à jour correctives ainsi que la surveillance au niveau de plusieurs couches de la topologie de l’application. Un pare-feu d’applications web centralisé facilite grandement la gestion de la sécurité et offre une meilleure garantie de protection aux administrateurs de l’application contre les menaces ou les intrusions. Une solution WAF peut également réagir plus rapidement à une menace de sécurité en exécutant la mise à jour corrective d’une vulnérabilité connue dans un emplacement central plutôt que de sécuriser individuellement chacune des applications web. Les passerelles d’application existantes peuvent être facilement converties en une passerelle d’application avec un pare-feu d’applications web.

Le pare-feu d’applications web protège notamment des vulnérabilités web courantes suivantes :

Protection contre les injections de code SQL

Protection de l’exécution de script de site à site

Protection contre les attaques web courante comme l’injection de commande, les dissimulations de requêtes HTTP, la séparation de réponse HTTP et les attaques RFI (Remote File Inclusion)

Protection contre les violations de protocole HTTP

Protection contre les anomalies de protocole HTTP comme un agent-utilisateur hôte manquant et les en-têtes Accept

Protection contre les robots, les crawlers et les scanneurs

Détection des erreurs de configuration d’application courantes (par exemple, Apache, IIS, etc.)

Notes

Pour une liste plus détaillée des règles et de leurs protections, consultez les ensembles de règles de base.

Azure dispose de plusieurs fonctionnalités simples d’utilisation pour aider à sécuriser le trafic entrant et sortant de votre application. Azure aide les clients à sécuriser leur code d’application en fournissant des fonctionnalités en externe pour analyser votre application web et y rechercher des vulnérabilités. Pour plus d’informations, consultez Azure App Services.

Azure App Service utilise la même solution anti-programme malveillant qu’Azure Cloud Services et que les ordinateurs virtuels. Pour en savoir plus à ce sujet, consultez notre documentation sur les logiciels anti-programme malveillant.

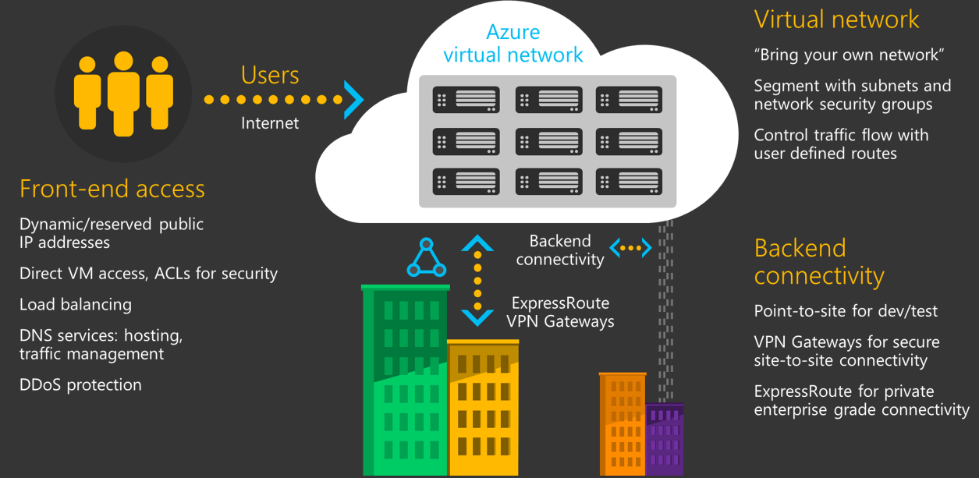

Sécuriser votre réseau

Microsoft Azure inclut une infrastructure réseau solide pour prendre en charge les exigences de connectivité de vos applications et services. La connectivité réseau est possible entre les ressources hébergées dans Azure, entre les ressources hébergées sur site et dans Azure, mais aussi vers et à partir d’Internet et d’Azure.

L’infrastructure réseau d’Azure vous permet de connecter en toute sécurité les ressources Azure entre elles en utilisant des réseaux virtuels. Un réseau virtuel est une représentation de votre propre réseau dans le cloud. Un réseau virtuel est une isolation logique du réseau cloud Azure dédié à votre abonnement. Vous pouvez connecter des réseaux virtuels à vos réseaux locaux.

Si vous avez besoin d’un contrôle d’accès au niveau du réseau de base (reposant sur l’adresse IP et les protocoles TCP ou UDP), vous pouvez utiliser des groupes de sécurité réseau. Un groupe de sécurité réseau est un pare-feu de base de filtrage des paquets avec état qui vous permet de contrôler l’accès.

Pare-feu Azure est un service de sécurité de pare-feu de réseau intelligent et natif Cloud qui fournit une protection contre les menaces pour vos charges de travail cloud s’exécutant dans Azure. Il s’agit d’un service de pare-feu avec état intégral, doté d’une haute disponibilité intégrée et d’une scalabilité illimitée dans le cloud. Il fournit l’inspection du trafic Est-Ouest et Nord-Sud.

Le Pare-feu Azure est proposé en deux références SKU : Standard et Premium. Pare-feu Azure Standard fournit un filtrage des couches 3 à 7 et des flux de renseignement sur les menaces provenant directement de Microsoft Cyber Security. Pare-feu Azure Premium propose des capacités avancées incluant un système IDPS basé sur les signatures pour permettre une détection rapide des attaques en recherchant des modèles spécifiques.

La mise en réseau Azure permet de personnaliser le comportement de routage du trafic réseau sur vos réseaux virtuels Azure. Pour cela, vous pouvez configurer les itinéraires définis par l’utilisateur dans Azure.

tunneling forcé est un mécanisme que vous pouvez utiliser pour empêcher vos services de se connecter aux appareils sur Internet.

Azure prend en charge la connectivité d’une liaison de réseau étendu dédiée entre votre réseau local et un réseau virtuel Microsoft Azure via ExpressRoute. La liaison entre Azure et votre site se fait via une connexion dédiée qui ne passe pas par l’Internet public. Si votre application Azure s’exécute dans plusieurs centres de données, vous pouvez utiliser Microsoft Azure Traffic Manager pour acheminer intelligemment les requêtes des utilisateurs vers différentes instances de l’application. Vous pouvez aussi acheminer le trafic vers des services qui ne s’exécutent pas dans Azure s’ils sont accessibles par Internet.

Azure prend également en charge la connectivité privée et sécurisée à vos ressources PaaS (par exemple, Stockage Azure et SQL Database) à partir de votre réseau virtuel Azure avec Azure Private Link. La ressource PaaS est mappée à un point de terminaison privé dans votre réseau virtuel. Le lien entre le point de terminaison privé de votre réseau virtuel et votre ressource PaaS utilise le réseau principal de Microsoft et ne passe pas par l’Internet public. L’exposition de votre service à l’Internet public n’est plus nécessaire. Vous pouvez également utiliser Azure Private Link pour accéder à des services de partenaires ou à des clients hébergés par Azure dans votre réseau virtuel. En outre, Azure Private Link vous permet de créer votre propre service de liaison privée dans votre réseau virtuel, et de le fournir à vos clients en privé dans leurs réseaux virtuels. La configuration et la consommation à l’aide d’Azure Private Link est cohérente entre le service Azure PaaS, les services appartenant au client et les services de partenaires partagés.

Sécurité de la machine virtuelle

Les Machines virtuelles Microsoft Azure vous permettent de déployer un large éventail de solutions de calcul de façon agile. Avec la prise en charge de Microsoft Windows, Linux, Microsoft SQL Server, Oracle, IBM, SAP et Azure BizTalk Services, vous pouvez déployer des charges de travail et des langages variés sur la plupart des systèmes d’exploitation.

Azure met à votre disposition des logiciels anti-programmes malveillants provenant de fournisseurs de sécurité tels que Microsoft, Symantec, Trend Micro et Kaspersky. Ceux-ci permettent de protéger vos machines virtuelles contre les fichiers malveillants, les logiciels de publicité et d’autres menaces.

Microsoft Antimalware pour Azure Cloud Services et Machines virtuelles offre une fonctionnalité de protection en temps réel qui permet d’identifier et de supprimer les virus, logiciels espions et autres logiciels malveillants. Microsoft Antimalware fournit des alertes configurables lorsqu’un logiciel malveillant ou indésirable connu tente de s’installer ou de s’exécuter sur vos systèmes Azure.

Sauvegarde Azure est une solution évolutive qui protège les données de vos applications, sans investissement en capital et avec des frais de fonctionnement minimaux. Les erreurs rencontrées par les applications peuvent endommager vos données et les erreurs humaines peuvent introduire des bogues dans vos applications. Avec Sauvegarde Azure, vos machines virtuelles exécutant Windows et Linux sont protégées.

Azure Site Recovery aide à coordonner la réplication, le basculement et la récupération des charges de travail et des applications afin qu’elles soient disponibles à partir d’un site secondaire si votre site principal tombe en panne.

Garantissez la conformité : Liste de vérification d’obligation de diligence des services cloud

Microsoft a développé la liste des points à vérifier avec une prudence mesurée pour les services cloud, afin d’aider les organisations à faire preuve d’une sage circonspection lorsqu’elles envisagent une migration vers le cloud. Cette liste fournit une structure à une organisation, quels que soient sa taille et son type — entreprises privées et organisations du secteur public, notamment tous les niveaux de l’administration et les associations —, en lui permettant d’identifier ses propres performances, services, gestion des données, de même que ses exigences et objectifs de gouvernance. L’organisation peut alors comparer les offres de divers fournisseurs de services cloud tout en jetant en définitive les bases d’un contrat de service cloud.

Cette liste de vérifications préalables fournit un cadre qui s’aligne précisément sur les clauses d’une nouvelle norme internationale des contrats de service cloud, la norme ISO/IEC 19086. Cette norme offre un ensemble unifié de réflexions, afin d’aider les organisations à prendre des décisions concernant leur adoption du cloud, tout en constituant une base commune qui permet la comparaison entre les offres de service cloud.

La liste de vérifications préalables favorise une migration vers le cloud soigneusement étudiée, en apportant une aide structurée et une approche aussi cohérente que reproductible qui permet de choisir un fournisseur de services cloud.

Opter pour le cloud ne relève plus d’un choix purement technologique. Attendu que les conditions requises de la liste de vérifications préalables abordent tous les aspects d’une organisation, celles-ci servent à réunir l’ensemble des principaux décideurs internes : le directeur des systèmes d’information et le chef de la sécurité informatique, ainsi que des juristes, des acheteurs professionnels, des spécialistes en gestion des risques et en conformité. L’efficacité des processus de prise de décision s’en trouve accrue, et l’enracinement des décisions dans un raisonnement sain est renforcé, ce qui réduit la probabilité de blocages imprévus sur le chemin menant à l’adoption.

Par ailleurs, la liste de vérifications préalables :

Expose les points de discussion fondamentaux qui se posent aux décideurs dès le début du processus d’adoption du cloud

Alimente les débats approfondis au sein de l’entreprise sur la réglementation et les objectifs propres de l’organisation en matière de confidentialité, d’informations à caractère personnel et de sécurité des données.

Aide les organisations à identifier les problèmes potentiels qui pourraient avoir un impact sur un projet cloud

Fournit une série logique de questions, avec les mêmes conditions, définitions, mesures et résultats pour chaque fournisseur, afin de simplifier le processus de comparaison des offres émanant de différents fournisseurs de services cloud

Validation de la sécurité des applications et de l’infrastructure Azure

Azure Operational Security comprend les services, contrôles et fonctionnalités auxquels les utilisateurs ont accès pour protéger leurs données, leurs applications et d’autres ressources dans Microsoft Azure.

La sécurité opérationnelle d’Azure repose sur une infrastructure qui intègre les connaissances acquises via différentes fonctionnalités propres à Microsoft, notamment Microsoft Security Development Lifecycle (SDL), le programme du Centre de réponse aux problèmes de sécurité et une connaissance approfondie des cybermenaces.

Microsoft Azure Monitor

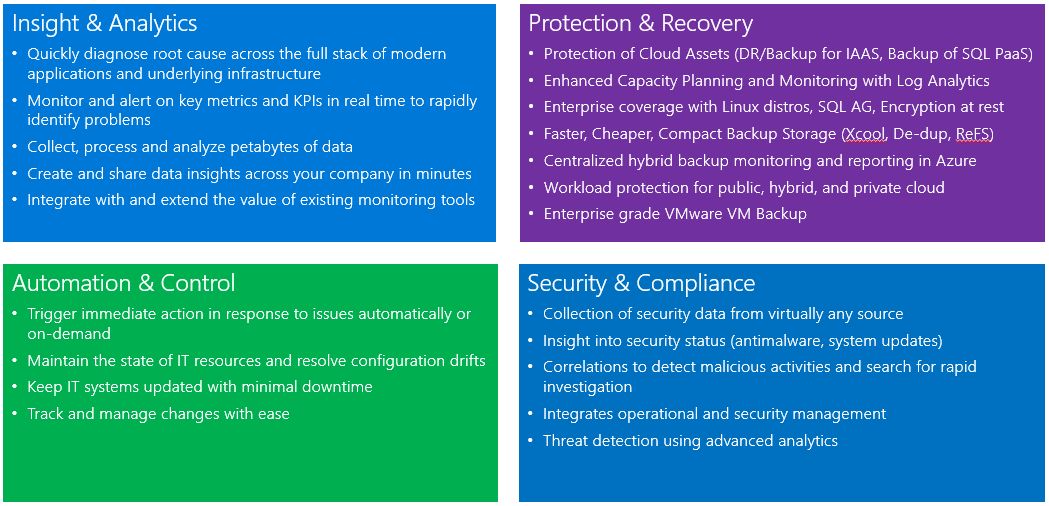

Azure Monitor est la solution de gestion informatique pour le cloud hybride. Utilisés seuls ou pour étendre votre déploiement System Center existant, les journaux Azure Monitor vous donnent le maximum de flexibilité et de contrôle pour gérer votre infrastructure sur le cloud.

Avec Azure Monitor, vous pouvez gérer n’importe quelle instance dans n’importe quel cloud, notamment local, Azure, AWS, Windows Server, Linux, VMware et OpenStack, à moindre coût par rapport aux solutions concurrentes. Conçu pour les environnements cloud, Azure Monitor offre une nouvelle approche de la gestion de votre entreprise, qui constitue le moyen le plus rapide et le plus économique pour répondre aux nouveaux défis métiers et pour gérer les nouvelles charges de travail, applications et environnements cloud.

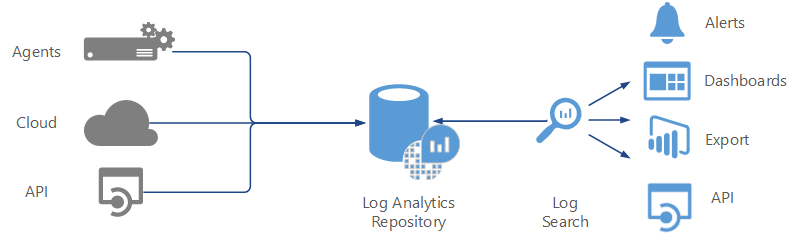

Journaux d’activité Azure Monitor

Les journaux Azure Monitor assurent des services de surveillance en collectant les données des ressources managées et en les regroupant dans un référentiel central. Ces données peuvent comprendre des événements, des données de performances ou des données personnalisées fournies par le biais de l’API. Une fois collectées, les données sont disponibles pour les fonctions de génération d’alertes, d’analyse et d’exportation.

Cette méthode vous permet de regrouper les données issues de différentes sources, et de combiner des données de vos services Azure avec votre environnement local existant. En outre, cette approche dissocie clairement la collecte des données de l’exécution d’actions sur ces dernières, de sorte que toutes les actions sont disponibles sur tous les types de données.

Microsoft Sentinel

Microsoft Sentinel est une solution native Cloud et évolutive de type SIEM (Security Information and Event Management) et SOAR (Security Orchestrated Automated Response). Microsoft Sentinel assure une analyse de sécurité intelligente et fournit des renseignements sur les menaces dans l’ensemble de l’entreprise. Elle constitue une solution unique pour la détection des attaques, la visibilité des menaces, la chasse proactive et la réponse aux menaces.

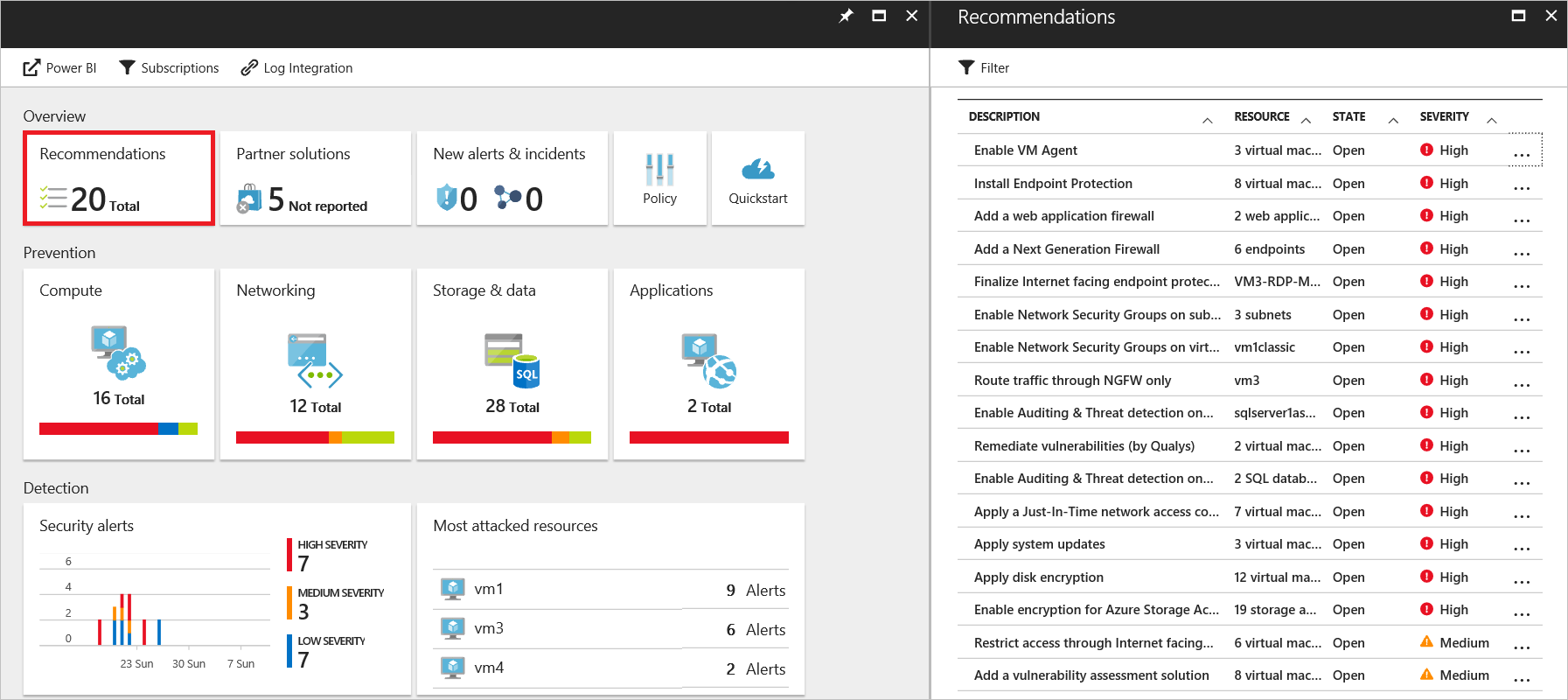

Microsoft Defender pour le cloud

Microsoft Defender pour le cloud vous aide à prévenir, détecter et résoudre les menaces avec une visibilité et un contrôle accrus sur la sécurité de vos ressources Azure. Il fournit une surveillance de la sécurité et une gestion des stratégies intégrées pour l’ensemble de vos abonnements Azure, vous aidant ainsi à détecter les menaces qui pourraient passer inaperçues. De plus, il est compatible avec un vaste écosystème de solutions de sécurité.

Defender pour le cloud analyse l’état de sécurité de vos ressources Azure pour identifier les vulnérabilités potentielles. Une liste de recommandations vous guide tout au long du processus de configuration des contrôles nécessaires.

Voici quelques exemples :

Approvisionnement d’un logiciel anti-programme malveillant pour identifier et supprimer les programmes malveillants

Configuration de groupes de sécurité réseau et de règles pour contrôler le trafic vers les machines virtuelles

Approvisionnement de pare-feu d’applications web pour protéger vos applications web contre les attaques ciblées

Déploiement de mises à jour système manquantes

Correction des configurations de système d’exploitation qui ne suivent pas les recommandations

Defender pour le cloud collecte, analyse et intègre automatiquement les données du journal à partir de vos ressources Azure, du réseau et des solutions de partenaires telles que les logiciels anti-programme malveillant et les pare-feu. Quand des menaces sont détectées, une alerte de sécurité est créée. Voici quelques exemples de détections :

Des machines virtuelles compromises qui communiquent avec des adresses IP connues comme étant malveillantes

Des programmes malveillants avancés qui sont détectés à l’aide du rapport d’erreurs Windows

Des attaques par force brute contre des machines virtuelles

Des alertes de sécurité de logiciels anti-programme malveillant et de pare-feu intégrés

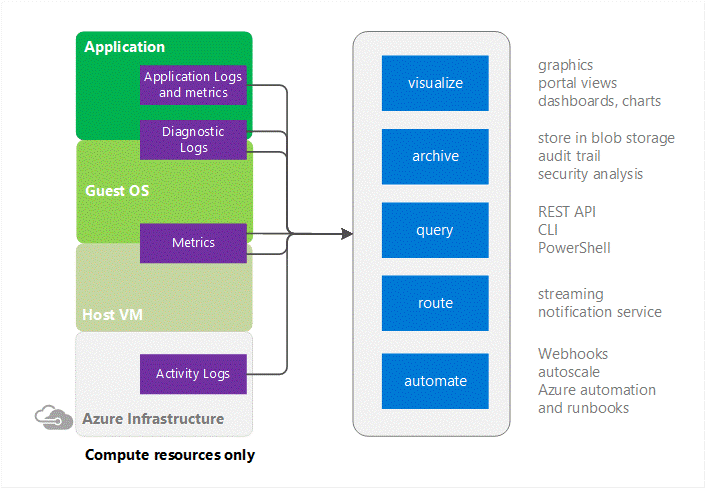

Azure Monitor

Azure Monitor propose des références à des informations sur des types de ressources spécifiques. Il offre des services de visualisation, requête, routage, alertes, mise à l’échelle et automatisation pour les données de l’infrastructure Azure (journal d’activité) et pour chaque ressource Azure (journaux de diagnostic).

Les applications cloud sont complexes, et se composent de nombreux éléments mobiles. L’analyse fournit des données visant à garantir que votre application reste opérationnelle et soit exécutée en toute intégrité. Elle vous permet également de parer à des problèmes potentiels ou de résoudre des problèmes déjà survenus.

Vous pouvez également utiliser les données de surveillance pour obtenir des informations approfondies sur votre application. Ces connaissances peuvent vous aider à améliorer les performances de l’application ou sa facilité de gestion, ou à automatiser des actions qui exigeraient normalement une intervention manuelle.

Vous pouvez également utiliser les données de surveillance pour obtenir des informations approfondies sur votre application. Ces connaissances peuvent vous aider à améliorer les performances de l’application ou sa facilité de gestion, ou à automatiser des actions qui exigeraient normalement une intervention manuelle.

L’audit de sécurité de votre réseau est essentiel pour détecter ses vulnérabilités et assurer la conformité avec votre modèle de gouvernance réglementaire et de sécurité informatique. Grâce à l’affichage du groupe de sécurité, vous pouvez récupérer le groupe de sécurité réseau configuré et ses règles de sécurité, ainsi que les règles de sécurité en vigueur. Avec la liste des règles appliquées, vous pouvez identifier les ports ouverts et évaluer la vulnérabilité du réseau.

Network Watcher

Network Watcher est un service régional qui vous permet de surveiller et de diagnostiquer l’état au niveau d’un réseau dans, vers et depuis Azure. Les outils de visualisation et de diagnostic réseau disponibles avec Network Watcher vous aident à comprendre, diagnostiquer et obtenir des informations sur votre réseau dans Azure. Ce service inclut la capture de paquets, le tronçon saut suivant, la vérification des flux IP, l’affichage de groupe de sécurité, les journaux de flux de groupe de sécurité réseau. La surveillance basée sur des scénarios fournit une vue de bout en bout des ressources réseau, à l’inverse de la surveillance des ressources réseau qui s’intéresse à chaque ressource spécifique.

Storage analytics

Storage Analytics peut stocker des mesures qui comprennent les statistiques de transactions agrégées et les données de capacité relatives aux demandes adressées à un service de stockage. Les transactions sont indiquées au niveau de l'opération d'API ainsi qu'au niveau du service de stockage, et la capacité est indiquée au niveau du service de stockage. Les données de métriques peuvent être utilisées pour analyser l'utilisation du service de stockage, diagnostiquer les problèmes au niveau des demandes effectuées auprès du service de stockage et améliorer les performances des applications qui utilisent un service.

Application Insights

Application Insights est un service extensible de gestion des performances des applications (APM) destiné aux développeurs web sur de multiples plateformes. Utilisez-le pour analyser votre application web en direct. Ce service détecte automatiquement les problèmes de performances. Il intègre de puissants outils d’analyse pour vous aider à diagnostiquer les problèmes et à comprendre ce que font les utilisateurs avec votre application. Il a été conçu pour vous permettre d’améliorer continuellement les performances et la convivialité. Il fonctionne avec des applications sur un large éventail de plates-formes, notamment .NET, Node.js et Java EE, hébergées sur site ou dans le cloud. Il s’intègre avec votre processus DevOps, et offre des points de connexion à divers outils de développement.

Il analyse les éléments suivants :

Taux de demandes, temps de réponse et taux d’échec : identifiez les pages les plus consultées, à quel moment de la journée, et déterminez où se trouvent vos utilisateurs. Identifiez les pages qui offrent les meilleures performances. Si vos temps de réponse et votre taux d’échec augmentent lorsqu’il y a plus de requêtes, vous avez peut-être un problème de ressources.

Taux de dépendance, temps de réponse et taux d’échec : déterminez si des services externes vous ralentissent.

Exceptions : analysez les statistiques agrégées, ou choisissez des instances en particulier et explorez l’arborescence des appels de procédure et les requêtes connexes. Les exceptions de serveur et de navigateur sont signalées.

Consultations de pages et performances de chargement : indiquées par le navigateur de vos utilisateurs.

Appels AJAX à partir de pages web : taux, temps de réponse et taux d’échec.

Nombre de sessions et d’utilisateurs.

Compteurs de performances de vos ordinateurs serveurs Windows ou Linux, par exemple le processeur, la mémoire et l’utilisation du réseau.

Diagnostics d’hébergement de Docker ou Azure.

Journaux d’activité de suivi des diagnostics de votre application : pour pouvoir mettre en corrélation les événements de suivi avec les demandes.

Mesures et événements personnalisés, vous les écrivez vous-même dans le code client ou serveur, pour effectuer le suivi des événements commerciaux, tels que les articles vendus ou les matchs gagnés.

L’infrastructure de votre application est généralement constituée de plusieurs composants (peut-être une machine virtuelle, un compte de stockage et un réseau virtuel ou une application web, une base de données, un serveur de base de données et 3 services de tiers). Vous ne voyez pas ces composants comme des entités distinctes, mais plutôt comme des parties associées et interdépendantes d’une seule et même entité. Vous avez alors besoin de regrouper le déploiement, la gestion et la surveillance de ces différentes parties. Azure Resource Manager vous permet de travailler avec les ressources de votre solution en tant que groupe.

Vous pouvez déployer, mettre à jour ou supprimer toutes les ressources de votre solution dans le cadre d’une opération unique et coordonnée. Vous utilisez un modèle de déploiement pouvant fonctionner avec différents environnements (environnements de test, intermédiaire et de production). Le gestionnaire de ressources assure la sécurité, les fonctions d’audit et de balisage pour vous aider à gérer vos ressources après le déploiement.

Avantages liés à l’utilisation de Resource Manager

Resource Manager offre plusieurs avantages :

Vous pouvez déployer, gérer et surveiller toutes les ressources de votre solution comme un groupe, plutôt que de les gérer individuellement.

Vous pouvez déployer votre solution à plusieurs reprises tout au long du cycle de vie de développement et avoir ainsi l’assurance que vos ressources présentent un état cohérent lors de leur déploiement.

Vous pouvez gérer votre infrastructure à l’aide de modèles déclaratifs plutôt que de scripts.

Vous pouvez définir les dépendances entre les ressources, de façon à les déployer dans le bon ordre.

Vous pouvez appliquer le contrôle d’accès à tous les services dans votre groupe de ressources, car le contrôle d’accès en fonction du rôle Azure (Azure RBAC) est intégré en mode natif à la plateforme de gestion.

Vous pouvez appliquer des balises aux ressources pour organiser logiquement toutes les ressources de votre abonnement.

Vous pouvez clarifier la facturation de votre organisation en affichant les coûts d’un groupe de ressources partageant la même balise.

Notes

Resource Manager propose une nouvelle façon de déployer et de gérer vos solutions. Si vous avez utilisé un modèle de déploiement antérieur et souhaitez obtenir des informations sur les modifications, consultez Présentation du déploiement de Resource Manager et du déploiement classique.

Étape suivante

Le benchmark de sécurité du cloud Microsoft comprend un ensemble de recommandations de sécurité qui peuvent vous permettre de sécuriser les services que vous utilisez dans Azure.