Informations héritées pour le chiffrement de messages Office 365

Office 365 chiffrement des messages est déconseillé depuis le 1er juillet 2023. Si vous n’avez pas encore déplacé votre organization vers Chiffrement de messages Microsoft Purview, mais que vous avez déjà déployé OME, les informations contenues dans cet article s’appliquent à votre organization. Microsoft vous recommande d’établir un plan pour passer à Chiffrement de messages Microsoft Purview dès qu’il est raisonnable pour votre organization. Pour obtenir des instructions, consultez Configurer Chiffrement de messages Microsoft Purview. Si vous souhaitez en savoir plus sur la façon dont le nouveau chiffrement de message commence, consultez Chiffrement des messages. Le reste de cet article fait référence au comportement OME avant la publication de Chiffrement de messages Microsoft Purview.

Avec chiffrement de messages Office 365, votre organisation peur envoyer et recevoir des messages chiffrés entre des personnes à l’intérieur et à l’extérieur de votre organisation. Office 365 Message Encryption fonctionne avec Outlook.com, Yahoo, Gmail et d’autres services de messagerie. Le chiffrement de messages vous permet de vous assurer que seuls les destinataires prévus peuvent afficher le contenu des courriers.

Voici quelques exemples :

- Un employé de la banque envoie des relevés de carte de crédit aux clients

- Un représentant d’une compagnie d’assurance fournit les détails de la police aux clients

- Un courtier en prêts hypothécaires demande des informations financières à un client pour une demande de prêt

- Un fournisseur de soins de santé envoie des informations sur les soins de santé aux patients

- Un avocat envoie des informations confidentielles à un client ou à un autre avocat

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Fonctionnement de Office 365 chiffrement des messages sans les nouvelles fonctionnalités

Office 365 Message Encryption est un service en ligne basé sur Microsoft Azure Rights Management (Azure RMS). Avec Azure RMS, les administrateurs peuvent définir des règles de flux de messagerie pour déterminer les conditions de chiffrement. Par exemple, une règle peut exiger le chiffrement de tous les messages adressés à un destinataire spécifique.

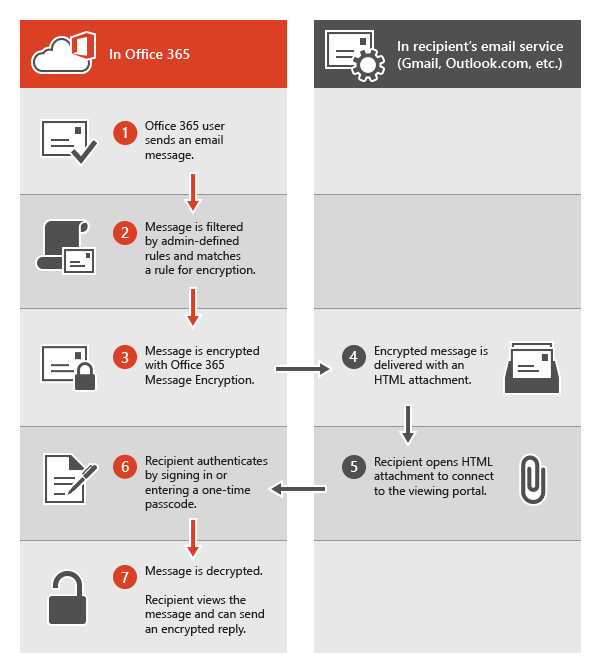

Lorsqu’une personne envoie un message électronique dans Exchange Online qui correspond à une règle de chiffrement, le message est envoyé avec une pièce jointe HTML. Le destinataire ouvre la pièce jointe HTML et suit les instructions pour afficher le message chiffré sur le portail Office 365 Message Encryption. Le destinataire peut choisir d’afficher le message en se connectant avec un compte Microsoft ou un établissement professionnel ou scolaire associé à Office 365, ou en utilisant un code de passe à usage unique. Les deux options vous permettent de vous assurer que seul le destinataire voulu peut afficher le message chiffré. Ce processus est très différent pour Chiffrement de messages Microsoft Purview.

Le diagramme suivant résume le passage d’un message électronique dans le processus de chiffrement et de déchiffrement.

Pour plus d’informations, consultez Informations de service pour le chiffrement de messages Office 365 hérité avant la publication de Chiffrement de messages Microsoft Purview.

Définition de règles de flux de courrier pour Office 365 chiffrement des messages qui n’utilisent pas Chiffrement de messages Microsoft Purview

Pour activer Office 365 chiffrement des messages sans les nouvelles fonctionnalités, les administrateurs Exchange Online et Exchange Online Protection définissent des règles de flux de messagerie Exchange. Ces règles déterminent dans quelles conditions les messages électroniques doivent être chiffrés, ainsi que les conditions de suppression du chiffrement des messages. Lorsqu’une action de chiffrement est définie pour une règle, le service effectue l’action sur tous les messages qui correspondent aux conditions de la règle avant d’envoyer les messages.

Les règles de flux de courrier sont flexibles, ce qui vous permet de combiner des conditions afin de répondre à des exigences de sécurité spécifiques dans une seule règle. Par exemple, vous pouvez créer une règle pour chiffrer tous les messages qui contiennent les mots-clés spécifiés et adressés à des destinataires externes. Le chiffrement de messages Office 365 chiffre également les réponses des destinataires des messages chiffrés, et vous pouvez créer une règle qui déchiffre ces réponses pour la commodité de vos utilisateurs de messagerie. De cette façon, les utilisateurs de votre organization n’auront pas à se connecter au portail de chiffrement pour afficher les réponses.

Pour plus d’informations sur la création de règles de flux de messagerie Exchange, consultez Définir des règles pour Office 365 chiffrement des messages.

Utilisez le CENTRE d’administration Exchange pour créer une règle de flux de courrier pour chiffrer les messages électroniques sans Chiffrement de messages Microsoft Purview

Dans un navigateur web, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général, connectez-vous à Office 365.

Choisissez la vignette Administration.

Dans le Centre d'administration Microsoft 365, choisissez Administration centres>Exchange.

Dans le Centre d’administration Exchange, accédez àRègles de flux> de courrier et sélectionnez Nouvelle

>Créez une règle. Pour plus d’informations sur l’utilisation du Centre d’administration Exchange, consultez Centre d’administration Exchange dans Exchange Online.

>Créez une règle. Pour plus d’informations sur l’utilisation du Centre d’administration Exchange, consultez Centre d’administration Exchange dans Exchange Online.Dans Nom, tapez un nom pour la règle, par exemple Chiffrer le courrier pour DrToniRamos@hotmail.com.

Dans l’option Appliquer cette règle si, sélectionnez une condition, puis entrez une valeur si nécessaire. Par exemple, pour chiffrer les messages allant à DrToniRamos@hotmail.com:

Dans Appliquer cette règle si, sélectionnez le destinataire est.

Choisissez un nom existant dans la liste de contacts ou entrez une nouvelle adresse de messagerie dans la zone vérifier les noms.

Pour sélectionner un nom existant, sélectionnez-le dans la liste et cliquez sur OK.

Pour entrer un nouveau nom, tapez une adresse e-mail dans la zone case activée noms, puis sélectionnez case activée noms>OK.

Pour ajouter d’autres conditions, choisissez Plus d’options , puis sélectionnez Ajouter une condition et sélectionnez dans la liste.

Par exemple, pour appliquer la règle uniquement si le destinataire se trouve en dehors de votre organization, sélectionnez Ajouter une condition, puis sélectionnez Le destinataire est externe/interne>En dehors du organization>OK.

Pour activer le chiffrement sans utiliser les nouvelles fonctionnalités OME, dans Procédez comme suit, sélectionnez Modifier la sécurité>des messages Appliquer la version précédente d’OME, puis choisissez Enregistrer.

Si vous recevez une erreur indiquant que la gestion des licences IRM n’est pas activée, vous n’utilisez pas OME hérité.

(Facultatif) Choisissez Ajouter une action pour spécifier une autre action.

Utiliser Exchange Online PowerShell pour créer une règle de flux de courrier pour chiffrer les messages électroniques sans les nouvelles fonctionnalités OME

Connectez-vous à Exchange Online PowerShell. Pour plus d’informations, reportez-vous à Connexion à Exchange Online.

Créez une règle à l’aide de l’applet de commande New-TransportRule et définissez le paramètre ApplyOME sur .

$trueCet exemple exige que tous les messages électroniques envoyés à DrToniRamos@hotmail.com soient chiffrés.

New-TransportRule -Name "Encrypt rule for Dr Toni Ramos" -SentTo "DrToniRamos@hotmail.com" -SentToScope "NotinOrganization" -ApplyOME $trueoù :

- Le nom unique de la nouvelle règle est « Encrypt rule for Dr Toni Ramos ».

- Le paramètre SentTo spécifie les destinataires du message (identifiés par le nom, l’adresse e-mail, le nom unique, etc.). Dans cet exemple, le destinataire est identifié par l’adresse e-mail «DrToniRamos@hotmail.com ».

- Le paramètre SentToScope spécifie l’emplacement des destinataires du message. Dans cet exemple, la boîte aux lettres du destinataire se trouve dans hotmail et ne fait pas partie de la organization. La valeur

NotInOrganizationest donc utilisée.

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, voir New-TransportRule.

Supprimer le chiffrement des réponses par e-mail chiffrées sans Chiffrement de messages Microsoft Purview

Lorsque vos utilisateurs de messagerie envoient des messages chiffrés, les destinataires de ces messages peuvent y répondre par des réponses chiffrées. Vous pouvez créer des règles de flux de courrier pour supprimer automatiquement le chiffrement des réponses afin que les utilisateurs de votre organization n’aient pas à se connecter au portail de chiffrement pour les afficher. Vous pouvez utiliser le CAE ou Exchange Online applets de commande PowerShell pour définir ces règles. Vous pouvez déchiffrer les messages envoyés à partir de votre organization ou les messages qui sont des réponses aux messages envoyés à partir de votre organization. Vous ne pouvez pas déchiffrer les messages chiffrés provenant de l’extérieur de votre organization.

Utilisez le CAE pour créer une règle permettant de supprimer le chiffrement des réponses aux e-mails chiffrées sans Chiffrement de messages Microsoft Purview

Dans un navigateur web, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur, connectez-vous à Office 365.

Choisissez la vignette Administration.

Dans le Centre d'administration Microsoft 365, choisissez Administration centres>Exchange.

Dans le Centre d’administration Exchange, accédez àRègles de flux> de courrier et sélectionnez Nouvelle

>Créez une règle. Pour plus d’informations sur l’utilisation du Centre d’administration Exchange, consultez Centre d’administration Exchange dans Exchange Online.

>Créez une règle. Pour plus d’informations sur l’utilisation du Centre d’administration Exchange, consultez Centre d’administration Exchange dans Exchange Online.Dans Nom, tapez un nom pour la règle, par exemple Supprimer le chiffrement du courrier entrant.

Dans Appliquer cette règle, sélectionnez les conditions dans lesquelles le chiffrement doit être supprimé des messages, par exemple Le destinataire se trouve à>l’intérieur du organization.

Dans Procédez comme suit, sélectionnez Modifier la sécurité> du messageSupprimer la version précédente d’OME.

Sélectionnez Enregistrer.

Utiliser Exchange Online PowerShell pour créer une règle pour supprimer le chiffrement des réponses aux e-mails chiffrées sans les nouvelles fonctionnalités OME

Connectez-vous à Exchange Online PowerShell. Pour plus d’informations, reportez-vous à Connexion à Exchange Online.

Créez une règle à l’aide de l’applet de commande New-TransportRule et définissez le paramètre RemoveOME sur

$true.Cet exemple supprime le chiffrement de tous les messages envoyés aux destinataires dans le organization.

New-TransportRule -Name "Remove encryption from incoming mail" -SentToScope "InOrganization" -RemoveOME $trueoù :

- Le nom unique de la nouvelle règle est « Supprimer le chiffrement du courrier entrant ».

- Le paramètre SentToScope spécifie l’emplacement des destinataires du message. Dans cet exemple, la

InOrganizationvaleur est utilisée, ce qui indique l’un des éléments suivants :- Le destinataire est une boîte aux lettres, un utilisateur de messagerie, un groupe ou un dossier public à extension messagerie dans votre organization.

- L’adresse e-mail du destinataire se trouve dans un domaine accepté configuré en tant que domaine faisant autorité ou domaine de relais interne dans votre organization, et le message a été envoyé ou reçu via une connexion authentifiée.

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, voir New-TransportRule.

Envoi, affichage et réponse aux messages chiffrés sans les nouvelles fonctionnalités

Avec Office 365 chiffrement des messages, les messages électroniques sont chiffrés automatiquement, en fonction de règles définies par l’administrateur. Un e-mail contenant un message chiffré arrive dans la boîte de réception du destinataire avec un fichier HTML joint.

Les destinataires suivent les instructions du message pour ouvrir la pièce jointe et s’authentifier à l’aide d’un compte Microsoft ou d’un compte professionnel ou scolaire associé à Office 365. Si les destinataires n’ont aucun compte, ils sont invités à créer un compte Microsoft qui leur permettra de se connecter pour afficher le message chiffré. Les destinataires peuvent également choisir d’obtenir un code de passe à usage unique pour afficher le message. Après s’être connectés ou à l’aide d’un code de passe à usage unique, les destinataires peuvent afficher le message déchiffré et envoyer une réponse chiffrée.

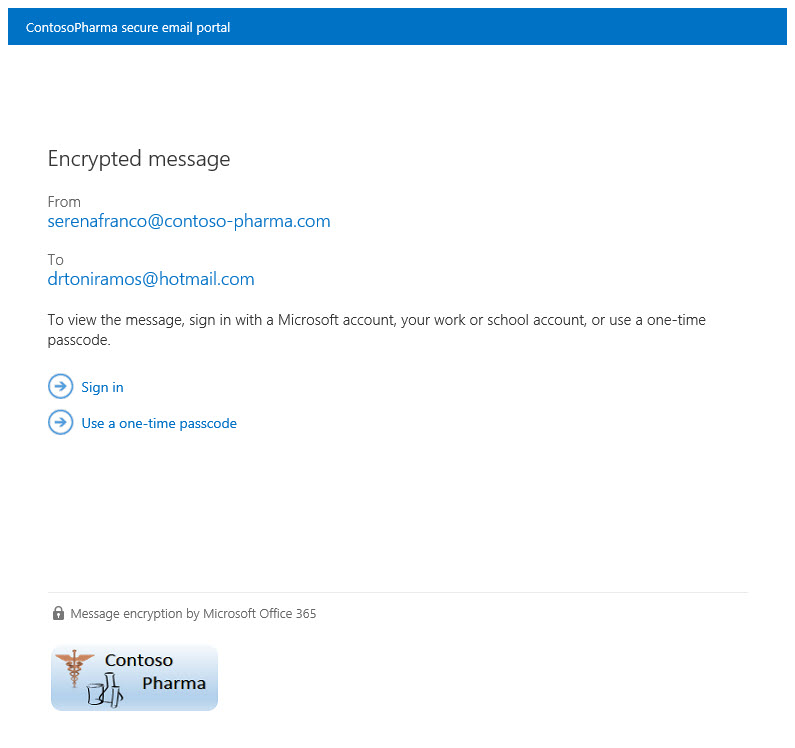

Personnaliser les messages chiffrés avec Office 365 chiffrement des messages

En tant qu’administrateur Exchange Online et Exchange Online Protection, vous pouvez personnaliser vos messages chiffrés. Par exemple, vous pouvez ajouter la marque et le logo de votre entreprise, spécifier une introduction et ajouter un texte d’exclusion de responsabilité dans les messages chiffrés et dans le portail où les destinataires affichent vos messages chiffrés. À l’aide Exchange Online applets de commande PowerShell, vous pouvez personnaliser les aspects suivants de l’expérience d’affichage pour les destinataires de messages électroniques chiffrés :

- Le texte d’introduction du message électronique contenant le message chiffré

- Le texte d’exclusion de responsabilité du message électronique contentant le message chiffré

- Le texte du portail qui apparaîtra dans le portail d’affichage des messages

- Le logo qui apparaîtra dans le message électronique et le portail d’affichage

Vous pouvez également rétablir l’apparence par défaut à tout moment.

L’exemple suivant montre un logo personnalisé pour ContosoPharma dans la pièce jointe d’un message électronique :

Pour personnaliser les messages électroniques de chiffrement et le portail de chiffrement avec la marque de votre organization

Utilisez l’applet de commande Set-OMEConfiguration comme décrit ici : Set-OMEConfiguration ou utilisez le tableau suivant pour obtenir des conseils.

Options de personnalisation du chiffrement

Pour personnaliser cette fonctionnalité de l’expérience de chiffrement Utiliser ces commandes Exchange Online PowerShell Texte par défaut qui accompagne les messages électroniques chiffrés Texte par défaut qui s’affiche au-dessus des instructions relatives à l’affichage des messages chiffrés

Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -EmailText "<string of up to 1024 characters>"Exemple :

Set-OMEConfiguration -Identity "OME Configuration" -EmailText "Encrypted message from ContosoPharma secure messaging system"Déclaration de non-responsabilité du message électronique qui contient le message chiffré Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> DisclaimerText "<your disclaimer statement, string of up to 1024 characters>"Exemple :

Set-OMEConfiguration -Identity "OME Configuration" -DisclaimerText "This message is confidential for the use of the addressee only"Texte qui s’affiche en haut du portail d’affichage du message chiffré Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -PortalText "<text for your portal, string of up to 128 characters>"Exemple :

Set-OMEConfiguration -Identity "OME Configuration" -PortalText "ContosoPharma secure email portal"Logo Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -Image <Byte[]>Exemple :

Set-OMEConfiguration -Identity "OME configuration" -Image ([System.IO.File]::ReadAllBytes('C:\Temp\contosologo.png'))Formats de fichier pris en charge : .png, .jpg, .bmp ou .tiff

Taille optimale du fichier de logo : moins de 40 Ko

Taille optimale de l’image de logo : 170x70 pixels

Pour supprimer les personnalisations de marque des messages électroniques de chiffrement et du portail de chiffrement

Utilisez l’applet de commande Set-OMEConfiguration comme décrit ici : Set-OMEConfiguration. Pour supprimer les personnalisations personnalisées de votre organization des valeurs DisclaimerText, EmailText et PortalText, définissez la valeur sur une chaîne vide,

"". Pour toutes les valeurs d’image, telles que Logo, définissez la valeur sur"$null".Options de personnalisation du chiffrement

Pour annuler cette fonctionnalité de chiffrement et rétablir le texte et l’image par défaut Utiliser ces commandes Exchange Online PowerShell Texte par défaut qui accompagne les messages électroniques chiffrés Texte par défaut qui s’affiche au-dessus des instructions relatives à l’affichage des messages chiffrés

Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -EmailText "<empty string>"Exemple :

Set-OMEConfiguration -Identity "OME Configuration" -EmailText ""Déclaration de non-responsabilité du message électronique qui contient le message chiffré Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> DisclaimerText "<empty string>"Exemple :

Set-OMEConfiguration -Identity "OME Configuration" -DisclaimerText ""Texte qui s’affiche en haut du portail d’affichage du message chiffré Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -PortalText "<empty string>"Exemple de rétablissement de la valeur par défaut :

Set-OMEConfiguration -Identity "OME Configuration" -PortalText ""Logo Set-OMEConfiguration -Identity <OMEConfigurationIdParameter> -Image <"$null">Exemple de rétablissement de la valeur par défaut :

Set-OMEConfiguration -Identity "OME configuration" -Image $null

Informations de service pour le chiffrement de messages Office 365 hérité avant la publication des nouvelles fonctionnalités OME

Le tableau suivant fournit des détails techniques pour le service de chiffrement de messages Office 365 avant la publication de Chiffrement de messages Microsoft Purview.

| Détails du service | Description |

|---|---|

| Exigences relatives aux périphériques client | Les messages chiffrés peuvent être affichés sur tous les périphériques client, tant que la pièce jointe HTML peut être ouverte dans un navigateur moderne qui prend en charge la publication de formulaire. |

| Algorithme de chiffrement et conformité aux normes FIPS (Federal Information Processing Standards) | Le chiffrement de messages Office 365 utilise les mêmes clés de chiffrement que la gestion des droits relatifs à l’information (IRM) de Windows Azure et prend en charge le mode de chiffrement 2 (clé 2K pour RSA et clé 256 bits pour les systèmes SHA-1). Pour plus d’informations sur les modes de chiffrement IRM sous-jacents, consultez Modes de chiffrement AD RMS. |

| Types de messages pris en charge | Le chiffrement de messages Office 365 est uniquement pris en charge pour les éléments avec un ID de classe de message IPM.Note. Pour plus d’informations, consultez Types d’éléments et classes de messages. |

| Tailles limites des messages | Le chiffrement de messages Office 365 permet de chiffrer des messages d’une taille maximale de 25 Mo. Pour plus d’informations sur les limites de taille des messages, consultez limites Exchange Online. |

| Exchange Online stratégies de rétention des e-mails | Exchange Online ne stocke pas les messages chiffrés. |

| Prise en charge linguistique pour le chiffrement de messages Office 365 | Office 365 Chiffrement des messages prend en charge les langues Microsoft 365, comme suit : Les messages électroniques entrants et les fichiers HTML joints sont localisés en fonction des paramètres de langue de l’expéditeur. Le portail d’affichage est localisé en fonction des paramètres de navigateur du destinataire. Le corps (contenu) du message chiffré n’est pas localisé. |

| Informations de confidentialité pour le portail OME et l’application Visionneuse OME | La Office 365 Messaging Encryption Portal privacy statement fournit des informations détaillées sur ce que fait et ne fait pas Microsoft avec vos informations privées. |

Questions fréquentes (FAQ) sur OME hérité

Vous avez des questions sur Office 365 chiffrement des messages ? Voici les réponses à certaines questions fréquemment posées. Si vous ne trouvez pas ce dont vous avez besoin, case activée les forums Microsoft Tech Community pour Office 365.

Q : Mes utilisateurs envoient des messages électroniques chiffrés à des destinataires externes à notre organisation. Y a-t-il quelque chose que les destinataires externes doivent faire pour lire et répondre aux messages électroniques chiffrés avec Office 365 chiffrement des messages ?

Les destinataires en dehors de votre organization qui reçoivent des messages chiffrés Microsoft 365 peuvent les afficher de l’une des deux manières suivantes :

En vous connectant avec un compte Microsoft ou un compte professionnel ou scolaire associé à Office 365.

En utilisant un code de passe à usage unique.

Q : Les messages chiffrés Microsoft 365 sont-ils stockés dans le cloud ou sur des serveurs Microsoft ?

Non, les messages chiffrés sont conservés sur le système de messagerie du destinataire et, lorsque le destinataire ouvre le message, il est temporairement publié pour affichage sur les serveurs Microsoft. Les messages électroniques n’y sont pas stockés.

Q : Puis-je personnaliser les messages chiffrés avec ma marque ?

Oui. Vous pouvez utiliser Exchange Online applets de commande PowerShell pour personnaliser le texte par défaut qui apparaît en haut des messages électroniques chiffrés, le texte d’exclusion de responsabilité et le logo que vous souhaitez utiliser pour le message électronique et le portail de chiffrement. Cette fonctionnalité est désormais disponible dans OMEv2. Pour plus d’informations, voir Add branding to encrypted messages.

Q : Le service exige-t-il une licence pour chaque utilisateur de mon organisation ?

Une licence est obligatoire pour chaque utilisateur de l’organisation qui envoie des messages chiffrés.

Q : Les destinataires externes exigent-ils des abonnements ?

Non, les destinataires externes n’ont pas besoin d’un abonnement pour lire ou répondre à des messages chiffrés.

Q : En quoi Office 365 chiffrement des messages est-il différent de Rights Management Services (RMS) ?

RMS fournit des fonctionnalités de protection des droits relatifs à l’information pour les e-mails internes d’un organization en fournissant des modèles intégrés, tels que : Ne pas transférer et Confidentialité de l’entreprise. Le chiffrement de messages Office 365 prend en charge le chiffrement des messages électroniques pour ceux envoyés à des destinataires externes et internes.

Q : En quoi Office 365 chiffrement de message est-il différent de S/MIME ?

S/MIME est essentiellement une technologie de chiffrement côté client et exige une gestion de certificats et une infrastructure de publication complexes. Office 365 Chiffrement des messages utilise des règles de flux de messagerie (également appelées règles de transport) et ne dépend pas de la publication de certificat.

Q : Puis-je lire les messages chiffrés sur des appareils mobiles ?

Oui, vous pouvez afficher les messages sur Android et iOS en téléchargeant les applications OME Viewer à partir du Google Play Store et de l’Apple App Store. Ouvrez la pièce jointe HTML dans l’application OME Viewer, puis suivez les instructions pour ouvrir votre message chiffré. Pour les autres appareils mobiles, vous pouvez ouvrir la pièce jointe HTML à condition que votre client de messagerie prenne en charge la publication de formulaire.

Q : Les réponses et les messages transférés sont-ils chiffrés ?

Oui. Les réponses restent chiffrées pendant toute la durée du thread.

Q : Le chiffrement des messages Office 365 assure-t-il la localisation ?

Le contenu HTML et les messages électroniques entrants sont localisés en fonction des paramètres de messagerie de l’expéditeur. Le portail d’affichage est localisé en fonction des paramètres de navigateur du destinataire. Cependant, le corps réel (le contenu) du message chiffré n’est pas localisé.

Q : Quelle méthode de chiffrement est utilisée pour Office 365 chiffrement des messages ?

Office 365 Message Encryption utilise les services RMS (Rights Management Services) comme infrastructure de chiffrement. La méthode de chiffrement utilisée dépend de l’endroit où vous obtenez les clés RMS servant à chiffrer et déchiffrer les messages.

Si vous utilisez Microsoft Azure RMS pour obtenir les clés, le mode de chiffrement 2 est utilisé. Le mode de chiffrement 2 est un processus de chiffrement AD RMS amélioré et mis à jour. Il prend en charge RSA 2048 pour la signature et le chiffrement, et SHA 256 pour la signature.

Si vous utilisez Active Directory (AD) RMS pour obtenir les clés, le mode de chiffrement 1 ou 2 est utilisé. La méthode utilisée dépend de votre déploiement AD RMS local. Le mode de chiffrement 1 est le processus de chiffrement d’origine AD RMS. Il prend en charge RSA 1024 pour la signature et le chiffrement, et SHA-1 pour la signature. Ce mode est encore pris en charge par toutes les versions actuelles de RMS.

Pour plus d’informations, consultez Modes de chiffrement AD RMS.

Q : Pourquoi certains messages chiffrés disent-ils provenir Office365@messaging.microsoft.com?

Lorsqu’une réponse chiffrée est envoyée à partir du portail de chiffrement ou via l’application visionneuse OME, l’adresse e-mail d’envoi est définie sur Office365@messaging.microsoft.com , car le message chiffré est envoyé via un point de terminaison Microsoft. Cela permet d’éviter que les messages chiffrés soient marqués comme courrier indésirable. Le nom affiché dans le message électronique et l’adresse dans le portail de chiffrement ne sont pas modifiés en raison de cet étiquetage. En outre, cet étiquetage s’applique uniquement aux messages envoyés via le portail, et non par le biais de n’importe quel autre client de messagerie.

Q : Je suis abonné à Exchange Hosted Encryption (EHE). Où puis-je en savoir plus sur la mise à niveau vers Office 365 chiffrement des messages ?

Tous les clients EHE ont été mis à niveau vers le chiffrement de messages Office 365. Pour plus d’informations, consultez le Centre de mise à niveau du chiffrement hébergé Exchange.

Q : Dois-je ouvrir des URL, des adresses IP ou des ports dans le pare-feu de mon organization pour prendre en charge Office 365 chiffrement des messages ?

Oui. Vous devez ajouter des URL à la liste d’adresses autorisées pour Exchange Online afin que votre organisation permette l’authentification des messages chiffrés par Office 365. Pour obtenir la liste des URL Exchange Online, consultez URL microsoft 365 et plages d’adresses IP.

Q : Combien de destinataires puis-je envoyer un message chiffré Microsoft 365 ?

La limite de destinataires est de 500 destinataires par message ou, en cas de combinaison après l’extension de la liste de distribution, de 11 980 caractères dans le champ À du message, selon la première fois.

Q : Est-il possible de révoquer un message envoyé à un destinataire particulier ?

Non. Vous ne pouvez pas révoquer un message à une personne particulière après son envoi.

Q : Puis-je afficher un rapport des messages chiffrés qui ont été reçus et lus ?

Il n’existe pas de rapport indiquant si un message chiffré a été affiché, mais il existe des rapports Microsoft 365 disponibles que vous pouvez utiliser pour déterminer le nombre de messages correspondant à une règle de flux de courrier spécifique (également appelée règle de transport) pour instance.

Q : Que fait Microsoft des informations que je fournis par le biais du portail OME et de l’application Visionneuse OME ?

La déclaration de confidentialité Office 365 Messaging Encryption Portal fournit des informations détaillées sur ce que Microsoft fait et ne fait pas avec vos informations privées.

Q : Que dois-je faire si je ne reçois pas le code de passe à usage unique après l’avoir demandé ?

Tout d’abord, case activée le dossier courrier indésirable ou courrier indésirable dans votre client de messagerie. Les paramètres DKIM et DMARC de votre organization peuvent entraîner le filtrage de ces e-mails en tant que courrier indésirable.

Ensuite, case activée la mise en quarantaine dans le portail de conformité Microsoft Purview. Souvent, les messages contenant un code de passe à usage unique, en particulier les premiers que votre organization reçoit, se retrouvent en quarantaine.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour