Étape 3 : Protéger vos comptes d’utilisateur Microsoft 365

Découvrez tout notre contenu d'aide et d’apprentissage destiné aux petites entreprises.

Pour renforcer la sécurité des connexions des utilisateurs :

- Utiliser Windows Hello Entreprise

- Utiliser Microsoft Entra protection par mot de passe

- Utiliser l’authentification multifacteur (MFA)

- Déployer les configurations des identités et de l’accès aux appareils

- Protéger contre la compromission des informations d’identification avec Protection Microsoft Entra ID

Windows Hello Entreprise

Windows Hello Entreprise dans Windows 11 Entreprise remplace les mots de passe par une authentification à deux facteurs forte lors de la signature sur un appareil Windows. Les deux facteurs sont un nouveau type d’informations d’identification d’utilisateur qui est lié à un appareil et à un code biométrique ou PIN.

Pour plus d’informations, consultez Vue d’ensemble de Windows Hello Entreprise.

protection par mot de passe Microsoft Entra

Microsoft Entra protection par mot de passe détecte et bloque les mots de passe faibles connus et leurs variantes, et peut également bloquer d’autres termes faibles spécifiques à votre organization. Les listes de mots de passe interdits globaux par défaut sont automatiquement appliquées à tous les utilisateurs d’un locataire Microsoft Entra. Vous pouvez définir d’autres entrées dans une liste personnalisée de mots de passe interdits. Lorsque les utilisateurs modifient ou réinitialisent leurs mots de passe, ces listes sont vérifiées de façon à garantir l’utilisation de mots de passe forts.

Pour plus d’informations, consultez Configurer Microsoft Entra protection par mot de passe.

Authentification multifacteur

L’authentification multifacteur exige que les connexions des utilisateurs fassent l’objet d’une vérification supplémentaire, au-delà du mot de passe du compte d’utilisateur. Même si un utilisateur malveillant détermine un mot de passe de compte d’utilisateur, il doit également répondre à une vérification supplémentaire, par exemple, un message texte envoyé vers un smartphone, avant que l’accès ne lui soit accordé.

La première étape de l’utilisation de l’authentification multifacteur est de l’imposer à tous les comptes d’administrateurs, également appelés comptes privilégiés. Une fois cette première étape effectuée, Microsoft recommande l’authentification multifacteur pour tous les utilisateurs.

Trois méthodes s’offrent à vous pour obliger vos utilisateurs à utiliser l’authentification multifacteur basée sur votre offre Microsoft 365.

| Planification | Recommandation |

|---|---|

| Tous les plans Microsoft 365 (sans licences Microsoft Entra ID P1 ou P2) | Activer les paramètres de sécurité par défaut dans Microsoft Entra ID. Les valeurs de sécurité par défaut dans Microsoft Entra ID incluent l’authentification multifacteur pour les utilisateurs et les administrateurs. |

| Microsoft 365 E3 (inclut Microsoft Entra ID licences P1) | Utilisez les stratégies d’accès conditionnel courantes pour configurer les stratégies suivantes : - Exiger l’authentification multifacteur pour les administrateurs - Exiger l’authentification multifacteur pour tous les utilisateurs - Bloquer l’authentification héritée |

| Microsoft 365 E5 (inclut Microsoft Entra ID licences P2) | En tirant parti de Protection Microsoft Entra ID, commencez à implémenter l’ensemble recommandé d’accès conditionnel de Microsoft et les stratégies associées en créant ces deux stratégies : - Exiger l’authentification multifacteur lorsque le risque de connexion est moyen ou élevé - Les utilisateurs à risque élevé doivent modifier leur mot de passe |

Paramètres de sécurité par défaut

La sécurité par défaut est une nouvelle fonctionnalité pour Microsoft 365 et Office 365 abonnements payants ou d’évaluation créés après le 21 octobre 2019. Les paramètres de sécurité par défaut de ces abonnements sont activés, ce qui oblige tous vos utilisateurs à utiliser l’authentification multifacteur avec l’application Microsoft Authenticator.

Les utilisateurs disposent de 14 jours pour s’inscrire à l’authentification multifacteur de l’application Microsoft Authenticator sur leur smartphone, un délai qui commence dès la première connexion suivant l’activation des paramètres de sécurité par défaut. Lorsque les 14 jours sont écoulés, l’utilisateur ne peut pas se connecter tant que son inscription à l’authentification multifacteur n’est pas terminée.

Les paramètres de sécurité par défaut garantissent que toutes les organisations ont un niveau de sécurité de base qui est activé par défaut pour la connexion des utilisateurs. Vous pouvez désactiver les paramètres de sécurité par défaut en faveur de l’authentification multifacteur avec des stratégies d’accès conditionnel ou pour des comptes individuels.

Pour plus d’informations, consultez Vue d’ensemble des paramètres de sécurité par défaut.

Stratégies d’accès conditionnel

Les stratégies d’accès conditionnel sont un groupe de règles qui spécifient les conditions dans lesquelles les connexions sont évaluées et l’accès autorisé. Par exemple, vous pouvez créer une stratégie d’accès conditionnel qui indique :

- Si le nom du compte d’utilisateur est membre d’un groupe pour les utilisateurs qui se voit attribuer les rôles d’administrateur Exchange, utilisateur, mot de passe, sécurité, SharePoint, administrateur Exchange,administrateur SharePointou administrateur global, exigez l’authentification multifacteur avant d’autoriser l’accès.

Cette stratégie vous permet de demander une authentification multifacteur basée sur l’appartenance au groupe, plutôt que d’essayer de configurer des comptes d’utilisateur individuels pour l’authentification multifacteur lorsqu’ils sont attribués ou non à des rôles d’administrateur.

Vous pouvez également utiliser des stratégies d’accès conditionnel pour des fonctionnalités plus avancées, telles que l’exigence que la connexion soit effectuée à partir d’un appareil conforme, tel que votre ordinateur portable exécutant Windows 11.

L’accès conditionnel nécessite Microsoft Entra ID licences P1, qui sont incluses avec Microsoft 365 E3 et E5.

Si vous souhaitez en savoir plus, consultez la Présentation de l’accès conditionnel.

Utilisation combinée des méthodes

Gardez les éléments suivants à l’esprit :

- Vous ne pouvez pas activer les paramètres de sécurité par défaut si vous avez activé des stratégies d’accès conditionnel.

- Vous ne pouvez activer aucune stratégie d’accès conditionnel si les paramètres de sécurité par défaut sont activés.

Si les paramètres de sécurité par défaut sont activés, les nouveaux utilisateurs sont invités à s’inscrire pour l’authentification multifacteur et à utiliser l’application Microsoft Authenticator.

Ce tableau présente les résultats de l’activation de l’authentification multifacteur avec les paramètres de sécurité par défaut et les stratégies d’accès conditionnel.

| Méthode | Activé | Désactivé | Méthode d'authentification supplémentaire |

|---|---|---|---|

| Paramètres de sécurité par défaut | Ne peut pas utiliser les stratégies d’accès conditionnel | Peut utiliser les stratégies d’accès conditionnel | Application Microsoft Authenticator |

| Stratégies d’accès conditionnel | Si l’une d’elles est activée, vous ne pouvez pas activer les paramètres de sécurité par défaut | Si tous ces éléments sont désactivés, vous pouvez activer les paramètres de sécurité par défaut | Utilisateur spécifié lors de l’inscription à l’authentification multifacteur |

Configurations des identités Zéro confiance et de l’accès aux appareils

Confiance nulle paramètres et stratégies d’accès d’identité et d’appareil sont recommandés pour les fonctionnalités requises et leurs paramètres combinés avec des stratégies d’accès conditionnel, de Intune et de Protection Microsoft Entra ID qui déterminent si une demande d’accès donnée doit être accordée et dans quelles conditions. La décision se fonde sur le compte d’utilisateur utilisé pour la connexion, l’appareil utilisé, l’application utilisée par l’utilisateur pour l’accès, l’emplacement depuis lequel la demande d’accès est émise et l’évaluation du risque lié à la demande. Cela permet de s’assurer que seuls les utilisateurs et les appareils approuvés ont accès aux ressources critiques de l’entreprise.

Remarque

Protection Microsoft Entra ID nécessite Microsoft Entra ID licences P2, qui sont incluses dans Microsoft 365 E5.

Les stratégies d’identité et d’accès aux appareils sont définies pour une utilisation à trois niveaux :

- La protection de base constitue un niveau de sécurité minimal pour les identités et appareils qui accèdent à vos applications et données.

- La protection sensible propose une sécurité supplémentaire pour les données spécifiques. Les identités et les appareils doivent démontrer des niveaux de sécurité et d’intégrité des appareils plus élevés.

- La protection des environnements comportant des données hautement réglementées ou classifiées est généralement limitée à de petites quantités de données hautement classifiées, comportant des secrets commerciaux ou soumises à des réglementations sur les données. Les identités et les appareils doivent démontrer des niveaux de sécurité et d’intégrité des appareils bien plus élevés.

Ces niveaux de protection et les configurations correspondantes apportent des niveaux de protection cohérents selon les données, les identités et les appareils.

Microsoft recommande vivement de configurer et de déployer des stratégies d’identité et d’appareil de confiance zéro dans votre organisation, notamment des paramètres spécifiques pour Microsoft Teams, Exchange Online et SharePoint. Pour plus d’informations, consultez Configurations d'identités et d'accès aux appareils de confiance zéro.

Protection Microsoft Entra ID

Cette section explique comment configurer des stratégies de protection contre la compromission d’informations d’identification consistant pour un attaquant à déterminer le nom de compte et le mot de passe d’un utilisateur afin d’accéder aux services et données cloud d’une organisation. Protection Microsoft Entra ID offre plusieurs façons d’empêcher une personne malveillante de compromettre les informations d’identification d’un compte d’utilisateur.

Avec Protection Microsoft Entra ID, vous pouvez :

| Fonctionnalité | Description |

|---|---|

| déterminer et résoudre les vulnérabilités potentielles dans les identités de votre organisation ; | Microsoft Entra ID utilise le Machine Learning pour détecter les anomalies et les activités suspectes, telles que les activités de connexion et de post-connexion. À l’aide de ces données, Protection Microsoft Entra ID génère des rapports et des alertes qui vous aident à évaluer les problèmes et à prendre des mesures. |

| Détecter des actions douteuses qui sont liées aux identités de votre organisation et y répondre automatiquement | Vous pouvez configurer des stratégies qui répondent automatiquement aux problèmes détectés lorsqu’un niveau de risque spécifié est atteint. Ces stratégies, en plus d’autres contrôles d’accès conditionnel fournis par Microsoft Entra ID et Microsoft Intune, peuvent bloquer automatiquement l’accès ou prendre des mesures correctives, notamment des réinitialisations de mot de passe et exiger Microsoft Entra authentification multifacteur pour les connexions ultérieures. |

| Examiner les incidents suspects et les résoudre avec des actions d’administration | Vous pouvez examiner les événements à risque à l’aide d’informations sur l’incident de sécurité. Des workflows de base sont disponibles pour suivre les investigations et lancer des actions de correction, telles que les réinitialisations de mot de passe. |

Consultez plus d’informations sur Protection Microsoft Entra ID.

Consultez les étapes pour activer Protection Microsoft Entra ID.

Ressources techniques pour l’administrateur pour l’authentification multifacteur et la connexion sécurisée

- Authentification multifacteur pour Microsoft 365

- Déployer l’identité pour Microsoft 365

- Vidéos de formation sur Azure Academy Microsoft Entra ID

- Configurer la stratégie d’inscription d’authentification multifacteur Microsoft Entra

- Configurations des identités et de l’accès aux appareils

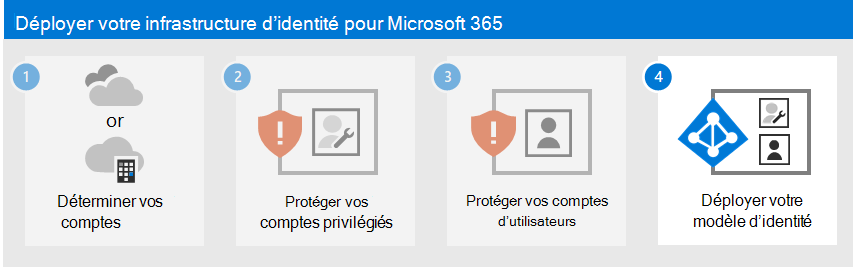

Étape suivante

Poursuivez avec l’étape 4 pour déployer l’infrastructure d’identité en fonction du modèle d’identité que vous avez choisi :

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour