Bérlőkorlátozások beállítása v2

Feljegyzés

A cikkben ismertetett egyes funkciók előzetes verziójú funkciók. További információ az előzetes verziókról: Kiegészítő használati feltételek a Microsoft Azure előzetes verziójú termékeihez.

A biztonság növelése érdekében korlátozhatja, hogy a felhasználók mit érhetnek el, ha külső fiók használatával jelentkeznek be a hálózatokról vagy az eszközökről. A bérlői korlátozásokkal kapcsolatos beállítások, amelyek a bérlők közötti hozzáférési beállítások részét képezik, lehetővé teszik egy szabályzat létrehozását a külső alkalmazásokhoz való hozzáférés szabályozásához.

Tegyük fel például, hogy a szervezet egyik felhasználója külön fiókot hozott létre egy ismeretlen bérlőben, vagy egy külső szervezet adott a felhasználónak egy fiókot, amellyel bejelentkezhet a szervezetbe. Bérlői korlátozások használatával megakadályozhatja, hogy a felhasználó néhány vagy az összes külső alkalmazást használjon, miközben a külső fiókkal van bejelentkezve a hálózaton vagy az eszközökön.

| Lépések | Leírás |

|---|---|

| 1 | A Contoso bérlői korlátozásokat konfigurál a bérlők közötti hozzáférési beállításaikban, hogy letiltsa az összes külső fiókot és külső alkalmazást. A Contoso minden Windows-eszközön kikényszeríti a házirendet, ha frissíti a helyi számítógép konfigurációját a Contoso bérlőazonosítójával és a bérlőkorlátozások házirend-azonosítójával. |

| 2 | A Contoso által felügyelt Windows-eszközzel rendelkező felhasználók egy ismeretlen bérlő fiókjával próbálnak bejelentkezni egy külső alkalmazásba. A Windows-eszköz hozzáad egy HTTP-fejlécet a hitelesítési kérelemhez. A fejléc tartalmazza a Contoso bérlőazonosítóját és a bérlőkorlátozások házirend-azonosítóját. |

| 3 | Hitelesítési sík védelme: A Microsoft Entra-azonosító a hitelesítési kérelem fejlécével keresi meg a bérlőkorlátozási szabályzatot a Microsoft Entra felhőben. Mivel a Contoso szabályzata blokkolja a külső fiókok hozzáférését a külső bérlőkhöz, a kérés hitelesítési szinten le van tiltva. |

| 4 | Adatsíkok védelme (előzetes verzió): A felhasználó egy, a Contoso hálózatán kívül beszerzett hitelesítési válasz jogkivonat másolásával és a Windows-eszközre való beillesztésével próbál hozzáférni a külső alkalmazáshoz. A Microsoft Entra ID azonban összehasonlítja a jogkivonatban szereplő jogcímet a Windows-eszköz által hozzáadott HTTP-fejléccel. Mivel nem egyeznek, a Microsoft Entra-azonosító blokkolja a munkamenetet, hogy a felhasználó ne férhessen hozzá az alkalmazáshoz. |

A v2 bérlői korlátozások mind a hitelesítési sík, mind az adatsík védelmének lehetőségeit biztosítják.

A hitelesítési sík védelme bérlői korlátozások v2-szabályzatának használatát jelenti a külső identitások használatával történő bejelentkezések letiltásához. Megakadályozhatja például, hogy egy rosszindulatú bennfentes adatokat szivárogtasson ki külső e-mailen keresztül, ha megakadályozza, hogy a támadó bejelentkezjen a rosszindulatú bérlőbe. A bérlői korlátozások v2 hitelesítési sík védelme általánosan elérhető.

Az adatsík-védelem a hitelesítést megkerülő támadások megelőzését jelenti. Előfordulhat például, hogy egy támadó a Teams névtelen értekezletbe való bekapcsolódásával vagy a SharePoint névtelen fájlhozzáférésével próbál hozzáférést engedélyezni a rosszindulatú bérlőalkalmazásokhoz. Vagy a támadó másolhat egy hozzáférési jogkivonatot egy rosszindulatú bérlőben lévő eszközről, és importálhatja azt a szervezeti eszközre. A bérlői korlátozások v2 adatsík-védelme kényszeríti a felhasználót a hitelesítésre, amikor megpróbál hozzáférni egy erőforráshoz, és letiltja a hozzáférést, ha a hitelesítés sikertelen.

Míg az 1 . verziójú bérlőkorlátozások a vállalati proxyn konfigurált bérlői engedélyezési listán keresztül nyújtanak hitelesítési síkvédelmet, a 2. verziójú bérlőkorlátozások lehetővé teszik a részletes hitelesítést és az adatsíkok védelmét vállalati proxyval vagy anélkül. Ha vállalati proxyt használ az élőfej-injektáláshoz, a beállítások csak a hitelesítési sík védelmét tartalmazzák.

Bérlői korlátozások v2 áttekintése

A szervezet bérlők közötti hozzáférési beállításaiban konfigurálhat bérlői korlátozásokat v2-házirendet. A szabályzat létrehozása után háromféleképpen alkalmazhatja a szabályzatot a szervezetben.

- Univerzális bérlőkorlátozások v2. Ez a beállítás mind a hitelesítési sík, mind az adatsík védelmét biztosítja vállalati proxy nélkül. Az univerzális bérlői korlátozások a Global Secure Access (előzetes verzió) használatával címkézik meg az összes forgalmat, függetlenül az operációs rendszertől, a böngészőtől vagy az eszköz űrlapjának tényezőitől. Lehetővé teszi az ügyfél- és a távoli hálózati kapcsolat támogatását is.

- Hitelesítési sík bérlői korlátozásai v2. Vállalati proxyt helyezhet üzembe a szervezetben, és konfigurálhatja a proxyt a Bérlői korlátozások v2-jelek beállításához a Microsoft Entra ID és a Microsoft-fiókok (MSA) felé érkező összes forgalomra vonatkozóan.

- Windows-bérlői korlátozások v2. A vállalati tulajdonban lévő Windows-eszközök esetében a bérlői korlátozások közvetlenül az eszközökön való kikényszerítésével érvényesítheti a hitelesítési sík és az adatsík védelmét is. A bérlői korlátozások az erőforrás-hozzáféréssel érvénybe lépnek, így biztosítva az adatelérési útvonalak lefedettségét és a jogkivonatok beszivárgása elleni védelmet. A szabályzatkényszerítéshez nincs szükség vállalati proxyra. Az eszközök lehetnek felügyelt Microsoft Entra-azonosítók vagy csoportházirenddel felügyelt tartományhoz csatlakoztatott eszközök.

Feljegyzés

Ez a cikk bemutatja, hogyan konfigurálhatók a bérlői korlátozások v2-ben a Microsoft Entra felügyeleti központ használatával. A Microsoft Graph bérlők közötti hozzáférési API-jának használatával is létrehozhatja ezeket a bérlőkorlátozási szabályzatokat.

Támogatott esetek

A 2. verzióra vonatkozó bérlői korlátozások hatóköre adott felhasználókra, csoportokra, szervezetekre vagy külső alkalmazásokra terjedhet ki. A Windows operációs rendszer hálózati vermére épülő alkalmazások védettek. A következő forgatókönyvek támogatottak:

- Minden Office-app (minden verzió/kiadási csatorna).

- Univerzális Windows-platform (UWP) .NET-alkalmazások.

- A Hitelesítés síkjának védelme minden olyan alkalmazáshoz, amely a Microsoft Entra-azonosítóval hitelesít, beleértve az összes Külső Microsoft-alkalmazást és minden olyan külső alkalmazást, amely a Microsoft Entra-azonosítót használja a hitelesítéshez.

- Adatsíkok védelme a SharePoint Online-hoz és az Exchange Online-hoz.

- Névtelen hozzáférés-védelem a SharePoint Online-hoz, a OneDrive Vállalati verzióhoz és a Teamshez (összevonási vezérlők konfigurálva).

- Hitelesítés és adatsík-védelem a Microsoft-bérlői vagy fogyasztói fiókokhoz.

- Ha univerzális bérlői korlátozásokat használ a Global Secure Access (előzetes verzió) szolgáltatásban, az összes böngésző és platform.

- A Windows csoportházirend használatakor a Microsoft Edge és a Microsoft Edge összes webhelye.

Nem támogatott forgatókönyvek

- Névtelen letiltás a fogyasztói OneDrive-fiókban. Az ügyfelek proxyszinten dolgozhatnak a blokkolással https://onedrive.live.com/.

- Ha egy felhasználó névtelen hivatkozással vagy nem Azure AD-fiókkal fér hozzá egy harmadik féltől származó alkalmazáshoz, például a Slackhez.

- Amikor egy felhasználó egy Microsoft Entra-azonosítóval kiállított jogkivonatot másol egy otthoni gépről egy munkahelyi gépre, és egy külső alkalmazáshoz, például a Slackhez való hozzáféréshez használja.

- A Microsoft-fiókok felhasználónkénti bérlői korlátozásai.

Bérlői korlátozások összehasonlítása v1 és v2

Az alábbi táblázat az egyes verziók funkcióit hasonlítja össze.

| Bérlői korlátozások v1 | Bérlői korlátozások v2 | |

|---|---|---|

| Szabályzatbetartatás | A vállalati proxy kikényszeríti a bérlőkorlátozási szabályzatot a Microsoft Entra ID vezérlősíkon. | Lehetőségek: - Univerzális bérlői korlátozások a Global Secure Access (előzetes verzió) szolgáltatásban, amely a szabályzat jelzésével címkéz minden forgalmat, és a hitelesítést és az adatsíkot is támogatja az összes platformon. - Csak síkalapú hitelesítés, ahol a vállalati proxy a bérlői korlátozásokat v2-jeleket állítja be az összes forgalomra. – Windowsos eszközfelügyelet, ahol az eszközök úgy vannak konfigurálva, hogy a Microsoft-forgalmat a bérlőkorlátozási szabályzatra irányítják, és a szabályzatot a felhőben kényszerítik ki. |

| Szabályzatkényszerítés korlátozása | A vállalati proxyk kezeléséhez bérlőket kell hozzáadni a Microsoft Entra forgalmi engedélyezési listájához. A korlátozott hozzáférésű bérlők fejlécértékének karakterkorlátja: <allowed-tenant-list> korlátozza a hozzáadható bérlők számát. |

A bérlők közötti hozzáférési szabályzatban egy felhőházirend felügyeli. Minden külső bérlőhöz létrejön egy partnerházirend. Jelenleg az összes külső bérlő konfigurációja egy 25 KB-os méretkorláttal rendelkező szabályzatban található. |

| Rosszindulatú bérlői kérelmek | A Microsoft Entra ID letiltja a rosszindulatú bérlői hitelesítési kéréseket a hitelesítési sík védelmének biztosításához. | A Microsoft Entra ID letiltja a rosszindulatú bérlői hitelesítési kéréseket a hitelesítési sík védelmének biztosításához. |

| Finomsága | Bérlőre és az összes Microsoft-fiókra korlátozva. | Bérlő, felhasználó, csoport és alkalmazás részletessége. (A Microsoft-fiókok nem támogatják a felhasználói szintű részletességet.) |

| Névtelen hozzáférés | A Teams-értekezletekhez és a fájlmegosztáshoz való névtelen hozzáférés engedélyezett. | A Teams-értekezletekhez való névtelen hozzáférés le van tiltva. A névtelenül megosztott erőforrásokhoz való hozzáférés ("Bárki, aki rendelkezik a hivatkozással") le van tiltva. |

| Microsoft-fiókok | Egy Restrict-MSA fejlécet használ a fogyasztói fiókokhoz való hozzáférés letiltásához. | Lehetővé teszi a Microsoft-fiókok (MSA és élő azonosító) hitelesítésének ellenőrzését az identitás- és adatsíkokon egyaránt. Ha például alapértelmezés szerint kikényszeríti a bérlői korlátozásokat, létrehozhat egy Microsoft-fiókokra vonatkozó szabályzatot, amely lehetővé teszi, hogy a felhasználók bizonyos alkalmazásokat férjenek hozzá a Microsoft-fiókjaikhoz, például: Microsoft Learn (alkalmazásazonosító 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) vagy Microsoft Enterprise Skills Initiative (alkalmazásazonosító 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Proxykezelés | A vállalati proxyk kezeléséhez bérlőket kell hozzáadni a Microsoft Entra forgalmi engedélyezési listájához. | A vállalati proxyhitelesítési sík védelméhez konfigurálja a proxyt úgy, hogy a bérlői korlátozásokat v2-jelekkel állítsa be az összes forgalomra vonatkozóan. |

| Platformtámogatás | Minden platformon támogatott. Csak hitelesítésisík-védelmet biztosít. | A Globális biztonságos hozzáférés (előzetes verzió) univerzális bérlői korlátozásai támogatnak minden operációs rendszert, böngészőt vagy eszközforma-tényezőt. A vállalati proxyhitelesítési sík védelme támogatja a macOS, a Chrome böngésző és a .NET-alkalmazásokat. A Windows-eszközkezelés támogatja a Windows operációs rendszereket és a Microsoft Edge-et. |

| Portáltámogatás | Nincs felhasználói felület a Microsoft Entra felügyeleti központban a szabályzat konfigurálásához. | A felhőszabályzat beállításához elérhető felhasználói felület a Microsoft Entra felügyeleti központban. |

| Nem támogatott alkalmazások | n/a | Letilthatja a Nem támogatott alkalmazások használatát a Microsoft-végpontokkal a Windows Defender alkalmazásvezérlő (WDAC) vagy a Windows tűzfal (például Chrome, Firefox stb.) használatával. Tekintse meg a Chrome, a Firefox és a .NET-alkalmazások, például a PowerShell blokkolását. |

Bérlőkorlátozások v1-szabályzatainak áttelepítése v2-be a proxyn

A bérlőkorlátozási szabályzatok áttelepítése v1-ről v2-re egyszeri művelet. A migrálás után nincs szükség ügyféloldali módosításokra. A kiszolgálóoldali házirend további módosításait a Microsoft Entra felügyeleti központban végezheti el.

A TRv2 proxyn való engedélyezésekor a TRv2 csak hitelesítési síkon kényszeríthető. A TRv2 hitelesítésen és adatsíkon való engedélyezéséhez engedélyeznie kell a TRv2 ügyféloldali jelzését a Universal TRv2 használatával

1. lépés: A partnerbérlelők engedélyezett listájának konfigurálása

TRv1: A bérlői korlátozások v1 (TRv1) lehetővé teszik a bérlőazonosítók és/vagy a Microsoft bejelentkezési végpontjainak engedélyezési listájának létrehozását, hogy a felhasználók hozzáférjenek a szervezet által engedélyezett külső bérlőkhöz. A TRv1 úgy érte el, hogy fejlécet ad hozzá Restrict-Access-To-Tenants: <allowed-tenant-list> a proxyhoz. Például: "Korlátozott hozzáférésű bérlők: " contoso.com, fabrikam.com, dogfood.com". További információ az 1.v. bérlői korlátozásokról.

TRv2: A bérlői korlátozások v2 (TRv2) esetén a konfiguráció a kiszolgálóoldali felhőszabályzatba kerül, és nincs szükség a TRv1 fejlécre.

- A vállalati proxyn távolítsa el a bérlőkorlátozások v1 fejlécét.

Restrict-Access-To-Tenants: <allowed-tenant-list> - Az engedélyezett bérlők listájában lévő összes bérlőhöz hozzon létre egy partnerbérlelői szabályzatot a 2. lépésben leírt lépések végrehajtásával: Bérlőkorlátozások konfigurálása v2 adott partnerek számára. Mindenképpen kövesse az alábbi irányelveket:

Feljegyzés

- Tartsa meg a bérlői korlátozások v2 alapértelmezett házirendet, amely letiltja az összes külső bérlői hozzáférést külső identitások használatával (például

user@externaltenant.com). - Hozzon létre egy partnerbérlelői szabályzatot a v1-engedélyezési listán felsorolt összes bérlőhöz a 2. lépés lépéseit követve: Bérlőkorlátozások konfigurálása v2 adott partnerek számára.

- Csak adott felhasználók férhetnek hozzá adott alkalmazásokhoz. Ez a kialakítás növeli a biztonsági helyzetet azáltal, hogy csak a szükséges felhasználók számára korlátozza a hozzáférést.

2. lépés: Fogyasztói fiók vagy Microsoft-fiók bérlőjének letiltása

TRv1: Annak érdekében, hogy a felhasználók ne jelentkezzenek be a fogyasztói alkalmazásokba. A Trv1-nek be kell szúrnia a sec-Restrict-Tenant-Access-Policy fejlécet a login.live.com látogató forgalomba, például a sec-Restrict-Tenant-Access-Policy: restrict-msa'

TRv2: A TRv2 használatával a konfiguráció a kiszolgálóoldali felhőszabályzatba kerül, és nincs szükség a TRv1 fejlécre.

- A vállalati proxyn el kell távolítania a bérlői korlátozásokat v1 header sec-Restrict-Tenant-Access-Policy: restrict-msa' néven.

- Hozzon létre egy partnerbérlelői szabályzatot a Microsoft-fiókok bérlői számára a következő 2. lépéssel : Bérlőkorlátozások konfigurálása v2 adott partnerek számára. Mivel a felhasználói szintű hozzárendelés nem érhető el az MSA-bérlők számára, a szabályzat minden MSA-felhasználóra érvényes. Az alkalmazásszintű részletesség azonban elérhető, és korlátoznia kell azokat az alkalmazásokat, amelyekhez az MSA vagy a fogyasztói fiókok csak a szükséges alkalmazásokhoz férhetnek hozzá.

Feljegyzés

Az MSA-bérlő letiltása nem blokkolja az eszközök felhasználó nélküli forgalmát, beleértve a következőket:

- Az Autopilot, a Windows Update és a szervezeti telemetriai adatok forgalma.

- A fogyasztói fiókok B2B-hitelesítése vagy "átengedő" hitelesítés, ahol az Azure-alkalmazások és Office.com-alkalmazások Microsoft Entra-azonosítóval jelentkeznek be a fogyasztói felhasználókba egy fogyasztói környezetben.

3. lépés: Bérlői korlátozások engedélyezése v2 a vállalati proxyn

TRv2: A vállalati proxyt úgy konfigurálhatja, hogy engedélyezze a bérlői korlátozások V2 fejlécének ügyféloldali címkézését a következő vállalati proxybeállítással: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

hol <DirectoryID> található a Microsoft Entra-bérlő azonosítója, és <policyGUID> a bérlők közötti hozzáférési szabályzat objektumazonosítója.

Bérlői korlátozások és bejövő és kimenő beállítások

Bár a bérlői korlátozások a bérlők közötti hozzáférési beállításokkal együtt vannak konfigurálva, a bejövő és kimenő hozzáférési beállításoktól függetlenül működnek. A bérlők közötti hozzáférési beállítások segítségével szabályozhatja, hogy a felhasználók mikor jelentkeznek be a szervezet egyik fiókjával. Ezzel szemben a bérlőkorlátozásokkal szabályozhatja, hogy a felhasználók mikor használnak külső fiókot. A B2B-együttműködés és a közvetlen B2B-kapcsolat bejövő és kimenő beállításai nem érintik (és nem érintik) a bérlői korlátozások beállításait.

Gondolja át a bérlők közötti hozzáférési beállításokat a következő módon:

- A bejövő beállítások szabályozzák a belső alkalmazásokhoz való külső fiókhozzáférést.

- A kimenő beállítások szabályozzák a külső alkalmazásokhoz való belső fiókhozzáférést.

- A bérlői korlátozások a külső alkalmazásokhoz való külső fiókhozzáférést szabályozzák.

Bérlői korlátozások és B2B-együttműködés

Ha a felhasználóknak külső szervezetekhez és alkalmazásokhoz kell hozzáférniük, javasoljuk, hogy engedélyezze a bérlői korlátozásokat a külső fiókok blokkolásához és a B2B-együttműködés használatához. A B2B-együttműködés lehetővé teszi a következő lehetőségeket:

- Használja a feltételes hozzáférést, és kényszerítse a többtényezős hitelesítést a B2B együttműködési felhasználók számára.

- Bejövő és kimenő hozzáférés kezelése.

- Munkamenetek és hitelesítő adatok leállása, ha egy B2B együttműködési felhasználó foglalkoztatási állapota megváltozik, vagy a hitelesítő adataik sérülnek.

- A bejelentkezési naplók segítségével megtekintheti a B2B együttműködési felhasználó adatait.

Előfeltételek

A bérlői korlátozások konfigurálásához a következőkre van szükség:

- Microsoft Entra ID P1 vagy P2

- Legalább biztonsági Rendszergazda istrator szerepkörrel rendelkező fiók

- Windows 10-et futtató Windows-eszközök, Windows 11 a legújabb frissítésekkel

Kiszolgálóoldali bérlőkorlátozások konfigurálása v2 felhőszabályzat

1. lépés: Alapértelmezett bérlői korlátozások konfigurálása v2

Gépház a v2-hez tartozó bérlői korlátozások a Microsoft Entra Felügyeleti központban találhatók, a Bérlők közötti hozzáférési beállítások. Először konfigurálja az összes felhasználóra, csoportra, alkalmazásra és szervezetre alkalmazni kívánt alapértelmezett bérlői korlátozásokat. Ezután, ha partnerspecifikus konfigurációkra van szüksége, hozzáadhatja a partner szervezetét, és testre szabhatja az alapértelmezett beállításoktól eltérő beállításokat.

Alapértelmezett bérlőkorlátozások konfigurálása

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább biztonsági Rendszergazda istratorként.

Keresse meg az identitás>külső identitásainak>bérlők közötti hozzáférési beállításait, majd válassza a bérlők közötti hozzáférési beállításokat.

Válassza az Alapértelmezett beállítások lapot.

Görgessen a Bérlőkorlátozások szakaszhoz.

Válassza a Bérlőkorlátozások szerkesztése alapértelmezett hivatkozását .

Ha egy alapértelmezett szabályzat még nem létezik a bérlőben, a szabályzatazonosító mellett megjelenik a Házirend létrehozása hivatkozás. Válassza ezt a hivatkozást.

A Bérlőkorlátozások lapon a bérlőazonosító és a bérlőkorlátozások házirend-azonosítója is megjelenik. Mindkét érték másolásához használja a másolási ikonokat. Ezeket később fogja használni, amikor konfigurálja a Windows-ügyfeleket a bérlői korlátozások engedélyezésére.

Válassza a Külső felhasználók és csoportok lapot. Az Access állapotában válasszon az alábbiak közül:

- Hozzáférés engedélyezése: A külső fiókkal bejelentkezett összes felhasználó számára engedélyezi a külső alkalmazások elérését (a Külső alkalmazások lapon van megadva).

- Hozzáférés letiltása: A külső fiókkal bejelentkezett összes felhasználó számára letiltja a külső alkalmazások elérését (a Külső alkalmazások lapon van megadva).

Feljegyzés

Az alapértelmezett beállítások nem terjedhetnek ki az egyes fiókokra vagy csoportokra, ezért a <minden bérlői> felhasználóra és csoportra érvényes. Vegye figyelembe, hogy ha minden felhasználó és csoport hozzáférését letiltja, akkor az összes külső alkalmazáshoz (a Külső alkalmazások lapon) is le kell tiltania a hozzáférést.

Válassza a Külső alkalmazások lapot. Az Access állapotában válasszon az alábbiak közül:

- Hozzáférés engedélyezése: Lehetővé teszi, hogy a külső fiókkal bejelentkezett összes felhasználó hozzáférjen az Applies to szakaszban megadott alkalmazásokhoz .

- Hozzáférés letiltása: Letiltja, hogy a külső fiókkal bejelentkezett összes felhasználó hozzáférjen az Applies to szakaszban megadott alkalmazásokhoz .

Az Érintett területen válasszon az alábbiak közül:

- Minden külső alkalmazás: Az Access állapotában kiválasztott műveletet alkalmazza az összes külső alkalmazásra. Ha letiltja az összes külső alkalmazáshoz való hozzáférést, akkor az összes felhasználó és csoport hozzáférését is le kell tiltania (a Felhasználók és csoportok lapon).

- Külső alkalmazások kiválasztása: Lehetővé teszi, hogy az Access állapotában válassza ki azokat a külső alkalmazásokat, amelyekre alkalmazni szeretné a műveletet. Alkalmazások kiválasztásához válassza a Microsoft-alkalmazások hozzáadása vagy más alkalmazások hozzáadása lehetőséget. Ezután keressen az alkalmazásnév vagy az alkalmazásazonosító (vagy az ügyfélalkalmazás azonosítója vagy az erőforrásalkalmazás azonosítója) alapján, és válassza ki az alkalmazást. (Lásd a gyakran használt Microsoft-alkalmazások azonosítóinak listáját.) Ha további alkalmazásokat szeretne hozzáadni, használja a Hozzáadás gombot. Ha elkészült, válassza a Küldés lehetőséget.

Válassza a Mentés lehetőséget.

2. lépés: Bérlői korlátozások konfigurálása v2 adott partnerek számára

Tegyük fel, hogy bérlői korlátozásokkal letiltja a hozzáférést alapértelmezés szerint, de engedélyezni szeretné, hogy a felhasználók saját külső fiókjukkal férhessenek hozzá bizonyos alkalmazásokhoz. Tegyük fel például, hogy azt szeretné, hogy a felhasználók saját Microsoft-fiókjukkal férhessenek hozzá a Microsoft Learnhez. Az ebben a szakaszban található utasítások azt ismertetik, hogyan adhat hozzá szervezetspecifikus beállításokat, amelyek elsőbbséget élveznek az alapértelmezett beállításokkal szemben.

Példa: Bérlői korlátozások konfigurálása v2-ben a Microsoft-fiókok engedélyezéséhez

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább biztonsági Rendszergazda istratorként vagy feltételes hozzáférési Rendszergazda istratorként.

Keresse meg az Identitás>külső identitásai>bérlők közötti hozzáférési beállításait.

Válassza a Szervezeti beállítások lehetőséget.

Feljegyzés

Ha a felvenni kívánt szervezet már fel lett véve a listára, kihagyhatja a hozzáadást, és közvetlenül módosíthatja a beállításokat.

Válassza a Szervezet hozzáadása lehetőséget.

A Szervezet hozzáadása panelen írja be a szervezet teljes tartománynevét (vagy bérlőazonosítóját).

Példa: Keresse meg a következő Microsoft-fiókok bérlőazonosítóját:

9188040d-6c67-4c5b-b112-36a304b66dad

Válassza ki a szervezetet a keresési eredmények között, majd válassza a Hozzáadás lehetőséget.

A beállítások módosítása: Keresse meg a szervezetet a Szervezeti beállítások listában, majd görgessen vízszintesen a Bérlőkorlátozások oszlop megtekintéséhez. Ezen a ponton a szervezet összes bérlőkorlátozási beállítása öröklődik az alapértelmezett beállításoktól. A szervezet beállításainak módosításához válassza az Örökölt alapértelmezett hivatkozás lehetőséget a Bérlőkorlátozások oszlopban.

Megjelenik a szervezet Bérlőkorlátozások lapja. Másolja ki a bérlőazonosító és a házirend-azonosító értékeit. Ezeket később fogja használni, amikor konfigurálja a Windows-ügyfeleket a bérlői korlátozások engedélyezésére.

Válassza a Beállítások testreszabása lehetőséget, majd a Külső felhasználók és csoportok lapot. Az Access állapotában válasszon egy lehetőséget:

- Hozzáférés engedélyezése: Engedélyezi, hogy az Applies (Külső alkalmazások) lapon megadott felhasználók és csoportok külső fiókokkal bejelentkezett felhasználókra és csoportokra vonatkozhassanak.

- Hozzáférés letiltása: Letiltja az Applies (Külső alkalmazások) lapon megadott felhasználók és csoportok külső fiókokkal bejelentkezett felhasználók és csoportok elérését.

Feljegyzés

Microsoft-fiók példánkban a Hozzáférés engedélyezése lehetőséget választjuk.

Az Érvényesség csoportban válassza a Minden <szervezeti> felhasználó és csoport lehetőséget.

Feljegyzés

A Microsoft-fiókok nem támogatják a felhasználók részletességét, ezért a Szervezet> kiválasztása <felhasználók és csoportok funkció nem érhető el. Más szervezetek esetén választhatja a Szervezeti> felhasználók és csoportok kiválasztása <lehetőséget, majd hajtsa végre az alábbi lépéseket minden hozzáadni kívánt felhasználó vagy csoport esetében:

- Válassza a Külső felhasználók és csoportok hozzáadása lehetőséget.

- A Kiválasztás panelen írja be a felhasználónevet vagy a csoportnevet a keresőmezőbe.

- Válassza ki a felhasználót vagy csoportot a keresési eredmények között.

- Ha továbbiakra van szüksége, válassza a Hozzáadás elemet, és ismételje meg ezeket a lépéseket. Ha végzett a hozzáadni kívánt felhasználók és csoportok kiválasztásával, válassza a Küldés lehetőséget.

Válassza a Külső alkalmazások lapot. Az Access állapotában adja meg, hogy engedélyezi vagy letiltja-e a külső alkalmazásokhoz való hozzáférést.

- Hozzáférés engedélyezése: Lehetővé teszi, hogy az Applies szakaszban megadott külső alkalmazásokhoz külső fiókok használata esetén a felhasználók hozzáférjenek.

- Hozzáférés letiltása: Megakadályozza, hogy a felhasználók külső fiókok használata esetén elérhessék az Applies alatt megadott külső alkalmazásokat.

Feljegyzés

Microsoft-fiók példánkban a Hozzáférés engedélyezése lehetőséget választjuk.

Az Érintett területen válasszon az alábbiak közül:

- Minden külső alkalmazás: Az Access állapotában kiválasztott műveletet alkalmazza az összes külső alkalmazásra.

- Külső alkalmazások kiválasztása: Az Access állapotában kiválasztott műveletet alkalmazza az összes külső alkalmazásra.

Feljegyzés

- Microsoft-fiók példánkban a Külső alkalmazások kiválasztása lehetőséget választjuk.

- Ha letiltja az összes külső alkalmazáshoz való hozzáférést, akkor az összes felhasználó és csoport hozzáférését is le kell tiltania (a Felhasználók és csoportok lapon).

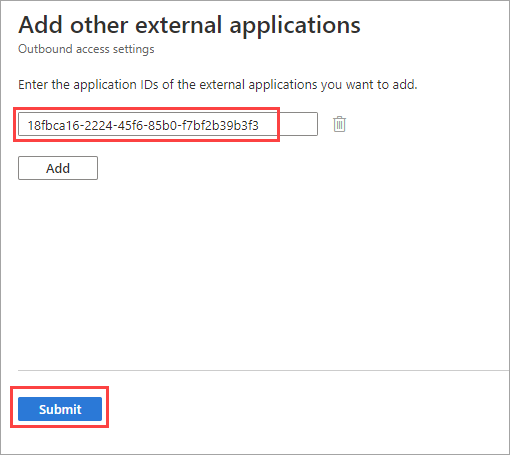

Ha a Külső alkalmazások kiválasztása lehetőséget választotta, tegye a következőket minden hozzáadni kívánt alkalmazáshoz:

- Válassza a Microsoft-alkalmazások hozzáadása vagy más alkalmazások hozzáadása lehetőséget. Microsoft Learn-példánkban a További alkalmazások hozzáadása lehetőséget választjuk.

- A keresőmezőbe írja be az alkalmazás nevét vagy az alkalmazásazonosítót (az ügyfélalkalmazás azonosítóját vagy az erőforrásalkalmazás azonosítóját). (Lásd a gyakran használt Microsoft-alkalmazások azonosítóinak listáját.) Microsoft Learn-példánkban az alkalmazásazonosítót

18fbca16-2224-45f6-85b0-f7bf2b39b3f3írjuk be. - Jelölje ki az alkalmazást a keresési eredmények között, majd válassza a Hozzáadás lehetőséget.

- Ismételje meg a műveletet minden hozzáadni kívánt alkalmazás esetében.

- Ha végzett az alkalmazások kiválasztásával, válassza a Küldés lehetőséget.

A kiválasztott alkalmazások a Külső alkalmazások lapon jelennek meg. Válassza a Mentés lehetőséget.

Feljegyzés

Az MSA-bérlő letiltása nem blokkolja a következőt:

- Felhasználó nélküli forgalom az eszközökhöz. Ez magában foglalja az Autopilot, a Windows Update és a szervezeti telemetriai adatok forgalmát.

- A fogyasztói fiókok B2B-hitelesítése.

- Számos Azure-alkalmazás és Office.com által használt "átengedés" hitelesítés, amelyben az alkalmazások a Microsoft Entra azonosítót használják a fogyasztói felhasználók felhasználóinak felhasználói környezetbe való bejelentkezéséhez.

Ügyféloldali bérlőkorlátozások konfigurálása v2

Az ügyfelekre vonatkozó bérlőkorlátozások v2 kényszerítése háromféleképpen lehetséges:

- 1. lehetőség: Univerzális bérlőkorlátozások v2 a Microsoft Entra Global Secure Access részeként (előzetes verzió)

- 2. lehetőség: Bérlői korlátozások beállítása v2 a vállalati proxyn

- 3. lehetőség: Bérlői korlátozások engedélyezése windowsos felügyelt eszközökön (előzetes verzió)

1. lehetőség: Univerzális bérlőkorlátozások v2 a Microsoft Entra Global Secure Access részeként (előzetes verzió)

A Microsoft Entra Global Secure Access részeként az univerzális bérlői korlátozások v2 használata ajánlott, mivel minden eszközhöz és platformhoz biztosít hitelesítést és adatsík-védelmet. Ez a beállítás nagyobb védelmet nyújt a hitelesítést megkerülő kifinomult kísérletek ellen. Előfordulhat például, hogy a támadók névtelen hozzáférést próbálnak engedélyezni egy rosszindulatú bérlő alkalmazásához, például névtelen értekezletek csatlakozását a Teamsben. Vagy előfordulhat, hogy a támadók megpróbálnak importálni a szervezeti eszközre egy hozzáférési jogkivonatot, amelyet egy rosszindulatú bérlőben lévő eszközről emeltek ki. Az univerzális bérlői korlátozások v2 megakadályozza ezeket a támadásokat azáltal, hogy a bérlői korlátozásokat v2-jeleket küld a hitelesítési síkra (Microsoft Entra ID és Microsoft-fiók) és adatsíkra (Microsoft felhőalkalmazások).

2. lehetőség: Bérlői korlátozások beállítása v2 a vállalati proxyn

Annak érdekében, hogy a bejelentkezések korlátozva legyenek a vállalati hálózaton lévő összes eszközön és alkalmazásban, konfigurálja a vállalati proxyt a bérlői korlátozások v2-hez való kényszerítéséhez. Bár a vállalati proxy bérlőkorlátozásainak konfigurálása nem biztosít adatsík-védelmet, a hitelesítési sík védelmét is biztosítja.

Fontos

Ha korábban már beállította a bérlői korlátozásokat, le kell állítania a küldést restrict-msa login.live.com. Ellenkező esetben az új beállítások ütköznek az MSA bejelentkezési szolgáltatásra vonatkozó meglévő utasításokkal.

Konfigurálja a bérlői korlátozások v2 fejlécét az alábbiak szerint:

Fejléc neve Fejléc értéke sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>TenantIDA Microsoft Entra-bérlő azonosítója. Ezt az értéket úgy keresheti meg, hogy rendszergazdaként bejelentkezik a Microsoft Entra felügyeleti központba, és az Identitás>áttekintése lapra tallózó és az Áttekintés lapra kattint.policyGUIDA bérlők közötti hozzáférési szabályzat objektumazonosítója. Keresse meg ezt az értéket a visszaadott "id" mező meghívásával/crosstenantaccesspolicy/defaultés használatával.

Vállalati proxyján küldje el a bérlőkorlátozások v2 fejlécét a következő Microsoft bejelentkezési tartományokba:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Ez a fejléc kikényszeríti a bérlői korlátozások v2-szabályzatát a hálózat összes bejelentkezésén. Ez a fejléc nem blokkolja a névtelen hozzáférést a Teams-értekezletekhez, SharePoint-fájlokhoz vagy más, hitelesítést nem igénylő erőforrásokhoz.

A 2. verziójú bérlőkorlátozások nem támogatják a törést és a vizsgálatot

Nem Windows-platformok esetén megszakíthatja és megvizsgálhatja a forgalmat, hogy proxyn keresztül adja hozzá a bérlői korlátozások v2 paramétereit a fejléchez. Egyes platformok azonban nem támogatják a megszakítást és az ellenőrzést, így a 2. verzióra vonatkozó bérlői korlátozások nem működnek. Ezen platformok esetében a Microsoft Entra ID alábbi funkciói nyújthatnak védelmet:

- Feltételes hozzáférés: Csak felügyelt/megfelelő eszközök használatának engedélyezése

- Feltételes hozzáférés: Vendég-/külső felhasználók hozzáférésének kezelése

- B2B-együttműködés: A kimenő szabályok korlátozása bérlők közötti hozzáféréssel a "Korlátozott hozzáférésű bérlőkhöz" paraméterben felsorolt bérlőkhöz

- B2B-együttműködés: A B2B-felhasználók meghívásainak korlátozása a "Hozzáférés korlátozása bérlőkhöz" paraméterben felsorolt tartományokra

- Alkalmazáskezelés: Annak korlátozása, hogy a felhasználók hogyan járulnak hozzá az alkalmazásokhoz

- Intune: Alkalmazásszabályzat alkalmazása az Intune-on keresztül, hogy a felügyelt alkalmazások használatát csak az eszközt regisztráló fiók upn-jára korlátozza (az Alkalmazásokban csak konfigurált szervezeti fiókok engedélyezése területen)

Bár ezek az alternatívák védelmet nyújtanak, bizonyos forgatókönyvekre csak bérlői korlátozások vonatkoznak, például egy böngésző használata a Microsoft 365-szolgáltatások webes elérésére a dedikált alkalmazás helyett.

3. lehetőség: Bérlői korlátozások engedélyezése windowsos felügyelt eszközökön (előzetes verzió)

Miután létrehozott egy bérlőkorlátozások v2-szabályzatot, a házirendet minden Windows 10-, Windows 11- és Windows Server 2022-eszközön kikényszerítheti, ha hozzáadja a bérlőazonosítót és a szabályzatazonosítót az eszköz Bérlőkorlátozások konfigurációjához. Ha egy Windows-eszközön engedélyezve vannak a bérlőkorlátozások, a szabályzatkényszerítéshez nincs szükség vállalati proxykra. Az eszközöknek nem kell Microsoft Entra-azonosítót kezelni a bérlői korlátozások v2 kényszerítéséhez; A csoportházirenddel felügyelt tartományhoz csatlakoztatott eszközök is támogatottak.

Feljegyzés

A Windows V2 bérlői korlátozásai egy részleges megoldás, amely bizonyos helyzetekben védi a hitelesítést és az adatsíkokat. Felügyelt Windows-eszközökön működik, és nem védi a .NET-vermet, a Chrome-ot vagy a Firefoxot. A Windows-megoldás ideiglenes megoldást biztosít mindaddig, amíg általánosan el nem érhetőek az univerzális bérlői korlátozások a Microsoft Entra Global Secure Accessben (előzetes verzió).

Rendszergazda istrative Templates (.admx) for Windows 10 November 2021 Update (21H2) és csoportházirend-beállítások

A csoportházirend használatával üzembe helyezheti a bérlőkorlátozások konfigurációját a Windows-eszközökön. Tekintse meg az alábbi erőforrásokat:

- Rendszergazda a Windows 10-hez készült sablonok

- Csoportházirend Gépház Referenciatáblázat Windows 10-hez

Szabályzatok tesztelése eszközön

Ha egy eszközön szeretné tesztelni a bérlői korlátozások v2-szabályzatát, kövesse az alábbi lépéseket.

Feljegyzés

- Az eszköznek Windows 10-et vagy Windows 11-et kell futtatnia a legújabb frissítésekkel.

A Windows számítógépen nyomja le a Windows billentyűt, írja be a gpedit parancsot, majd válassza a Csoportházirend szerkesztése (Vezérlőpult) lehetőséget.

Nyissa meg a számítógép konfigurációját> Rendszergazda a>windowsos összetevők>bérlői korlátozásait.

Kattintson a jobb gombbal a Felhőházirend részletei elemre a jobb oldali panelen, majd válassza a Szerkesztés parancsot.

Kérje le a korábban rögzített bérlőazonosítót és házirend-azonosítót (a 7 . lépésben az Alapértelmezett bérlői korlátozások konfigurálása területen), és írja be őket a következő mezőkbe (hagyja üresen az összes többi mezőt):

- Microsoft Entra Directory ID: Adja meg a korábban rögzített bérlőazonosítót . ha rendszergazdaként bejelentkezik a Microsoft Entra felügyeleti központba, és az Identitás>áttekintése lapra tallózó és az Áttekintés fülre kattint.

- Házirend GUID azonosítója: A bérlők közötti hozzáférési szabályzat azonosítója. Ez a korábban rögzített szabályzatazonosító . Ezt az azonosítót a Graph Explorer paranccsal https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/defaultis megtalálhatja.

Kattintson az OK gombra.

Chrome-, Firefox- és .NET-alkalmazások, például a PowerShell letiltása

A Windows tűzfal funkcióval letilthatja, hogy a védelem nélküli alkalmazások a Chrome, a Firefox és a .NET-alkalmazások, például a PowerShell segítségével férhessenek hozzá a Microsoft-erőforrásokhoz. A bérlői korlátozások v2-szabályzatának megfelelően letiltott/engedélyezett alkalmazások.

Ha például egy ügyfél hozzáadja a PowerShellt a bérlői korlátozások v2 CIP-szabályzatához, és graph.microsoft.com szerepel a bérlői korlátozások v2-szabályzat végpontlistájában, akkor a PowerShellnek engedélyeznie kell a tűzfal használatát.

A Windows számítógépen nyomja le a Windows billentyűt, írja be a gpedit parancsot, majd válassza a Csoportházirend szerkesztése (Vezérlőpult) lehetőséget.

Nyissa meg a számítógép konfigurációját> Rendszergazda a>windowsos összetevők>bérlői korlátozásait.

Kattintson a jobb gombbal a Felhőházirend részletei elemre a jobb oldali panelen, majd válassza a Szerkesztés parancsot.

Jelölje be a Microsoft-végpontok tűzfalvédelmének engedélyezése jelölőnégyzetet, majd kattintson az OK gombra.

Miután engedélyezte a tűzfalbeállítást, próbáljon meg bejelentkezni egy Chrome böngészővel. A bejelentkezésnek a következő üzenettel kell meghiúsulnia:

Bérlőkorlátozások v2-események megtekintése

A Eseménynapló bérlői korlátozásokkal kapcsolatos események megtekintése.

- Az Eseménynapló nyissa meg az Alkalmazások és szolgáltatások naplóit.

- Keresse meg a Microsoft>Windows>TenantRestrictions Operational parancsot>, és keresse meg az eseményeket.

Bérlői korlátozások és adatsík támogatása (előzetes verzió)

A Trv2-t a következő erőforrások kényszerítik ki, amelyek olyan jogkivonat-beszivárgási forgatókönyveket kezelnek, amikor egy rossz szereplő közvetlenül egy beszivárogtatott jogkivonattal vagy annonymously módon fér hozzá az erőforráshoz.

- Teams

- SharePoint Online, például OneDrive-alkalmazás

- Exchange Online, mint az Outlook app

- Office.com / Office Apps

Bérlői korlátozások és Microsoft Teams (előzetes verzió)

A Teams alapértelmezés szerint nyitott összevonással rendelkezik, ami azt jelenti, hogy nem tiltunk le senkit, aki külső bérlő által üzemeltetett értekezlethez csatlakozik. A Teams-értekezletekhez való hozzáférés nagyobb mértékű szabályozásához használhatja a Teams összevonási vezérlőit adott bérlők engedélyezéséhez vagy letiltásához, valamint a 2. verziójú bérlői korlátozásokkal letilthatja a Teams-értekezletekhez való névtelen hozzáférést. A Teams bérlői korlátozásainak kikényszerítéséhez konfigurálnia kell a 2. verzióra vonatkozó bérlői korlátozásokat a Microsoft Entra bérlők közötti hozzáférési beállításai között. Emellett be kell állítania az összevonási vezérlőket a Teams Rendszergazda portálon, és újra kell indítania a Teamst. A vállalati proxyn végrehajtott bérlői korlátozások nem tiltják le a Teams-értekezletekhez, SharePoint-fájlokhoz és más, hitelesítést nem igénylő erőforrásokhoz való névtelen hozzáférést.

- A Teams jelenleg lehetővé teszi, hogy a felhasználók a vállalati/otthoni identitásukkal csatlakozzanak bármely külsőleg üzemeltetett értekezlethez. A kimenő bérlők közötti hozzáférési beállítások segítségével szabályozhatja a vállalati/otthoni identitással rendelkező felhasználókat a külsőleg üzemeltetett Teams-értekezletekhez való csatlakozáshoz.

- A bérlői korlátozások megakadályozzák, hogy a felhasználók külsőleg kiadott identitást használjanak a Teams-értekezletekhez való csatlakozáshoz.

Feljegyzés

A Microsoft Teams alkalmazás függ a SharePoint Online-alkalmazásoktól és az Exchange Online-alkalmazásoktól. Javasoljuk, hogy a TRv2-szabályzatot a Microsoft Teams Services, a SharePoint Online vagy az Exchange Online helyett az Office 365-appban külön állítsa be. Ha engedélyezi vagy letiltja az Office 365 részét képező alkalmazások (SPO vagy EXO stb.) egyikét, az a Microsoft Teamshez hasonló alkalmazásokat is érinti. Hasonlóképpen, ha a Microsoft Teams-alkalmazás engedélyezve van/blokkolva van, az SPO és az EXO a Teams alkalmazásban is hatással lesz.

Tiszta névtelen értekezletbe való bekapcsolódás

A v2-es bérlői korlátozások automatikusan letiltják a külsőleg üzemeltetett Teams-értekezletekhez való hitelesítés nélküli és külsőleg kiadott identitáshozzáférést. Tegyük fel például, hogy a Contoso Teams összevonási vezérlőkkel blokkolja a Fabrikam-bérlőt. Ha egy Contoso-eszközzel rendelkező személy Fabrikam-fiókkal csatlakozik egy Contoso Teams-értekezlethez, névtelen felhasználóként beléphet az értekezletbe. Ha a Contoso engedélyezi a bérlői korlátozások v2-t is, a Teams letiltja a névtelen hozzáférést, és a felhasználó nem tud csatlakozni az értekezlethez.

Értekezlet-összevonás külsőleg kiadott identitással

Konfigurálhatja a bérlőkorlátozások v2-szabályzatát, hogy bizonyos, külső identitásokkal rendelkező felhasználók vagy csoportok csatlakozhassanak adott külsőleg üzemeltetett Teams-értekezletekhez. Ezzel a konfigurációval a felhasználók bejelentkezhetnek a Teamsbe a külsőleg kiadott identitásokkal, és csatlakozhatnak a megadott bérlő külsőleg üzemeltetett Teams-értekezleteihez.

| Hitelesítési identitás | Hitelesített munkamenet | Eredmény |

|---|---|---|

| Bérlőtag felhasználók (hitelesített munkamenet) Példa: A felhasználó az otthoni identitását használja tagfelhasználóként (például user@mytenant.com) |

Hitelesített | A 2. verzióra vonatkozó bérlőkorlátozások lehetővé teszik a Teams-értekezlet elérését. A TRv2 soha nem lesz alkalmazva a bérlőtag felhasználókra. A bérlők közötti hozzáférés bejövő/kimenő szabályzata érvényes. |

| Névtelen (nincs hitelesített munkamenet) Példa: Egy felhasználó egy nem hitelesített munkamenetet próbál használni, például egy InPrivate böngészőablakban, hogy hozzáférjen egy Teams-értekezlethez. |

Nincs hitelesítve | A v2-bérlői korlátozások letiltják a Teams-értekezlethez való hozzáférést. |

| Külsőleg kiadott identitás (hitelesített munkamenet) Példa: A felhasználó a saját identitásán kívül bármilyen identitást használ (például user@externaltenant.com) |

Hitelesítés külsőleg kiadott identitásként | A Teams-értekezlethez való hozzáférés engedélyezése vagy letiltása bérlői korlátozások v2-szabályzatonként. Ha a szabályzat engedélyezi, a felhasználó bekapcsolódhat az értekezletbe. Ellenkező esetben a hozzáférés le van tiltva. |

Bérlői korlátozások v2 és SharePoint Online

A SharePoint Online mind a hitelesítési síkon, mind az adatsíkon támogatja a v2-vel kapcsolatos bérlői korlátozásokat.

Hitelesített munkamenetek

Ha a bérlői korlátozások v2 engedélyezve vannak egy bérlőn, a hitelesítés során az illetéktelen hozzáférés le lesz tiltva. Ha egy felhasználó közvetlenül, hitelesített munkamenet nélkül fér hozzá egy SharePoint Online-erőforráshoz, a rendszer kérni fogja, hogy jelentkezzen be. Ha a bérlői korlátozások v2-szabályzata engedélyezi a hozzáférést, a felhasználó hozzáférhet az erőforráshoz; ellenkező esetben a hozzáférés le van tiltva.

Névtelen hozzáférés (előzetes verzió)

Ha egy felhasználó megpróbál hozzáférni egy névtelen fájlhoz a saját bérlője/vállalati identitása használatával, hozzáférhet a fájlhoz. Ha azonban a felhasználó bármilyen külső identitással próbál hozzáférni a névtelen fájlhoz, a hozzáférés le lesz tiltva.

Tegyük fel például, hogy egy felhasználó olyan felügyelt eszközt használ, amely konfigurálva van az A bérlőre vonatkozó 2. bérlői korlátozásokkal. Ha egy A bérlői erőforráshoz létrehozott névtelen hozzáférési hivatkozást választanak, névtelenül kell tudniuk hozzáférniük az erőforráshoz. Ha azonban a B bérlői SharePoint Online-hoz létrehozott névtelen hozzáférési hivatkozást választják, a rendszer kérni fogja a bejelentkezést. A külső identitást használó erőforrásokhoz való névtelen hozzáférés mindig le van tiltva.

Bérlői korlátozások v2 és OneDrive

Hitelesített munkamenetek

Ha a bérlői korlátozások v2 engedélyezve vannak egy bérlőn, a hitelesítés során az illetéktelen hozzáférés le lesz tiltva. Ha egy felhasználó közvetlenül, hitelesített munkamenet nélkül fér hozzá egy OneDrive Vállalati verzió, a rendszer kérni fogja, hogy jelentkezzen be. Ha a bérlői korlátozások v2-szabályzata engedélyezi a hozzáférést, a felhasználó hozzáférhet az erőforráshoz; ellenkező esetben a hozzáférés le van tiltva.

Névtelen hozzáférés (előzetes verzió)

A SharePointhoz hasonlóan a OneDrive Vállalati verzió is támogatja a 2. verzióra vonatkozó bérlői korlátozásokat a hitelesítési síkon és az adatsíkon is. A OneDrive Vállalati verzióhoz való névtelen hozzáférés letiltása szintén támogatott. A v2-alapú bérlőkorlátozások például a OneDrive Vállalati verzió végponton (microsoft-my.sharepoint.com) működnek.

Nincs hatókör

A OneDrive fogyasztói fiókok (onedrive.live.com keresztül) nem támogatják a 2. verziós bérlői korlátozásokat. Egyes URL-címek (például a onedrive.live.com) nincsenek ellenőrizve, és az örökölt vermet használják. Ha egy felhasználó ezen URL-címeken keresztül fér hozzá a OneDrive fogyasztói bérlőhöz, a szabályzat nem lesz kényszerítve. Áthidaló megoldásként letilthatja https://onedrive.live.com/ a proxyszintet.

Bejelentkezési naplók

A Microsoft Entra bejelentkezési naplói lehetővé teszik a bérlői korlátozások v2 szabályzattal rendelkező bejelentkezések részleteinek megtekintését. Amikor egy B2B-felhasználó bejelentkezik egy erőforrás-bérlőbe az együttműködéshez, a rendszer bejelentkezési naplót hoz létre mind az otthoni bérlőben, mind az erőforrás-bérlőben. Ezek a naplók olyan információkat tartalmaznak, mint a használt alkalmazás, az e-mail-címek, a bérlő neve és a bérlőazonosító mind az otthoni bérlő, mind az erőforrás-bérlő számára. Az alábbi példa egy sikeres bejelentkezést mutat be:

Ha a bejelentkezés sikertelen, a tevékenység részletei a hiba okáról adnak tájékoztatást:

Naplók

Az auditnaplók rögzítik a rendszer- és felhasználói tevékenységeket, beleértve a vendégfelhasználók által kezdeményezett tevékenységeket is. A bérlő naplózási naplóit a Figyelés területen tekintheti meg, vagy megtekintheti egy adott felhasználó naplóit a felhasználó profiljához való navigálással.

Válasszon ki egy eseményt a naplóban, ha további részleteket szeretne megtudni az eseményről, például:

Ezeket a naplókat a Microsoft Entra-azonosítóból is exportálhatja, és a választott jelentéskészítő eszközzel testre szabott jelentéseket kérhet le.

Microsoft Graph

Szabályzatinformációk lekérése a Microsoft Graph használatával:

HTTP-kérelem

Alapértelmezett szabályzat lekérése

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultVisszaállítás a rendszer alapértelmezett értékére

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultPartnerkonfiguráció lekérése

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersAdott partnerkonfiguráció lekérése

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadAdott partner frissítése

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Kérés törzse

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Következő lépések

Lásd: A B2B-együttműködés külső együttműködési beállításainak konfigurálása nem Azure AD-identitásokkal, közösségi identitásokkal és nem it-beli felügyelt külső fiókokkal.