Hibrid hozzáférés biztonságossá tétele a Microsoft Entra-integrációval

A Microsoft Entra ID támogatja a modern hitelesítési protokollokat, amelyek segítenek az alkalmazások biztonságának megőrzésében. Számos üzleti alkalmazás azonban védett vállalati hálózatban működik, és vannak, akik örökölt hitelesítési módszereket használnak. Mivel a vállalatok Teljes felügyelet stratégiákat építenek ki, és támogatják a hibrid és felhőalapú környezeteket, léteznek olyan megoldások, amelyek összekapcsolják az alkalmazásokat a Microsoft Entra-azonosítóval, és hitelesítést biztosítanak az örökölt alkalmazásokhoz.

További információ: Teljes felügyelet biztonság

A Microsoft Entra ID natív módon támogatja a modern protokollokat:

- Security Assertion Markup Language (SAML)

- Webszolgáltatás-összevonás (WS-Fed)

- OpenID Csatlakozás (OIDC)

A Microsoft Entra alkalmazásproxy vagy a Microsoft Entra alkalmazásproxy támogatja a Kerberos és a fejlécalapú hitelesítést. Más protokollok, például a Secure Shell (SSH), a (Microsoft Windows NT LAN Manager) NTLM, az Lightweight Directory Access Protocol (LDAP) és a cookie-k nem támogatottak. A független szoftvergyártók (ISV-k) azonban olyan megoldásokat hozhatnak létre, amelyek összekapcsolják ezeket az alkalmazásokat a Microsoft Entra-azonosítóval.

Az ISV-k segítségével az ügyfelek felderíthetik és migrálhatják a szolgáltatásként nyújtott szoftveralkalmazásokat (SaaS-alkalmazásokat) a Microsoft Entra-azonosítóba. Az örökölt hitelesítési módszereket használó alkalmazásokat csatlakoztathatják a Microsoft Entra-azonosítóhoz. Az ügyfelek összevonhatják a Microsoft Entra-azonosítót az alkalmazáskezelés egyszerűsítése és Teljes felügyelet alapelvek megvalósítása érdekében.

Megoldás áttekintése

A buildelt megoldás a következő részekből áll:

- Alkalmazásfelderítés – Az ügyfelek gyakran nem tudnak minden használatban lévő alkalmazásról

- Az alkalmazásfelderítés alkalmazásokat keres, megkönnyítve az alkalmazás Microsoft Entra-azonosítóval való integrálását

- Alkalmazásmigrálás – Munkafolyamat létrehozása alkalmazások Microsoft Entra-azonosítóval való integrálásához a Microsoft Entra felügyeleti központ használata nélkül

- Az ügyfelek által ma használt alkalmazások integrálása

- Örökölt hitelesítés támogatása – Csatlakozás régebbi hitelesítési módszerekkel és egyszeri bejelentkezéssel (SSO) rendelkező alkalmazások

- Feltételes hozzáférés – Lehetővé teszi az ügyfelek számára, hogy Microsoft Entra-szabályzatokat alkalmazzanak a megoldásban lévő alkalmazásokra a Microsoft Entra felügyeleti központ használata nélkül

További információ: Mi a feltételes hozzáférés?

Technikai szempontokat és javaslatokat a következő szakaszokban talál.

Alkalmazások közzététele az Azure Marketplace-en

Az Azure Marketplace az alkalmazások megbízható forrása az informatikai rendszergazdák számára. Az alkalmazások kompatibilisek a Microsoft Entra-azonosítóval, támogatják az egyszeri bejelentkezést, automatizálják a felhasználók kiépítését, és automatikus alkalmazásregisztrációval integrálhatók külső bérlőkbe.

Előre integrálhatja az alkalmazást a Microsoft Entra-azonosítóval az egyszeri bejelentkezés és az automatikus kiépítés támogatásához. Tekintse meg, küldjön be egy kérelmet az alkalmazás Microsoft Entra alkalmazáskatalógusában való közzétételére.

Javasoljuk, hogy igazolt közzétevő legyen, így az ügyfelek tudják, hogy Ön a megbízható közzétevő. Lásd: Publisher-ellenőrzés.

Egyszeri bejelentkezés engedélyezése informatikai rendszergazdák számára

A megoldáshoz többféleképpen is engedélyezheti az egyszeri bejelentkezést az informatikai rendszergazdák számára. Lásd: Egyszeri bejelentkezési üzembe helyezés megtervezése, SSO-beállítások.

A Microsoft Graph az OIDC/OAuth függvényt használja. Az ügyfelek az OIDC használatával jelentkeznek be a megoldásba. A Microsoft Graph használatához használja a JSON Web Token (JWT) Microsoft Entra ID-problémáit. Lásd: OpenID Csatlakozás a Microsoft Identitásplatform.

Ha a megoldás SAML-t használ az informatikai rendszergazdai egyszeri bejelentkezéshez, az SAML-jogkivonat nem teszi lehetővé a megoldás számára a Microsoft Graph használatát. Használhatja az SAML-t az informatikai rendszergazdai egyszeri bejelentkezéshez, de a megoldásnak támogatnia kell az OIDC-integrációt a Microsoft Entra ID-val, hogy JWT-t kapjon a Microsoft Entra-azonosítótól a Microsoft Graph használatához. Lásd: Hogyan használja a Microsoft Identitásplatform az SAML protokollt.

A következő SAML-megközelítések egyikét használhatja:

- Ajánlott SAML-megközelítés: Új regisztráció létrehozása az Azure Marketplace-en, amely egy OIDC-alkalmazás. Az ügyfelek hozzáadják az SAML- és OIDC-alkalmazásokat a bérlőjükhöz. Ha az alkalmazás nem szerepel a Microsoft Entra katalógusában, egy nem katalógusbeli több-bérlős alkalmazással kezdheti.

- Alternatív SAML-megközelítés: Az ügyfelek létrehozhatnak egy OIDC-alkalmazásregisztrációt a Microsoft Entra-bérlőjükben, és beállíthatják az URI-kat, végpontokat és engedélyeket

Használja az ügyfél hitelesítő adatainak megadásának típusát, amely megköveteli, hogy a megoldás lehetővé tegye az ügyfelek számára egy ügyfélazonosító és titkos kód megadását. A megoldáshoz ezt az információt is el kell tárolnia. Szerezzen be egy JWT-t a Microsoft Entra-azonosítóból, majd használja a Microsoft Graph használatára. Lásd: Jogkivonat lekérése. Javasoljuk, hogy készítsen újra ügyféldokumentációt arról, hogyan hozhat létre alkalmazásregisztrációt a Microsoft Entra-bérlőjében. Tartalmazza a végpontokat, az URI-kat és az engedélyeket.

Feljegyzés

Mielőtt alkalmazásokat használnak az informatikai rendszergazda vagy a felhasználói egyszeri bejelentkezéshez, az ügyfél informatikai rendszergazdájának hozzá kell adnia az alkalmazást a bérlőjében. Lásd: Bérlőszintű rendszergazdai hozzájárulás megadása egy alkalmazáshoz.

Hitelesítési folyamatok

A megoldáshitelesítési folyamatok a következő forgatókönyveket támogatják:

- Az ügyfél informatikai rendszergazdája egyszeri bejelentkezéssel jelentkezik be a megoldás felügyeletéhez

- Az ügyfél informatikai rendszergazdája az Ön megoldásával integrálja az alkalmazásokat a Microsoft Entra ID-val a Microsoft Graphtal

- A felhasználók a megoldás és a Microsoft Entra-azonosító által védett régi alkalmazásokba jelentkeznek be

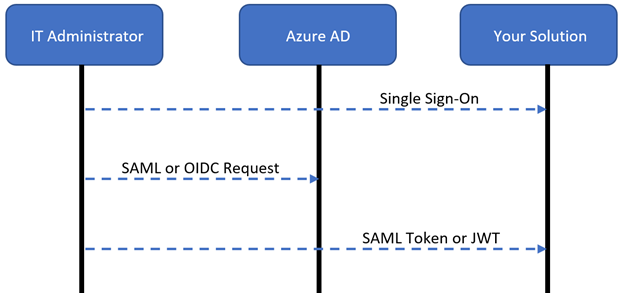

Az ügyfél informatikai rendszergazdája egyszeri bejelentkezést végez a megoldásra

A megoldás az SAML-t vagy az OIDC-t használhatja egyszeri bejelentkezéshez, amikor az ügyfél informatikai rendszergazdája bejelentkezik. Javasoljuk, hogy az informatikai rendszergazda a Microsoft Entra hitelesítő adataival jelentkezzen be a megoldásba, amely lehetővé teszi az aktuális biztonsági vezérlők használatát. Integrálja a Microsoft Entra ID for SSO-val saml vagy OIDC használatával.

Az alábbi ábra a felhasználói hitelesítési folyamatot szemlélteti:

- Az informatikai rendszergazda a Microsoft Entra hitelesítő adataival jelentkezik be a megoldásba

- A megoldás saml vagy OIDC bejelentkezési kéréssel irányítja át az informatikai rendszergazdát a Microsoft Entra-azonosítóra

- A Microsoft Entra hitelesíti az informatikai rendszergazdát, és átirányítja őket a megoldáshoz egy SAML-jogkivonattal vagy JWT-vel, hogy engedélyezve legyen a megoldásban

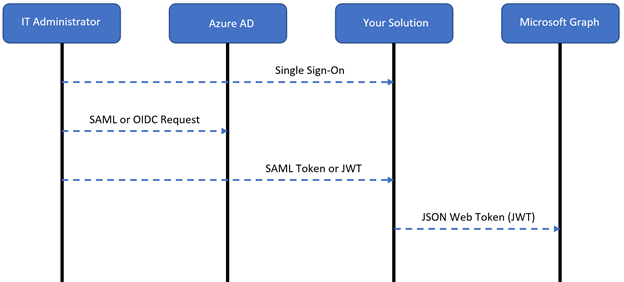

A rendszergazdák integrálják az alkalmazásokat a Microsoft Entra-azonosítóval

A rendszergazdák a megoldással integrálják az alkalmazásokat a Microsoft Entra ID-val, amely a Microsoft Graph használatával hoz létre alkalmazásregisztrációkat és Microsoft Entra feltételes hozzáférési szabályzatokat.

Az alábbi ábra a felhasználói hitelesítési folyamatot szemlélteti:

- Az informatikai rendszergazda a Microsoft Entra hitelesítő adataival jelentkezik be a megoldásba

- A megoldás saml vagy OIDC bejelentkezési kéréssel irányítja át az informatikai rendszergazdát a Microsoft Entra-azonosítóra

- A Microsoft Entra hitelesíti az informatikai rendszergazdát, és egy SAML-jogkivonattal vagy JWT-vel irányítja át őket a megoldásba engedélyezés céljából

- Amikor a rendszergazda integrál egy alkalmazást a Microsoft Entra-azonosítóval, a megoldás meghívja a Microsoft Graphot a JWT-vel az alkalmazások regisztrálására vagy a Microsoft Entra feltételes hozzáférési szabályzatainak alkalmazására

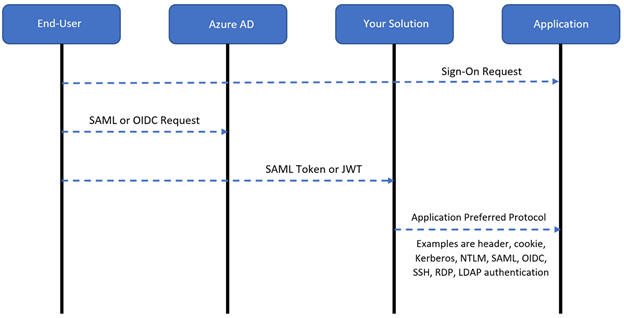

A felhasználók bejelentkeznek az alkalmazásokba

Amikor a felhasználók bejelentkeznek az alkalmazásokba, OIDC-t vagy SAML-t használnak. Ha az alkalmazásoknak együtt kell működniük a Microsoft Graph vagy a Microsoft Entra által védett API-val, javasoljuk, hogy konfigurálja őket OICD használatára. Ez a konfiguráció biztosítja, hogy a JWT a Microsoft Graphtal való interakcióra legyen alkalmazva. Ha nincs szükség alkalmazásokra a Microsoft Graph vagy a Microsoft Entra által védett API-k használatához, használja az SAML-t.

Az alábbi ábra a felhasználói hitelesítési folyamatot mutatja be:

- A felhasználó bejelentkezik egy alkalmazásba

- A megoldás saml vagy OIDC bejelentkezési kéréssel irányítja át a felhasználót a Microsoft Entra-azonosítóra

- A Microsoft Entra hitelesíti a felhasználót, és egy SAML-jogkivonattal vagy JWT-vel irányítja át őket a megoldásba engedélyezés céljából

- A megoldás az alkalmazásprotokoll használatával engedélyezi a kérést

Microsoft Graph API

Az alábbi API-k használatát javasoljuk. Delegált engedélyek vagy alkalmazásengedélyek konfigurálásához használja a Microsoft Entra-azonosítót. Ehhez a megoldáshoz használjon delegált engedélyeket.

- Alkalmazássablonok API – Az Azure Marketplace-en ezzel az API-val kereshet egy megfelelő alkalmazássablont

- Szükséges engedélyek: Application.Read.All

- Alkalmazásregisztrációs API – OIDC- vagy SAML-alkalmazásregisztrációk létrehozása a felhasználók számára a megoldással védett alkalmazásokba való bejelentkezéshez

- Szükséges engedélyek: Application.Read.All, Application.ReadWrite.All

- Szolgáltatásnév API – Az alkalmazás regisztrálása után frissítse a szolgáltatásnév objektumot az egyszeri bejelentkezés tulajdonságainak beállításához

- Szükséges engedélyek: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (hozzárendeléshez)

- Feltételes hozzáférési API – Microsoft Entra feltételes hozzáférési szabályzatok alkalmazása felhasználói alkalmazásokra

- Szükséges engedélyek: Policy.Read.All, Policy.ReadWrite.ConditionalAccess és Application.Read.All

További információ A Microsoft Graph API használata

Microsoft Graph API-forgatókönyvek

Az alábbi információk segítségével implementálhatja az alkalmazásregisztrációkat, összekapcsolhatja az örökölt alkalmazásokat, és engedélyezheti a feltételes hozzáférési szabályzatokat. Megtudhatja, hogyan automatizálhatja a rendszergazdai hozzájárulást, lekérheti a jogkivonat-aláíró tanúsítványt, és rendelhet hozzá felhasználókat és csoportokat.

Alkalmazások regisztrálása a Microsoft Entra-azonosítóval a Microsoft Graph API használatával

Alkalmazások hozzáadása az Azure Marketplace-en

Az ügyfelek által használt alkalmazások némelyike az Azure Marketplace-en található. Létrehozhat olyan megoldást, amely alkalmazásokat ad hozzá a külső bérlőhöz. Az alábbi példában a Microsoft Graph API-val kereshet az Azure Marketplace-en sablont.

Feljegyzés

Az Application Templates API-ban a megjelenítendő név megkülönbözteti a kis- és nagybetűk nevét.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

Ha talál egyezést az API-hívásból, rögzítse az azonosítót. Hajtsa végre a következő API-hívást, és adja meg az alkalmazás megjelenítendő nevét a JSON-törzsben:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

Az API-hívás után létrehoz egy egyszerű szolgáltatásobjektumot. Rögzítse a következő API-hívásokhoz használni kívánt alkalmazásazonosítót és szolgáltatásnév-azonosítót.

A szolgáltatásnév objektumának javítása az SAML protokollal és egy bejelentkezési URL-címmel:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Az alkalmazásobjektum javítása átirányítási URI-kkal és azonosító URI-kkal:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Alkalmazások hozzáadása nem az Azure Marketplace-en

Ha nincs egyezés az Azure Marketplace-en, vagy ha egyéni alkalmazást szeretne integrálni, regisztráljon egy egyéni alkalmazást a Microsoft Entra-azonosítóban a következő sablonazonosítóval: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Ezután indítsa el a következő API-hívást, és adjon meg egy alkalmazásmegjelenítési nevet a JSON-törzsben:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Az API-hívás után létrehoz egy egyszerű szolgáltatásobjektumot. Rögzítse a következő API-hívásokhoz használni kívánt alkalmazásazonosítót és szolgáltatásnév-azonosítót.

A szolgáltatásnév objektumának javítása az SAML protokollal és egy bejelentkezési URL-címmel:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Az alkalmazásobjektum javítása átirányítási URI-kkal és azonosító URI-kkal:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

A Microsoft Entra egyszeri bejelentkezésének használata

Miután az SaaS-alkalmazások regisztrálva lettek a Microsoft Entra ID-ban, az alkalmazásoknak a Microsoft Entra ID azonosítót kell használniuk identitásszolgáltatóként (IdP):

- Az alkalmazások egykattintásos egyszeri bejelentkezést támogatnak – a Microsoft Entra ID engedélyezi az alkalmazásokat. A Microsoft Entra felügyeleti központban az ügyfél egykattintásos egyszeri bejelentkezést hajt végre a támogatott SaaS-alkalmazások rendszergazdai hitelesítő adataival.

- További információ: Egyszeri bejelentkezés egykattintásos alkalmazáskonfigurációja

- Az alkalmazások nem támogatják az egykattintásos egyszeri bejelentkezést – Az ügyfél engedélyezi az alkalmazások számára a Microsoft Entra-azonosító használatát.

Alkalmazások Csatlakozás a Microsoft Entra ID-be örökölt hitelesítéssel

A megoldás lehetővé teszi, hogy az ügyfél SSO- és Microsoft Entra-funkciókat használjon, még a nem támogatott alkalmazásokat is. Az örökölt protokollokkal való hozzáférés engedélyezéséhez az alkalmazás meghívja a Microsoft Entra-azonosítót a felhasználó hitelesítésére és a Microsoft Entra feltételes hozzáférési szabályzatainak alkalmazására. Engedélyezze ezt az integrációt a konzolról. SAML- vagy OIDC-alkalmazásregisztráció létrehozása a megoldás és a Microsoft Entra-azonosító között.

SAML-alkalmazásregisztráció létrehozása

Használja a következő egyéni alkalmazássablon-azonosítót: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Ezután indítsa el a következő API-hívást, és adjon meg egy megjelenítendő nevet a JSON-törzsben:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Az API-hívás után létrehoz egy egyszerű szolgáltatásobjektumot. Rögzítse a következő API-hívásokhoz használni kívánt alkalmazásazonosítót és szolgáltatásnév-azonosítót.

A szolgáltatásnév objektumának javítása az SAML protokollal és egy bejelentkezési URL-címmel:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Az alkalmazásobjektum javítása átirányítási URI-kkal és azonosító URI-kkal:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/54c4806b-b260-4a12-873c-967116983792

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

OIDC-alkalmazásregisztráció létrehozása

Egyéni alkalmazáshoz használja a következő sablonazonosítót: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Hajtsa végre a következő API-hívást, és adjon meg egy megjelenítendő nevet a JSON-törzsben:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

Az API-hívásból rögzítse az alkalmazásazonosítót és a szolgáltatásnév azonosítóját a következő API-hívásokhoz.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Feljegyzés

A csomópont API-engedélyei resourceAccess openid, User.Read és offline_access engedélyeket biztosítanak az alkalmazásnak, amelyek engedélyezik a bejelentkezést. Lásd: A Microsoft Graph-engedélyek áttekintése.

Feltételes hozzáférési szabályzatok alkalmazása

Az ügyfelek és partnerek a Microsoft Graph API használatával hozhatnak létre vagy alkalmazhatnak alkalmazásonkénti feltételes hozzáférési szabályzatokat. Partnerek esetén az ügyfelek a Microsoft Entra felügyeleti központ használata nélkül alkalmazhatják ezeket a szabályzatokat a megoldásból. A Microsoft Entra feltételes hozzáférési szabályzatok kétféleképpen alkalmazhatók:

- Az alkalmazás hozzárendelése feltételes hozzáférési szabályzathoz

- Hozzon létre egy új feltételes hozzáférési szabályzatot, és rendelje hozzá az alkalmazást

Feltételes hozzáférési szabályzat használata

A feltételes hozzáférési szabályzatok listájához futtassa az alábbi lekérdezést. Kérje le a módosítani kívánt szabályzatobjektum-azonosítót.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

A szabályzat javításához adja meg a JSON-törzs hatókörébe includeApplicationstartozó alkalmazásobjektum-azonosítót:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Új feltételes hozzáférési szabályzat létrehozása

Adja hozzá a JSON-törzs hatókörébe includeApplicationstartozó alkalmazásobjektum-azonosítót:

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Rendszergazdai hozzájárulás automatizálása

Ha az ügyfél alkalmazásokat ad hozzá a megoldástól a Microsoft Entra-azonosítóhoz, automatizálhatja a rendszergazdai hozzájárulást a Microsoft Graph használatával. Szüksége van az API-hívásokban létrehozott alkalmazásszolgáltatás-egyszerű objektumazonosítóra, valamint a Külső bérlőről származó Microsoft Graph szolgáltatásnév objektumazonosítóra.

A Microsoft Graph szolgáltatás egyszerű objektumazonosítójának lekérése a következő API-hívással:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

A rendszergazdai hozzájárulás automatizálásához hajtsa végre a következő API-hívást:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

A jogkivonat-aláíró tanúsítvány lekérése

A jogkivonat-aláíró tanúsítvány nyilvános részének lekéréséhez használja GET az alkalmazás Microsoft Entra metaadat-végpontját:

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Felhasználók és csoportok hozzárendelése

Miután közzétette az alkalmazást a Microsoft Entra-azonosítóban, hozzárendelheti az alkalmazást a felhasználókhoz és csoportokhoz, hogy biztosan megjelenjen a Saját alkalmazások portálon. Ez a hozzárendelés az alkalmazás létrehozásakor létrehozott egyszerű szolgáltatásobjektumon található. Lásd: Saját alkalmazások portál áttekintése.

Lekérheti AppRole az alkalmazás által társított példányokat. Gyakran előfordul, hogy az SaaS-alkalmazásokhoz különböző AppRole példányok vannak társítva. Egyéni alkalmazások esetében általában egy alapértelmezett AppRole példány van. Szerezze be a AppRole hozzárendelni kívánt példányazonosítót:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

A Microsoft Entra-azonosítóból kérje le az alkalmazáshoz hozzárendelni kívánt felhasználó- vagy csoportobjektum-azonosítót. Az előző API-hívásból származó alkalmazásszerepkör-azonosítót vegye fel, és küldje el a szolgáltatásnév patch törzsével:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/3161ab85-8f57-4ae0-82d3-7a1f71680b27

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Partnerségek

Az örökölt alkalmazások védelme érdekében a Microsoft a hálózatkezelési és kézbesítési vezérlők használata során partneri viszonyban áll az alábbi alkalmazáskézbesítési vezérlő (ADC) szolgáltatókkal.

- Akamai Enterprise Application Access

- Citrix ADC

- F5 BIG-IP hozzáférési szabályzatkezelő

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

A következő VPN-megoldásszolgáltatók a Microsoft Entra ID-val csatlakoznak a modern hitelesítési és engedélyezési módszerek, például az egyszeri bejelentkezés és a többtényezős hitelesítés (MFA) engedélyezéséhez.

- Cisco Bármely Csatlakozás

- Fortinet FortiGate

- F5 BIG-IP hozzáférési szabályzatkezelő

- Palo Alto Networks GlobalProtect

- Pulse Csatlakozás Secure

A következő szoftveralapú peremhálózati (SDP-) megoldások a Microsoft Entra-azonosítóval csatlakoznak az olyan hitelesítési és engedélyezési módszerekhez, mint az SSO és az MFA.

- Datawiza Access Broker

- Szegély 81

- Silverfort Authentication Platform

- Strata Maverics Identity Orchestrator

- Zscaler Private Access