Ez a referenciaarchitektúra egy biztonságos hibrid hálózatot mutat be, amely kiterjeszti a helyszíni hálózatot az Azure-ba. Az architektúra implementál egy peremhálózatot, más néven DMZ-t a helyszíni hálózat és egy Azure-beli virtuális hálózat között. Minden bejövő és kimenő forgalom áthalad az Azure Firewallon.

Felépítés

Töltse le az architektúra Visio-fájlját.

Összetevők

Az architektúra a következő szempontokból áll:

Helyszíni hálózat. A vállalatban implementált helyi magánhálózat.

Azure-beli virtuális hálózat. A virtuális hálózat üzemelteti az Azure-ban futó megoldásösszetevőket és egyéb erőforrásokat.

A virtuális hálózati útvonalak határozzák meg az IP-forgalom áramlását az Azure-beli virtuális hálózaton belül. A diagramon két felhasználó által definiált útvonaltábla található.

Az átjáró alhálózatán a forgalom az Azure Firewall-példányon keresztül lesz irányítva.

Megjegyzés:

A VPN-kapcsolat követelményeitől függően a Border Gateway Protocol (BGP) útvonalait úgy konfigurálhatja, hogy megvalósítsa azokat a továbbítási szabályokat, amelyek a helyszíni hálózaton keresztül irányítják vissza a forgalmat.

Átjáró. Az átjáró kapcsolatot biztosít a helyszíni hálózat útválasztói és a virtuális hálózat között. Az átjáró a saját alhálózatán van elhelyezve.

Azure Firewall. Az Azure Firewall szolgáltatásként felügyelt tűzfal. A tűzfalpéldány a saját alhálózatán van elhelyezve.

Hálózati biztonsági csoportok. A virtuális hálózaton belüli hálózati forgalom korlátozásához használjon biztonsági csoportokat .

Azure Bastion. Az Azure Bastion lehetővé teszi, hogy SSH-n vagy távoli asztali protokollon (RDP) keresztül jelentkezzen be virtuális gépekre (VM-ekre) anélkül, hogy közvetlenül az internetre továbbítja a virtuális gépeket. A Bastion használatával kezelheti a virtuális hálózaton lévő virtuális gépeket.

A Bastionhoz egy AzureBastionSubnet nevű dedikált alhálózat szükséges.

Lehetséges használati esetek

Az architektúrának csatlakoznia kell a helyszíni adatközponthoz egy VPN-átjáróval vagy egy ExpressRoute-kapcsolattal. Az architektúra gyakori használati módjai többek között a következők:

- Hibrid alkalmazások, amelyekben a számítási feladatok részben a helyszínen, részben pedig az Azure-ban futnak.

- Olyan infrastruktúra, amely részletes vezérlést igényel az Azure-beli virtuális hálózatba egy helyszíni adatközpontból érkező forgalom felett.

- Olyan alkalmazások, amelyeknek ellenőrizniük kell a kimenő forgalmat. A naplózás gyakran számos kereskedelmi rendszer szabályozási követelménye, és segíthet megelőzni a magánjellegű információk nyilvános közzétételét.

Javaslatok

Az alábbi javaslatok a legtöbb forgatókönyvre vonatkoznak. Kövesse ezeket a javaslatokat, ha nincsenek ezeket felülíró követelményei.

A hozzáférés-vezérléssel kapcsolatos javaslatok

Az azure-beli szerepköralapú hozzáférés-vezérlés (Azure RBAC) használatával kezelheti az alkalmazás erőforrásait. Fontolja meg a következő egyéni szabályok létrehozását:

Egy fejlesztési és üzemeltetési szerepkör, amely rendelkezik az alkalmazás infrastruktúrájának felügyeletéhez, az alkalmazás összetevőinek üzembe helyezéséhez, valamint a virtuális gépek monitorozásához és újraindításához szükséges engedélyekkel.

Egy központi informatikai rendszergazdai szerepkör a hálózati erőforrások kezeléséhez és monitorozásához.

Biztonsági informatikai rendszergazdai szerepkör a biztonságos hálózati erőforrások, például a tűzfal kezeléséhez.

Az informatikai rendszergazdai szerepkör nem férhet hozzá a tűzfalerőforrásokhoz. A hozzáférést a biztonsági informatikai rendszergazdai szerepkörre kell korlátozni.

Erőforráscsoportra vonatkozó javaslatok

Az Azure-erőforrások, például a virtuális gépek, a virtuális hálózatok és a terheléselosztók egyszerűen kezelhetők úgy, hogy erőforráscsoportokba csoportosítják őket. Azure-szerepkörök hozzárendelése az egyes erőforráscsoportokhoz a hozzáférés korlátozásához.

A következő erőforráscsoportok létrehozását javasoljuk:

- A virtuális hálózatot (kivéve a virtuális gépeket), az NSG-ket és a helyszíni hálózathoz való csatlakozáshoz szükséges átjáró-erőforrásokat tartalmazó erőforráscsoport. Rendelje hozzá a központi informatikai rendszergazdai szerepkört ehhez az erőforráscsoporthoz.

- Az Azure Firewall-példány virtuális gépeit és az átjáró alhálózatának felhasználó által megadott útvonalait tartalmazó erőforráscsoport. Rendelje hozzá a biztonsági informatikai rendszergazdai szerepkört ehhez az erőforráscsoporthoz.

- Különítse el az erőforráscsoportokat minden küllős virtuális hálózathoz, amely tartalmazza a terheléselosztót és a virtuális gépeket.

Hálózatokra vonatkozó javaslatok

Az internetről érkező bejövő forgalom elfogadásához adjon hozzá egy célhálózati címfordítási (DNAT) szabályt az Azure Firewallhoz.

- Célcím = A tűzfalpéldány nyilvános IP-címe.

- Lefordított cím = Privát IP-cím a virtuális hálózaton belül.

Kényszerítse ki az összes kimenő internetes forgalmat a helyszíni hálózaton a helyek közötti VPN-alagút használatával, és irány az internetre hálózati címfordítás (NAT) használatával. Ez a kialakítás megakadályozza a bizalmas információk véletlen kiszivárgását, és lehetővé teszi az összes kimenő forgalom ellenőrzését és naplózását.

Ne tiltsa le teljesen az internetes forgalmat a küllős hálózati alhálózatok erőforrásaiból. A forgalom blokkolásával ezek az erőforrások nem használhatják a nyilvános IP-címekre épülő Azure PaaS-szolgáltatásokat, például a virtuális gépek diagnosztikai naplózását, a virtuálisgép-bővítmények letöltését és egyéb funkciókat. Az Azure Diagnostics azt is megköveteli, hogy az összetevők olvashassanak és írhassanak az Azure Storage-fiókba.

Ellenőrizze, hogy a kimenő internetes forgalom kényszerített bújtatása megfelelő-e. Ha VPN-kapcsolatot használ az útválasztási és távelérési szolgáltatással egy helyszíni kiszolgálón, használjon olyan eszközt, mint a WireShark.

Fontolja meg az Application Gateway vagy az Azure Front Door HASZNÁLATÁT AZ SSL leállításához.

Considerations

Ezek a szempontok implementálják az Azure Well-Architected Framework alappilléreit, amely a számítási feladatok minőségének javítására használható vezérelvek halmaza. További információ: Microsoft Azure Well-Architected Framework.

Teljesítmény hatékonysága

A teljesítménybeli hatékonyság lehetővé teszi, hogy a számítási feladatok hatékonyan méretezhetők legyenek a felhasználók igényei szerint. További információ: Teljesítményhatékonysági pillér áttekintése.

A VPN Gateway sávszélesség-korlátaival kapcsolatos részletekért lásd az átjáró termékváltozatait. Magasabb sávszélesség esetén fontolja meg az ExpressRoute-átjáróra való bővítést. Az ExpressRoute legfeljebb 10 Gb/s sávszélességet biztosít a VPN-kapcsolatoknál kisebb késéssel.

Az Azure Gatewayek méretezhetőségével kapcsolatos további információkért tekintse meg a méretezhetőségre vonatkozó szempontokat a következő szakaszokban:

- Hibrid hálózati architektúra implementálása az Azure-ral és a helyszíni VPN-sel

- Hibrid hálózati architektúra megvalósítása az Azure ExpressRoute használatával

A virtuális hálózatok és az NSG-k nagy léptékű kezelésével kapcsolatos részletekért lásd : Azure Virtual Network Manager (AVNM): Biztonságos központ és küllős hálózat létrehozása új (és meglévő) központ- és küllős virtuális hálózati topológiák létrehozásához a kapcsolat és az NSG-szabályok központi felügyeletéhez.

Megbízhatóság

A megbízhatóság biztosítja, hogy az alkalmazás megfeleljen az ügyfelek felé vállalt kötelezettségeknek. További információ: A megbízhatósági pillér áttekintése.

Ha az Azure ExpressRoute-ot használja a virtuális hálózat és a helyszíni hálózat közötti kapcsolat biztosítására, konfiguráljon egy VPN-átjárót a feladatátvétel biztosítására, ha az ExpressRoute-kapcsolat elérhetetlenné válik.

A VPN- és ExpressRoute-kapcsolatok rendelkezésre állásának fenntartásával kapcsolatos információkért tekintse meg a rendelkezésre állással kapcsolatos szempontokat:

- Hibrid hálózati architektúra implementálása az Azure-ral és a helyszíni VPN-sel

- Hibrid hálózati architektúra megvalósítása az Azure ExpressRoute használatával

Működés eredményessége

Az üzemeltetési kiválóság azokat az üzemeltetési folyamatokat fedi le, amelyek üzembe helyeznek egy alkalmazást, és éles környezetben tartják azt. További információ: A működési kiválósági pillér áttekintése.

Ha a helyszíni hálózatról az Azure-ba való átjárókapcsolat megszakadt, akkor is elérheti az Azure-beli virtuális hálózat virtuális gépeit az Azure Bastionon keresztül.

A referenciaarchitektúrában található minden réteg alhálózatát NSG-szabályok védik. Lehet, hogy létre kell hoznia egy szabályt a 3389-es port megnyitásához az RDP-hozzáféréshez (Windows rendszerű virtuális gépek esetében), vagy a 22-es port megnyitásához az SSH-hozzáféréshez (Linux rendszerű virtuális gépek esetében). Az egyéb felügyeleti és monitorozási eszközöknek szabályokra lehet szükségük további portok megnyitásához.

Ha az ExpressRoute használatával biztosítja a kapcsolatot a helyszíni adatközpont és az Azure között, az Azure Connectivity Toolkit (AzureCT) segítségével monitorozhatja és háríthatja el a csatlakozási hibákat.

A VPN- és ExpressRoute-kapcsolatok monitorozásával és kezelésével kapcsolatos további információkért tekintse meg a hibrid hálózati architektúra implementálása az Azure-ral és a helyszíni VPN-sel című cikket.

Biztonság

A biztonság biztosítékokat nyújt a szándékos támadások és az értékes adatokkal és rendszerekkel való visszaélés ellen. További információ: A biztonsági pillér áttekintése.

Ez a referenciaarchitektúra többszintű biztonságot valósít meg.

Az összes helyszíni felhasználói kérés átirányítása az Azure Firewallon keresztül

Az átjáróalhálózat felhasználó által definiált útvonala letilt minden olyan felhasználói kérést, amely nem a helyszínről érkezett. Az útvonal átadja az engedélyezett kéréseket a tűzfalnak. Ha a tűzfalszabályok engedélyezik, a rendszer a kéréseket a küllő virtuális hálózatok erőforrásainak továbbítja. Hozzáadhat más útvonalakat is, de győződjön meg arról, hogy nem véletlenül kerülik meg a tűzfalat, vagy nem tiltják le a felügyeleti alhálózat számára szánt rendszergazdai forgalmat.

NSG-k használata a küllős virtuális hálózati alhálózatok felé történő forgalom blokkolásához/továbbításához

A küllős virtuális hálózatok erőforrás-alhálózataiba érkező és onnan érkező forgalom az NSG-k használatával korlátozva van. Ha az NSG-szabályok kibővítésére van szükség az erőforrások szélesebb körű elérése érdekében, mérlegelje ezeket a követelményeket a biztonsági kockázatokkal szemben. Minden új bejövő útvonal újabb lehetőség a véletlen vagy szándékos adatvesztésre vagy az alkalmazás meghibásodására.

DDoS elleni védelem

Az Azure DDoS Protection alkalmazástervezési ajánlott eljárásokkal kombinálva továbbfejlesztett DDoS-kockázatcsökkentési funkciókat biztosít, hogy nagyobb védelmet nyújtson a DDoS-támadásokkal szemben. Az Azure DDOS Protectiont minden peremhálózaton engedélyeznie kell.

Alapszintű biztonsági Rendszergazda szabályok létrehozása az AVNM használatával

Az AVNM lehetővé teszi a biztonsági szabályok alapkonfigurációinak létrehozását, amelyek elsőbbséget élvezhetnek a hálózati biztonsági csoport szabályaival szemben. A biztonsági rendszergazdai szabályok kiértékelése az NSG-szabályok előtt történik, és az NSG-k ugyanolyan természetűek, és támogatják a rangsorolást, a szolgáltatáscímkéket és az L3-L4 protokollokat. Az AVNM lehetővé teszi a központi informatikai rendszer számára a biztonsági szabályok alapkonfigurációjának kikényszerítését, miközben lehetővé teszi, hogy a küllős virtuális hálózatok tulajdonosai ne használjanak további NSG-szabályokat. A biztonsági szabályok változásainak szabályozott bevezetésének megkönnyítése érdekében az AVNM üzembe helyezési funkciója lehetővé teszi a konfigurációk küllős környezetekben történő kompatibilitástörő változásainak biztonságos kiadását.

Fejlesztési és üzemeltetési hozzáférés

Az Azure RBAC használatával korlátozhatja a DevOps által az egyes szinteken elvégezhető műveleteket. Engedélyek megadása esetén alkalmazza a legalacsonyabb jogosultsági szint elvét. Naplózzon minden felügyeleti műveletet, és rendszeresen végezzen ellenőrzést. Így meggyőződhet arról, hogy minden konfigurációmódosítás tervezett volt.

Költségoptimalizálás

A költségoptimalizálás a szükségtelen kiadások csökkentésének és a működési hatékonyság javításának módjairól szól. További információ: A költségoptimalizálási pillér áttekintése.

Az Azure díjkalkulátorával megbecsülheti költségeit. További szempontokat a Microsoft Azure Well-Architected Framework költségoptimalizálási szakaszában ismertetünk.

Az alábbiakban az architektúra által használt szolgáltatások költségére vonatkozó szempontokat talál.

Azure Firewall

Ebben az architektúrában az Azure Firewall a virtuális hálózaton van üzembe helyezve az átjáró alhálózata és a küllős virtuális hálózatok erőforrásai közötti forgalom szabályozására. Ily módon az Azure Firewall költséghatékony, mivel több számítási feladat által használt megosztott megoldásként használják. Az Azure Firewall díjszabási modelljei a következők:

- Rögzített sebesség üzembe helyezési óránként.

- Az automatikus skálázás támogatásához GB-onként feldolgozott adatok.

A hálózati virtuális berendezésekhez (NVA-khoz) képest az Azure Firewall akár 30-50%-ot is megtakaríthat. További információ: Azure Firewall és NVA.

Azure Bastion

Az Azure Bastion biztonságosan csatlakozik a virtuális géphez RDP-n és SSH-n keresztül anélkül, hogy nyilvános IP-címet kellene konfigurálnia a virtuális gépen.

A Bastion-számlázás hasonlít egy alapszintű, alacsony szintű virtuális géphez, amely jump boxként van konfigurálva. A Bastion költséghatékonyabb, mint a jump box, mivel beépített biztonsági funkciókkal rendelkezik, és nem jár többletköltséggel a tároláshoz és a különálló kiszolgálók kezeléséhez.

Azure Virtual Network

Az Azure Virtual Network ingyenes. Előfizetésenként akár 50 virtuális hálózat is létrehozható minden régióban. A virtuális hálózat határain belül zajló összes forgalom ingyenes. Az egymással beszélgető virtuális gépek például nem járnak hálózati forgalommal.

Belső terheléselosztó

Az azonos virtuális hálózaton található virtuális gépek közötti alapszintű terheléselosztás ingyenes.

Ebben az architektúrában a belső terheléselosztók a virtuális hálózaton belüli forgalom terheléselosztására szolgálnak.

A forgatókönyv üzembe helyezése

Ez az üzembe helyezés két erőforráscsoportot hoz létre; az első egy helyszíni modellhálózatot, a második pedig küllős hálózatokat tartalmaz. A makett helyszíni hálózata és a központi hálózat azure-beli virtuális hálózati átjárókkal csatlakozik a helyek közötti kapcsolat létrehozásához. Ez a konfiguráció nagyon hasonló ahhoz, ahogyan a helyszíni adatközpontot az Azure-hoz csatlakoztatná.

Ez az üzembe helyezés akár 45 percet is igénybe vehet. Az ajánlott üzembe helyezési módszer az alábbi portálbeállítást használja.

A hivatkozás üzembe helyezéséhez használja az alábbi gombot az Azure Portalon.

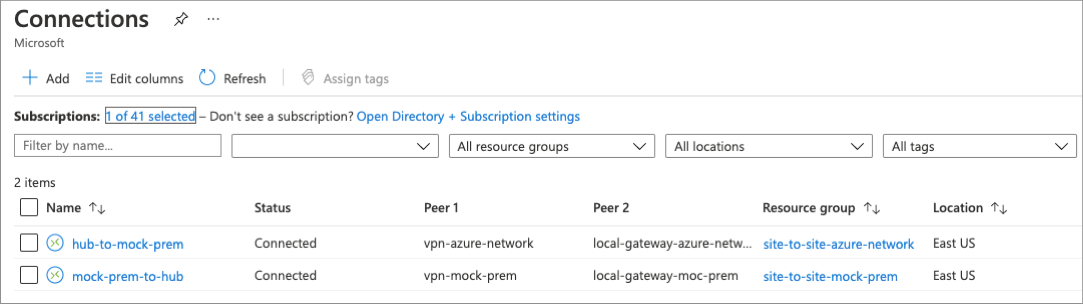

Az üzembe helyezés befejezése után ellenőrizze a helyek közötti kapcsolatot az újonnan létrehozott kapcsolati erőforrások megtekintésével. Az Azure Portalon keressen rá a kapcsolatokra, és figyelje meg az egyes kapcsolatok állapotát.

A küllős hálózaton található IIS-példány a helyszíni modellhálózaton található virtuális gépről érhető el. Hozzon létre kapcsolatot a virtuális géppel a mellékelt Azure Bastion-gazdagép használatával, nyisson meg egy webböngészőt, és keresse meg az alkalmazás hálózati terheléselosztójának címét.

Részletes információkért és további üzembehelyezési lehetőségekért tekintse meg a megoldás üzembe helyezéséhez használt Azure Resource Manager-sablonokat (ARM-sablonokat): Biztonságos hibrid hálózat.