Virtuális hálózatok közötti VPN Gateway-kapcsolat konfigurálása az Azure CLI használatával

Ez a cikk bemutatja, hogyan lehet virtuális hálózatokat csatlakoztatni virtuális hálózatok közötti kapcsolat használatával. A virtuális hálózatok lehetnek azonos vagy eltérő régiókban, illetve azonos vagy eltérő előfizetésekben. Ha különböző előfizetésekből csatlakozik virtuális hálózatokhoz, az előfizetéseket nem kell ugyanahhoz a bérlőhöz társítani.

A cikkben szereplő lépések a Resource Manager-alapú üzemi modellre vonatkoznak, és az Azure CLI-t használják. Ezt a konfigurációt más üzembehelyezési eszközzel vagy üzemi modellel is létrehozhatja, ha egy másik lehetőséget választ az alábbi listáról:

Tudnivalók a virtuális hálózatok csatlakoztatásáról

A virtuális hálózatok többféleképpen is összekapcsolhatók. A következő szakaszok a virtuális hálózatok összekapcsolásának különböző módjait ismertetik.

Virtuális hálózatok közötti kapcsolat

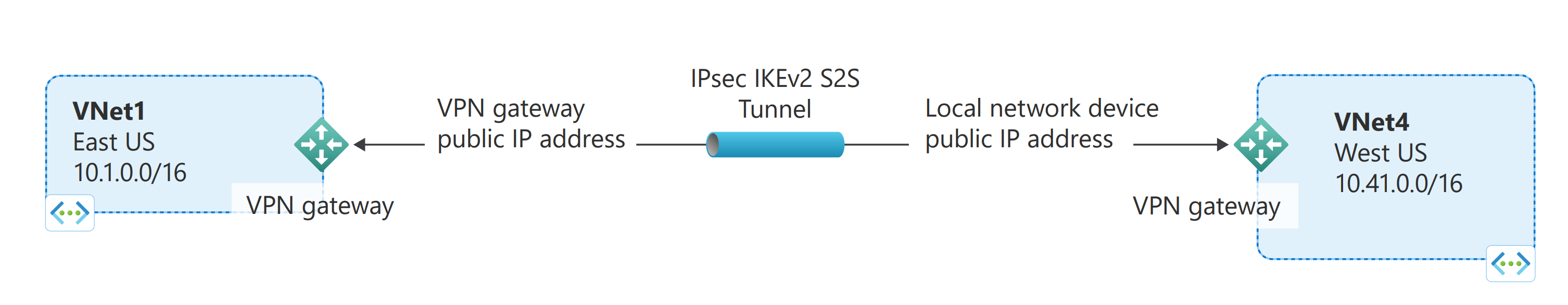

Virtuális hálózatok közötti kapcsolat konfigurálásával könnyedén kapcsolat össze virtuális hálózatokat. Két virtuális hálózat virtuális hálózatok közötti kapcsolattal történő összekapcsolása nagyon hasonlít egy helyek közötti IPsec-kapcsolat helyszíni helyhez való csatlakoztatásához. Mindkét kapcsolattípus egy VPN-átjárót használ a biztonságos alagút IPsec/IKE használatával való kialakításához, és mindkettő ugyanúgy működik a kommunikáció során. A kapcsolattípusok közötti különbség a helyi hálózati átjáró konfigurálásának módjában rejlik. Virtuális hálózatok közötti kapcsolat létrehozásakor nem jelenik meg a helyi hálózati átjáró címtere. A rendszer automatikusan létrehozza és feltölti. Amikor azonban frissíti az egyik virtuális hálózat címterét, a másik automatikusan tudni fogja a frissített címtér útvonalát. A virtuális hálózatok közötti kapcsolat létrehozása általában gyorsabb és egyszerűbb, mint a helyek közötti kapcsolat létrehozása a virtuális hálózatok között, de nem nyújt ugyanolyan szintű rugalmasságot, ha másik kapcsolatot szeretne hozzáadni, mert a helyi hálózati átjáró címtere nem érhető el manuálisan.

Virtuális hálózatok összekapcsolása a helyek közötti (IPsec) kapcsolat konfigurációs lépéseivel

Ha bonyolult hálózati konfigurációval dolgozik, érdemes lehet a virtuális hálózatokat a helyek közötti lépések helyett a helyek közötti lépések használatával csatlakoztatni. A helyek közötti kapcsolatokra vonatkozó lépésekkel manuálisan hozhatja létre és konfigurálhatja a helyi hálózati átjárókat. Az egyes virtuális hálózatok helyi hálózati átjárója helyi helyként kezeli a többi virtuális hálózatot. Ezzel további címtereket adhat meg a helyi hálózati átjáróhoz a forgalom irányításához. Ha egy virtuális hálózat címtere megváltozik, manuálisan frissítenie kell a megfelelő helyi hálózati átjárót a változás tükrözése érdekében. Nem frissül automatikusan.

Virtuális hálózatok közötti társviszony

Érdemes lehet virtuális hálózatait virtuális hálózatok közötti társviszony-létesítéssel összekapcsolni. A virtuális hálózatok közötti társviszony-létesítés nem használ VPN-átjárót, és különböző korlátozásokkal rendelkezik. Emellett a virtuális hálózatok közötti társviszony díjszabásának kiszámítása máshogy történik, mint a virtuális hálózatok közötti VPN-átjáró esetén. További információ: Társviszony létesítése virtuális hálózatok között.

Mikor érdemes virtuális hálózatok közötti kapcsolatot létrehozni?

A következő okokból érdemes virtuális hálózatokat csatlakoztatni virtuális hálózatok közötti kapcsolattal:

Georedundancia és földrajzi jelenlét több régióban

- Beállíthatja a saját georeplikációját vagy szinkronizálását biztonságos kapcsolaton át, internetes végpontok használata nélkül.

- Az Azure Traffic Manager és a Load Balancer segítségével magas rendelkezésre állású munkaterhelést állíthat be georedundanciával több Azure-régióban. Például beállíthat folyamatosan működő SQL-t több Azure-régióban található rendelkezésre állási csoportokkal.

Regionális többrétegű alkalmazások elkülönítéssel vagy felügyeleti határral

- Egy régión belül beállíthat többrétegű alkalmazásokat több, elkülönítéssel vagy felügyeleti követelményekkel összekapcsolt virtuális hálózatokkal.

A virtuális hálózatok közötti kommunikáció kombinálható többhelyes konfigurációkkal. Így létrehozhat olyan hálózati topológiákat, amelyek a létesítmények közötti kapcsolatokat a virtuális hálózatok közötti kapcsolatokkal kombinálják.

Melyik virtuális hálózatok közötti konfigurációs lépést alkalmazzam?

Ebben a cikkben kétféle lépéssorozatot láthat virtuális hálózatok közötti kapcsolat konfigurálására. Az egyik lépéssorozat az azonos előfizetésben található virtuális hálózatokra, a másik az eltérő előfizetésekben található virtuális hálózatokra vonatkozik.

Ebben a gyakorlatban igény szerint kombinálhatja a konfigurációkat, vagy csak kiválaszthat egyet, amelyet használni kíván. Az összes konfiguráció a virtuális hálózatok közötti kapcsolattípust használja. A hálózati adatforgalom a közvetlenül egymáshoz csatlakoztatott virtuális hálózatok között zajlik.

Azonos előfizetésben található virtuális hálózatok összekapcsolása

Mielőtt elkezdené

A folyamat elkezdése előtt telepítse a CLI-parancsok legújabb verzióit (2.0-s vagy újabb). Információk a CLI-parancsok telepítéséről: Az Azure CLI telepítése.

Az IP-címtartományok megtervezése

A következő lépések során két virtuális hálózatot fog létrehozni, a hozzájuk tartozó átjáróalhálózatokkal és konfigurációkkal együtt. Ezután létrehoz egy VPN-kapcsolatot a két virtuális hálózat között. Fontos, hogy megtervezze a hálózati konfiguráció IP-címtartományát. Ügyeljen arra, hogy a virtuális hálózata tartományai és a helyi hálózata tartományai ne legyenek átfedésben egymással. Ezekben a példákban nem szerepel dns-kiszolgáló. Ha névfeloldással szeretné ellátni a virtuális hálózatokat, tekintse meg a Névfeloldás című cikket.

A példákban a következő értékeket használjuk:

Értékek a TestVNet1-hez:

- Virtuális hálózat neve: TestVNet1

- Erőforráscsoport: TestRG1

- Hely: USA keleti régiója

- TestVNet1: 10.11.0.0/16 és 10.12.0.0/16

- Előtér: 10.11.0.0/24

- Háttér: 10.12.0.0/24

- Átjáróalhálózat: 10.12.255.0/27

- Átjáró neve: VNet1GW

- Nyilvános IP-cím: VNet1GWIP

- VPN típusa: RouteBased

- Kapcsolat (1–4): VNet1toVNet4

- Kapcsolat (1–5): VNet1toVNet5 (virtuális hálózatokhoz eltérő előfizetésekben)

Értékek a TestVNet4-hez:

- Virtuális hálózat neve: TestVNet4

- TestVNet2: 10.41.0.0/16 és 10.42.0.0/16

- Előtér: 10.41.0.0/24

- Háttér: 10.42.0.0/24

- Átjáróalhálózat: 10.42.255.0/27

- Erőforráscsoport: TestRG4

- Hely: West US

- Átjáró neve: VNet4GW

- Nyilvános IP-cím: VNet4GWIP

- VPN-típus: RouteBased

- Kapcsolat: VNet4toVNet1

1. lépés – Csatlakozás az előfizetéshez

Ha helyileg (az Azure CloudShell használata helyett) szeretné használni az Azure CLI-t, az alábbi lépésekkel csatlakozhat az Azure-előfizetéséhez. Ha CloudShellt használ, ugorjon a következő szakaszra.

Jelentkezzen be az Azure-előfizetésbe az az login paranccsal, és kövesse a képernyőn látható utasításokat. További információt a bejelentkezésről az Azure CLI használatának első lépéseit ismertető cikkben talál.

az loginHa több Azure-előfizetéssel rendelkezik, sorolja fel a fiókhoz tartozó előfizetéseket.

az account list --allVálassza ki a használni kívánt előfizetést.

az account set --subscription <replace_with_your_subscription_id>

2. lépés – A TestVNet1 létrehozása és konfigurálása

Hozzon létre egy erőforráscsoportot.

az group create -n TestRG1 -l eastusHozza létre a TestVNet1 és a TestVNet1 alhálózatait az az network vnet create paranccsal. Ez a példa létrehoz egy TestVNet1 nevű virtuális hálózatot és egy FrontEnd nevű alhálózatot.

az network vnet create \ -n TestVNet1 \ -g TestRG1 \ -l eastus \ --address-prefix 10.11.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.11.0.0/24Hozzon létre egy új címteret a háttérrendszer alhálózatának. Figyelje meg, hogy ebben a lépésben a korábban létrehozott címteret és a hozzáadni kívánt további címteret is meghatároztuk. Ennek az az oka, hogy az az network vnet update parancs felülírja az előző beállításokat. Győződjön meg róla, hogy a parancs használatakor az összes címelőtagot meghatározza.

az network vnet update \ -n TestVNet1 \ --address-prefixes 10.11.0.0/16 10.12.0.0/16 \ -g TestRG1Hozza létre a háttérrendszer alhálózatát.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n BackEnd \ -g TestRG1 \ --address-prefix 10.12.0.0/24Hozza létre az átjáró-alhálózatot. Figyelje meg, hogy az átjáró alhálózatának neve „GatewaySubnet”. A név megadása kötelező. A példában az átjáróalhálózat /27-es alhálózatot használ. Bár a /29-nél kisebb méretű átjáróalhálózat is létrehozható, javasoljuk, hogy hozzon létre egy nagyobb alhálózatot, amely több címet tartalmaz legalább a /28 vagy a /27 kiválasztásával. Ez lehetővé teszi, hogy elegendő cím férjen hozzá a jövőben esetleg szükséges további konfigurációkhoz.

az network vnet subnet create \ --vnet-name TestVNet1 \ -n GatewaySubnet \ -g TestRG1 \ --address-prefix 10.12.255.0/27A VPN-átjárónak nyilvános IP-címmel kell rendelkeznie. A nyilvános IP-cím a virtuális hálózathoz létrehozott VPN-átjáróhoz van lefoglalva. Az alábbi példában nyilvános IP-címet kérhet le az az network public-ip create paranccsal:

az network public-ip create \ -g TestRG1 \ -n VNet1GWIP1 \ --sku Standard \ --allocation-method Static \ --l eastusHozza létre a TestVNet1 virtuális hálózati átjárót az az network vnet-gateway create paranccsal. Ha ezt a parancsot a „--no-wait” paraméterrel futtatja, nem jelenik meg visszajelzés vagy kimenet. A „--no-wait” paraméter lehetővé teszi, hogy az átjáró a háttérben jöjjön létre. Ez nem jelenti azt, hogy a VPN-átjáró azonnal befejezi a létrehozást. Az átjáró létrehozása akár 45 percet is igénybe vehet, az átjáró termékváltozatától függően.

az network vnet-gateway create \ --name VNet1GW \ --public-ip-address VNet1GWIP \ --resource-group TestRG1 \ --vnet TestVNet1 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

3. lépés – A TestVNet4 létrehozása és konfigurálása

Hozzon létre egy erőforráscsoportot.

az group create -n TestRG4 -l westusHozza létre a TestVNet4-et.

az network vnet create \ -n TestVNet4 \ -g TestRG4 \ -l westus \ --address-prefix 10.41.0.0/16 \ --subnet-name Frontend \ --subnet-prefix 10.41.0.0/24Hozzon létre további alhálózatokat a TestVNet4-hez.

az network vnet update \ -n TestVNet4 \ --address-prefixes 10.41.0.0/16 10.42.0.0/16 \ -g TestRG4 \az network vnet subnet create \ --vnet-name TestVNet4 \ -n BackEnd \ -g TestRG4 \ --address-prefix 10.42.0.0/24Hozza létre az átjáró-alhálózatot.

az network vnet subnet create \ --vnet-name TestVNet4 \ -n GatewaySubnet \ -g TestRG4 \ --address-prefix 10.42.255.0/27Kérjen egy nyilvános IP-címet.

az network public-ip create \ -g TestRG4 \ --n VNet4GWIP \ --sku Standard \ --allocation-method Static \ --l westusHozza létre a TestVNet4 virtuális hálózati átjáróját.

az network vnet-gateway create \ -n VNet4GW \ -l westus \ --public-ip-address VNet4GWIP \ -g TestRG4 \ --vnet TestVNet4 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

4. lépés – A kapcsolatok létrehozása

Most már két, VPN-átjáróval rendelkező virtuális hálózata van. A következő lépésként létre kell hoznia a VPN-átjáró kapcsolatait a virtuális hálózat átjárói között. Ha az előző példákat használta, a virtuális hálózati átjárók különböző erőforráscsoportokban találhatók. Ha az átjárók eltérő erőforráscsoportokban vannak, a kapcsolatok létrehozásakor meg kell határoznia és azonosítania kell minden átjáró erőforrás-azonosítóját. Ha a virtuális hálózatok ugyanabban az erőforráscsoportban találhatók, követheti a második útmutatót, ugyanis nem kell meghatároznia az erőforrás-azonosítókat.

Eltérő erőforráscsoportokban található virtuális hálózatok csatlakoztatása

Az alábbi parancs kimenetéből olvassa le a VNet1GW erőforrás-azonosítóját:

az network vnet-gateway show -n VNet1GW -g TestRG1A kimenetben keresse meg a

"id:"sort. A csatlakozás a következő szakaszban való létrehozásához az idézőjelek közötti értékre lesz szüksége. Másolja ezeket az értékeket egy szövegszerkesztőbe, például a Jegyzettömbbe, így a csatlakozás létrehozásakor könnyen beillesztheti őket.Példa a kimenetre:

"activeActive": false, "bgpSettings": { "asn": 65515, "bgpPeeringAddress": "10.12.255.30", "peerWeight": 0 }, "enableBgp": false, "etag": "W/\"ecb42bc5-c176-44e1-802f-b0ce2962ac04\"", "gatewayDefaultSite": null, "gatewayType": "Vpn", "id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW", "ipConfigurations":Másolja az értékeket az idézőjelek közé

"id":."id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"Olvassa le a VNet4GW erőforrás-azonosítóját, és másolja az értékeket egy szövegszerkesztőbe.

az network vnet-gateway show -n VNet4GW -g TestRG4Hozza létre a TestVNet1–TestVNet4 kapcsolatot. Ebben a lépésben a TestVNet1 felől a TestVNet4 felé irányuló kapcsolatot hozza létre. A példákban egy megosztott kulcsra hivatkozunk. A megosztott kulcshoz használhatja a saját értékeit. Fontos, hogy a megosztott kulcs azonos legyen mindkét kapcsolathoz. A kapcsolat létrehozása egy kis időt vesz igénybe.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GWHozza létre a TestVNet4–TestVNet1 kapcsolatot. Ez a lépés hasonló az előző lépéshez, kivéve, hogy a TestVNet4 és a TestVNet1 közötti kapcsolatot hozza létre. Ügyeljen arra, hogy a megosztott kulcsok megegyezzenek. A kapcsolat létrehozása néhány percet vesz igénybe.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG4 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG4/providers/Microsoft.Network/virtualNetworkGateways/VNet4GW \ -l westus \ --shared-key "aabbcc" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GWEllenőrizze a kapcsolatokat. Lásd: A kapcsolat ellenőrzése.

Azonos erőforráscsoportokban található virtuális hálózatok csatlakoztatása

Hozza létre a TestVNet1–TestVNet4 kapcsolatot. Ebben a lépésben a TestVNet1 felől a TestVNet4 felé irányuló kapcsolatot hozza létre. Figyelje meg, hogy a példák erőforráscsoportjai megegyeznek. A példák egy megosztott kulcsra is hivatkoznak. A megosztott kulcshoz saját értékeket is használhat, azonban a kulcsnak mindkét kapcsolat esetében azonosnak kell lennie. A kapcsolat létrehozása egy kis időt vesz igénybe.

az network vpn-connection create \ -n VNet1ToVNet4 \ -g TestRG1 \ --vnet-gateway1 VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet4GWHozza létre a TestVNet4–TestVNet1 kapcsolatot. Ez a lépés hasonló az előző lépéshez, kivéve, hogy a TestVNet4 és a TestVNet1 közötti kapcsolatot hozza létre. Ügyeljen arra, hogy a megosztott kulcsok megegyezzenek. A kapcsolat létrehozása néhány percet vesz igénybe.

az network vpn-connection create \ -n VNet4ToVNet1 \ -g TestRG1 \ --vnet-gateway1 VNet4GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 VNet1GWEllenőrizze a kapcsolatokat. Lásd: A kapcsolat ellenőrzése.

Különböző előfizetésben található virtuális hálózatok összekapcsolása

Ebben a forgatókönyvben csatlakoztatja a TestVNet1 és a TestVNet5 virtuális hálózatot. A virtuális hálózatok eltérő előfizetésben találhatók. Az előfizetéseket nem kell ugyanahhoz a bérlőhöz társítani. A konfiguráláshoz használt lépések egy további, virtuális hálózatok közötti kapcsolatot hoznak létre a TestVNet1 és a TestVNet5 összekapcsolásához.

5. lépés – A TestVNet1 létrehozása és konfigurálása

Ezek az utasítások az előző szakaszok lépéseit folytatják. Az 1. lépés és a 2. lépés elvégzésével hozza létre és konfigurálja a TestVNet1-et, valamint a TestVNet1 VPN-átjáróját. Ehhez a konfigurációhoz nem kell létrehoznia a TestVNet4-et az előző szakaszból, bár ha létrehozza, az nem ütközik a következő lépésekkel: a TestVNet4-ből érkező forgalom nem a TestVNet5 felé halad. Az 1. és a 2. lépés elvégzése után folytassa a 6. lépéssel.

6. lépés – Az IP-címtartományok ellenőrzése

További kapcsolatok létrehozásakor fontos ellenőrizni, hogy az új virtuális hálózat IP-címtere nem fedi-e át a többi virtuális hálózati tartományt vagy helyi hálózati átjárótartományt. A gyakorlatban a TestVNet5 hálózathoz a következő értékeket használhatja:

Értékek a TestVNet5-höz:

- Virtuális hálózat neve: TestVNet5

- Erőforráscsoport: TestRG5

- Hely: Japan East

- TestVNet5: 10.51.0.0/16 és 10.52.0.0/16

- Előtér: 10.51.0.0/24

- Háttér: 10.52.0.0/24

- GatewaySubnet: 10.52.255.0/27

- Átjáró neve: VNet5GW

- Nyilvános IP-cím: VNet5GWIP

- VPN-típus: RouteBased

- Kapcsolat: VNet5toVNet1

- Kapcsolat típusa: VNet2VNet

7. lépés – A TestVNet5 létrehozása és konfigurálása

Ezt a lépést az új előfizetés (5. előfizetés) környezetében kell elvégezni. Ezt a részt egy másik szervezet rendszergazdája hajthatja végre, amely az előfizetés tulajdonosa. Az előfizetések közötti váltáshoz a az account list --all fiók számára elérhető előfizetéseket listázhatja, majd az account set --subscription <subscriptionID> a használni kívánt előfizetésre válthat.

Győződjön meg arról, hogy csatlakozik az 5. előfizetéshez, majd hozzon létre egy erőforráscsoportot.

az group create -n TestRG5 -l japaneastHozza létre a TestVNet5-öt.

az network vnet create \ -n TestVNet5 \ -g TestRG5 \ --address-prefix 10.51.0.0/16 \ -l japaneast \ --subnet-name FrontEnd \ --subnet-prefix 10.51.0.0/24Adjon hozzá alhálózatokat.

az network vnet update \ -n TestVNet5 \ --address-prefixes 10.51.0.0/16 10.52.0.0/16 \ -g TestRG5 \az network vnet subnet create \ --vnet-name TestVNet5 \ -n BackEnd \ -g TestRG5 \ --address-prefix 10.52.0.0/24Adja hozzá az átjáró alhálózatát.

az network vnet subnet create \ --vnet-name TestVNet5 \ -n GatewaySubnet \ -g TestRG5 \ --address-prefix 10.52.255.0/27Kérjen egy nyilvános IP-címet.

az network public-ip create \ -g TestRG5 \ --n VNet5GWIP \ --sku Standard \ --allocation-method Static \ --l japaneastA TestVNet5 átjárójának létrehozása

az network vnet-gateway create \ -n VNet5GW \ -l japaneast \ --public-ip-address VNet5GWIP \ -g TestRG5 \ --vnet TestVNet5 \ --gateway-type Vpn \ --sku VpnGw2 \ --vpn-gateway-generation Generation2 \ --no-wait

8. lépés – A kapcsolatok létrehozása

Ez a lépés két CLI-munkamenetre van felosztva, amelyek jelölése [1. előfizetés] és [5. előfizetés], mivel az átjárók eltérő előfizetésekben találhatók. Az előfizetések közötti váltáshoz a az account list --all fiók számára elérhető előfizetéseket listázhatja, majd az account set --subscription <subscriptionID> a használni kívánt előfizetésre válthat.

[1. előfizetés] Jelentkezzen be, és csatlakozzon az 1. előfizetéshez. Az alábbi parancs kimenetéből olvassa le az átjáró nevét és azonosítóját:

az network vnet-gateway show -n VNet1GW -g TestRG1Másolja ki a következő kimenetet:

id:. Küldje el e-mailben vagy másképp a VNet-átjáró (VNet1GW) azonosítóját és nevét az 5. előfizetés rendszergazdájának.Példa a kimenetre:

"id": "/subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW"[5. előfizetés] Jelentkezzen be, és csatlakozzon az 5. előfizetéshez. Az alábbi parancs kimenetéből olvassa le az átjáró nevét és azonosítóját:

az network vnet-gateway show -n VNet5GW -g TestRG5Másolja ki a következő kimenetet:

id:. Küldje el e-mailben vagy másképp a VNet-átjáró (VNet5GW) azonosítóját és nevét az 1. előfizetés rendszergazdájának.[1. előfizetés] Ebben a lépésben a TestVNet1 felől a TestVNet5 felé irányuló kapcsolatot hozza létre. A megosztott kulcshoz saját értékeket is használhat, azonban a kulcsnak mindkét kapcsolat esetében azonosnak kell lennie. A kapcsolat létrehozása egy kis időt vehet igénybe. Kapcsolódjon az 1. előfizetéshez.

az network vpn-connection create \ -n VNet1ToVNet5 \ -g TestRG1 \ --vnet-gateway1 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW \ -l eastus \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[5. előfizetés] Ez a lépés hasonló az előző lépéshez, kivéve, ha a kapcsolatot a TestVNet5 és a TestVNet1 között hozza létre. Győződjön meg róla, hogy a megosztott kulcsok egyeznek, valamint arról, hogy az 5. előfizetéshez csatlakozik.

az network vpn-connection create \ -n VNet5ToVNet1 \ -g TestRG5 \ --vnet-gateway1 /subscriptions/e7e33b39-fe28-4822-b65c-a4db8bbff7cb/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW \ -l japaneast \ --shared-key "eeffgg" \ --vnet-gateway2 /subscriptions/d6ff83d6-713d-41f6-a025-5eb76334fda9/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW

A kapcsolatok ellenőrzése

Fontos

Ha átjáróalhálózatokkal dolgozik, kerülje a hálózati biztonsági csoport (NSG) társítását az átjáró alhálózatához. Ha hálózati biztonsági csoportot társít ehhez az alhálózathoz, a virtuális hálózati átjáró (VPN- és ExpressRoute-átjárók) működése a várt módon leállhat. A hálózati biztonsági csoportokkal kapcsolatos további információkért lásd: Mi az a hálózati biztonsági csoport?

Az az network vpn-connection show paranccsal ellenőrizheti, sikeres volt-e a kapcsolat. A példában a "--name" a tesztelni kívánt kapcsolat nevére utal. Ha a kapcsolat létrehozás alatt áll, a kapcsolat állapota „Connecting”. Ha a kapcsolat létrejött, az állapot „Connected” értékűre változik. Módosítsa a következő példát a környezet értékeivel.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Virtuális hálózatok közötti kapcsolat – gyakori kérdések

Tekintse meg a VPN Gateway gyakori kérdéseit a virtuális hálózatok közötti gyakori kérdésekhez.

Következő lépések

- Miután a kapcsolat létrejött, hozzáadhat virtuális gépeket a virtuális hálózataihoz. További információkért tekintse meg a Virtual Machines-dokumentációt.

- Információk a BGP-ről: A BGP áttekintése és A BGP konfigurálása.