Felderített alkalmazások szabályozása Végponthoz készült Microsoft Defender

A Felhőhöz készült Microsoft Defender-alkalmazások Végponthoz készült Microsoft Defender integrációja zökkenőmentes árnyékintegrációs informatikai láthatóságot és vezérlési megoldást biztosít. Integrációnk lehetővé teszi Felhőhöz készült Defender alkalmazások rendszergazdái számára, hogy letiltják a végfelhasználók felhőalkalmazásokhoz való hozzáférését azáltal, hogy natív módon integrálják Felhőhöz készült Defender Alkalmazások alkalmazásszabályozási vezérlőinek Végponthoz készült Microsoft Defender hálózatvédelmet. Azt is megtehetik, hogy a rendszergazdák a kockázatos felhőalkalmazások elérésekor óvatosabban figyelmeztetik a felhasználókat.

Felhőhöz készült Defender Alkalmazások a beépített Nem engedélyezett alkalmazáscímke a felhőalkalmazások tiltottként való megjelöléséhez, amely a Cloud Discovery és a Cloud alkalmazáskatalógus oldalán is elérhető. A Defender for Endpoint integrációjának engedélyezésével zökkenőmentesen letilthatja a nem engedélyezett alkalmazásokhoz való hozzáférést egyetlen kattintással az Felhőhöz készült Defender Alkalmazások portálon.

Az Felhőhöz készült Defender-alkalmazásokban nem kijelöltként megjelölt alkalmazások automatikusan szinkronizálódnak a Defender for Endpoint szolgáltatással. Pontosabban a nem engedélyezett alkalmazások által használt tartományokat a rendszer olyan végponteszközökre propagálja, amelyeket az Microsoft Defender víruskereső blokkol a Network Protection SLA-ben.

Feljegyzés

Az alkalmazások végponthoz készült Defenderen keresztüli blokkolásának időtartama legfeljebb három óra lehet attól a pillanattól kezdve, hogy az alkalmazást nem engedélyezettként jelöli meg az Felhőhöz készült Defender-alkalmazásokban, amíg az alkalmazás le van tiltva az eszközön. Ennek az az oka, hogy a Felhőhöz készült Defender-alkalmazások által engedélyezett/nem engedélyezett alkalmazások szinkronizálása a Defender for Endpoint szolgáltatásba legfeljebb két óra alatt leküldi a szabályzatot az eszközökre annak érdekében, hogy letiltsa az alkalmazást, miután a mutató létrejött a Defender for Endpointben.

Előfeltételek

Az alábbi licencek egyike:

- Felhőhöz készült Defender alkalmazások (E5, AAD-P1m CAS-D) és Végponthoz készült Microsoft Defender 2. csomag, végpontok a Defender for Endpointbe való előkészítéssel

- Microsoft 365 E5

Microsoft Defender víruskereső. További információkért lásd:

Az alábbi támogatott operációs rendszerek egyike:

- Windows: Windows 10 18.09 -ös (RS5) operációs rendszer 1776.3-os, 11-s és újabb verziói

- Android: minimum 8.0-s verzió: További információ: Végponthoz készült Microsoft Defender Androidon

- iOS: minimális 14.0-s verzió: További információ: Végponthoz készült Microsoft Defender iOS rendszeren

- MacOS: minimális 11-es verzió: További információ: Hálózati védelem macOS-hez

- Linux rendszerkövetelményei: További információ: Hálózatvédelem Linuxhoz

Végponthoz készült Microsoft Defender be van kapcsolva. További információ: Felhőhöz készült Defender-alkalmazások előkészítése a Defender for Endpoint használatával.

Felhőalapú alkalmazások blokkolásának engedélyezése a Defender for Endpoint használatával

A felhőalkalmazások hozzáférés-vezérlésének engedélyezéséhez kövesse az alábbi lépéseket:

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget. A Cloud Discovery alatt válassza a Végponthoz készült Microsoft Defender, majd az Alkalmazáshozzáférés kényszerítése lehetőséget.

Feljegyzés

A beállítás érvénybe lépése akár 30 percet is igénybe vehet.

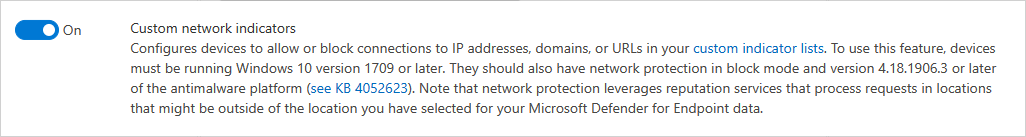

A Microsoft Defender XDR-ben nyissa meg a Gépház> Endpoints>Speciális funkciókat, majd válassza az Egyéni hálózati jelzőket. A hálózati mutatókról további információt az IP-címek és URL-címek/tartományok mutatóinak létrehozása című témakörben talál.

Ez lehetővé teszi, hogy Microsoft Defender víruskereső hálózatvédelmi képességeket használva letiltsa az előre definiált URL-címekhez való hozzáférést az Felhőhöz készült Defender Apps használatával, akár az alkalmazáscímkék adott alkalmazásokhoz való manuális hozzárendelésével, akár egy alkalmazásfelderítési szabályzat automatikus használatával.

Adott eszközcsoportok alkalmazásainak letiltása

Adott eszközcsoportok használatának letiltásához hajtsa végre az alábbi lépéseket:

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget. Ezután a Felhőfelderítés területen válassza az Alkalmazások címkéi lehetőséget, és lépjen a Hatókörű profilok lapra.

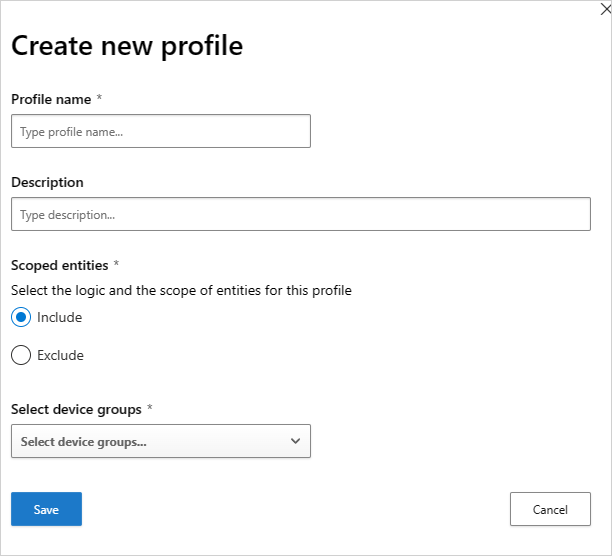

Válassza a Profil hozzáadása lehetőséget. A profil beállítja az alkalmazások blokkolásának/letiltásának feloldására hatókörrel rendelkező entitásokat.

Adjon meg egy leíró profilnevet és leírást.

Adja meg, hogy a profil belefoglalási vagy kizárási profil legyen-e.

Tartalmazza: csak a belefoglalt entitásokat érinti a hozzáférés-kényszerítés. A myContoso profil például tartalmazza az A és B eszközcsoportokat. A myContoso profillal rendelkező Y alkalmazás letiltása csak az A és a B csoport esetén blokkolja az alkalmazás elérését.

Kizárás: Az entitások kizárt készletét nem érinti a hozzáférés-kényszerítés. A myContoso profil például kizárja az A és B eszközcsoportokat. A myContoso profillal rendelkező Y alkalmazás letiltása az A és a B csoport kivételével a teljes szervezet alkalmazáshozzáférését blokkolja.

Válassza ki a profilhoz tartozó eszközcsoportokat. A felsorolt eszközcsoportok Végponthoz készült Microsoft Defender lesznek lekértek. További információ: Eszközcsoport létrehozása.

Válassza a Mentés lehetőséget.

Egy alkalmazás letiltásához hajtsa végre a következő lépéseket:

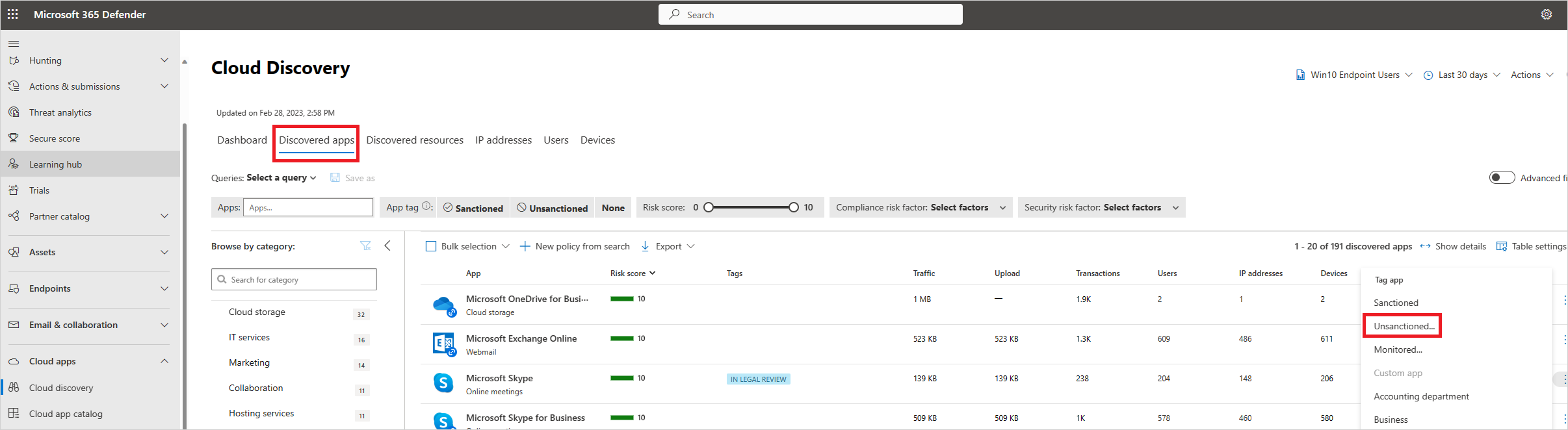

A Microsoft Defender portál Cloud Apps csoportjában lépjen a Cloud Discovery elemre, és lépjen a Felderített alkalmazások lapra.

Válassza ki azt az alkalmazást, amelyet le kell tiltani.

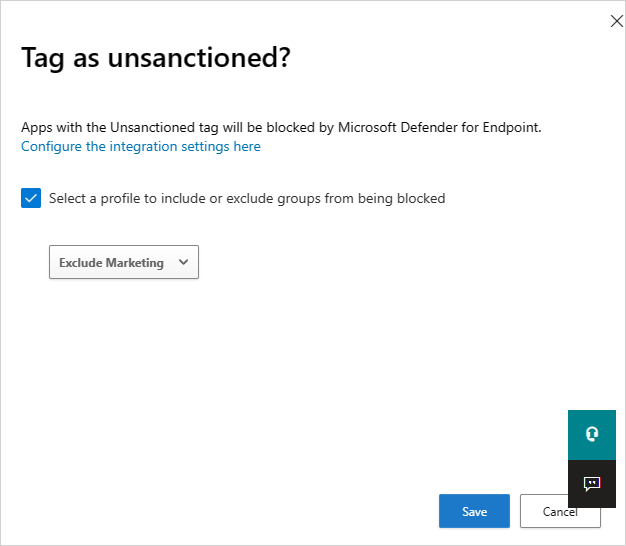

Címkézze fel az alkalmazást nem megadottként.

A szervezet összes eszközének letiltásához válassza a Mentés lehetőséget. Ha le szeretné tiltani az adott eszközcsoportokat a szervezetekben, válassza a Profil kiválasztása lehetőséget, amelybe belefoglalhatja vagy kizárhatja a csoportokat a letiltásból. Ezután válassza ki azt a profilt, amelyhez az alkalmazás le lesz tiltva, majd válassza a Mentés lehetőséget.

Feljegyzés

- A kényszerítési képesség az Endpoint egyéni URL-mutatóihoz készült Defenderen alapul.

- A Felhőhöz készült Defender Apps által a funkció megjelenése előtt létrehozott mutatókon manuálisan beállított szervezeti hatóköröket az Felhőhöz készült Defender Apps felül fogja bírálni. A szükséges hatókörkezelést a hatókörrel rendelkező profilok felhasználói felületének Felhőhöz készült Defender Alkalmazások felületéről kell beállítani.

- Ha el szeretne távolítani egy kijelölt hatókörprofilt egy nem engedélyezett alkalmazásból, távolítsa el a nem kiválasztott címkét, majd címkézze újra az alkalmazást a szükséges hatókörű profillal.

- Az alkalmazástartományok propagálása és frissítése a végponteszközökön akár két órát is igénybe vehet, ha a megfelelő címkével vagy/és hatókörrel vannak megjelölve.

- Ha egy alkalmazás monitorozottként van megjelölve, a hatókörrel rendelkező profilok alkalmazása csak akkor jelenik meg, ha a beépített Win10-végpontfelhasználók adatforrása az elmúlt 30 napban folyamatosan fogadott adatokat.

Felhasználók oktatása kockázatos alkalmazások elérésekor

Rendszergazda lehetősége van arra, hogy figyelmeztesse a felhasználókat, amikor kockázatos alkalmazásokhoz férnek hozzá. A felhasználók blokkolása helyett a rendszer egy üzenetben kéri őket, amely egyéni átirányítási hivatkozást ad a használatra jóváhagyott alkalmazásokat felsoroló vállalati lapra. A parancssor lehetővé teszi a felhasználók számára, hogy megkerüljék a figyelmeztetést, és folytatják az alkalmazást. Rendszergazda a figyelmeztető üzenetet megkerülő felhasználók számát is figyelhetik.

Felhőhöz készült Defender Alkalmazások a beépített Figyelt alkalmazáscímke a felhőalkalmazások kockázatosként való megjelöléséhez. A címke a Cloud Discovery és a Cloud App Catalog oldalán is elérhető. A Defender for Endpoint integrációjának engedélyezésével zökkenőmentesen figyelmeztetheti a felhasználókat a figyelt alkalmazások elérésére egyetlen kattintással az Felhőhöz készült Defender Alkalmazások portálon.

A monitorozottként megjelölt alkalmazások automatikusan szinkronizálódnak a Defenderrel a végpont egyéni URL-mutatóihoz, általában néhány percen belül. Pontosabban a figyelt alkalmazások által használt tartományokat a rendszer a végponteszközökre propagálja, hogy figyelmeztető üzenetet jelenítsen meg Microsoft Defender víruskereső a Network Protection SLA-on belül.

A figyelmeztetési üzenet egyéni átirányítási URL-címének beállítása

Az alábbi lépésekkel konfigurálhat egy egyéni URL-címet, amely egy vállalati weblapra mutat, ahol megtaníthatja az alkalmazottaknak, hogy miért figyelmeztették őket, és megadhat egy listát azokról az alternatív jóváhagyott alkalmazásokról, amelyek megfelelnek a szervezet kockázatvállalásának, vagy amelyeket a szervezet már kezel.

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget. A Cloud Discovery területen válassza a Végponthoz készült Microsoft Defender.

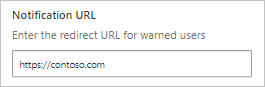

Az Értesítés URL-cím mezőjében adja meg az URL-címét.

A felhasználói megkerülés időtartamának beállítása

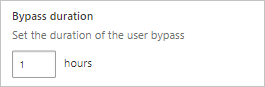

Mivel a felhasználók megkerülhetik a figyelmeztető üzenetet, az alábbi lépésekkel konfigurálhatja a megkerülés időtartamát. Az időtartam eltelte után a rendszer a következő alkalommal, amikor a figyelt alkalmazáshoz hozzáfér, a rendszer a figyelmeztető üzenettel kéri a felhasználókat.

A Microsoft Defender portálon válassza a Gépház. Ezután válassza a Cloud Apps lehetőséget. A Cloud Discovery területen válassza a Végponthoz készült Microsoft Defender.

A Megkerülés időtartama mezőbe írja be a felhasználó megkerülésének időtartamát (óraszámát).

Alkalmazott alkalmazásvezérlők figyelése

A vezérlők alkalmazása után az alábbi lépésekkel figyelheti az alkalmazáshasználati mintákat az alkalmazott vezérlőkkel (hozzáférés, letiltás, megkerülés).

- A Microsoft Defender Portál Cloud Apps csoportjában nyissa meg a Cloud Discoveryt, majd lépjen a Felderített alkalmazások lapra. A szűrőkkel keresse meg a megfelelő figyelt alkalmazást.

- Válassza ki az alkalmazás nevét az alkalmazás áttekintési oldalán lévő alkalmazott alkalmazásvezérlők megtekintéséhez.

Következő lépések

Kapcsolódó videók

Ha bármilyen problémába ütközik, azért vagyunk itt, hogy segítsünk. A termékproblémával kapcsolatos segítségért vagy támogatásért nyisson meg egy támogatási jegyet.