PKCS-tanúsítványok konfigurálása és használata az Intune-nal

Microsoft Intune támogatja a privát és nyilvános kulcspáros (PKCS) tanúsítványok használatát. Ez a cikk áttekinti a PKCS-tanúsítványok Intune-nal való használatához szükséges tudnivalókat, beleértve a PKCS-tanúsítvány exportálását, majd az Intune-eszközkonfigurációs profilhoz való hozzáadását.

Microsoft Intune beépített beállításokat tartalmaz, amelyek PKCS-tanúsítványokat használnak a szervezeti erőforrásokhoz való hozzáféréshez és hitelesítéshez. A tanúsítványok hitelesítik és biztonságosan hozzáférhetnek a vállalati erőforrásokhoz, például VPN-hez vagy Wi-Fi-hálózathoz. Ezeket a beállításokat eszközkonfigurációs profilok használatával telepítheti az eszközökre az Intune-ban.

Az importált PKCS-tanúsítványok használatával kapcsolatos információkért lásd: Importált PFX-tanúsítványok.

Tipp

A PKCS-tanúsítványprofiloka Windows Enterprise több munkamenetes távoli asztalai esetében támogatottak.

Követelmények

A PKCS-tanúsítványok Intune-nal való használatához a következő infrastruktúrára lesz szüksége:

Active Directory-tartomány:

Az ebben a szakaszban felsorolt összes kiszolgálónak az Active Directory-tartományhoz kell csatlakoznia.A Active Directory tartományi szolgáltatások (AD DS) telepítésével és konfigurálásával kapcsolatos további információkért lásd: Az AD DS tervezése és tervezése.

Hitelesítésszolgáltató:

Vállalati hitelesítésszolgáltató (CA).Az Active Directory tanúsítványszolgáltatások (AD CS) telepítésével és konfigurálásával kapcsolatos információkért tekintse meg az Active Directory tanúsítványszolgáltatások részletes útmutatóját.

Figyelmeztetés

Az Intune megköveteli, hogy az AD CS-t vállalati hitelesítésszolgáltatóval (CA) futtassa, nem pedig önálló hitelesítésszolgáltatóval.

Egy ügyfél:

A vállalati hitelesítésszolgáltatóhoz való csatlakozáshoz.Főtanúsítvány:

A főtanúsítvány exportált példánya a vállalati hitelesítésszolgáltatótól.Tanúsítvány-összekötő Microsoft Intune:

További információ a tanúsítvány-összekötőről:

Főtanúsítvány exportálása a vállalati hitelesítésszolgáltatóról

Az eszközök VPN-, WiFi- vagy egyéb erőforrásokkal való hitelesítéséhez az eszköznek gyökér- vagy köztes hitelesítésszolgáltatói tanúsítványra van szüksége. Az alábbi lépések bemutatják, hogyan szerezheti be a szükséges tanúsítványt a vállalati hitelesítésszolgáltatótól.

Használjon parancssort:

Jelentkezzen be a legfelső szintű hitelesítésszolgáltató kiszolgálóra rendszergazdai fiókkal.

Lépjen a Futtatás indítása> elemre, majd írja be a Cmd parancsot a parancssor megnyitásához.

Adja meg a certutil -ca.cert ca_name.cer a főtanúsítvány ca_name.cer nevű fájlként való exportálásához.

Tanúsítványsablonok konfigurálása a hitelesítésszolgáltatón

Jelentkezzen be a vállalati hitelesítésszolgáltatóba egy rendszergazdai jogosultságokkal rendelkező fiókkal.

Nyissa meg a Hitelesítésszolgáltató konzolt, kattintson a jobb gombbal a Tanúsítványsablonok elemre, és válassza a Kezelés lehetőséget.

Keresse meg a Felhasználói tanúsítvány sablont, kattintson rá a jobb gombbal, és válassza a Sablon duplikálása parancsot az új sablon tulajdonságainak megnyitásához.

Megjegyzés:

Az S/MIME e-mailek aláírása és titkosítása esetén sok rendszergazda külön tanúsítványokat használ az aláíráshoz és a titkosításhoz. Ha Microsoft Active Directory tanúsítványszolgáltatást használ, használhatja az S/MIME e-mail aláíró tanúsítványainak Csak Exchange Signature sablonját, valamint az S/MIME titkosítási tanúsítványok Exchange-felhasználó sablonját. Ha külső hitelesítésszolgáltatót használ, javasoljuk, hogy tekintse át az útmutatójukat az aláírási és titkosítási sablonok beállításához.

A Kompatibilitás lapon:

- Hitelesítésszolgáltató beállítása Windows Server 2008 R2 verzióra

- Tanúsítvány címzettjének beállítása Windows 7 / Server 2008 R2 verzióra

Az Általános lapon:

- állítsa a Sablon megjelenítendő neve beállítást valami kifejező névre.

- Törölje a Tanúsítvány közzététele az Active Directoryban jelölőnégyzet jelölését.

Figyelmeztetés

A sablon neve alapértelmezés szerint ugyanaz, mint a sablon megjelenítendő neveszóközök nélkül. Jegyezze fel a sablon nevét, később szüksége lesz rá.

A Kérelemkezelés területen válassza a Titkos kulcs exportálásának engedélyezése lehetőséget.

Megjegyzés:

Az SCEP-vel ellentétben a PKCS-vel a tanúsítvány titkos kulcsa azon a kiszolgálón jön létre, amelyen a tanúsítvány-összekötő telepítve van, és nem az eszközön. A tanúsítványsablonnak lehetővé kell tennie a titkos kulcs exportálását, hogy az összekötő exportálhassa a PFX-tanúsítványt, és elküldhesse az eszközre.

Amikor a tanúsítványok magára az eszközre települnek, a titkos kulcs nem exportálhatóként lesz megjelölve.

A Titkosítás területen ellenőrizze, hogy a Minimális kulcsméret 2048 értékre van-e állítva.

A Windows- és Android-eszközök támogatják a 4096 bites kulcsméret használatát PKCS-tanúsítványprofillal. A kulcsméret használatához adja meg a 4096 értéket a Minimális kulcsméret mezőben.

Megjegyzés:

Windows-eszközök esetén a 4096 bites kulcstároló csak a szoftverkulcs-tárolószolgáltatóban (KSP) támogatott. A következő nem támogatja az ilyen méretű kulcsok tárolását:

- A hardveres TPM (platformmegbízhatósági modul). Áthidaló megoldásként használhatja a szoftveres KSP-t a kulcstároláshoz.

- Vállalati Windows Hello. A Vállalati Windows Hello jelenleg nincs áthidaló megoldás.

A Tulajdonos neve területen válassza a Kérelemben a Kínálat lehetőséget.

A Bővítmények területen ellenőrizze, hogy megjelenik-e a Fájlrendszer titkosítása, a Biztonságos Email és az Ügyfél-hitelesítés az Alkalmazásszabályzatok területen.

Fontos

iOS-/iPadOS-tanúsítványsablonok esetén lépjen a Bővítmények lapra, frissítse a kulcshasználatot, és győződjön meg arról, hogy az Aláírás a forrás igazolása lehetőség nincs kiválasztva.

A Biztonság területen:

- (Kötelező): Adja hozzá annak a kiszolgálónak a számítógépfiókját, amelyen a tanúsítvány-összekötőt telepíti Microsoft Intune. A fiók olvasási és regisztrálási engedélyeinek engedélyezése.

- (Nem kötelező, de ajánlott): Távolítsa el a Tartományfelhasználók csoportot a sablonhoz engedélyezett csoportok vagy felhasználónevek listájáról. Ehhez válassza a Tartományfelhasználók csoportot, majd válassza az Eltávolítás lehetőséget. Tekintse át a csoportok vagy felhasználónevek egyéb bejegyzéseit a környezethez való engedélyekért és alkalmazhatóságért.

>Kattintson azOK gombra a tanúsítványsablon mentéséhez. Zárja be a Tanúsítványsablonok konzolt.

A Hitelesítésszolgáltató konzolon kattintson a jobb gombbal a Tanúsítványsablonok>Új>tanúsítványsablon kibocsátandó elemre. Válassza ki az előző lépésekben létrehozott sablont. Kattintson az OK gombra.

Ahhoz, hogy a kiszolgáló kezelje a regisztrált eszközök és felhasználók tanúsítványait, kövesse az alábbi lépéseket:

- Kattintson a jobb gombbal a hitelesítésszolgáltatóra, és válassza a Tulajdonságok parancsot.

- A Biztonság lapon adja hozzá annak a kiszolgálónak a számítógépfiókját, amelyen az összekötőt futtatja.

- Tanúsítványok kiállítása és kezelése és tanúsítványok kérése Engedélyek engedélyezése a számítógépfiókhoz.

Jelentkezzen ki a vállalati hitelesítésszolgáltatóból.

Töltse le, telepítse és konfigurálja a tanúsítvány-összekötőt a Microsoft Intune

Útmutatásért lásd: A tanúsítvány-összekötő telepítése és konfigurálása Microsoft Intune.

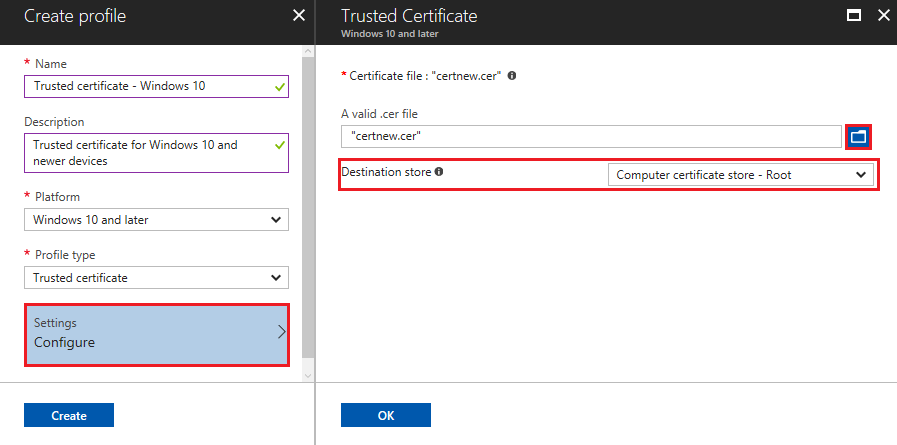

Megbízható tanúsítványprofil létrehozása

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza ki, majd lépjen az Eszközök>konfigurációja>Létrehozás elemre.

Adja meg a következő tulajdonságokat:

- Platform: Válassza ki a profilt fogadó eszközök platformját.

- Android-eszközadminisztrátor

- Android Enterprise:

- Teljes körűen felügyelt

- Dedikált

- Corporate-Owned munkahelyi profil

- Personally-Owned munkahelyi profil

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Válassza a Megbízható tanúsítvány lehetőséget. Vagy válassza a Sablonok>megbízható tanúsítvány lehetőséget.

- Platform: Válassza ki a profilt fogadó eszközök platformját.

Válassza a Létrehozás lehetőséget.

Az Alapadatok között adja meg a következő tulajdonságokat:

- Név: Adjon meg egy leíró nevet a profilnak. Nevezze el a profilokat, hogy később könnyen azonosíthassa őket. A jó profilnév például a megbízható tanúsítványprofil a teljes vállalat számára.

- Leírás: Itt adhatja meg a profil leírását. A beállítás használata nem kötelező, de ajánlott.

Válassza a Tovább gombot.

A Konfigurációs beállítások területen adja meg a korábban exportált legfelső szintű hitelesítésszolgáltatói tanúsítvány .cer fájlját.

Megjegyzés:

A 3. lépésben kiválasztott platformtól függően előfordulhat, hogy lehetősége van a tanúsítvány céltárolójának kiválasztására.

Válassza a Tovább gombot.

A Hozzárendelések területen válassza ki a profilhoz hozzárendelni kívánt felhasználót vagy eszközcsoportot. Részletesebb információkért lásd: Szűrők létrehozása Microsoft Intune és alkalmazása a Szűrő szerkesztése lehetőség kiválasztásával.

Tervezze meg, hogy a tanúsítványprofilt a PKCS-tanúsítványprofilt fogadó és a tanúsítványt használó Wi-Fi profilhoz hasonló konfigurációs profillal rendelkező csoportokban helyezi üzembe. További információért a profilok hozzárendeléséről lásd: Felhasználói és eszközprofilok hozzárendelése.

Válassza a Tovább gombot.

(Csak Windows 10/11-re vonatkozik) Az Alkalmazhatósági szabályok területen adja meg az alkalmazhatósági szabályokat a profil hozzárendelésének finomításához. Dönthet úgy, hogy hozzárendeli vagy nem rendeli hozzá a profilt egy eszköz operációsrendszer-kiadása vagy verziója alapján.

További információt az Eszközprofil létrehozása a Microsoft Intune-ben című témakör Alkalmazhatósági szabályok című témakörében talál.

Az Ellenőrzés és létrehozás csoportban tekintse át a beállításokat. Ha a Létrehozás lehetőséget választja, a rendszer menti a módosításokat, és hozzárendeli a profilt. A házirend a profilok listájában is megjelenik.

PKCS-tanúsítványprofil létrehozása

Fontos

Microsoft Intune 2024. augusztus 30-án megszűnik az Android-eszközök rendszergazdai felügyeletének támogatása a Google Mobile Services (GMS) szolgáltatáshoz hozzáféréssel rendelkező eszközökön. Ezt követően az eszközregisztráció, a technikai támogatás, a hibajavítások és a biztonsági javítások nem lesznek elérhetők. Ha jelenleg eszközadminisztrátori felügyeletet használ, javasoljuk, hogy a támogatás befejeződése előtt váltson egy másik Android-felügyeleti lehetőségre az Intune-ban. További információ: Android-eszközadminisztrátor támogatásának megszüntetése GMS-eszközökön.

Jelentkezzen be a Microsoft Intune Felügyeleti központba.

Válassza ki, majd lépjen az Eszközök>konfigurációja>Létrehozás elemre.

Adja meg a következő tulajdonságokat:

- Platform: Válassza ki az eszközei platformját. Az Ön lehetőségei:

- Android-eszközadminisztrátor

- Android Enterprise:

- Teljes körűen felügyelt

- Dedikált

- Corporate-Owned munkahelyi profil

- Personally-Owned munkahelyi profil

- iOS/iPadOS

- macOS

- Windows 10/11

- Profil: Válassza a PKCS-tanúsítvány lehetőséget. Vagy válassza a Sablonok>PKCS-tanúsítvány lehetőséget.

Megjegyzés:

Az Android Enterprise-profillal rendelkező eszközökön a PKCS-tanúsítványprofillal telepített tanúsítványok nem láthatók az eszközön. A tanúsítvány sikeres üzembe helyezésének megerősítéséhez ellenőrizze a profil állapotát az Intune Felügyeleti központban.

- Platform: Válassza ki az eszközei platformját. Az Ön lehetőségei:

Válassza a Létrehozás lehetőséget.

Az Alapadatok között adja meg a következő tulajdonságokat:

- Név: Adjon meg egy leíró nevet a profilnak. Nevezze el a profilokat, hogy később könnyen azonosíthassa őket. A jó profilnév például a teljes vállalat PKCS-profilja.

- Leírás: Itt adhatja meg a profil leírását. A beállítás használata nem kötelező, de ajánlott.

Válassza a Tovább gombot.

A Konfigurációs beállítások területen a választott platformtól függően a konfigurálható beállítások eltérőek. Válassza ki a platformot a részletes beállításokért:

- Android-eszközadminisztrátor

- Vállalati Android

- iOS/iPadOS

- Windows 10/11

Beállítás Platform Részletek Megújítási küszöbérték (%) - Minden

Ajánlott: 20% Tanúsítvány érvényességi időtartama - Minden

Ha nem módosította a tanúsítványsablont, ez a beállítás egy évre is beállítható.

Öt napos vagy legfeljebb 24 hónapos érvényességi időtartamot használjon. Ha az érvényességi idő öt napnál rövidebb, nagy a valószínűsége annak, hogy a tanúsítvány hamarosan lejáró vagy lejárt állapotba kerül, ami miatt az eszközökön az MDM-ügynök a telepítés előtt elutasíthatja a tanúsítványt.Kulcstároló-szolgáltató (KSP) - Windows 10/11

Windows rendszeren válassza ki, hogy hol tárolja a kulcsokat az eszközön. Hitelesítésszolgáltató - Minden

Megjeleníti a vállalati hitelesítésszolgáltató belső teljes tartománynevét (FQDN). Hitelesítésszolgáltató neve - Minden

Listák a vállalati hitelesítésszolgáltató nevét, például "Contoso hitelesítésszolgáltató". Tanúsítványsablon neve - Minden

Listák a tanúsítványsablon nevét. Tanúsítvány típusa - Android Enterprise (vállalati tulajdonú és Personally-Owned munkahelyi profil)

- iOS

- macOS

- Windows 10/11

Válasszon egy típust: - A felhasználói tanúsítványok a tanúsítvány tulajdonosának és tulajdonosának alternatív nevének (SAN) felhasználó- és eszközattribútumait is tartalmazhatják.

- Az eszköztanúsítványok csak a tanúsítvány tulajdonosában és tárolóhálózatában tartalmazhatnak eszközattribútumokat. Az Eszköz használata olyan forgatókönyvekhez, mint a felhasználó nélküli eszközök, például a kioszkok vagy más megosztott eszközök.

Ez a kijelölés hatással van a Tulajdonosnév formátumra.

Tulajdonos nevének formátuma - Minden

A tulajdonosnév formátumának konfigurálásáról a cikk későbbi, Tulajdonosnév formátuma című szakaszában olvashat bővebben.

A következő platformokon a tulajdonosnév formátumát a tanúsítvány típusa határozza meg:- Android Enterprise (munkahelyi profil)

- iOS

- macOS

- Windows 10/11

Tulajdonos alternatív neve - Minden

Az Attribútum mezőben válassza az Egyszerű felhasználónév (UPN) lehetőséget, ha másként nem szükséges, konfiguráljon egy megfelelő értéket, majd válassza a Hozzáadás lehetőséget.

Mindkét tanúsítványtípus tárolóhálózatához használhat változókat vagy statikus szöveget. Nem szükséges változót használni.

További információt a cikk későbbi, Tulajdonosnév formátuma című szakaszában talál.Kibővített kulcshasználat - Android-eszközadminisztrátor

- Android Enterprise (eszköztulajdonos, vállalati tulajdonú és Personally-Owned munkahelyi profil)

- Windows 10/11

A tanúsítványokhoz általában ügyfél-hitelesítés szükséges, hogy a felhasználó vagy az eszköz hitelesíthesse magát egy kiszolgálón. Hozzáférés engedélyezése minden alkalmazásnak a titkos kulcshoz - macOS

Az Engedélyezés értékre állítva hozzáférést adhat a társított Mac-eszközhöz konfigurált alkalmazásoknak a PKCS-tanúsítvány titkos kulcsához.

További információ erről a beállításról: AllowAllAppsAccess the Certificate Payload (AllowAllAppsAccess the Certificate Payload) (Az Apple fejlesztői dokumentációjában található konfigurációs profil referenciájának Tanúsítvány hasznos adatai szakasza).Főtanúsítvány - Android-eszközadminisztrátor

- Android Enterprise (eszköztulajdonos, vállalati tulajdonú és Personally-Owned munkahelyi profil)

Válasszon ki egy korábban hozzárendelt legfelső szintű hitelesítésszolgáltatói tanúsítványprofilt. Ez a lépés csak a teljes körűen felügyelt, dedikált és Corporate-Owned munkahelyi profilhoz tartozó Android Enterprise-eszközprofilokra vonatkozik.

Az Alkalmazások területen konfigurálja a tanúsítvány-hozzáférést az alkalmazásokhoz való tanúsítványhozzáférés kezeléséhez. Válasszon a következő lehetőségek közül:

- Felhasználói jóváhagyás megkövetelése az alkalmazásokhoz(alapértelmezett) – A felhasználóknak minden alkalmazásnak jóvá kell hagyniuk a tanúsítvány használatát.

- Engedélyezés csendesen adott alkalmazásokhoz (más alkalmazásokhoz felhasználói jóváhagyás szükséges) – Ezzel a beállítással válassza az Alkalmazások hozzáadása lehetőséget, majd válasszon ki egy vagy több olyan alkalmazást, amely felhasználói beavatkozás nélkül, csendesen fogja használni a tanúsítványt.

Válassza a Tovább gombot.

A Hozzárendelések területen válassza ki a profilt fogadó felhasználót vagy csoportokat. Tervezze meg, hogy a tanúsítványprofilt ugyanazokra a csoportokra telepíti, amelyek megkapják a megbízható tanúsítványprofilt, és amelyek a tanúsítványt használó Wi-Fi profilhoz hasonló konfigurációs profilt kapnak. További információért a profilok hozzárendeléséről lásd: Felhasználói és eszközprofilok hozzárendelése.

Válassza a Tovább gombot.

Az Ellenőrzés és létrehozás csoportban tekintse át a beállításokat. Ha a Létrehozás lehetőséget választja, a rendszer menti a módosításokat, és hozzárendeli a profilt. A házirend a profilok listájában is megjelenik.

Tulajdonos nevének formátuma

Amikor PKCS-tanúsítványprofilt hoz létre a következő platformokhoz, a tulajdonosnév formátumának beállításai a kiválasztott tanúsítványtípustól függenek( felhasználó vagy eszköz).

Platformok:

- Android Enterprise (vállalati tulajdonú és Personally-Owned munkahelyi profil)

- iOS

- macOS

- Windows 10/11

Megjegyzés:

Létezik egy ismert probléma, amely miatt a PKCS-vel lekérhetők a tanúsítványok, ami megegyezik az SCEP esetében tapasztalt problémával , amikor az eredményül kapott tanúsítvány-aláírási kérelem tulajdonosneve a következő karakterek egyikét tartalmazza feloldott karakterként (fordított perjellel \):

- +

- ;

- ,

- =

Megjegyzés:

Az Android 12-től kezdődően az Android már nem támogatja a következő hardverazonosítók használatát a személyes tulajdonú munkahelyi profilos eszközökhöz:

- Sorszám

- IMEI

- MEID

Az Intune-tanúsítványprofilok olyan személyes tulajdonban lévő munkahelyi profilos eszközökhöz, amelyek a tulajdonos nevében vagy a SAN-ban ezekre a változókra támaszkodnak, nem fognak tanúsítványt kiépíteni az Android 12 vagy újabb rendszerű eszközökön, amikor az eszköz regisztrálva lett az Intune-ban. Az Android 12-re való frissítés előtt regisztrált eszközök akkor is kaphatnak tanúsítványokat, ha az Intune korábban beszerezte az eszközök hardverazonosítóit.

Erről és az Android 12-vel bevezetett egyéb változásokról az Android Day Zero Support for Microsoft Endpoint Manager blogbejegyzésben talál további információt.

Felhasználói tanúsítvány típusa

A Tulajdonosnév formátum formátumbeállításai két változót tartalmaznak: Köznapi név (CN) és Email (E). Email (E) általában a{{EmailAddress}} változóval lett beállítva. Például: E={{EmailAddress}}A Köznapi név (CN) a következő változók bármelyikére állítható be:

CN={{UserName}}: A felhasználó felhasználóneve, például Jane Doe.

CN={{UserPrincipalName}}: A felhasználó egyszerű felhasználóneve, például janedoe@contoso.com.

CN={{AAD_Device_ID}}: Az eszköz Microsoft Entra ID való regisztrálásakor hozzárendelt azonosító. Ezt az azonosítót általában az Microsoft Entra ID hitelesítésére használják.

CN={{DeviceId}}: Egy eszköz Intune-beli regisztrálásakor hozzárendelt azonosító.

CN={{SERIALNUMBER}}: Az eszköz azonosítására általában a gyártó által használt egyedi sorozatszám (SN).

CN={{IMEINumber}}: A mobiltelefonok azonosításához használt egyedi IMEI-azonosító (International Mobile Equipment Identity, IMEI).

CN={{OnPrem_Distinguished_Name}}: Relatív megkülönböztető nevek sorozata vesszővel elválasztva, például CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

A(z) {{OnPrem_Distinguished_Name}} változó használatához mindenképpen szinkronizálja az onpremisesdistinguishedname felhasználói attribútumot az Microsoft Entra Csatlakozás a Microsoft Entra ID.

CN={{onPremisesSamAccountName}}: A rendszergazdák szinkronizálhatják a samAccountName attribútumot az Active Directoryból Microsoft Entra ID a Microsoft Entra Connect használatával az onPremisesSamAccountName nevű attribútumba. Az Intune ezt a változót helyettesítheti egy tanúsítvány-kiállítási kérelem részeként a tanúsítvány tulajdonosában. A samAccountName attribútum a Windows korábbi (Windows 2000 előtti) verziójából származó ügyfelek és kiszolgálók támogatásához használt felhasználói bejelentkezési név. A felhasználói bejelentkezési név formátuma: DomainName\testUser, vagy csak testUser.

A(z) {{onPremisesSamAccountName}} változó használatához mindenképpen szinkronizálja az onPremisesSamAccountName felhasználói attribútumot Microsoft Entra Csatlakozás a Microsoft Entra ID.

Az alábbi Eszköztanúsítvány-típus szakaszban felsorolt összes eszközváltozó használható a felhasználói tanúsítvány tulajdonosneveiben is.

Ezen változók vagy statikus szöveges sztringek egy vagy több kombinációjával egyéni tulajdonosnév-formátumot hozhat létre, például: CN={{UserName}},E={{EmailAddress}},OU=Mobile,O=Finance Group,L=Redmond,ST=Washington,C=US

Ez a példa tartalmaz egy tulajdonosnév-formátumot, amely a CN és E változókat, valamint a szervezeti egység, a szervezet, a hely, az állam és az ország értékeihez tartozó sztringeket használja. A CertStrToName függvény ezt a függvényt és a támogatott sztringeket írja le.

A felhasználói attribútumok nem támogatottak olyan eszközök esetében, amelyek nem rendelkeznek felhasználói társításokkal, például dedikált Android Enterprise-ként regisztrált eszközök esetében. Ha például egy profil CN={{UserPrincipalName}} értéket használ a tárgyban vagy a SAN-ban, nem tudja lekérni az egyszerű felhasználónevet, ha nincs felhasználó az eszközön.

Eszköztanúsítvány típusa

A Tulajdonosnév formátum formátumbeállításai a következő változókat tartalmazzák:- {{AAD_Device_ID}}

- {{DeviceId}} – Ez az Intune eszközazonosítója

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{AzureADDeviceId}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Csak Windows és tartományhoz csatlakoztatott eszközök esetén alkalmazható)

- {{MEID}}

Ezeket a változókat, majd a változó szövegét a szövegmezőben adhatja meg. Például egy Device1 nevű eszköz köznapi neve hozzáadható CN={{DeviceName}}Device1 néven.

Fontos

- Amikor megad egy változót, a hiba elkerülése érdekében a változó nevét kapcsos zárójelek { } közé kell tenni a példában látható módon.

- Az eszköztanúsítvány tulajdonosában vagy SAN-jában használt eszköztulajdonságok( például IMEI, SerialNumber és FullyQualifiedDomainName) olyan tulajdonságok, amelyeket az eszközhöz hozzáféréssel rendelkező személy hamisíthat.

- Az eszköznek támogatnia kell a tanúsítványprofilban megadott összes változót ahhoz, hogy az adott profil telepítve legyen az adott eszközön. Ha például a(z) {{IMEI}} szerepel egy SCEP-profil tulajdonosnevében, és olyan eszközhöz van rendelve, amely nem rendelkezik IMEI-számmal, a profil telepítése sikertelen.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: