Questo articolo fornisce a AWS Identity Architect, amministratori e analisti della sicurezza informazioni dettagliate e indicazioni dettagliate per la distribuzione di soluzioni di identità e accesso Di Microsoft Entra per AWS. È possibile configurare e testare queste soluzioni di sicurezza Microsoft senza influire sui provider di identità esistenti e sugli utenti dell'account AWS fino a quando non si è pronti a passare.

Architettura

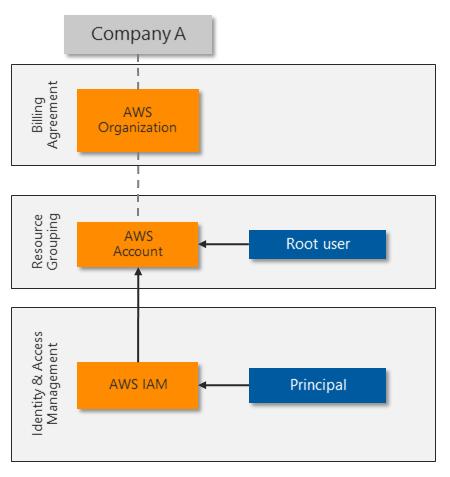

AWS crea un archivio IAM (Identity and Access Management) separato per ogni account creato. Il diagramma seguente illustra la configurazione standard per un ambiente AWS con un singolo account AWS:

L'utente radice controlla completamente l'account AWS e delega l'accesso ad altre identità. L'entità aws IAM fornisce un'identità univoca per ogni ruolo e utente che deve accedere all'account AWS. AWS IAM può proteggere ogni account radice, principale e utente con una password complessa e un'autenticazione a più fattori di base.

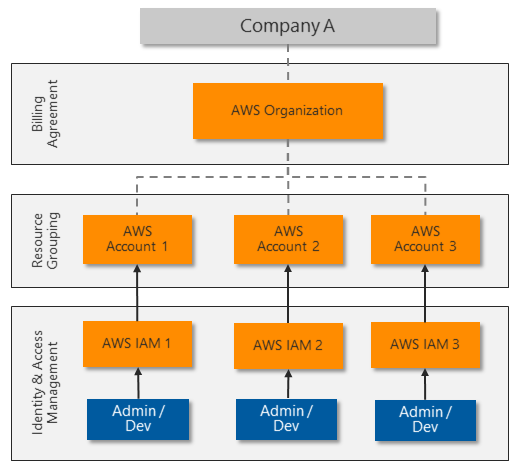

Molte organizzazioni necessitano di più di un account AWS, con conseguente silo di identità complesso da gestire:

Per consentire la gestione centralizzata delle identità ed evitare di dover gestire più identità e password, la maggior parte delle organizzazioni vuole usare l'accesso Single Sign-On per le risorse della piattaforma. Alcuni clienti AWS si basano sull'integrazione SSO di Microsoft Active Directory basata su server. Altri clienti investono in soluzioni di terze parti per sincronizzare o federate le proprie identità e fornire l'accesso SSO.

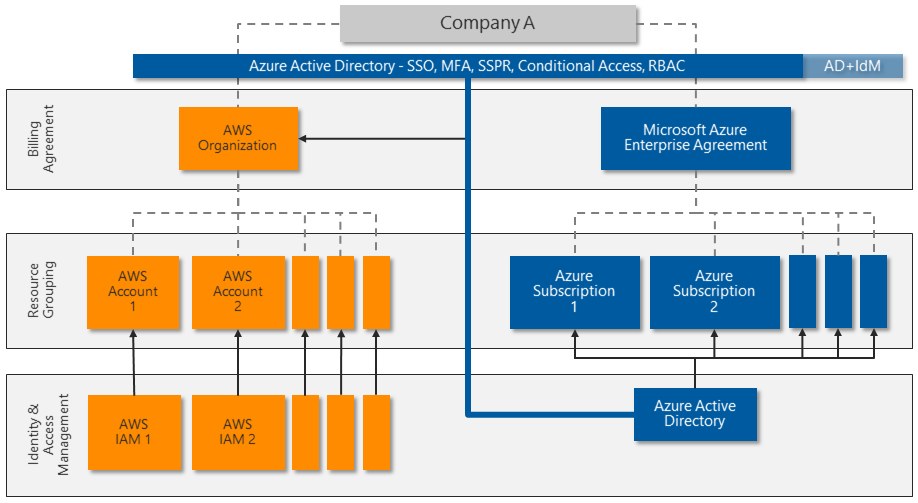

Microsoft Entra ID offre una gestione centralizzata delle identità con autenticazione SSO avanzata. Quasi tutte le app o le piattaforme che seguono standard comuni di autenticazione Web, tra cui AWS, possono usare l'ID Microsoft Entra per la gestione delle identità e degli accessi.

Molte organizzazioni usano già Microsoft Entra ID per assegnare e proteggere le identità cloud ibride o Microsoft 365. I dipendenti usano le identità di Microsoft Entra per accedere a posta elettronica, file, messaggistica istantanea, applicazioni cloud e risorse locali. È possibile integrare rapidamente e facilmente Microsoft Entra ID con gli account AWS per consentire agli amministratori e agli sviluppatori di accedere agli ambienti AWS con le identità esistenti.

Il diagramma seguente illustra come Microsoft Entra ID può integrarsi con più account AWS per fornire una gestione centralizzata delle identità e degli accessi:

Microsoft Entra ID offre diverse funzionalità per l'integrazione diretta con AWS:

- SSO tra soluzioni di autenticazione legacy, tradizionali e moderne.

- MFA, inclusa l'integrazione con diverse soluzioni di terze parti di partner Microsoft Intelligent Security Association (MISA).

- Potenti funzionalità di accesso condizionale per l'autenticazione avanzata e la governance rigorosa. Microsoft Entra ID usa criteri di accesso condizionale e valutazioni basate sui rischi per autenticare e autorizzare l'accesso degli utenti alle risorse AWS Management Console e AWS.

- Rilevamento delle minacce su larga scala e risposta automatica. Microsoft Entra ID elabora oltre 30 miliardi di richieste di autenticazione al giorno, insieme a trilioni di segnali sulle minacce in tutto il mondo.

- Privileged Access Management (PAM) per abilitare il provisioning JIT (Just-In-Time) in risorse specifiche.

Gestione avanzata delle identità di Microsoft Entra con account AWS

Altre funzionalità avanzate di Microsoft Entra possono offrire livelli aggiuntivi di controllo per gli account AWS più sensibili. Le licenze Microsoft Entra ID P2 includono queste funzionalità avanzate:

Privileged Identity Management (PIM) per fornire controlli avanzati per tutti i ruoli delegati in Azure e Microsoft 365. Ad esempio, anziché un amministratore che usa sempre il ruolo global Amministrazione, ha l'autorizzazione per attivare il ruolo su richiesta. Questa autorizzazione viene disattivata dopo un limite di tempo impostato (ad esempio un'ora). PIM registra tutte le attivazioni e include altri controlli che possono limitare ulteriormente le funzionalità di attivazione. PIM protegge ulteriormente l'architettura delle identità garantendo livelli aggiuntivi di governance e protezione prima che gli amministratori possano apportare modifiche.

È possibile espandere PIM a qualsiasi autorizzazione delegata controllando l'accesso ai gruppi personalizzati, ad esempio quelli creati per l'accesso ai ruoli AWS. Per altre informazioni sulla distribuzione di PIM, vedere Distribuire Microsoft Entra Privileged Identity Management.

Advanced Identity Protection aumenta la sicurezza dell'accesso di Microsoft Entra monitorando il rischio utente o sessione. Il rischio utente definisce il potenziale di compromissione delle credenziali, ad esempio l'ID utente e la password visualizzati in un elenco di violazioni rilasciato pubblicamente. Il rischio di sessione determina se l'attività di accesso proviene da una posizione rischiosa, un indirizzo IP o un altro indicatore di compromissione. Entrambi i tipi di rilevamento segnano le funzionalità complete di Intelligence sulle minacce di Microsoft.

Per altre informazioni su Advanced Identity Protection, vedere La panoramica della sicurezza di Microsoft Entra ID Protection.

Microsoft Defender per identità protegge le identità e i servizi in esecuzione nei controller di dominio Active Directory monitorando tutti i segnali di attività e minacce. Defender per identità identifica le minacce basate sull'esperienza reale delle indagini sulle violazioni dei clienti. Defender per identità monitora il comportamento degli utenti e consiglia di ridurre la superficie di attacco per impedire attacchi avanzati come ricognizione, spostamento laterale e dominanza del dominio.

Per altre informazioni su Defender per identità, vedere Che cos'è Microsoft Defender per identità.

Dettagli dello scenario

Gli account Amazon Web Services (AWS) che supportano carichi di lavoro critici e informazioni altamente sensibili richiedono una protezione avanzata delle identità e il controllo di accesso. Aws Identity Management viene migliorato in combinazione con Microsoft Entra ID. Microsoft Entra ID è una soluzione di gestione delle identità e degli accessi centralizzata basata sul cloud che consente di proteggere e proteggere account e ambienti AWS. Microsoft Entra ID fornisce l'accesso Single Sign-On (SSO) centralizzato e l'autenticazione avanzata tramite l'autenticazione a più fattori (MFA) e i criteri di accesso condizionale. Microsoft Entra ID supporta la gestione delle identità AWS, le identità basate sui ruoli e il controllo di accesso.

Molte organizzazioni che usano AWS si basano già su Microsoft Entra ID per Microsoft 365 o la gestione ibrida delle identità cloud e la protezione degli accessi. Queste organizzazioni possono usare facilmente e rapidamente Microsoft Entra ID con i propri account AWS, spesso senza costi aggiuntivi. Altre funzionalità avanzate di Microsoft Entra come Privileged Identity Management (PIM) e Advanced Identity Protection consentono di proteggere gli account AWS più sensibili.

Microsoft Entra ID si integra facilmente con altre soluzioni di sicurezza Microsoft, ad esempio Microsoft Defender per il cloud Apps e Microsoft Sentinel. Per altre informazioni, vedere app Defender per il cloud e Microsoft Sentinel per AWS. Le soluzioni di sicurezza Microsoft sono estendibili e hanno più livelli di protezione. Le organizzazioni possono implementare una o più di queste soluzioni insieme ad altri tipi di protezione per un'architettura di sicurezza completa che protegge le distribuzioni AWS attuali e future.

Consigli

Sicurezza

I principi e le linee guida seguenti sono importanti per qualsiasi soluzione di sicurezza cloud:

Assicurarsi che l'organizzazione possa monitorare, rilevare e proteggere automaticamente l'accesso utente e programmatico negli ambienti cloud.

Esaminare continuamente gli account correnti per garantire la governance delle identità e delle autorizzazioni e il controllo.

Seguire i privilegi minimi e i principi zero trust. Assicurarsi che ogni utente possa accedere solo alle risorse specifiche necessarie, da dispositivi attendibili e posizioni note. Ridurre le autorizzazioni di ogni amministratore e sviluppatore per fornire solo i diritti necessari per il ruolo che sta eseguendo. Rivedere regolarmente.

Monitorare continuamente le modifiche alla configurazione della piattaforma, soprattutto se offrono opportunità per l'escalation dei privilegi o la persistenza degli attacchi.

Evitare l'esfiltrazione di dati non autorizzata controllando e controllando attivamente il contenuto.

Sfrutta le soluzioni che potresti già possedere come Microsoft Entra ID P2 che può aumentare la sicurezza senza più spese.

Sicurezza dell'account AWS di base

Per garantire l'igiene della sicurezza di base per gli account e le risorse AWS:

Vedere le linee guida sulla sicurezza di AWS in Procedure consigliate per la protezione di account e risorse AWS.

Ridurre il rischio di caricare e scaricare malware e altri contenuti dannosi controllando attivamente tutti i trasferimenti di dati tramite AWS Management Console. Il contenuto che carica o scarica direttamente nelle risorse all'interno della piattaforma AWS, ad esempio server Web o database, potrebbe richiedere una maggiore protezione.

Valutare la possibilità di proteggere l'accesso ad altre risorse, tra cui:

- Risorse create all'interno dell'account AWS.

- Piattaforme del carico di lavoro specifiche, ad esempio Windows Server, Linux Server o contenitori.

- Dispositivi usati da amministratori e sviluppatori per accedere a AWS Management Console.

Sicurezza di AWS IAM

Un aspetto chiave della protezione di AWS Management Console è controllare chi può apportare modifiche di configurazione sensibili. L'utente radice dell'account AWS ha accesso senza restrizioni. Il team di sicurezza deve controllare completamente l'account utente radice per impedire l'accesso a AWS Management Console o l'uso delle risorse AWS.

Per controllare l'account utente radice:

- Valutare la possibilità di modificare le credenziali di accesso dell'utente radice dall'indirizzo di posta elettronica di un singolo utente a un account del servizio che il team di sicurezza controlla.

- Assicurarsi che la password dell'account utente radice sia complessa e applicare L'autenticazione a più fattori per l'utente radice.

- Monitorare i log per le istanze dell'account utente radice usato per accedere.

- Usare l'account utente radice solo nelle emergenze.

- Usare Microsoft Entra ID per implementare l'accesso amministrativo delegato anziché usare l'utente radice per le attività amministrative.

Comprendere ed esaminare chiaramente altri componenti dell'account IAM AWS per il mapping e le assegnazioni appropriate.

Per impostazione predefinita, un account AWS non ha utenti IAM finché l'utente radice non crea una o più identità per delegare l'accesso. Una soluzione che sincronizza gli utenti esistenti da un altro sistema di identità, ad esempio Microsoft Active Directory, può anche effettuare automaticamente il provisioning degli utenti IAM.

I criteri IAM forniscono diritti di accesso delegato alle risorse dell'account AWS. AWS offre oltre 750 criteri IAM univoci e i clienti possono anche definire criteri personalizzati.

I ruoli IAM collegano criteri specifici alle identità. I ruoli sono il modo per amministrare il controllo degli accessi in base al ruolo. La soluzione corrente usa identità esterne per implementare le identità di Microsoft Entra presupponendo i ruoli IAM.

I gruppi IAM sono anche un modo per amministrare il controllo degli accessi in base al ruolo. Anziché assegnare criteri IAM direttamente a singoli utenti IAM, creare un gruppo IAM, assegnare autorizzazioni collegando uno o più criteri IAM e aggiungere utenti IAM al gruppo per ereditare i diritti di accesso appropriati alle risorse.

Alcuni account del servizio IAM devono continuare a essere eseguiti in AWS IAM per fornire l'accesso a livello di codice. Assicurarsi di esaminare questi account, archiviare e limitare in modo sicuro l'accesso alle credenziali di sicurezza e ruotare regolarmente le credenziali.

Distribuire lo scenario

Questa sezione successiva illustra come distribuire Microsoft Entra ID per l'accesso Single Sign-On a un singolo account AWS.

Pianificazione e preparazione

Per prepararsi alla distribuzione delle soluzioni di sicurezza di Azure, esaminare e registrare le informazioni correnti dell'account AWS e di Microsoft Entra. Se sono stati distribuiti più account AWS, ripetere questi passaggi per ogni account.

In AWS Billing Management Console registrare le informazioni correnti sull'account AWS seguenti:

- ID account AWS, identificatore univoco.

- Nome account o utente radice.

- Metodo di pagamento, sia assegnato a una carta di credito o a un contratto di fatturazione aziendale.

- Contatti alternativi che hanno accesso alle informazioni sull'account AWS.

- Domande di sicurezza aggiornate e registrate in modo sicuro per l'accesso di emergenza.

- Le aree AWS sono abilitate o disabilitate per rispettare i criteri di sicurezza dei dati.

In AWS IAM Management Console esaminare e registrare i componenti aws IAM seguenti:

- Gruppi creati, inclusi i criteri dettagliati di appartenenza e mapping basati sui ruoli associati.

- Utenti creati, inclusi l'età della password per gli account utente e l'età della chiave di accesso per gli account del servizio. Verificare anche che mfa sia abilitata per ogni utente.

- Ruoli. Esistono due ruoli predefiniti collegati al servizio, AWSServiceRoleForSupport e AWSServiceRoleForTrustedAdvisor. Registrare tutti gli altri ruoli personalizzati. Questi ruoli sono collegati ai criteri di autorizzazione da usare per il mapping dei ruoli in Microsoft Entra ID.

- Criteri (Policies). I criteri predefiniti includono AWS gestito, funzione processo o Cliente gestito nella colonna Tipo . Registrare tutti gli altri criteri personalizzati. Registrare anche dove vengono assegnati i criteri, dalle voci nella colonna Usato come .

- Provider di identità, per comprendere eventuali provider di identità SAML (Security Assertion Markup Language) esistenti. Pianificare la sostituzione dei provider di identità esistenti con il singolo provider di identità Microsoft Entra.

Nella portale di Azure esaminare il tenant di Microsoft Entra:

- Valutare le informazioni sul tenant per verificare se il tenant ha una licenza microsoft Entra ID P1 o P2. Una licenza P2 fornisce funzionalità avanzate di gestione delle identità di Microsoft Entra.

- Valutare le applicazioni aziendali per verificare se le applicazioni esistenti usano il tipo di applicazione AWS, come illustrato

http://aws.amazon.com/nella colonna URL della home page.

Pianificare la distribuzione di Microsoft Entra

Le procedure di distribuzione di Microsoft Entra presuppongono che Microsoft Entra ID sia già configurato per l'organizzazione, ad esempio per un'implementazione di Microsoft 365. Gli account possono essere sincronizzati da un dominio di Active Directory o possono essere account cloud creati direttamente in Microsoft Entra ID.

Pianificare il controllo degli accessi in base al ruolo

Se l'installazione di AWS usa gruppi e ruoli IAM per il controllo degli accessi in base al ruolo, è possibile eseguire il mapping della struttura RBAC esistente ai nuovi account utente e gruppi di sicurezza di Microsoft Entra.

Se l'account AWS non ha un'implementazione con controllo degli accessi in base al ruolo avanzata, iniziare lavorando sull'accesso più sensibile:

Aggiornare l'utente radice dell'account AWS.

Esaminare gli utenti, i gruppi e i ruoli di AWS IAM associati ai criteri IAM Amministrazione istratorAccess.

Usare gli altri criteri IAM assegnati, a partire dai criteri che possono modificare, creare o eliminare risorse e altri elementi di configurazione. È possibile identificare i criteri in uso esaminando la colonna Usato come .

Pianificare la migrazione

Microsoft Entra ID centralizza tutte le autenticazioni e le autorizzazioni. È possibile pianificare e configurare il mapping degli utenti e il controllo degli accessi in base al ruolo senza influire sugli amministratori e gli sviluppatori fino a quando non si è pronti per applicare i nuovi metodi.

Il processo generale per la migrazione da account AWS IAM a Microsoft Entra ID è il seguente. Per istruzioni dettagliate, vedere Distribuzione.

Eseguire il mapping dei criteri IAM ai ruoli di Microsoft Entra e usare il controllo degli accessi in base al ruolo per eseguire il mapping dei ruoli ai gruppi di sicurezza.

Sostituire ogni utente IAM con un utente di Microsoft Entra membro dei gruppi di sicurezza appropriati per accedere e ottenere le autorizzazioni appropriate.

Testare chiedendo a ogni utente di accedere a AWS con il proprio account Microsoft Entra e verificare di avere il livello di accesso appropriato.

Dopo che l'utente conferma l'accesso all'ID Microsoft Entra, rimuovere l'account utente AWS IAM. Ripetere il processo per ogni utente fino a quando non viene eseguita la migrazione.

Per gli account del servizio e l'accesso a livello di codice, usare lo stesso approccio. Aggiornare invece ogni applicazione che usa l'account per usare un account utente Microsoft Entra equivalente.

Assicurarsi che tutti gli utenti AWS IAM rimanenti abbiano password complesse con MFA abilitata o una chiave di accesso sostituita regolarmente.

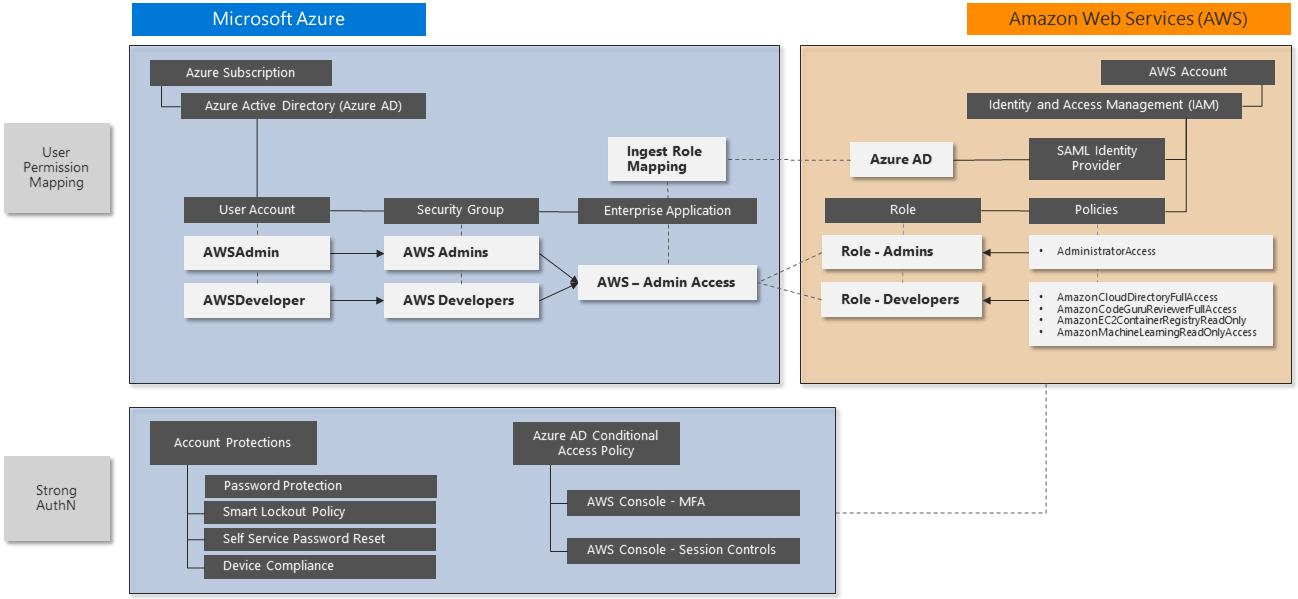

Il diagramma seguente mostra un esempio dei passaggi di configurazione e del mapping finale dei criteri e dei ruoli in Microsoft Entra ID e AWS IAM:

Integrazione dell'accesso Single Sign-On

Microsoft Entra ID supporta l'integrazione dell'accesso Single Sign-On con AWS SSO. È possibile connettere Microsoft Entra ID a AWS in un'unica posizione e gestire centralmente l'accesso tra centinaia di account e applicazioni integrate di AWS SSO. Questa funzionalità consente agli utenti di usare l'interfaccia della riga di comando di AWS per consentire agli utenti di usare l'interfaccia della riga di comando di Microsoft Entra senza problemi.

La procedura seguente della soluzione di sicurezza Microsoft implementa l'accesso SSO per i ruoli di esempio AWS Amministrazione istrators e AWS Developers. Ripetere questo processo per tutti gli altri ruoli necessari.

Questa procedura illustra i passaggi seguenti:

- Creare una nuova applicazione Microsoft Entra enterprise.

- Configurare l'accesso Single Sign-On di Microsoft Entra per AWS.

- Aggiornare il mapping dei ruoli.

- Testare l'accesso Single Sign-On di Microsoft Entra in AWS Management Console.

I collegamenti seguenti forniscono passaggi completi di implementazione e risoluzione dei problemi:

- Esercitazione Microsoft: Integrazione dell'accesso SSO di Microsoft Entra con AWS

- Esercitazione su AWS: Microsoft Entra ID to AWS SSO using the SCIM protocol (Esercitazione su AWS: Microsoft Entra ID to AWS SSO using the SCIM protocol)

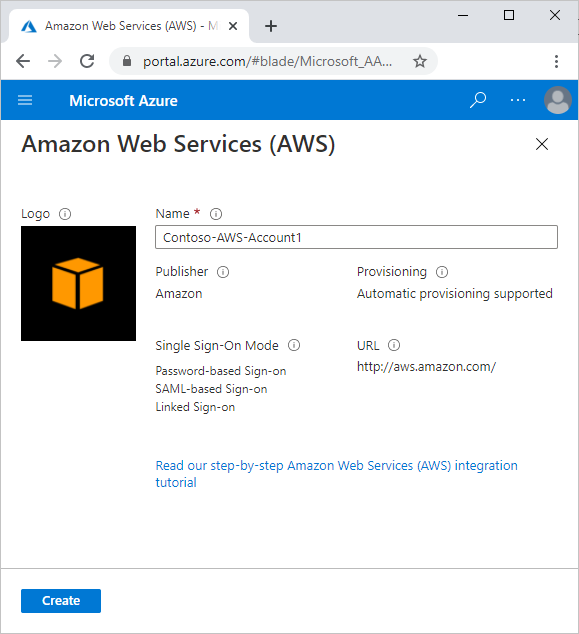

Aggiungere un'app AWS alle applicazioni aziendali Microsoft Entra

Gli amministratori e gli sviluppatori di AWS usano un'applicazione aziendale per accedere a Microsoft Entra ID per l'autenticazione, quindi reindirizzare a AWS per l'autorizzazione e l'accesso alle risorse AWS. Il metodo più semplice per visualizzare l'applicazione consiste nell'accedere a https://myapps.microsoft.com, ma è anche possibile pubblicare l'URL univoco ovunque sia possibile accedere facilmente.

Seguire le istruzioni riportate in Aggiungere Amazon Web Services (AWS) dalla raccolta per configurare l'applicazione aziendale. Queste istruzioni consentono di conoscere l'app AWS da aggiungere alle applicazioni aziendali Microsoft Entra.

Se sono presenti più account AWS da amministrare, ad esempio DevTest e Production, usare un nome univoco per l'applicazione aziendale che include un identificatore per l'azienda e un account AWS specifico.

Configurare l'accesso Single Sign-On di Microsoft Entra per AWS

Seguire questa procedura per configurare l'accesso Single Sign-On di Microsoft Entra per AWS:

Nel portale di Azure seguire la procedura descritta in Configurare l'accesso Single Sign-On di Microsoft Entra per configurare l'applicazioneEnterprise creata per l'accesso Single Sign-On ad AWS.

In AWS Console seguire la procedura descritta in Configurare l'accesso Single Sign-On di AWS per configurare l'account AWS per l'accesso Single Sign-On. Come parte di questa configurazione, si creerà un nuovo utente IAM che agisce per conto dell'agente di provisioning di Microsoft Entra per consentire la sincronizzazione di tutti i ruoli IAM AWS disponibili in Microsoft Entra ID. AWS necessita di questo utente IAM per eseguire il mapping degli utenti ai ruoli prima di poter accedere a AWS Management Console.

- Semplificare l'identificazione dei componenti creati per supportare questa integrazione. Ad esempio, denominare gli account del servizio con una convenzione di denominazione standard come "Svc-".

- Assicurarsi di documentare tutti i nuovi elementi.

- Assicurarsi che le nuove credenziali includano password complesse archiviate centralmente per la gestione sicura del ciclo di vita.

In base a questi passaggi di configurazione, è possibile diagrammare le interazioni come segue:

In AWS Console seguire questa procedura per creare altri ruoli.

In AWS IAM selezionare Ruoli -> Crea ruolo.

Nella pagina Create role (Crea ruolo) seguire questa procedura:

- In Select type of trusted entity (Seleziona il tipo di entità attendibile) selezionare SAML 2.0 federation (Federazione SAML 2.0).

- In Scegliere un provider SAML 2.0 selezionare il provider SAML creato nel passaggio precedente.

- Selezionare Allow programmatic and AWS Management Console access (Consenti accesso a livello di codice e tramite AWS Management Console).

- Selezionare Avanti: Autorizzazioni.

Nella finestra di dialogo Collega criteri autorizzazioni selezionare Amministrazione istratorAccess. Selezionare quindi Avanti: Tag.

Nella finestra di dialogo Aggiungi tag lasciare vuoto e selezionare Avanti: Revisione.

Nella finestra di dialogo Verifica seguire questa procedura:

- In Nome ruolo immettere il nome del ruolo (Amministrazione istrator).

- In Descrizione ruolo immettere la descrizione.

- Selezionare Create Role (Crea ruolo).

Creare un altro ruolo seguendo i passaggi elencati in precedenza. Assegnare un nome al ruolo Sviluppatore e assegnare alcune autorizzazioni selezionate a propria scelta, ad esempio AmazonS3FullAccess.

È stato creato un Amministrazione istrator e un ruolo sviluppatore in AWS.

Creare gli utenti e i gruppi seguenti in Microsoft Entra ID:

- Utente 1: Test-AWS Amministrazione

- Utente 2: Test-AWSDeveloper

- Gruppo 1: AWS-Account1-Amministrazione istrators

- Gruppo 2: AWS-Account1-Developers

- Aggiungere Test-AWS Amministrazione come membro di AWS-Account1-Amministrazione istrators

- Aggiungere Test-AWSDeveloper come membro di AWS-Account1-Developers

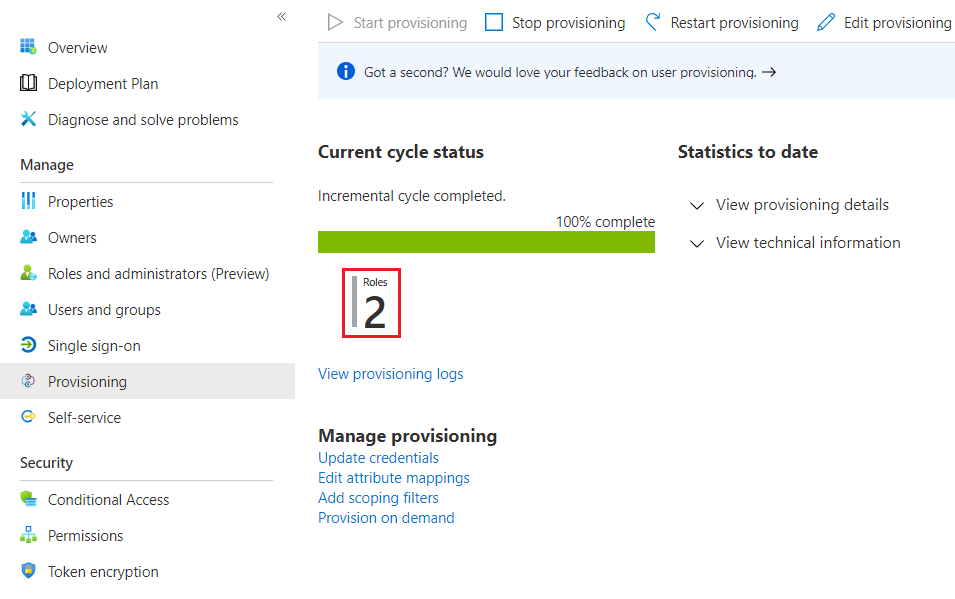

Seguire la procedura descritta in Come configurare il provisioning dei ruoli in Accesso con account singolo AWS per configurare il provisioning automatico dei ruoli. Il completamento del primo ciclo di provisioning può richiedere fino a un'ora.

Come aggiornare il mapping dei ruoli

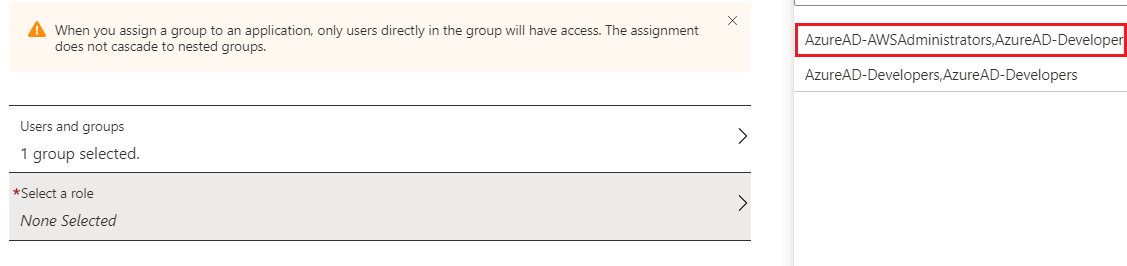

Poiché si usano due ruoli, eseguire questi passaggi aggiuntivi:

Verificare che l'agente di provisioning possa visualizzare almeno due ruoli:

Passare a Utenti e gruppi e selezionare Aggiungi utente.

Selezionare AWS-Account1-Amministrazione istrators.

Selezionare il ruolo associato.

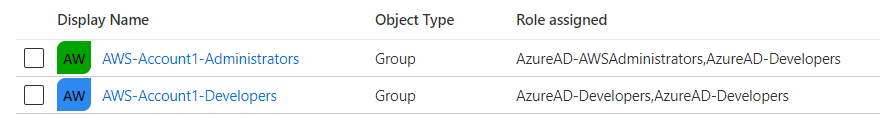

Ripetere i passaggi precedenti per ogni mapping di ruoli di gruppo. Al termine, è necessario che due gruppi di Microsoft Entra siano mappati correttamente ai ruoli di AWS IAM:

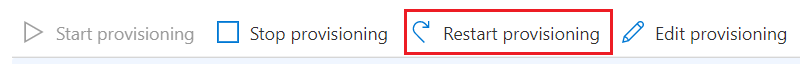

Se non è possibile visualizzare o selezionare un ruolo, tornare alla pagina Provisioning per confermare la corretta esecuzione del provisioning nell'agente di provisioning di Microsoft Entra e assicurarsi che l'account utente IAM disponga delle autorizzazioni corrette. È anche possibile riavviare il motore di provisioning per tentare di nuovo l'importazione:

Testare l'accesso Single Sign-On di Microsoft Entra in AWS Management Console

Testare l'accesso come ognuno degli utenti di test per verificare che l'accesso SSO funzioni.

Avviare una nuova sessione del browser privato per assicurarsi che le altre credenziali archiviate non siano in conflitto con i test.

Passare a

https://myapps.microsoft.comusando le credenziali dell'account utente Test-AWS Amministrazione o Test-AWSDeveloper Microsoft Entra create in precedenza.Verrà visualizzata la nuova icona per l'app Console AWS. Selezionare l'icona e seguire tutte le richieste di autenticazione:

Dopo aver eseguito l'accesso alla console AWS, passare alle funzionalità per verificare che l'account disponga dell'accesso delegato appropriato.

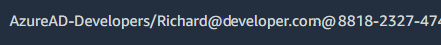

Si noti il formato di denominazione per la sessione di accesso utente:

ROLE/UPN/AWS Account Number

È possibile usare queste informazioni sulla sessione di accesso utente per tenere traccia dell'attività di accesso utente in Defender per il cloud Apps o Microsoft Sentinel.

Disconnettersi e ripetere il processo per l'altro account utente di test per confermare le differenze nel mapping dei ruoli e nelle autorizzazioni.

Abilitare l'accesso condizionale

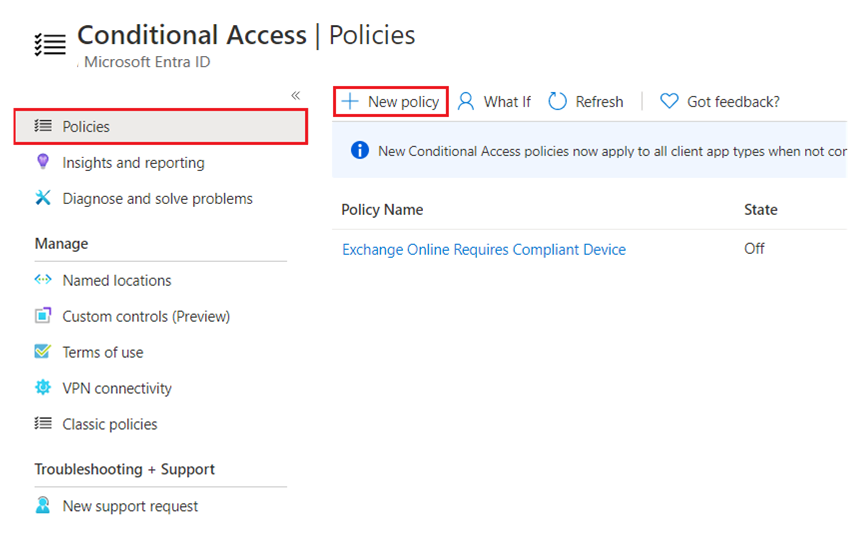

Per creare un nuovo criterio di accesso condizionale che richiede l'autenticazione a più fattori:

Nella portale di Azure passare a Microsoft Entra ID>Security e quindi selezionare Accesso condizionale.

Nel riquadro di spostamento sinistro selezionare Criteri.

Selezionare Nuovo criterio e completare il modulo nel modo seguente:

- Nome: immettere AWS Console – MFA

- Utenti e gruppi: selezionare i due gruppi di ruoli creati in precedenza:

- AWS-Account1-Amministrazione istrators

- AWS-Account1-Developers

- Concedi: selezionare Richiedi autenticazione a più fattori

Impostare Abilita criterio su Sì.

Seleziona Crea. Il criterio diventa effettivo immediatamente.

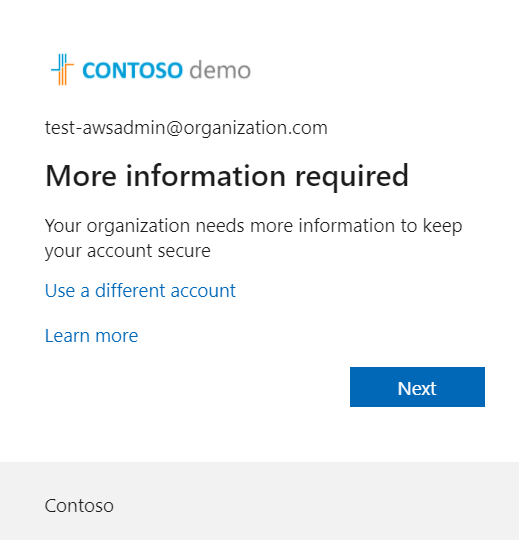

Per testare i criteri di accesso condizionale, disconnettersi dagli account di test, aprire una nuova sessione di esplorazione privata e accedere con uno degli account del gruppo di ruoli. Viene visualizzato il prompt dell'autenticazione a più fattori:

Completare il processo di installazione dell'autenticazione a più fattori. È consigliabile usare l'app per dispositivi mobili per l'autenticazione, anziché basarsi su SMS.

Potrebbe essere necessario creare diversi criteri di accesso condizionale per soddisfare le esigenze aziendali per l'autenticazione avanzata. Prendere in considerazione la convenzione di denominazione usata durante la creazione dei criteri per garantire la facilità di identificazione e la manutenzione continua. Inoltre, a meno che l'autenticazione a più fattori non sia già ampiamente distribuita, assicurarsi che l'ambito dei criteri influisca solo sugli utenti desiderati. Altri criteri devono soddisfare le esigenze di altri gruppi di utenti.

Dopo aver abilitato l'accesso condizionale, è possibile imporre altri controlli, ad esempio PAM e il provisioning JIT (Just-In-Time). Per altre informazioni, vedere What is automated SaaS app user provisioning in Microsoft Entra ID (Informazioni sul provisioning utenti di app SaaS automatizzato in Microsoft Entra ID).

Se si dispone di app Defender per il cloud, è possibile usare l'accesso condizionale per configurare i criteri di sessione delle app Defender per il cloud. Per altre informazioni, vedere Configurare i criteri di sessione di Microsoft Entra per le attività di AWS.

Passaggi successivi

- Per indicazioni sulla sicurezza di AWS, vedere Procedure consigliate per la protezione di account e risorse AWS.

- Per le informazioni sulla sicurezza Microsoft più recenti, vedere www.microsoft.com/security.

- Per informazioni dettagliate su come implementare e gestire Microsoft Entra ID, vedere Protezione degli ambienti di Azure con Microsoft Entra ID.

- Esercitazione su AWS: Microsoft Entra ID con IDP SSO

- Esercitazione su Microsoft: SSO for AWS

- Piano di distribuzione PIM

- Panoramica della sicurezza di Identity Protection

- Che cos'è Microsoft Defender per identità?

- Connessione AWS alle app di Microsoft Defender per il cloud

- Come Defender per il cloud App consente di proteggere l'ambiente Amazon Web Services (AWS)

Risorse correlate

- Per una copertura approfondita e il confronto delle funzionalità di Azure e AWS, vedere il set di contenuti azure per professionisti AWS.

- Sicurezza e identità in Azure e AWS

- Defender for Cloud Apps e Microsoft Sentinel per AWS