Eseguire l'onboarding dei clienti in Azure Lighthouse

Questo articolo illustra come eseguire l'onboarding di un cliente in Azure Lighthouse come provider di servizi. In questo caso, le risorse delegate (sottoscrizioni e/o gruppi di risorse) nel tenant di Microsoft Entra del cliente possono essere gestite dagli utenti nel tenant tramite la gestione risorse delegata di Azure.

Suggerimento

Anche se in questo argomento si fa riferimento a provider di servizi e clienti, le aziende che gestiscono più tenant possono usare lo stesso processo per configurare Azure Lighthouse e consolidare l'esperienza di gestione.

È possibile ripetere il processo di onboarding per più clienti. Quando un utente con le autorizzazioni appropriate accede al tenant di gestione, tale utente è autorizzato a eseguire operazioni di gestione negli ambiti di tenancy dei clienti, senza dover accedere a ogni singolo tenant del cliente.

Nota

I clienti possono in alternativa essere amministrati in Azure Lighthouse quando acquistano un'offerta di servizio gestito (pubblica o privata) pubblicata in Azure Marketplace. È anche possibile usare il processo di onboarding descritto qui insieme alle offerte pubblicate in Azure Marketplace.

Il processo di onboarding richiede l'esecuzione di azioni sia dal tenant del provider di servizi che dal tenant del cliente. Tutti questi passaggi sono descritti in questo articolo.

Raccogliere i dettagli del tenant e della sottoscrizione

Per eseguire l'onboarding del tenant di un cliente, è necessario che abbia una sottoscrizione di Azure attiva. Quando si crea un modello manualmente, è necessario conoscere quanto segue:

- ID del tenant del provider di servizi, in cui si gestiranno le risorse del cliente.

- ID del tenant del cliente, che avrà le risorse gestite dal provider di servizi.

- ID di ogni specifica sottoscrizione nel tenant del cliente che verrà gestito dal provider di servizi o che contiene i gruppi di risorse che verranno gestiti dal provider di servizi.

Se non si conosce l'ID per un tenant, è possibile recuperarlo usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure.

Se si crea il modello nel portale di Azure, l'ID tenant viene fornito automaticamente. Non è necessario conoscere i dettagli del tenant o della sottoscrizione del cliente per creare il modello nel portale di Azure. Tuttavia, se si prevede di eseguire l'onboarding di uno o più gruppi di risorse nel tenant del cliente (anziché nell'intera sottoscrizione), sarà necessario conoscere i nomi di ogni gruppo di risorse.

Definire ruoli e autorizzazioni

Il provider di servizi può eseguire più attività per un singolo cliente, per cui deve avere un accesso diverso per ambiti diversi. È possibile definire tutte le autorizzazioni necessarie per assegnare i ruoli predefiniti di Azure appropriati. Ogni autorizzazione include un principalId che fa riferimento a un utente, un gruppo o un'entità servizio Di Microsoft Entra nel tenant di gestione.

Nota

A meno che non venga specificato in modo esplicito, i riferimenti a un "utente" nella documentazione di Azure Lighthouse possono essere applicati a un utente, un gruppo o un'entità servizio di Microsoft Entra in un'autorizzazione.

Per definire le autorizzazioni nel modello, è necessario includere i valori ID per ogni utente, gruppo di utenti o entità servizio nel tenant di gestione a cui si vuole concedere l'accesso. È anche necessario includere l'ID definizione del ruolo per ogni ruolo predefinito da assegnare. Quando si crea il modello nella portale di Azure, è possibile selezionare l'account utente e il ruolo e questi valori ID verranno aggiunti automaticamente. Se si crea un modello manualmente, è possibile recuperare gli ID utente usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure dall'interno del tenant di gestione.

Suggerimento

È consigliabile assegnare il ruolo di eliminazione dell'assegnazione della registrazione di servizi gestiti durante l'onboarding di un cliente, in modo che gli utenti nel tenant possano rimuovere l'accesso alla delega in un secondo momento se necessario. Se questo ruolo non viene assegnato, le risorse delegate possono essere rimosse solo da un utente che si trova nel tenant del cliente.

Quando possibile, è consigliabile usare i gruppi di utenti di Microsoft Entra per ogni assegnazione, quando possibile, anziché singoli utenti. In questo modo è possibile aggiungere o rimuovere singoli utenti al gruppo che ha accesso, in modo da non dover ripetere il processo di onboarding per apportare modifiche agli utenti. È anche possibile assegnare ruoli a un'entità servizio, il che può essere utile per gli scenari di automazione.

Importante

Per aggiungere autorizzazioni per un gruppo Microsoft Entra, il tipo di gruppo deve essere impostato su Sicurezza. Questa opzione è selezionata quando viene creato il gruppo. Per altre informazioni, vedere Creare un gruppo di base e aggiungere membri usando Microsoft Entra ID.

Quando si definiscono le autorizzazioni, assicurarsi di seguire il principio dei privilegi minimi, in modo che gli utenti abbiano solo le autorizzazioni necessarie per completare il lavoro. Per informazioni sui ruoli supportati e sulle best practice, vedere Tenant, ruoli e utenti in scenari di Azure Lighthouse.

Suggerimento

È anche possibile creare autorizzazioni idonee che consentono agli utenti del tenant di gestire temporaneamente il proprio ruolo. Questa funzionalità presenta requisiti di licenza specifici. Per altre informazioni, vedere Creare autorizzazioni idonee.

Per tenere traccia dell'impatto sugli impegni dei clienti e ricevere il riconoscimento, associare l'ID del programma Microsoft Cloud Partner ad almeno un account utente che abbia accesso a ogni sottoscrizione di cui è stato eseguito l'onboarding. Sarà necessario eseguire questa associazione nel tenant del provider di servizi. È consigliabile creare un account dell'entità servizio nel tenant associato all'ID partner, quindi includere tale entità servizio ogni volta che si esegue l'onboarding di un cliente. Per altre info, vedi Collegare un ID partner.

Creare un modello di Azure Resource Manager

Per eseguire l'onboarding del cliente, sarà necessario creare un modello di Azure Resource Manager per l'offerta con le informazioni seguenti. I mspOfferName valori e mspOfferDescription saranno visibili al cliente nella pagina Provider di servizi della portale di Azure dopo la distribuzione del modello nel tenant del cliente.

| Campo | Definizione |

|---|---|

mspOfferName |

Nome che descrive questa definizione. Questo valore viene visualizzato al cliente come titolo dell'offerta e deve essere un valore univoco. |

mspOfferDescription |

Breve descrizione dell'offerta, ad esempio "Offerta di gestione di macchine virtuali Contoso". Questo campo è facoltativo, ma consigliato per permettere ai clienti di avere una chiara comprensione dell'offerta. |

managedByTenantId |

ID tenant. |

authorizations |

I principalId valori per gli utenti/gruppi/SPN del tenant, ognuno con un per principalIdDisplayName aiutare il cliente a comprendere lo scopo dell'autorizzazione e mappato a un valore predefinito roleDefinitionId per specificare il livello di accesso. |

È possibile creare questo modello nel portale di Azure o modificando manualmente i modelli forniti nel repository degli esempi.

Importante

Il processo descritto qui richiede una distribuzione separata per ogni sottoscrizione di cui viene eseguito l'onboarding, anche se si esegue l'onboarding delle sottoscrizioni nello stesso tenant del cliente. Le distribuzioni separate sono necessarie anche se si esegue l'onboarding di più gruppi di risorse all'interno di sottoscrizioni diverse nello stesso tenant del cliente. Tuttavia, l'onboarding di più gruppi di risorse all'interno di una singola sottoscrizione può essere eseguito in una sola distribuzione.

Le distribuzioni separate sono necessarie anche se si applicano più offerte alla stessa sottoscrizione (o gruppi di risorse all'interno di una sottoscrizione). Ogni offerta applicata deve usare un oggetto diverso mspOfferName.

Creare il modello nel portale di Azure

Per creare il modello nel portale di Azure, passare a Clienti personali e quindi selezionare Crea modello di Resource Manager dalla pagina di panoramica.

Nella pagina Crea offerta modello di Resource Manager specificare il nome e una descrizione facoltativa. Questi valori verranno usati per mspOfferName e mspOfferDescription nel modello e possono essere visibili al cliente. Il managedByTenantId valore verrà fornito automaticamente, in base al tenant di Microsoft Entra a cui si è connessi.

Selezionare quindi Sottoscrizione o Gruppo di risorse, a seconda dell'ambito del cliente di cui si vuole eseguire l'onboarding. Se si seleziona Gruppo di risorse, è necessario specificare il nome del gruppo di risorse da caricare. È possibile selezionare l'icona + per aggiungere altri gruppi di risorse nella stessa sottoscrizione, se necessario. Per eseguire l'onboarding di gruppi di risorse aggiuntivi in una sottoscrizione diversa, è necessario creare e distribuire un modello separato per tale sottoscrizione.

Infine, creare le autorizzazioni selezionando + Aggiungi autorizzazione. Per ognuna delle autorizzazioni, specificare i dettagli seguenti:

- Selezionare il tipo di entità a seconda del tipo di account da includere nell'autorizzazione. Può trattarsi di Utente, Gruppo o Entità servizio. In questo esempio si sceglierà Utente.

- Selezionare il collegamento + Seleziona utente per aprire il riquadro di selezione. È possibile usare il campo di ricerca per trovare l'utente che si vuole aggiungere. Al termine, fare clic su Seleziona. L'ID entità dell'utente verrà popolato automaticamente.

- Esaminare il campo Nome visualizzato (popolato in base all'utente selezionato) e apportare modifiche, se necessario.

- Selezionare il ruolo da assegnare all'utente.

- In Tipo di accesso selezionare Permanente o Idoneo. Se si sceglie Idoneo, sarà necessario specificare le opzioni per la durata massima, l'autenticazione a più fattori e se è necessaria o meno l'approvazione. Per altre informazioni su queste opzioni, vedere Creare autorizzazioni idonee. La funzionalità di autorizzazione idonea non può essere usata con le entità servizio.

- Selezionare Aggiungi per creare l'autorizzazione.

Dopo aver selezionato Aggiungi, si tornerà alla schermata Crea offerta modello di Resource Manager. È possibile selezionare di nuovo + Aggiungi autorizzazione per aggiungere il maggior numero di autorizzazioni necessarie.

Dopo aver aggiunto tutte le autorizzazioni, selezionare Visualizza modello. In questa schermata verrà visualizzato un file con estensione json che corrisponde ai valori immessi. Selezionare Scarica per salvare una copia di questo file con estensione json. Questo modello può quindi essere distribuito nel tenant del cliente. È anche possibile modificarlo manualmente se è necessario apportare modifiche.

Importante

Il file modello generato non viene archiviato nella portale di Azure. Assicurarsi di scaricare una copia prima di uscire dalla schermata Mostra modello .

Creare manualmente il modello

È possibile creare il modello usando un modello di Azure Resource Manager (fornito nel repository degli esempi) e un file di parametri corrispondente modificato in modo che corrisponda alla configurazione e definire le autorizzazioni. Se si preferisce, è possibile includere tutte le informazioni direttamente nel modello anziché usare un file di parametri separato.

Il modello scelto dipenderà dal fatto che si esegua l'onboarding di un'intera sottoscrizione, di un gruppo di risorse o di più gruppi di risorse all'interno di una sottoscrizione. Viene anche fornito un modello che può essere usato per i clienti che hanno acquistato un'offerta di servizio gestito pubblicata in Azure Marketplace, se si preferisce eseguire l'onboarding delle sottoscrizioni in questo modo.

| Onboarding di | Usare questo modello di Azure Resource Manager | E modificare questo file dei parametri |

|---|---|---|

| Abbonamento | subscription.json | subscription.parameters.json |

| Gruppo di risorse | rg.json | rg.parameters.json |

| Più gruppi di risorse all'interno di una sottoscrizione | multi-rg.json | multiple-rg.parameters.json |

| Sottoscrizione (quando si usa un'offerta pubblicata in Azure Marketplace) | marketplaceDelegatedResourceManagement.json | marketplaceDelegatedResourceManagement.parameters.json |

Per includere autorizzazioni idonee, selezionare il modello corrispondente nella sezione delegated-resource-management-eligible-authorizations del repository di esempi.

Suggerimento

Anche se non è possibile eseguire l'onboarding di un intero gruppo di gestione in una sola distribuzione, è possibile distribuire un criterio per eseguire l'onboarding di ogni sottoscrizione in un gruppo di gestione. Si avrà quindi accesso a tutte le sottoscrizioni nel gruppo di gestione, anche se sarà necessario usarle come singole sottoscrizioni (anziché eseguire azioni direttamente sulla risorsa del gruppo di gestione).

L'esempio seguente mostra un file subscription.parameters.json modificato che può essere usato per eseguire l'onboarding di una sottoscrizione. I file di parametri del gruppo di risorse (che si trovano nella cartella rg-delegated-resource-management ) hanno un formato simile, ma includono anche un rgName parametro per identificare i gruppi di risorse specifici da caricare.

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Fabrikam Managed Services - Interstellar"

},

"mspOfferDescription": {

"value": "Fabrikam Managed Services - Interstellar"

},

"managedByTenantId": {

"value": "00000000-0000-0000-0000-000000000000"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 1 Support",

"roleDefinitionId": "36243c78-bf99-498c-9df9-86d9f8d28608"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Service Automation Account",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

},

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Policy Automation Account",

"roleDefinitionId": "18d7d88d-d35e-4fb5-a5c3-7773c20a72d9",

"delegatedRoleDefinitionIds": [

"b24988ac-6180-42a0-ab88-20f7382dd24c",

"92aaf0da-9dab-42b6-94a3-d43ce8d16293"

]

}

]

}

}

}

L'ultima autorizzazione nell'esempio precedente aggiunge un principalId oggetto con il ruolo Accesso utente Amministrazione istrator (18d7d88d-d35e-4fb5-a5c3-7773c20a72d9). Quando si assegna questo ruolo, è necessario includere la delegatedRoleDefinitionIds proprietà e uno o più ruoli predefiniti di Azure supportati. L'utente creato in questa autorizzazione sarà in grado di assegnare questi ruoli alle identità gestite nel tenant del cliente, che è necessario per distribuire i criteri che possono essere corretti. L'utente è anche in grado di creare eventi imprevisti di supporto. Nessun'altra autorizzazione normalmente associata al ruolo accesso utente Amministrazione istrator verrà applicata a questo principalIdoggetto .

Distribuire il modello di Azure Resource Manager

Dopo aver creato il modello, un utente nel tenant del cliente deve distribuirlo all'interno del tenant. Per ogni sottoscrizione di cui si vuole eseguire l'onboarding (o per ogni sottoscrizione che contiene i gruppi di risorse di cui si vuole eseguire l'onboarding) è necessaria una distribuzione separata.

Quando si esegue l'onboarding di una sottoscrizione (o di uno o più gruppi di risorse all'interno di una sottoscrizione) tramite il processo descritto in questo articolo, il provider di risorse Microsoft.ManagedServices verrà registrato per tale sottoscrizione.

Importante

Questa distribuzione deve essere eseguita da un account non guest nel tenant del cliente che dispone di un ruolo con l'autorizzazione, ad esempio Proprietario, per la sottoscrizione di cui viene eseguito l'onboarding (o che contiene i gruppi di risorse di cui viene eseguito l'onboardingMicrosoft.Authorization/roleAssignments/write). Per trovare gli utenti che possono delegare la sottoscrizione, un utente nel tenant del cliente può selezionare la sottoscrizione nel portale di Azure, aprire Controllo di accesso (IAM) e visualizzare tutti gli utenti con il ruolo Proprietario.

Se la sottoscrizione è stata creata usando il programma Cloud Solution Provider (CSP), tutti gli utenti con il ruolo Agente amministratore nel tenant del provider di servizi possono eseguire la distribuzione.

La distribuzione può essere eseguita usando PowerShell, usando l'interfaccia della riga di comando di Azure o nella portale di Azure, come illustrato di seguito.

Eseguire la distribuzione con PowerShell

Per distribuire un singolo modello:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-Verbose

Per distribuire un modello con un file di parametri separato:

# Log in first with Connect-AzAccount if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateFile <pathToTemplateFile> `

-TemplateParameterFile <pathToParameterFile> `

-Verbose

# Deploy Azure Resource Manager template that is located externally

New-AzSubscriptionDeployment -Name <deploymentName> `

-Location <AzureRegion> `

-TemplateUri <templateUri> `

-TemplateParameterUri <parameterUri> `

-Verbose

Eseguire la distribuzione usando l'interfaccia della riga di comando di Azure

Per distribuire un singolo modello:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--verbose

Per distribuire un modello con un file di parametri separato:

# Log in first with az login if you're not using Cloud Shell

# Deploy Azure Resource Manager template using template and parameter file locally

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-file <pathToTemplateFile> \

--parameters <parameters/parameterFile> \

--verbose

# Deploy external Azure Resource Manager template, with local parameter file

az deployment sub create --name <deploymentName> \

--location <AzureRegion> \

--template-uri <templateUri> \

--parameters <parameterFile> \

--verbose

Distribuire nel portale di Azure

Per distribuire un modello nel portale di Azure, seguire il processo descritto di seguito. Questi passaggi devono essere eseguiti da un utente nel tenant del cliente con il ruolo Proprietario (o un altro ruolo con l'autorizzazione Microsoft.Authorization/roleAssignments/write ).

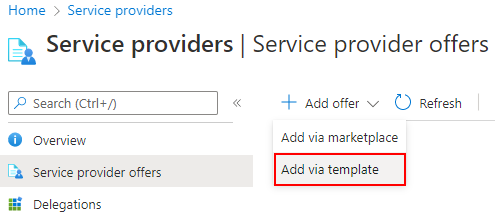

Nella pagina Provider di servizi della portale di Azure selezionare Provider di server.

Nella parte superiore della schermata selezionare la freccia accanto a Aggiungi offerta e quindi selezionare Aggiungi tramite modello.

Caricare il modello trascinandolo e rilasciandolo oppure selezionare Cerca file per trovare e caricare il modello.

Se applicabile, selezionare la casella Ho un file di parametri separato, quindi caricare il file dei parametri.

Dopo aver caricato il modello e il file dei parametri, se necessario, selezionare Carica.

Nella schermata Distribuzione personalizzata esaminare i dettagli visualizzati. Se necessario, è possibile apportare modifiche a questi valori in questa schermata o selezionando Modifica parametri.

Selezionare Rivedi e crea e quindi Crea.

Dopo alcuni minuti, verrà visualizzata una notifica che indica che la distribuzione è stata completata.

Suggerimento

In alternativa, dal repository GitHub selezionare il pulsante Distribuisci in Azure visualizzato accanto al modello da usare (nella colonna Distribuzione automatica). Il modello di esempio verrà aperto nella portale di Azure. Se si usa questo processo, è necessario aggiornare i valori per Nome offerta Msp, Descrizione offerta Msp, Gestito dall'ID tenant e Autorizzazioni prima di selezionare Rivedi e crea.

Verificare che l'onboarding sia riuscito

Quando un abbonamento al cliente è stato eseguito correttamente l'onboarding in Azure Lighthouse, gli utenti nel tenant del provider di servizi potranno visualizzare la sottoscrizione e le relative risorse (se sono stati concessi l'accesso tramite il processo precedente, singolarmente o come membro di un gruppo Microsoft Entra con le autorizzazioni appropriate). Per esserne certi, verificare che la sottoscrizione venga visualizzata in uno dei modi seguenti.

Confermare nella portale di Azure

Nel tenant del provider di servizi:

- Passare alla pagina Clienti personali.

- Selezionare Clienti.

- Verificare che sia possibile visualizzare le sottoscrizioni con il nome dell'offerta specificato nel modello di Resource Manager.

Importante

Per visualizzare la sottoscrizione delegata in Clienti personali, agli utenti nel tenant del provider di servizi deve essere stato concesso il ruolo Lettore (o un altro ruolo predefinito che include l'accesso in lettura) quando è stata eseguita l'onboarding della sottoscrizione.

Nel tenant del cliente:

- Passare alla pagina Provider di servizi.

- Selezionare Offerte del provider di servizi.

- Verificare che sia possibile visualizzare le sottoscrizioni con il nome dell'offerta specificato nel modello di Resource Manager.

Nota

Il completamento della distribuzione può richiedere fino a 15 minuti prima che gli aggiornamenti vengano visualizzati nella portale di Azure. È possibile visualizzare gli aggiornamenti prima se si aggiorna il token di Azure Resource Manager aggiornando il browser, eseguendo l'accesso e la disconnessione o richiedendo un nuovo token.

Confermare con PowerShell

# Log in first with Connect-AzAccount if you're not using Cloud Shell

Get-AzContext

# Confirm successful onboarding for Azure Lighthouse

Get-AzManagedServicesDefinition

Get-AzManagedServicesAssignment

Confermare usando l'interfaccia della riga di comando di Azure

# Log in first with az login if you're not using Cloud Shell

az account list

# Confirm successful onboarding for Azure Lighthouse

az managedservices definition list

az managedservices assignment list

Se è necessario apportare modifiche dopo l'onboarding del cliente, è possibile aggiornare la delega. È anche possibile rimuovere completamente l'accesso alla delega .

Risoluzione dei problemi

Se non è possibile eseguire correttamente l'onboarding del cliente o se gli utenti hanno problemi di accesso alle risorse delegate, controllare i suggerimenti e i requisiti seguenti e riprovare.

- Agli utenti che devono visualizzare le risorse dei clienti nella portale di Azure deve essere stato concesso il ruolo Lettore (o un altro ruolo predefinito che include l'accesso in lettura) durante il processo di onboarding.

- Il

managedbyTenantIdvalore non deve corrispondere all'ID tenant per la sottoscrizione di cui viene eseguito l'onboarding. - Non è possibile avere più assegnazioni nello stesso ambito con lo stesso

mspOfferNameoggetto . - Il provider di risorse Microsoft.ManagedServices deve essere registrato per la sottoscrizione delegata. Questa operazione dovrebbe verificarsi automaticamente durante la distribuzione, ma in caso contrario, è possibile registrarla manualmente.

- Le autorizzazioni non devono includere utenti con il ruolo Proprietario , i ruoli con DataActions o i ruoli che includono azioni limitate.

- I gruppi devono essere creati con tipo di gruppo impostato su Sicurezza e non su Microsoft 365.

- Se l'accesso è stato concesso a un gruppo, verificare che l'utente sia membro di tale gruppo. In caso contrario, è possibile aggiungerli al gruppo usando Microsoft Entra ID, senza dover eseguire un'altra distribuzione. Si noti che i proprietari del gruppo non sono necessariamente membri dei gruppi gestiti e potrebbero dover essere aggiunti per avere accesso.

- Potrebbe verificarsi un ritardo aggiuntivo prima dell'abilitazione dell'accesso per i gruppi annidati.

- I ruoli predefiniti di Azure inclusi nelle autorizzazioni non devono includere ruoli deprecati. Se un ruolo predefinito di Azure diventa deprecato, tutti gli utenti di cui è stato eseguito l'onboarding con tale ruolo perderanno l'accesso e non sarà possibile eseguire l'onboarding di altre deleghe. Per risolvere questo problema, aggiornare il modello in modo da usare solo i ruoli predefiniti supportati, quindi eseguire una nuova distribuzione.

Passaggi successivi

- Informazioni sulle esperienze di gestione tra tenant.

- Visualizzare e gestire i clienti passando a Clienti personali nel portale di Azure.

- Informazioni su come aggiornare o rimuovere una delega.