Connettersi e gestire SQL Server abilitate per Azure Arc in Microsoft Purview

Questo articolo illustra come registrare un'istanza di SQL Server abilitata per Azure Arc. Viene inoltre illustrato come autenticare e interagire con SQL Server abilitate per Azure Arc in Microsoft Purview. Per altre informazioni su Microsoft Purview, vedere l'articolo introduttivo.

Funzionalità supportate

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito | Classificazione | Applicazione di etichette | Criteri di accesso | Lignaggio | Condivisione dei dati | Visualizzazione dinamica |

|---|---|---|---|---|---|---|---|---|---|

| Sì | Sì (anteprima) | Sì (anteprima) | Sì (anteprima) | Sì (anteprima) | No | Sì | Limitato** | No | No |

** La derivazione è supportata se il set di dati viene usato come origine/sink nell'attività di copia Azure Data Factory.

Le versioni SQL Server supportate sono 2012 e successive. SQL Server Express LocalDB non è supportato.

Quando si esegue l'analisi dei SQL Server abilitati per Azure Arc, Microsoft Purview supporta l'estrazione dei metadati tecnici seguenti:

- Istanze

- Database

- Schemi

- Tabelle, incluse le colonne

- Visualizzazioni, incluse le colonne

Quando si configura un'analisi, è possibile scegliere di specificare il nome del database per analizzare un database. È possibile definire ulteriormente l'ambito dell'analisi selezionando tabelle e viste in base alle esigenze. L'intera istanza di SQL Server abilitata per Azure Arc verrà analizzata se non si specifica un nome di database.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview attivo.

Autorizzazioni Amministratore origine dati e Lettore dati per registrare un'origine e gestirla nel portale di governance di Microsoft Purview. Per informazioni dettagliate , vedere Controllo di accesso nel portale di governance di Microsoft Purview .

Il runtime di integrazione self-hosted più recente. Per altre informazioni, vedere Creare e gestire un runtime di integrazione self-hosted.

Registrazione

Questa sezione descrive come registrare un'istanza di SQL Server abilitata per Azure Arc in Microsoft Purview usando il portale di governance di Microsoft Purview.

Autenticazione per la registrazione

Esistono due modi per configurare l'autenticazione per l'analisi di SQL Server abilitate per Azure Arc con un runtime di integrazione self-hosted:

- Autenticazione di Windows

- Autenticazione di SQL Server

Per configurare l'autenticazione per la distribuzione SQL Server:

In SQL Server Management Studio (SSMS) passare a Proprietà server e quindi selezionare Sicurezza nel riquadro sinistro.

In Autenticazione server:

- Per autenticazione di Windows, selezionare la modalità di autenticazione di Windows o SQL Server e la modalità di autenticazione di Windows.

- Per SQL Server autenticazione, selezionare SQL Server e la modalità di autenticazione di Windows.

Per modificare l'autenticazione del server è necessario riavviare l'istanza di SQL Server e SQL Server Agent. In SSMS passare all'istanza di SQL Server e selezionare Riavvia nel riquadro opzioni con il pulsante destro del mouse.

Creare un nuovo account di accesso e un nuovo utente

Se si vuole creare un nuovo account di accesso e un nuovo utente per analizzare l'istanza di SQL Server, seguire questa procedura.

L'account deve avere accesso al database master, perché sys.databases si trova nel database master. Lo scanner Microsoft Purview deve essere enumerato sys.databases per trovare tutti i database SQL nel server.

Nota

È possibile eseguire tutti i passaggi seguenti usando questo codice.

Passare a SSMS, connettersi al server e quindi selezionare Sicurezza nel riquadro sinistro.

Selezionare e tenere premuto (o fare clic con il pulsante destro del mouse) Account di accesso e quindi selezionare Nuovo account di accesso. Se viene applicato autenticazione di Windows, selezionare autenticazione di Windows. Se viene applicata SQL Server autenticazione, selezionare SQL Server autenticazione.

Selezionare Ruoli server nel riquadro sinistro e assicurarsi che sia assegnato un ruolo pubblico.

Selezionare Mapping utente nel riquadro sinistro, selezionare tutti i database nella mappa e quindi selezionare il ruolo db_datareader database.

Selezionare OK per salvare.

Se viene applicata SQL Server autenticazione, è necessario modificare la password non appena si crea un nuovo account di accesso:

- Selezionare e tenere premuto (o fare clic con il pulsante destro del mouse) sull'utente creato e quindi selezionare Proprietà.

- Immettere una nuova password e confermarla.

- Selezionare la casella di controllo Specifica password precedente e immettere la password precedente.

- Seleziona OK.

Archiviare la password di accesso SQL Server in un insieme di credenziali delle chiavi e creare credenziali in Microsoft Purview

Passare all'insieme di credenziali delle chiavi nel portale di Azure. Selezionare Impostazioni>segreti.

Selezionare + Genera/Importa. In Nome e valore immettere la password dall'account di accesso SQL Server.

Selezionare Crea.

Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, creare una nuova connessione all'insieme di credenziali delle chiavi.

Creare una nuova credenziale usando il nome utente e la password per configurare l'analisi.

Assicurarsi di selezionare il metodo di autenticazione corretto quando si crea una nuova credenziale. Se viene applicato autenticazione di Windows, selezionare autenticazione di Windows. Se viene applicata SQL Server autenticazione, selezionare SQL Server autenticazione.

Passaggi per la registrazione

Passare all'account Microsoft Purview.

In Origini e analisi nel riquadro sinistro selezionare Runtime di integrazione. Assicurarsi che sia configurato un runtime di integrazione self-hosted. Se non è configurato, seguire la procedura per creare un runtime di integrazione self-hosted per l'analisi in una macchina virtuale locale o di Azure che abbia accesso alla rete locale.

Selezionare Mappa dati nel riquadro sinistro.

Selezionare Registra.

Selezionare SQL Server abilitata per Azure Arc e quindi selezionare Continua.

Specificare un nome descrittivo, ovvero un nome breve che è possibile usare per identificare il server. Specificare anche l'endpoint server.

Selezionare Fine per registrare l'origine dati.

Analisi

Seguire questa procedura per analizzare le istanze di SQL Server abilitate per Azure Arc per identificare automaticamente gli asset e classificare i dati. Per altre informazioni sull'analisi in generale, vedere Analisi e inserimento in Microsoft Purview.

Per creare ed eseguire una nuova analisi:

Nel portale di governance di Microsoft Purview selezionare la scheda Mappa dati nel riquadro sinistro.

Selezionare l'origine SQL Server abilitata per Azure Arc registrata.

Selezionare Nuova analisi.

Selezionare le credenziali per connettersi all'origine dati. Le credenziali sono raggruppate ed elencate sotto i metodi di autenticazione.

È possibile definire l'ambito dell'analisi per tabelle specifiche scegliendo gli elementi appropriati nell'elenco.

Selezionare un set di regole di analisi. È possibile scegliere tra l'impostazione predefinita del sistema, i set di regole personalizzati esistenti o la creazione di un nuovo set di regole inline.

Scegliere il trigger di analisi. È possibile configurare una pianificazione o eseguire l'analisi una sola volta.

Esaminare l'analisi e quindi selezionare Salva ed esegui.

Visualizzare le analisi e le esecuzioni di analisi

Per visualizzare le analisi esistenti:

- Passare al portale di governance di Microsoft Purview. Nel riquadro sinistro selezionare Mappa dati.

- Selezionare l'origine dati. È possibile visualizzare un elenco di analisi esistenti nell'origine dati in Analisi recenti oppure è possibile visualizzare tutte le analisi nella scheda Analisi .

- Selezionare l'analisi con i risultati che si desidera visualizzare. Il riquadro mostra tutte le esecuzioni di analisi precedenti, insieme allo stato e alle metriche per ogni esecuzione dell'analisi.

- Selezionare l'ID di esecuzione per controllare i dettagli dell'esecuzione dell'analisi.

Gestire le analisi

Per modificare, annullare o eliminare un'analisi:

Passare al portale di governance di Microsoft Purview. Nel riquadro sinistro selezionare Mappa dati.

Selezionare l'origine dati. È possibile visualizzare un elenco di analisi esistenti nell'origine dati in Analisi recenti oppure è possibile visualizzare tutte le analisi nella scheda Analisi .

Selezionare l'analisi da gestire. È quindi possibile eseguire automaticamente le seguenti azioni:

- Modificare l'analisi selezionando Modifica analisi.

- Annullare un'analisi in corso selezionando Annulla esecuzione analisi.

- Eliminare l'analisi selezionando Elimina analisi.

Nota

- L'eliminazione dell'analisi non elimina gli asset del catalogo creati dalle analisi precedenti.

- L'asset non verrà più aggiornato con le modifiche dello schema se la tabella di origine è stata modificata e la tabella di origine viene analizzata di nuovo dopo aver modificato la descrizione nella scheda Schema di Microsoft Purview.

Criteri di accesso

Criteri supportati

I tipi di criteri seguenti sono supportati in questa risorsa dati da Microsoft Purview:

- Criteri devOps

- Criteri del proprietario dei dati (anteprima)

Prerequisiti dei criteri di accesso nei SQL Server abilitati per Azure Arc

- Ottenere SQL Server versione locale 2022 e installarlo. Le versioni 2022 o più recenti sono supportate sia in Windows che in Linux. È possibile provare l'edizione developer gratuita.

- Configurare le autorizzazioni e quindi registrare un elenco di provider di risorse nella sottoscrizione che verrà usata per eseguire l'onboarding dell'istanza di SQL Server in Azure Arc.

- Completare i prerequisiti ed eseguire l'onboarding dell'istanza di SQL Server con Azure Arc. È disponibile una configurazione semplice per Windows SQL Server. È disponibile una configurazione alternativa per SQL Server Linux.

- Abilitare l'autenticazione di Azure Active Directory in SQL Server. Per una configurazione più semplice, completare i prerequisiti e il processo descritti in questo articolo.

- Ricordarsi di concedere le autorizzazioni dell'applicazione e concedere il consenso amministratore

- È necessario configurare un amministratore di Azure AD per l'istanza di SQL Server, ma non è necessario configurare altri account di accesso o utenti di Azure AD. Si concederà l'accesso a tali utenti usando i criteri di Microsoft Purview.

Supporto dell'area

L'imposizione dei criteri è disponibile in tutte le aree di Microsoft Purview, ad eccezione di:

- Stati Uniti occidentali2

- Asia orientale

- US Gov Virginia

- Cina settentrionale 3

Considerazioni sulla sicurezza per i SQL Server abilitati per Azure Arc

- L'amministratore del server può disattivare l'imposizione dei criteri di Microsoft Purview.

- Le autorizzazioni di amministratore e amministratore del server di Azure Arc consentono di modificare il percorso di Resource Manager di Azure del server. Poiché i mapping in Microsoft Purview usano percorsi di Resource Manager, possono causare imposizioni di criteri errate.

- Un amministratore di SQL Server (amministratore del database) può ottenere la potenza di un amministratore del server e manomettere i criteri memorizzati nella cache da Microsoft Purview.

- La configurazione consigliata consiste nel creare una registrazione separata dell'app per ogni istanza di SQL Server. Questa configurazione impedisce alla seconda istanza SQL Server di leggere i criteri per la prima istanza di SQL Server, nel caso in cui un amministratore non autorizzato nella seconda istanza di SQL Server manomette il percorso Resource Manager.

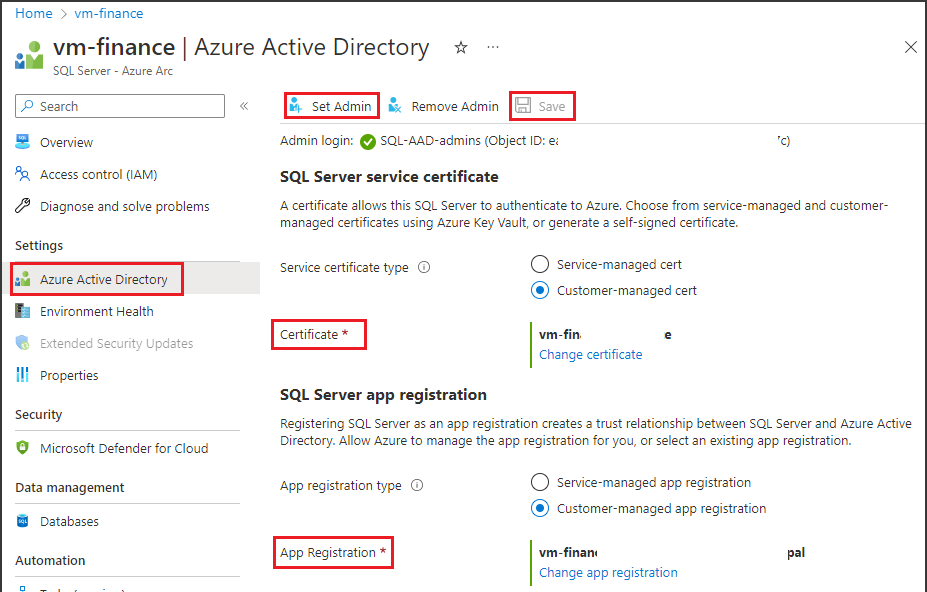

Verificare i prerequisiti

Accedere al portale di Azure tramite questo collegamento

Passare a SERVER SQL nel riquadro sinistro. Verrà visualizzato un elenco di istanze di SQL Server in Azure Arc.

Selezionare l'istanza di SQL Server da configurare.

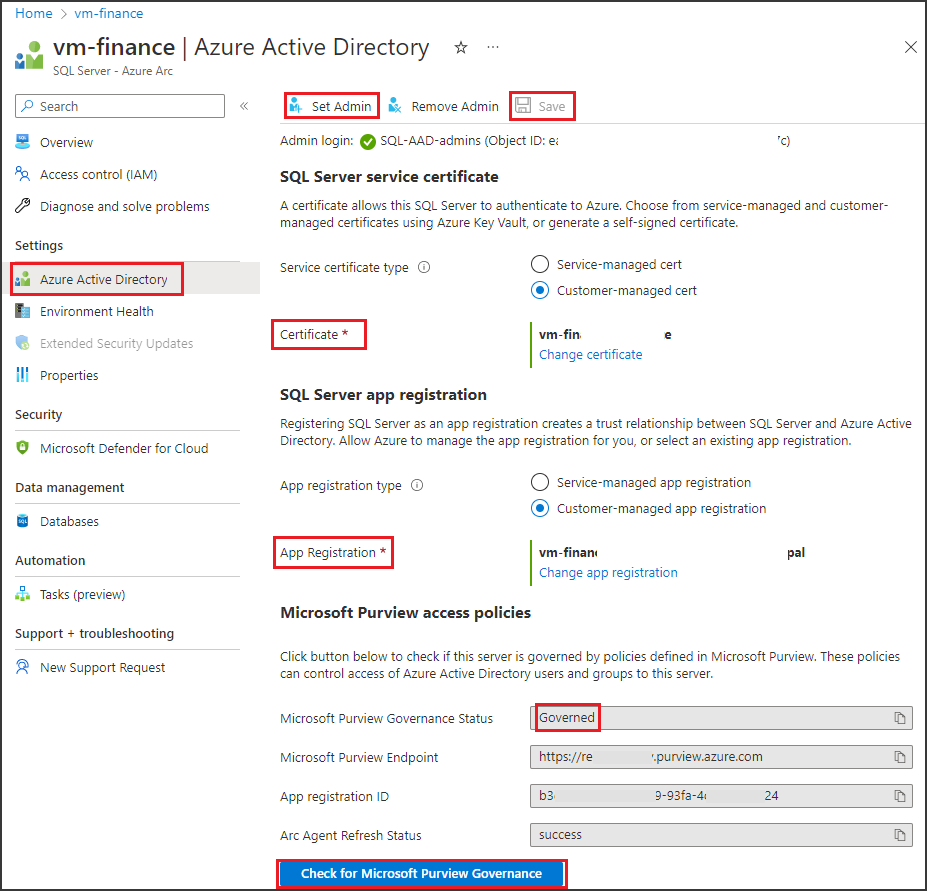

Passare ad Azure Active Directory nel riquadro sinistro.

Assicurarsi che l'autenticazione di Azure Active Directory sia configurata con un account di accesso amministratore. In caso contrario, vedere la sezione relativa ai prerequisiti dei criteri di accesso in questa guida.

Assicurarsi che sia stato fornito un certificato a per SQL Server per l'autenticazione in Azure. In caso contrario, vedere la sezione relativa ai prerequisiti dei criteri di accesso in questa guida.

Assicurarsi che sia stata immessa una registrazione dell'app per creare una relazione di trust tra SQL Server e Azure AD. In caso contrario, vedere la sezione relativa ai prerequisiti dei criteri di accesso in questa guida.

Se sono state apportate modifiche, selezionare il pulsante Salva per salvare la configurazione e attendere il completamento dell'operazione. Potrebbero essere necessari alcuni minuti. Il messaggio "Salvato correttamente" verrà visualizzato nella parte superiore della pagina in sfondo verde. Potrebbe essere necessario scorrere verso l'alto per visualizzarlo.

Configurare l'account Microsoft Purview per i criteri

Registrare l'origine dati in Microsoft Purview

Prima di creare un criterio in Microsoft Purview per una risorsa dati, è necessario registrare tale risorsa dati in Microsoft Purview Studio. Le istruzioni relative alla registrazione della risorsa dati sono disponibili più avanti in questa guida.

Nota

I criteri di Microsoft Purview si basano sul percorso arm della risorsa dati. Se una risorsa dati viene spostata in un nuovo gruppo di risorse o sottoscrizione, sarà necessario deregistrarla e quindi registrarla di nuovo in Microsoft Purview.

Configurare le autorizzazioni per abilitare la gestione dell'uso dei dati nell'origine dati

Dopo aver registrato una risorsa, ma prima di poter creare un criterio in Microsoft Purview per tale risorsa, è necessario configurare le autorizzazioni. È necessario un set di autorizzazioni per abilitare la gestione dell'uso dei dati. Questo vale per le origini dati, i gruppi di risorse o le sottoscrizioni. Per abilitare la gestione dell'uso dei dati, è necessario disporre di privilegi specifici di Gestione identità e accesso (IAM) per la risorsa, nonché di privilegi Microsoft Purview specifici:

È necessario disporre di una delle combinazioni di ruoli IAM seguenti nel percorso di Azure Resource Manager della risorsa o in qualsiasi altro elemento padre, ovvero usando l'ereditarietà delle autorizzazioni IAM:

- Proprietario di IAM

- Collaboratore IAM e Amministratore accesso utente di IAM

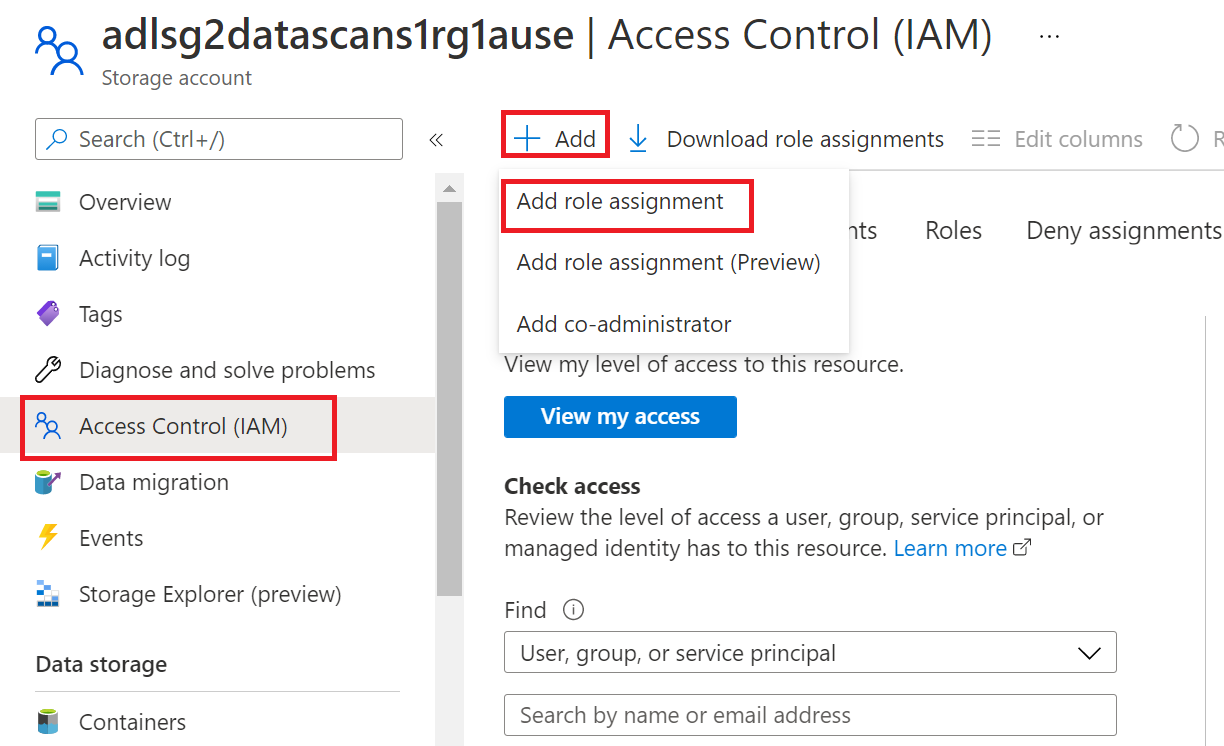

Per configurare le autorizzazioni del controllo degli accessi in base al ruolo di Azure, seguire questa guida. Lo screenshot seguente mostra come accedere alla sezione Controllo di accesso nel portale di Azure per la risorsa dati per aggiungere un'assegnazione di ruolo.

Nota

Il ruolo proprietario di IAM per una risorsa dati può essere ereditato da un gruppo di risorse padre, una sottoscrizione o un gruppo di gestione della sottoscrizione. Controllare quali utenti, gruppi ed entità servizio di Azure AD contengono o ereditano il ruolo proprietario di IAM per la risorsa.

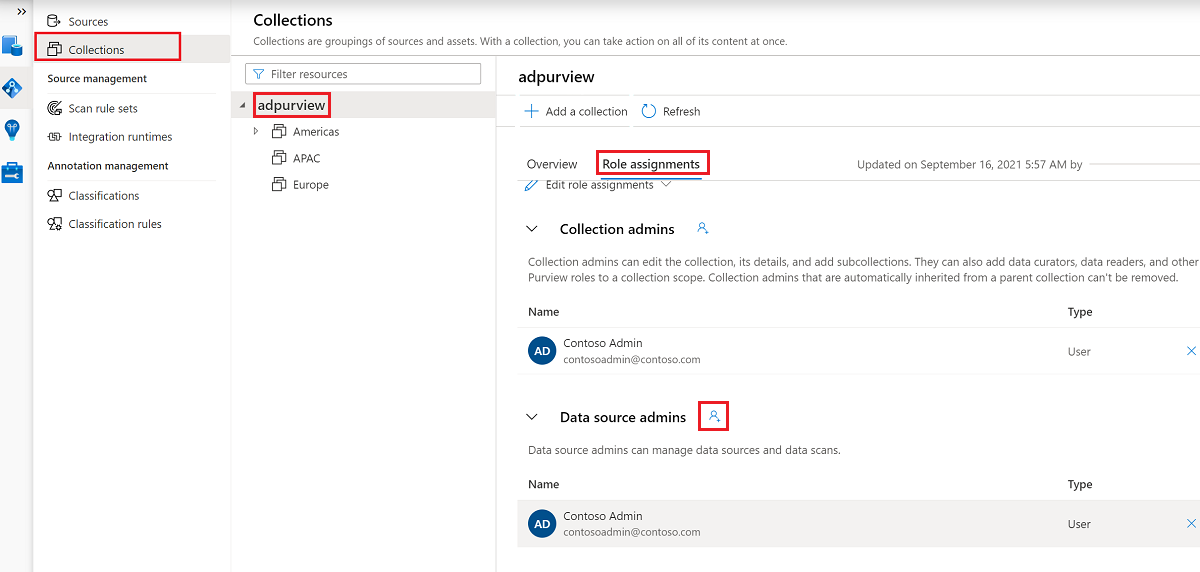

È anche necessario avere il ruolo di amministratore dell'origine dati di Microsoft Purview per la raccolta o una raccolta padre (se l'ereditarietà è abilitata). Per altre informazioni, vedere la guida sulla gestione delle assegnazioni di ruolo di Microsoft Purview.

Lo screenshot seguente mostra come assegnare il ruolo di amministratore dell'origine dati a livello di raccolta radice.

Configurare le autorizzazioni di Microsoft Purview per creare, aggiornare o eliminare i criteri di accesso

Per creare, aggiornare o eliminare criteri, è necessario ottenere il ruolo Autore criteri in Microsoft Purview a livello di raccolta radice:

- Il ruolo Autore criteri può creare, aggiornare ed eliminare i criteri DevOps e Proprietario dati.

- Il ruolo Autore criteri può eliminare i criteri di accesso self-service.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Il ruolo di autore dei criteri deve essere configurato a livello di raccolta radice.

Inoltre, per eseguire facilmente ricerche in utenti o gruppi di Azure AD durante la creazione o l'aggiornamento dell'oggetto di un criterio, è possibile ottenere l'autorizzazione Lettori di directory in Azure AD. Si tratta di un'autorizzazione comune per gli utenti in un tenant di Azure. Senza l'autorizzazione Lettore di directory, l'autore dei criteri dovrà digitare il nome utente o il messaggio di posta elettronica completo per tutte le entità incluse nell'oggetto di un criterio dati.

Configurare le autorizzazioni di Microsoft Purview per la pubblicazione dei criteri proprietario dei dati

I criteri del proprietario dei dati consentono controlli e saldi se si assegnano i ruoli di autore dei criteri di Microsoft Purview e amministratore dell'origine dati a persone diverse nell'organizzazione. Prima che i criteri di proprietario dei dati abbiano effetto, una seconda persona (amministratore dell'origine dati) deve esaminarlo e approvarlo in modo esplicito pubblicandolo. Questo non si applica ai criteri di accesso self-service o DevOps perché la pubblicazione è automatica quando tali criteri vengono creati o aggiornati.

Per pubblicare un criterio proprietario dei dati, è necessario ottenere il ruolo di amministratore dell'origine dati in Microsoft Purview a livello di raccolta radice.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Per pubblicare i criteri proprietario dei dati, il ruolo di amministratore dell'origine dati deve essere configurato a livello di raccolta radice.

Delegare la responsabilità del provisioning dell'accesso ai ruoli in Microsoft Purview

Dopo aver abilitato una risorsa per la gestione dell'uso dei dati, qualsiasi utente di Microsoft Purview con il ruolo Autore criteri a livello di raccolta radice può effettuare il provisioning dell'accesso a tale origine dati da Microsoft Purview.

Nota

Qualsiasi amministratore della raccolta radice di Microsoft Purview può assegnare nuovi utenti ai ruoli di autore dei criteri radice. Qualsiasi amministratore della raccolta può assegnare nuovi utenti a un ruolo di amministratore dell'origine dati nella raccolta. Ridurre al minimo e controllare attentamente gli utenti che detengono i ruoli amministratore della raccolta Di Microsoft Purview, Amministratore origine dati o Autore criteri .

Se viene eliminato un account Microsoft Purview con criteri pubblicati, tali criteri smetteranno di essere applicati entro un periodo di tempo che dipende dall'origine dati specifica. Questa modifica può avere implicazioni sia sulla sicurezza che sulla disponibilità dell'accesso ai dati. I ruoli Collaboratore e Proprietario in IAM possono eliminare gli account Microsoft Purview. È possibile controllare queste autorizzazioni passando alla sezione Controllo di accesso (IAM) per l'account Microsoft Purview e selezionando Assegnazioni di ruolo. È anche possibile usare un blocco per impedire l'eliminazione dell'account Microsoft Purview tramite blocchi Resource Manager.

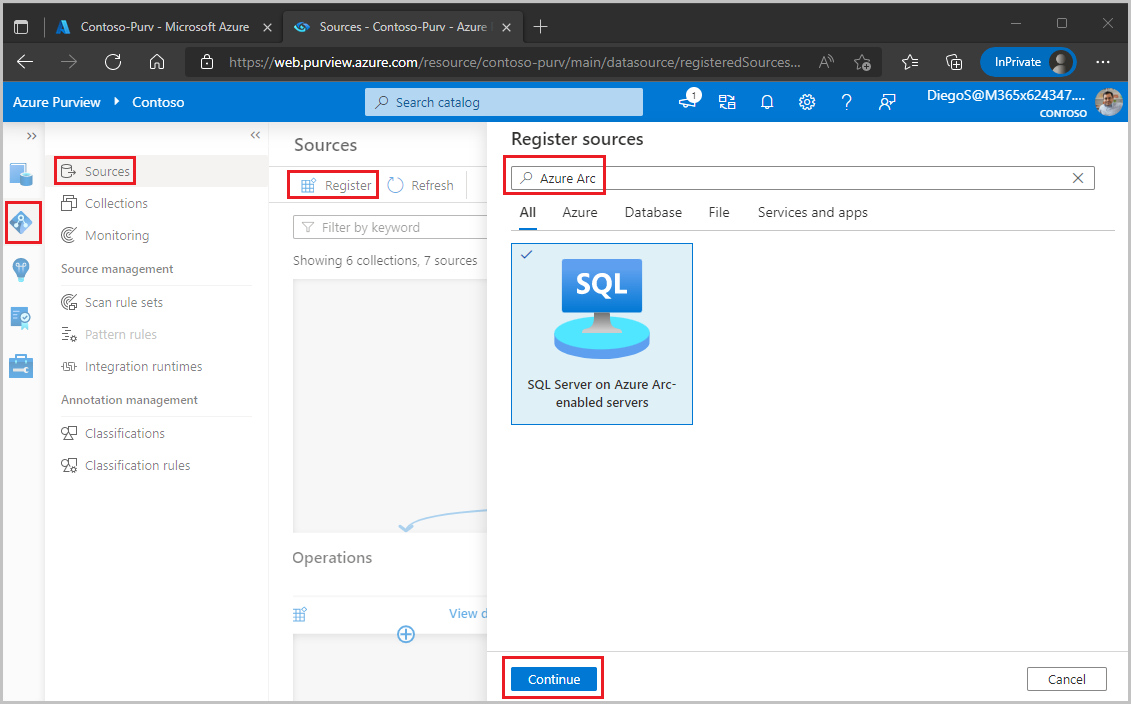

Registrare l'origine dati e abilitare la gestione dell'uso dei dati

Prima di creare criteri, è necessario registrare l'origine dati SQL Server abilitata per Azure Arc con Microsoft Purview:

Accedere a Microsoft Purview Studio.

Passare a Mappa dati nel riquadro sinistro, selezionare Origini e quindi selezionare Registra. Immettere Azure Arc nella casella di ricerca e selezionare SQL Server in Azure Arc. Selezionare quindi Continua.

In Nome immettere un nome per questa registrazione. È consigliabile impostare il nome della registrazione come nome del server nel passaggio successivo.

Selezionare i valori per la sottoscrizione di Azure, il nome del server e l'endpoint server.

In Selezionare una raccolta scegliere una raccolta in cui inserire la registrazione.

Abilitare la gestione dell'uso dei dati. La gestione dell'uso dei dati richiede determinate autorizzazioni e può influire sulla sicurezza dei dati, perché delega a determinati ruoli di Microsoft Purview per gestire l'accesso alle origini dati. Seguire le procedure di sicurezza correlate alla gestione dell'uso dei dati in questa guida: Abilitare la gestione dell'uso dei dati nelle origini Microsoft Purview.

Selezionare Registra o Applica.

Abilitare i criteri nella SQL Server abilitata per Azure Arc

Questa sezione descrive i passaggi per configurare SQL Server in Azure Arc per l'uso di Microsoft Purview. Eseguire questi passaggi dopo aver abilitato l'opzione Di gestione dell'uso dei dati per questa origine dati nell'account Microsoft Purview.

Accedere al portale di Azure tramite questo collegamento

Passare a SERVER SQL nel riquadro sinistro. Verrà visualizzato un elenco di istanze di SQL Server in Azure Arc.

Selezionare l'istanza di SQL Server da configurare.

Passare ad Azure Active Directory nel riquadro sinistro.

Scorrere verso il basso fino ai criteri di accesso di Microsoft Purview.

Selezionare il pulsante Per verificare la governance di Microsoft Purview. Attendere l'elaborazione della richiesta. In questo caso, questo messaggio verrà visualizzato nella parte superiore della pagina. Potrebbe essere necessario scorrere verso l'alto per visualizzarlo.

Nella parte inferiore della pagina verificare che lo stato della governance di Microsoft Purview mostri

Governed. Si noti che potrebbero essere necessari fino a 30 minuti per il riflesso dello stato corretto. Continuare a eseguire un aggiornamento del browser fino a quando non si verifica.

Verificare che l'endpoint Microsoft Purview punti all'account Microsoft Purview in cui è stata registrata l'origine dati e che sia stata abilitata la gestione dell'uso dei dati

Creare un criterio

Per creare criteri di accesso per SQL Server abilitati per Azure Arc, seguire queste guide:

- Effettuare il provisioning dell'accesso alle informazioni di integrità, prestazioni e controllo del sistema in SQL Server 2022

- Effettuare il provisioning dell'accesso in lettura/modifica in un singolo SQL Server 2022

Per creare criteri che coprono tutte le origini dati all'interno di un gruppo di risorse o di una sottoscrizione di Azure, vedere Individuare e gestire più origini di Azure in Microsoft Purview.

Passaggi successivi

Dopo aver registrato l'origine, usare le guide seguenti per altre informazioni su Microsoft Purview e sui dati:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per