Informazioni sulla rete nel ripristino di emergenza delle macchine virtuali di Azure

Questo articolo fornisce indicazioni sulla rete per la connettività della piattaforma quando si esegue la replica di macchine virtuali di Azure da un'area a un'altra usando Azure Site Recovery.

Prima di iniziare

Informazioni sul ripristino di emergenza fornito da Site Recovery per questo scenario.

Infrastruttura di rete tipica

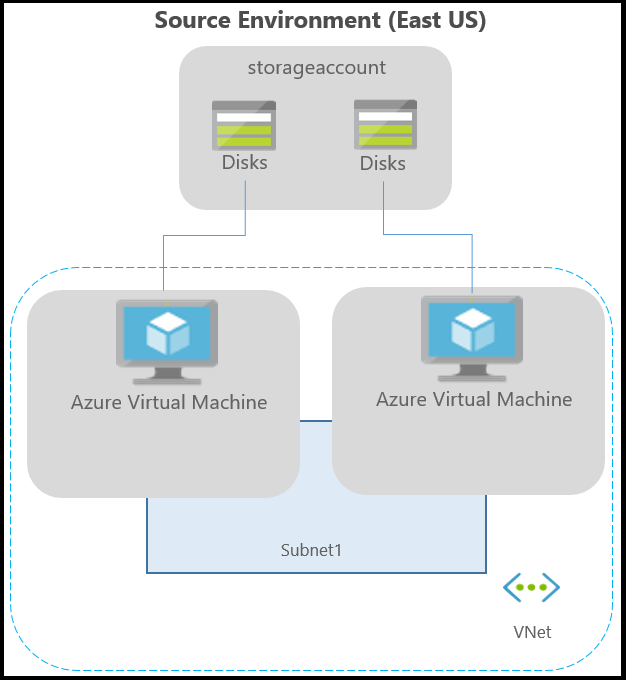

Il diagramma seguente illustra un ambiente di Azure tipico per applicazioni in esecuzione in macchine virtuali di Azure:

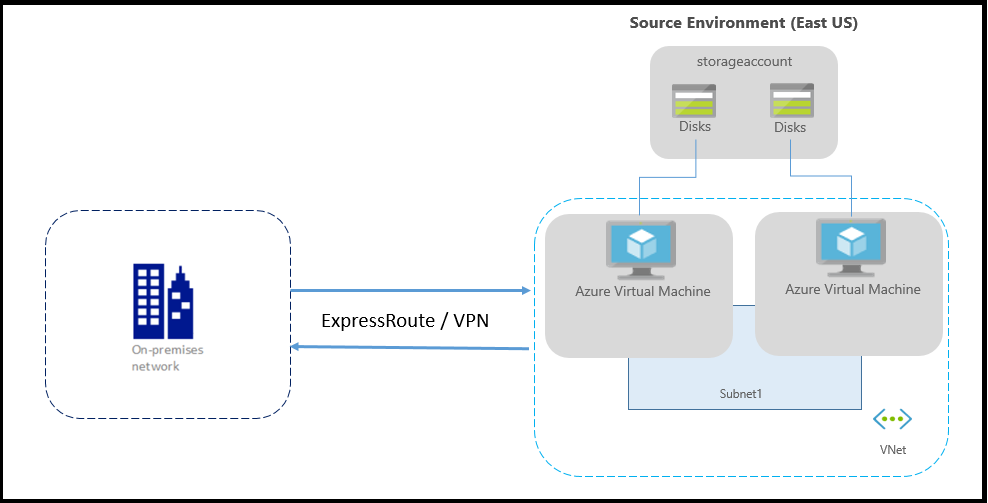

Se si usa Azure ExpressRoute o una connessione VPN da una rete locale ad Azure, l'ambiente è il seguente:

Le reti sono in genere protette tramite firewall e gruppi di sicurezza di rete (NSG). I tag di servizio devono essere usati per controllare la connettività di rete. I gruppi di sicurezza di rete devono consentire a diversi tag del servizio di controllare la connettività in uscita.

Importante

Se si usa un proxy autenticato per controllare la connettività di rete, questo non è supportato da Site Recovery e non è possibile abilitare la replica.

Nota

- Il filtro basato su indirizzi IP non deve essere eseguito per controllare la connettività in uscita.

- Gli indirizzi IP di Azure Site Recovery non devono essere aggiunti nella tabella routing di Azure per controllare la connettività in uscita.

Connettività in uscita per gli URL

Se si usa un proxy firewall basato su URL per controllare la connettività in uscita, consentire questi URL di Site Recovery:

| URL | Dettagli |

|---|---|

| *.blob.core.windows.net | Richiesto in modo che i dati possano essere scritti nell'account di archiviazione della cache nell'area di origine dalla macchina virtuale. Se si conoscono tutti gli account di archiviazione della cache per le macchine virtuali, è possibile consentire l'accesso agli URL dell'account di archiviazione specifici (ad esempio, cache1.blob.core.windows.net e cache2.blob.core.windows.net) anziché a *.blob.core.windows.net |

| login.microsoftonline.com | Richiesto per l'autorizzazione e l'autenticazione negli URL del servizio Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Richiesto in modo che la comunicazione del servizio di Site Recovery possa verificarsi dalla macchina virtuale. |

| *.servicebus.windows.net | Richiesto in modo che il monitoraggio e i dati di diagnostica di Site Recovery possano essere scritti dalla macchina virtuale. |

| *.vault.azure.net | Consente l'accesso per abilitare la replica per le macchine virtuali abilitate per ADE tramite il portale |

| *.automation.ext.azure.com | Consente di abilitare il downgrade automatico dell'agente di mobilità per un elemento replicato tramite il portale |

Connettività in uscita con i tag del servizio

Oltre a controllare gli URL, è anche possibile usare i tag del servizio per controllare la connettività. A tale scopo, è prima necessario creare un gruppo di sicurezza di rete in Azure. Dopo aver creato, è necessario usare i tag di servizio esistenti e creare una regola del gruppo di sicurezza di rete per consentire l'accesso ai servizi di Azure Site Recovery.

I vantaggi dell'uso dei tag di servizio per controllare la connettività, rispetto al controllo della connettività tramite indirizzi IP, è che non esiste alcuna dipendenza rigida da un indirizzo IP specifico per rimanere connessi ai servizi. In uno scenario di questo tipo, se l'indirizzo IP di uno dei servizi cambia, la replica in corso non è interessata per i computer. Mentre una dipendenza da indirizzi IP hardcoded fa sì che lo stato della replica diventi critico e metta a rischio i sistemi. Inoltre, i tag di servizio garantiscono una maggiore sicurezza, stabilità e resilienza rispetto agli indirizzi IP hardcoded.

Durante l'uso del gruppo di sicurezza di rete per controllare la connettività in uscita, questi tag di servizio devono essere consentiti.

- Per gli account di archiviazione nell'area di origine:

- Creare una regola NSG basata su tag del servizio di archiviazione per l'area di origine.

- Consentire questi indirizzi in modo che i dati possano essere scritti nell'account di archiviazione della cache dalla macchina virtuale.

- Creare una regola del gruppo di sicurezza di rete basata su tag del servizio Microsoft Entra per consentire l'accesso a tutti gli indirizzi IP corrispondenti a Microsoft Entra ID

- Creare una regola del gruppo di sicurezza di rete basata su tag del servizio EventsHub per l'area di destinazione, consentendo l'accesso al monitoraggio di Site Recovery.

- Creare una regola del gruppo di sicurezza di rete basata su tag del servizio Azure Site Recovery per consentire l'accesso al servizio Site Recovery in qualsiasi area.

- Creare una regola del gruppo di sicurezza di rete basata su tag del servizio AzureKeyVault. Questa operazione è necessaria solo per abilitare la replica di macchine virtuali abilitate per ADE tramite il portale.

- Creare una regola del gruppo di sicurezza di rete basata su tag del servizio GuestAndHybridManagement. Questa operazione è necessaria solo per abilitare il downgrade automatico dell'agente di mobilità per un elemento replicato tramite il portale.

- Prima di creare le regole in un gruppo di sicurezza di rete di produzione, è consigliabile creare le regole del gruppo di sicurezza di rete necessarie in un NSG di test e verificare che non siano presenti problemi.

Esempio di configurazione del gruppo di sicurezza di rete

In questo esempio viene illustrato come configurare le regole NSG per una macchina virtuale da replicare.

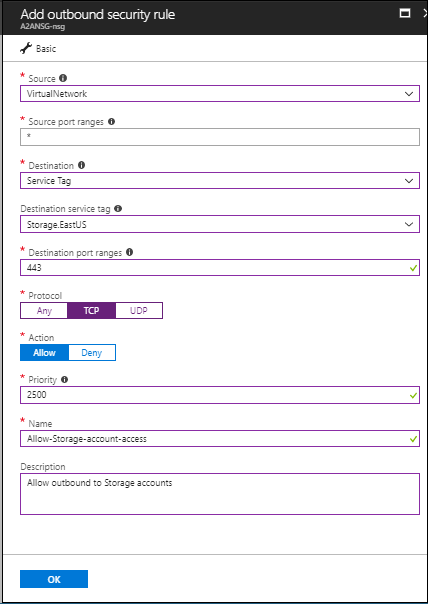

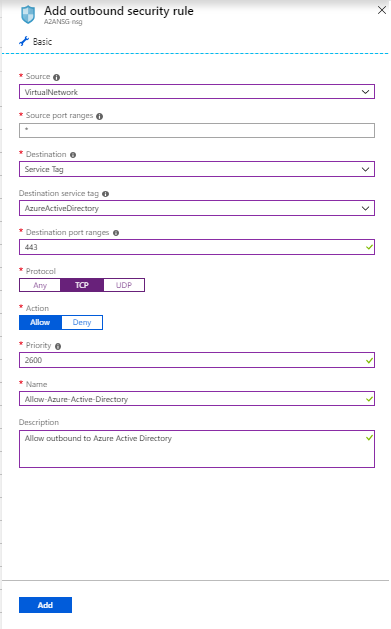

- Se si usano regole NSG per controllare la connettività in uscita, usare regole che consentano HTTPS in uscita per la porta 443 per tutti gli intervalli di indirizzi IP necessari.

- Nell'esempio si presuppone che il percorso di origine della macchina virtuale sia "Stati Uniti orientali" e che il percorso di destinazione sia "Stati Uniti centrali".

Regole NSG - Stati Uniti orientali

Creare una regola di sicurezza HTTPS (443) in uscita per "Archiviazione. EastUS" nel gruppo di sicurezza di rete, come illustrato nello screenshot seguente:

Creare una regola di sicurezza HTTPS (443) in uscita per "AzureActiveDirectory" nel gruppo di sicurezza di rete, come illustrato nello screenshot seguente:

Analogamente alle regole di sicurezza, creare una regola di sicurezza HTTPS (443) in uscita per "EventHub.CentralUS" nel gruppo di sicurezza di rete che corrisponde alla posizione di destinazione. In questo modo è possibile accedere al monitoraggio di Site Recovery.

Creare una regola di sicurezza HTTPS (443) in uscita per "Azure Site Recovery" nel gruppo di sicurezza di rete. In questo modo è possibile accedere al servizio Site Recovery in qualsiasi area.

Regole NSG - Stati Uniti centrali

Queste regole sono necessarie in modo che la replica possa essere abilitata dall'area di destinazione all'area di origine dopo il failover:

Creare una regola di sicurezza HTTPS in uscita (443) per "Storage.CentralUS" nel gruppo di sicurezza di rete.

Creare una regola di sicurezza HTTPS in uscita (443) per "AzureActiveDirectory" nel gruppo di sicurezza di rete.

Analogamente alle regole di sicurezza, creare una regola di sicurezza HTTPS (443) in uscita per "EventHub.EastUS" nel gruppo di sicurezza di rete che corrisponde al percorso di origine. In questo modo è possibile accedere al monitoraggio di Site Recovery.

Creare una regola di sicurezza HTTPS (443) in uscita per "Azure Site Recovery" nel gruppo di sicurezza di rete. In questo modo è possibile accedere al servizio Site Recovery in qualsiasi area.

Configurazione di appliance virtuali di rete

Se si usano appliance virtuali di rete per controllare il traffico di rete in uscita dalle macchine virtuali, l'appliance potrebbe essere limitata se tutto il traffico di replica passa attraverso l'appliance virtuale di rete. È consigliabile creare un endpoint del servizio di rete nella rete virtuale per "Archiviazione", in modo che il traffico di replica non venga indirizzato all'appliance virtuale di rete.

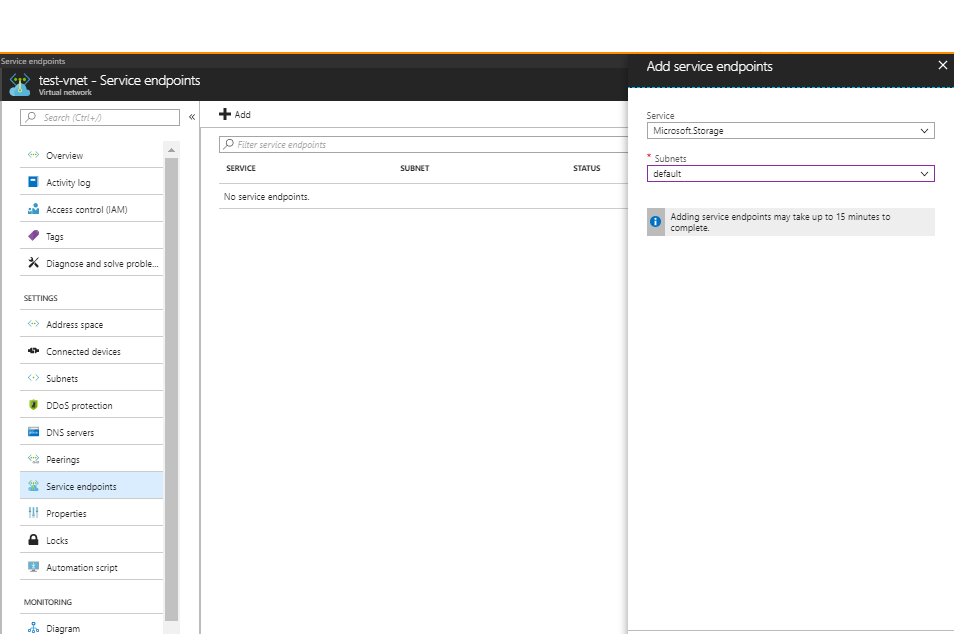

Creare un endpoint servizio di rete per Storage

È possibile creare un endpoint servizio di rete nella rete virtuale per "Archiviazione" in modo che il traffico di replica non lasci il limite di Azure.

Selezionare la rete virtuale di Azure e fare clic su "Endpoint servizio"

Fare clic su "Aggiungi" per aprire la scheda "Aggiungi endpoint del servizio"

Selezionare "Microsoft.Storage" in "Servizio" e le subnet obbligatorie nel campo "Subnet" e fare clic su "Aggiungi"

Nota

Se si usa l'account di archiviazione della cache abilitato per il firewall o l'account di archiviazione di destinazione, assicurarsi di "Consenti servizi Microsoft attendibili". Assicurarsi anche di consentire l'accesso ad almeno una subnet della rete virtuale di origine.

Tunneling forzato

È possibile eseguire l'override della route di sistema predefinita di Azure per il prefisso di indirizzo 0.0.0.0/0 con una route personalizzata e deviare il traffico della macchina virtuale a un'appliance virtuale di rete locale, ma questa configurazione non è consigliata per la replica di Site Recovery. Se si usano route personalizzate, è necessario creare un endpoint servizio di rete virtuale nella rete virtuale per "Archiviazione" in modo che il traffico di replica non lasci il limite di Azure.

Passaggi successivi

- Iniziare a proteggere i carichi di lavoro replicando le macchine virtuali di Azure.

- Altre informazioni sul Mantenimento degli indirizzi IP per il failover delle macchine virtuali di Azure.

- Altre informazioni sul ripristino di emergenza delle macchine virtuali di Azure con ExpressRoute .