Configurare il ripristino di emergenza di VMware in un ambiente multi-tenancy con il programma Cloud Solution Provider (CSP)

Il programma CSP promuove scenari di collaborazione per i servizi cloud Microsoft, tra cui Microsoft 365, Enterprise Mobility Suite e Microsoft Azure. Con CSP, i partner acquisiscono una relazione end-to-end con i clienti e diventano il punto di contatto primario della relazione. I partner possono distribuire le sottoscrizioni di Azure per i clienti e combinarle con le proprie offerte personalizzate a valore aggiunto.

Con Azure Site Recovery, i partner possono gestire il ripristino di emergenza per i clienti direttamente tramite CSP. Possono in alternativa usare il programma CSP per configurare gli ambienti di Site Recovery e consentire ai clienti di gestire le proprie esigenze di ripristino di emergenza in modalità self-service. In entrambi gli scenari, i partner rappresentano l'anello di congiunzione tra Site Recovery e i clienti. I partner gestiscono la relazione con i clienti, addebitando loro l'uso di Site Recovery.

Questo articolo descrive come creare e gestire le sottoscrizioni di tenant tramite CSP, per uno scenario di replica VMware multi-tenant.

Prerequisiti

Per configurare la replica VMware è necessario eseguire queste operazioni:

- Preparare le risorse di Azure, inclusi un abbonamento ad Azure, una rete virtuale di Azure e un account di archiviazione.

- Preparare i server e le macchine virtuali VMware locali.

- Per ogni tenant, creare un server di gestione separato che possa comunicare con le macchine virtuali tenant e i server vCenter. Solo il partner deve avere diritti di accesso a questo server di gestione. Altre informazioni sugli ambienti multi-tenant.

Creare un account tenant

Accedere all'account CSP tramite il Centro per i partner Microsoft.

Nel menu Dashboard selezionare Clienti.

Nella pagina visualizzata fare clic sul pulsante Aggiungi cliente.

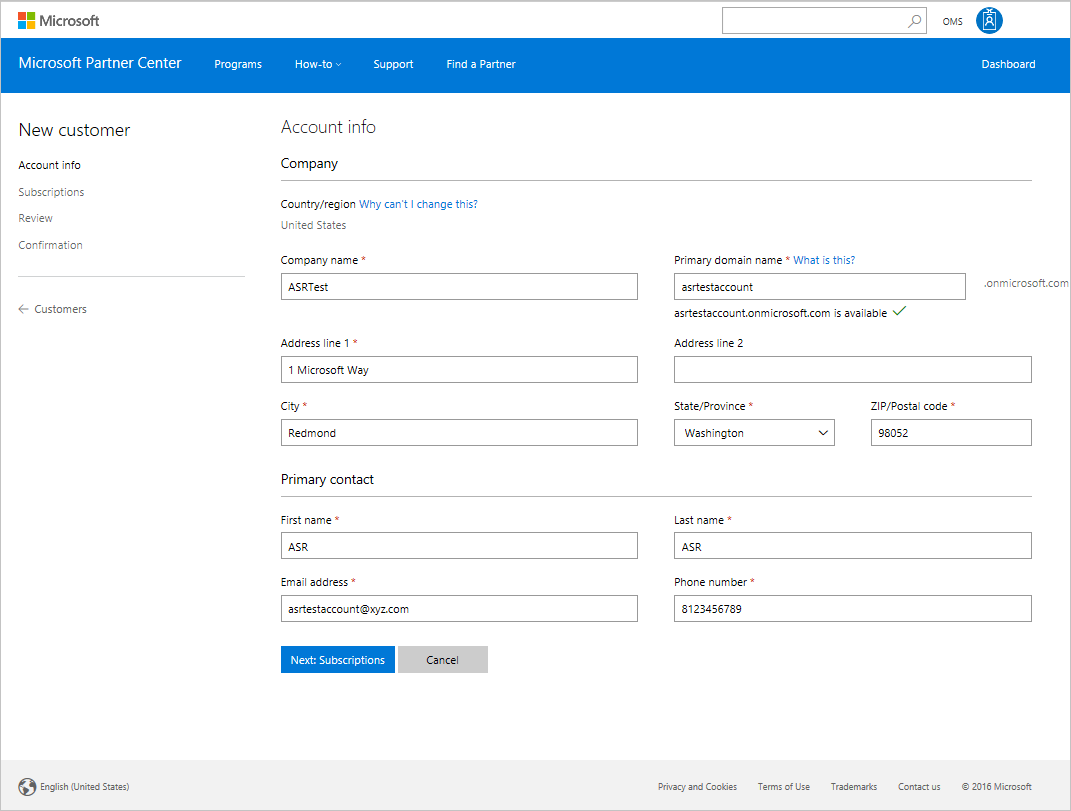

Nella pagina Nuovo cliente compilare tutti i dettagli dell'account per il tenant.

Quindi fare clic su Successivo: Sottoscrizioni.

Nella pagina di selezione delle sottoscrizioni selezionare la casella di controllo Microsoft Azure. È possibile aggiungere altre sottoscrizioni subito o in qualsiasi momento nel futuro.

Nella pagina Revisione verificare i dettagli del tenant e quindi fare clic su Invia.

Dopo aver creato l'account tenant verrà visualizzata una pagina di conferma con i dettagli dell'account predefinito e la password per la sottoscrizione. Salvare le informazioni e modificare eventualmente la password in un secondo momento tramite la pagina di accesso del portale di Azure.

Queste informazioni possono essere condivise con il tenant così come sono oppure, se necessario, è possibile creare e condividere un account separato.

Accedere all'account tenant

È possibile accedere alla sottoscrizione del tenant tramite il dashboard del Centro per i partner Microsoft.

Nella pagina Clienti fare clic sul nome dell'account tenant.

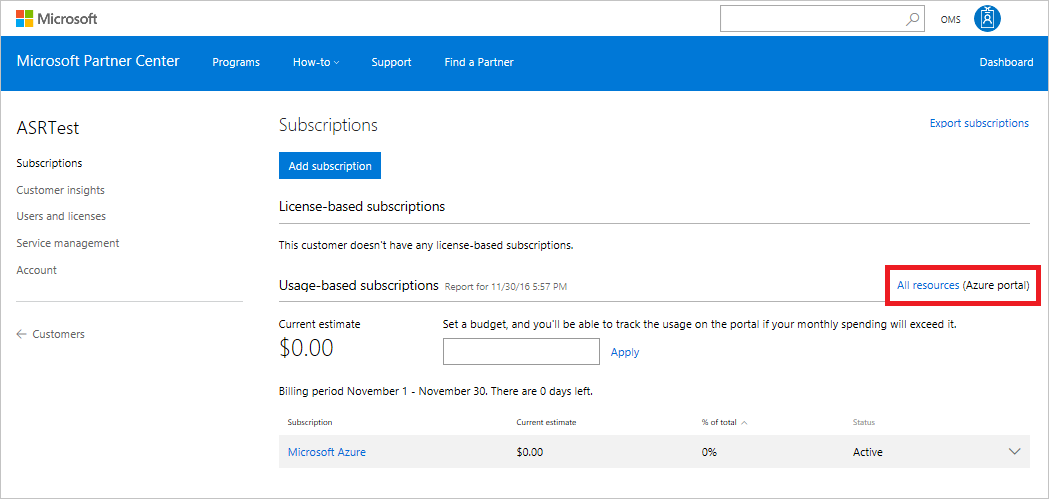

Nella pagina Sottoscrizioni dell'account tenant è possibile monitorare le sottoscrizioni esistenti per l'account e aggiungerne altre, se necessario.

Per gestire le operazioni di ripristino di emergenza del tenant, selezionare l'opzione Tutte le risorse (portale di Azure). Verrà così consentito l'accesso alle sottoscrizioni di Azure del tenant.

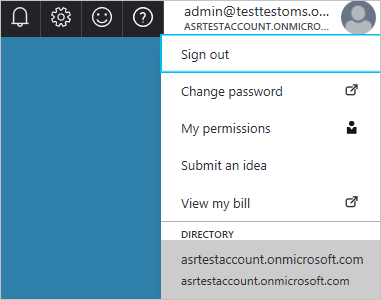

È possibile verificare l'accesso facendo clic sul collegamento di Microsoft Entra ID nella parte superiore destra del portale di Azure.

A questo punto è possibile eseguire tutte le operazioni di Site Recovery per il tenant nel portale di Azure. Per accedere alla sottoscrizione del tenant tramite CSP per il ripristino di emergenza gestito, seguire la procedura descritta in precedenza.

Assegnare l'accesso tenant alla sottoscrizione

- Verificare che sia configurata l'infrastruttura del ripristino di emergenza. I partner accedere alle sottoscrizioni del tenant tramite il portale CSP, a prescindere che il ripristino di emergenza sia gestito o self-service. Configurare l'insieme di credenziali e registrare l'infrastruttura nelle sottoscrizioni del tenant.

- Fornire l'account creato al tenant.

È possibile aggiungere un nuovo utente alla sottoscrizione tenant tramite il portale CSP come indicato di seguito:

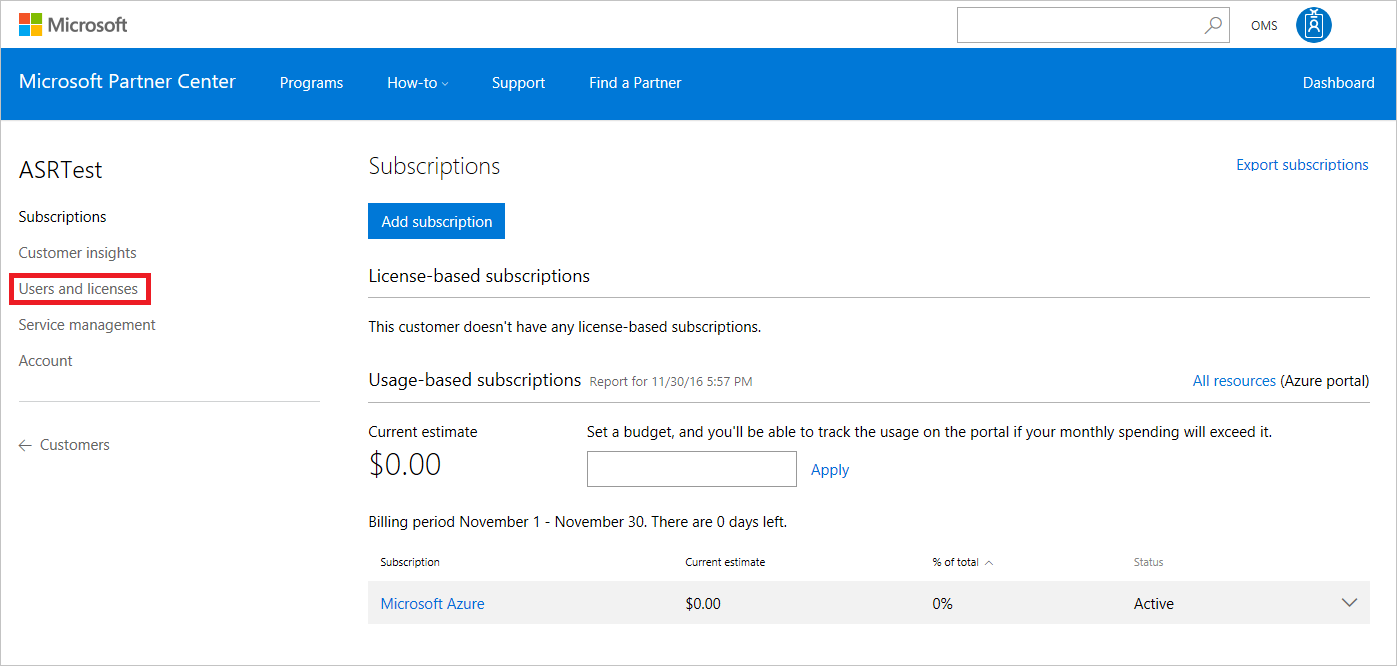

Accedere alla pagina delle sottoscrizioni CSP del tenant e selezionare l'opzione Users and licenses (Utenti e licenze).

Creare un nuovo utente immettendo i relativi dettagli e selezionando le autorizzazioni oppure caricando l'elenco di utenti in un file CSV.

Dopo aver creato un nuovo utente, tornare al portale di Azure.

I passaggi seguenti descrivono come assegnare un ruolo a un utente. Per la procedura dettagliata, vedere Assegnare ruoli di Azure usando il portale di Azure.

Nella pagina Sottoscrizione selezionare la sottoscrizione da usare.

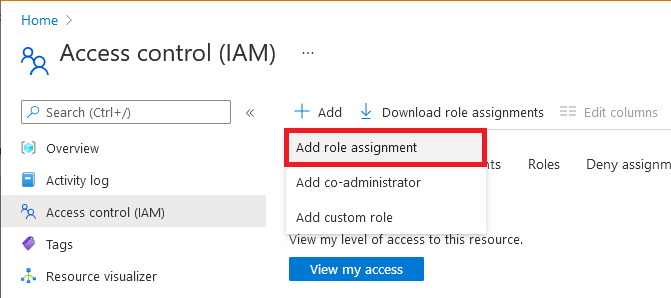

Selezionare Controllo di accesso (IAM) nel menu di spostamento a sinistra.

Seleziona Aggiungi>Aggiungi assegnazione ruolo.

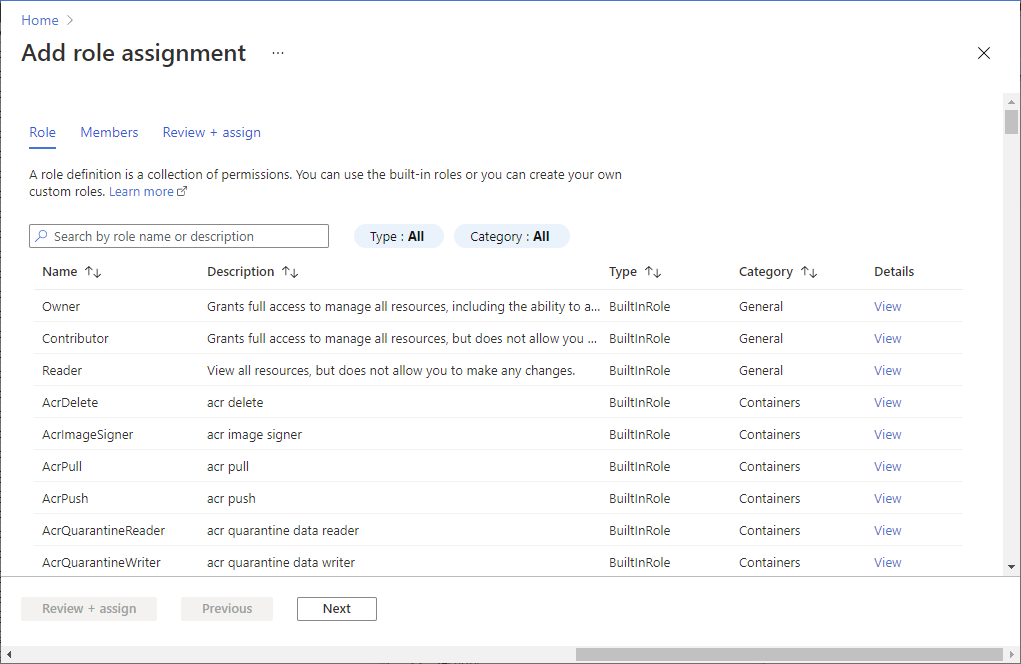

Nella scheda Ruolo selezionare un ruolo.

Per la maggior parte delle operazioni di gestione è sufficiente il ruolo Collaboratore. Gli utenti con questo livello di accesso possono eseguire qualsiasi operazione su una sottoscrizione, tranne modificare i livelli di accesso. Per questa operazione è infatti richiesto il livello di accesso Proprietario.

Site Recovery ha anche tre ruoli utente predefiniti che possono essere usati per limitare ulteriormente i livelli di accesso in base alle esigenze.

Nella scheda Membri selezionare Utente, gruppo o entità servizio e quindi selezionare un utente con il livello di accesso pertinente. Gli utenti creati tramite il portale CSP vengono visualizzati qui.

Nella scheda Rivedi e assegna selezionare Rivedi e assegna per assegnare il ruolo.

Ambienti multi-tenant

Esistono tre modelli multi-tenant principali:

Provider di servizi di hosting condiviso: il partner possiede l'infrastruttura fisica e usa risorse condivise, ad esempio vCenter, data center, archiviazione fisica e così via, per ospitare le macchine virtuali di più tenant nella stessa infrastruttura. Il partner può fornire il ripristino di emergenza come servizio gestito oppure il tenant può essere proprietario del ripristino di emergenza tramite una soluzione self-service.

Provider di servizi di hosting dedicato: il partner possiede l'infrastruttura fisica, ma usa risorse dedicate, ad esempio più vCenter, archivi dati fisici e così via, per ospitare le macchine virtuali di ogni tenant in un'infrastruttura separata. Il partner può fornire il ripristino di emergenza come servizio gestito oppure il tenant può essere proprietario di un'apposita soluzione self-service.

Provider di servizi gestiti: il cliente possiede l'infrastruttura fisica che ospita le macchine virtuali e il partner provvede ad abilitare e gestire il ripristino di emergenza.

Impostando le sottoscrizioni di tenant come descritto in questo articolo, è possibile iniziare rapidamente ad abilitare i clienti in uno dei relativi modelli multi-tenant. Altre informazioni sui diversi modelli multi-tenant e l'abilitazione di controlli di accesso locali qui.

Passaggi successivi

- Altre informazioni sul controllo degli accessi in base al ruolo di Azure per gestire le distribuzioni di Azure Site Recovery.

- Altre informazioni sull'architettura della replica da VMware ad Azure.

- Esaminare l'esercitazione per la replica di macchine virtuali VMware in Azure. Altre informazioni sugli ambienti multi-tenant per la replica di macchine virtuali VMware in Azure.