Gestire i dispositivi e controllare le funzionalità del dispositivo in Microsoft Intune

La gestione dei dispositivi è una parte significativa di qualsiasi strategia e soluzione di gestione degli endpoint. Le organizzazioni devono gestire portatili, tablet, telefoni cellulari, dispositivi indossabili e altro ancora. Può essere un'attività di grandi dimensioni, soprattutto se non si è sicuri da dove iniziare.

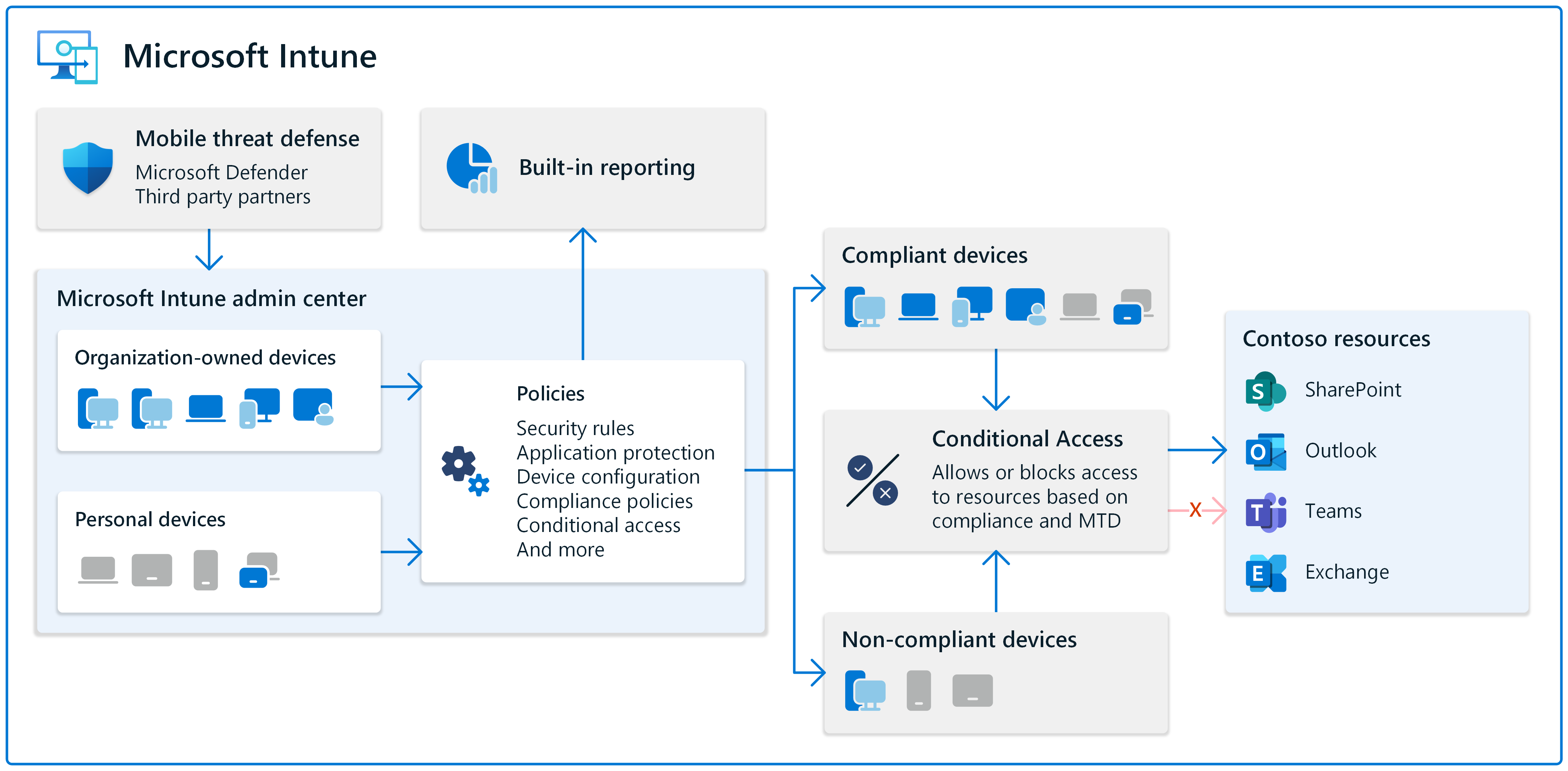

Immettere Microsoft Intune. Intune è un servizio basato sul cloud che può controllare i dispositivi tramite criteri, inclusi i criteri di sicurezza. Per altre informazioni su Intune e sui relativi vantaggi, vedere Che cos'è Microsoft Intune?.

L'obiettivo di qualsiasi organizzazione che gestisce i dispositivi è proteggere i dispositivi e i dati a cui accedono. Questa attività include i dispositivi di proprietà dell'organizzazione e i dispositivi di proprietà personale che accedono alle risorse dell'organizzazione.

Dal punto di vista del servizio, Intune usa Microsoft Entra ID per l'archiviazione e le autorizzazioni del dispositivo. Usando l'interfaccia di amministrazione Microsoft Intune, è possibile gestire le attività e i criteri dei dispositivi in una posizione centrale progettata per la gestione degli endpoint.

Questo articolo illustra i concetti e le funzionalità da considerare durante la gestione dei dispositivi.

Gestire i dispositivi personali e di proprietà dell'organizzazione

Molte organizzazioni consentono ai dispositivi di proprietà personale di accedere alle risorse dell'organizzazione, tra cui posta elettronica, riunioni e così via. Sono disponibili diverse opzioni e queste opzioni dipendono dalla rigore dell'organizzazione.

È possibile richiedere la registrazione dei dispositivi personali nei servizi di gestione dei dispositivi dell'organizzazione. In questi dispositivi personali gli amministratori possono distribuire criteri, impostare regole, configurare le funzionalità del dispositivo e altro ancora. In alternativa, è possibile usare criteri di protezione delle app incentrati sulla protezione dei dati delle app, ad esempio Outlook, Teams e Sharepoint. È anche possibile usare una combinazione di registrazione del dispositivo e criteri di protezione delle app.

Per i dispositivi di proprietà dell'organizzazione, devono essere completamente gestiti dall'organizzazione e ricevere criteri che applicano regole e proteggono i dati.

Per altre informazioni e indicazioni, vedere:

- guida alla pianificazione Microsoft Intune

- Guida alla distribuzione: Configurare o passare a Microsoft Intune

Usare i dispositivi esistenti e usare nuovi dispositivi

È possibile gestire nuovi dispositivi e dispositivi esistenti. Intune supporta dispositivi Android, iOS/iPadOS, Linux, macOS e Windows.

Ci sono alcune cose che dovresti sapere. Ad esempio, se i dispositivi esistenti sono gestiti da un altro provider MDM, potrebbe essere necessario reimpostare le impostazioni predefinite. Se i dispositivi usano una versione precedente del sistema operativo, potrebbero non essere supportati.

Se l'organizzazione sta investendo in nuovi dispositivi, è consigliabile iniziare con un approccio cloud usando Intune.

Per altre informazioni e indicazioni, vedere:

- guida alla pianificazione Microsoft Intune

- Guida alla distribuzione: Configurare o passare a Microsoft Intune

Per informazioni più specifiche per piattaforma, vedere:

- Guida alla distribuzione della piattaforma Android

- Guida alla distribuzione della piattaforma iOS/iPadOS

- Guida alla distribuzione della registrazione linux

- Guida alla distribuzione della piattaforma macOS

- Guida alla distribuzione della registrazione di Windows

Controllare l'integrità della conformità dei dispositivi

La conformità dei dispositivi è una parte significativa della gestione dei dispositivi. L'organizzazione vuole impostare le regole password/PIN e verificare la presenza di funzionalità di sicurezza in questi dispositivi. Si vuole sapere quali dispositivi non soddisfano le regole. Questa attività è il momento in cui entra in gioco la conformità.

È possibile creare criteri di conformità che bloccano password semplici, richiedono un firewall, impostano la versione minima del sistema operativo e altro ancora. È possibile usare questi criteri e i report predefiniti per visualizzare i dispositivi non conformi e visualizzare le impostazioni non conformi in questi dispositivi. Queste informazioni offrono un'idea dell'integrità complessiva dei dispositivi che accedono alle risorse dell'organizzazione.

L'accesso condizionale è una funzionalità di ID Microsoft Entra. Con l'accesso condizionale è possibile applicare la conformità. Ad esempio, se un dispositivo non soddisfa le regole di conformità, è possibile bloccare l'accesso alle risorse dell'organizzazione, tra cui Outlook, SharePoint, Teams e altro ancora. L'accesso condizionale consente all'organizzazione di proteggere i dati e proteggere i dispositivi.

Per altre informazioni, vedere:

- Usare i criteri di conformità per impostare le regole per i dispositivi gestiti

- Monitorare i risultati dei criteri di conformità del dispositivo

- Informazioni sull'accesso condizionale e su Intune

Controllare le funzionalità dei dispositivi e assegnare criteri ai gruppi di dispositivi

Tutti i dispositivi hanno funzionalità che è possibile controllare e gestire usando i criteri. Ad esempio, è possibile bloccare la fotocamera predefinita, consentire l'associazione Bluetooth, gestire il pulsante di alimentazione e altro ancora.

Per molte organizzazioni, è comune creare gruppi di dispositivi. I gruppi di dispositivi sono Microsoft Entra gruppi che includono solo dispositivi. Non includono le identità utente.

Quando si hanno gruppi di dispositivi, si creano criteri incentrati sull'esperienza o sull'attività del dispositivo, ad esempio l'esecuzione di una singola app o l'analisi dei codici a barre. È anche possibile creare criteri che includono le impostazioni che si vuole sempre essere nel dispositivo, indipendentemente da chi usa il dispositivo.

È possibile raggruppare i dispositivi per piattaforma del sistema operativo, per funzione, posizione e altre funzionalità preferite.

I gruppi di dispositivi possono anche includere dispositivi condivisi con molti utenti o non associati a un utente specifico. Questi dispositivi dedicati o in modalità tutto schermo vengono in genere usati dai lavoratori in prima linea (FLW) e possono essere gestiti anche da Intune.

Quando i gruppi sono pronti, è possibile assegnare i criteri a questi gruppi di dispositivi.

Per altre informazioni, vedere:

- Gestione dei dispositivi FLW in Intune

- Introduzione a Microsoft 365 per gli operatori sul campo

- Impostazioni dei dispositivi Windows da eseguire come chiosco multimediale dedicato con Intune

- Controllare l'accesso, gli account e le funzionalità di risparmio energia nei PC condivisi o nei dispositivi multiutente con Intune

Proteggi i tuoi dispositivi

Per proteggere i dispositivi, è possibile installare antivirus, analizzare & reagire a attività dannose e abilitare le funzionalità di sicurezza.

In Intune alcune attività di sicurezza comuni includono:

Integrare i partner di Mobile Threat Defense (MTD) per proteggere i dispositivi di proprietà dell'organizzazione e i dispositivi di proprietà personale. Questi servizi MTD analizzano i dispositivi e consentono di correggere le vulnerabilità.

I partner MTD supportano piattaforme diverse, tra cui Android, iOS/iPadOS, macOS e Windows.

Per informazioni più specifiche, vedere Integrazione di Mobile Threat Defense con Intune

Usare le baseline di sicurezza nei dispositivi Windows. Le baseline di sicurezza sono impostazioni preconfigurate che è possibile distribuire nei dispositivi. Queste impostazioni di base si concentrano sulla sicurezza a livello granulare e possono anche essere modificate per soddisfare i requisiti specifici dell'organizzazione.

Se non si è certi di dove iniziare, esaminare la baseline di sicurezza e gli scenari guidati predefiniti.

Per informazioni più specifiche, vedere:

Gestire gli aggiornamenti software, crittografare i dischi rigidi, configurare firewall predefiniti e altro ancora usando le impostazioni dei criteri predefinite. Puoi anche usare La patch automatica di Windows per l'applicazione automatica di patch di Windows, inclusi gli aggiornamenti qualitativi di Windows e gli aggiornamenti delle funzionalità di Windows.

Per altre informazioni, vedere:

Gestire i dispositivi in remoto usando l'interfaccia di amministrazione di Intune. È possibile bloccare, riavviare, individuare un dispositivo perso in remoto, ripristinare un dispositivo nelle impostazioni di factory e altro ancora. Queste attività sono utili se un dispositivo viene smarrito o rubato o se si sta risolvendo in remoto un dispositivo.

Per altre informazioni, vedere Azioni remote in Intune.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per