Distribuire l'infrastruttura di identità per Microsoft 365

Dai un'occhiata a tutti i contenuti delle piccole imprese su Small Business Help & Learning. (Guide e formazione per le piccole imprese).

In Microsoft 365 per le aziende, un'infrastruttura delle identità ben pianificata ed eseguita apre la strada a una maggiore sicurezza, inclusa la limitazione dell'accesso ai carichi di lavoro di produttività e ai relativi dati solo agli utenti e ai dispositivi autenticati. La sicurezza per le identità è un elemento chiave di una distribuzione Zero Trust, in cui tutti i tentativi di accedere alle risorse sia in locale che nel cloud vengono autenticati e autorizzati.

Per informazioni sulle funzionalità di identità di ogni Microsoft 365 per le aziende, sul ruolo dei componenti Microsoft Entra ID, locali e basati sul cloud e sulle configurazioni di autenticazione più comuni, vedere il poster dell'infrastruttura di identità.

Esaminare questo poster di due pagine per approfondire rapidamente i concetti di identità e le configurazioni per Microsoft 365 per le aziende.

È possibile scaricare questo poster e stamparlo in formato lettera, legale o tabloid (11 x 17).

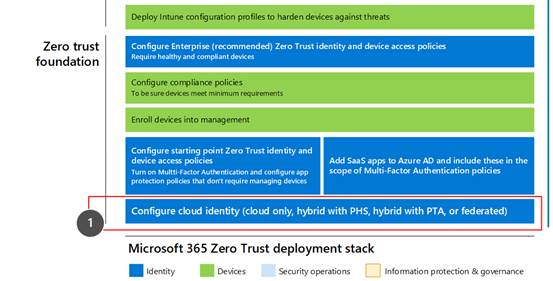

Questa soluzione è il primo passaggio per compilare lo stack di distribuzione di Microsoft 365 Zero Trust.

Per altre informazioni, vedere il piano di distribuzione di Microsoft 365 Zero Trust.

Cosa offre questa soluzione

Questa soluzione illustra la distribuzione di un'infrastruttura di identità per il tenant di Microsoft 365 per fornire l'accesso ai dipendenti e la protezione dagli attacchi basati su identità.

I passaggi di questa soluzione sono i seguenti:

- Determinare il modello di identità.

- Proteggere gli account con privilegi di Microsoft 365.

- Proteggere gli account utente di Microsoft 365.

- Distribuire il modello di identità.

Questa soluzione supporta i principi chiave di Zero Trust:

- Verificare in modo esplicito: Eseguire sempre l'autenticazione e l'autorizzazione in base a tutti i punti dati disponibili.

- Utilizzare l'accesso con privilegi minimi: Limitare l'accesso degli utenti con Just-In-Time e Just-Enough-Access (JIT/JEA), criteri adattivi basati sul rischio e protezione dei dati.

- Presupporre violazione: Ridurre al minimo il raggio di esplosione e l'accesso ai segmenti. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, guidare il rilevamento delle minacce e migliorare le difese.

A differenza dell'accesso Intranet convenzionale, che considera tutto ciò che si trova dietro il firewall di un'organizzazione, Zero Trust considera ogni registrazione e accesso come se provenisse da una rete non controllata, sia che si trovi dietro il firewall dell'organizzazione o su Internet. Zero Trust richiede protezione per la rete, l'infrastruttura, le identità, gli endpoint, le app e i dati.

Funzionalità e caratteristiche di Microsoft 365

Microsoft Entra ID offre una suite completa di funzionalità di gestione delle identità e sicurezza per il tenant di Microsoft 365.

| Capacità o funzionalità | Descrizione | Licenze |

|---|---|---|

| Autenticazione a più fattori (MFA) | MFA richiede agli utenti di fornire due forme di verifica, ad esempio una password utente e una notifica dall'app Microsoft Authenticator o una telefonata. L'autenticazione a più fattori riduce notevolmente il rischio che le credenziali rubate possano essere usate per accedere all'ambiente. Microsoft 365 usa il servizio di autenticazione a più fattori Microsoft Entra per gli accessi basati su MFA. | Microsoft 365 E3 o E5 |

| Accesso condizionale | Microsoft Entra ID valuta le condizioni di accesso dell'utente e usa i criteri di accesso condizionale per determinare l'accesso consentito. Ad esempio, in questa guida viene illustrato come creare criteri di accesso condizionale per richiedere la conformità del dispositivo per l'accesso ai dati sensibili. Ciò riduce notevolmente il rischio che un hacker con il proprio dispositivo e le credenziali rubate possa accedere ai dati sensibili. Protegge anche i dati sensibili nei dispositivi, perché i dispositivi devono soddisfare requisiti specifici per l'integrità e la sicurezza. | Microsoft 365 E3 o E5 |

| gruppi Microsoft Entra | I criteri di accesso condizionale, la gestione dei dispositivi con Intune e persino le autorizzazioni per file e siti nell'organizzazione si basano sull'assegnazione agli account utente o ai gruppi Microsoft Entra. È consigliabile creare gruppi di Microsoft Entra corrispondenti ai livelli di protezione che si stanno implementando. Ad esempio, i membri del personale esecutivo sono probabilmente obiettivi di valore più elevati per gli hacker. Pertanto, è opportuno aggiungere gli account utente di questi dipendenti a un gruppo di Microsoft Entra e assegnare questo gruppo ai criteri di accesso condizionale e ad altri criteri che applicano un livello superiore di protezione per l'accesso. | Microsoft 365 E3 o E5 |

| Microsoft Entra ID Protection | Consente di rilevare potenziali vulnerabilità che influiscono sulle identità dell'organizzazione e di configurare criteri di correzione automatizzati per il rischio di accesso basso, medio e elevato e il rischio utente. Queste indicazioni si basano su questa valutazione dei rischi per applicare i criteri di accesso condizionale per l'autenticazione a più fattori. Queste linee guida includono anche criteri di accesso condizionale che richiedono agli utenti di modificare la password se viene rilevata un'attività ad alto rischio per il proprio account. | Microsoft 365 E5, Microsoft 365 E3 con le licenze del componente aggiuntivo E5 Security, EMS E5 o Microsoft Entra ID P2 |

| Reimpostazione della password self-service (SSPR) | Consentire agli utenti di reimpostare le password in modo sicuro e senza l'intervento dell'help desk, fornendo la verifica di più metodi di autenticazione che l'amministratore può controllare. | Microsoft 365 E3 o E5 |

| protezione password Microsoft Entra | Rilevare e bloccare le password vulnerabili note e le relative varianti e termini deboli aggiuntivi specifici dell'organizzazione. Gli elenchi di password escluse globali predefiniti vengono applicati automaticamente a tutti gli utenti in un tenant Microsoft Entra. È possibile definire altre voci in un elenco di password escluse personalizzato. Quando gli utenti modificano o reimpostano le loro password, gli elenchi di password escluse sono controllati per applicare l'uso di password sicure. | Microsoft 365 E3 o E5 |

Passaggi successivi

Usare questi passaggi per distribuire un modello di identità e un'infrastruttura di autenticazione per il tenant di Microsoft 365:

- Determinare il modello di identità cloud.

- Proteggere gli account con privilegi di Microsoft 365.

- Proteggere gli account utente di Microsoft 365.

- Distribuire il modello di identità cloud: solo cloud o ibrido.

Risorse aggiuntive per le identità cloud Microsoft

Gestire

Per gestire la distribuzione di identità cloud Microsoft, vedere:

Come Microsoft esegue l'identità per Microsoft 365

Informazioni su come gli esperti IT di Microsoft gestiscono le identità e l'accesso sicuro.

Nota

Questa risorsa IT Showcase è disponibile solo in inglese.

Come Contoso ha fatto identità per Microsoft 365

Per un esempio di come un'organizzazione multinazionale fittizia ma rappresentativa abbia distribuito un'infrastruttura di identità ibrida per i servizi cloud di Microsoft 365, vedere Identità per Contoso Corporation.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per