Distribuire una topologia di foresta di risorse

Importante

Skype for Business Online gestito da 21Vianet in Cina verrà ritirato il 1° ottobre 2023. Se gli utenti di Skype for Business Online non sono ancora stati aggiornati, verranno automaticamente pianificati per un aggiornamento assistito. Se si vuole aggiornare l'organizzazione a Teams, è consigliabile iniziare subito a pianificare il percorso di aggiornamento. Ricorda che un aggiornamento riuscito allinea la preparazione tecnica e degli utenti, quindi assicurati di sfruttare le nostre indicazioni per l'aggiornamento mentre ti sposti nel tuo percorso verso Teams.

Skype for Business Online, escluso il servizio gestito da 21Vianet in Cina, è stato ritirato il 31 luglio 2021.

Le sezioni seguenti descrivono come configurare un ambiente con più foreste in un modello di foresta di risorse/utenti per fornire funzionalità in uno scenario ibrido.

Requisiti di topologia

Sono supportate più foreste utente. Tenere presente quanto segue:

Per le versioni supportate di Lync Server e Skype for Business Server in una configurazione ibrida, vedere Pianificare la connettività ibrida.

Exchange Server possono essere distribuite in una o più foreste, che possono includere o meno la foresta contenente Skype for Business Server. Assicurarsi di aver applicato l'aggiornamento cumulativo più recente.

Per informazioni dettagliate sulla coesistenza con Exchange Server, inclusi criteri di supporto e limitazioni in varie combinazioni di locale e online, vedere Supporto delle caratteristiche in Pianificare l'integrazione di Skype for Business ed Exchange.

Considerazioni sull'homing dell'utente

Skype for Business utenti ospitati in locale possono avere Exchange ospitato in locale o online. Gli utenti di Teams devono usare Exchange Online per un'esperienza ottimale, tuttavia non è obbligatorio. Exchange locale non è necessario per implementare Skype for Business in entrambi i casi.

Configurare trust tra foreste

In una topologia di foresta di risorse, le foreste di risorse che ospitano Skype for Business Server devono considerare attendibili ogni foresta di account che contiene gli account degli utenti che vi accederanno.

Se si hanno più foreste utente, per abilitare l'autenticazione tra foreste è importante che routing suffisso nome sia abilitato per ognuno di questi trust tra foreste. Per istruzioni, vedere Gestione dei trust tra foreste.

Se Exchange Server è stato distribuito in un'altra foresta ed Exchange offre funzionalità per Skype for Business utenti, exchange deve considerare attendibile l'Skype for Business Server di hosting della foresta. Ad esempio, se Exchange è stato distribuito nella foresta account, è necessario un trust bidirezionale tra l'account e le foreste Skype for Business.

Sincronizzare gli account nella Skype for Business di hosting della foresta

Si supponga che Skype for Business Server sia distribuito in una foresta (una foresta di risorse), ma che fornisca funzionalità agli utenti in una o più foreste (foreste account). In questo caso, gli utenti delle altre foreste devono essere rappresentati come oggetti utente disabilitati nella foresta in cui viene distribuita Skype for Business Server.

È necessario usare un prodotto per la gestione delle identità, ad esempio Microsoft Identity Manager, per eseguire il provisioning e la sincronizzazione degli utenti dalle foreste account alla foresta in cui viene distribuita Skype for Business Server. Gli utenti devono essere sincronizzati nella Skype for Business Server di hosting della foresta come oggetti utente disabilitati. Gli utenti non possono essere sincronizzati come oggetti contatto di Active Directory, perché Microsoft Entra Connect non sincronizza correttamente i contatti in Microsoft Entra ID per l'uso con Skype.

Indipendentemente da qualsiasi configurazione di più foreste, il Skype for Business Server di hosting della foresta può anche fornire funzionalità per tutti gli utenti abilitati presenti nella stessa foresta.

Per ottenere una sincronizzazione corretta delle identità, è necessario sincronizzare gli attributi seguenti:

| Foreste utente | Foreste di risorse |

|---|---|

| attributo collegamento account scelto |

attributo collegamento account scelto |

| Posta |

Posta |

| Proxyaddresses |

Proxyaddresses |

| OBJECTSID |

msRTCSIP-OriginatorSID |

L'attributo del collegamento dell'account scelto verrà usato come ancoraggio di origine. Se si ha un attributo diverso e non modificabile che si preferisce utilizzare, è possibile farlo; assicurati di modificare la regola delle attestazioni di AD FS e seleziona l'attributo durante la configurazione Microsoft Entra Connect.

Non sincronizzare gli UPN tra le foreste. È necessario utilizzare un UPN univoco per ogni foresta utente, in quanto non è possibile usare lo stesso UPN in più foreste. Di conseguenza, esistono due possibilità: sincronizzare l'UPN o non sincronizzarlo.

Se l'UPN univoco di ogni foresta utente non è stato sincronizzato con l'oggetto disabilitato associato nella foresta di risorse, single sign-on (SSO) verrebbe interrotto per almeno il tentativo di accesso iniziale (presupponendo che l'utente abbia selezionato l'opzione per salvare la password). Nel client Skype for Business si presuppone che i valori SIP/UPN siano uguali. Poiché l'indirizzo SIP in questo scenario è user@company.com, ma l'UPN dell'oggetto abilitato nella foresta utente è di fatto user@contoso.company.com, il tentativo di accesso iniziale non riesce e all'utente viene richiesto di immettere le credenziali. Dopo aver immesso l'UPN corretto, la richiesta di autenticazione viene completata nei controller di dominio nella foresta utente e l'accesso viene eseguito correttamente.

Se l'UPN univoco di ogni foresta utente è stato sincronizzato con l'oggetto disabilitato associato nella foresta di risorse, l'autenticazione AD FS avrà esito negativo. La regola di corrispondenza troverebbe l'UPN nell'oggetto nella foresta di risorse, che è stato disabilitato e non può essere usato per l'autenticazione.

Creare un'organizzazione di Microsoft 365

È necessario eseguire il provisioning di un'organizzazione di Microsoft 365 da usare con la distribuzione. Per altre informazioni, vedi Abbonamenti, licenze, account e tenant per le offerte cloud di Microsoft.

Configurare Active Directory Federation Services

Una volta che si dispone di un tenant, è necessario configurare Active Directory Federation Services (ADFS) in ogni foresta utente. Si presuppone un indirizzo SIP e SMTP univoco e un nome dell'entità utente (UPN) per ogni foresta. AD FS è facoltativo e viene usato qui per ottenere Single Sign-On (SSO). DirSync con la sincronizzazione delle password è supportato e può essere usato anche al posto di AD FS.

Sono state testate solo le distribuzioni con SIP/SMTP e UPN corrispondenti. La mancata corrispondenza di SIP/SMTP/UPN può comportare funzionalità ridotte, ad esempio problemi con l'integrazione di Exchange e il SSO.

A meno che non si usi un sip/SMTP/UPN univoco per gli utenti di ogni foresta, è comunque possibile riscontrare problemi di SSO, indipendentemente da dove viene distribuito AD FS:

Trust unidirezionale o bidirezionale tra foreste di risorse/utenti con farm AD FS distribuita in ogni foresta utente, tutti gli utenti condividono il dominio SIP/SMTP comune ma un UPN univoco per ogni foresta utente.

Trust bidirezionale tra foreste di risorse/utenti con farm AD FS distribuite solo in una foresta di risorse, tutti gli utenti condividono il dominio SIP/SMTP comune ma un UPN univoco per ogni foresta utente.

Posizionando una farm AD FS in ogni foresta utente e usando un sip/SMTP/UPN univoco per ogni foresta, vengono risolti entrambi i problemi. La ricerca e la corrispondenza vengono eseguite solo negli account nella foresta utente specifica durante i tentativi di autenticazione. In questo modo si fornirà un processo di autenticazione più fluido.

Questa distribuzione sarà una distribuzione standard di Windows Server 2012 R2 AD FS e dovrebbe funzionare prima di continuare. Per istruzioni, vedere Come installare AD FS 2012 R2 per Microsoft 365.

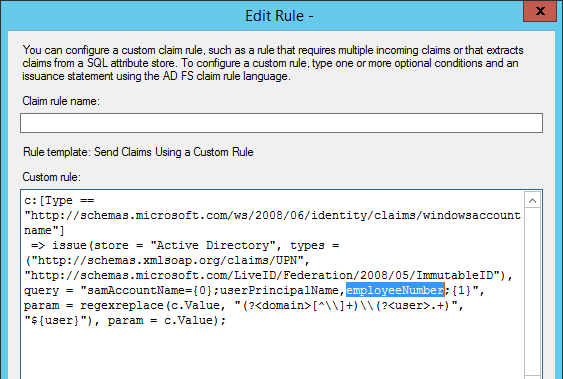

Una volta distribuita, è necessario modificare la regola delle attestazioni in modo che corrisponda all'ancoraggio di origine selezionato in precedenza. In MMC AD FS, in Relying Party Trusts, fare clic con il pulsante destro del mouse su Microsoft 365 Identity Platform o Microsoft Office 365 Identity Platform, quindi selezionare Modifica regole attestazione. Modificare la prima regola e modificare ObjectSID in employeeNumber.

Configurare Microsoft Entra Connect

Nelle topologie di foresta di risorse è necessario che gli attributi utente della foresta di risorse e di tutte le foreste account vengano sincronizzati in Microsoft Entra ID. Microsoft consiglia di Microsoft Entra Connect sincronizzare e unire identità utente da tutte le foreste con account utente abilitati e la foresta che contiene Skype for Business. Per informazioni dettagliate, vedere Configurare Microsoft Entra Connect per Skype for Business e Teams.

Si noti che Microsoft Entra Connect non fornisce la sincronizzazione locale tra l'account e le foreste di risorse. Deve essere configurato utilizzando Microsoft Identity Manager o un prodotto simile, come descritto in precedenza.

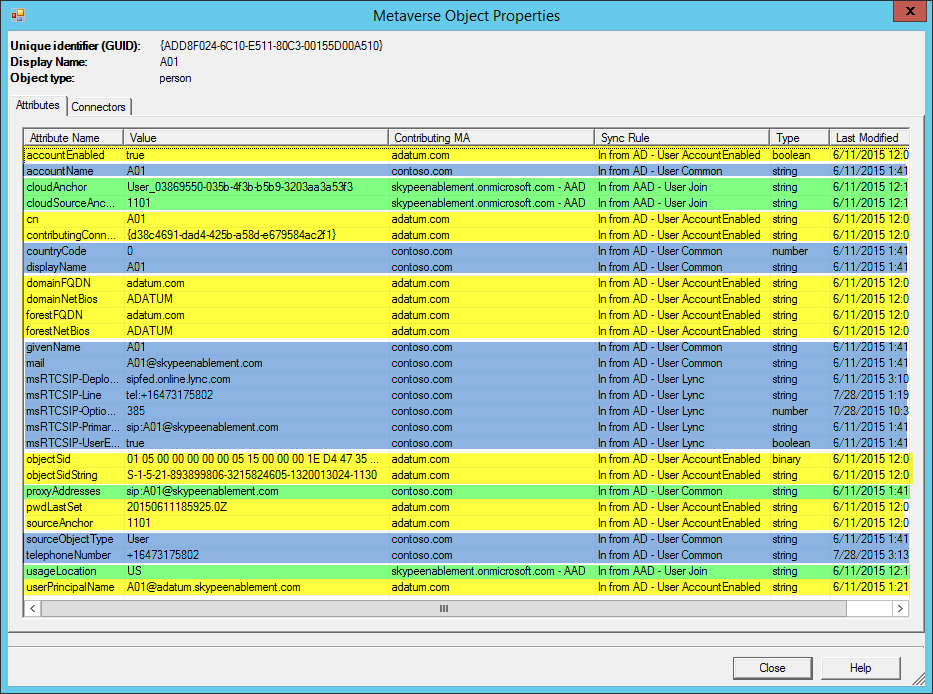

Al termine e Microsoft Entra Connect si unisce, se si osserva un oggetto nel metaverso, dovrebbe essere visualizzato qualcosa di simile al seguente:

Gli attributi evidenziati in verde sono stati uniti da Microsoft 365, il giallo dalla foresta di utenti e il blu dalla foresta di risorse.

In questo esempio, Microsoft Entra Connect ha identificato l'oggetto source Copia e il codiceSource Cloud dall'utente e gli oggetti foresta di risorse da Microsoft 365, in questo caso 1101-- il employeeNumber selezionato in precedenza. Microsoft Entra Connect è stato in grado di unire questo oggetto in quello che vedi sopra.

Per altre informazioni, vedere Integrare le directory locali con Microsoft Entra ID.

Microsoft Entra Connect deve essere installato con le impostazioni predefinite, ad eccezione delle seguenti situazioni:

Single Sign-In - con AD FS già distribuito e funzionante: selezionare Non configurare.

Connettere le directory: aggiungere tutti i domini.

Identificare gli utenti nelle directory locali: selezionare Identità utente esistenti in più directory e selezionare gli attributi ObjectSID e msExchangeMasterAccountSID .

Identificare gli utenti in Microsoft Entra ID: ancoraggio di origine: selezionare l'attributo scelto dopo aver letto Selezione di un attributo sourceDatabase valido, Nome entità utente - userPrincipalName.

Caratteristiche facoltative: selezionare se è stato distribuito Exchange ibrido.

Nota

Se si hanno solo Exchange Online, potrebbe essersi verificato un problema con errori OAuth durante l'individuazione automatica a causa del reindirizzamento CNAME. Per correggere questo errore, è necessario impostare l'URL di individuazione automatica di Exchange eseguendo il cmdlet seguente da Skype for Business Server Management Shell:

Set-CsOAuthConfiguration -ExchangeAutoDiscoverURL https://autodiscover-s.outlook.com/autodiscover/autodiscover.svcFarm AD FS: selezionare Usa una farm AD FS Windows Server 2012 R2 esistente e immettere il nome del server AD FS.

Completare la procedura guidata ed eseguire le convalide necessarie.

Configurare la connettività ibrida per Skype for Business Server

Seguire le procedure consigliate per configurare Skype for Business ibrida. Per altre informazioni, vedere Pianificare la connettività ibrida e Configurare la connettività ibrida.

Configurare la connettività ibrida per Exchange Server

Se necessario, seguire le procedure consigliate per configurare Exchange ibrido. Per altre informazioni, vedere Exchange Server distribuzioni ibride.