PowerShell を使用した VNet 間 VPN Gateway 接続を構成する

この記事は、VNet 間という接続の種類を使用して仮想ネットワークを接続する際に役立ちます。 仮想ネットワークが属しているリージョンやサブスクリプションは異なっていてもかまいません。 異なるサブスクリプションの仮想ネットワークを接続する場合、サブスクリプションが同じ Active Directory テナントに関連付けられている必要はありません。

この記事の手順は、Resource Manager デプロイ モデルに適用されます。ここでは、PowerShell を使用します。 また、この構成の作成には、次のリストから別のオプションを選択して、別のデプロイ ツールまたはデプロイ モデルを使用することもできます。

VNet の接続について

VNet の接続方法は複数あります。 以下のセクションでは、仮想ネットワークを接続するさまざまな方法について説明します。

VNet 間

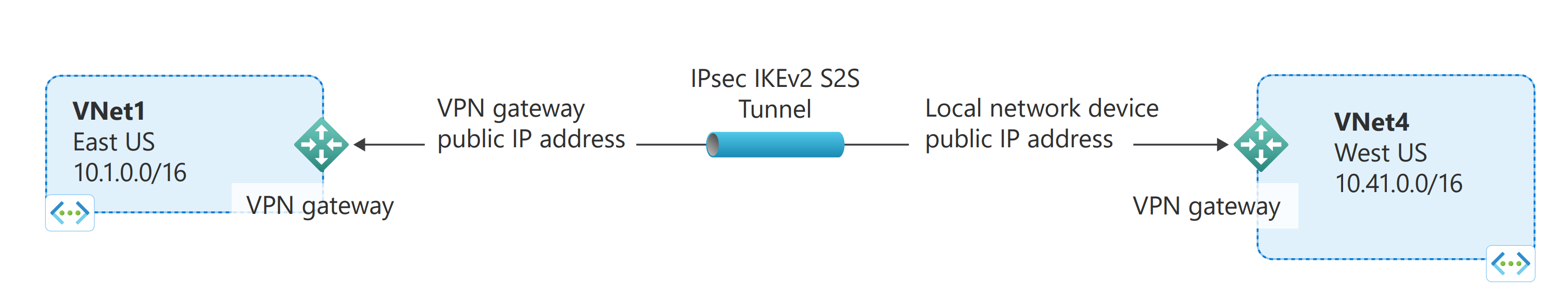

VNet 間接続の構成は、VNet を簡単に接続するための良い方法です。 VNet 間接続 (VNet2VNet) の種類を使用して仮想ネットワークどうしを接続することは、オンプレミスの場所へのサイト間 IPsec 接続を作成することに似ています。 どちらの接続の種類も、VPN ゲートウェイを使用して IPsec/IKE を使った安全なトンネルが確保され、通信時には同じように機能します。 この接続の種類の違いは、ローカル ネットワーク ゲートウェイの構成方法にあります。 VNet 間接続を作成するときは、ローカル ネットワーク ゲートウェイのアドレス空間は見えません。 自動的に作成されて値が設定されます。 一方の VNet のアドレス空間を更新した場合、もう一方の VNet が、更新されたアドレス空間へのルーティングを自動的に認識します。 VNet 間接続の作成は、通常、VNet どうしのサイト間接続を作成するよりも高速で簡単です。

サイト間 (IPsec)

複雑なネットワーク構成で作業している場合は、VNet 間の手順の代わりに、サイト間の手順を使用して VNet を接続する方がよい場合もあります。 サイト間の手順を使用する場合は、ローカル ネットワーク ゲートウェイを手動で作成および構成します。 各 VNet のローカル ネットワーク ゲートウェイは、他方の VNet をローカル サイトとして扱います。 そうすることで、トラフィックをルーティングするための追加のアドレス空間をローカル ネットワーク ゲートウェイに指定することができます。 VNet のアドレス空間が変更されたら、変更を反映するように、対応するローカル ネットワーク ゲートウェイを更新する必要があります。 これは、自動的には更新されません。

VNET ピアリング

VNET ピアリングを使用して VNet を接続することを検討することもできます。 VNet ピアリングは VPN ゲートウェイを使用せず、さまざまな制約があります。 さらに、VNET ピアリングの料金は、VNet 間 VPN Gateway の料金と計算方法が異なります。 詳細については、「 VNet ピアリング」を参照してください。

VNet 間接続を作成する理由

VNet 間接続を使用する仮想ネットワークの接続が望ましいのは、次のような場合です。

リージョン間の geo 冗長性および geo プレゼンス

- インターネット接続エンドポイントを介さず、安全な接続を使って独自の geo レプリケーションや geo 同期をセットアップすることができます。

- Azure Traffic Manager および Load Balancer を使用し、複数の Azure リージョンをまたぐ geo 冗長性を備えた、可用性に優れたワークロードをセットアップすることができます。 たとえば、複数の Azure リージョンにまたがる SQL AlwaysOn 可用性グループをセットアップすることができます。

特定のリージョン内で分離または管理境界を備えた多層アプリケーション

- 同じリージョン内で、分離または管理要件に基づいて相互に接続された複数の仮想ネットワークを利用し、多層アプリケーションをセットアップすることができます。

マルチサイト構成と VNet 間通信を組み合わせることができます。 そのため、クロスプレミス接続と仮想ネットワーク間接続とを組み合わせたネットワーク トポロジを確立することができます。

どの VNet 間の手順を使用する必要がありますか。

この記事では、2 種類の手順について説明します。 1 つは VNet が同じサブスクリプション内に存在する場合の手順で、もう 1 つは VNet が別のサブスクリプション内に存在する場合の手順です。 大きく違うのは、異なるサブスクリプションに存在する VNet の接続を構成するときは、別々の PowerShell セッションを使用する必要がある点です。

この演習では、構成を組み合わせるか、希望する方のみを選んでもかまいません。 どの構成でも、接続の種類として VNet 間を使用します。 ネットワーク トラフィックは、互いに直接接続されている VNet 間を行き来します。 この演習では、TestVNet4 からのトラフィックは TestVNet5 にルーティングされません。

同じサブスクリプション内にある VNet:この構成の手順では、TestVNet1 と TestVNet4 を使用します。

異なるサブスクリプション内にある VNet:この構成の手順では、TestVNet1 と TestVNet5 を使用します。

同じサブスクリプション内にある VNet を接続する方法

以下の手順は、Azure Cloud Shell を使って完了できます。 代わりに最新バージョンの Azure PowerShell モジュールをローカル環境にインストールしたい場合は、「Azure PowerShell のインストールおよび構成方法」をご覧ください。

ゲートウェイの作成には 45 分以上かかるため、この演習の間に Azure Cloud Shell が定期的にタイムアウトします。 ターミナルの左上をクリックして、Cloud Shell を再起動できます。 ターミナルを再起動したら、忘れずにすべての変数を再宣言してください。

手順 1 - IP アドレス範囲を決める

以下の手順に従って、2 つの仮想ネットワークを、それぞれのゲートウェイ サブネットおよび構成と共に作成します。 その後、2 つの VNet 間の VPN 接続を作成します。 ネットワーク構成の IP アドレスの範囲を計画することが重要です。 VNet の範囲やローカル ネットワークの範囲が重複することは、どのような形であれ許容されないので注意してください。 以下の例では、DNS サーバーは含まれていません。 仮想ネットワークの名前解決が必要な場合は、名前解決に関する記事を参照してください。

例では、次の値を使用します。

TestVNet1 の値:

- VNet 名: TestVNet1

- リソース グループ:TestRG1

- [場所] :米国東部

- TestVNet1: 10.1.0.0/16

- FrontEnd: 10.1.0.0/24

- GatewaySubnet: 10.1.255.0/27

- GatewayName: VNet1GW

- パブリック IP: VNet1GWIP

- VPNType: RouteBased

- 接続 (1 から 4): VNet1toVNet4

- 接続 (1 から 5): VNet1toVNet5 (VNet が異なるサブスクリプションに存在する場合)

- ConnectionType: VNet2VNet

TestVNet4 の値:

- VNet 名: TestVNet4

- TestVNet2: 10.41.0.0/16

- FrontEnd:10.41.0.0/24

- GatewaySubnet: 10.41.255.0/27

- リソース グループ:TestRG4

- 場所:米国西部

- GatewayName: VNet4GW

- パブリック IP: VNet4GWIP

- VPNType: RouteBased

- 接続:VNet4toVNet1

- ConnectionType: VNet2VNet

手順 2 - TestVNet1 を作成し、構成する

以下の手順では、Azure Cloud Shell を使用することも、PowerShell をローカルで実行することもできます。 詳細については、「 Azure PowerShell のインストールと構成の方法」を参照してください。

Note

"The output object type of this cmdlet will be modified in a future release" (このコマンドレットの出力オブジェクトの種類は将来のリリースで変更される予定です) という警告が表示される場合があります。 これは想定される動作であり、これらの警告は無視してもかまいません。

変数を宣言します。 この例では、この演習の値を使って変数を宣言します。 ほとんどの場合、値は実際のものに置き換える必要があります。 しかし、このタイプの構成に慣れるために、この手順を実行している場合は、これらの変数を利用してもかまいません。 変数を必要に応じて変更したうえでコピーし、PowerShell コンソールに貼り付けます。

$RG1 = "TestRG1" $Location1 = "East US" $VNetName1 = "TestVNet1" $FESubName1 = "FrontEnd" $VNetPrefix1 = "10.1.0.0/16" $FESubPrefix1 = "10.1.0.0/24" $GWSubPrefix1 = "10.1.255.0/27" $GWName1 = "VNet1GW" $GWIPName1 = "VNet1GWIP" $GWIPconfName1 = "gwipconf1" $Connection14 = "VNet1toVNet4" $Connection15 = "VNet1toVNet5"リソース グループを作成します。

New-AzResourceGroup -Name $RG1 -Location $Location1TestVNet1 のサブネット構成を作成します。 この例では、TestVNet1 という名前の仮想ネットワーク、および GatewaySubnet と FrontEnd という名前の 2 つのサブネットを作成します。 値を代入するときは、ゲートウェイの名前を必ず GatewaySubnet にすることが重要です。 別の名前にすると、ゲートウェイの作成は失敗します。 このため、この例では変数を使用して割り当てられません。

次の例では、先ほど設定した変数を使用します。 この例では、ゲートウェイ サブネットに /27 が使用されています。 この構成で、/28 を使ってゲートウェイ サブネットを作成することはできますが、少なくとも /27 を選択してさらに多くのアドレスが含まれる大規模なサブネットを作成することをお勧めします。 これで、今後必要となる可能性のある追加の構成に対応するのに十分なアドレスを持つことができるようになります。

$fesub1 = New-AzVirtualNetworkSubnetConfig -Name $FESubName1 -AddressPrefix $FESubPrefix1 $gwsub1 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix1TestVNet1 を作成します。

New-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 ` -Location $Location1 -AddressPrefix $VNetPrefix1 -Subnet $fesub1,$gwsub1VPN ゲートウェイには、割り当てられるパブリック IP アドレスが必要です。 VPN ゲートウェイへの接続を作成するときは、これが、ユーザーが指定する IP アドレスです。 次の例を使用して、パブリック IP アドレスを要求してください。

$gwpip1 = New-AzPublicIpAddress -Name $GWIPName1 -ResourceGroupName $RG1 ` -Location $Location1 -AllocationMethod Static -Sku Standardゲートウェイ構成を作成します。 ゲートウェイの構成で、使用するサブネットとパブリック IP アドレスを定義します。 サンプルを使用してゲートウェイの構成を作成します。

$vnet1 = Get-AzVirtualNetwork -Name $VNetName1 -ResourceGroupName $RG1 $subnet1 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet1 $gwipconf1 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName1 ` -Subnet $subnet1 -PublicIpAddress $gwpip1TestVNet1 のゲートウェイを作成します。 この手順では、TestVNet1 の仮想ネットワーク ゲートウェイを作成します。 VNet 間構成では、RouteBased VpnType が必要です。 選択したゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合も少なくありません。

New-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 ` -Location $Location1 -IpConfigurations $gwipconf1 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

コマンドが完了した後、このゲートウェイが作成されるまでに 45 分以上かかります。 Azure Cloud Shell を使用している場合は、Cloud Shell ターミナルの左上をクリックして、Cloud Shell セッションを再起動できます。その後、TestVNet4 を構成してください。 TestVNet1 ゲートウェイが完了するまで待つ必要はありません。

手順 3: TestVNet4 を作成し、構成する

TestVNet4 を作成します。 下の手順を実行してください。値は必要に応じて実際の値に置換してください。

接続して変数を宣言します。 値は実際の構成で使用する値に置換します。

$RG4 = "TestRG4" $Location4 = "West US" $VnetName4 = "TestVNet4" $FESubName4 = "FrontEnd" $VnetPrefix4 = "10.41.0.0/16" $FESubPrefix4 = "10.41.0.0/24" $GWSubPrefix4 = "10.41.255.0/27" $GWName4 = "VNet4GW" $GWIPName4 = "VNet4GWIP" $GWIPconfName4 = "gwipconf4" $Connection41 = "VNet4toVNet1"リソース グループを作成します。

New-AzResourceGroup -Name $RG4 -Location $Location4TestVNet4 のサブネット構成を作成します。

$fesub4 = New-AzVirtualNetworkSubnetConfig -Name $FESubName4 -AddressPrefix $FESubPrefix4 $gwsub4 = New-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -AddressPrefix $GWSubPrefix4TestVNet4 を作成します。

New-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 ` -Location $Location4 -AddressPrefix $VnetPrefix4 -Subnet $fesub4,$gwsub4パブリック IP アドレスを要求します。

$gwpip4 = New-AzPublicIpAddress -Name $GWIPName4 -ResourceGroupName $RG4 ` -Location $Location4 -AllocationMethod Static -Sku Standardゲートウェイ構成を作成します。

$vnet4 = Get-AzVirtualNetwork -Name $VnetName4 -ResourceGroupName $RG4 $subnet4 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet4 $gwipconf4 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName4 -Subnet $subnet4 -PublicIpAddress $gwpip4TestVNet4 ゲートウェイを作成する 選択したゲートウェイ SKU によっては、ゲートウェイの作成に 45 分以上かかる場合も少なくありません。

New-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4 ` -Location $Location4 -IpConfigurations $gwipconf4 -GatewayType Vpn ` -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

手順 4: 接続を作成する

両方のゲートウェイが完了するまで待ちます。 Azure Cloud Shell セッションを再起動し、手順 2 と手順 3 の先頭から変数をコピーしてコンソールに貼り付け、値を再宣言します。

両方の仮想ネットワーク ゲートウェイを取得します。

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1 $vnet4gw = Get-AzVirtualNetworkGateway -Name $GWName4 -ResourceGroupName $RG4TestVNet1 から TestVNet4 への接続を作成します。 この手順では、TestVNet1 から TestVNet4 への接続を作成します。 この例では、参照される共有キーが表示されます。 共有キーには独自の値を使用することができます。 両方の接続の共有キーが一致することが重要です。 接続の作成完了までしばらくかかります。

New-AzVirtualNetworkGatewayConnection -Name $Connection14 -ResourceGroupName $RG1 ` -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet4gw -Location $Location1 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'TestVNet4 から TestVNet1 への接続を作成します。 この手順は、上記の手順と似ていますが、TestVNet4 から TestVNet1 への接続を作成する点が異なります。 共有キーが一致することを確認してください。 数分後に接続が確立されます。

New-AzVirtualNetworkGatewayConnection -Name $Connection41 -ResourceGroupName $RG4 ` -VirtualNetworkGateway1 $vnet4gw -VirtualNetworkGateway2 $vnet1gw -Location $Location4 ` -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'接続を確認します。 「 接続を確認する方法」を参照してください。

異なるサブスクリプション内にある VNet を接続する方法

このシナリオでは、TestVNet1 と TestVNet5 を接続します。 TestVNet1 と TestVNet5 は、異なるサブスクリプションに存在します。 サブスクリプションが同じテナントに関連付けられている必要はありません。

以下の手順とこれまでの手順の違いは、2 つ目のサブスクリプションとの関連で、構成手順を一部別個の PowerShell セッションで実行する必要があることです (特に 2 つのサブスクリプションが異なる組織に属する場合)。

この演習ではサブスクリプションのコンテキストを変更するため、手順 8 では、Azure Cloud Shell を使用するのではなく、ローカル環境のコンピューター上の PowerShell を使用する方が簡単な場合があります。

手順 5: TestVNet1 を作成し、構成する

TestVNet1 と TestVNet1 の VPN ゲートウェイを作成して構成するには、前のセクションの手順 1. と手順 2. を完了する必要があります。 この構成では、前のセクションの TestVNet4 を作成する必要はありませんが、作成しても以下の手順に影響はありません。 手順 1. と手順 2. が完了したら、手順 6. に進んで TestVNet5 を作成してください。

手順 6: IP アドレス範囲を確認する

新しい仮想ネットワークである TestVNet5 の IP アドレス スペースがご自分の VNet 範囲やローカルのネットワーク ゲートウェイ範囲と重ならないようにすることが重要です。 この例は、仮想ネットワークが異なる組織に属することも想定されています。 この演習では、TestVNet5 に次の値を使用します。

TestVNet5 の値:

- VNet 名: TestVNet5

- リソース グループ:TestRG5

- 場所:東日本

- TestVNet5: 10.51.0.0/16

- FrontEnd:10.51.0.0/24

- GatewaySubnet: 10.51.255.0.0/27

- GatewayName: VNet5GW

- パブリック IP: VNet5GWIP

- VPNType: RouteBased

- 接続:VNet5toVNet1

- ConnectionType: VNet2VNet

手順 7: TestVNet5 を作成し、構成する

この手順は新しいサブスクリプションとの関連で実行する必要があります。 この部分は、サブスクリプションを所有する別の組織の管理者が実行することがあります。

変数を宣言します。 値は実際の構成で使用する値に置換します。

$Sub5 = "Replace_With_the_New_Subscription_Name" $RG5 = "TestRG5" $Location5 = "Japan East" $VnetName5 = "TestVNet5" $FESubName5 = "FrontEnd" $GWSubName5 = "GatewaySubnet" $VnetPrefix5 = "10.51.0.0/16" $FESubPrefix5 = "10.51.0.0/24" $GWSubPrefix5 = "10.51.255.0/27" $GWName5 = "VNet5GW" $GWIPName5 = "VNet5GWIP" $GWIPconfName5 = "gwipconf5" $Connection51 = "VNet5toVNet1"サブスクリプション 5 に接続します。 PowerShell コンソールを開き、アカウントに接続します。 接続するには、次のサンプルを参照してください。

Connect-AzAccountアカウントのサブスクリプションを確認します。

Get-AzSubscription使用するサブスクリプションを指定します。

Select-AzSubscription -SubscriptionName $Sub5新しいリソース グループを作成します。

New-AzResourceGroup -Name $RG5 -Location $Location5TestVNet5 のサブネット構成を作成します。

$fesub5 = New-AzVirtualNetworkSubnetConfig -Name $FESubName5 -AddressPrefix $FESubPrefix5 $gwsub5 = New-AzVirtualNetworkSubnetConfig -Name $GWSubName5 -AddressPrefix $GWSubPrefix5TestVNet5 を作成します。

New-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 -Location $Location5 ` -AddressPrefix $VnetPrefix5 -Subnet $fesub5,$gwsub5パブリック IP アドレスを要求します。

$gwpip5 = New-AzPublicIpAddress -Name $GWIPName5 -ResourceGroupName $RG5 ` -Location $Location5 -AllocationMethod Static -Sku Standardゲートウェイ構成を作成します。

$vnet5 = Get-AzVirtualNetwork -Name $VnetName5 -ResourceGroupName $RG5 $subnet5 = Get-AzVirtualNetworkSubnetConfig -Name "GatewaySubnet" -VirtualNetwork $vnet5 $gwipconf5 = New-AzVirtualNetworkGatewayIpConfig -Name $GWIPconfName5 -Subnet $subnet5 -PublicIpAddress $gwpip5TestVNet5 ゲートウェイを作成します。

New-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5 -Location $Location5 ` -IpConfigurations $gwipconf5 -GatewayType Vpn -VpnType RouteBased -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2"

手順 8: 接続を作成する

この例では、ゲートウェイが異なるサブスクリプションにあるため、[Subscription 1] および [Subscription 5] というマークの付いた 2 つの PowerShell セッションにこの手順を分けました。

[Subscription 1] サブスクリプション 1 の仮想ネットワーク ゲートウェイを取得します。 次の例を実行する前に、サブスクリプション 1 にサインインして接続します。

$vnet1gw = Get-AzVirtualNetworkGateway -Name $GWName1 -ResourceGroupName $RG1次の要素の出力をコピーし、メールや他の方法でサブスクリプション 5 の管理者に送信します。

$vnet1gw.Name $vnet1gw.Idこれら 2 つの要素には、次のサンプル出力ような値が与えられます。

PS D:\> $vnet1gw.Name VNet1GW PS D:\> $vnet1gw.Id /subscriptions/b636ca99-6f88-4df4-a7c3-2f8dc4545509/resourceGroupsTestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW[Subscription 5] サブスクリプション 5 の仮想ネットワーク ゲートウェイを取得します。 次の例を実行する前に、サブスクリプション 5 にサインインして接続します。

$vnet5gw = Get-AzVirtualNetworkGateway -Name $GWName5 -ResourceGroupName $RG5次の要素の出力をコピーし、メールや他の方法でサブスクリプション 1 の管理者に送信します。

$vnet5gw.Name $vnet5gw.Idこれら 2 つの要素には、次のサンプル出力ような値が与えられます。

PS C:\> $vnet5gw.Name VNet5GW PS C:\> $vnet5gw.Id /subscriptions/66c8e4f1-ecd6-47ed-9de7-7e530de23994/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW[Subscription 1] TestVNet1 から TestVNet5 への接続を作成します。 この手順では、TestVNet1 から TestVNet5 への接続を作成します。 ここでの違いは、サブスクリプションが異なるため、$vnet5gw を直接取得できないことです。 上記の手順でサブスクリプション 1 から伝えられた値を利用して、新しい PowerShell オブジェクトを作成する必要があります。 次の例を使用してください。 名前、ID、共有キーを実際の値に置き換えてください。 両方の接続の共有キーが一致することが重要です。 接続の作成完了までしばらくかかります。

次の例を実行する前に、サブスクリプション 1 に接続します。

$vnet5gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet5gw.Name = "VNet5GW" $vnet5gw.Id = "/subscriptions/66c8e4f1-ecd6-47ed-9de7-7e530de23994/resourceGroups/TestRG5/providers/Microsoft.Network/virtualNetworkGateways/VNet5GW" $Connection15 = "VNet1toVNet5" New-AzVirtualNetworkGatewayConnection -Name $Connection15 -ResourceGroupName $RG1 -VirtualNetworkGateway1 $vnet1gw -VirtualNetworkGateway2 $vnet5gw -Location $Location1 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'[Subscription 5] TestVNet5 から TestVNet1 への接続を作成します。 この手順は、上記の手順と似ていますが、TestVNet5 から TestVNet1 への接続を作成する点が異なります。 サブスクリプション 1 から取得した値に基づいて PowerShell オブジェクトを作成するという同じプロセスをここでも実行します。 この手順では、共有キーが一致することを確認します。

次の例を実行する前に、サブスクリプション 5 に接続します。

$vnet1gw = New-Object -TypeName Microsoft.Azure.Commands.Network.Models.PSVirtualNetworkGateway $vnet1gw.Name = "VNet1GW" $vnet1gw.Id = "/subscriptions/b636ca99-6f88-4df4-a7c3-2f8dc4545509/resourceGroups/TestRG1/providers/Microsoft.Network/virtualNetworkGateways/VNet1GW " $Connection51 = "VNet5toVNet1" New-AzVirtualNetworkGatewayConnection -Name $Connection51 -ResourceGroupName $RG5 -VirtualNetworkGateway1 $vnet5gw -VirtualNetworkGateway2 $vnet1gw -Location $Location5 -ConnectionType Vnet2Vnet -SharedKey 'AzureA1b2C3'

接続を確認する方法

重要

ゲートウェイ サブネットを使う場合は、ゲートウェイ サブネットにネットワーク セキュリティ グループ (NSG) を関連付けないようにしてください。 ネットワーク セキュリティ グループをこのサブネットに関連付けると、仮想ネットワーク ゲートウェイ (VPN と ExpressRoute ゲートウェイ) が想定どおりに機能しなくなる可能性があります。 ネットワーク セキュリティ グループの詳細については、ネットワーク セキュリティ グループの概要に関するページを参照してください。

"Get-AzVirtualNetworkGatewayConnection" コマンドレットを使用して、接続が成功したことを確認できます。"-Debug" は指定しても指定しなくてもかまいません。

次のコマンドレットを使用します。値は実際の値に置き換えてください。 プロンプトが表示されたら、"A" を選択して "すべて" (All) を実行します。 この例では、テストする接続の名前が "-Name" で示されています。

Get-AzVirtualNetworkGatewayConnection -Name VNet1toSite1 -ResourceGroupName TestRG1コマンドレットの実行後、値を確認します。 以下の例では、接続状態は "Connected" と表示され、受信バイトと送信バイトを確認できます。

"connectionStatus": "Connected", "ingressBytesTransferred": 33509044, "egressBytesTransferred": 4142431

VNet 間接続に関してよく寄せられる質問

VNet 間接続の詳細については、「VPN Gateway に関する FAQ」を参照してください。

次のステップ

- 接続が完成したら、仮想ネットワークに仮想マシンを追加することができます。 詳細については、 Virtual Machines のドキュメント を参照してください。

- BGP の詳細については、BGP の概要に関する記事と BGP の構成方法に関する記事を参照してください。