Microsoft 365 で共同作業を行うために信頼できるベンダーをオンボードする

organizationに外部ベンダーやその他の組織の承認プロセスがある場合は、Microsoft Entra IDと Teams の機能を使用して、承認されていない組織のユーザーからのアクセスをブロックし、承認された新しい組織を追加できます。

ドメイン許可リストを使用すると、内部プロセスを通じて承認されていない組織のドメインをブロックできます。 これにより、organizationのユーザーが承認済みのベンダーとのみ共同作業できるようになります。

この記事では、新しいベンダーをオンボードするための承認プロセスの一部として使用できる機能について説明します。

organizationのゲスト共有を構成していない場合は、「サイト内のゲストと共同作業する」または「チーム内のゲストと共同作業する (IT 管理者)」を参照してください。

SharePoint と OneDrive と Microsoft Entra B2B の統合

この記事の手順では、SharePoint と OneDrive と Microsoft Entra B2B の統合を有効にしていることを前提としています。 SharePoint と OneDrive の B2B 統合Microsoft Entra有効にしていない場合、B2B ドメイン許可リストとブロックリストMicrosoft Entraファイルとフォルダーの共有には影響しません。 この場合は、[ ドメイン別に SharePoint と OneDrive コンテンツの共有を制限する] を使用します。

外部コラボレーション設定でベンダーのドメインMicrosoft Entra許可する

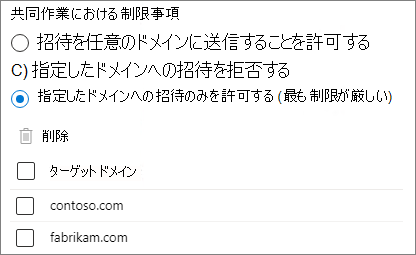

外部コラボレーション設定Microsoft Entra使用すると、特定のドメインへの招待を許可またはブロックできます。 許可リストを作成すると、それらのドメインにのみゲスト招待を許可し、それ以外はすべてブロックされます。 これを使用すると、承認したベンダーへのゲスト招待を許可し、承認していないベンダーへの招待をブロックできます。

指定したドメインからのみ招待を共有できるようにするには:

グローバル管理者としてMicrosoft Entra 管理センターにサインインします。

[ ID] を展開し、[ 外部 ID] を展開します。

[ 外部コラボレーション設定] を選択します。

[ コラボレーションの制限] で、[ 指定したドメインへの招待のみを許可する] を選択し、許可するドメインを入力します。

[保存] を選択します。

Microsoft Entra IDでの許可リストまたはブロックリストの使用の詳細については、「特定の組織からの B2B ユーザーへの招待を許可またはブロックする」を参照してください。

他の Microsoft 365 組織のドメインを許可する

承認されたベンダーも Microsoft 365 を使用している場合は、Microsoft Entra IDと Teams に追加の設定があり、これらのドメインを管理し、ユーザーに対してより統合されたエクスペリエンスを作成するように構成できます。

テナント間アクセス設定にベンダー organizationを追加Microsoft Entra、次のように指定できます。

- organizationに招待できるベンダー organization内のユーザー

- Microsoft Teams の共有チャネルに参加できるベンダー organizationのユーザー

- ユーザーがorganizationでアクセスできるアプリケーション

- 他のorganizationのユーザーがリソースにアクセスするときに、条件付きアクセス ポリシーが他のMicrosoft Entra組織からの要求を受け入れるかどうか。

Teams 外部アクセスの許可リストにベンダー organizationを追加します。

- organizationのユーザーとベンダー organizationは、ベンダーがゲストとしてログインしなくてもチャットやミーティングを行うことができます。

テナント間アクセス設定でベンダーのドメインMicrosoft Entra許可する

ベンダー organizationから招待できるユーザーや使用できるアプリケーションなどの設定を指定するには、まず、クロステナント アクセス設定でorganization Microsoft Entra追加します。

organizationを追加するには:

グローバル管理者としてMicrosoft Entra 管理センターにサインインします。

[ ID] を展開し、[ 外部 ID] を展開します。

[ クロステナント アクセス設定] を選択します。

[組織設定] を選択します。

[組織の追加] を選択します。

[組織の追加] ウィンドウで、組織の完全なドメイン名 (またはテナント ID) を入力します。

検索結果から組織を選択して、[追加] を選択します。

ベンダーからゲストとして招待できるユーザーを指定するには、次のorganization。

[組織の設定] タブで、構成するorganizationの [受信アクセス] リンクを選択します。

[B2B コラボレーション] タブで、[設定のカスタマイズ] を選択します

[外部ユーザーとグループ] タブで、[ユーザーとグループorganization>選択<] を選択し、[外部ユーザーとグループの追加] を選択します。

含めるユーザーとグループの ID を追加し、[送信] を選択 します。

[保存] を選択します。

ベンダーからゲストが使用できるアプリケーションorganization指定するには:

[組織の設定] タブで、構成するorganizationの [受信アクセス] リンクを選択します。

[B2B コラボレーション] タブで、[設定のカスタマイズ] を選択します

[ アプリケーション ] タブで、[ アプリケーションの選択] を選択し、[ Microsoft アプリケーションの追加 ] または [他のアプリケーションの 追加] を選択します。

許可するアプリケーションを選択し、[選択] を 選択します。

[保存] を選択します。

他の組織からの条件付きアクセス要求の受け入れなど、テナント間アクセス設定で使用できるオプションの詳細については、「 B2B コラボレーションのテナント間アクセス設定を構成する」を参照してください。

ベンダー organizationで Teams 共有チャネルを使用する予定の場合、両方の組織が B2B 直接接続Microsoft Entraクロステナント アクセス設定を設定する必要があります。 詳細については、「 共有チャネルで外部参加者と共同作業する」を参照してください。

Teams の外部アクセスでベンダーのドメインを許可する

organization内のユーザーとベンダー organizationが、ベンダーがゲストとしてログインしなくてもチャットやミーティングを行えるようにするには、Teams の外部アクセスでドメインを許可します。

Teams の外部アクセスでorganizationを許可するには:

Teams 管理センターで、[ ユーザー] を展開し、[ 外部アクセス] を選択します。

[ユーザーがアクセスできるドメインの選択] で、[特定の外部ドメインのみを許可する] を選択します。

[ドメインを許可] を選択します。

[ドメイン] ボックスに、許可するドメインを入力し、[完了] を選択します。

別のドメインを許可する場合は、[ドメインの追加] を選択します。

[保存] を選択します。

Teams 管理センターの外部アクセス設定ページには、organizationおよび Skype ユーザーが管理していない Teams アカウントの設定が含まれています。 これらのアカウントが承認されたベンダーに対するorganizationの要件を満たしていない場合は、これらをオフにすることができます。

Teams の外部アクセス オプションの詳細については、「 Microsoft ID を使用して外部会議を管理し、ユーザーや組織とチャットする」を参照してください。

ゲストを招待できるユーザーを制限する

信頼できるベンダーからゲストを招待できるorganization内のユーザーを制限できます。 これは、ゲストの招待に承認が必要な場合や、ユーザーがゲストの招待を許可される前にトレーニング コースを実行する場合に役立ちます。 この方法の詳細については、「 ゲストを招待できるユーザーを制限する」を参照してください。

認証されていないアクセスを防止する

organization外のユーザーがサインインせずにorganization内のリソースにアクセスできるようにする 2 つの機能があります。

- 匿名会議参加

- 認証されていないファイルとフォルダーの共有

信頼できるベンダーの要件で、すべてのユーザーがorganizationのリソースにアクセスする前にサインインする必要がある場合は、これらのオプションをオフにすることができます。

匿名の参加者として会議に参加できないようにするには、匿名ユーザーが Teams 会議ポリシーで 会議に参加できるようにする のをオフにします。 詳細については、「 Teams 会議への匿名参加者アクセスを管理する (IT 管理者)」を参照してください。

認証されていないファイルとフォルダーの共有を防ぐには、 すべての 共有リンクの使用を禁止する必要があります。 これは、organization全体または特定の SharePoint サイトに対して実行できます。 詳細については、「 Microsoft 365 で SharePoint と OneDrive の共有設定を管理 する」および「 サイトの共有設定を変更する」を参照してください。

関連項目

ゲスト アクセスと外部アクセスを使用して、組織外の人々とコラボレーションする

特定のセキュリティ グループのメンバーのみが SharePoint と OneDrive のファイルとフォルダーを外部で共有できるようにする

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示