Azure のハブバーチャルネットワークにゼロ トラスト原則を適用する

概要: Azure のハブ仮想ネットワークにゼロ トラストの原則を適用するには、Azure Firewall Premium をセキュリティで保護し、Azure DDoS Protection Standard をデプロイし、ファイアウォールへのネットワーク ゲートウェイ ルーティングを構成し、脅威の防止を構成する必要があります。

信頼性ゼロのAzureベースのハブバーチャルネットワーク(VNet)を展開する最良の方法は、Azureランディングゾーンマテリアルを使用して完全に機能するハブVNetを展開し、特定の構成の期待に合わせてカスタマイズすることです。

この記事では、既存のハブ VNet を取得し、ゼロ トラスト手法の準備ができていることを確認する方法について説明します。 ALZ-Bicep hubNetworking モジュールを使用してハブ VNet を迅速にデプロイしたか、同様のリソースを持つ他のハブ VNet をデプロイしたことを前提としています。 分離されたワークプレース スポークに接続された個別の接続ハブを使用することは、Azure のセキュリティで保護されたネットワークのアンカー パターンであり、ゼロ トラストの原則をサポートするのに役立ちます。

この記事では、ゼロ トラストの原則を次の方法でマッピングして、ゼロ トラスト用のハブ VNet をデプロイする方法について説明します。

| ゼロ トラストの標準 | 定義 | 以下により適合 |

|---|---|---|

| 明示的に検証する | 常に利用可能なすべてのデータポイントに基づいて認証および承認してください。 | トランスポート層セキュリティ (TLS) 検査で Azureファイヤウォール を使用して、使用可能なすべてのデータに基づいてリスクと脅威を検証します。 |

| 最小限の特権アクセスを使用する | ジャスト・イン・タイムおよびジャスト・エナフ・アクセス(JIT/JEA)、リスクベースのアダプティブ・ポリシー、データ保護により、ユーザー・アクセスを制限します。 | トラフィックがファイアウォール経由でルーティングされない限り、各スポーク VNet は他のスポーク VNet にアクセスできません。 デフォルトでは、ファイアウォールは拒否に設定されており、指定されたルールで許可されているトラフィックのみを許可します。 |

| 侵害を前提とする | 影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証し、分析を使用して可視性を得て、脅威検出を促進し、防御を強化します。 | 1 つのアプリケーション/ワークロードが侵害または侵害された場合、Azureファイヤウォール がトラフィック検査を実行し、許可されたトラフィックのみを転送するため、分散する機能が制限されます。 同じワークロード内のリソースのみが、同じアプリケーションの脆弱性にさらされます。 |

この記事は、Azure の環境全体にゼロ トラストの原則を適用する方法を示す一連の記事の一部です。 この記事では、スポーク VNet で IaaS ワークロードをサポートするようにハブ VNet を構成する方法について説明します。 詳細については、「Azure IaaS にゼロ トラスト原則を適用する」の概要を参照してください。

リファレンス アーキテクチャ

次の図は、参照アーキテクチャを示しています。 ハブVNetは赤色で強調表示されます。 このアーキテクチャの詳細については、「Azure IaaSへのゼロトラスト原則の適用の概要」をご参照ください。

この参照アーキテクチャでは、Azure全体でデプロイリソースをサブスクライブするには、さまざまな方法があります。 参照アーキテクチャは、専用のリソースグループ内でハブVNetのすべてのリソースを分離するという推奨事項を示しています。 スポーク VNet のリソースも比較のために表示されます。 このモデルは、異なるチームがこれらの異なる分野に責任を持つ場合にうまく機能します。

図では、ハブVNetに、Azure環境内の他のアプリやサービスへのアクセスをサポートするコンポーネントが含まれています。 これらのリソース:

- Azureファイアウォールプレミアム

- Azure Bastion

- VPN Gateway

- DDOS 保護。スポーク仮想ネットワークにもデプロイする必要があります。

ハブ VNet は、これらのコンポーネントから、スポーク VNet 内のバーチャルマシンでホストされている IaaS ベースのアプリへのアクセスを提供します。

クラウド導入のための組織化に関するガイダンスについては、「クラウド導入フレームワークでの 組織の調整の管理」 を参照してください。

ハブ VNet 用にデプロイされるリソースは次のとおりです。

- Azure VNetについて

- AzureファイアウォールポリシーとパブリックIPアドレスを持つAzureファイアウォール

- Bastion

- パブリック IP アドレスとルート テーブルを備えたVPNゲートウェイ

次の図は、スポーク VNet のサブスクリプションとは別の Azure サブスクリプション内のハブ VNet のリソース グループのコンポーネントを示しています。 これは、サブスクリプション内でこれらの要素を整理する 1 つの方法です。 あなたの組織は、これらを別の方法で整理することを選択するかもしれません。

図の説明:

- ハブ VNet のリソースは、専用リソース グループに含まれています。 リソースの一部としてAzure DDoSプランをデプロイする場合は、リソースグループに含める必要があります。

- スポーク VNet 内のリソースは、別の専用リソース グループ内に含まれます。

配置によっては、専用リンクDNS解決用の専用DNSゾーン配列を配置できることに気付くかもしれません。 これらは、プライベートエンドポイントでPaaSリソースを保護するために使用されます。 VPN ゲートウェイと ExpressRoute ゲートウェイの両方を展開することに注意してください。 両方は必要ないかもしれないので、シナリオに必要のないものを削除するか、展開中にオフにすることができます。

この記事の内容は?

この記事では、ゼロ トラスト原則のためにハブ VNet のコンポーネントをセキュリティで保護するための推奨事項を示します。 以下の表は、このアーキテクチャを保護するための推奨事項を記述したものである。

| ステップ | タスク | 適用されるゼロトラストの原則 |

|---|---|---|

| 1 | Azureファイアウォールプレミアムを保護します。 | 明示的に検証する 最小限の特権アクセスを使用する 侵害を前提とする |

| 2 | Azure DDoS保護標準をデプロイします。 | 明示的に検証する 最小限の特権アクセスを使用する 侵害を前提とする |

| 3 | ファイアウォールへのネットワーク ゲートウェイ ルーティングを構成します。 | 明示的に検証する 最小限の特権アクセスを使用する 侵害を前提とする |

| 4 | 脅威保護を設定します。 | 侵害を前提とする |

デプロイの一環として、追加コストのため、自動デプロイの既定値ではない特定の選択を行う必要があります。 展開する前に、コストを確認する必要があります。

展開されたまま接続ハブを操作することは、分離と検査にとって重要な価値を提供します。 組織でこれらの高度な機能のコストを発生させる準備ができていない場合は、機能が低下したハブを展開し、後でこれらの調整を行うことができます。

ステップ 1:Azureファイアウォールプレミアムを保護する

Azureファイアウォールプレミアムは、信頼性ゼロを実現するためにAzureインフラストラクチャを保護する上で重要な役割を果たします。

展開の一環として、Azureファイアウォールプレミアムを使用します。 これには、生成された管理ポリシーを プレミアム ポリシーとして展開する必要があります。 Azureファイアウォールプレミアムに変更すると、ファイアウォールが再作成され、多くの場合、ポリシーが再作成されます。 その結果、可能であれば Azure ファイアウォール から始めるか、既存のファイアウォールを置き換えるためにアクティビティを再展開アクティビティに備えてください。

なぜAzureファイアウォールプレミアムを選択するのですか?

Azure ファイアウォール プレミアムには、トラフィックをチェックするための高度な機能を提供します。 以下のTLS検査オプションが最も重要です:

- アウトバウンドTLSチェック は、内部クライアントからインターネットに送信される悪意のあるトラフィックを防止します。 これにより、クライアントがいつ侵害されたか、ネットワークの外部にデータを送信しようとしているか、リモート コンピューターへの接続を確立しようとしているかが特定されます。

- 東西TLSチェックは、Azureの内部からAzureの他の部分またはAzure以外のネットワークに送信される悪意のあるトラフィックを防止します。 これは、裂け目の拡大と爆発半径の拡散の試みを特定するのに役立ちます。

- インバウンドTLSチェック は、Azureネットワークの外部からの悪意のある要求からAzure内のリソースを保護します。 この保護は、ネットワークアプリケーションファイアウォールを備えたAzureアプリケーションゲートウェイによって提供されます。

可能な限り、リソースに対してインバウンドTLSインスペクションを使用する必要があります。 Azureアプリケーションゲートウェイは、HTTPおよびHTTPSトラフィックのみを保護します。 SQLやRDPトラフィックを使用する場合など、一部のシナリオでは使用できません。 他のサービスには通常、独自の脅威保護オプションがあり、これらのサービスに明示的な検証制御を提供するために使用できます。 Azure の概要のセキュリティ ベースラインを確認して、これらのサービスの脅威保護オプションを理解することができます。

中央のVNetにAzureアプリケーションゲートウェイを使用することはお勧めしません。 代わりに、スポークVNetまたは専用VNetに存在する必要があります。 詳細については、Azureでのスポークバーチャルネットワークへの信頼ゼロの原則の適用をご参照ください、ネットワークアプリケーションのスポークVNetまたはゼロトラストネットワークに関するガイダンスを取得します。

これらのシナリオには、特定のデジタル証明書に関する考慮事項があります。 詳細については、「Azure ファイアウォール プレミアム の証明書」を参照してください。

TLS 検査がないと、Azure Firewall は暗号化された TLS トンネル内を流れるデータを可視化できないため、安全性が低くなります。

たとえば、Azure バーチャル デスクトップはSSL終了をサポートしていません。 TLS 検査を提供する方法を理解するには、特定のワークロードを確認する必要があります。

Azureファイアウォールは、顧客定義の許可/拒否ルールに加えて、脅威インテリジェンスベースのフィルタリングを適用できます。 脅威インテリジェンスに基づくフィルタリングは、既知の悪質なIPアドレスとドメインを使用して、リスクをもたらすトラフィックを特定します。 このフィルタリングは、他のルールの前に行われます。ということは、自分で定義したルールでアクセスが許可されていても、Azureファイアウォールはトラフィックを停止することもできます。

Azureファイアウォールプレミアムには、URLフィルタリングとネットワークカテゴリフィルタリングの強化オプションもあります、キャラクターのより多くの微調整を可能にします。

脅威インテリジェンスを設定して、このトラフィックが発生したときにアラートを通知し、通過を許可することができます。 ただし、ゼロ トラストの場合は、拒否に設定してください。

ゼロトラスト用のAzureファイアウォールプレミアムの構成

Azureファイアウォールプレミアムをゼロトラスト構成として構成するには、次の変更を行います。

アラートおよび拒否モードで脅威インテリジェンスを有効にする:

- ファイアウォール ポリシーに移動し、[脅威インテリジェンス] を選択します。

- 脅威インテリジェンス モードで、アラートと拒否を選択してください。

- [保存] を選択します。

TLS 検査を有効にする:

- キーライブラリに保存する証明書を準備するか、マネージドIDを使用して証明書を自動生成する予定です。 Azure ファイアウォール プレミアム証明書のこれらのオプションを確認して、シナリオのオプションを選択できます。

- ファイアウォール ポリシーに移動し、TLS 検査を選択してください。

- [有効] を選択します。

- 証明書を生成するマネージド ID を選択するか、キー コンテナーと証明書を選択します。

- その後、 [保存] を選びます。

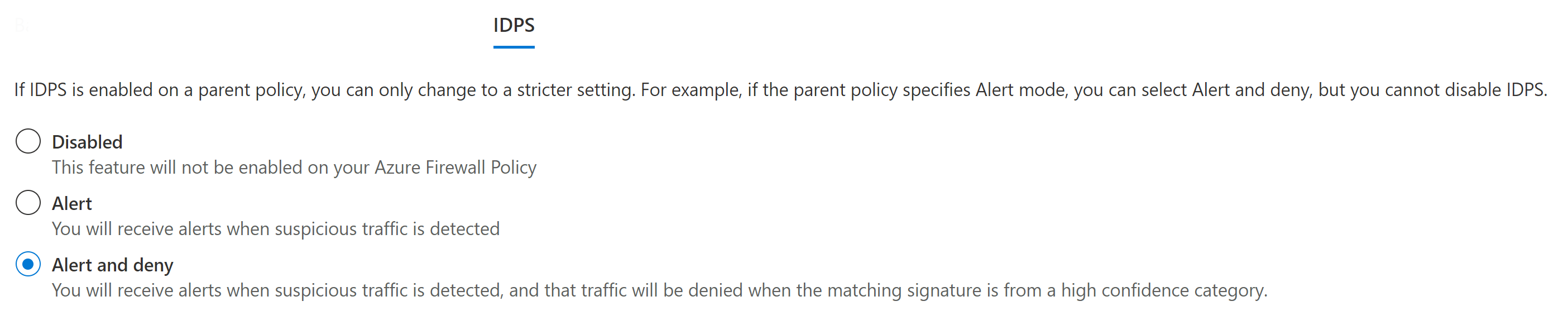

侵入検知および防御システム(ID PS)を有効にする:

- ファイアウォール ポリシーに移動し、IDPSを選択してください。

- 警告と拒否を選択してください。

- 適用を選択します。

次に、トラフィックのためのアプリケーションルールを作成する必要があります。

- ファイアウォールポリシーで、アプリケーションルールに移動してください。

- [規則コレクションの追加] を選択します。

- アプリケーションゲートウェイサブネットのソースと、保護されたWebアプリケーションドメイン名のターゲットを使用して、アプリケーションルールを作成します。

- TLSインスペクションを有効にしてください。

追加の設定

Azureファイアウォールプレミアムを構成した後、次の構成を実行できるようになりました。

- 適切なルーティングテーブルを割り当て、このガイドに従って、トラフィックをAzureファイアウォールにルーティングするようにアプリケーションゲートウェイを構成します。

- 次の手順に従って、ファイアウォール イベントとメトリックのアラートを 作成します。

- Azure ファイアウォール ブックをデプロイしてイベントを視覚化します。

- 必要に応じて、URLとネットワークカテゴリのフィルタリングを構成します。 Azureファイアウォールはデフォルトで拒否するため、この構成は、Azureファイアウォールがアウトバウンドインターネットアクセスを広く許可する必要がある場合にのみ必要です。 これを追加の検証として使用して、接続を許可するかどうかを判断できます。

ステップ 2:Azure DDoS保護標準のデプロイ

展開の一環として、Azure DDoS保護標準ポリシーを展開する必要があります。 これにより、Azure プラットフォームで提供ゼロ トラスト保護が強化されます。

作成したポリシーを既存のリソースにデプロイできるため、リソースの再デプロイを必要とせずに、初期デプロイ後にこの保護を追加できます。

Azure DDoS 保護の標準

Azure DDoS 保護の標準 では、 既定の DDoS 保護 よりも利点 が増えています。 ゼロトラストの場合、次のことができます:

- 軽減レポート、フロー ログ、メトリックへのアクセス。

- アプリケーション ベースのリスク軽減ポリシー

- DDoS 攻撃が発生した場合の DDoS 迅速な対応サポートへのアクセス。

自動検出と自動軽減はどちらも既定で有効になっている Azure DDoS Protection Basic の一部ですが、これらの機能は DDoS Standard でのみ使用できます。

Azure DDoS 保護の標準を構成する

DDoS 保護の標準 にはゼロ トラスト固有の構成がないため、このソリューションのリソース固有のガイドに従うことができます。

現在のバージョンの Azure DDoS 保護 では、VNet ごとに Azure DDoS 保護 を適用する必要があります。 DDoS クイック スタートの追加手順を参照してください。

さらに、次のパブリック IP アドレスを保護します。

- Azure ファイアウォールのパブリック IP アドレス

- Azure Bastion のパブリック IP アドレス

- Azure ネットワーク ゲートウェイ のパブリック IP アドレス

- アプリケーションゲートウェイのパブリックIPアドレス

ステップ 3:ファイアウォールに設定されたネットワークゲートウェイルーター

展開後、ブランチVNetとローカルネットワーク間のトラフィックがAzureファイアウォールによってチェックされるように、各シードネットワークでルーティングテーブルを構成する必要があります。 このアクティビティは、再デプロイを必要とせずに既存の環境で実行できますが、アクセスを許可するために必要なファイアウォール規則を作成する必要があります。

片側のみを構成し、スポークサブネットまたはゲートウェイサブネットのみを構成する場合、接続が機能しないようにする非同期ルーターがあります。

なぜネットワークゲートウェイのトラフィックをファイアウォールにルーティングするのですか?

ゼロトラストの重要な要素は、何かがあなたの環境にあるからといって、それがあなたの環境の他のリソースにアクセスできると仮定しないことです。 既定の構成では、多くの場合、ネットワークセキュリティグループによってのみ制御される、Azure内のリソースとオンプレミスネットワーク間のルーティングが可能です。

トラフィックをファイアウォールにルーティングすることで、検査レベルを上げ、環境のセキュリティを高めることができます。 また、疑わしいアクティビティに対するアラートが表示され、アクションを実行できます。

ゲートウェイ ルーティングを構成する

ゲートウェイトラフィックがAzureファイアウォールにルーティングされるようにするには、主に2つの方法があります。

- VPNまたはExpressRoute接続用の専用VNet(トランスポートまたはゲートウェイVNetと呼ばれることが多い)にAzureネットワークゲートウェイをデプロイし、ペアを中央のVNetに設定し、ファイアウォールにルーティングされた計画されたAzureネットワークアドレス空間をカバーする広範なルーティングルールを作成します。

- Azureネットワークゲートウェイを中央VNetにデプロイし、ゲートウェイサブネット上でルーティングを構成し、スポークVNetサブネット上でルーティングを構成します。

このガイドでは、参照アーキテクチャとの互換性が高いため、2 番目のオプションについて詳しく説明します。

Note

Azure バーチャル ネットワーク マネージャー は、このプロセスを簡略化するサービスです。 このサービスが一般公開されている場合は、それを使用してルーティングを管理します。

ゲートウェイ サブネットの構成

内部トラフィックを Azure ファイアウォール に転送するようにゲートウェイ サブネット ルート テーブルを構成するには、新しいルート テーブルを作成して構成します。

Microsoft Azureポータル で [ルート テーブルの作成] に移動します。

ルートテーブルをリソースグループに配置し、エリアを選択して名前を指定します。

[表示+作成]を選択し、[作成]を選択します。

新しいルート テーブルに移動し、[ルート] を選択 します。

[追加] を選択し、スポークVNetのいずれかにルートを追加します。

- 名前 フィールドでエージェントの名前を指定します。

- [アドレスプレフィックスターゲット]ドロップダウンリストでIPアドレスを選択します。

- スポークVNetのアドレス空間は、ターゲットIPアドレス/CIDR範囲フィールドに提供されます。

- [次のホップタイプ]ドロップダウンボックスで、バーチャルアプライアンスを選択します。

- AzureファイアウォールのIPアドレスを次のホップアドレスフィールドに指定します

- [追加] を選択します。

ルート テーブルをサブネットに関連付けます。

- [サブネット] に移動し、[関連付け]を選択します。

- [バーチャルネットワーク] ドロップダウン リストでハブ VNet を選択します。

- サブネットの一覧で、サブネット サブネットを選択します。

- [OK] を選択します。

次に例を示します。

ゲートウェイは、スポーク VNet を対象としたトラフィックを Azure ファイアウォール に転送するようになりました。

スポーク サブネット ルーティングを構成する

この手順では、ルーティングテーブルをスポークVNetサブネットにアタッチし、デフォルトのルーティングを使用してトラフィックをAzureファイアウォールに転送することを前提としています。 これは、一般にゼロルーティングと呼ばれるCI DR範囲0.0.0.0/0トラフィックを転送するルールによって達成されます。

次に例を示します。

このプロセスにより、ゲートウェイからのルートの伝達が無効になり、既定のルートがオンプレミス ネットワークを対象としたトラフィックを取得できるようになります。

Note

申請 ゲートウェイ などの、機能へのインターネット アクセスを必要とするリソースは、このルート テーブルを受け取るべきではありません。 記事「Azureファイアウォールとアプリケーションゲートウェイを使用するWebアプリケーションのゼロトラストネットワーク」で概説されているように、必要な機能を可能にする独自のルーティングテーブルが必要です。

スポークサブネットルーティングを設定するには:

- サブネットに関連付けられているルート テーブルに移動し、[構成] を選択します。

- [Propagate gateway routes](ゲートウェイのルートを伝達する) で、 [いいえ] を選択します。

- [保存] を選択します。

デフォルトルーティングは、ゲートウェイに使用されるトラフィックをAzureファイアウォールに転送するようになりました。

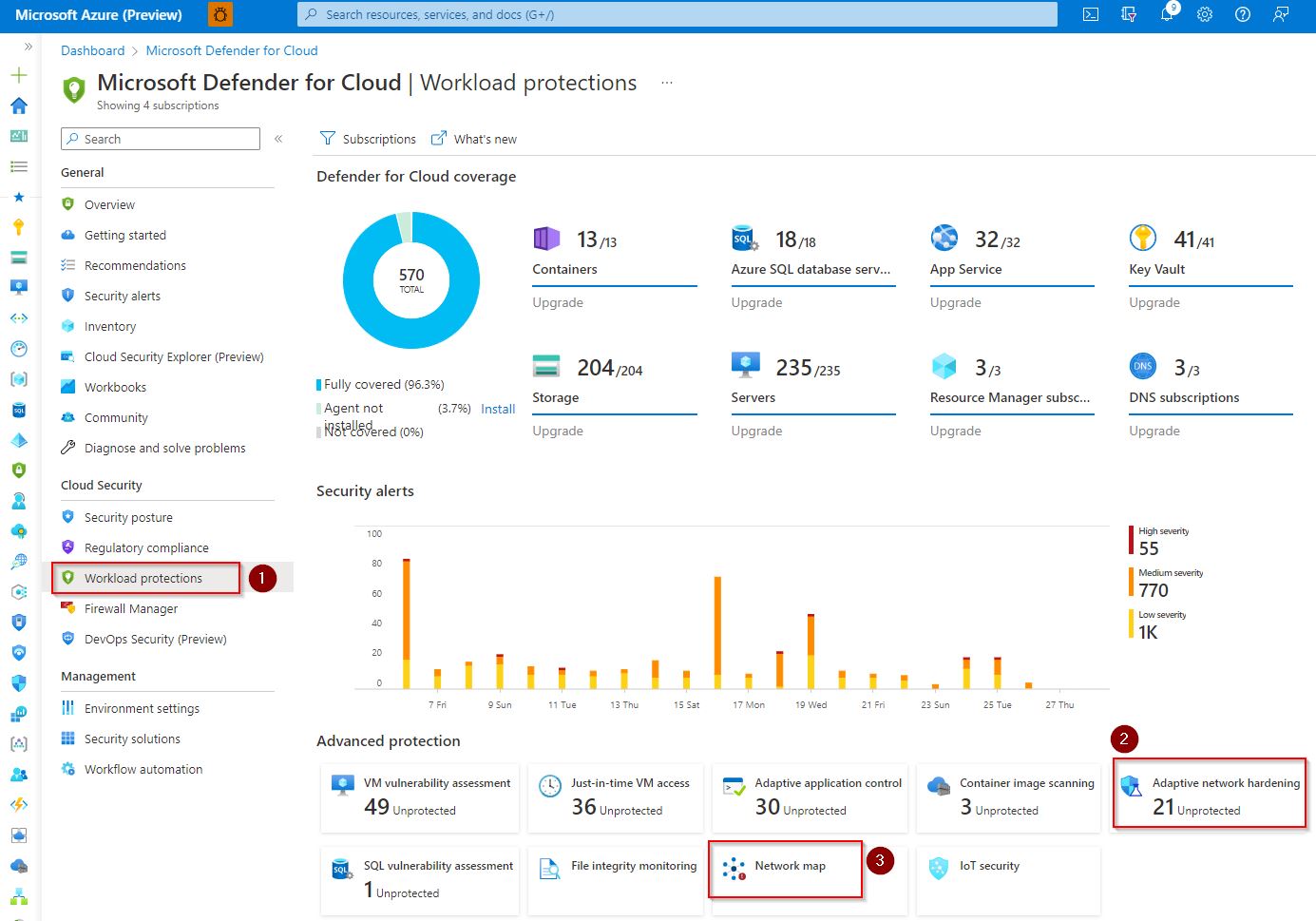

ステップ 4:脅威保護の構成

Microsoft Defender for Cloud では、Azure またはオンプレミスで実行されている IT ビジネス環境から他のリソースと同様に、Azure 上に構築されたハブ VNet を保護できます。

Microsoft Defender for Cloudは、クラウドセキュリティ状況管理(CSPM)およびクラウドワークロード保護(CWP)であり、企業がより優れたセキュリティ状況でIT環境を構築するのに役立つ安全なスコアリングシステムを提供します。 脅威からネットワーク環境を保護する機能も含まれています。

この記事では、Microsoft Defender for Cloud については詳しく説明しません。 ただし、Microsoft Defender for Cloud は、Log Analytics ワークスペースに取り込む Azure ポリシーとログに基づいて動作することを理解しておくのが重要です。

Java Scriptオブジェクト表記(JSON)を使用してAzureポリシーを記述できます、ネットワークサービスとリソースを含むAzureリソースプロパティのさまざまな分析を実行します。 しかし、Microsoft Defender for Cloud では、ネットワーク リソースの下にあるプロパティを確認するのが簡単であり、脅威から保護されているかさらされているかについての推奨事項をサブスクリプションに提供できます。

Microsoft Defender for Cloud で利用可能なすべてのネットワークの推奨事項をチェックする方法

Microsoft Defender for Cloud で使用されるネットワーク推奨事項を提供するすべての Azure ポリシーを表示するには、次の操作を行います。

左側のメニューで Microsoft Defender for Cloud アイコンを選択して、Microsoft Defender for Cloud を開きます。

環境設定を選択します。

[セキュリティ ポリシー] を選択します。

ASCのデフォルトで選択すると、ネットワークリソースを評価するポリシーを含め、利用可能なすべてのポリシーを確認できます。

さらに、PCI、ISO、Microsoft クラウド セキュリティ ベンチマークなど、他の規制コンプライアンスによって評価されるネットワーク リソースもあります。 いずれかを有効にして、ネットワークの推奨事項を追跡できます。

ネットワーク推薦

次のステップに従って、Microsoft クラウド セキュリティ ベンチマークに基づいて、ネットワークに関する推奨事項の一部を表示します。

「Microsoft Defender for Cloud」を開きます。

[規制コンプライアンス] を選択 します。

Microsoftクラウドセキュリティベンチマークを選択します。

NSを展開します。ネットワークセキュリティレビューで推奨されるネットワーク制御。

Microsoft Defender for Cloud では、仮想マシンやストレージなど、さまざまな Azure リソースに対して他のネットワークに関する推奨事項が提供されるのを理解しておくことが重要です。 左側のメニューの「おすすめ」の下で、それらのおすすめを確認することができます。

Microsoft Defender for Cloudポータルの左側のメニューで、[セキュリティアラートを選択して、ネットワークリソースに基づいてアラートを確認し、一部の種類の脅威を回避できるようにします。 これらのアラートは、ログ分析 ワークスペースに取り込まれたログに基づいて Microsoft Defender for Cloud によって自動的に生成され、Microsoft Defender for Cloud によって監視されます。

Microsoft Defender for Cloud を使用した Azure ネットワーク環境のマッピングと強化

また、ネットワーク環境をマッピングしてネットワーク環境を簡単に強化することで、ネットワークトポロジをよりよく理解し、セキュリティ状況を改善するオプションを確認することもできます。 これらの推奨事項は、次に示すように、左側のメニューの [ワークロード保護] オプションを介して実行されます。

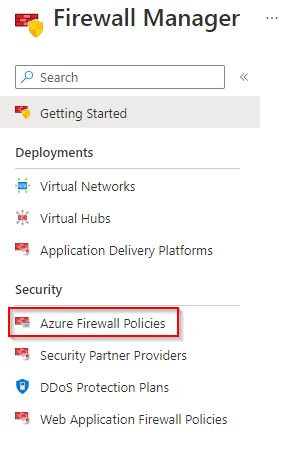

Microsoft Defender for CloudによるAzureファイアウォールポリシーの管理

この記事で説明するように、ハブ VNet には Azure ファイアウォールをお勧めします。 Microsoft Defender for Cloud では、複数の Azure ファイアウォール ポリシーを一元的に管理できます。 Azure ファイアウォール ポリシーに加えて、次に示すように、Azure ファイアウォール に関連するその他の機能を管理できます。

Microsoft Defender for Cloudがネットワーク環境を脅威から保護する方法の詳細については、「Microsoft Defender for Cloudとは何ですか?」を参照してください。

おすすめのトレーニング

- Azure ポリシーを構成する

- ネットワーク セキュリティを設計して実装する

- Azureファイヤウォール を構成する

- VPN ゲートウェイの設定

- Azure DDoS保護の概要

- Microsoft Defender for Cloud を使用してセキュリティ上の脅威を解決する

Azure のセキュリティに関する詳細なトレーニングについては、Microsoft カタログの以下のリソースを参照してください:

Azure のセキュリティ | Microsoftの学習

次のステップ

azure にゼロ トラスト標準を適用する場合は、次の追加の記事を参照してください。

- Azure IaaS の概要

- Azure Virtual Desktop

- Azure バーチャル WAN

- アマゾン ウェブ サービスの IaaS アプリケーション

- Microsoft Sentinel と Microsoft Defender XDR

テクニカルイラスト

このポスターでは、Azure laaS のコンポーネントを参照および論理アーキテクチャとして 1 ページで、一目で確認できるとともに、これらのコンポーネントが適用されたゼロ トラスト モデルの「決して信頼せず、常に検証する」原則を確実に満たすためのステップを示します。

| アイテム | 説明 |

|---|---|

PDF | Visio 更新日: 2024 年 3 月 |

この図をこの記事と共に使用する:Azure IaaS の概要にゼロ トラスト原則を適用する 関連ソリューションガイド |

このポスターでは、参照アーキテクチャと論理アーキテクチャ、および Azure IaaS のゼロ トラストの個別のコンポーネントの詳細な構成について説明します。 アプリケーション・セキュリティ・グループを使用して、個々の NIC が特定のチャネルで通信する権限を持っていることを確認します。このポスターのページをIT部門や専門分野に分けて使用するか、Microsoft Visio版のファイルを使用して、インフラストラクチャ用に図をカスタマイズしてください。

| アイテム | 説明 |

|---|---|

PDF | Visio 更新日: 2024 年 3 月 |

これらの図は、ここから始まる記事と一緒に使用してください:Azure IaaSの概要にゼロトラストの原則を適用する 関連ソリューションガイド |

その他の技術的な図については、ここをクリックしてください。

リファレンス

この記事でメンションされているさまざまなサービスとテクノロジについては、次のリンクを参照してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示

![脅威インテリジェンスと [Alert and Deny]\(アラートと拒否\) モードの有効化のスクリーンショット。](media/hub/hub-threat-intelligence.png)

![[ゲートウェイのルートを伝達する] を [いいえ] に設定した場合のスクリーンショット。](media/hub/hub-gateway-routes.png)