Distribusjonsoversikt over angrepsoverflatereduksjonsregler

Gjelder for:

Angrepsoverflater er alle stedene der organisasjonen er sårbar for cybertrusler og angrep. Å redusere angrepsoverflaten betyr å beskytte organisasjonens enheter og nettverk, noe som gjør at angripere får færre måter å angripe på. Konfigurering av Microsoft Defender for endepunkt regler for reduksjon av angrepsoverflate kan hjelpe.

Regler for reduksjon av angrepsoverflater retter seg mot visse programvareatferder, for eksempel:

- Starter kjørbare filer og skript som prøver å laste ned eller kjøre filer

- Kjører obfuscated eller på annen måte mistenkelige skript

- Virkemåter som apper vanligvis ikke forekommer under vanlig daglig arbeid

Ved å redusere de forskjellige angrepsoverflatene, kan du bidra til å forhindre at angrep skjer i utgangspunktet.

Denne distribusjonssamlingen gir informasjon om følgende aspekter ved regler for reduksjon av angrepsoverflate:

- krav til reduksjonsregler for angrepsoverflaten

- plan for distribusjon av regler for reduksjon av angrepsoverflate

- regler for reduksjon av overflater for testangrep

- konfigurere og aktivere regler for reduksjon av angrepsoverflate

- anbefalte fremgangsmåter for reduksjon av angrepsoverflate

- angrep overflate reduksjon regler avansert jakt

- hendelsesvisningsprogram for angrepsoverflatereduksjon

Distribusjonstrinn for angrepsoverflatereduksjonsregler

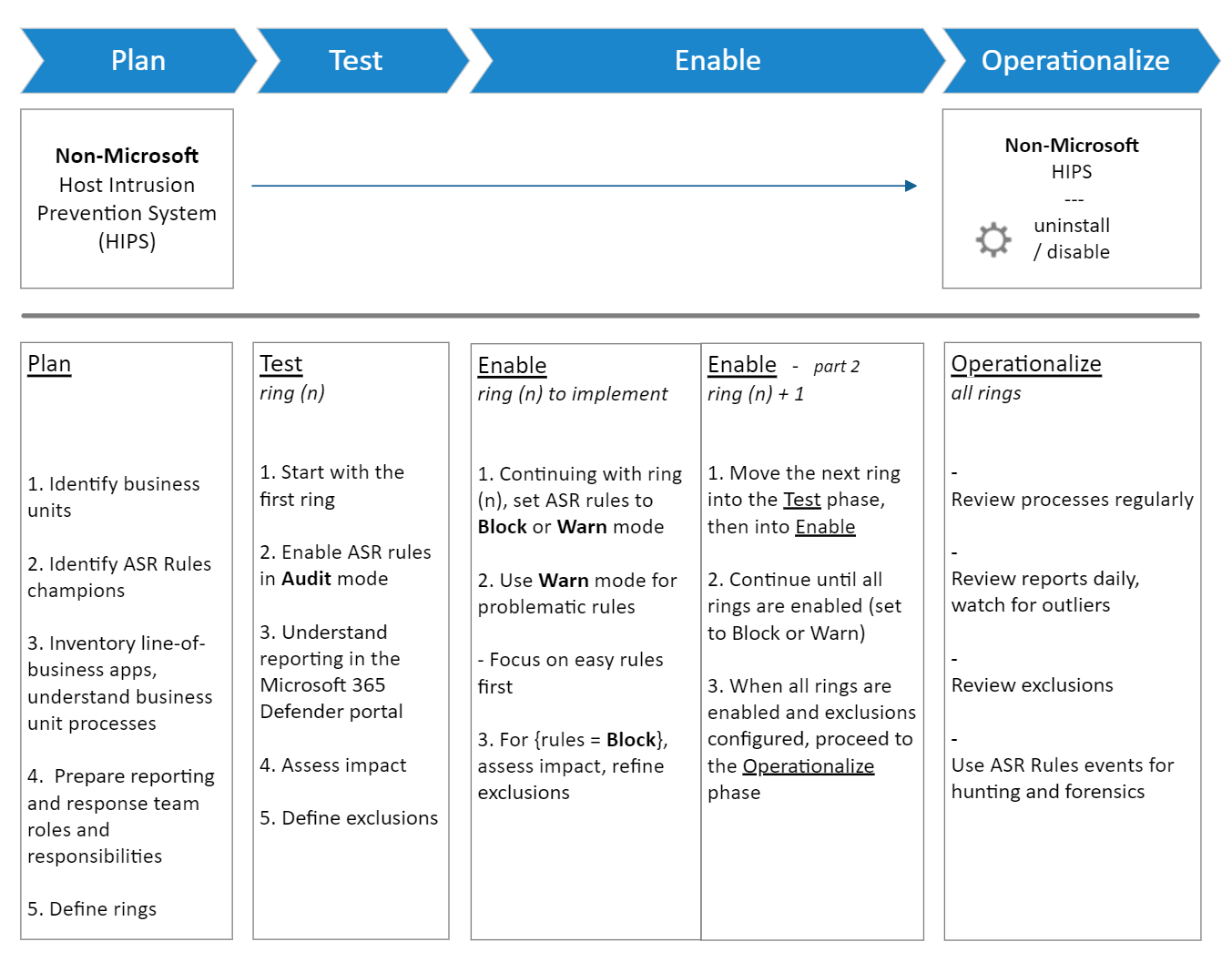

Som med enhver ny, omfattende implementering, som potensielt kan påvirke forretningsdriften din, er det viktig å være metodisk i planleggingen og implementeringen. Nøye planlegging og distribusjon av regler for reduksjon av angrepsoverflater er nødvendig for å sikre at de fungerer best for dine unike kundearbeidsflyter. Hvis du vil arbeide i miljøet, må du planlegge, teste, implementere og operasjonalisere regler for reduksjon av angrepsoverflater nøye.

Viktig påminnelse om forhåndsutdeling

Vi anbefalte at du aktiverer følgende tre standard beskyttelsesregler. Se regler for reduksjon av angrepsoverflate etter type for viktige detaljer om de to typene regler for reduksjon av angrepsoverflate.

- Blokkere legitimasjonsstjele fra delsystemet for lokale sikkerhetsmyndigheter i Windows (lsass.exe)

- Blokker misbruk av utnyttede sårbare signerte sjåfører

- Blokker utholdenhet gjennom windows management instrumentation (WMI)-hendelsesabonnement

Vanligvis kan du aktivere standard beskyttelsesregler med minimal-til-ingen merkbar innvirkning på sluttbrukeren. Hvis du vil ha en enkel metode for å aktivere standard beskyttelsesregler, kan du se alternativet for forenklet standardbeskyttelse.

Obs!

For kunder som bruker en ikke-Microsoft HIPS og går over til Microsoft Defender for endepunkt regler for reduksjon av angrepsoverflaten, anbefaler Microsoft å kjøre HIPS-løsningen sammen med distribusjon av angrepsregler for overflatereduksjon til det øyeblikket du skifter fra overvåkingsmodus til blokkmodus. Husk at du må kontakte antivirusleverandøren fra microsoft for å få anbefalinger om utelukkelse.

Før du begynner å teste eller aktivere regler for reduksjon av angrepsoverflaten

Under den første forberedelsen er det viktig å forstå egenskapene til systemene du satte på plass. Å forstå funksjonene hjelper deg med å avgjøre hvilke regler for reduksjon av angrepsoverflate som er viktigst for å beskytte organisasjonen. I tillegg er det flere forutsetninger, som du må være med på for å klargjøringen av angrepsoverflaten.

Viktig

Denne veiledningen inneholder bilder og eksempler som hjelper deg med å bestemme hvordan du konfigurerer regler for reduksjon av angrepsoverflaten. disse bildene og eksemplene gjenspeiler kanskje ikke de beste konfigurasjonsalternativene for miljøet ditt.

Før du begynner, kan du se gjennom Oversikt over reduksjon av angrepsoverflate og avmystifisere regler for reduksjon av angrepsoverflate – del 1 for grunnleggende informasjon. For å forstå områdene av dekning og potensiell innvirkning, bli kjent med gjeldende sett med angrepsoverflatereduksjonsregler; se referanse for regler for reduksjon av angrepsoverflate. Når du gjør deg kjent med reglene for reduksjon av angrepsoverflaten, noterer du guid-tilordningene per regel. se Regelen for reduksjon av angrepsoverflate til GUID-matrise.

Regler for reduksjon av angrepsoverflate er bare én funksjon for reduksjon av angrepsoverflaten i Microsoft Defender for endepunkt. Dette dokumentet går mer i detalj om hvordan du distribuerer regler for reduksjon av angrepsoverflater effektivt for å stoppe avanserte trusler som menneskelig drevet løsepengevirus og andre trusler.

Liste over regler for reduksjon av angrepsoverflate etter kategori

Tabellen nedenfor viser regler for reduksjon av angrepsoverflater etter kategori:

| Polymorfe trusler | Sideveis bevegelse & legitimasjonstyveri | Produktivitetsapper-regler | E-postregler | Skriptregler | Diverse regler |

|---|---|---|---|---|---|

| Blokkere kjørbare filer fra å kjøre med mindre de oppfyller en utbredelse (1000 maskiner), alder eller klarerte listekriterier | Blokker prosessopprettinger med opprinnelse fra PSExec- og WMI-kommandoer | Blokkere Office-apper fra å opprette kjørbart innhold | Blokkere kjørbart innhold fra e-postklient og nettpost | Blokker obfuscated JS/VBS/PS/makrokode | Blokker misbruk av utnyttede sårbare signerte sjåfører [1] |

| Blokkere ikke-klarerte og usignerte prosesser som kjører fra USB | Blokker legitimasjonsstjelende fra delsystemet for lokale sikkerhetsmyndigheter i Windows (lsass.exe)[2] | Blokkere Office-apper fra å opprette underordnede prosesser | Blokker bare Office-kommunikasjonsprogrammer fra å opprette underordnede prosesser | Blokker JS/VBS fra å starte nedlastet kjørbart innhold | |

| Bruk avansert beskyttelse mot løsepengevirus | Blokker utholdenhet gjennom WMI-hendelsesabonnement | Blokkere Office-apper fra å sette inn kode i andre prosesser | Blokkere Office-kommunikasjonsapper fra å opprette underordnede prosesser | ||

| Blokkere Adobe Reader fra å opprette underordnede prosesser |

(1) Blokker misbruk av utnyttede sårbare signerte drivere er nå tilgjengelig under Surface Reduction for endepunktsikkerhetsangrep>.

(2) Noen regler for reduksjon av angrepsoverflater genererer mye støy, men blokkerer ikke funksjonaliteten. Hvis du for eksempel oppdaterer Chrome, får Chrome tilgang lsass.exe; passord lagres i lsass på enheten. Chrome skal imidlertid ikke ha tilgang til lokale enheter lsass.exe. Hvis du aktiverer regelen for å blokkere tilgang til lsass, ser du mange hendelser. Disse hendelsene er gode hendelser fordi programvareoppdateringsprosessen ikke skal ha tilgang lsass.exe. Bruk av denne regelen blokkerer Chrome-oppdateringer fra å få tilgang til lsass, men vil ikke blokkere Chrome fra å oppdatere. Dette gjelder også for andre programmer som foretar unødvendige kall til lsass.exe. Blokktilgangen til lsass-regelen blokkerer unødvendige kall til lsass, men blokkerer ikke programmet fra å kjøre.

Krav til reduksjon av infrastruktur for angrepsoverflaten

Selv om det er mulig å implementere regler for reduksjon av angrepsoverflaten, er denne veiledningen basert på en infrastruktur som består av

- Microsoft Entra ID

- Microsoft Intune

- Windows 10 og Windows 11 enheter

- Microsoft Defender for endepunkt E5- eller Windows E5-lisenser

Hvis du vil dra full nytte av regler og rapportering for reduksjon av angrepsoverflaten, anbefaler vi at du bruker en Microsoft Defender XDR E5- eller Windows E5-lisens og A5. Mer informasjon minimumskrav for Microsoft Defender for endepunkt.

Obs!

Det finnes flere metoder for å konfigurere regler for reduksjon av angrepsoverflaten. Regler for reduksjon av angrepsoverflate kan konfigureres ved hjelp av: Microsoft Intune, PowerShell, gruppepolicy, Microsoft Configuration Manager (ConfigMgr) Intune OMA-URI. Hvis du bruker en annen infrastrukturkonfigurasjon enn det som er oppført for krav til infrastruktur, kan du lære mer om hvordan du distribuerer regler for reduksjon av angrepsoverflaten ved hjelp av andre konfigurasjoner her: Aktiver regler for reduksjon av angrepsoverflaten.

Avhengigheter for reduksjon av angrepsoverflate

Microsoft Defender Antivirus må være aktivert og konfigurert som primær antivirusløsning, og må være i følgende modus:

- Primær løsning for antivirus-/beskyttelse mot skadelig programvare

- Tilstand: Aktiv modus

Microsoft Defender Antivirus kan ikke være i noen av følgende moduser:

- Passiv

- Passiv modus med gjenkjenning av endepunkt og svar (EDR) i blokkmodus

- Begrenset periodisk skanning (LPS)

- Av

Se beskyttelse levert av skyen og Microsoft Defender Antivirus for mer informasjon.

Cloud Protection (MAPS) må være aktivert for å aktivere regler for reduksjon av angrepsoverflate

Microsoft Defender Antivirus fungerer sømløst med Microsoft-skytjenester. Disse skybeskyttelsestjenestene, også kalt Microsoft Advanced Protection Service (MAPS), forbedrer standard sanntidsbeskyttelse, uten tvil gir det beste antivirusforsvaret. Skybeskyttelse er avgjørende for å forhindre brudd på skadelig programvare og en kritisk komponent i regler for reduksjon av angrepsoverflaten. Slå på skybasert beskyttelse i Microsoft Defender Antivirus.

Microsoft Defender Antivirus-komponenter må være gjeldende versjoner for regler for reduksjon av angrepsoverflaten

Følgende Microsoft Defender antiviruskomponentversjoner må ikke være mer enn to versjoner eldre enn den mest tilgjengelige versjonen:

- oppdateringsversjon for Microsoft Defender antivirusplattform – Microsoft Defender antivirusplattform oppdateres månedlig.

- Microsoft Defender antivirusmotorversjon – Microsoft Defender antivirusmotor oppdateres månedlig.

- Microsoft Defender antivirussikkerhetsintelligens – Microsoft oppdaterer kontinuerlig Microsoft Defender sikkerhetsintelligens (også kjent som definisjon og signatur) for å håndtere de nyeste truslene, og for å begrense gjenkjenningslogikken.

Å holde Microsoft Defender antivirusversjoner oppdatert bidrar til å redusere regler for reduksjon av angrepsoverflate falske positive resultater og forbedrer Microsoft Defender antivirusgjenkjenningsfunksjoner. Hvis du vil ha mer informasjon om gjeldende versjoner og hvordan du oppdaterer de ulike Microsoft Defender antiviruskomponentene, kan du gå til støtte for antivirusplattformen Microsoft Defender.

Påminnelse

Noen regler fungerer ikke bra hvis usignert, internt utviklet program og skript er i høy bruk. Det er vanskeligere å distribuere regler for reduksjon av angrepsoverflaten hvis kodesignering ikke håndheves.

Andre artikler i denne distribusjonssamlingen

Regler for reduksjon av angrepsoverflate

Aktiver regler for reduksjon av angrepsoverflate

Operasjonalisere regler for reduksjon av angrepsoverflate

Referanse for reduksjonsregler for angrepsoverflate

Referanse

Blogger

Avmystifiserende regler for reduksjon av angrepsoverflate - Del 1

Avmystifiserende regler for reduksjon av angrepsoverflate - Del 2

Avmystifiserende regler for reduksjon av angrepsoverflate - Del 3

Avmystifiserende regler for reduksjon av angrepsoverflate - Del 4

Samling av regler for reduksjon av angrepsoverflate

Oversikt over reduksjon av angrepsoverflate

Bruk regler for reduksjon av angrepsoverflate for å forhindre infeksjon i skadelig programvare

Aktiver regler for reduksjon av angrepsoverflate – alternative konfigurasjoner

Referanse for reduksjonsregler for angrepsoverflate

Vanlige spørsmål om reduksjon av angrepsoverflate

Microsoft Defender

Adresser falske positiver/negativer i Microsoft Defender for endepunkt

Skybasert beskyttelse og Microsoft Defender Antivirus

Slå på skybasert beskyttelse i Microsoft Defender Antivirus

Konfigurer og valider utelatelser basert på utvidelse, navn eller plassering

støtte for antivirusplattform for Microsoft Defender

Oversikt over beholdningen i administrasjonssenteret for Microsoft 365 Apps

Opprett en distribusjonsplan for Windows

Bruk rollebasert tilgangskontroll (RBAC) og omfangskoder for distribuert IT i Intune

Tilordne enhetsprofiler i Microsoft Intune

Administrasjonsområder

administrasjonssenteret for Microsoft Intune

Reduksjon av angrepsoverflaten

Konfigurasjoner for reduksjon av angrepsoverflate

Utelukkelser for reduksjon av angrepsoverflate

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for